كما تعلمون ، يقوم بعض الأشخاص بإلقاء العملات المعدنية في نافورة أو بحر من أجل الحظ أو العودة إلى هذا المكان لاحقًا.

لذلك ، يقوم المهاجمون عبر الإنترنت بالشيء نفسه - غالبًا ما يقومون بإخفاء بعض وكلاء البرامج الضارة في البنية التحتية لتكنولوجيا المعلومات للحفاظ على إمكانية العودة مرة أخرى.

أنت تعرف بعض هذه الطرق:

- إنشاء مهمة مجدولة جديدة لإعادة تشغيل منارة البرامج الضارة بشكل دوري ؛

- إنشاء مفتاح تشغيل تلقائي جديد في سجل النظام ؛

- إنشاء خدمة نظام جديدة مع خاصية التشغيل التلقائي ؛

ولكن هناك طريقة أخرى لحفظ الأذونات عالية الامتياز لمزيد من استخدام بنية تكنولوجيا المعلومات المصابة - تغيير أذونات

AdminSDholder .

لفهم الجزء النظري من

AdminSDholder ، يمكنك التحقق من أي مقال من الإنترنت. على سبيل المثال

حاول هذا واحد .

باختصار - هناك عملية يتم تشغيلها بشكل دوري في خدمات Active Directory والتي يمكنها منح الأذونات للمستخدم / المجموعة لتغيير مجموعات الأمان (مثل إدارة المجال ، إدارة المخطط ، إلخ). للقيام بذلك ، يحتاج المهاجم فقط إلى إضافة مستخدم / مجموعة إلى AdminSDHolder ACL.

لذلك ، إذا كان لدى المهاجم أذونات كافية لتغيير AdminSDHolder ACL ، فيمكنه إنشاء حساب مستخدم جديد وإضافة اسم الحساب هذا إلى AdminSDHolder ACL.

من المقالة التي ذكرتها أعلاه ، أنت تعرف كيفية التحقق من م لهذا الشيء باستخدام Powershell.

ولكن هناك طريقة أخرى باستخدام قاعدة YARA.

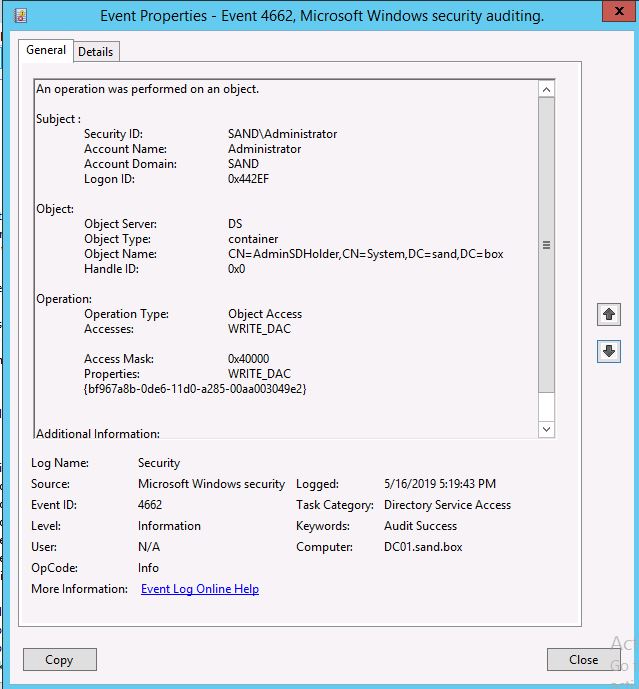

في كل مرة يقوم فيها شخص بتغيير ACS AdminSDHolder ، يتم إنشاء

حدث معين

4662 في سجل أحداث أمان وحدات التحكم بالمجال:

الآن يمكننا استخدام المعلومات من هذا الحدث لإنشاء قاعدة YARA.

ها هي:

rule adminSDholder { meta: maltype = "LuckyCoin" reference = "https://habr.com/ru/users/volnodumcev/" date = "17.05.2019" description = "YARA rule to find AdminSDholder being changed by a bad guy" strings: $hexEventID={ 36 12 00 00 00 00 00 00 20 80 } $object={ 7b 00 35 00 37 00 35 00 36 00 62 00 36 00 65 00 65 00 2d 00 65 00 62 00 61 00 31 00 2d 00 34 00 30 00 32 00 37 00 2d 00 38 00 32 00 39 00 64 00 2d 00 39 00 31 00 39 00 37 00 33 00 36 00 37 00 35 00 64 00 63 00 35 00 32 00 7d } $operation={ 7b 00 62 00 66 00 39 00 36 00 37 00 61 00 38 00 62 00 2d 00 30 00 64 00 65 00 36 00 2d 00 31 00 31 00 64 00 30 00 2d 00 61 00 32 00 38 00 35 00 2d 00 30 00 30 00 61 00 61 00 30 00 30 00 33 00 30 00 34 00 39 00 65 00 32 } condition: $hexEventID and $object and $operation }

لذلك ، يمكنك استخدام هذه القاعدة مع Rekall / Volatility ، على سبيل المثال ، لمسح تفريغ الذاكرة.

شكرا لك مرة أخرى على الاهتمام! سأعود قريباً مع أشياء جيدة جديدة!