من سنة إلى أخرى ، يصبح البنك كيانًا خاصًا لنتائج "المواجهة" في PHDays. في عام 2017 ، كان المتسللون قادرين على سحب أموال أكثر من البنك مما كانت عليه. في عام 2018 ، أدى نجاح الهجوم النهائي على البنك من خلال منع التزوير من جانبنا (وفقًا للمنظمين) إلى ضمان فوز أحد الفرق.

كل عام ، تعكس أنظمة الحماية المصرفية في المدينة الافتراضية F آلاف المحاولات لسحب الأموال من حسابات السكان "المدنيين" ، لكن في كل مرة تكون هذه المحاولات أشبه بالقوة الغاشمة على واجهة برمجة التطبيقات المصرفية أكثر من محاولة لتجاوز نظام مكافحة الاحتيال الذي يعرفه كل فريق هجوم.

ما هي الاتجاهات التي يمكن ملاحظتها عند مقارنة "المواطنين المهاجمين" و "الملتزمين بالقانون" في The Standoff هو موضوع هذا المقال القصير. إنها تلميح متواضع إلى الجانب المهاجم ، على الرغم من أنها ربما لن تتم قراءتها في الأيام الأخيرة المزدحمة من الاستعداد لجميع المشاركين :)

عند تحديد شرعية حدث ما ، سواء كان مجرد مدخل إلى صفحة البنك أو محاولة لإجراء معاملة دفع ، فمن الضروري معرفة حقيقة من يقف وراء هذا الإجراء. يمكن عرض هذا الكائن في المقاييس الثلاثة التالية.

- الخصائص الثابتة للكائن.

- نموذجه السلوكي.

- الصورة الكلية لعمليات البنك بأكمله خلال الحدث.

السكونيات

يتمتع المهاجم دائمًا بميزة - كل شخص يقف خلف NAT ، مما يعني أن فرص تحديد كائن وبناء اتصالات ، الذي يعمل مع عنوان IP ، صغيرة للغاية. الحماية غير قادرة تمامًا على حظر الأجزاء المشبوهة.

تجدر الإشارة هنا أيضًا إلى أن المهاجمين يستخدمون بشكل رئيسي برامج الروبوت لسحب الأموال ، مما يؤدي إلى جانب عدد كبير من البرامج القانونية لمنظمي PHDays إلى مهمة تحديد الروبوت الشرعي حسب خصائص العمليات.

دينامية

هنا يتم إخفاء العنصر الأول من القضاء على محاولات بسيطة لمهاجمة البنك. بمجرد ظهور مجموعة من الأحداث ذات التردد العالي ، يتم إدراج نشاط مثل هذا المصدر في قائمة التحكم الخاص.

فيما يلي مثال لمقارنة استجابة التردد للبرامج الهجومية والقانونية (يتم تغيير المعاملات وجزء من المعلمات فيما بعد ، بالطبع).

يوضح الرسم البياني بوضوح أن تقييمات الاحتمالية ، ناهيك عن قدرة الشخص على إجراء عمليات بهذه السرعة في واجهة الويب ، لم يتم تنفيذها بواسطة المهاجمين.

يوضح هذا الرسم البياني أن إدخال معلمة إضافية واحدة في المبلغ يجعل تحديد المحتالين مهمة أكثر بساطة.

الصورة العامة

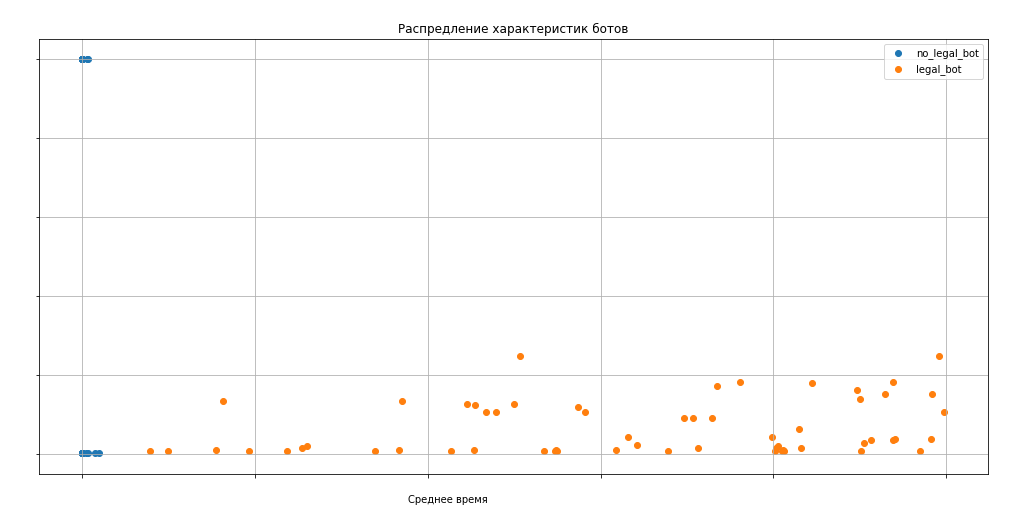

الآن قليلاً حول كيف يبدو كل شيء من وجهة نظر البنك ككل ، وبشكل أكثر دقة ، كيف تختلف الروبوتات العادية في الاتصال عن مهاجمة الروبوتات ، حيث يعمل التنميط بشكل جيد.

كما ترون ، فإن الإحصاءات البسيطة للغاية المتعلقة بالربط بالحسابات تؤدي إلى تحديد لا لبس فيه للنشاط المشروع والاحتيالي.

وعلى هذا الرسم البياني ، تقع جميع برامج الروبوتات المهاجمة أيضًا ، باستثناء واحدة ، في الشروط بدقة ، وكان فريق واحد فقط قادرًا على كتابة خوارزمية أصلية قليلاً ، والتي بشكل عام لا تقترب أيضًا من أمثلة النشاط القانوني.

لتلخيص: مع الأخذ في الاعتبار القدرات الكبيرة والغياب التام لمكونات أمن المعلومات الكلاسيكية في الخدمات المصرفية PHDays ، يستخدم المهاجمون أبسط المخططات ، وتحديد هو تافهة بما يكفي لأدوات التحليل الحديثة.

هذا العام ، نعد بعدم إيقاف مكافحة الغش لمدة دقيقة ، وعدم الخضوع للاستفزازات والطلبات ونتوقع المزيد من البراعة من الجانب المهاجم)

أليكسي سيزوف ، قائد فريق Jet Antifraud ، رئيس قسم مكافحة الاحتيال في مركز أنظمة حماية تطبيقات Jet Infosystems