يبدو لي أن العديد من اللاعبين ، خاصة في سن مبكرة ، أرادوا أن يكونوا متسللين رائعين. اختراق المواقع والهواتف وأنظمة الوصول. لذلك لدي القليل من هذا الحماس صبياني. لذلك ، بدس دوري في مختلف البرامج ولم تجد أي شيء ذي قيمة. لكن في يوم من الأيام ، ظهر الحظ لي ، وحتى ماذا! ACS ، مليئة بالثغرات الأمنية التي تسمح بالوصول إلى التحكم في النظام بأكمله (فتح / إغلاق الأبواب ، إضافة بطاقة الوصول الخاصة بك ، وما إلى ذلك).

المهتمة؟ ثم مرحبا بكم في كات!

تم تنفيذ كل ما هو موضح أدناه على طاولة اختبار. كُتبت المقالة فقط للأغراض التعليمية ، وبشكل عام ، كل هذا اختراع للمؤلف.

SKUD - نظام التحكم في الوصول والإدارة

لقد حدث ذلك في وقت من الأوقات كنت أعمل في مؤسسة للبناء والطرق ، حيث كتبت مجموعة من البرامج لإصدار التصاريح ، وإصدار المواد الغذائية لهذه التصاريح والإبلاغ عنها. كنت بحاجة لدمج كل هذا مع واحد ACS شعبية إلى حد ما. استجاب المطورون لطلبات الوثائق لفترة طويلة ، وحرقت المواعيد النهائية. كان علي أن أفهم برامجهم بنفسي.

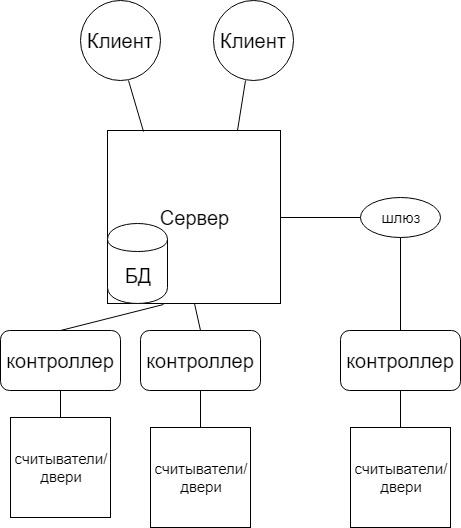

مخطط التشغيل التقريبي لـ ACS

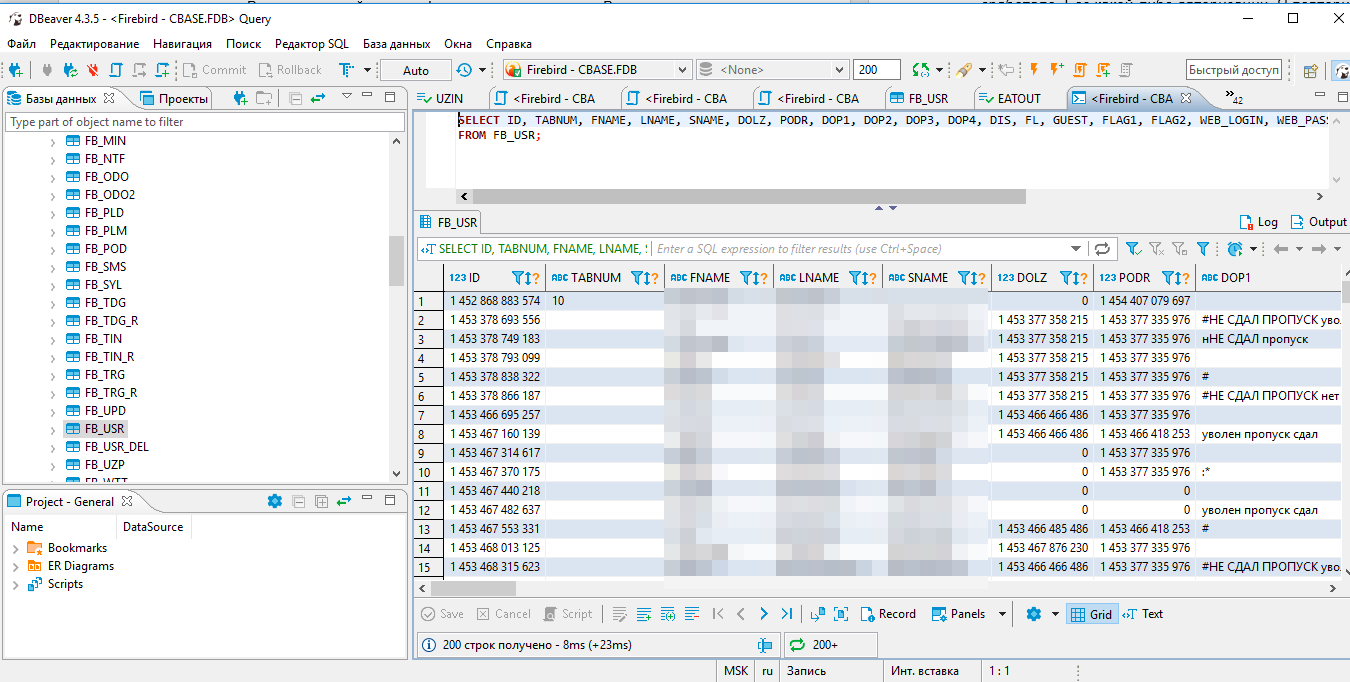

بدأت التعلم من قاعدة البيانات. يعمل خادم ACS مع قاعدة بيانات firebird 2.5. اتضح أن تسجيل الدخول وكلمة المرور لهما أمران قياسيان ، وهو أمر مقلق للغاية بالفعل ، ولكن يمكن ضبط كلمة المرور في إعدادات البرنامج. يتم تجزئة كلمات المرور الموجودة في قاعدة البيانات إلى الحسابات ، ولكن بدون ملح ، وهو أمر سيء ، ولكنه غير مرتبط مرة أخرى. يخزن جميع مناطق المرور والمستخدمين وأرقام بطاقاتهم والوصول إلى وعناوين تحكم.

DB

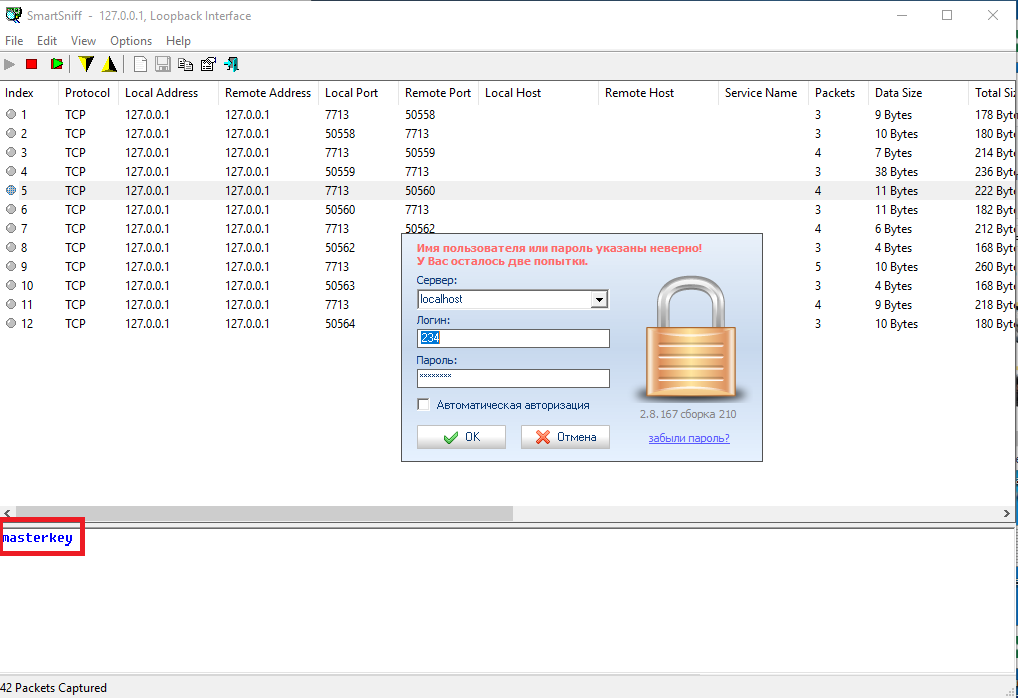

بعد ذلك ، نأخذ بعض البرامج لاستنشاق حركة المرور (أخذت "SmatrSniff" ، أول برنامج يمكنه مشاهدة حركة المضيف المحلي) ونرى ما يرسله العميل إلى الخادم. جميع البيانات يذهب عبر TCP وبعض عبر UDP في شكل غير مشفرة. وهنا تبدأ المتعة. يرسل الخادم أولاً كلمة المرور الواضحة من قاعدة البيانات وموقعها ، ثم يتحقق من اسم المستخدم وكلمة المرور فقط.

كلمة المرور من قاعدة البيانات الرئيسية

اتضح أنه ، دون معرفة اسم المستخدم وكلمة المرور ، يمكننا الحصول على حق الوصول الكامل إلى قاعدة البيانات ، مما يتيح لنا إمكانيات غير محدودة تقريبًا. يمكننا أن نعطي أنفسنا بطاقة مع الوصول إلى أي كائن. يصف بطاقتك لمستخدم آخر وتذهب تحت اسمه. ولكن لكي يتم تحميل هذه البيانات إلى وحدات التحكم ، فأنت بحاجة إلى إعطاء أمر للخادم من العميل. على الرغم من أننا يمكن أن نأخذ كلمة المرور إلى العميل من قاعدة البيانات ، استخدم قواعد البيانات MD5 المفتوحة ومحاولة العثور على كلمة المرور للتجزئة (سأذكرك أن كلمات المرور في قاعدة البيانات خالية من الملح) ، ولكن إذا كانت كلمة المرور معقدة ، فلن يعمل شيء على الأرجح. سيتعين علينا الانتظار حتى ينقر شخص ما على زر التحميل الكامل.

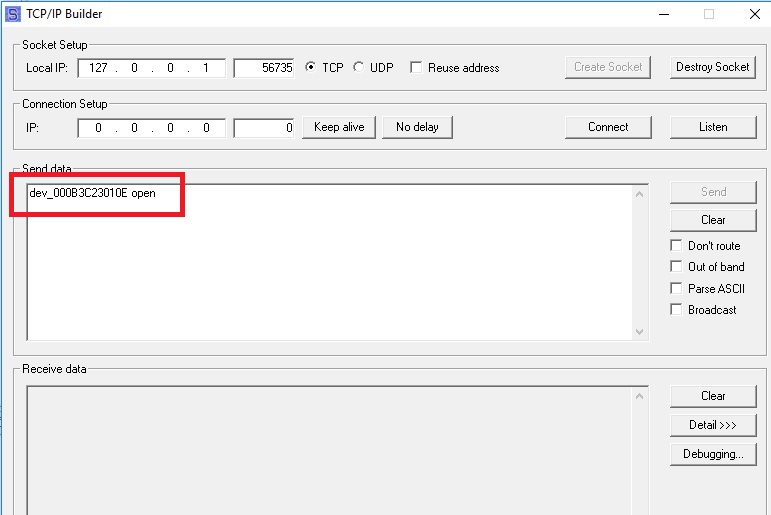

ثم نظرت ، وهل يؤثر التفويض على أي شيء على الإطلاق. للقيام بذلك ، حاولت تكرار الطلبات إلى الخادم باستخدام "TCP / IP Builder". ونعم ، لا تعمل الطلبات اللاحقة إلى الخادم دون إذن (يرسل رفضًا في الرد). أنا هنا مكتئب قليلاً ، لأنه من أجل التكامل ، سيتعين علي تنفيذ تكرار لسلسلة التراخيص بأكملها وبعد ذلك فقط أرسل حزمة لتحميل البيانات إلى وحدة التحكم.

أخيرًا ، قررت تكرار طلب نقل الباب إلى الوضع المفتوح. أجاب الخادم "حسنًا" وكان الباب يصدر صوتًا. دون أي إذن. كررت ذلك من كمبيوتر آخر على الشبكة المحلية وأنها عملت أيضا.

نوع التقريبي من الحزمة

هذا يعني أنه يمكننا فتح / غلق أي باب من أي جهاز كمبيوتر على الشبكة المحلية. وصف بطاقة لنفسك وتنزيل هذه البيانات على الفور إلى وحدات التحكم. ثم انتقل بهدوء من خلال الكائنات وحذف جميع سجلات زيارتنا.

لقد قتلت ساعتين لمعرفة بروتوكول الاتصال بين وحدة التحكم والخادم من أجل كسره أخيرًا ، لكني لم أستطع فهم تنسيق البيانات تمامًا. لكنني متأكد من عدم وجود حماية. تحتوي الحزم بالتأكيد على عناوين mac لوحدة التحكم و server / gateway (الربط إلى الخادم ينتقل إلى عنوان mac ، ولا توجد مفاتيح تشفير وما شابه ذلك في قاعدة البيانات ، لذلك يمكنك التظاهر على الأرجح بأنها الخادم لوحدة التحكم التي تعرف خادم mac). لسوء الحظ ، لا توجد مقالب أو الوصول إلى المعدات ، لذلك لا يمكنني إظهارها.

نتيجة لذلك ، لدينا ثغرات أمنية كاملة في التحكم في الوصول ، والتي تمدنا بوصول غير محدود إلى مقاطع إلى الكائنات. نظرًا لانخفاض تكلفة المكونات والبرامج المجانية ، فإن هذا النظام شائع جدًا. تقف في العديد من المدارس في موسكو ، ورأيتها في مواقع أخرى. تفخر الشركة بجوائزها في المناسبات المختلفة. أنا لا أسمي المنظمة على وجه التحديد ، ولم أكتب إليهم حول هذا الموضوع. لأنني أعتقد أن مثل هذه الثغرات على مستوى البنية لا يمكن إصلاحها دون إعادة كتابة جميع البرامج من نقطة الصفر وتحديث جميع معدات الأشخاص الذين اشتروا هذا النظام (هناك العديد من الثقوب الأكثر خطورة على مستوى الهندسة المعمارية ، ولكن وصفهم قد تضاعف ثلاث مرات المقال). بالنسبة لأولئك الذين تعلموا من شاشة ACS وهي مثبتة فيك ، أنصحك بعزل الشبكة تمامًا (التي تعتبر "أفضل الممارسات") ، حيث توجد جميع مكونات النظام ، ويتم الوصول إلى قاعدة البيانات لإضافة موظفين فقط من خلال VPN. تكوين التوجيه السليم يمكن أن يساعد أيضا.