في أبريل 2019 ، أصدرت Forrester Research التقرير الفصلي The Forrester Wave ™: تحليل تكوين البرامج ، Q2 2019 ، مع تقييم ومقارنة بين عشرة مزودين للحلول من فئة تحليل تكوين البرامج (المشار إليها فيما يلي - SCA). هذه المقالة ترجمة مُكيَّفة للأحكام الرئيسية للتقرير.

النتائج الرئيسية

- تصدرت WhiteSource و Synopsys قائمة رواد السوق (القادة) ؛

- Snyk و Sonatype يطلق عليهما الأداء القوي.

- تتم تسمية WhiteHat Security و Flexera و Veracode بالمنافسين ؛

- GitLab ، FOSSA ، و JFrog هم المتحدون.

ملاحظة المترجم

ما هو تحليل تكوين البرمجيات؟ تعتبر عملية تحليل تركيبة البرامج عبارة عن نوع فرعي من عملية تحليل المكونات الأوسع نطاقًا لإطار إدارة مخاطر سلسلة التوريد عبر الإنترنت ( انظر موقع NIST الإلكتروني ) وهي مصممة لتحديد المخاطر المحتملة لاستخدام برامج خارجية وبرامج مفتوحة المصدر.

تم تصميم حلول البرامج مثل تحليل مكونات البرامج (SCA) ، على التوالي ، لاكتشاف المخاطر تلقائيًا والقضاء على الثغرات الموجودة في التعليمات البرمجية ، والتحكم في استخدام المكتبات الخارجية (الجاهزة).

للحصول على فكرة عامة عن تحليل المكونات وتحليل تكوين البرامج بشكل خاص ، نوصي بأن تتعرف على المواد الموجودة على موقع مشروع OWASP على الويب .

أهمية حلول فئة تحليل تكوين البرامج (SCA) في تنفيذ الأساليب الحديثة لإنشاء بيئة تطوير تطبيقات آمنة

في الحالات التي يكون فيها من الضروري إضافة وظائف جديدة بسرعة إلى التطبيقات مع الحفاظ على جودة الشفرة ، يلجأ المطورين بشكل متزايد إلى استخدام وحدات البرامج التي تم إنشاؤها بالفعل والموجودة في المستودعات العامة ، بالإضافة إلى تكوين التعليمات البرمجية الخاصة بهم وأتمتها ، معتمدين على المكونات المفتوحة المصدر الشائعة. أظهرت واحدة من أحدث الدراسات

المصدرية أنه من عام إلى عام ، زاد عدد مكونات المصدر المفتوح في قاعدة الشفرة التي تم تحليلها في الدراسة بنسبة 21 ٪.

من المهم أن نفهم أن مكونات المصدر المفتوح التابعة لجهات خارجية قد تحتوي على نقاط ضعف حرجة ، والتي في حد ذاتها تشكل بالفعل خطراً على الشركة. أظهرت دراسة حديثة أن كل مكون مفتوح المصدر الثامن يحتوي على ثغرة أمنية معروفة في

المصدر . يتفاقم كل هذا من خلال حقيقة أن أخصائيي أمن المعلومات لديهم وقتًا أقل في تحديد الثغرات المكتشفة حديثًا والقضاء عليها ، حيث تم تقليل الفترة الزمنية بين نشر الثغرة الأمنية واستغلالها من 45 إلى 3 أيام.

في ضوء هذه الاتجاهات ، يجب على مستهلكي حلول SCA إلقاء نظرة فاحصة على حلول البائعين التي:

- تقديم توصيات للمطورين حول كيفية إصلاح الثغرات الأمنية.

لتقليل المخاطر التي تشكلها الثغرات الأمنية وشروط الترخيص إلى حد كبير ، يجب إخطار المطورين في أسرع وقت ممكن من خلال عمليات دورة حياة تسليم البرامج (SDLC) حول مخاطر الأمان واستخدام رمز شخص آخر فيما يتعلق بنظافة الترخيص ، ومن الضروري أيضًا تلقي توصيات بشأن القضاء. لا ينبغي أن تقدم حلول SCA توصيات عالية الجودة للتخلص من المخاطر فحسب ، بل تقدم بعض المنتجات أيضًا حلولًا لتصحيح الكود أو توفير معلومات حول توفر إصدار آمن من مكون المصدر المفتوح أو إنشاء تصحيحات في حالة عدم وجود إصدارات ثابتة. - يتيح لك إنشاء سياسات تتوافق مع وحدات العمل وأنواع التطبيقات المختلفة.

لزيادة سرعة إصدارات الإصدار ، يجب على متخصصي IS الانتقال من الاختبار اليدوي باستخدام أدوات SCA إلى تطوير وتنفيذ معايير التطوير الآمن في مؤسسة تستخدم وظائف SCA. يضع خبراء أمن المعلومات سياسات تطوير آمنة يجب أن تفي بها جميع التطبيقات في الشركة (على سبيل المثال ، يجب عدم إصدار أي من نقاط الضعف الحرجة المعروفة) والتحكم في الحد الأدنى من متطلبات الأمان للتطبيقات الأكثر أهمية. لكي تكون فعالة ، يحتاج أخصائي أمن المعلومات إلى إدارة مرنة للسياسات المعتمدة ، بما في ذلك استخدام الأدوات التي تقدمها SCA. - تقديم تقارير المخاطر الاستراتيجية للمهنيين الأمن و CISO.

يجب على CISO تنظيم العملية بطريقة تقلل من مقدار الوقت الذي يقضيه في إصلاح الثغرات الأمنية المحددة. في الماضي ، جمع خبراء أمن المعلومات معلومات حول المخاطر ونقاط الضعف من مصادر مختلفة أو ببساطة لم يفعلوا شيئًا. اليوم ، يمكن لأخصائي أمن المعلومات تلقي تقارير جاهزة ("خارج الصندوق") لفريق CISO وفرق التطوير التي تصف المخاطر المحددة.

معايير إدراج البائعين في المراجعة

شمل Forrester 10 بائعين في هذا التحليل المعياري: Flexera و FOSSA و GitLab و JFrog و Snyk و Sonatype و Synopsys و Veracode و WhiteHat Security و WhiteSource.

كل من هؤلاء البائعين لديه:

- أداة SCA كاملة من فئة المؤسسات. يقدم جميع البائعين المدرجين مجموعة من إمكانيات SCA المناسبة لمحترفي أمن المعلومات. طُلب من المصنعين المشاركين تقديم معظم الوظائف التالية "خارج الصندوق":

- القدرة على تقديم توصيات بشأن القضاء على مخاطر الترخيص ونقاط الضعف في البرامج مفتوحة المصدر (المصدر المفتوح) ،

- القدرة على الاندماج في أدوات أتمتة SDLC ،

- توفير إدارة استباقية الضعف

- القدرة على تعديل وإنشاء السياسات ،

- القدرة على تقديم تقارير مخاطر واضحة في البرامج مفتوحة المصدر.

- إيرادات سنوية تزيد عن 10 ملايين دولار من SCA تقدم وحدها.

- وجود اهتمام أو توصيات من عملاء Forrester. في حالات أخرى ، وفقًا لقرار Forrester ، يمكن للبائع المشارك أن يضمن إدراجه في القائمة نظرًا للخصائص التقنية لمنتجاته والتواجد الكبير في السوق.

يسلط تقرير Forrester Wave ™ الضوء على القادة والأداء القوي والمتنافسين والمتحدين. التقرير عبارة عن تقييم للبائعين الرئيسيين في السوق ولا يشكل صورة كاملة عن البائعين. يمكن الحصول على مزيد من المعلومات حول السوق من تقارير Forrester الأخرى على

ارتباط SCA.

منهجية موجة فورستر

تعد تقارير Forrester Wave دليلًا للمشترين الذين يفكرون في خيارات الحصول على البرامج في سوق التكنولوجيا. لتقديم عملية متساوية لجميع المشاركين في المقارنة ، تتبع Forrester دليل منهجية Forrester Wave ™ عند تقييم البائعين المشاركين.

يجري التقرير دراسة أولية لتشكيل قائمة بالمصنعين الذين تم تقييمهم. يتم تضييق المجموعة الأولية من البائعين بناءً على معايير الاختيار ويتم تضمينها في القائمة النهائية. ثم ، يتم جمع معلومات مفصلة حول المنتجات والاستراتيجيات من خلال الاستبيانات والعروض / الإحاطات ، والمراجعات / المقابلات مع العملاء. تُستخدم بيانات المدخلات هذه ، جنبًا إلى جنب مع بحث الخبير ومعرفته بالسوق ، لتقييم البائعين من خلال نظام تصنيف يقارن فيه كل مشارك مع الآخرين.

تشير Forrester بوضوح إلى تاريخ النشر (ربع وسنة) Forrester Wave في عنوان كل تقرير. تم تقييم البائعين المشاركين في دراسة Forrester Wave هذه بناءً على المواد المقدمة من Forrester حتى 01/28/2019 ، ولم يتم قبول أي مواد إضافية بعد هذا الوقت.

قبل نشر التقرير ، يطلب Forrester من البائعين دراسة نتائج الدراسة لتقييم دقة الدراسة. الشركات المصنعة التي تحمل علامة على عدم المشاركة في مخطط فورستر ويف تستوفي المعايير ويمكن إدراجها في التقرير ، لكنها رفضت المشاركة أو المشاركة جزئيًا فقط في الدراسة. يتم تقييمها وفقًا لسياسة بائع Forrester Wave ™ و Forrester New Wave ™ غير المشاركة وغير المكتملة لمشاركة المشتركين ، يتم نشر موقفهم جنبًا إلى جنب مع موقف البائعين المشاركين.

نظرة عامة مقارنة

- عرض البائع الحالي

يشير موضع كل بائع على المحور الرأسي لمخطط فورستر ويف إلى جاذبية العرض الحالي. تتمثل المعايير الرئيسية لمثل هذه الحلول في إدارة مخاطر الترخيص ، وإجراءات تحديد الثغرات الأمنية ، وإدارة الثغرات الاستباقية ، وإدارة السياسات ، وتكامل SDLC ، ومسح الحاويات ، والمسح الضوئي بدون خادم ، بالإضافة إلى إمكانات الإبلاغ الاستراتيجي المدمجة. - إستراتيجية

يشير الموقع على المحور الأفقي إلى ثبات استراتيجية البائع. قامت Forrester بتقييم إستراتيجية المنتج ونهج الترويج للسوق وخريطة الطريق وتوافر التدريب للمستخدمين والموزعين. - وجود السوق

يمثل تقييم وجود البائعين في السوق بحجم الدائرة في الرسم البياني ويعكس حجم منشآت المنتج لكل بائع ، ومعدل نمو الشركة وربحيتها.

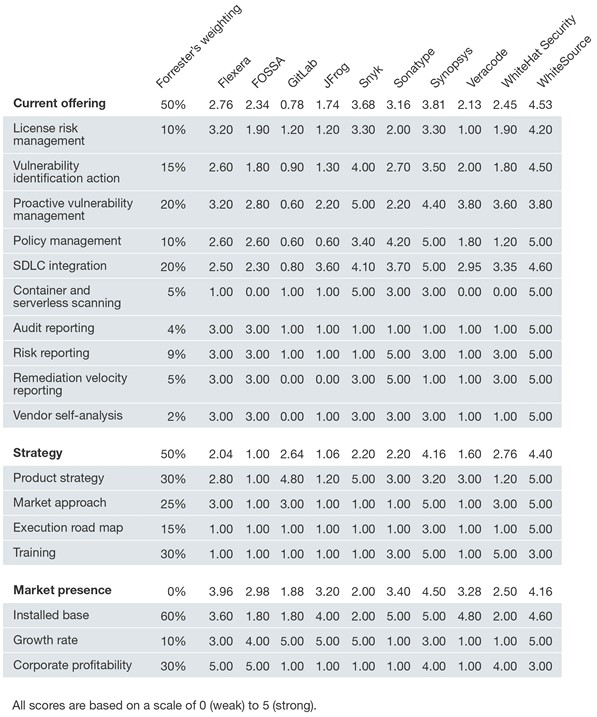

ملاحظة المترجم: يلخص الجدول التالي تصنيفات خبراء فورستر والأوزان ، استنادًا إلى أن مقدمي SCA المقارن موجودون على "موجات" فورستر. لم نتمكن من العثور على تفسير مفصل للمؤشرات المقدرة ، ومع ذلك ، من المهم ملاحظة الميزات التالية للمنهجية:

- تم تعيين أوزان Forrester وفقًا لأهميتها بالنسبة للمشتركين (العملاء) في هذه الوكالة التحليلية ، وبالتالي بالنسبة للشركات المهتمة أولاً وقبل كل شيء بالوظائف المحددة لحل SCA ، قد يختلف تصنيف البائعين اختلافًا كبيرًا عن ذلك المقدم.

- مؤشر وجود السوق له معامل يساوي الصفر ، وهو غني بالمعلومات ، وهذا يعني أن الأرقام النهائية لهذا المؤشر تؤثر فقط على حجم نقطة البائع (الدائرة) ، وليس مركزه الرأسي والأفقي ، أي لا تؤثر على التصنيف والدخول في القادة.

ملفات البائعين

كشف التحليل عن نقاط القوة والضعف التالية لكل بائع.

قادة (أعلى)

يقلل WhiteSource من الوقت اللازم للقضاء على المخاطر من خلال تحديد الأولويات. أدخلت WhiteSource مؤخرًا القدرة على تحديد أولويات الثغرات الأمنية من خلال فحص ثابت لمعرفة ما إذا كان التطبيق يتم استدعاء الجزء الضعيف من المكون مباشرةً من قبل التطبيق. إن لم يكن ، ثم يتم تقليل أولوية الضعف. هناك إمكانية حديثة نسبياً تتمثل في الإزالة التلقائية للثغرات الأمنية من خلال إنشاء طلبات (طلب سحب) لتحديث مكون إلى إصدار يتوافق مع سياسة الشركة.

يقدّر المستخدمون دعم عدد كبير من اللغات وجودة دعم العملاء ، لكنهم يلاحظون أن المنتج يمكن أن يتصور بشكل أفضل التبعيات العابرة. يحتوي حل WhiteSource على القليل من العيوب ، لكن وظيفة تجميع قائمة المكونات المستخدمة في المشروع (فاتورة المواد أو BOM) لا ترقى إلى مستوى التوقعات. إن WhiteSource مناسب تمامًا للشركات التي تحتاج إلى المسح في المراحل المبكرة جدًا من SDLC وتبحث عن حل لتحديد أولويات التهديدات والقضاء عليها تلقائيًا.

يستفيد سينوبسيس من البطة السوداء من خلال المسح الثنائي وإعداد التقارير. قامت سينوبسيس بجمع وظائف حلها مع وظيفة البطة السوداء (Black Duck Hub و Protecode SC). ومع ذلك ، من أجل تحليل أكثر شمولًا للامتثال لمتطلبات الترخيص ، يمكن للمستخدمين أيضًا استخدام Black Duck Protex و Black Duck. على سبيل المثال ، يمكنك تحليل الفرق بين التراخيص المكتشفة التي تمت المطالبة بها ، ولكن ستحتاج إلى استخدام أداتين مختلفتين لهذا الغرض. لدى Synopsys أيضًا وظيفة أخرى للمسح التفاعلي والثابت - فقد أطلقت الشركة مؤخرًا منصة Polaris ، المصممة للجمع بين جميع البيانات من أدوات المسح ما قبل النشر.

يثق المستخدمون في أن منتجات المسح الضوئي من Synopsys ، والتي تتميز بالسرعة والموثوقية ، تقدم توصيات مفصلة للقضاء على التهديدات ، لكنهم يعتبرون أن مستوى النتائج الإيجابية الخاطئة مرتفع. يوفر Synopsys فرصًا لإدارة جيدة للسياسات ، والتكامل مع حلول SDLC ، وإدارة الثبات الاستباقية الموثوقة ، بما في ذلك وظيفة مقارنة مواصفات المشروع (BOM) ، حيث يتم إبراز تغييرات المكونات. ومع ذلك ، لا ترقى Synopsys إلى مستوى التوقعات عندما يتعلق الأمر بالقدرة على إصلاح الثغرات الأمنية التي يقدمها بائعون بارزون آخرون تلقائيًا. تعتبر سينوبسيس مناسبة تمامًا للشركات التي لديها فرق تطوير تطبيقات لديها متطلبات تكامل SDLC واضحة وتحتاج إلى سياسات مختلفة لأنواع مختلفة من التطبيقات.

الأداء القوي

يركز Snyk على البرامج النصية للمطورين لتحديث الإصدارات وتوفير الإصلاحات. يتمثل هدف الشركة في السماح للمطورين بإصلاح الثغرات الأمنية ، ونتيجة لذلك ، لا يوفر إمكانية إصلاحها من خلال إنشاء طلبات التحديث فحسب ، بل يسمح أيضًا بالعمل مع إصلاحات مخصصة عند عدم وجود إصدار مقبول من المكون في المستودع. يوفر Snyk أيضًا للمطورين تصوراً للطلبات في شكل رسم بياني يعرض العلاقات ونقاط الضعف المرتبطة بها ، مما يساعد المطورين على فهم سبب الحاجة إلى تصحيحات معينة.

أعرب المستخدمون عن تقديرهم لتركيز Snyk على احتياجات المطورين ، بما في ذلك تكامل SDLC البسيط وإصلاحات الثغرات التلقائية ، بما في ذلك الترقيع المخصص مع عدم وجود إصلاحات برمجية يدوية وتصور التبعية. ومع ذلك ، لكي يلبي الحل احتياجات المطورين بالكامل ، من الضروري ألا يقوم Snyk فقط باكتشاف الثغرات الموجودة في رمز البرنامج ، ولكن يجب أيضًا تقديم معلومات حول كافة إصدارات مكونات البرنامج المستخدمة في رمز البرنامج. تولي Snyk الكثير من الاهتمام لاحتياجات المطورين وبدرجة أقل لاحتياجات خبراء أمن المعلومات ، لذلك ، كتوصية ، تجدر الإشارة إلى أنه من الضروري توسيع وظيفة قدرات Snyk المدمجة في المراجعة وإنشاء التقارير. تعد Snyk مثالية للشركات التي لديها مهمة إزالة نقاط الضعف تلقائيًا في رمز البرنامج في مرحلة التطوير.

تواصل Sonatype تطوير منصة Nexus لتحسين الأداء. يستخدم Sonatype مستودع Nexus لإثراء قاعدة بيانات الضعف الخاصة به. يكمل فريق أبحاث Sonatype كذلك البيانات المتعلقة بمواطن الضعف الجديدة التي تم اكتشافها ، والمعلومات حول كيفية حلها ، والتوصيات المتعلقة بتغيير الإعدادات وتحديث المكونات والتوصيات المتعلقة بتغيير رمز البرنامج. تحتوي منصة Nexus على العديد من التراخيص لمختلف الوظائف - DepShield و IQ Server و Nexus Auditor و Nexus Firewall و Nexus Lifecycle و Nexus Repository و Nexus Vulnerability Scanner. للحصول على أقصى استفادة من استخدام منتجات النظام الأساسي Nexus ، تحتاج إلى اختيار المزيج الصحيح من هذه المكونات.

يلاحظ مستخدمو هذا الحل انخفاض مستوى الإيجابيات الخاطئة والتكامل مع مستودع Nexus ومستوى عالٍ من دعم المستخدم. ومع ذلك ، تم التأكيد أيضًا على أن حلول Sonatype تحتاج إلى إيلاء المزيد من الاهتمام لتحسين وظيفة تتبع التبعيات العابرة ، وكذلك توفير نماذج التقارير بناءً على نتائج المسح. بالإضافة إلى ذلك ، تسبب سياسات التسعير والترخيص صعوبات لمستخدمي المنتج عند اختيار الحل المناسب من مجموعة واسعة من منتجات الشركة.

سيكون هذا الحل موضع اهتمام الشركات التي تستخدم بالفعل منتجات Nexus ، أو التي تتطلب مستوى منخفض جدًا من نتائج المسح الإيجابي الخاطئ.

المتنافسين (المتنافسون)

يوفر WhiteHat Security حلاً SCA دون تدخل يدوي لتحقيق أقصى سرعة. يُعرف WhiteHat Security بحقيقة أن خبرائها ، بهدف تقليل مستوى نتائج المسح الإيجابي الخاطئ ، يقومون بتحليل نتائج المسح قبل إرسال الحكم إلى المستخدم. أصبح WhiteHat الآن قادرًا على تقديم حل تلقائي بالكامل باستخدام Sentinel SCA Essentials بالإضافة إلى WhiteHat Sentinel SCA Standard ، التي لا تزال لديها نتائج التحقق من فريق الأمان.

يعد WhiteHat Sentinel Essentials حلاً جديدًا ، لذلك قد يعاني المستخدمون من عيوب بسيطة. نلاحظ وجود نقاط ضعف في نظام الوصول القائم على الأدوار ، وصعوبات في تحديد التبعيات الضعيفة ، ولكن تفاصيل معلومات الثغرات موضع تقدير كبير. يستمر WhiteHat Security بنشاط في العمل على تحسين المنتج الذي تم وضعه كماسح ضوئي عالمي (SCA و SAST و DAST).

إن WhiteHat Security هو الأنسب للشركات التي يختلف مطوروها من حيث النضج: بعضها يحتاج إلى السرعة ولديهم خبرة كافية لاستخدام الميزات التي يقدمها المنتج بشكل مستقل ، والبعض الآخر يحتاج إلى مساعدة إضافية من خلال عرض نتائج استجابة فريق الأمان يدويًا من جانب البائع.

Flexera يختلف عن منافسيها في أبحاث السلامة. تقوم Secunia ، وهي مجموعة أبحاث Flexera ، بإجراء استكشاف مبكر لأوجه الضعف الجديدة من خلال تزويد مستخدمي Flexera بمعلومات حول مشكلة عدم الحصانة وكيفية التعامل معها قبل أن يتم تسجيلها رسميًا في قاعدة بيانات الضعف الوطنية (NVD). يتم قياس نجاح هذه المجموعة على أساس الدقة ووقت الاستجابة ، وقد تم تلقي جميع تقارير الضعف في NVD ونشرت فيه. يتم عرض نقاط الضعف التي يكتشفها Secunia في Flexera FlexNet Code Insight ويتم تحديدها على أنها Secunia.

على الرغم من أن مستخدمي Flexera يؤكدون مرونة واجهة المستخدم وميزات الأتمتة المفيدة. في الوقت نفسه ، أبلغوا أيضًا أن الوثائق والتدريب للعمل مع النظام غير صحيحين ، ويجب استكمالهما بمستوى خدمة الدعم الفني ، فضلاً عن دعم النظام أثناء التنفيذ ، كما أن واجهة برمجة التطبيقات (API) المنفذة لها وظائف محدودة.

توفر Veracode استخدامًا منفصلًا لمنتجاتها. في عام 2018 ، استحوذت شركة Veracode على SourceClear لتكملة حل تحليل تكوين البرامج الخاص بـ Veracode. يعد SourceClear Software Composition Analysis أداة مسح تعتمد على الوكيل ، بينما يعد Veracode Software Composition Analysis أحد حلول SaaS المستندة إلى مجموعة النظراء. لم يتم دمج وظيفة هذه المنتجات بعد - على سبيل المثال ، يمكن تنفيذ SCA باستخدام حل SaaS - ولكن ليس عند استخدام المسح بواسطة وكيل. تقدم Veracode أيضًا مسحًا ثابتًا وديناميكيًا قبل الإصدار كإضافة إلى منتجات SCA الخاصة بها.

Veracode SourceClear Software Composition Analysis, , API. , , , Veracode , .

Veracode , Veracode, . Veracode , SCA , Veracode.

Challengers ()

GitLab , , . GitLab 2017 , , SCA. , SCA, , . , . , . , GitLab . , , .

GitLab . , . , .

GitLab , , GitLab open source .

FOSSA open source . FOSSA Compliance , , . , FOSSA , , open source . FOSSA open source, , .

, , , FOSSA , , . FOSSA FOSSA . FOSSA open source , , , , , . open source , FOSSA , .

FOSSA , SCA- .

JFrog , Artifactory. JFrog XRay , , (watches), , . JFrog.

JFrog , . : JFrog Artifactory, .

JFrog XRay , JFrog Artifactory .

.

, Forrester Gartner : Forrester SAST DAST SCA-, Gartner Magic Quadrant for Application Security Testing SCA , SAST DAST.

? , SCA (, , ) SCA- *AST ?

:

, « »

, Web Control