مرحبا يا هبر! أقدم إليكم ترجمة المقال

"أغلى درس في حياتي: تفاصيل اختراق منفذ SIM" للمخرج Sean Coonce.

يوم الأربعاء الماضي ، فقدت أكثر من 100،000 دولار. تبخرت الأموال في غضون 24 ساعة نتيجة "الهجوم على منفذ بطاقة SIM" ، مما أدى إلى مسح حساب Coinbase الخاص بي. لقد مرت أربعة أيام منذ ذلك الحين ، وأنا مدمر. ليس لدي شهية. لا أستطيع النوم ؛ أنا مليئة بمشاعر القلق والضمير والعار.

كان هذا الدرس أغلى درس في حياتي ، وأريد تبادل الخبرات والدروس المستفادة مع أكبر عدد ممكن من الناس. هدفي هو زيادة وعي الناس بهذه الأنواع من الهجمات وحفزك على تعزيز أمان هويتك على الإنترنت.

لا يزال رطبًا جدًا (لم أخبر عائلتي بذلك) ؛ يرجى ترك إدانة للممارسات الأمنية الساذجة الموضحة في هذا المنشور.تفاصيل الهجوم

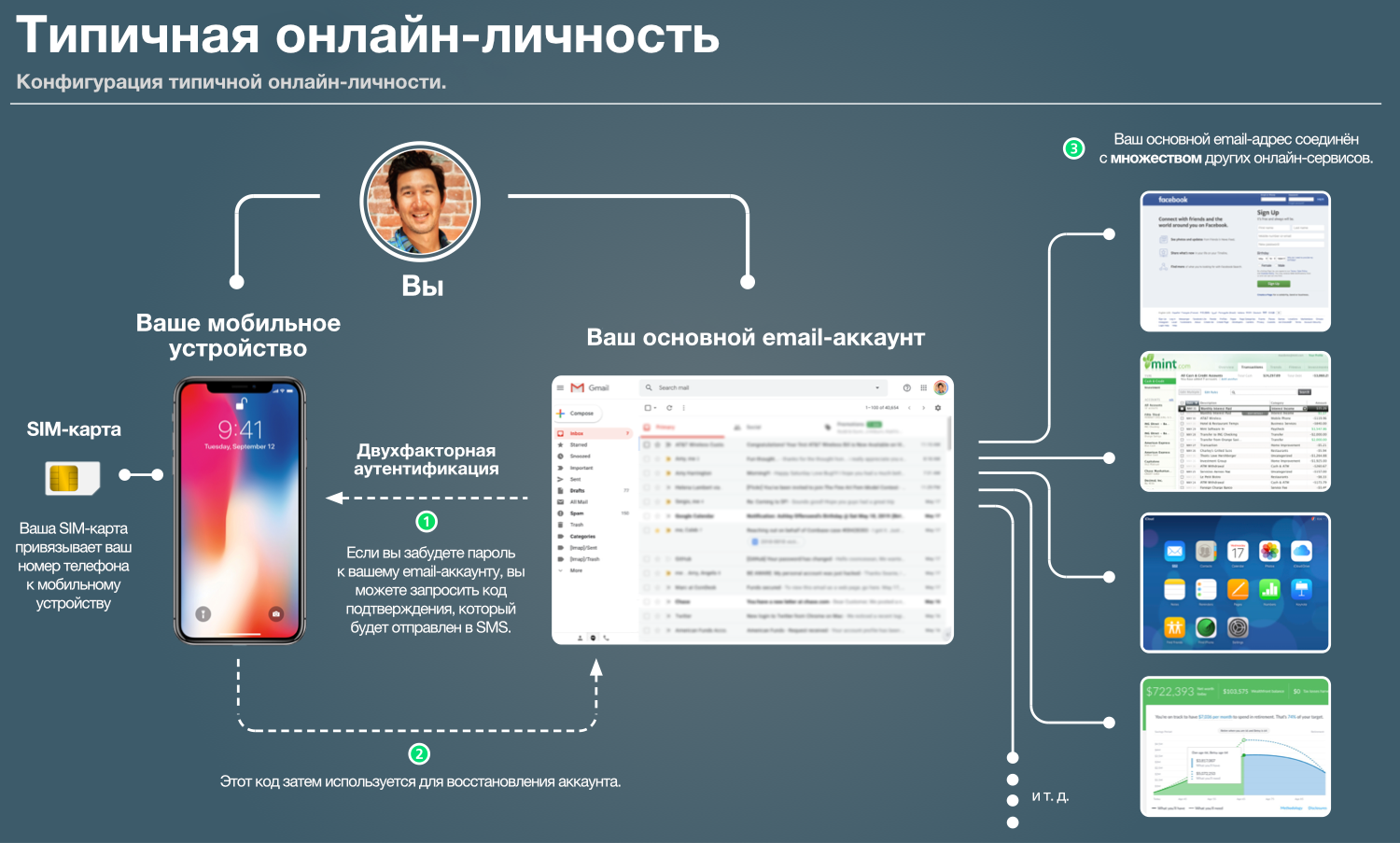

قد تسأل: "ما نوع الهجوم الذي يحدث على منفذ بطاقة SIM؟" لوصف الهجوم ، دعونا أولاً نلقي نظرة على هوية نموذجية عبر الإنترنت. يجب أن يكون المخطط أدناه مألوفًا لمعظمكم.

لدى الكثير منا عنوان بريد إلكتروني أساسي متصل بعدد ضخم من الحسابات الأخرى عبر الإنترنت. لدى الكثير منا أيضًا جهاز محمول يمكن استخدامه لاستعادة كلمة مرور البريد الإلكتروني المنسية.

لدى الكثير منا عنوان بريد إلكتروني أساسي متصل بعدد ضخم من الحسابات الأخرى عبر الإنترنت. لدى الكثير منا أيضًا جهاز محمول يمكن استخدامه لاستعادة كلمة مرور البريد الإلكتروني المنسية.منفذ SIM معتمد

تتمثل إحدى الخدمات التي يوفرها مشغلو الاتصالات للعملاء في إمكانية توصيل بطاقة SIM بجهاز آخر. يتيح ذلك للعميل طلب نقل رقم هاتفه إلى الجهاز الجديد. في معظم الحالات ، هذه عملية قانونية تمامًا ؛ يحدث هذا عندما نشتري هاتفًا جديدًا ، ونغير المشغل ، إلخ.

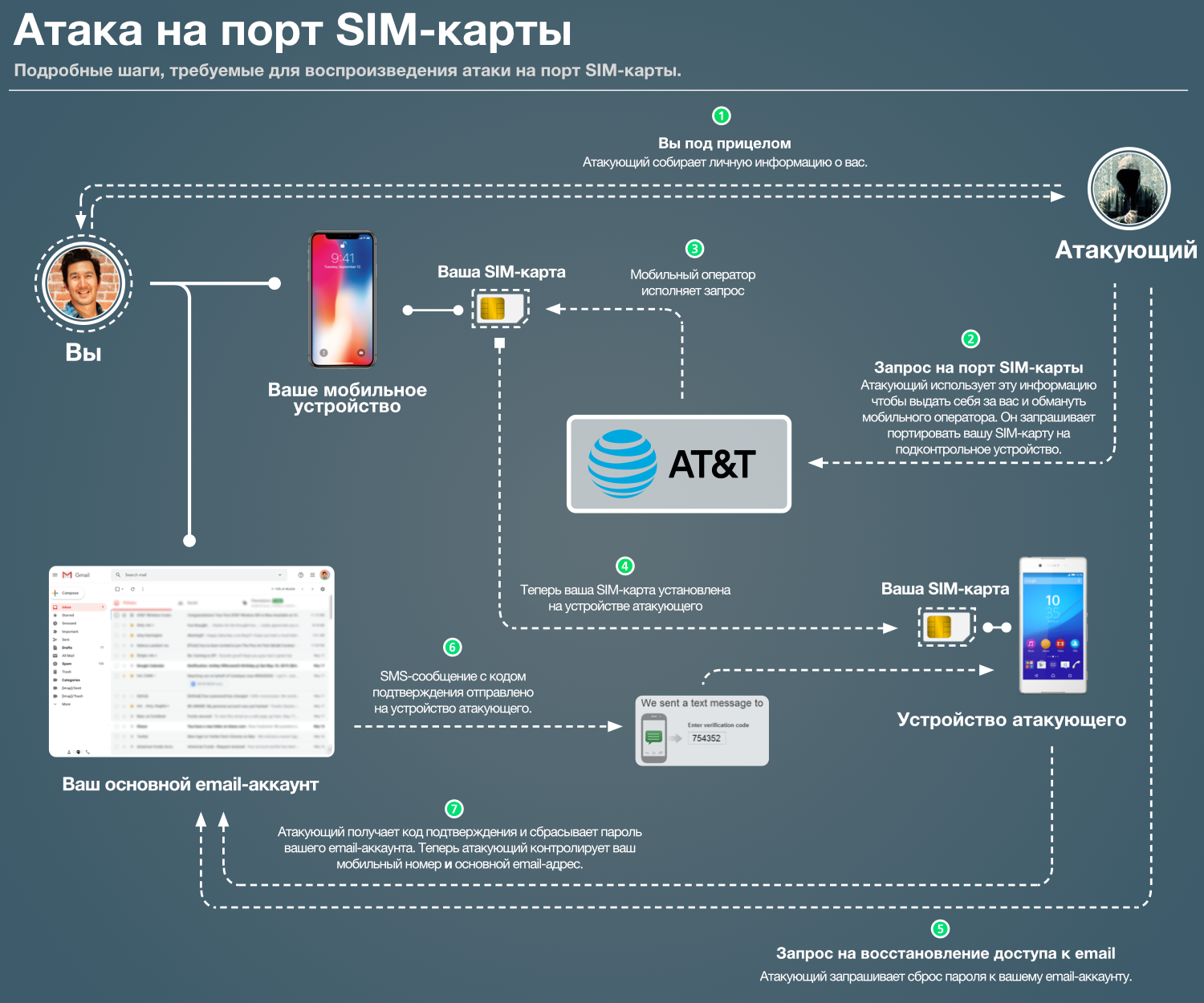

هجوم منفذ SIM

ومع ذلك ، فإن "الهجوم على منفذ بطاقة SIM" هو منفذ ضار تم إنتاجه من مصدر غير مصرح به من قبل المهاجم. سيقوم المهاجم بنقل بطاقة SIM الخاصة بك إلى هاتف يسيطر عليه. ثم يبدأ المهاجم في عملية إعادة تعيين كلمة المرور على حساب البريد الإلكتروني. يتم إرسال رمز التأكيد إلى رقم هاتفك واعتراضه من قبل المهاجم ، لأنه يتحكم الآن في بطاقة SIM الخاصة بك. يُظهر المخطط أدناه الهجوم خطوة بخطوة.

بمجرد أن يتمكن المهاجم من الوصول إلى عنوان بريدك الإلكتروني ، يبدأ في التبديل من خدمة إلى أخرى ، حيث تستخدم عنوان البريد الإلكتروني هذا (البنوك ، والشبكات الاجتماعية ، وما إلى ذلك). إذا كان المهاجم ضارًا بشكل خاص ، فقد يمنعك من الوصول إلى بريدك الإلكتروني حسابات وطلب رسم للعودة الوصول.

دعونا نستكشف لمدة دقيقة ونفكر في مقدار المعلومات الشخصية المرتبطة بحساب Google واحد:

- عنوانك وتاريخ ميلادك والمعلومات الشخصية الأخرى التي تحدد هويتك ؛

- الوصول إلى الصور التي يحتمل أن تجرمك و / أو شريكك ؛

- الوصول إلى أحداث التقويم وتواريخ العطلات ؛

- الوصول إلى رسائل البريد الإلكتروني والوثائق واستعلامات البحث الشخصية ؛

- الوصول إلى جهات الاتصال الشخصية الخاصة بك ومعلوماتهم الشخصية ، وكذلك موقفهم منكم ؛

- الوصول إلى جميع الخدمات عبر الإنترنت حيث يشار إلى عنوان البريد الإلكتروني الأساسي الخاص بك كوسيلة للدخول.

تسلسل الأحداث

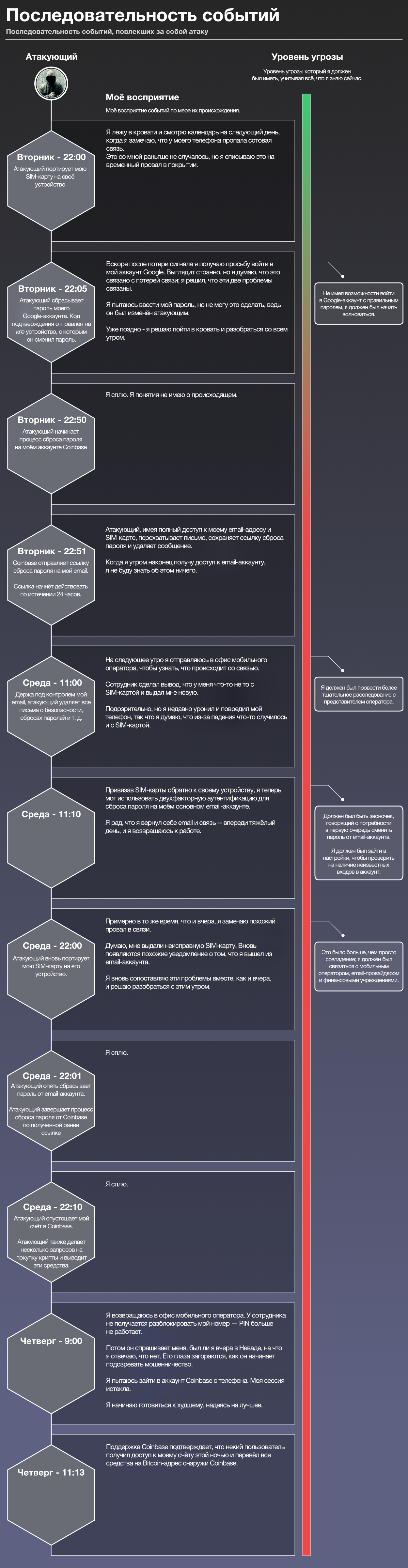

لفهم كيفية حدوث الهجوم ورؤية نطاقه بشكل أفضل ، دعنا نغرق في الجدول الزمني لهذا الهجوم نفسه. أريد أن أوضح كيف تم تنفيذ الهجوم ، وما كنت أعاني منه في هذا الوقت وما يمكنك القيام به لحماية نفسك في حالة حدوث مثل هذه الأعراض.

الخط الزمني مقسم إلى أربعة أجزاء:

- ما جربته: كيف حدثت الأحداث من وجهة نظري - إذا واجهت شيئًا من هذا القبيل ، فمن المرجح أنك تتعرض للهجوم.

- ماذا فعل المهاجم: التكتيكات التي استخدمها المهاجم للوصول إلى حساب Coinbase الخاص بي.

- مستوى التهديد المدرك: الأهمية التي أوليتها للأحداث.

- مستوى التهديد المرغوب فيه: الأهمية التي يجب أن أعلقها على الأحداث.

الدروس المستفادة والتوصيات

كان أغلى درس في حياتي. لقد فقدت حصة كبيرة من رأسي خلال 24 ساعة ؛ غير رجعة. فيما يلي بعض النصائح لمساعدة الآخرين على حماية أنفسهم بشكل أفضل:

- استخدم محفظة فعلية للعملات المشفرة: قم بنقل أسهم تشفيرك إلى محفظة فعلية / تخزين / حافظة غير متصل بالإنترنت مع عدة توقيعات عندما لا تكمل المعاملات. لا تترك الأموال في البورصات. لقد أدركت Coinbase كحساب مصرفي ، لكن لن يكون لديك مخرج في حالة حدوث هجوم. كنت أعرف هذه المخاطر ، لكنني لم أعتقد أبداً أن شيئًا كهذا قد يحدث لي. أشعر بالأسف الشديد لأنني لم أتخذ تدابير أكثر جدية لضمان أمن القبو الخاص بي.

- المصادقة ثنائية العامل القائمة على الرسائل القصيرة ليست كافية: بغض النظر عن ما تريد حمايته على الشبكة ، قم بالتبديل إلى حماية الأجهزة (على سبيل المثال ، شيء ما فعلي أن يحصل عليه المهاجم من أجل شن هجوم). بينما يمكن لـ Google Authenticator أو Authy تحويل هاتفك إلى نوع من حماية الأجهزة ، إلا أنني أوصي بالمضي قدمًا. احصل على YubiKey التي تتحكم فيها فعليًا ولا يمكن استبدالها.

- قلل من بصمتك عبر الإنترنت: تغلب على الرغبة في مشاركة المعلومات الشخصية دون داع والتي يمكن أن تحدد هويتك (تاريخ الميلاد ، والموقع ، والصور مع البيانات الجغرافية ، وما إلى ذلك). كل هذا النوع من البيانات العامة يمكن أن يلعب خدعة عليك في المستقبل في حالة وقوع هجوم. .

- Google Voice 2FA: في بعض الحالات ، قد لا تدعم الخدمة المصادقة ثنائية الأجهزة ، بالاعتماد على رسائل SMS الأضعف. سيكون من الجيد إنشاء رقم هاتف افتراضي في Google Voice (لا يمكن نقله) واستخدامه كرقم للمصادقة ثنائية العوامل. (ملاحظة المترجم: هذه الطريقة تعمل فقط في الولايات المتحدة الأمريكية)

- إنشاء عنوان بريد إلكتروني ثانوي: بدلاً من ربط كل شيء بعنوان واحد ، قم بإنشاء عنوان بريد إلكتروني ثانوي للحسابات المهمة (البنوك ، والشبكات الاجتماعية ، وعمليات تبادل العملة المشفرة ...) لا تستخدم هذا العنوان لأي شيء آخر ، واحتفظ به سريًا . تذكر أن تحمي هذا العنوان بأي شكل من أشكال المصادقة الثنائية.

- مدير كلمات المرور دون اتصال بالإنترنت: استخدم مدير كلمات المرور. الأفضل من ذلك ، استخدام مدير كلمات المرور دون اتصال بالإنترنت ، مثل متجر كلمة المرور. لدى إيرفيك مقارنة ممتازة لمديري كلمات المرور المختلفة بالإضافة إلى توصيات للمهارة الأكثر تقنياً.

أما بالنسبة لتعليقات القارئ ...

نظرًا لممارسات أمان جهازي ، ربما أكون مستحقًا للاختراق - أفهم ذلك. هذا لا يجعل الأمر أكثر سهولة ، والإدانة تؤدي فقط إلى تآكل معنى التاريخ ، والذي يتكون في:

- دع الآخرين يعرفون مدى سهولة تعريضهم للخطر.

- استخدم المعرفة والتوصيات التي تلقيتها لتحديد أولويات أمان هويتك على الإنترنت.

لا أستطيع التوقف عن التفكير في أشياء صغيرة وبسيطة يمكنني القيام بها لحماية نفسي. رأسي مليء بالأفكار حول "ماذا لو ..."

ومع ذلك ، ترتبط هذه الأفكار جنبًا إلى جنب بمشاعر متقاطعة اثنين - الكسل وانحياز البقاء على قيد الحياة. أنا لم آخذ أمن الإنترنت على محمل الجد لأنني لم أختبر أي هجوم. وعلى الرغم من أنني أدركت مخاطري ، إلا أنني كنت كسولًا جدًا في حماية أصولي بدقة شديدة.

أنا أحثكم على التعلم من هذه الأخطاء.