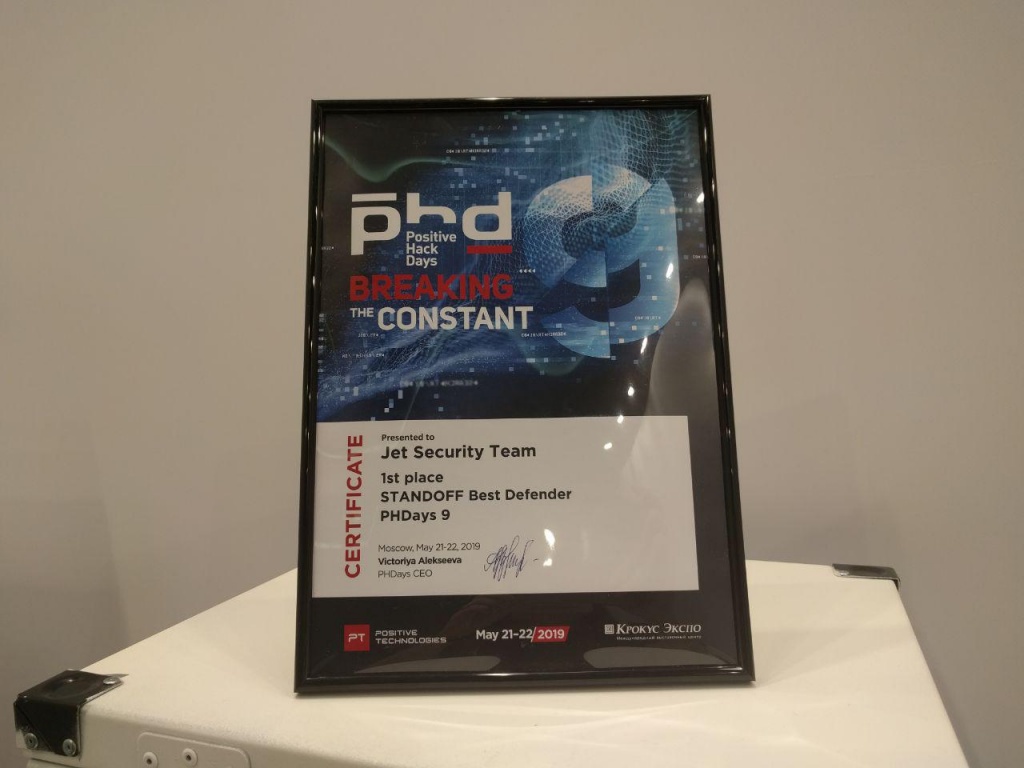

للعام الثالث على التوالي ، شارك أقوى خبراء أمن المعلومات في Jet Infosystems في The Standoff at PHDays. قاتل فريق Jet Security وفريق Jet Antifraud من جانب إلى آخر: استمرت المعركة الإلكترونية دون توقف لمدة 28 ساعة! وفقًا لنتائج "المواجهة" ، أصبح المدافعون عننا الأفضل ، ولم يسمحوا للمهاجمين بـ "كسر" المدينة بأكملها!

هذا العام ، كانت "المواجهة" كبيرة جدًا: 18 فريقًا مهاجمة (أكثر من 250 شخصًا!) ، و 5 فرق دفاع كلاسيكية ، وفريق مكافحة الاحتيال و 3 شركات نفط الجنوب.

لمدة 28 ساعة ، هاجم المهاجمون البنية التحتية الافتراضية (والتي سيكتبون عنها بمزيد من التفصيل عن حبري). تم استخدام كل من الثغرات الشائعة ونقاط الضعف في البنية التحتية لمدة يوم. حدد المدافعون بسرعة الهجمات ونقاط الضعف المصححة أثناء التنقل.

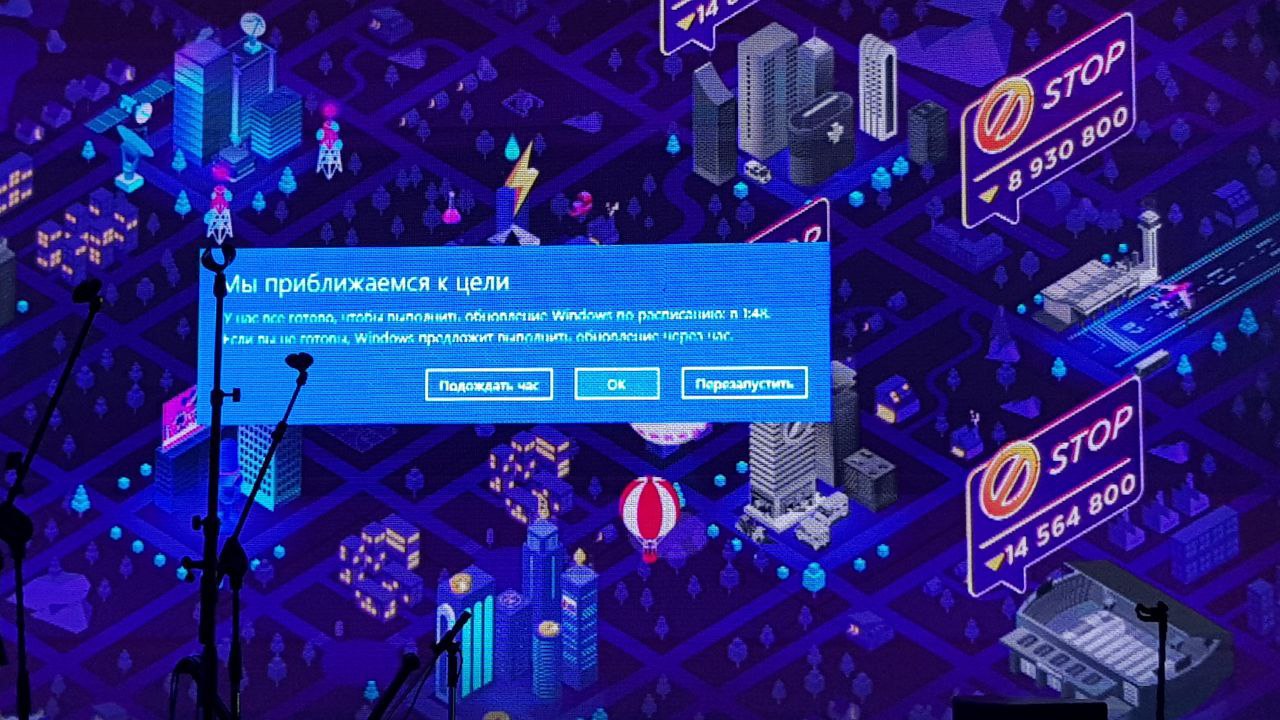

لم يقتصر المهاجمون على ذلك ، مستخدمين تقنيات الهندسة الاجتماعية في الهبوط خلف المدافعين:

كانت المعركة شديدة للغاية ، واستخدمت أي وسيلة تقنية وتمثيلية:

على الرغم من ذلك ، صمد فريق Jet Security Team وفريق Jet Antifraud على نحو كافٍ في الهجمات ، ولم يتمكن المتسللون من الحصول على وحدة "عامة" واحدة من العملة الافتراضية من البنك.

هزم فريق Jet Security Team المدافعين ، حيث صد بعناد محاولات المهاجم العديدة لاقتحام البنية التحتية لمكتب شركة النقل البحري الموكلة إليه. لأول مرة ، كان الفريق مؤلفًا من متخصصين من مركز مراقبة أمن معلومات Jet CSIRT والاستجابة له ، والذين راقبوا عن كثب كل حادث ومنعوا أي تهديدات في الوقت المناسب.

بالنسبة للمدافعين ، تغير تنسيق الحدث قليلاً. في السابق ، كان لدى كل شخص أشياء مختلفة من الحماية (الاتصالات ، المكاتب ، نظام التحكم الآلي في العمليات) وكان من الصعب مقارنتها مباشرة ، ولكن الآن بالنسبة لجميع فرق الدفاع ، أعد المنظمون نفس البنى التحتية تقريباً وقدموا تصنيفًا واحدًا. هذا بالتأكيد إضافة محرك ودفع فريقنا للفوز.

بالنسبة لنا ، لقد تغير موضوع الحماية. إذا كان في وقت سابق نظامًا آليًا للتحكم في العمليات ، وكان "سطح الهجوم" الشرطي صغيرًا ، فقد دافعنا الآن عن المكتب. كان هناك Exchange مع OWA ، خادم VPN ، خادم طرفي معروض في الخارج ، الكثير من خدمات الويب ، الاتصالات الهاتفية ، إلخ.

حسب التقاليد ، يوفر المنظمون الوصول إلى موضوع الحماية في نهاية أبريل. تم منح الوصول هذا العام في 26 أبريل. أيضًا ، وفقًا للتقليد ، يتم عادةً فرض حظر على عمل المدافعين قبل أسبوع من "المواجهة" نفسها. وفقًا لذلك ، يكون لدى فريق الحماية أكثر من أسبوعين بقليل لدراسة الكائن ، ووضع استراتيجية للحماية ، ونشر SZI ، والتكوين ، والتصحيح ، إلخ. نظرًا لعطلات مايو ، وهي إجازة تم التخطيط لها مسبقًا للفريق ، فقد أضاف هذا أيضًا الدافع وحفزنا على الفوز.

ايليا سابونوف ، قائد فريق الأمن النفاث.

وفقًا لشروط المسابقة ، لم يتم تصنيف Jet Antifraud Team بين الفرق المدافعة الكلاسيكية نظرًا لخصائص قرار مكافحة الغش. أظهر الزملاء خارج برنامج المنافسة مرة أخرى أعلى درجة من الحماية المصرفية في المدينة الافتراضية F ، دون فقد هجوم واحد من المهاجمين!

هذا العام ، أصبحت هجمات المهاجمين أقل نشاطًا ، ولكنها أكثر تفكيرًا. توقف المهاجمون عن إرسال عدد كبير من العمليات بشكل عشوائي ، فاختاروا كلمات المرور كثيرًا ، وقاموا بحماية الحسابات المسروقة ، وحاولوا إخفاء عملياتهم كروبوتات بنكية. ومع ذلك ، لم يحقق ذلك نجاحًا تراكميًا ، ولم يحاولوا حتى سحب الأموال من خلال خدمات أخرى ، مثل الاتصالات.

أليكسي سيزوف ، قائد فريق مكافحة الحرائق في جيت.

واجه المهاجمون وقتًا عصيبًا ، ولكن على الرغم من نقاط الضعف المعقدة والمعارضة من الدفاع ، فقد أظهروا نتيجة جيدة:

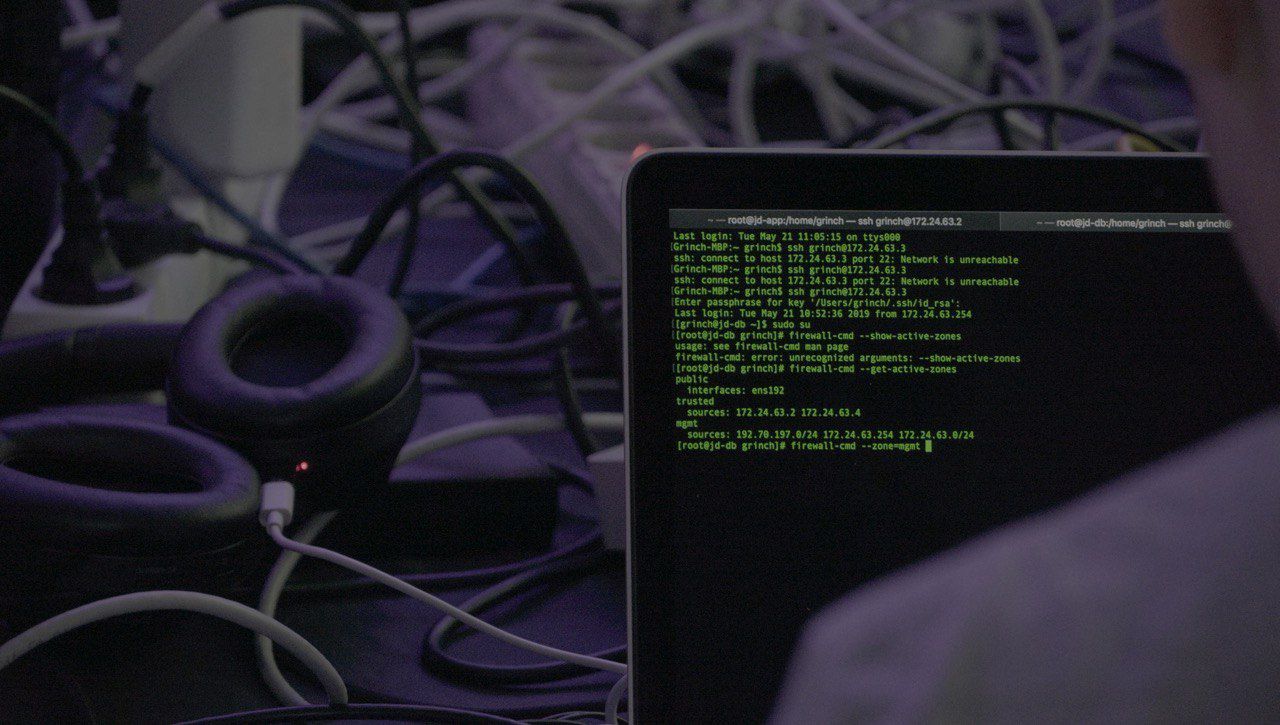

بدأ اليوم عندما تم إجراء مسح ماسكان لنا على 9.45. لقد كان هذا بداية عملنا ، فقد كتبنا على الفور جميع المضيفين باستخدام منفذ 445 مفتوح وفي تمام الساعة 10.00 أطلقنا المدقق metasplit الجاهزة لـ MS17-010. كان هناك مضيف واحد ضعيف في شبكة bigbrogroup.phd ، ففي الدقائق العشرة الأولى ، استغلنا الثغرة الأمنية ، وقمنا بإصلاحها ، وثبّتنا أنفسنا في النظام وتلقينا الرمز المميز لمسؤول المجال. في هذا المجال ، كما هو الحال في جميع المجالات الأخرى أدناه ، تم تمكين خيار التشفير القابل للعكس ، والذي سمح باستخراج جميع كلمات المرور من ntds.dit وإرسالها للتحقق منها.

علاوة على ذلك ، في الساعة 18:00 ، وصلنا إلى مجال CF-Media ، واستغلنا ثغرة أمنية في Nagios وتسلقنا عبر المسار غير المقتبس في أحد البرامج النصية sudo. بعد ذلك ، باستخدام إعادة استخدام كلمة المرور ، حصلنا على مسؤول محلي على أحد أجهزة كمبيوتر مجال CF-Media. كان مسار التشغيل الإضافي مشابهًا للمجال الأول.

في الليل ، تمكنا من فهم مبدأ تشغيل العديد من أنظمة التحكم في العمليات الآلية ، وهذا سمح لنا بالسيطرة على لوحين وإنجاز مهمتين في قطاع الإنتاج. على وجه الخصوص ، أطفأنا الإضاءة في الهواء الطلق ورتبنا لانسكابات النفط من مخزن الزيت. لقد قمنا أيضًا بتثبيت عامل المناجم على جميع الخوادم ومحطات العمل التي نسيطر عليها ؛ في المجموع ، بلغ عدد الروبوتات لدينا حوالي 30-45 مضيفًا. طوال هذا الوقت ، قمنا في وقت واحد بتحطيم القطاعات المحمية ، ولكن في كل مرة ، وبمجرد تلقينا RCE ، قام المدافعون ببساطة بالتخلي عن الخدمة ولم يستلموها بعد الآن.

في الساعة 12.15 ، أعلنوا نتائج OSINT لنا وسلموا العديد من حسابات المجال. بعض المدافعين في هذه اللحظة ببساطة أسقطوا OWA و VPN. حاول البعض حقا حماية خدماتهم. كانت إحدى هذه الشركات هي behealty ، الذي سمح لنا أنصارنا بالاتصال عبر VPN وتشغيل MS17-010. وللمفاجأة لدينا ، كان المجال مرة أخرى تشفير عكسها. النتيجة - +1.1 مليون شخص آخر وفوز واثق في المنافسة.

فيتالي مالكين ، رئيس قسم التحليل الأمني في Informzashita ، قائد True0xA3 (وعد الفائزون من المهاجمين بكتابة تحليل مفصل للمنافسة ، انتظروا Habré).

بالنيابة عني ، أريد أن أشير إلى أن المعركة كانت جادة ، حرفيًا حتى الساعات الأخيرة التي استمرت فيها المؤامرة - لم يسمح فريقا CARK و SNIFF و WATCH للفائزين بالراحة ، وأي تافه أو "جوكر" في الغلاف يمكن أن يؤثر على النتيجة.

لقد كانت معركة ملحمية ، وأنا سعيد بالفوز بجدارة لزملائي.