آلة الرسم في العمل ، © axisdraw.com

آلة الرسم في العمل ، © axisdraw.comظهر التوقيع الإلكتروني في روسيا لأول مرة في يناير 2002 إلى جانب اعتماد أول قانون "بشأن التوقيع الرقمي الإلكتروني" (

1-FZ ). ثم ، بعد 9 سنوات ، في أبريل 2011 ، ظهر قانون جديد حول "التوقيعات الإلكترونية" (

63-FZ ). بعد 8 سنوات أخرى ، في بداية صيف عام 2019 ، بدأت المنشورات تقشعر لها الأبدان في الظهور في وسائل الإعلام حول كيفية

سرقتها للشقق باستخدام التوقيعات الإلكترونية ، وكيف

يسجل المحتالون

الشركات الوهمية للمواطنين غير المطمئنين ، وما

إلى ذلك .

دعنا نحاول فهم المشاكل الحالية دون مشاعر لا لزوم لها والتفكير في كيفية حلها.

مقدمة

- سوف تركز هذه المقالة فقط على التوقيعات الإلكترونية المؤهلة المحسنة (المشار إليها فيما يلي باسم التوقيع الإلكتروني).

- أينما تتم الإشارة إلى سلطات التصديق ، فهي جهات اعتماد معتمدة.

- لتبسيط التصور ، يستخدم المقال جزئيًا المصطلحات "الشعبية" بدلاً من المفاهيم القانونية الصارمة.

الجزء 1 - قضايا التشريعات

المشكلة رقم 1 - تحديد العملاء من قبل سلطات التصديق

© ياندكس

من وجهة نظر أمن المعلومات ، وقعت جميع الحوادث المدرجة في بداية المقالة نتيجة

لعدم كفاية تحديد موظفي مراكز التصديق لعملائهم . ولكن لماذا يحدث هذا في المنظمات التي تتطلب

ترخيص FSB لروسيا والاعتماد من وزارة الاتصالات لعملهم؟

الجواب بسيط: تكسب سلطات التصديق من عدد التوقيعات الإلكترونية المباعة. تشديد إجراءات تحديد هوية العميل سوف يقلل من أرباحهم.

كل الناس يريدون أن يكون كل شيء بسيطًا وسريعًا ومجانيًا وبدون مجهود. عندما يتصل هذا الشخص بمركز الشهادات ، فإنه يريد الحصول على توقيع إلكتروني على الفور ، حتى لا يتم سرقته ، ودون أي كلمات مرور أو هراء آخر. الشخص الذي يحصل على التوقيع ، كقاعدة عامة ، لا يستقبله لنفسه ، بل للمدير أو المحاسب في الشركة التي يعمل فيها. بالإضافة إلى الحصول على توقيع ، لدى الشخص الكثير من الأشياء للقيام به. إذا تم إخبار شخص ما بأن التوكيل الرسمي الذي يريد الحصول على توقيعه يجب أن يكون موثقًا ، فإن الشخص يعتبر ذلك بيروقراطية مروعة. في المرة القادمة ، عندما يرغب شخص ما في الحصول على توقيع إلكتروني جديد ، سيحاول التقدم إلى مركز شهادات آخر "موجه نحو العميل".

وبالتالي ، فإننا نواجه موقفًا عندما لا يكون الأمر مربحًا لأن نكون مركز الشهادات المناسب الذي يجري عملية تحديد هوية صارمة للعملاء. سيكون هناك دائمًا مركز توثيق آخر يتعلق بهذه المسألة بطريقة أقل تقديسًا ، مما سيجذب العملاء الكسالى.

لا يمثل إصدار شهادات مزيفة من قبل مجرمي الإنترنت مشكلة في أي مركز شهادات معين ، بل يمثل أزمة نظامية على مستوى التشريعات الفيدرالية. يمكنك أن تقول أكثر من ذلك - إنها مشكلة عالمية (أمثلة

هنا وهنا ) لتكنولوجيا

PKI نفسها ، والتي تشكل الأساس للقانون.

المشكلة رقم 2 - تقييد استخدام التوقيعات الإلكترونية

تخضع التوقيعات الإلكترونية ، مثلها مثل أي تقنية أخرى ، لدورات تطوير معينة. القانون الحالي "على التوقيعات الإلكترونية" هو قانون مرحلة تعميم التكنولوجيا (يتم استخدام التوقيعات الإلكترونية بالفعل من قبل المجتمع ، ولكن تغلغلها لا يزال بعيدًا عن العالمية). ونتيجة لذلك ، فإن القانون أكثر توجهاً نحو الشخصية الجماهيرية من أمن التوقيعات الإلكترونية.

وترد الآلية الوحيدة لتقييد استخدام التوقيعات الإلكترونية في

الفقرة 4 من المادة. 11 63-FZ . وينص بشكل خاص على أن التوقيع الإلكتروني المؤهل يجب أن يستخدم وفقًا للقيود المحددة في شهادة مفتاح التوقيع. لسوء الحظ ، فإن هذه الصياغة لا تحظر تمامًا إصدار واستخدام توقيع إلكتروني ، ونتيجة لذلك يعاني المواطنون الذين لم يصدروا عنه أبدًا من توقيع إلكتروني (على سبيل المثال ، ضحايا الحوادث المذكورة في بداية المقال).

مشكلة حادة بشكل خاص من القيود المفروضة على استخدام التوقيعات الإلكترونية تهم المسؤولين.

في هذه اللحظة ، يجبرون على التضحية بالأمن الشخصي من أجل مصلحة صاحب العمل. ويتجلى ذلك ، على وجه الخصوص ، في حقيقة أن التوقيع الإلكتروني الصادر لهم لتلبية احتياجات الشركة يمكن استخدامه ضد مصالحهم الشخصية ، على سبيل المثال ، لإعادة تسجيل شقة في روسريستر بطريقة غير قانونية.

تتفاقم المشكلة بسبب صعوبة تحديد عدد الأشخاص الذين يمكنهم الوصول إلى توقيع إلكتروني لأحد المسؤولين ، ولا يعتمد عملياً على إرادة صاحب التوقيع. من أمثلة الأشخاص الذين يمكن إتاحتهم للتوقيع الإلكتروني لأحد المسؤولين ما يلي:

- يعني المسؤولون عن حماية معلومات التشفير (CIP) ، المسؤول عن إصدار مفاتيح التشفير ، بما في ذلك مفاتيح التوقيع الإلكتروني ؛

- العاملون في تكنولوجيا المعلومات الذين ينشئون أنظمة معلومات لاستخدام التواقيع الإلكترونية ؛

- المدققون الذين يقومون بمراجعة حسابات المنظمة (على سبيل المثال ، المراقبون) ؛

- موظفو هيئات مراقبة الدولة التي تنفذ تدابير الرقابة فيما يتعلق بالمنظمة ؛

- ضباط إنفاذ القانون الذين يقومون بإجراءات التحقيق التشغيلية ضد شركة صاحب العمل ؛

- فريق من مديري الإفلاس الذين يديرون الشركة إذا بدأت إجراءات الإفلاس ؛

- وللأسف ، أشخاص آخرين.

العدد 3 - استلام إشعار إصدار التوقيع الإلكتروني

(ج) m / f "ثلاثة من Prostokvashino"

(ج) m / f "ثلاثة من Prostokvashino"تشبه الحوادث التي تنطوي على إساءة استخدام التوقيعات الإلكترونية بطبيعتها السرقات الإلكترونية التي يقوم بها مجرمو الإنترنت من خلال نظام بنك العميل على الإنترنت. في كلتا الحالتين ، قام المهاجمون ، بعد الاستيلاء على معلومات مصادقة الضحية ، بتنفيذ إجراءات قانونية غير قانونية نيابة عنها: قاموا بإزالة الأموال من الحساب ، والقروض الصادرة ، والشركات المسجلة ليوم واحد ، إلخ.

تتمثل إحدى الطرق الفعالة لتقليل الأضرار الناجمة عن السرقات الإلكترونية في إتاحة الفرصة للبنوك لعملائها للقتال من أجل أمنهم. يمكن لأي عميل يستخدم خدمة الإعلام عن معاملات الحساب (على سبيل المثال ، إبلاغ الرسائل القصيرة) اكتشاف عملية غير مصرح بها بشكل مستقل وحظر الحساب لتقليل الضرر.

لا ينص قانون التوقيعات الإلكترونية الحالي على أشكال الحماية هذه. لا توجد آليات لإخطار مالك قضية التوقيعات الإلكترونية باسمه.

المشكلة رقم 4 - قواعد استخدام CIPF

(ج) ياندكس. الصوريحتوي الإطار القانوني الحالي الذي يحكم استخدام التوقيعات الإلكترونية على شرط أمني قد يكون له في النهاية تأثير معاكس ويشكل سابقة للطعن في التوقيع. لنأخذها بالترتيب.

الفقرات 2. المادة 4 ، المادة 5 63 يحدد متطلبات التوقيع الإلكتروني المؤهل:

"تُستخدم وسائل التوقيع الإلكتروني لإنشاء توقيع إلكتروني والتحقق منه ، مع تأكيد الامتثال للمتطلبات المحددة وفقًا لهذا القانون الاتحادي."تم تحديد المتطلبات المحددة للتوقيع الإلكتروني في

أمر خدمة الأمن الفيدرالية للاتحاد الروسي بتاريخ 27 ديسمبر 2011 N 796 . تنص الفقرة 6 من هذه الوثيقة على أن التوقيع الإلكتروني يعني (وهذا إجراء لحماية معلومات التشفير) يجب تشغيله وفقًا لـ

PKZ-2005 . هناك ، بدوره ، تم تسجيل أنه يجب

تشغيل وسيلة التوقيع الإلكتروني (CIP)

وفقًا لقواعد استخدامها (الوثائق التقنية) .

يثير هذا على الفور مسألة ما إذا كان التوقيع الإلكتروني سيعتبر مؤهلاً إذا تم إعداده باستخدام شهادة معتمدة لحماية معلومات التشفير ، والتي لا تعمل وفقًا لشروط الاستخدام (الوثائق التقنية).

لا يحتوي التشريع على إجابة محددة لهذا السؤال. وبالتالي ، نظرًا للقدرة

التنافسية للإجراءات القانونية الروسية ، سيتم اتخاذ قرارات تعارض تمامًا في حالات مماثلة ، مما قد يؤدي في النهاية إلى انخفاض الثقة في التوقيع الإلكتروني ويجعله أكثر عرضة لهجمات التنصل.

لتوضيح هذه المشكلة ، نأخذ بعين الاعتبار الموقف الذي يحدث غالبًا عند استلام شهادات مفاتيح التوقيع المؤهلة في مراكز إصدار الشهادات. جوهرها هو أنه يمكن تحديد فترة صلاحية الشهادة في 5 سنوات ، وفترة الصلاحية للمفتاح الخاص (تمديد PrivateKeyUsagePeriod OID 2.5.29.16) في سنة واحدة و 3 أشهر. السؤال الذي يطرح نفسه هو ما إذا كان التوقيع الإلكتروني الذي تم إنشاؤه للسنة الثالثة لوجود مثل هذه الشهادة سيتم الاعتراف به على أنه مؤهل.

المشكلة رقم 5 - توحيد التوقيع الإلكتروني

(ج) ياندكس. الصور

(ج) ياندكس. الصورإذا كنت قد واجهت من قبل تكوين أجهزة الكمبيوتر لتنفيذ إدارة الوثائق الإلكترونية الهامة من الناحية القانونية مع الدولة. الأعضاء ، وربما تتذكر الجحيم الذي ينشأ. لا تتوافق إصدارات الإصدارات من مزودي التشفير والمتصفحات والإضافات ، التي يبدأ النظام من خلالها العمل بطريقة ما ، في تفسير علمي. يشبه هذا الإجراء رقصة شامان تستحضر أرواح العاصفة والأرض والنار في نار ليلية.

في الوقت نفسه ، يتم استبدال فرحة الإعداد الناجح بسرعة بالاكتئاب الرهيب عندما يتضح أن الموظف الذي تم إجراء الإعداد عليه يحتاج إلى إرسال تقارير إلى حالة أخرى. سلطة. ثم هناك نظام حماية معلومات التشفير الخاص به ، ومفاتيحه ، وكذلك نظامه الخاص. حسنًا ، بالطبع ، الكرز الموجود في الكعكة هو حقيقة أن شهادتي حماية معلومات مشفورتين معتمدتين على كمبيوتر واحد ، من حيث المبدأ ، لا تتفقان.

وبالتالي ، فإن عدم وجود توحيد وتوافق بين أنظمة حماية المعلومات المشفرة المستخدمة لإنشاء والتحقق من التوقيعات الإلكترونية المؤهلة يمكن إضافته بأمان إلى مشاكل القانون الحالي.

لا يُعد مرسوم حكومة الاتحاد الروسي بتاريخ 09.02.2012 N 111 "بشأن التوقيع الإلكتروني الذي تستخدمه السلطات التنفيذية والسلطات المحلية في تنظيم التفاعل الإلكتروني فيما بينها ، بشأن إجراءات استخدامه ، وكذلك بشأن وضع متطلبات لضمان توافق وسائل التوقيع الإلكتروني" ، لأنه ينطبق فقط على التعاون بين الوكالات ، وفي الواقع لا يعطي أي تفاصيل.

العدد 6 - التواقيع القديمة

(ج) ياندكس. الصور

(ج) ياندكس. الصوردعنا نسأل ماذا سيحدث للوثيقة الموقعة بالتوقيع الإلكتروني في 30 سنة ، وفي 100 عام؟ من أين التواريخ؟ الأمر بسيط: تتميز المعاملات العقارية بالملكية طويلة الأجل للممتلكات. هذا هو السبب في 30 سنة و 100 سنة ليست هي الحد. على سبيل المثال ، باع الاسكندر الثاني ألاسكا إلى أمريكا في عام 1867 ، أي قبل 152 عامًا.

لكن العودة إلى التوقيع الإلكتروني. من وجهة نظر التكنولوجيا ، تعتمد قوتها على الخواص الرياضية لخوارزميات التشفير التي تقوم عليها. في الوقت نفسه ، يعتمد استقرار الخوارزميات نفسها فقط على جهل الطرق الفعالة لاختراقها. بعيدا عن حقيقة أن هذه الأساليب ليست كذلك ، أو أنها لن تظهر بعد 37 دقيقة. على سبيل المثال ، في عصر بيع ألاسكا ، كان

تشفير فيزنر يعتبر غير

محصن ، والآن يقوم الطلاب

بتكسيره في مختبرات التشفير الأولى.

تستند الحزمة الحالية من خوارزميات التشفير المستخدمة للتوقيع الإلكتروني في روسيا إلى

GOST R 34.10-2012 و

GOST R 34.11-2012 و

GOST 34.12-2015 وعدد غير محدود من

توصيات خوارزميات التقييس والأقمار الصناعية . ماذا سيحدث لهم في 30 سنة؟ ويعتقد أن

ليس كل شيء عظيم معهم الآن.

مشكلة الضعف في الخوارزميات والتوقيعات الإلكترونية ليست افتراضية بحتة. واجهت الممارسة العالمية بالفعل أشياء مماثلة ، على سبيل المثال ،

ضعف ROCA .

وبالتالي ، هناك مشكلة أخرى في القانون تتمثل في عدم وجود تنظيم يهدف إلى الحفاظ على الأهمية القانونية طويلة الأجل للوثائق الإلكترونية.

المشكلة رقم 7 - "الهجوم مرة أخرى إلى المستقبل"

(ج) حكايات سينمائية لألكسندر رو

(ج) حكايات سينمائية لألكسندر روربما يكون هذا الهجوم حصة أسبن في قلب الإدارة الإلكترونية للوثائق ، والذي يستخدم توقيعًا إلكترونيًا فقط لتوثيق المستندات.

المشكلة هي أنه من خلال معالجة تاريخ تكوين التوقيع الإلكتروني ، يمكن للمهاجم أن يحقق الاعتراف بالتوقيع المزيف والحرمان من الشرعية.

مثال 1 - الاعتراف بتوقيع مزيفكان هناك Yaropolk وقاد artel من الحرفيين الحجر في الخارج. بناء على طلب من موكله ، فسيفولود ، قرر تبسيط تبادل الورق الملعون وأصدر لنفسه شهادة مؤهلة للتوقيع الإلكتروني.

اتفق كل من Yaropolk و Vsevolod على أنه بدلاً من المرقات الورقية المكتوبة بخط اليد ، سيرسلان ملفات البريد الإلكتروني إلى بعضهما البعض ، ويتم تجميعهما في MS Word وتوقيعهما إلكترونيًا باستخدام برنامج CryptoPro ومعتمدة من CryptoARM. بناءً على تعليمات المجوس ، بمن فيهم أولئك الذين يعرفون ذلك ، قرروا كتابة تاريخ توقيع المستندات في ملفات إلكترونية قبل التصديق عليها.

لقد كتبنا كل هذا على شهادة جامعية وختمناها بتوقيعاتنا ، ووصفنا هذه الوثيقة بأنها "اتفاقية إدارة الوثائق الإلكترونية".

كم من الوقت ، ومدة عملهم وفقا لهذا المخطط. ولكن بعد ذلك ، يضغط الجشع على الضفدع الثقيل فسيفولود ، ويلقي أفكارًا مظلمة بأنه يدفع ياروبولك غاليًا جدًا. بدأت الأفكار المريرة تصيب فسيفولود بطرق مختلفة: الحرمان من النوم ، لكنها أفسدت المزاج.

قرر Vsevolod مع حزنه أن يتحول إلى الطبيب الساحر المحلي ، الذي اتصل به بابا ياجا. ذلك مقابل رسوم ، فسيفولود فكرت بسخاء على المفتاح الخاص للتوقيع الإلكتروني من Yaropolk إلى السرقة. كما تعلم ، تم تضمين هذا المفتاح في جهاز خارجي ، يشبه البيض (رمز USB) ، عالقًا باستمرار في الجزء الخلفي من الكمبيوتر.

لخطة ماكره ، استأجرت فسيفولود زانية بنية اللون ، بحيث تفسد عقل ياروبولك مع تعاويذها الغرامية وتزعجها للذهاب إلى المملكة البعيدة.

أثناء سفره إلى الخارج Yaropolk مع العاهرات ، كان Vsevolod يختفي سرا في أجنحة الحجر الأبيض وجهاز يشبه البيضة التي تحتوي على مفتاح Yaropolk ، ثم سحبها من الجزء الخلفي من الكمبيوتر وهرب معها.

لكن فسيفولود لم يكن يعلم أنه قبل مغادرته متوجهاً إلى ياروبولك ، طلب من الحارس وضع سحره على غرفه. عملت تلك التعاويذ وأرسلت إشارة إلى فرقة المدينة. عند وصولهم إلى المكان وعدم العثور على الأشرار الشرسة ، استدعى المحاربون من موظفي ياروبولك للتحقق مما إذا سُرق أي خير. اكتشف كاتب ياروبولك اختفاء "بيضة" المفتاح العزيزة التي تحتوي على التوقيع الإلكتروني. إذ يدرك عهود المجوس ، التفت على الفور إلى الأساتذة الذين صنعوا "البيضة" حتى يتمكنوا من تدمير "البيض" بنوباتهم. أضاف المعلمون ، وفقًا لمبادئ أسلافهم ، شهادة التوقيع الإلكتروني لـ Yaropolk إلى قائمة الشهادات الملغاة وأمروا ألا يستخدم Yaropolk "البيضة" ، حتى لو وجد ، وأنه سيأتي للحصول على "بيضة" جديدة ، والحصول على توقيع إلكتروني جديد. .

فسوفولود تعلم كل هذا وأصبح أكثر حزنا. ذهب بأفكار ثقيلة إلى بابا ياجا للحصول على مشورة حكيمة. عندما علمت بابا ياجا عن حزن فسيفولود ، ضحك الشر ، وقال: "هذه ليست مشكلة! وتحتاج إلى القيام بما يلي:

- قم ببدء تشغيل الكمبيوتر وترجمة التاريخ قبل ثلاثة أشهر عندما كان مفتاح Yaropolk لا يزال ساري المفعول.

- قم بتكوين مستند جديد واكتب فيه أن Yaropolk قد حصلت على الكثير من المال منك وتتعهد بتقديمه باهتمام خلال ثلاثة أشهر.

- كتاريخ توقيع المستند ، أشر إلى التاريخ الذي سيكون لديك على الكمبيوتر.

- وقع هذا المستند مع توقيعك الإلكتروني وتوقيع Yaropolk. "

قالت المرأة العجوز: "روحي تشعر ، أن Yaropolk ترك كلمة المرور افتراضيًا على البويضة".

فعل ذلك فسوفولود ومن خلال المحكمة أخذ المال من Yaropolk على ما يبدو غير مرئي.

منذ ذلك الحين ، وفقا

للفقرة 2 من الفن. 63 63 :

"يعتبر التوقيع الإلكتروني المؤهل صالحًا ... مع مراعاة الشروط التالية: ... الشهادة المؤهلة صالحة في وقت توقيع المستند الإلكتروني (إذا كانت هناك معلومات موثوقة حول لحظة توقيع المستند الإلكتروني) أو في يوم التحقق من صحة الشهادة المحددة ، إذا كانت لحظة التوقيع الإلكتروني لم يتم تعريف المستند ؛ " كانت الوثيقة مزيفة ، جمعها فسيفولود ، وكان القاضي مؤهلًا كقاضٍ ، نظرًا لأنه كان مصدقًا عليه بتوقيع ياروبولك ، وتاريخ تشكيل التوقيع مع الفترة التي كان فيها التوقيع ساريًا. لم يستطع Yaropolk تحدي هذا التاريخ اللعينة ، لأنه وفقًا لجميع قواعد "اتفاقية الإدارة الإلكترونية للمستندات" ، تم تعيينها.

مثال 2 - رفض التوقيع الشرعيبالإحباط من المأساة الرهيبة ، التي تستحق الكثير من المال ، قرر ياروبولك الانتقام من فسيفولود ، لدرجة أنه مع نفس العملة ، حتى في الإنصاف.

بدأت Yaropolk في قراءة الكتاب المقدس الذي يحتوي على القانون 63-FZ. , … . , . , , : « , ...». , , .

, , , , , , . , , , , .

, , « » : . , , , , , . , . .

.

, «» , «» , . , «» .

, , . , . , , . , .

, . : « , „“ ».

, , , « ».

, , , , , , .

.2 . 11 63- :

« … :… ( ) , »., , , .

2 —

vs.

« », . , « » ( ).

, , .

— , . — — . , .

, , . ?

— , . : . ?

- . :

, , , . , , .

, , . , , , .

, , . , : , . , — .

, .

№ 1 (« »)

. , — , — «». , .

, .

:

- ( ), — , , .

- . . , - , .

- , , , . , , , .

. , , , . , :

- -, (, , ...) - : , .

- -, , .

- -, , / .

, . . , . , , , .

. , :

- ( ).

- , :

- ( ) 3 ( ) .

, . , . , , :

- . , .

- . , .

- . , ( ?).

. , , — .

, SIM-, «».

№ 2 (« »)

لا تحتوي تقنية PKI على طرق للحد من إصدار واستخدام التوقيعات الإلكترونية. كان من المفهوم أنه إذا كان الشخص لا يحتاج إليها ، فهو ببساطة لا يقوم بإعدادها. إذا سُرق التوقيع الإلكتروني ، فعندئذ يتصل مالكه على الفور بمركز الشهادات ويطلب حظره. يتم حظر التوقيع عن طريق إضافة شهادة مفتاح التحقق من التوقيع إلى قائمة الشهادات الملغاة (قائمة إبطال الشهادات ، فيما يلي -

CRL ) مع تاريخ وسبب الحظر.

في وقت التحقق من التوقيع الإلكتروني بموجب المستند ، يتم تحليل تاريخ تكوينه. إذا كان هذا التاريخ يتجاوز أو يساوي تاريخ الحظر ، فإن التوقيع على هذا المستند غير صحيح.

وبالتالي ، CRL عنصر أساسي في تقنية PKI المسؤولة عن الوثوق بالتوقيعات الإلكترونية الصادرة. لا توجد فرصة للتأثير على التوقيعات الإلكترونية "غير المفرج عنها" عبر CRL.

لذلك ، لتصحيح المشكلة التي ينص عليها القانون ، تحتاج تقنية PKI إلى مزيد من التطوير. علاوة على ذلك ، يجب إجراء هذه التحسينات مع مراعاة التوافق مع أنظمة إدارة المستندات الإلكترونية الحالية والعاملة.

إذا نمت شجرة الثقة في PKI الكلاسيكية من المرجع المصدق الجذر ، ثم في حالة PKI الحالة ، الدولة هي المصدر الرئيسي للثقة. يوفر بنية تحتية للثقة توجد داخلها هيئات إصدار الشهادات المعتمدة.

يجب أن تقبل الدولة في شخص الهيئة المرخص لها الطلبات المقدمة من المواطنين (على سبيل المثال ، من خلال MFC أو "خدمات الدولة") التي تحتوي على قيود على الإصدار وقيود على استخدام التوقيعات الإلكترونية. يجب دمج البيانات المستلمة في مورد معلومات الولاية - "السجل الموحد للقيود والحظر على استخدام التوقيعات الإلكترونية".

على مستوى القانون ، يجب أن تكون سلطات التصديق ملزمة بالتحقق من هذا المورد بسبب القيود الموضوعة وقت إصدار التوقيع الإلكتروني.

إذا كان السجل يحظر إصدار التوقيعات الإلكترونية ، فيجب على مركز إصدار الشهادات رفض إصدار المتقدمين. إذا كان السجل يحتوي على قيود على استخدام التوقيعات الإلكترونية ، فيجب تضمينها في التوقيع الإلكتروني لمفتاح شهادة الشهادة الصادر.

حول القيود المفروضة على استخدام التوقيعات الإلكترونية تحتاج إلى التحدث أكثر.

والحقيقة هي أنه على الرغم من ذكرها في

الفقرة 4 من الفن. 11 63-FZ ، في الواقع هذه الآلية لا تعمل ، لأن الإطار التشريعي الحالي لا يحتوي على وثائق تكشف عن مبدأ عملها.

سنقوم بتصحيح هذا العيب وننظر في أحد الخيارات الممكنة لتطبيق القيود على استخدام التوقيعات الإلكترونية.

الخطوة الأولى التي نحتاجها لتطوير نموذج يصف القيود المفروضة على استخدام التوقيعات الإلكترونية. الأنسب لهذه الأغراض سيكون

نموذج وصول تقديري موصوف باستخدام قوائم التحكم في الوصول (

ACLs ).

يجب أن تحتوي قائمة التحكم في الوصول للتوقيع الإلكتروني على قائمة بالمناطق التي يُسمح فيها باستخدام التوقيع الإلكتروني لإصدار الشهادات أو التي يُحظر استخدام التوقيع فيها. المشكلة هي ما يجب مراعاته في هذه "المناطق".

من الناحية المثالية ، ينبغي أن يكون هذا نظم معلومات يتم من خلالها إدارة الوثائق الإلكترونية. ولكن هذا النموذج المثالي لا يمكن تحقيقه ، لأنه سيتطلب إنشاء وصيانة سجل عالمي لأنظمة المعلومات داخل الدولة. إذا كان لا يزال من الممكن مراعاة أنظمة المعلومات الحكومية أو البلدية بطريقة أو بأخرى ، فإن أنظمة المعلومات الخاصة بالمنظمات التجارية غير قابلة للمحاسبة من حيث المبدأ - فالعديد من الشركات نفسها لا تعرف الأنظمة التي تعمل بها.

كبديل ، يمكنك التمييز بين استخدام التوقيعات الإلكترونية على مستوى موضوعات العلاقات القانونية ، أي الإشارة في التوقيع الإلكتروني نفسه إلى الشركات (وكذلك الأفراد أو الهيئات الحكومية) التي يمكنها استخدامها والتي لا تستخدمها. يمكن تحديد الكيانات القانونية باستخدام بيانات من سجل الكيانات القانونية الموحد للدولة ، على سبيل المثال ، وفقًا لمزيج من قيم TIN و OGRN. يمكن التعرف على الفرد من خلال الجمع بين TIN و SNILS.

آلية التحكم في الوصول أعلاه (قيود من سجل الحالة) عالمية في جميع أنحاء مساحة الثقة التي شكلتها الدولة. يجب أن تؤخذ في الاعتبار القيود المذكورة أعلاه من قبل جميع سلطات التصديق عند إصدار أي توقيعات إلكترونية.

عند التقديم إلى مركز إصدار الشهادات ، يجوز لمقدم الطلب فرض قيود إضافية (خاصة) تضيق نطاق استخدام التوقيعات الإلكترونية. سيضمن هذا إصدار التواقيع الإلكترونية بمختلف مجالات العمل ، والتي ستكون ذات صلة بحماية توقيعات المسؤولين.

يجب أن يؤدي وضع قيود عالمية على استخدام التوقيعات الإلكترونية إلى استدعاء جميع التوقيعات الإلكترونية الصالحة ، التي يتجاوز نطاقها نطاق المسموح به.

حل المشكلة رقم 3 ("تلقي إشعار مشكلة التوقيع الإلكتروني")

ربما يكون إطلاع المواطنين على مسألة التوقيعات الإلكترونية عليهم أبسط المهام الموضحة في هذه المقالة. يمكن حلها على النحو التالي:

- تقوم سلطات التصديق ، التي تصدر توقيعًا إلكترونيًا ، بإرسال نسخة من الشهادة إلى الجهة الحكومية المعتمدة.

- تقوم الجهة المرخص لها بدمج جميع الشهادات المستلمة في مورد معلومات الحالة - "السجل الموحد للشهادات المؤهلة لمفاتيح التحقق من التوقيع الإلكتروني".

- موضوعات القانون: الكيانات القانونية أو الأفراد - سوف تكون قادرة على معرفة مسألة التوقيعات الإلكترونية عليها من بوابة خدمات الدولة. لتحسين كفاءة البوابة ، يمكنك إجراء تحسينات للاشتراك في الإشعارات لهذه الأحداث.

بالطبع ، لم يربط الجميع خدمات الدولة ، ولكن في الوقت نفسه لا أحد يكره توصيلها ، سيكون هناك سبب وجيه.

حل المشكلة رقم 4 ("قواعد استخدام CIPF")

© ياندكسيمكن أن توفر أدوات حماية معلومات التشفير الحديثة حماية كافية فقط إذا تم النص على عدد من القيود الصارمة في الوثائق التقنية. على سبيل المثال ، بالنسبة لجميع أدوات حماية معلومات التشفير التي تعمل على جهاز كمبيوتر يستند إلى Windows ، يتم تعيين الشرط لمسح ملف الصفحة عند إيقاف التشغيل. يؤدي عدم الامتثال لهذا المطلب إلى خطر سرقة مفاتيح التوقيع الإلكتروني أثناء فترات إيقاف تشغيل الكمبيوتر.

لتنفيذ هذه المتطلبات أم لا - كليا في مجال مسؤولية الموقع. من المستحيل عمومًا ممارسة سيطرة مناسبة على الدولة (نظرًا لأن الدولة هي مقدم ثقة) بشأن امتثالها لهذه المتطلبات. ولكن في الوقت نفسه ، إذا تم وضع التوقيع بالفعل ، فلن تؤثر طريقة تكوينه بأي حال من الأحوال على الاعتراف به ووضعه.

لذلك ، يجب تحديث الإطار التشريعي بطريقة تقلل إلى أدنى حد من خطر رفض التوقيع أو تغيير وضعه بسبب عمل (أو عدم عمل) الموقّع. هذه التغييرات طال انتظارها ، لأن المستندات الأساسية التي تحكم استخدام تدابير حماية معلومات التشفير (

PKZ-2005 ،

FAPSI 152 ) أصبحت قديمة.

حل المشكلة رقم 5 ("توحيد التوقيع الإلكتروني")

© ياندكسيجب أن يضمن توحيد التوقيع الإلكتروني أن المستهلكين لا يهتمون بأداة حماية معلومات التشفير الموحد المستخدمة.

يجب أن يكون التقييس:

- العمارة وهيكل CIPF.

- واجهات البرامج التطبيقية (API) المستخدمة لاستدعاء وظائف CIPF والتفاعل مع بيئة عمل مرفق التشفير (SFC).

- تنسيقات المعلومات الأساسية ، وأدلة المفاتيح العامة ، وقوائم الشهادات الموثوقة والملغاة ، ورسائل الإدخال والإخراج.

- شركات النقل الرئيسية.

- الخوارزميات والبروتوكولات ذات الصلة.

- معلمات خوارزميات التشفير والبروتوكولات.

في الوقت الحالي ، يتم اعتماد CIPFs في 6 فصول: KS1 ، KS2 ، KS2 ، KV1 ، KV2 ، KA1. يعرّف كل فئة التهديدات التي يجب أن يواجهها نظام حماية معلومات التشفير فقط ، لكنه لا يحدد أي متطلبات توافق. نتيجة لذلك ، هناك نوعان من العملات المشفرة ، من فئة KC1 ، غير متوافقين تمامًا مع بعضهما البعض.

وفقًا لذلك ، في إطار التقييس ، يجب تطوير ملفات تعريف CIPF للفئات المقابلة ، ولكن مع فرض قيود على التوافق والإشارة إلى بيئة تشغيل محددة. على سبيل المثال ، "موفر التشفير القياسي KC1 ، للعمل في نظام التشغيل Windows 10."

حل المشكلات رقم 6 ("التوقيعات القديمة") ورقم 7 ("الهجوم مرة أخرى إلى المستقبل")

© ياندكسلا يمكن حل مشاكل التوقيعات "القديمة" ، خوارزميات التشفير المخترقة والاحتيال مع تواريخ توقيع المستندات فقط بمساعدة التوقيعات الإلكترونية.

للقضاء على أوجه القصور هذه ، من الضروري أن تستخلص من الاستخدام العادي للتوقيعات الإلكترونية وأن تنظر في المشكلة من وجهة نظر الإدارة الإلكترونية المهمة من الناحية القانونية بشكل عام.

هنا ، يمكن إضافة الحماية التي توفرها خدمات طرف ثالث موثوق به إلى الحماية التي يوفرها التوقيع الإلكتروني. فقط بمساعدة هذه الخدمات ، يمكن القضاء على المشاكل المشار إليها.

تتضمن أمثلة خدمات الجهات الخارجية الموثوق بها ما يلي:

- خدمة طابع زمني تتيح لك تحديد تاريخ تكوين التوقيع الإلكتروني بشكل موثوق ؛

- خدمة تسليم رسالة مضمونة تتيح لك إثبات حقيقة نقل المستندات بين المشاركين في الإدارة الإلكترونية للوثائق ؛

- خدمة كاتب العدل الإلكترونية ، التي تنفذ وظائف كاتب العدل ، ولكن بالإشارة إلى الوثائق الإلكترونية ؛

- خدمة أرشفة المستندات الإلكترونية وتخزينها على المدى الطويل ، مما يسمح بضمان الأهمية القانونية للمستند حتى في ظروف فقدان قوة خوارزميات التشفير المستخدمة لإنشاء التوقيعات الإلكترونية ؛

- وغيرها

من الواضح أن استخدام هذه الخدمات لن يكون مجانيًا. قد يؤثر إدخالها على نطاق واسع كمتطلبات إلزامية بشكل سلبي على تعميم إدارة المستندات الإلكترونية المهمة قانونًا في اقتصاد البلاد واستخدامها على نطاق واسع. هنا ، هناك حاجة إلى نهج متباين ، حيث يتم اعتماد الاستخدام الإلزامي لهذه الخدمات وفقًا لأهمية المستندات الموقعة. تتضمن أمثلة المستندات الهامة بشكل خاص مستندات عن المعاملات العقارية ، وقرارات المحاكم ، والقوانين التشريعية ، إلخ.

خاتمة

لذلك ، التقينا ببعض المشاكل في القانون الحالي "على التوقيعات الإلكترونية". هناك العديد من المشكلات ، لكن حتى في هذه المقالة لم نتمكن من النظر فيها جميعًا. تحدثنا عن واحد فقط ، ومع ذلك ، فإن أهم شكل من أشكال التوقيعات الإلكترونية - التوقيع الإلكتروني المحسن المؤهل.

من المهم أن نسأل ما إذا كانت التوقيعات الإلكترونية تفيد أكثر من الأذى.

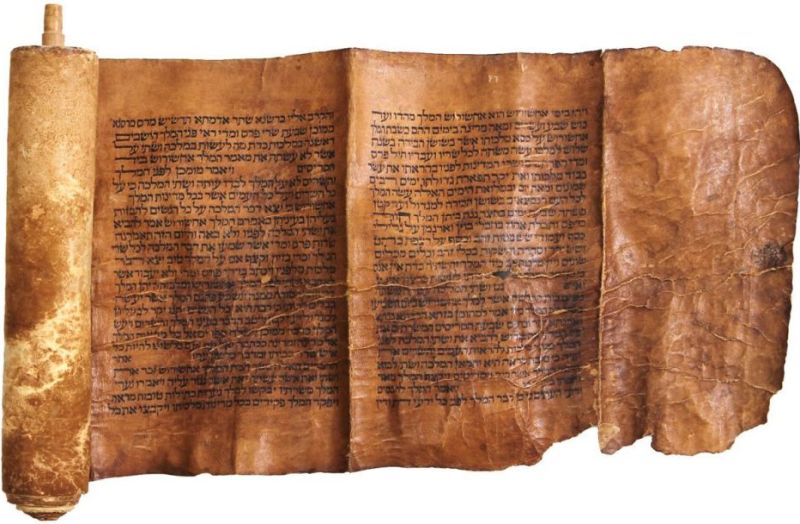

ذاتيًا ، لا يثق الكثير من المواطنين بالتوقيعات الإلكترونية ، مع مراعاة أن كل ما يحدث في العالم الرقمي يمكن أن يكون مزيفًا بسهولة. صحيح جزئيا ، ولكن ما هو البديل؟ التوقيع بخط اليد والوثائق الورقية؟

إذا أصبح معروفًا في الوقت الحالي عن حالتين فقط من حالات سرقة الشقق باستخدام توقيع إلكتروني ، فإن عدد السرقات المماثلة التي ارتكبت باستخدام المستندات الورقية التقليدية سوف يتجاوز هذا العدد بعامل ألف.

فكرتنا عن متانة التوقيع المكتوب بخط اليد هي فكرة وهمية وتحد من خداع الذات. لا يمكن مزيفه فقط من قبل أي شخص لديه مهارات حركية دقيقة أو أكثر تطوراً ، لذا يمكن

استنساخه بالفعل

باستخدام آلة .

لسوء الحظ ، ليس هناك حماية مستقرة تماما. هذا صحيح لكل من التوقيعات الإلكترونية والمكتوبة بخط اليد.

كلما زاد استخدام التوقيع الإلكتروني على نطاق واسع ، زاد عدد مرات محاولة تزويره (من غير القانوني استخدامه). هذا أمر لا مفر منه. ومع ذلك ، فإن النسبة المئوية للاستخدام المشروع للتوقيعات الإلكترونية تفوق بشكل كبير النسبة المئوية غير القانونية ، والتأثير الإيجابي للقانون يتجاوز النسبة السلبية.

من المهم تصحيح "الثغرات" بسرعة في التشريع ، مما يرفع باستمرار من تكلفة مجرمي الإنترنت لارتكاب جريمة. في الوقت نفسه ، يجب أن تكون المزالج نفسها سهلة التنفيذ وفعالة.

مواد إضافية