مرحبا بالجميع! اسمي فيتالي مالكين. أنا رئيس قسم تحليل الأمن في Informzashchita وكابتن بدوام جزئي لفريق True0xA3. مع هذه المقالة ، نبدأ دورة من 3 مواد مخصصة لأدائنا في المواجهة PHDays IX. في هذه المقالة سوف نوضح لماذا يكون الإعداد الكفء هو نصف النجاح ، والسبب في أهمية التقاط "ثمار" في الوقت المناسب ، وكيف يمكنك تنظيم تفاعل فريق pentest في إطار مشروع واحد.

تحتوي مقالة TL؛ DR على عدد كبير من اللغة الإنجليزية والمصطلحات الفنية المعقدة ، والتي أعتذر عنها بشكل منفصل.

أولا المدخلات

كان لدينا 16 مختارًا مختارًا و 4 متدربين و 6 خوادم ومحطة CUDA الخاصة بنا ورغبة كبيرة في الفوز.

بدأنا مرحلة الإعداد النشط قبل 8 أيام من بدء StandOff. كانت هذه المحاولة الثالثة لنا كمهاجمين ، وكان لدى الكثير منا بالفعل خبرة كافية لفهم ما الذي تبحث عنه هذه السنة. لقد رأينا 5 مجالات ذات أولوية لوضعها:

- التنسيق الفعال

- مجموعة من انخفاض شنقا الثمار.

- استغلال نقاط الضعف في التكنولوجيات غير النمطية (بالنسبة لنا) (ACS TP ، إنترنت الأشياء ، GSM) ؛

- إعداد البنية التحتية الخارجية والمعدات ؛

- إضافة التنمية. أساليب الثبات والتصلب.

دعنا نحاول تحليل هذه العناصر بالترتيب.

1. التنسيق الفعال

من الأسهل بالنسبة لي أن أتحدث عن هذه النقطة ، لأن القرار العام الذي كنت مسؤولاً عن تنفيذه. أثناء StandOff ، المشكلة الأكثر شيوعًا للمبتدئين ، في رأيي ، هي التنسيق الضعيف. يحل أعضاء الفريق نفس المهام ، ولا يوجد فهم واضح لما تمت مشاهدته بالفعل وما هو غير موجود. لا يتم نقل المعلومات الواردة بشأن المهمة إلى بعضها البعض ، ونتيجة لذلك ، تقل كفاءة العمل إلى حد كبير. وكلما زاد عدد المشاركين ، كلما انخفضت الكفاءة. علاوة على ذلك ، من المفيد للغاية أن يكون هناك شخص يفهم الصورة العامة للبنية التحتية بشكل جيد ويمكنه ربط نقاط الضعف الفردية بموجه هجوم كامل.

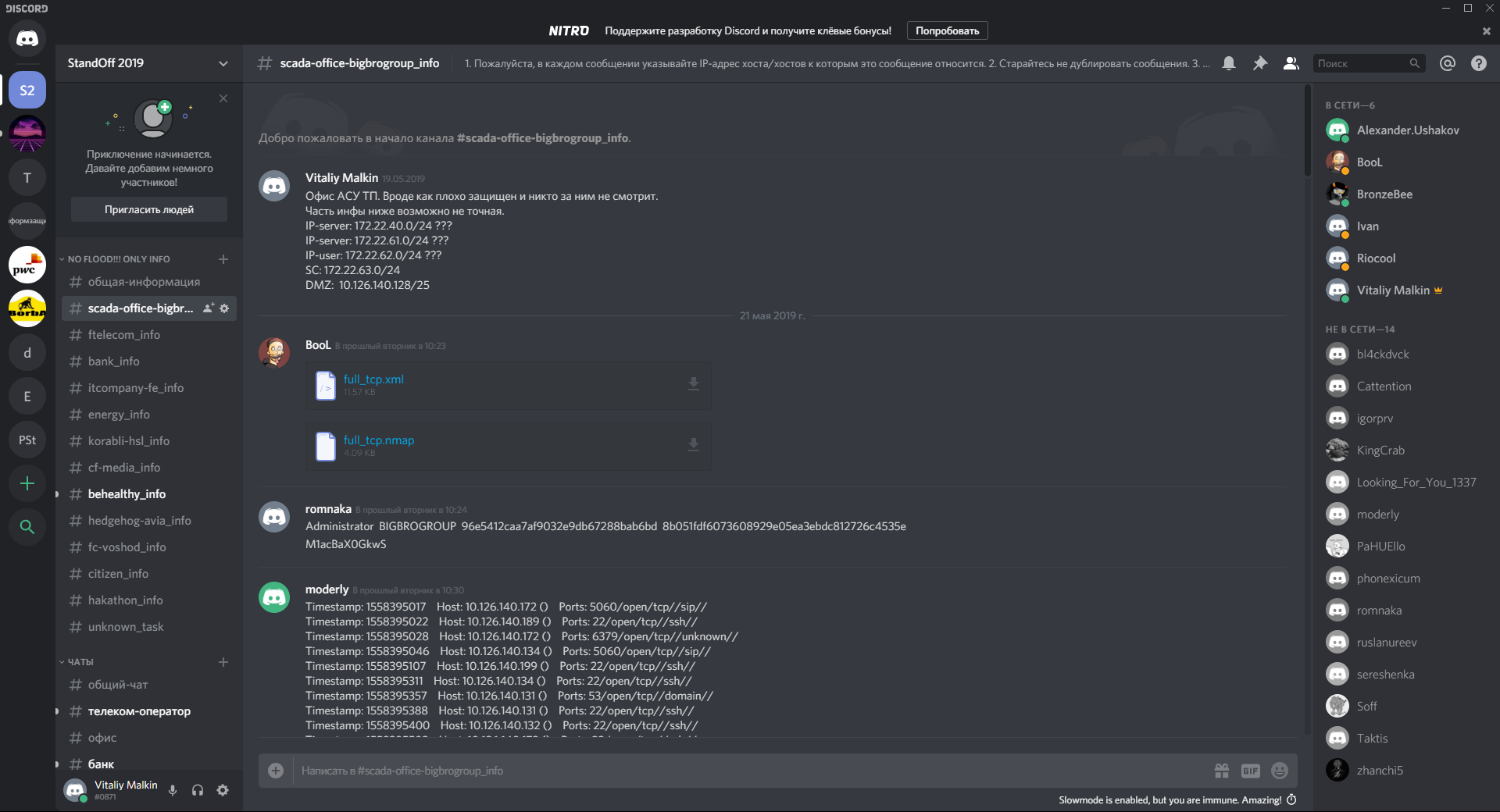

تم اختيار منصة Discord هذا العام للتفاعل مع الفريق. بشكل عام ، يشبه إلى حد كبير دردشة IRC القديمة الجيدة مع ميزات إضافية مثل رفع الملفات والاتصال الصوتي. أخذنا وصفًا لجميع الكائنات من مسابقات Agend وأنشأنا قناة لكل منها ، تم نشر المعلومات فيها. وبالتالي ، يمكن لأي شخص مرتبط بالمهمة أن يرى كل ما وصل إليه ، بما في ذلك نتائج إطلاق أدوات مختلفة وعمليات البحث اليدوي. على جميع قنوات المعلومات ، تم تعيين حد لرسالة واحدة في الدقيقة لمنع الفيضان. وأجريت المناقشة بأكملها في محادثات منفصلة ، والتي تم إنشاؤها أيضا لكل كائن.

تم اتخاذ عدد من القرارات التنظيمية لتحسين التنسيق. بشكل عام ، ليس من المعتاد بالنسبة لنا تعيين المهام باستخدام العبارة "NESSESSARY" في فريقنا. نحاول مناقشة سبب تعيين هذه المهمة أو تلك ، وما سيؤدي إلى تنفيذها ، وكذلك كيفية إنجازها بشكل أكثر كفاءة. ولكن في إطار StandOff ، يمكن أن يؤدي هذا النموذج إلى مشاحنات غير ضرورية ، لذلك قررنا تكليف المنسق بسلطة كاملة على العملية. في غضون 28 ساعة من المسابقة ، لم تتم مناقشة قراراته من الناحية العملية ، مما وفر لنا الكثير من الوقت بالتأكيد. على الرغم من أنه قد يكون أثر على جودة الاتصالات. بالإضافة إلى ذلك ، قررنا تحديد مجالات المسؤولية بوضوح تام: على الرغم من أن بعض أعضاء الفريق لم يحصلوا على أكثر المهام إثارة.

2. مجموعة من انخفاض شنقا الثمار

في رأيي ، كان سر نجاحنا هو: تجربة يومية ضخمة للمشاريع وتحديد الأولويات الصحيحة للمهام. في العام الماضي ، تمكنا من الحصول على مكتب بأكمله والاحتفاظ به للعبة بأكملها ببساطة بسبب الثغرات الأمنية البسيطة التي تم اختراقها بسرعة. هذا العام ، تعاملنا مع المشكلة مركزيا وقمنا بتجميع قائمة بمثل هذه الثغرات.

ms17-010. ms08-67. SMBCRY. LibSSH RCE HP DATA Protectoer ؛ HP iLo ؛ IPMI. تثبيت سيسكو الذكي جافا RMI JDWP. جبوس. drupalgeddon2. يبلوغيتش. هارتبليد. shellshock. IBM ويب سفير IIS-WEBDAV. rservices. فنك. بروتوكول نقل الملفات حالا. NFS. فلان-فارغة؛ هر

بعد ذلك ، تمت كتابة خدمتين للمدقق والاختراق ، قاما في وضع آلي باستخدام مآثر عامة و metasploit ، بالتحقق أولاً من الثغرات ، ثم حاولوا استغلالها. تلقت الأداة المساعدة تقرير nmap عند الإدخال ، مما أدى في نهاية المطاف إلى تسريع العملية.

3. استغلال نقاط الضعف في التقنيات غير النمطية (بالنسبة لنا) (ACS TP ، إنترنت الأشياء ، GSM)

غالبًا ما نقوم بمشاريع للبنوك والمؤسسات المالية الأخرى. إن أنظمة SCADA ، إذا كانت كذلك ، تكون أكثر ترجيحًا في الأسلوب: "إذا كنت قادرًا على الوصول إلى الشبكة إلى scada ، فقم بإصلاح ذلك واعتبر هذا أحد معايير نجاح المشروع." لذلك ، ليس لدينا خبرة تطبيقية جيدة في تحليل أمان أنظمة التحكم في العمليات. وهذا بدوره أدى إلى حقيقة أنه قبل أسبوع من StandOff ، جلسنا على وجه السرعة لدراسة مواطن الضعف النموذجية. مع IoT و GSM ، يكون الموقف أسوأ: إذا كان IoT موجودًا في بعض الأحيان في المشروعات ، فعندئذ رأينا GSM فقط على StandOffs السابقة.

وهكذا ، أثناء الإعداد ، حددنا شخصين منفصلين على نظام التحكم في العمليات الآلي ، واثنين آخرين على GSM و IoT. خلال الأسبوع التحضيري ، كتبت المجموعة الأولى مقاربات نموذجية لأنظمة SCADA المكبوتة ، كما درست بالتفصيل شريط فيديو حول البنية التحتية ICS للعام الماضي. قام الرجال أيضًا بضخ حوالي 200 جيجابايت من HMIs وبرامج التشغيل والبرامج الأخرى المرتبطة مباشرة بوحدات التحكم. بالنسبة إلى GSM و IoT ، قمنا هنا بإعداد عدة قطع من الحديد ، وقراءة جميع المقالات المتوفرة على GSM ، ونأمل أن يكون هذا كافياً. (المفسد: ليس حقا!)

4. إعداد البنية التحتية الخارجية والمعدات

مع العلم أن فريقنا سيكون كبيرًا بما يكفي هذا العام ، فقد قررنا على الفور أننا نحتاج إلى معدات إضافية. فيما يلي قائمة بالاقتراحات التي جمعناها داخل الفريق ، تشير علامة "+" إلى أننا أخذناها في النهاية:

- آلة القهوة ؛

+ - خادم CUDA (لم يأخذوه معهم ، لكنهم استخدموه) ؛

+ كمبيوتر محمول احتياطي ؛

+ راوتر واي فاي.

+ تبديل تمكنت.

+ كابلات الشبكة بأطوال مختلفة (20 قطعة) ؛

+ الطيار (3 قطع) ؛

+ واي فاي ألفا (3 قطع) ؛

+ بطة مطاطية (2 قطعة) ؛

- proxmark ؛

- كاميرا.

أما بالنسبة للبنية التحتية ، فهذه أغنية منفصلة. في العام الماضي ، أدركنا مدى فائدة استخدام محطة CUDA ، وكسر عدة مصافحات ، لذلك لم يكن هناك شك في الحاجة إلى استخدامه. من المهم أن يكون جميع المهاجمين وراء هذا NAT ، وكذلك في الماضي ، وراء NATth ، الذي رفض عمومًا إمكانية وجود اتصالات عكسية من DMZ. ولكن يجب على جميع المضيفين الوصول إلى الإنترنت ، باستثناء عقد ICS. في هذا الصدد ، قررنا رفع ثلاثة خوادم مستمع يمكن الوصول إليها من الإنترنت. أيضًا ، من أجل بساطة التمركز والتوحيد ، استخدمنا خادم OpenVpn الخاص بنا مع تمكين وضع العميل إلى العميل. لسوء الحظ ، من المستحيل أتمتة عملية توصيل بوابة ، لذلك لمدة 12 ساعة من أصل 28 ، كان أحد أعضاء الفريق يعمل مع العبّارات.

5. تطوير الإضافة. أساليب الثبات والصلبة

لقد أظهرت تجربتنا السابقة مع StandOff بوضوح أنه لا يكفي اختراق قرص بنجاح: من المهم عدم السماح للآخرين بالحصول على موطئ قدم فيه. لذلك ، تم إيلاء الاهتمام الكافي لـ RAT من خلال التوقيعات والبرامج النصية الجديدة لتعزيز حماية Windows. استخدمنا RAT القياسية لدينا ، وتغيير طفيف أساليب التشويش. كانت القواعد أكثر تعقيدًا قليلاً. بشكل عام ، قررنا لأنفسنا مجموعة النصوص التالية:

- إغلاق SMB و RPC ؛

- ترقية RDP إلى منفذ غير قياسي ؛

- تعطيل التشفير القابل للعكس وحسابات الضيف والإعدادات الأخرى من خط الأمان الأساسي.

بالنسبة إلى نظام Linux ، تم تطوير برنامج أولي خاص باغلاق جميع المنافذ ، وفتح SSH على منفذ غير قياسي ، وتسجيل المفاتيح العامة للأمر للوصول إلى SSH.

II. مؤتمر

في 17 مايو ، قبل 5 أيام من StandOff ، تم عقد جلسة إعلامية للمهاجمين. في أثناء ذلك ، ظهرت الكثير من المعلومات التي أثرت على تدريبنا.

أولاً ، نشر المنظمون خريطة للشبكة ، وقد أصبح هذا مساعدة كبيرة لنا. تمكنا من تقسيم مجالات المسؤولية مقدمًا ، وتحديث قطاعات الشبكة ، والأهم من ذلك ، أن نفهم ما هي الشبكة. في رأيي ، كان أهم بيان تم الإدلاء به في الإحاطة عبارة أن شبكة ICS ستكون متاحة من شريحة واحدة فقط ، ولن تتم حماية هذا الجزء. علاوة على ذلك ، سيتم منح أكبر عدد من النقاط لـ ICS والمكاتب الآمنة ، ويشجع المنظمون مباشرة النضال من أجل إقامة شبكات بين المتسللين.

أخذنا مثل هذه المعلومات: "من المرجح أن يفوز في اللعبة الشخص الذي يلتقط فريق bigbrogroup." الشيء هو أن تجربتنا أخبرتنا: بغض النظر عن العقوبة التي سيضعها المنظمون لخدمة بسيطة ، فإن المدافعين سيتخلون عن الخدمات الضعيفة إذا لم يتمكنوا من تصحيحها. بعد كل شيء ، يكون الأمر أسوأ عندما يعلنون من مرحلة أكبر مؤتمر لأمن المعلومات أنك قد أفسدت المتسللين عما إذا كانوا قد أخذوا منك بعض نقاط اللعبة. تم تأكيد نظريتنا ، لكننا سنتحدث عن ذلك بالتفصيل في المقالة الثانية.

نتيجة لذلك ، قررنا تقسيم الفريق بأكمله إلى 4 أجزاء:

1. Bigbrogroup. كانت هذه هي المهمة التي أوليناها الأولوية القصوى. شمل الفريق الأشخاص الذين يتمتعون بأكبر قدر من الخبرة في اقتحام البنية التحتية الداخلية لمختلف العملاء. في المجموع ، يتكون هذا الفريق المصغر من 5 أشخاص. كان هدفهم هو الحصول على موطئ قدم في المجال في أسرع وقت ممكن ومنع الفرق الأخرى من الوصول إلى ICS.

2. الشبكة اللاسلكية. الفريق الذي كان مسؤولاً عن مراقبة شبكة Wi-Fi ، وتتبع نقاط جديدة ، واعتراض المصافحة وتعاملهم بوحشية. دخلت GSM أيضًا في مهامها ، ولكن أولاً وقبل كل شيء كان من الضروري التقاط Wi-Fi وقطع الأوامر الأخرى منه.

3. شبكات غير محمية. قام الفريق أنه خلال الساعات الأربع الأولى اختار جميع الشبكات غير المحمية بحثًا عن نقاط الضعف. لقد فهمنا أنه في هذه الساعات الأربع لن يحدث شيء مهم للغاية في القطاعات المحمية ، وإذا حدث ذلك ، فإن المدافعين سيعيدونه. لذلك ، ركزوا على ما يمكن أن يتغير بشكل لا رجعة فيه. كما اتضح - ليس عبثا. بعد أربع ساعات ، بدأت نفس المجموعة في تحليل القطاعات المحمية.

4. مجموعة الماسحات الضوئية. صرح المنظمون مباشرةً أن الشبكات ستتغير ، لذلك كان لدينا شخصان قاما بفحص الشبكة بشكل مستمر بحثًا عن التغييرات. لم يكن الأمر سهلاً للغاية ، لأنه في ظل الشبكات المختلفة ، كانت هناك حاجة إلى إعدادات مختلفة في أوقات مختلفة. على سبيل المثال ، في الساعة الأولى على شبكة fe.phd ، عملت nmap بشكل جيد بالنسبة لنا في وضع T3 ، وبعد 12 ساعة بالكاد عملت في T1.

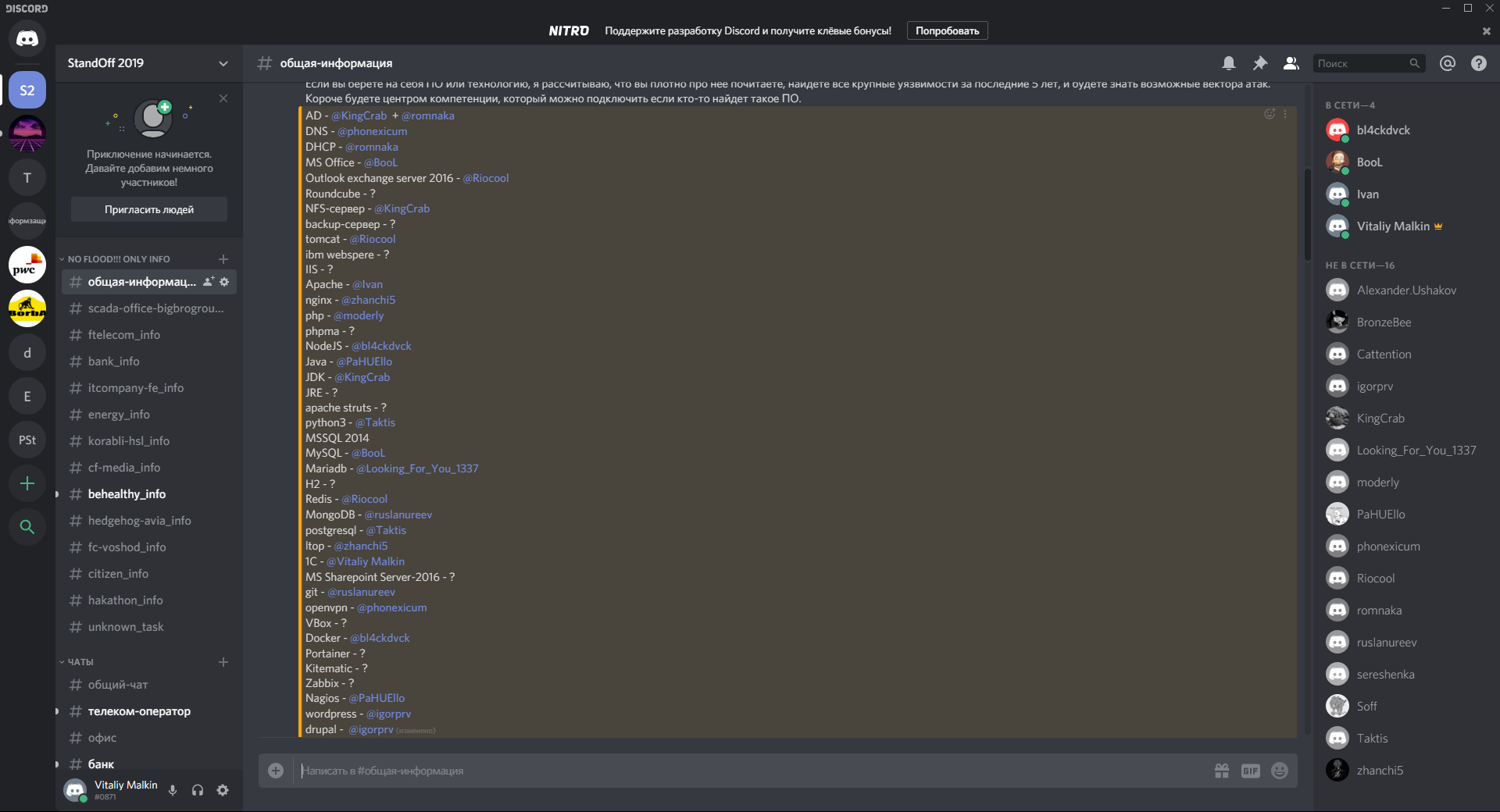

ومن العوامل المهمة الأخرى بالنسبة لنا قائمة البرامج والتقنيات التي نشرها المنظمون. بالنسبة لكل تقنية ، حاولنا إنشاء مركز اختصاص خاص بنا ، والذي يمكن أن يساعد بسرعة كبيرة في رؤية نقاط الضعف النموذجية.

بالنسبة لبعض الخدمات ، وجدنا نقاط ضعف مثيرة للاهتمام للغاية ، ولكن لم تكن هناك مآثر عامة. لذلك كان ، على سبيل المثال ، مع Redis بعد الاستغلال RCE. كنا على يقين من أن مشكلة عدم الحصانة هذه ستظهر في بنية الألعاب الأساسية ، لذلك قررنا كتابة استغلالنا ليوم واحد. لم يكن من الممكن كتابة يوم واحد على وجه التحديد لهذه الثغرة الأمنية ، ولكن على وجه العموم كان لدينا حوالي خمسة مآثر غير عامة في متناول اليد كنا على استعداد لاستخدامها.

لسوء الحظ ، لم نتمكن من مشاركة جميع التقنيات ، لكنها لم تكن مخيفة للغاية. غطينا المجموعة الرئيسية ، وكان هذا كافيا. كانت هناك أيضًا قائمة بوحدات التحكم في العمليات ، والتي قمنا أيضًا بتسويتها وحاولنا الإعداد لها.

استعدادًا للمعركة ، قمنا بإعداد العديد من الأدوات للاتصال السلس بالشبكة المادية لـ ICS. على سبيل المثال ، طبقنا تناظرية رخيصة من الأناناس باستخدام التوت. تم توصيل الوحدة عبر الإيثرنت بالشبكة الصناعية وعبر GSM إلى خدمة الإدارة. بعد ذلك ، يمكننا تهيئة اتصال Ethernet عن بُعد وتوزيعه على الفور باستخدام وحدة Wi-Fi المدمجة. لسوء الحظ ، في الإحاطة ، أوضح المنظمون بوضوح أنه لا يمكنك الاتصال الفعلي بـ ICS ، لذلك تركنا هذه الوحدة حتى أوقات أفضل.

كان هناك الكثير من المعلومات حول البنك والبنك في الخارج وعمل مكافحة الاحتيال. ولكن بعد أن علمنا أنه لا يوجد الكثير من المال ، فقد قررنا عدم الاستعداد لذلك مسبقًا ، ولكن الخروج بشيء ما على طول الطريق.

بإيجاز ، لقد قمنا بعمل كبير إلى حد ما في الإعداد. من المهم أن نلاحظ أنه بالإضافة إلى الإيجابيات الواضحة في شكل أداء ناجح في StandOff ، لم تكن هناك مزايا واضحة.

- يعد هذا الإعداد طريقة رائعة للتشتت والقيام بشيء طالما كنت أرغب في تجربته واستكشافه ، ولم يكن هناك أي وقت في إطار نشاط المشروع.

- ليس لدينا مشاريع تشمل الفريق بأكمله كجزء من مهمة واحدة ، لذلك حصلنا على بناء فريق جيد ، نسعى لتحقيق أهداف محددة.

- يمكن استخدام الكثير مما قمنا به في مشاريع حقيقية ، لذلك بالإضافة إلى توسيع كفاءاتنا ، لدينا أيضًا أدوات جاهزة.

الآن ، وبعد وصف كل هذا في النص ، أدرك أننا لم نحقق أي شيء عظمي كما بدا من قبل. بشكل عام ، يبدو لي أن مرحلة الإعداد المنظمة بشكل صحيح أصبحت السبب الرئيسي لفوز فريقنا. وما حدث مباشرة أثناء StandOff نفسه - سأقول في المقالة الثانية من الدورة.