أصبحت الرقابة على الإنترنت قضية ذات أهمية متزايدة في جميع أنحاء العالم. وهذا يؤدي إلى زيادة "سباق التسلح" - تسعى الهيئات الحكومية والشركات الخاصة في مختلف البلدان إلى حظر مختلف المحتويات والنضال من أجل التحايل على هذه القيود ، في حين يسعى المطورون والباحثون إلى إنشاء أدوات فعالة لمكافحة الرقابة.

أجرى علماء من جامعات كارنيجي ميلون وجامعة ستانفورد و SRI الدولية

تجربة طوروا فيها خدمة خاصة لإخفاء استخدام Tor ، وهي واحدة من أكثر الأدوات شعبية لتجاوز الأقفال. نقدم لك قصة عن العمل الذي قام به الباحثون.

تور مقابل الأقفال

يوفر Tor إخفاء الهوية للمستخدمين من خلال استخدام المرحلات الخاصة - أي الخوادم الوسيطة بين المستخدم والموقع الذي يحتاجه. عادة ، هناك عدة مرحلات بين المستخدم والموقع ، يمكن لكل منها فك تشفير كمية صغيرة فقط من البيانات في الحزمة المعاد توجيهها - بما يكفي للعثور على النقطة التالية في السلسلة وإرسالها إلى هناك. ونتيجة لذلك ، حتى إذا تمت إضافة المرحلات إلى السلسلة التي يتحكم فيها الدخلاء أو الرقابة ، فلن يتمكنوا من معرفة وجهة حركة المرور ووجهتها.

كأداة لمكافحة الرقابة ، يعمل Tor بفعالية ، لكن الرقابة لديها خيار حظرها تمامًا. منعت إيران والصين الحملات بنجاح. كانوا قادرين على تحديد حركة المرور Tor عن طريق مسح مصافحة TLS وغيرها من الميزات المميزة لتور.

بعد ذلك ، تمكن المطورون من تكييف النظام لتجاوز الأقفال. ردت الرقابة عن طريق حظر اتصالات HTTPS إلى العديد من المواقع ، بما في ذلك Tor. قام مطورو المشروع بإنشاء برنامج obfsproxy الذي يشفر حركة المرور بشكل إضافي. هذه المنافسة مستمرة.

بيانات التجربة الأولية

قرر الباحثون تطوير أداة من شأنها إخفاء استخدام Tor لجعل استخدامها ممكنًا حتى في المناطق التي يكون فيها النظام مغلقًا تمامًا.

- كافتراضات أولية ، طرح العلماء ما يلي:

- يتحكم الرقيب في قطعة شبكة داخلية معزولة تتصل بإنترنت خارجي غير خاضع للرقابة.

- السلطات المشاركة في حظر التحكم في البنية التحتية للشبكة بالكامل داخل قطاع الشبكة الخاضع للرقابة ، ولكن ليس البرنامج على أجهزة كمبيوتر المستخدمين النهائيين.

- يسعى الرقيب إلى منع المستخدمين من الوصول إلى المواد غير المرغوب فيها من وجهة نظره ، ويُفترض أن جميع هذه المواد موجودة على خوادم خارج قطاع الشبكة الخاضع للرقابة.

- تقوم أجهزة التوجيه الموجودة في محيط هذا الجزء بتحليل البيانات غير المشفرة لجميع الحزم من أجل حظر المحتوى غير المرغوب فيه ومنع تغلغل الحزم المقابلة داخل المحيط.

- تقع جميع مرحلات Tor خارج المحيط.

كيف يعمل؟

لإخفاء استخدام Tor ، أنشأ الباحثون أداة StegoTorus. هدفها الرئيسي هو تحسين قدرة تور على مقاومة تحليل البروتوكول الآلي. توجد الأداة بين العميل والتتابع الأول في السلسلة ، وتستخدم بروتوكول التشفير الخاص بها ووحدات إخفاء المعلومات لتجعل من الصعب تحديد حركة مرور Tor.

في الخطوة الأولى ، يتم تشغيل وحدة تسمى chopper - حيث تقوم بتحويل حركة المرور إلى سلسلة من الكتل ذات الأطوال المختلفة ، والتي يتم إرسالها خارج الترتيب.

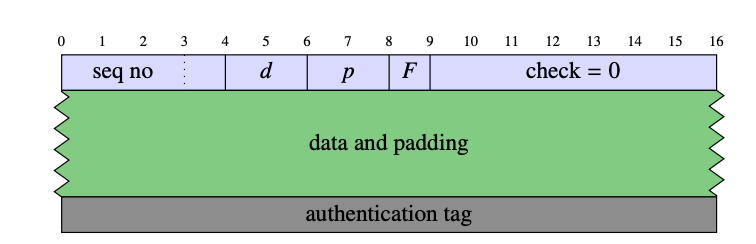

يتم تشفير البيانات باستخدام AES في وضع GCM. يحتوي رأس الكتلة على رقم تسلسلي 32 بت وحقلين للطول (d و p) - وهما يشيران إلى مقدار البيانات وحقل خاص F وحقل التحقق من 56 بت ، يجب أن تكون قيمة الصفر. الحد الأدنى لطول الكتلة هو 32 بايت ، والحد الأقصى هو 217 + 32 بايت. يتم التحكم في الطول عن طريق وحدات إخفاء المعلومات.

عند إنشاء اتصال ، تكون البايتات القليلة الأولى من المعلومات بمثابة رسالة مصافحة ، حيث يساعد الخادم في فهم ما إذا كان يتعامل مع اتصال موجود أو جديد. إذا كان الاتصال ينتمي إلى ارتباط جديد ، يستجيب الخادم باستخدام المصافحة ، ويخصص كل من المشاركين في البورصة مفاتيح الجلسة منه. بالإضافة إلى ذلك ، يقوم النظام بتطبيق آلية rekeying - فهو يشبه تسليط الضوء على مفتاح الجلسة ، ولكن يتم استخدام الكتل بدلاً من رسائل المصافحة. هذه الآلية تغير رقم التسلسل ، لكنها لا تلمس معرف الرابط.

بعد قيام كل من المشاركين في تبادل البيانات بإرسال واستلام كتلة الزعنفة ، يتم إغلاق الرابط. للحماية من هجمات الإعادة أو منع التأخير في التسليم ، يجب أن يتذكر كلا المشاركين المعرف إلى متى بعد الإغلاق.

تخفي وحدة إخفاء المعلومات المدمجة حركة مرور Tor داخل بروتوكول p2p - على غرار تشغيل Skype مع اتصالات VoIP الآمنة. تحاكي وحدة إخفاء المعلومات HTTP حركة مرور HTTP غير المشفرة. يحاكي النظام مستخدمًا حقيقيًا بمتصفح عادي.

مقاومة الهجوم

من أجل اختبار كيفية تحسين الطريقة المقترحة لفعالية تور ، طور الباحثون نوعين من الهجمات.

الأول هو عزل تدفقات Tor عن تدفقات TCP استنادًا إلى الخصائص الأساسية لبروتوكول Tor - هذه هي الطريقة المستخدمة لمنع نظام الطاقة الصيني. الهجوم الثاني هو دراسة تدفقات Tor المعروفة بالفعل لاسترداد المعلومات حول المواقع التي زارها المستخدم.

أكد الباحثون فعالية النوع الأول من الهجوم ضد "vanilla Tor" - حيث جمعوا آثار زيارات إلى مواقع من أفضل 10 مواقع Alexa.com عشرين مرة من خلال Tor و obfsproxy و StegoTorus المعتاد باستخدام وحدة steganography HTTP. تم استخدام مجموعة بيانات CAIDA التي تحتوي على بيانات على المنفذ 80 كمرجع للمقارنة - بكل تأكيد ، كل هذه اتصالات HTTP.

أظهرت التجربة أن حساب Tor العادي سهل بما فيه الكفاية. بروتوكول Tor محدد للغاية وله عدد من الخصائص التي يسهل حسابها - على سبيل المثال ، عند استخدامه ، يستمر اتصال TCP من 20 إلى 30 ثانية. أداة Obfsproxy أيضًا تقريبًا لا تخفي هذه النقاط الواضحة. StegoTorus ، بدوره ، يولد حركة المرور التي هي أقرب بكثير إلى مرجع CAIDA.

في حالة حدوث هجوم باستخدام حساب المواقع التي تمت زيارتها ، قارن الباحثون احتمال الكشف عن البيانات في حالة "Vanilla Tor" وحلهم StegoTorus. للتقييم ، تم استخدام مقياس

AUC (منطقة تحت المنحنى). وفقًا لنتائج التحليل ، اتضح أنه في حالة Tor المعتادة دون حماية إضافية ، فإن احتمال الكشف عن البيانات المتعلقة بالمواقع التي تمت زيارتها أعلى بكثير.

استنتاج

يشير تاريخ المواجهة بين سلطات الدول التي تفرض الرقابة على الإنترنت ومطوري أنظمة التجاوز إلى أن تدابير الحماية الشاملة فقط هي التي يمكن أن تكون فعالة. إن استخدام أداة واحدة فقط لا يمكن أن يضمن الوصول إلى البيانات الضرورية وأن المعلومات المتعلقة بتجاوز القفل لن تكون معروفة للرقابة.

لذلك ، عند استخدام أي أدوات لضمان الخصوصية والوصول إلى المحتوى ، من المهم ألا ننسى أنه لا توجد حلول مثالية ، وإذا أمكن ، دمج الطرق المختلفة لتحقيق أقصى قدر من الكفاءة.

روابط ومواد مفيدة من Infatica :