مرحبا بالجميع! اسمي فيتالي مالكين. أنا رئيس قسم تحليل الأمن في Informzashchita وكابتن بدوام جزئي لفريق True0xA3. منذ أكثر من أسبوع بقليل ، فزنا بواحدة من أكثر المسابقات المرموقة للمتسللين البيض في رابطة الدول المستقلة. في المقال الأخير (إذا فاتتك القراءة ، يمكنك قراءتها

هنا ) تحدثنا عن أهمية الإعداد الأولي. في هذا - سأتحدث عما حدث مباشرة في المسابقات نفسها ، وشرح لماذا من المهم في بعض الأحيان إجراء تعديلات على الخطط الحالية أثناء اللعبة ولماذا ، في رأيي ، لم يتم اختراق أي من المكاتب المحمية.

اليوم الأول

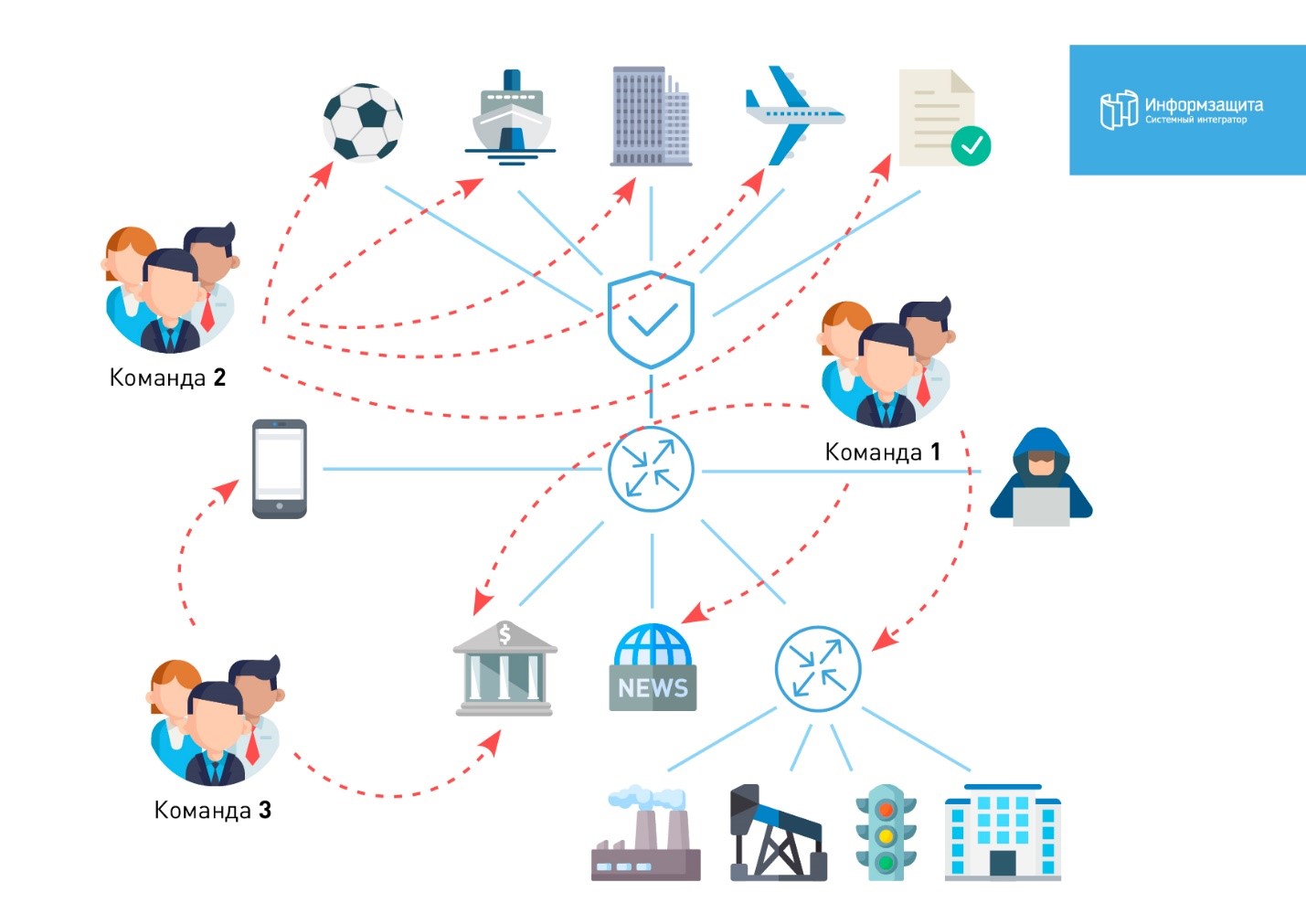

9:45 MSKبدأ اليوم بحقيقة أننا حصلنا على نتائج إطلاق MassScan-a. لقد بدأنا بحقيقة أننا قمنا على الفور بكتابة جميع المضيفين باستخدام منفذ 445 مفتوح وفي تمام الساعة 10.00 ، أطلقنا مدقق metasplit الجاهزة لـ MS17-010. تسترشد خطتنا ، كانت المهمة رقم 1 هي الاستيلاء على مجال bigbrogroup ، لذلك تم كسرها في وقت واحد من قبل شخصين من فريقنا في وقت واحد. في الرسم البياني أدناه ، يمكنك رؤية التوزيع الأولي لأعضاء فريقنا حسب المكتب.

كما يتضح من المخطط ، قمنا بتغطية جميع المكاتب تقريبًا. وهنا ساعد وجود 20 شخصًا في الفريق كثيرًا.

10:15بحلول هذا الوقت ، يجد أحد أعضاء الفريق 1 مضيفًا في bigbrogroup.phd عرضة لـ MS17-010. لقد استغلنا الضعف في عجلة لا تصدق. قبل بضع سنوات ، كنا بالفعل في وضع عندما وصلنا إلى قذيفة مهمة إلى عقدة مهمة ، وبعد 10 ثوان تم طردنا منها ، وأغلقنا الميناء في وقت واحد. لم يحدث هذا العام: لقد تم الاستيلاء على العقدة بنجاح ، وأغلقنا منفذ SMB وقمنا بتغيير منفذ RDP إلى 50002. نحن نتخذ موقفا مسؤولا للغاية تجاه مسألة الحفاظ على الوصول ، لذلك قمنا بإضافة عدد قليل من المسؤولين المحليين وإنشاء RAT الخاص بنا. بعد ذلك ننتقل.

10:25نواصل التعامل مع ما وجدناه. بالإضافة إلى حقيقة أن هذه العقدة لديها حق الوصول إلى الشبكة الداخلية ووحدة التحكم بالمجال ، يوجد رمز مميز لمسؤول المجال أيضًا. هذا هو الفوز بالجائزة الكبرى! نحن نتحقق فورًا لمعرفة ما إذا كان "فاسدًا" ، وليس هناك حدود لفرحنا. انخفض المجال الأول. وقت الاختراق - 27 دقيقة و 52 ثانية.

أخيرًا ، بعد نصف ساعة من بداية المسابقة ، ما زلنا نذهب إلى بوابة المتسللين ونحاول فهم ما يتعين علينا القيام به لنشر الجمهور. نرى مجموعة قياسية: بيانات اعتماد مسؤول المجال ، مسؤول محطات العمل ، التبادل ، بالإضافة إلى عدة قمم. نقوم بالتنزيل من نطاق ntds.dit ، معًا في نفس الوقت الكشف عن محطة CUDA. تخيل دهشتنا عندما رأينا أن المجال لديه وضع تشفير قابل للعكس ، مما يتيح لنا الحصول على جميع كلمات مرور المستخدم بنص واضح. لتكوين فهم لأي مستخدمين يهمنا ، قمنا بإشراك شخصين من Team-1 لتحليل بنية AD ومجموعاتها. بعد خمس دقائق ، حصلنا على جميع الإجابات. نرسلهم إلى البوابة ونبدأ في الانتظار. بأمانة - بحلول ذلك الوقت كنت أرغب حقًا في إراقة أول دم للحفاظ على الروح المعنوية ، إذا جاز التعبير ، ولكن بعد ساعة فقط يمكننا أن نفهم كيف يعمل المدقق:

أ) المدقق الآلي ؛

ب) لدى المدقق تنسيق ثابت ؛

ج) لم يقبل المدقق إجابتنا بعد ثوانٍ قليلة من إرسال الإجابة ، لأن كان في شكل خاطئ.

بعد إتقان التنسيق ، في حوالي الساعة 11.00 ، نحصل على الدم الأول المطلوب. EEEEE!

11:15فريق 1 ينقسم إلى قسمين. يواصل المشاركون في أمر فرعي واحد الحصول على موطئ قدم في المجال: تلقي krbtgt ، وتعزيز المجال ، وتغيير كلمات المرور للحسابات. حتى في المؤتمر الصحفي ، أوضح منظمو PHDays أن كل من استيقظ أولاً كان يرتدي النعال. لذلك ، نقوم بتغيير كلمات المرور على الحسابات للتأكد: إذا طردنا أحدهم ، فسيحصل على الحد الأدنى من الدرجات.

يواصل Team-2 البحث في المجال ، ويجد الإجابة لمهمة أخرى. على سطح المكتب للمدير المالي تم العثور على تقرير مالي ، ضروري جدا لشخص ما. ولكن المشكلة هي أنه في الأرشيف ، وهو محمي بكلمة مرور. حسنًا ، لم نكتشف أي شيء محطة CUDA. بنقرة من الرسغ نحول الأرشيف إلى تجزئة ونرسله إلى هاشكات.

يجد فريق 2 في هذا الوقت بعض الخدمات المثيرة للاهتمام مع RCE ويبدأ في "تحريفها". هذا هو رصد في CF- وسائل الإعلام ، التي بنيت على أساس Nagios. هذا نظام رسم بياني من شركة سفن ، مبني على التكنولوجيا التي نراها للمرة الأولى. وكذلك بعض الخدمات الأخرى التي يحتمل أن تكون مثيرة للاهتمام مثل المحول من DOC إلى PDF.

الأمر الفرعي الثاني للفريق 1 ، في هذه الأثناء ، يعمل في البنك ويجد قاعدة مثيرة للاهتمام على MongoDB ، حيث يوجد ، من بين أشياء أخرى ، اسم فريقنا وتوازنه في بعض الأنظمة. نحن "نلوي" رصيدنا البالغ 50 مليون دولار ونستمر.

2 بعد الظهرلقد تجاوزنا النكسات الأولى. أولاً ، أصبحت الخدمات التي تلقيناها RCE في القطاعات المحمية غير متاحة. قام المدافعون بإيقافهم ببساطة. بالطبع ، سنقدم شكوى إلى المنظمين. هذا لا يؤدي إلى أي شيء. حسنًا ، نعم ، في المواجهة ، للأسف ، لا يوجد عمل من شأنه أن يعطي مثل هذا الحد الأقصى. بالإضافة إلى ذلك ، لا يمكننا العثور على قائمة العملاء. نحن نفترض أنه مخفي في مكان ما في أعماق 1C ، ولكن لا توجد قواعد أو تكوينات العمل. هذا طريق مسدود.

نحن نحاول رفع قناة VPN بين خوادمنا البعيدة وشبكة ICS. لأسباب غير معروفة ، نقوم بهذا على وحدة تحكم المجال bigbrogroup ، وعندما يتم بناء الجسر بين الواجهات ، يتم قطع الاتصال. وحدة تحكم المجال غير متوفرة. تعرض الجزء من الفريق الذي استولى على bigbrogroup لأزمة قلبية: تبدأ المشاجرات الأولى ، والتوتر العام ينمو.

فجأة ، ندرك أن وحدة تحكم المجال لا تزال متاحة من خوادمنا ، ولكن القناة غير مستقرة للغاية. كما هو الحال في الإستراتيجية القائمة على الدور - نحن نعطّل وضع الجسر من خلال RDP ، وحدة تحكم المجال متوفرة مرة أخرى. فوه !!! الجميع يهدأ. نرفع في نهاية المطاف VPN من خادم آخر ، نعتز به ونعتز به وحدة تحكم المجال. جميع الفرق لديها صفر نقاط ، وهذا أمر مطمئن.

16:50أخيرًا ، ينشر المنظمون عامل المنجم ونحن ، باستخدام psexec ، نثبته على جميع العقد التي نتحكم فيها. نحصل على دخل ثابت إضافي.

Team-2 يقوم بتفكيك ثغرة Nagios. هناك إصدار ضعيف <= 5.5.6 CVE-2018-15710 يتم تثبيت CVE-2018-15708 هناك. يوجد استغلال عام ، لكن يستخدم اتصالًا عكسيًا لتنزيل غلاف ويب. نحن وراء NAT ، لذلك يتعين علينا إعادة كتابة الاستغلال وتقسيمه إلى جزأين. الأول يفرض على Nagios الاتصال بخادمنا البعيد عن طريق الإنترنت ، والثاني ، الموجود مباشرة على الخادم ، يمنح Nagios غلاف ويب. بعد تلقي shell web ، تم تنزيل WSO وتم حذف البرنامج النصي الضعيف لـ PHP "magpie_debug.php". هذا يتيح لنا وصول وكيل إلى مجال CF- وسائل الإعلام. الاتصال غير مستقر ومن الصعب استخدامه ، نقرر إرسال الاستغلال إلى Bug-bounty ، وفي الوقت الحالي نحاول "الترقية" إلى الجذر.

18:07وهنا المفاجآت الموعودة من المنظمين: BigBroGroup شراء CF-media! بشكل عام ، افترضنا منعطفًا مماثلًا. أثناء دراسة وحدة تحكم المجال bigbrogroup ، لاحظنا الثقة بين هذا المجال ومجال cf-media.

لسوء الحظ ، في ذلك الوقت لم يكن هناك وصول الشبكة. ولكن في وقت إعلان الاندماج ، ظهر. هذا حررنا من الصداع المرتبط بالترحيل عبر nagios. تعمل بيانات اعتماد Bigbrogroup على cf-media ، لكن المستخدمين غير محميين. لا توجد نقاط ضعف يمكن استغلالها بسهولة ، لكننا لا نأس. يجب أن يكون هناك شيء.

18:30لقد خرجنا من وحدة تحكم المجال BigBroGroup. من؟ إلى أين؟ يبدو وكأنه فريق CARK. يغيرون كلمة مرور مسؤول المجال ، لكن لدينا أربع نسخ احتياطية. تغيير مرة أخرى ، إعادة تعيين جميع كلمات المرور. هذا لا يساعد ، لقد ضربونا مرة أخرى. في الوقت نفسه ، نجد المتجهات في CF-media. يستخدم أحد الخوادم نفس كلمة مرور المسؤول المحلي كما في مجال bigbrogroup. حسنا ، إعادة استخدام كلمة المرور ، فإنه لا يزال لالتقاط التجزئة! باستخدام hashkiller ، نجد كلمة المرور - "P @ ssw0rd". نحن كسر أبعد من ذلك.

19:00المعركة من أجل bigbrogroup لا تتوقف. يقوم TSARKA بتغيير كلمة المرور مرتين إلى krbtgt ، فقدنا جميع المشرفين. هل هذه هي النهاية؟

19:30نحصل على مجال إدارة CF-media ، ونبدأ في تمرير الأعلام. على الرغم من حقيقة أن المجال يبدو أنه تم تكوينه بأمان قدر الإمكان ، يتم تمكين التشفير العكسي مرة أخرى. نتلقى المظاهر ، تسجيلات الدخول ، كلمات المرور. نكرر كل شيء كما في المجال السابق: نقوم بإصلاح وتصلب وتغيير كلمات المرور وتمرير VPN. نجد التقرير المالي الثاني. بالمناسبة ، ما الأمر مع أول واحد؟ تم بالفعل الملتوية الأولى ، ولكن لم يتم قبولها بواسطة المؤسسات. اتضح أنك تحتاج إلى تسليم 7z المشفرة !!! ليست هناك حاجة إلى أي شيء وحشي ، ثلاث ساعات دون جدوى !!!

نتيجة لذلك ، نحن تسليم كليهما. لدينا حوالي مليون نقطة ، و CARK 125000 ، والباقي من الأصفار. تبدأ CARKA في تشغيل الإشارات باستخدام Bigbrogroup. نحن نفهم أن هذا يحتاج إلى وقف عاجل ، ولكن كيف؟

19:45كان هناك حل! لا يزال لدينا بيانات اعتماد المسؤولين المحليين. نحن نتواصل ونحصل على التذكرة ونقرر ببساطة إسقاط المجال. يتم إرسال المجال إلى خارج السلطة ، وإغلاق جميع المنافذ على الخوادم باستثناء RDP ، وتغيير كلمات المرور للمسؤولين المحليين. الآن نحن وحدنا ، وهم وحدنا. لا يزال ، لتحقيق عملية VPN مستقرة وكل شيء بشكل عام سيكون ممتازا. الزفير ...

نحن مبعثر عمال المناجم في جميع العقد في مجال CF- وسائل الإعلام. إن فريق TsARKA يفوقنا إجمالاً ، لكن من الواضح أننا نلحق بهم ، لأن لدينا المزيد من القوة.

الليل

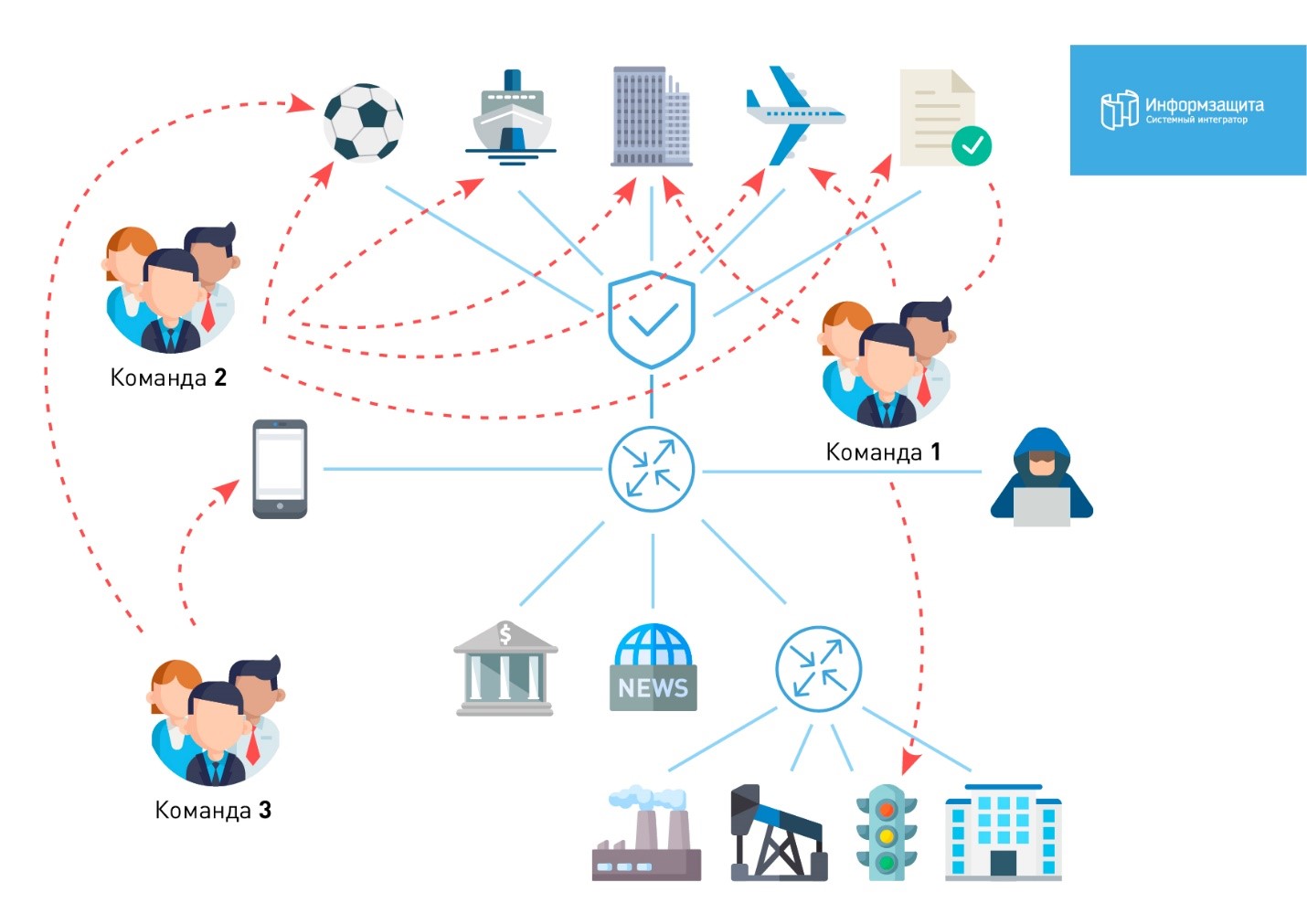

في الصورة ، يمكنك رؤية توزيع الفريق ليلاً.

يبدأ الرجال تدريجيا في العودة إلى ديارهم. بحلول منتصف الليل ، بقي تسعة أشخاص. يتم تقليل الكفاءة إلى حد كبير. كل ساعة نتركها للغسيل والتنفس - حتى لا تغفو.

الوصول إلى ACS TP.

02:00الليل صعب جدا. نجد المتجهات عدة مرات ، لكنها مغلقة بالفعل. ليس من الواضح تمامًا ما إذا كان قد تم إغلاقه في الأصل أم أن CARKA قد زارتنا بالفعل وأغلقتها. التعود تدريجيا على أنظمة التحكم في العمليات الآلية ، نجد وحدة تحكم عرضة للهجوم من خلال NetBus. باستخدام وحدة metasplit ، نفعل شيئًا ، ولا نفهم تمامًا ماذا. النور في المدينة يخرج. المنظمون مستعدون لبدء المهمة إذا استطعنا تشغيل الإضاءة الخلفية. في هذه المرحلة ، ينقطع اتصال VPN مرة أخرى. يخضع الخادم الذي يتم نشر VPN فيه لسيطرة CARK. مرة أخرى ، يبدو أن هذه هي النهاية: لقد ناقشنا ICS صاخبة للغاية وتمكنا من فصلنا بطريقة أو بأخرى.

3:30 صباحًاالأكثر "استمرار" التخفيضات حلم. فقط سبعة لا يزالون مستيقظين. فجأة (بدون سبب واضح) تبدأ VPN في العمل مرة أخرى. نكرر التركيز بسرعة مع الضوء. هناك + 200.000 ينشر!

يواصل جزء من الفريق البحث عن ناقلات أخرى ، ويستمر جزء من العمل بنشاط مع ICS. نجد اثنين من نقاط الضعف المحتملة. نجحنا في استغلال واحد منهم. قد تكون النتيجة الكتابة فوق البرامج الثابتة وحدة التحكم. نتفق مع المنظمين على أننا سننتظر حتى الصباح ونقرر معًا ما يجب القيام به.

05:30تعمل VPN 10 دقائق في الساعة ، والباقي من الوقت الذي تموت فيه. نحن نحاول العثور على شيء على الأقل. أدائنا هو تقريبا في الصفر. نقرر النوم لمدة ساعة على الأقل. المفسد: فكرة سيئة.

خمسة رجال يواصلون كسر ACS TP.

صباح

بحلول الصباح ، ندرك أننا حصلنا على نقاط كبيرة من الباقي ، بما يقرب من مليون شخص ، وكانت CARKA قادرة على اجتياز مهمتين من ACS TP وعدة مهام من الاتصالات و bigbrogroup. لقد استخرجوا الكثير بالفعل ، لكن وفقًا لتقديراتنا ، لديهم مخزون لم يبيعوه بعد. بالمعدل الحالي ، وصلت إلى 200-300 طن من الجمهور. هذا يخيفنا: هناك شعور بأنه قد يكون لديهم العديد من الأعلام في zashashnik يمكنهم حفظها للطفرة الأخيرة. في فوج لدينا يصل. الفحص الصوتي الصباحي على الموقع مزعج بعض الشيء ، لكنه نشط.

ما زلنا نحاول كسر ACS TP ، ولكن دون أمل كبير. الفجوة بين الفريقين المتقدمين للمركزين الأول والثاني ، والباقي كبير جدًا. لا نعتقد أن المنظمين سيتركون كل شيء كما هو.

بعد أداء مشترك مع CARK على المسرح ، نقوم بتغيير النموذج من "تحتاج إلى تسجيل المزيد من النقاط" ، إلى "تحتاج إلى منع CARK من كسب المزيد من النقاط".

على أحد خوادمنا ، قم بتشغيل Cain & Abel ونقل جميع الزيارات إلى خادمنا. نجد العديد من الشبكات الافتراضية الخاصة الكازاخستانية ، "نقوم بقطعها". ونتيجة لذلك ، قررنا اختراق كل حركة المرور ، وإنشاء جدار حماية محلي على البوابة لحظر جميع حركة المرور في شبكة ICS (هذه هي كيفية حماية ICS). يأتي المنظمون قيد التشغيل ويقولون إنهم لا يستطيعون الوصول إلى ACS TP. شاهدناهم يصلون إلى عناوين IP الخاصة بهم (إليك كيف لا تحتاج لحماية ICS).

00:47لا عجب أنهم كانوا عصبيين. المنظمون رمي مفاجأة أخرى. من أي مكان ، أربعة حسابات مجال لكل مجال يطفو على السطح. نحن حشد الفريق.

مهمة Team-1 هي الوصول إلى القطاعات المحمية بأعمق وبأسرع وقت ممكن. مهمة Team-2 هي استخدام Outlook Web Access لتغيير كلمات المرور للحسابات. بعد أن شاهد بعض المدافعين شيئًا ما ، أوقف تشغيل VPN فقط. البعض يفعل ذلك أكثر صعوبة - يترجمون أنظمتهم إلى الصينية. تعمل الوظيفة ، لكن من المستحيل استخدامها (العربدة ، ay!). عبر VPN ، نتصل بثلاث شبكات. يرمي لنا من الأول في دقيقة واحدة.

00:52

00:52نجد خادمًا صحيًا على الشبكة يكون عرضة لـ MS17-010 (محمي! شريحة). نحن نعمل دون مواجهة المقاومة ، نحصل على التجزئة من مسؤول المجال ومن خلال Pth نذهب إلى وحدة تحكم المجال. خمن ما نجده هناك؟ تشفير عكسي!

يبدو أن أولئك الذين دافعوا عن هذا الجزء قاموا بأداء ضعيف في الواجب المنزلي. نحصل على جميع المعلومات للمهام ، باستثناء الجزء المتعلق بـ 1C. هناك خيار لاستلامه لمدة 40-50 دقيقة أخرى ، لكننا قررنا إسقاط المجال فقط. نحن لسنا بحاجة منافسين.

13:20نقوم بتسليم المهام: لدينا 2.900.000 نقطة والعديد من مكافآت الأخطاء غير المقبولة. لدى CARK ما يزيد قليلاً عن مليون شخص ، وهم يستسلمون لعملتهم المشفرة ويجمعون 200 طن ، ولم نعد خائفين للغاية ، يكاد يكون من المستحيل اللحاق بنا.

13:55يأتي الناس ، مبروك. ما زلنا خائفين من نوع ما من الإعداد ، لكن لا يبدو أننا أبطال حقًا!

هنا وقائع 28 ساعة من True0xA3. الكثير من ما تبقى وراء الكواليس. على سبيل المثال ، على خشبة المسرح ، تعذيب Wi-Fi و GSM ، والتحدث مع المراسلين ، ولكن يبدو لي أنه ليس الأكثر إثارة للاهتمام.

لقد كانت تجربة رائعة للغاية بالنسبة لنا جميعًا ، وآمل أن أتمكن من نقل بعض الأجواء التي أحاطت بنا طوال هذا الوقت على الأقل وأظهر مدى اهتمامنا بمشاركتنا لوحدنا. هناك مقالة أخيرة ، سنقوم فيها بتقييم أخطائنا ، ونحاول وضع خطة لتصحيحها. بعد كل شيء ، لا يوجد شيء أفضل من التعلم من أخطاء الآخرين.