عاجلاً أم آجلاً ، في أي شركة تفكر في أمن المعلومات ، يطرح السؤال: "كيف يمكن اكتشاف الثغرات الأمنية في نظام محمي في الوقت المناسب ، وبالتالي منع الهجمات المحتملة من استخدامه؟" توافق على أن تتبع مواطن الضعف التي تظهر في المجال العام يدويًا عملية تستغرق وقتًا طويلاً للغاية. بالإضافة إلى ذلك ، بعد اكتشاف ثغرة أمنية ، تحتاج إلى إصلاحها بطريقة أو بأخرى. ونتيجة لذلك ، تترجم هذه العملية برمتها إلى عدد كبير من ساعات العمل ، وأي اختصاصي في تكنولوجيا المعلومات على الفور لديه سؤال آخر: "هل من الممكن أتمتة عملية إدارة الثغرات الأمنية؟"

لحل هذه المشاكل ، يتم استخدام ما يسمى الماسحات الضوئية الضعف. في هذه المقالة ، سننظر في أحد ممثلي هذا النوع من الحلول ، وهو Max Patrol 8 من Positive Technologies.

في هذه المقالة ، سنشرح كيف يعمل Max Patrol 8 عن طريق مسح نظام ضعيف بشكل واضح وإظهار وظائف الحل. دعنا نبدأ المقالة بـ "الأقل إثارة للاهتمام" ، ولكن من هذا لا تقل أهمية عن المشكلة ، وهي أنظمة الترخيص لهذا المنتج.

مخطط الترخيص

يعد الترخيص في تقنية المعلومات دائمًا عملية معقدة وديناميكية ، وغالبًا ما يستغرق وصفها العشرات ، وفي الحالات الصعبة بشكل خاص ، مئات الصفحات. يحتوي ماسح Max Patrol 8 أيضًا على مستند يصف سياسة الترخيص ، لكن هذا المستند متاح فقط للشركاء وله طابع توقيع "للاستخدام الداخلي" ، ومن حيث المبدأ ، فإن قراءة هذه الوثائق التقنية مملة ، ولا يمكن فهمها دائمًا في المرة الأولى ، ولكن كيف يتم ترخيص المنتج على الإطلاق. من قبل المضيفين؟ الموارد المستخدمة؟ او كيف؟ سأحاول تحديد الأسئلة المطروحة بشكل عام.

مثل العديد من منتجات تكنولوجيا المعلومات الحديثة ، يتم توفير Max Patrol 8 وفقًا لنموذج الاشتراك ، أي أن لهذا الحل ما يسمى "تكلفة الملكية" - المبلغ الذي يتعين عليك دفعه مقابل كل عام من استخدام الماسح الضوئي ، الذي يجب أن يخبرك به شريكك ، التي يتم حلها بها. إذا كان الدمج صامتًا بشأن هذه اللحظة الهامة ، فهذه مناسبة للتشكيك في حسن نيته والتفكير في تغييره. صدقني ، إن شرح إدارة الشركة بأنك بحاجة إلى تقديم المزيد من المال حتى لا يتحول الماسح الضوئي إلى "قرع" ليس متعة سعيدة. لذلك ، فإن النقطة المهمة الأولى - يجب أن يتم تخطيط ميزانية شراء ماسح الثغرة الأمنية على أساس تكلفة ملكية المنتج السنوية. في جميع العمليات الحسابية ، ينبغي أن يساعدك الشريك الذي تعمل معه في هذا المجال.

يمكن تفجير تراخيص Max Patrol 8 من خلال الوظيفة. ثلاث جمعيات تبرز هنا:

PenTest - دعم اختبار الاختراق.

PenTest & Audit - دعم لاختبار الاختراق والشيكات النظام ؛

PenTest & Audit & Compliance - دعم لاختبار الاختراق ومراجعات النظام ومراقبة الامتثال للصناعة.

يوجد وصف تفصيلي لقدرات هذه التجميعات خارج نطاق هذه المقالة ، ولكن من الاسم يمكنك بالفعل أن تفهم ما هي السمة الأساسية لكل منها.

تتطلب مراكز المسح الإضافية أيضًا تراخيص إضافية. أيضًا ، يؤثر الحد الأقصى لعدد الأجهزة المضيفة التي سيتم فحصها على تكلفة الترخيص.

منصات المسح الضوئي

يتميز Max Patrol 8 بوفرة من المنصات المدعومة. بدءا من أنظمة تشغيل سطح المكتب ، وتنتهي مع معدات الشبكات وأنظمة التحكم الصناعية. قائمة جميع المنصات المدعومة هي ببساطة مذهلة ، فهي مدرجة على ما يقرب من 30 ورقة A4 ...

ويشمل:

- أنظمة التشغيل

- معدات الشبكات

- نظم إدارة قواعد البيانات

- تطبيقات سطح المكتب

- برنامج الخادم

- أنظمة الأمن

- تطبيقات الأعمال

- ACS TP

- أنظمة أمن معلومات التشفير

في الواقع ، يسمح لك Max Patrol 8 من خارج الصندوق بمسح البنية التحتية لتكنولوجيا المعلومات بالكامل للشركة ، بما في ذلك معدات الشبكات وخوادم Linux و Windows ومحطات العمل مع جميع البرامج المثبتة عليها.

أود أن أشير بشكل منفصل إلى حقيقة أن Max Patrol 8 تتكيف مع أتمتة المهام المتكررة ، مثل المخزون والتدقيق الفني ومراقبة الامتثال والتغييرات في نظام المعلومات. ماكس باترول 8 لديه نظام قوي للإبلاغ. بسبب هذا ، يتم تخفيض تكاليف العمالة لتنفيذ عمليات روتينية مثل مخزون البرمجيات في محطات العمل عدة مرات. يكفي إعداد تقرير مخصص بمجرد حل مشكلتك ، وإعداد جدول لبدء المسح الضوئي ، ويمكنك نسيان الروتين. سيكون لديك معلومات محدثة حول البرنامج المثبت في أماكن عمل موظفيك.

لا يستخدم Max Patrol 8 العوامل أثناء المسح ، مما يتجنب المشاكل المحتملة عند تثبيت الوكلاء على الخادم. وغالبًا ما يتطلب تثبيت العوامل إعادة تشغيل الخادم. توافق ، من المثير للقلق دائمًا تثبيت برامج الجهات الخارجية على خوادم الإنتاج.

يتكون التكوين الأدنى لماسح Max Patrol 8 من خادم واحد.

خادم MP يشمل:

- وحدة التحكم

- قاعدة معرفة تحتوي على معلومات حول عمليات المسح ونقاط الضعف والمعايير

- قاعدة بيانات تحتوي على سجل المسح

- المسح الضوئي الأساسية

هذا هو التكوين الذي تم استخدامه عند كتابة المقال.

عملية التثبيت نفسها تافهة للغاية. يبدأ معالج التثبيت ، وانقر فوقه عدة مرات ، وفويلا ، يكون الماسح الضوئي جاهزًا للعمل إذا كان لديك ترخيص صالح.

وصف الاختبار

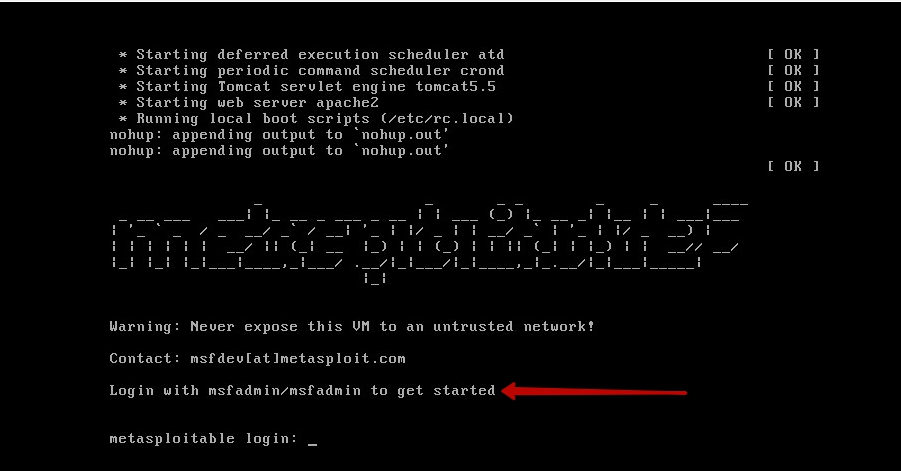

في عملية اختيار مجموعة توزيع لإثبات تشغيل الماسح الضوئي Max Patrol 8 ، سقطت أعيننا على التوزيع شعبية Metasploitable 2. هذا التجميع هو نوع من المحاكاة للمخترعين والباحثين والخبراء المبتدئين في مجال أمن المعلومات. خيارنا يرجع إلى حقيقة أن التجميع مجاني تمامًا ، ولا يتطلب الكثير من الموارد (يبدأ التشغيل ويعمل بشكل طبيعي مع 512 ميجابايت من ذاكرة الوصول العشوائي) وأصبح تقريبًا المعيار الفعلي في مجال تدريب المتخصصين في مجال أمن المعلومات.

التوزيع مبني على خادم أوبونتو مع مجموعة كبيرة من البرامج الضعيفة المثبتة. في النظام ، يمكنك العثور على العديد من أنواع الثغرات الأمنية. هناك backdoors ، حقن SQL ، وكلمات المرور فقط ليست مقاومة للقوة الغاشمة. تقريبًا كل خدمة يتم إطلاقها في النظام يمكنها اختراق النظام وزيادة مزاياه.

هذه الأداة رائعة لتوضيح كيفية عمل ماسحات الضعف ، في حالتنا ، Max Patrol 8.

تثبيت التوزيع بسيط جدا. إما من قالب OVF ، أو ببساطة نسخ ملفات الجهاز الظاهري إلى القرص المحلي ، وتشغيل ملف vmx. من الممكن أن تعمل في Virtual Box. بمجرد بدء تشغيل الجهاز الظاهري وسترى الدعوة ، تحتاج إلى إدخال مجموعة msfadmin / msfadmin باسم تسجيل الدخول وكلمة المرور ، وهو ما يقوله شعار الدعوة.

الآن يبقى تسجيل الدخول إلى النظام ومعرفة عنوان IP الذي تلقاه الجهاز الظاهري لدينا. افتراضيًا ، تشير إعدادات واجهة الشبكة إلى أنه يجب تعيين عنوان IP عبر DHCP. هذا مناسب للاختبار لدينا ، لذلك فقط أدخل الأمر ifconfig واحصل على العنوان الذي سندخله في Max Patrol 8 كهدف.

مسح الهدف

لذلك ، مع الهدف الذي قررناه ، نحتاج الآن إلى إنشاء مهمة مسح ضوئي. في هذه المرحلة ، نتحدث عن مزيد من التفاصيل ، ونصف عملية إنشاء مهمة ، ومسح الهدف المحدد ضوئيًا.

من أجل بدء الفحص ، تحتاج إلى إنشاء مهمة.

في معلمات المهمة ، نحدد ملف تعريف المسح الضوئي. بالنسبة إلى العرض التوضيحي الخاص بنا ، سنختار ملف تعريف المسح السريع. في جوهر الأمر ، هذا فحص بسيط للمنفذ ، مع إصدار الخدمة التي تستمع على المنفذ.

كما ترى في لقطة الشاشة ، يحتوي الماسح الضوئي على العديد من ملفات التعريف المحددة مسبقًا. إن وصف جميع الملفات الشخصية يستحق مقالة منفصلة ، وهو خارج نطاق مراجعة اليوم.

بعد ذلك ، نحتاج إلى تعيين عقدة المسح ، أي أننا بحاجة إلى إدخال عنوان IP الخاص بنا في Metasploitable.

في المستقبل ، يمكن تشغيل هذه المهمة وفقًا لجدول زمني ، يتم تطبيقها على مجموعات منفصلة من الخوادم أو محطات العمل. يتيح لك ذلك إنشاء سياسات تفصيلية تكون مهامها فقط تلك المتعلقة بخادم أو كمبيوتر شخصي. يسمح لك هذا بتخصيص الموارد بشكل صحيح للمسح الضوئي. توافق على أن إنفاق الموارد على فحص وحدة تحكم المجال بحثًا عن ثغرات الويب ليست هي الفكرة الصحيحة

لذلك ، نطلق مهمتنا ، وعلى لوحة المعلومات الرئيسية نرى إحصاءات التنفيذ.

استغرقنا فحص المنفذ البسيط ، مع تعريف التطبيق أو الخدمة وإصدارها ، حوالي 15 دقيقة.

يمكن العثور على نتائج المسح الضوئي في قسم السجل.

في قسم "عمليات المسح" ، نرى قائمة بمهام الفحص المكتملة. كما ترى في لقطة الشاشة ، من الممكن فرز المهام حسب الاسم والتاريخ. يتمتع النظام أيضًا بالقدرة على إنشاء عوامل تصفية متعددة ، مما يسهل بالتأكيد العثور على نتائج ، خاصةً إذا تم إجراء المسح في بنية أساسية كبيرة ، وتم تكوين المسح المجدول.

نتائج المسح وتقارير الأداء

لذلك وصلنا إلى الجزء الأكثر إثارة للاهتمام من هذا الاستعراض ، وهو عرض نتائج المسح ، ووظيفة الإبلاغ. حدد المسح الذي نحتاجه في النافذة اليمنى ، وافتحه بنقرة مزدوجة. في نافذة جديدة ، سيتم فتح تفاصيل نتائج المسح.

تعرض الصفحة الرئيسية معلومات عامة حول العقدة التي قمنا بمسحها ضوئيًا.

ونتيجة لذلك ، وجد الماسح الضوئي MaxPatrol 288 نقطة ضعف في النظام الممسوح ضوئيًا. يشار إلى نفس الرقم في وصف التوزيع Metasploitable. بمعنى ، اكتشف الماسح الضوئي جميع نقاط الضعف الموجودة في النظام الجاري مسحها ضوئيًا. للاطلاع على معلومات مفصلة ، انتقل إلى قسم "المستكشف" وقم بتوسيع الشجرة بالنقر فوق علامة الجمع.

عندما نوسع الشجرة ، نرى قائمة بالمنافذ المفتوحة التي تم اكتشاف الخدمات أو التطبيقات الضعيفة عليها. يظهر اللون فورًا أي المنافذ بها نقاط ضعف حرجة. إلى حد بعيد الجزء الأكثر إثارة للاهتمام هو وصف نقاط الضعف.

خذ على سبيل المثال المنفذ 22 ، وافتح الشجرة أكثر.

في القائمة التي يتم فتحها ، نرى قائمة بالتطبيقات الضعيفة التي تستمع إلى المنفذ المحدد. في حالتنا ، يمكن ملاحظة أن تطبيق خادم OpenSSH الضعيف معلق على المنفذ 22. بعد فتح القائمة أكثر من ذلك ، نصل إلى جميع نقاط الضعف التي تم اكتشافها في التطبيق المحدد. على اليمين ، في قسم المعلومات ، يمكنك معرفة نوع الثغرة الأمنية التي تم اكتشافها وكيفية إصلاحها. ينشر هذا التقرير أيضًا روابط لمصادر إضافية للمعلومات حول مشكلة عدم الحصانة الموجودة. يتم نشر جميع المعلومات الواردة في التقارير باللغة الروسية.

حسنًا ، في ختام المراجعة ، أريد أن أوضح كيف تم إنشاء التقارير في الماسح الضوئي MaxPatrol 8. حتى في مثالنا ، مع خادم واحد ، يمكن أن نرى أن الماسح الضوئي يولد الكثير من المعلومات. وإذا كانت المهام تشير إلى مسح 100 العقد؟ في هذه الحالة ، سيكون من الصعب جدًا البحث عن المعلومات التي تحتاجها. لحل هذه المشاكل ، هناك وظيفة الإبلاغ. يحتوي النظام على قوالب تم تكوينها مسبقًا ، ويمكنك أيضًا إنشاء تقارير مخصصة حسب مهامك.

فيما يلي قائمة بنماذج التقارير الموجودة بالفعل في النظام.

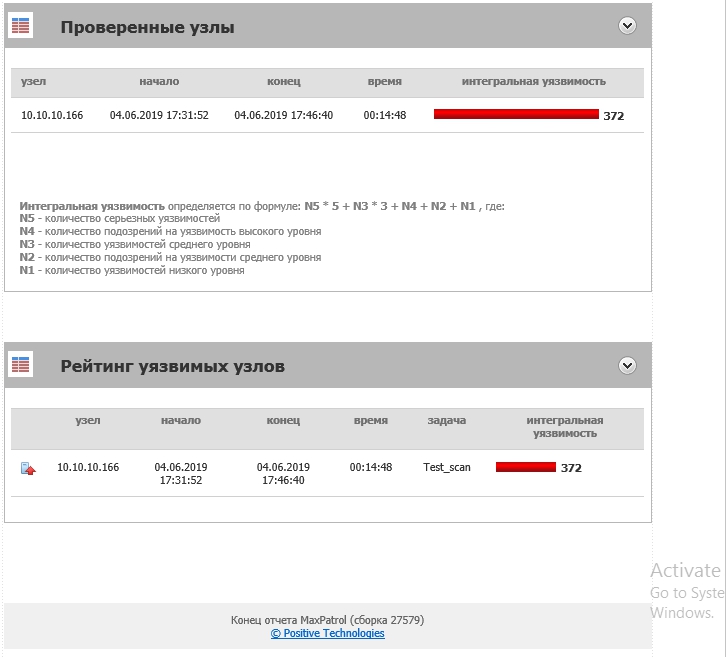

لنفترض أننا بحاجة إلى الحصول على معلومات حول العقد الأكثر ضعفًا في البنية التحتية لدينا. إذا كان هناك العديد من العقد ، فسيكون جمع المعلومات وتوحيدها يدويًا من كل مهمة شاقة جدًا. لذلك ، يمكننا استخدام قالب موجود بالفعل في النظام. ويطلق عليه "العقد الأكثر عرضة للخطر في الفحص". انقر نقرًا مزدوجًا على القالب المطلوب ، ونصل إلى نافذة إعدادات التقرير.

في الإعدادات تحتاج إلى تحديد المهمة ، والمسح الضوئي الذي سيتم إنشاء التقرير منه.

نظرًا لوجود عقدة واحدة في الفحص ، فلن نرى مقارنات في هذا التقرير.

يشير هذا التقرير إلى الصيغة التي يتم بها بناء تصنيف العقد الضعيفة. كلما زاد الضعف المتكامل ، زاد تعرض العقدة للخطر. تعد وظيفة إعداد التقارير في الماسح الضوئي MaxPatrol ضخمة ، ووصفها يستحق مقالة منفصلة. يمكن تشغيل التقارير وفقًا لجدول زمني ، وإرسالها إلى البريد الإلكتروني لموظفي تقنية المعلومات وموظفي IS.

استنتاج

في هذه المقالة ، قمنا بفحص الميزات الأساسية لجهاز فحص الثغرات MaxPatrol 8. من الواضح من تجربتنا أنه من أجل البدء في العمل مع الماسح الضوئي ، لا تحتاج إلى الخضوع لتدريب إضافي ولوقت طويل لدراسة أدلة المسؤول. واجهة كاملة بديهية ، وبشكل كامل باللغة الروسية. بالطبع ، أظهرنا أبسط سيناريو لمسح عقدة واحدة. ومثل هذا السيناريو لا يتطلب صقل الماسح الضوئي. في الممارسة العملية ، يمكن للماسح الضوئي ماكس باترول 8 حل سيناريوهات أكثر خطورة ومربكة. لن يساعد استخدام ماسح عدم الحصانة فقط على زيادة أمان البنية الأساسية الخاصة بك بشكل كبير ، بل سيساعد أيضًا في تنفيذ المهام الهامة ولكن غير المحببة لجرد جميع عناصر البنية التحتية لتكنولوجيا المعلومات ، بما في ذلك البرامج المثبتة على محطات عمل المستخدمين.