في مقالنا الأخير ، تحدثنا عن دراسة فريق دولي من العلماء

في مقالنا الأخير ، تحدثنا عن دراسة فريق دولي من العلماء

بنية أمنية لشبكات 5G الذين كانوا يبحثون عن وسيلة لتأمين شبكات الجيل الخامس. يقترح الباحثون بنية أمنية جديدة لهذا الغرض. لفهم المصطلحات والمفاهيم المتعلقة بالدراسة بشكل أفضل ، يجب أن تتعرف على المنشور الأول أو النص الكامل للعمل . سنركز هنا على التطبيق العملي للهندسة الأمنية ، وعلى الفور على مثال كائن ضخم مثل مدينة "ذكية".5G في المدن الذكيةواحدة من الميزات المهمة للنظام الإيكولوجي للمدينة "الذكية" هي وجود عدد كبير من أجهزة الإنترنت من الأشياء المدرجة فيها. تقوم أجهزة إنترنت الأشياء هذه بجمع البيانات ، والتي يتم تحليلها واستخدامها لتحسين كفاءة الإدارة (بما في ذلك الآلية) لمختلف عناصر المدينة الذكية. علاوة على ذلك ، تعد تقنية 5G للمدن الذكية حلاً فعال التكلفة وقابل للتوسعة بسهولة يتيح لك إنشاء شبكات (شرائح) منطقية مخصصة مع القدرة على تكوين قواعد وأدوات الأمان بشكل كامل ولا تعتمد على الشبكات الفعلية (Wi-Fi).

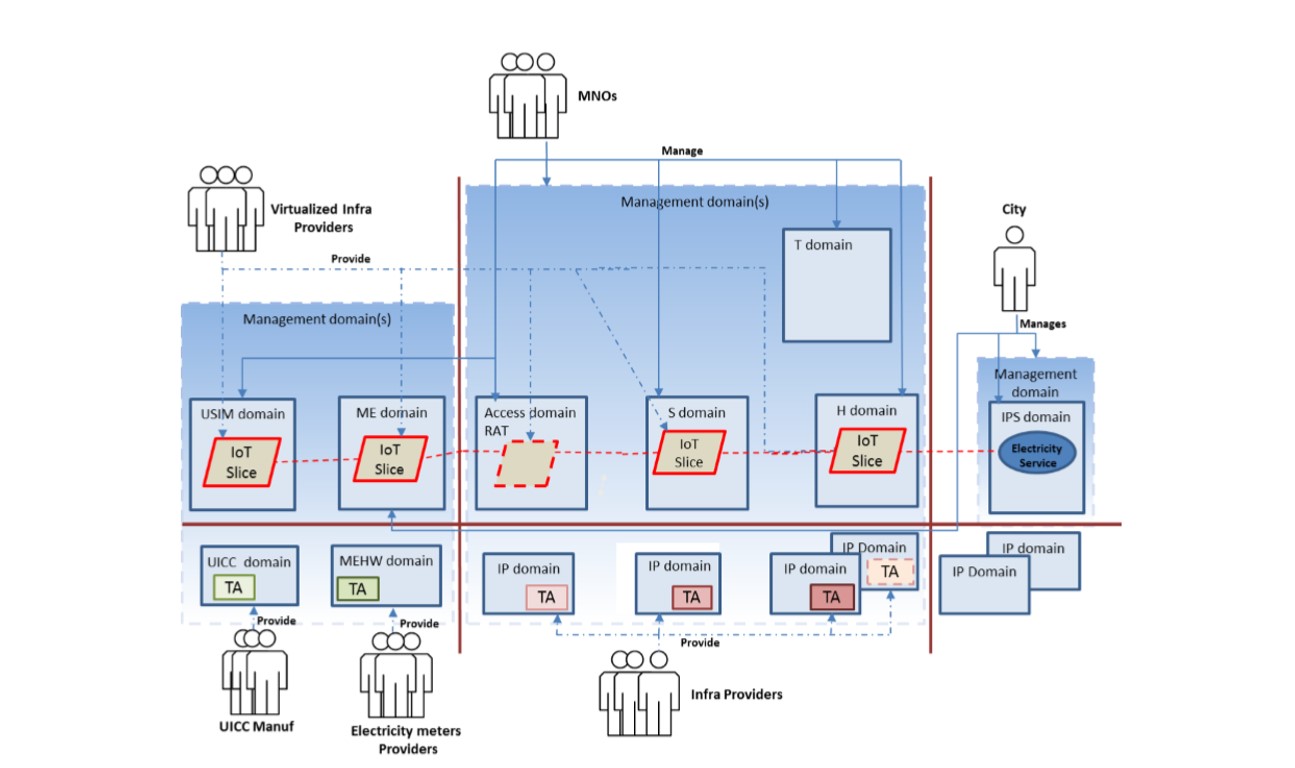

نظرًا لسرعة نقل البيانات في شبكات 5G ، يتم نقل المعلومات التي يتم تلقيها من أجهزة الاستشعار والأجهزة المختلفة على الفور تقريبًا بين أجزاء النظام البيئي وتتيح لك تحسين إنتاج الكهرباء واستهلاكها في المدينة على سبيل المثال والاستجابة السريعة للحوادث أو الأعطال في الشبكة. ولكن لكي تعمل المدينة الذكية بأمان ، يجب حماية شبكات الجيل الخامس من التأثيرات الخارجية والفشل. تتعلق متطلبات الأمان الأساسية لهذه الشبكات بطرق الاتصال والسرية والنزاهة وكذلك القدرة على الوصول إليها. تم وصف بنية أمان شبكة 5G بمزيد من التفصيل في الرسم البياني أدناه ، باستخدام مثال العدادات الكهربائية الذكية.

الشكل 1. هندسة أمن المدينة الذكية

الشكل 1. هندسة أمن المدينة الذكيةيوضح الشكل 1 العلاقات والعلاقات بين المشاركين والعمليات والموارد التي يتم تضمينها في مجالات بنية الأمن في المدينة الذكية. في هذه الحالة ، يكون:

مصنعي وحدات UICC·

موردو عدادات الكهرباء5G وموفري البنية التحتية الافتراضية·

MNO (مشغلي شبكات الهاتف المحمول)المدينة نفسها ، وهي المسؤولة عن إمدادات الكهرباء.يتم التحكم الكامل في الشريحة المخصصة ، والتي تغطي جميع عمليات نقل البيانات بين أدوات إنترنت الأشياء (الخط الأحمر المتقطع في الشكل 1) ، بواسطة مشغلي الأجهزة المحمولة.

تنتمي عدادات الكهرباء في المخطط إلى المجال المشترك لـ UE (معدات المستخدم) ، والتي تتألف من مجالات وحدات UICC ووحدات USIM و MEHW (أجهزة الاتصالات المتنقلة) و ME (الأجهزة المحمولة). أجهزة شبكة المشغل هي مجموعة من مجالات مزود البنية التحتية (IP). يُعد مصدر الطاقة في المدينة جزءًا من نطاق شبكة خارجي مشترك ، والذي يتضمن مجالات مزودي البنية التحتية وبروتوكولات اتصال الإنترنت (IPS). يتم إنشاء شرائح إنترنت الأشياء باستخدام وظائف الشبكة الافتراضية (VNFs). المشاركون في البنية إما يديرون المجالات (الخطوط الزرقاء) أو هم مورديهم (الخطوط الزرقاء المتقطعة).

علاوة على ذلك ، بشكل عام ، يمكن وصف العلاقة بين المشاركين في الهندسة المعمارية على النحو التالي:

1. "تثق" مشغلي الهواتف المحمولة في المدينة لتقييد الوصول إلى شريحة شبكة معينة وتزويدها فقط بالمتر المصرح به.

2. أيضا ، "تثق" المدينة مشغلي شبكات الهاتف النقال لحماية البيانات الواردة من هذه العدادات في عملية نقلها إلى خدمة امدادات الطاقة.

3. "يثق" المستخدمون في المدينة وشركات تشغيل الأجهزة المحمولة بمهمة جمع المعلومات ونقلها بأمان.

4. يثق مشغلو الأجهزة المحمولة في الشركات المصنعة لوحدات UUIC لتخزين مفاتيح الشبكة بأمان في هذه الوحدات.مجالات وفئات إدارة الأمن في هندسة شبكات المدن الذكيةفي الجدول أدناه ، جمع مؤلفو الدراسة فصول إدارة السلامة ومجالات السلامة المتعلقة بالتشغيل العادي للمقاييس الكهربائية ونظام الإمداد بالطاقة في مدينة ذكية. لكل منطقة ، اختاروا الفئات المناسبة ، وبالنسبة للفئات والمشاكل والحلول المحتملة. بالنسبة للسيناريو الذي تم اختياره لاستخدام الهيكل ، تنشأ المشاكل الرئيسية بسبب قيود الأجهزة نفسها وأنماط فريدة لنقل البيانات بين هذه الأجهزة.

للتغلب على هذه القيود ، من الضروري تنفيذ بروتوكولات وحلول فعالة تتعلق بمجالات التطبيق والشبكات وشبكات الوصول. يمكن للبرامج القديمة وأنماط نقل البيانات الخاصة بأجهزة إنترنت الأشياء أن تحدث مشكلات في الوصول إلى بعض مشكلات الأمان في مجالات الشبكة الأخرى. للتعامل مع هذه المشكلات ، يقترح المؤلفون ، على سبيل المثال ، استخدام تقنية "تقطيع" الشبكة إلى شرائح ، مما سيعزل التطبيقات الفردية ، وكذلك استخدام الأجهزة لمراقبة حالة الشبكة.

مثال على هجوم الشبكة وعواقبه

مثال على هجوم الشبكة وعواقبهأهم تكنولوجيتين لتشغيل نظام الإمداد بالطاقة الذكي الموصوف أعلاه هما NFV (المحاكاة الافتراضية لوظائف الشبكة) و SDN (الشبكات المكونة للبرامج). تتيح هذه التقنيات للمشغلين إنشاء أدوات فعالة من حيث التكلفة لشبكات "التقطيع" إلى شرائح منفصلة لنقل البيانات. وظائف شبكة المحمول في هذه الحالة هي ظاهرية ، ويتم التحكم في تدفق البيانات بينها من قبل وحدات تحكم SDN. بالإضافة إلى ذلك ، تتيح لك تقنية SDN فصل مجالات التحكم والبيانات عن بعضها البعض بفضل القدرة على برمجة إعدادات الشبكة وسياسات الشبكة.

أحد التهديدات الرئيسية لأي شبكة للهاتف المحمول هو فقدان الاتصال. علاوة على ذلك ، يمكن أن تنجم هذه الخسارة عن هجوم DoS (رفض الخدمة) ، عندما يهاجم المهاجم وحدات تحكم SDN في نطاقات "المنزل" أو "الخدمة" أو "الوصول". يؤثر هذا النوع من الهجوم على إحدى الوظائف في طبقة النقل (وبشكل أكثر دقة ، وظيفة إعادة التوجيه) من خلال الوظيفة في طبقة التحكم (على سبيل المثال ، من خلال وظيفة إعادة التكوين لجداول التوجيه). في هذه الحالة ، يمكن للمتسللين قياس وقت استجابة الشبكة وتحديد كيفية بدء تغيير تكوين جداول التوجيه. وبفضل هذا الهجوم ببصمات الأصابع (من "البصمات") والمعلومات التي تم الحصول عليها خلاله ، ستصبح هجمات DoS اللاحقة التي يقوم بها المتسللون والتي سيطلقون خلالها هذه الوظيفة بلا نهاية على تحميل وحدة تحكم SDN أكثر فعالية بكثير.

ستكون عواقب مثل هذه الهجمات:

1. فقدان الاتصال بين "العملاء" (في هذه الحالة ، عدادات الكهرباء) مع الشبكة وخدمة الإمداد بالطاقة.

2. تدهور الحالة العامة للشبكة والتأثير السلبي على تنفيذ وظائف الشبكة الافتراضية. يمكن لمشغل الهاتف المحمول إما أن يتحمل مسؤولية التخلص من التهديد بشكل مستقل أو نقل هذه المهمة إلى مزودي البنية التحتية.

3. فقدان ثقة المستخدم في مشغلي شبكات الهاتف النقال. في هذه الحالة ، يكون المشغل مسؤولاً عن تشغيل العدادات وعن التخلص من هذه التهديدات.يتم استخدام بنية الأمان في هذا المثال لتحديد جميع مجالات الأمان والمجالات التي تتأثر بتهديد معين والتي ، لذلك ، يجب تطبيق فئات إدارة أمان معينة. ترتبط هجمات البصمات بفئة إدارة إمكانية الوصول في البنية التحتية والمحاكاة الافتراضية. قد تتمثل إحدى آليات الحماية المحتملة ضدها في تأخير الحزم الأولى من كل دفق بيانات ، وبالتالي إخفاء معلومات التوقيت التي يمكن أن يستخدمها المتسللون.

النتائجفي مشاركتين على بنية الأمن 5G ، حاولنا تقديم الأدوات والطرق الرئيسية التي يعرضها مؤلفو دراسة A Security Architecture for 5G Networks لحماية شبكات 5G من الهجمات المحتملة ، وفي الوقت نفسه النظر في التطبيق العملي لأفكارهم. من المحتمل أن يتم تطبيق النهج الموضح في هذه الدراسة قريبًا في جميع أنحاء العالم ، بالإضافة إلى مفاهيم المجالات والطبقات والمجالات وفصول إدارة الأمن أو الفكرة المنطقية التي من الضروري تقييمها وتأمين أمان الشبكة في مرحلة النشر. وهذا مهم حقًا ، لأن نشر شبكات الجيل الخامس في العالم يحدث الآن أمام أعيننا.

مع ظهور 5G ، ستظهر عناصر وأدوات جديدة في البنية التحتية ، على سبيل المثال ، "تقطيع" الشبكات إلى شرائح ، والمحاكاة الافتراضية لوظائف الشبكة والشبكات المكونة للبرنامج ، وحجم الأنظمة (وكذلك متطلبات أمانها) ستزداد بشكل كبير. لا تستطيع طرق الأمان لشبكات الجيل السابق تغطية جميع متجهات الهجوم للبنية التحتية 5G. على الأقل ، ليسوا مستعدين لحالات الاستخدام الجديدة مع عدد كبير من المشاركين ذوي الحقوق المختلفة والذين لديهم إمكانية الوصول إلى هذه البنية التحتية في وقت واحد. هذا ملحوظ بشكل خاص على مثال النظم الإيكولوجية 5G الكبيرة ، مثل المدن الذكية. لذلك ، يمكن أن يصبح ظهور مفاهيم جديدة مثل هندسة أمان شبكة 5G ، والتي تقدم بديلاً عن الأساليب الثابتة والمستعدة لحماية شبكات الجيل الخامس ، أمرًا حيويًا للتنفيذ العادي لتقنيات 5G وتطويرها في المستقبل. التي وصلت بالفعل.