لا يمكن إلا لصناديق الحديد مع المال يقف في شوارع المدينة جذب انتباه محبي الربح السريع. وإذا تم استخدام طرق مادية بحتة في وقت سابق لتفريغ أجهزة الصراف الآلي ، يتم استخدام حيل أكثر وأكثر متصلة بأجهزة الكمبيوتر. الآن الأكثر صلة بهم هو "الصندوق الأسود" مع الحواسيب الصغيرة لوحة واحدة في الداخل. سنتحدث عن كيفية عملها في هذا المقال.

- تطور تمشيط أجهزة الصراف الآلي

- التعارف الأول مع "الصندوق الأسود"

- تحليل الاتصالات ATM

- من أين تأتي "الصناديق السوداء"؟

- "الميل الأخير" ومركز معالجة وهمية

حدد رئيس الرابطة الدولية لمصنعي أجهزة الصراف الآلي (ATMIA) الصناديق السوداء كأخطر تهديد لأجهزة الصراف الآلي.

ماكينة الصراف الآلي النموذجية هي مجموعة من المكونات الكهروميكانيكية الجاهزة الموجودة في مبنى واحد. يبني مصنعو أجهزة الصراف الآلي إبداعاتهم الحديدية من موزع الأوراق النقدية وقارئ البطاقات والمكونات الأخرى التي تم تطويرها بالفعل من قِبل موردين آخرين. وهناك نوع من المصمم LEGO للبالغين. يتم وضع المكونات الجاهزة في صندوق أجهزة الصراف الآلي ، والذي يتكون عادة من جزأين: المقصورة العليا ("الخزانة" أو "منطقة الخدمة") ، والمقصورة السفلية (آمنة). يتم توصيل جميع المكونات الكهروميكانيكية عبر منافذ USB و COM بوحدة النظام ، والتي تعمل في هذه الحالة كمضيف. في طرازات ATM الأقدم ، يمكنك أيضًا العثور على اتصالات عبر ناقل SDC.

تطور تمشيط أجهزة الصراف الآلي

أجهزة الصراف الآلي ذات المبالغ الضخمة داخل دائما جذب الكرادلة لأنفسهم. في البداية ، لم يستغل الكرادلة سوى أوجه القصور الجسدية الفادحة في حماية أجهزة الصراف الآلي - استخدموا الكاشطات واللمعات لسرقة البيانات من الشرائط المغناطيسية ؛ منصات دبوس وهمية وكاميرات pincode. وحتى أجهزة الصراف الآلي وهمية.

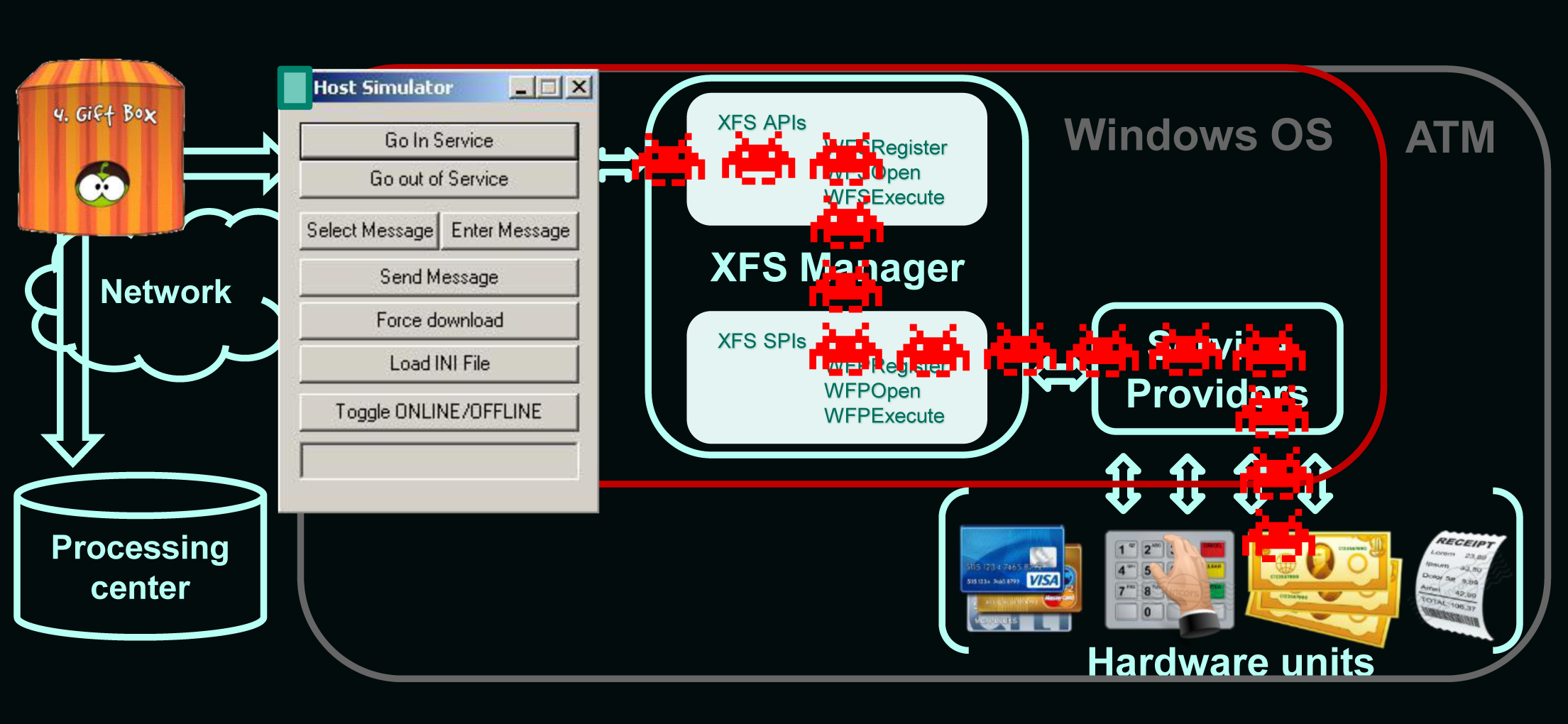

بعد ذلك ، عندما بدأت أجهزة الصراف الآلي في التزويد ببرنامج موحد يعمل وفقًا للمعايير الشائعة ، مثل XFS (eXtensions للخدمات المالية) ، بدأ الكرادلة بمهاجمة أجهزة الصراف الآلي باستخدام فيروسات الكمبيوتر.

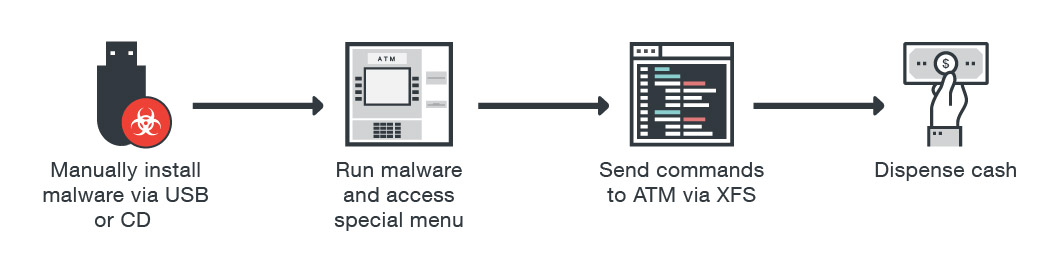

من بينها Trojan.Skimmer و Backdoor.Win32.Skimer و Ploutus و ATMii وغيرها من البرامج الخبيثة التي تحمل أسماء أو لم تسمها والتي يزرعها الكراد على مضيف أجهزة الصراف الآلي إما عن طريق محرك أقراص فلاش USB قابل للتشغيل أو من خلال منفذ TCP للتحكم عن بعد.

عملية إصابة ATM

بعد التقاط النظام الفرعي XFS ، يمكن للبرنامج الضار إصدار أوامر إلى موزع الأوراق النقدية دون إذن. أو إعطاء أوامر إلى قارئ البطاقة: قراءة / كتابة الشريط الممغنط لبطاقة البنك وحتى استرداد سجل المعاملات المخزن على رقاقة بطاقة EMV. من الجدير بالذكر هو EPP (تشفير PIN Pad ، لوحة المفاتيح المشفرة). من المقبول عمومًا أنه لا يمكن اعتراض رمز PIN الذي تم إدخاله عليه. ومع ذلك ، يتيح لك XFS استخدام لوحة pin EPP في وضعين: 1) الوضع المفتوح (لإدخال المعلمات الرقمية المختلفة ، مثل المبلغ الذي سيتم صرفه) ؛ 2) الوضع الآمن (EPP بالتبديل إليها عندما تحتاج إلى إدخال رمز PIN أو مفتاح التشفير). تسمح هذه الميزة من XFS لأفراد البطاقة بتنفيذ هجوم MiTM: اعتراض أمر تنشيط الوضع الآمن ، والذي يتم إرساله من المضيف إلى EPP ، ثم إبلاغ لوحة pin EPP بأن العمل يجب أن يستمر في الوضع المفتوح. استجابة لهذه الرسالة ، يرسل EPP ضغطات المفاتيح بنص واضح.

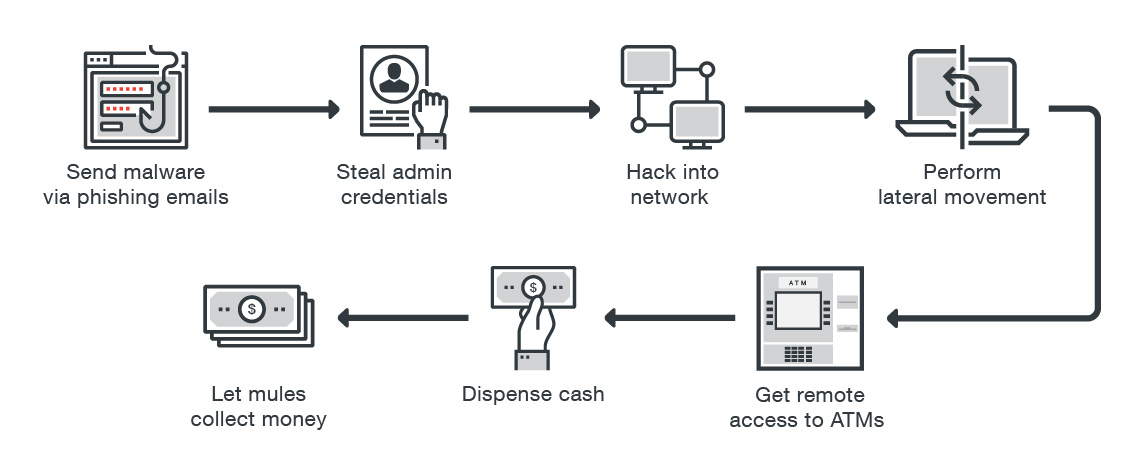

مبدأ تشغيل "الصندوق الأسود"

في السنوات الأخيرة ، وفقًا لـ Europol ، تطورت البرامج الضارة لأجهزة الصراف الآلي بشكل ملحوظ. لم يعد على الكرادلة الوصول المادي إلى جهاز الصراف الآلي لإصابته. يمكن أن تصيب أجهزة الصراف الآلي من خلال هجمات الشبكة البعيدة باستخدام شبكة الشركة للبنك. وفقًا للمجموعة IB ، في عام 2016 في أكثر من 10 دول في أوروبا ، تعرضت أجهزة الصراف الآلي لهجوم عن بعد.

هجوم ATM عبر الوصول عن بعد

تعمل برامج مكافحة الفيروسات وحظر تحديث البرامج الثابتة وحظر منافذ USB وتشفير القرص الثابت - إلى حد ما على حماية أجهزة الصراف الآلي من هجمات الفيروسات بواسطة الكرادلة. ولكن ماذا لو لم يهاجم الكارد المضيف ، لكنه يتصل مباشرة بالحدود (عبر RS232 أو USB) - لقارئ البطاقة أو لوحة الدبوس أو موزع النقدية؟

التعارف الأول مع "الصندوق الأسود"

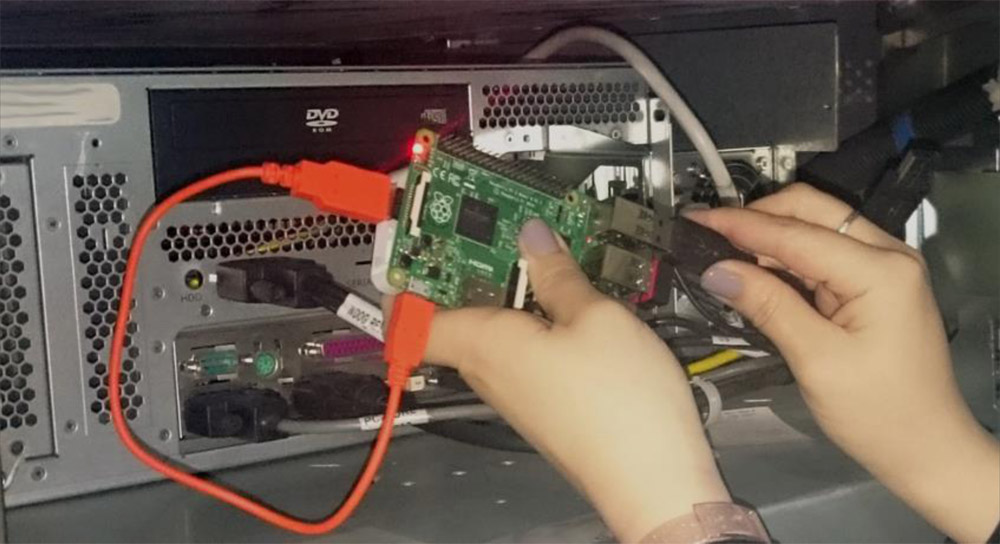

واليوم ، يقوم الكرادون الأذكياء تقنياً بذلك ، باستخدام ما يسمى بـ. "الصناديق السوداء" مصممة خصيصًا للحواسيب الصغيرة ذات اللوحة الواحدة ، مثل Raspberry Pi. "الصناديق السوداء" تفريغ أجهزة الصراف الآلي بالكامل ، بطريقة سحرية تماما (من وجهة نظر المصرفيين). يربط الكرادلة أجهزتهم السحرية مباشرة إلى موزع الأوراق النقدية ؛ لاستخراج منه كل الأموال المتاحة. يتجاوز هذا الهجوم جميع برامج الحماية المنشورة على مضيف أجهزة الصراف الآلي (مضادات الفيروسات ، ومراقبة النزاهة ، وتشفير القرص بالكامل ، وما إلى ذلك).

الصندوق الأسود يعتمد على التوت بي

تحذر أكبر شركات تصنيع أجهزة الصراف الآلي ووكالات الاستخبارات الحكومية ، التي تواجه العديد من تطبيقات الصندوق الأسود ، من أن أجهزة الكمبيوتر المبتكرة هذه تدفع أجهزة الصراف الآلي إلى صرف جميع الأموال المتاحة ؛ 40 ورقة نقدية كل 20 ثانية. وتحذر أيضًا الخدمات الخاصة من أن حاملي البطاقات يستهدفون في الغالب أجهزة الصراف الآلي في الصيدليات ومراكز التسوق ؛ وكذلك في أجهزة الصراف الآلي التي تخدم سائقي السيارات أثناء التنقل.

في الوقت نفسه ، لكي لا يلمع أمام الكاميرات ، فإن الكرادلة الأكثر حذراً يساعدون بعض الشريك الذي لا قيمة له ، وهو بغل. وحتى لا يتمكن من "الصندوق الأسود" لنفسه ، يستخدمون المخطط التالي . تتم إزالة الوظيفة الرئيسية من "الصندوق الأسود" ويتم توصيل الهاتف الذكي به ، والذي يستخدم كقناة لنقل عن بعد للأوامر إلى "الصندوق الأسود" المقطوع عبر بروتوكول IP.

تعديل "الصندوق الأسود" ، مع التنشيط عبر الوصول عن بعد

كيف تبدو من وجهة نظر المصرفيين؟ يحدث ما يلي في التسجيلات من كاميرات الفيديو: يقوم شخص معين بفتح الحيز العلوي (منطقة الخدمة) ، ويصل "الصندوق السحري" بجهاز الصراف الآلي ، ويغلق المقصورة العليا ويترك. بعد ذلك بقليل ، اقترب العديد من الأشخاص ، من العملاء العاديين ، من أجهزة الصراف الآلي ، وقاموا بإزالة مبالغ ضخمة من المال. ثم يعود الكارد ويسترجع جهازه السحري الصغير من الصراف الآلي. عادةً ، لا يتم اكتشاف حقيقة حدوث هجوم على أجهزة الصراف الآلي باستخدام "الصندوق الأسود" إلا بعد بضعة أيام: عندما لا يتطابق سجل فارغ وخزن سحب نقدي. نتيجة لذلك ، لا يمكن لموظفي البنك سوى خدش رؤوسهم .

تحليل الاتصالات ATM

كما ذكر أعلاه ، فإن التفاعل بين وحدة النظام والأجهزة الطرفية يكون عبر USB أو RS232 أو SDC. يتصل Carder مباشرة بمنفذ الجهاز المحيطي ويرسل إليه أوامر - متجاوزًا المضيف. الأمر بسيط للغاية ، لأن الواجهات القياسية لا تتطلب أي برامج تشغيل محددة. ولا تتطلب بروتوكولات الملكية التي تتفاعل بها الأجهزة الطرفية والمضيف ترخيصًا (بعد كل شيء ، يكون الجهاز داخل المنطقة الموثوقة) ؛ وبالتالي ، يتم بسهولة استغلال هذه البروتوكولات غير المحمية التي تتفاعل بواسطتها الأجهزة الطرفية والمضيف وتكون عرضة لهجوم التشغيل بسهولة.

وهكذا يمكن لأصحاب البطاقات استخدام برنامج أو محلل لحركة مرور الأجهزة ، وتوصيله مباشرة بمنفذ جهاز طرفي محدد (على سبيل المثال ، قارئ بطاقة) - لجمع البيانات المرسلة. باستخدام أداة تحليل حركة المرور ، سوف يقوم carder باكتشاف جميع التفاصيل الفنية لتشغيل أجهزة الصراف الآلي ، بما في ذلك الوظائف غير الموثقة في محيطه (على سبيل المثال ، وظيفة تغيير البرامج الثابتة لجهاز طرفي). نتيجة لذلك ، فإن البطاقة تتحكم بالكامل في أجهزة الصراف الآلي. في الوقت نفسه ، من الصعب جدًا اكتشاف وجود محلل حركة مرور.

يعني التحكم المباشر في جهاز إصدار الأوراق النقدية أنه يمكن إفراغ أشرطة أجهزة الصراف الآلي من دون أي تثبيت في السجلات التي يجلبها البرنامج المنشور على المضيف عادةً. بالنسبة لأولئك الذين ليس لديهم دراية بهندسة الأجهزة والبرامج الخاصة بجهاز الصراف الآلي ، هذا هو ما قد يبدو عليه السحر حقًا.

من أين تأتي "الصناديق السوداء"؟

يعمل بائعو أجهزة الصراف الآلي والمقاولون من الباطن على تطوير أدوات تصحيح الأخطاء لتشخيص أجهزة أجهزة الصراف الآلي ، بما في ذلك الأجهزة الكهروميكانيكية المسؤولة عن عمليات السحب النقدي. من بين هذه الأدوات المساعدة: ATMDesk و RapidFire ATM XFS . يوضح الشكل أدناه بعض الأدوات المساعدة التشخيصية هذه.

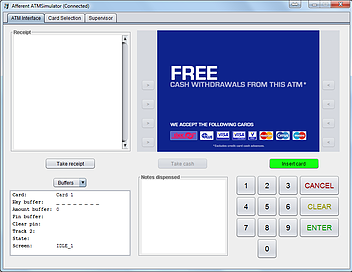

لوحة التحكم ATMDesk

لوحة تحكم RapidFire ATM XFS

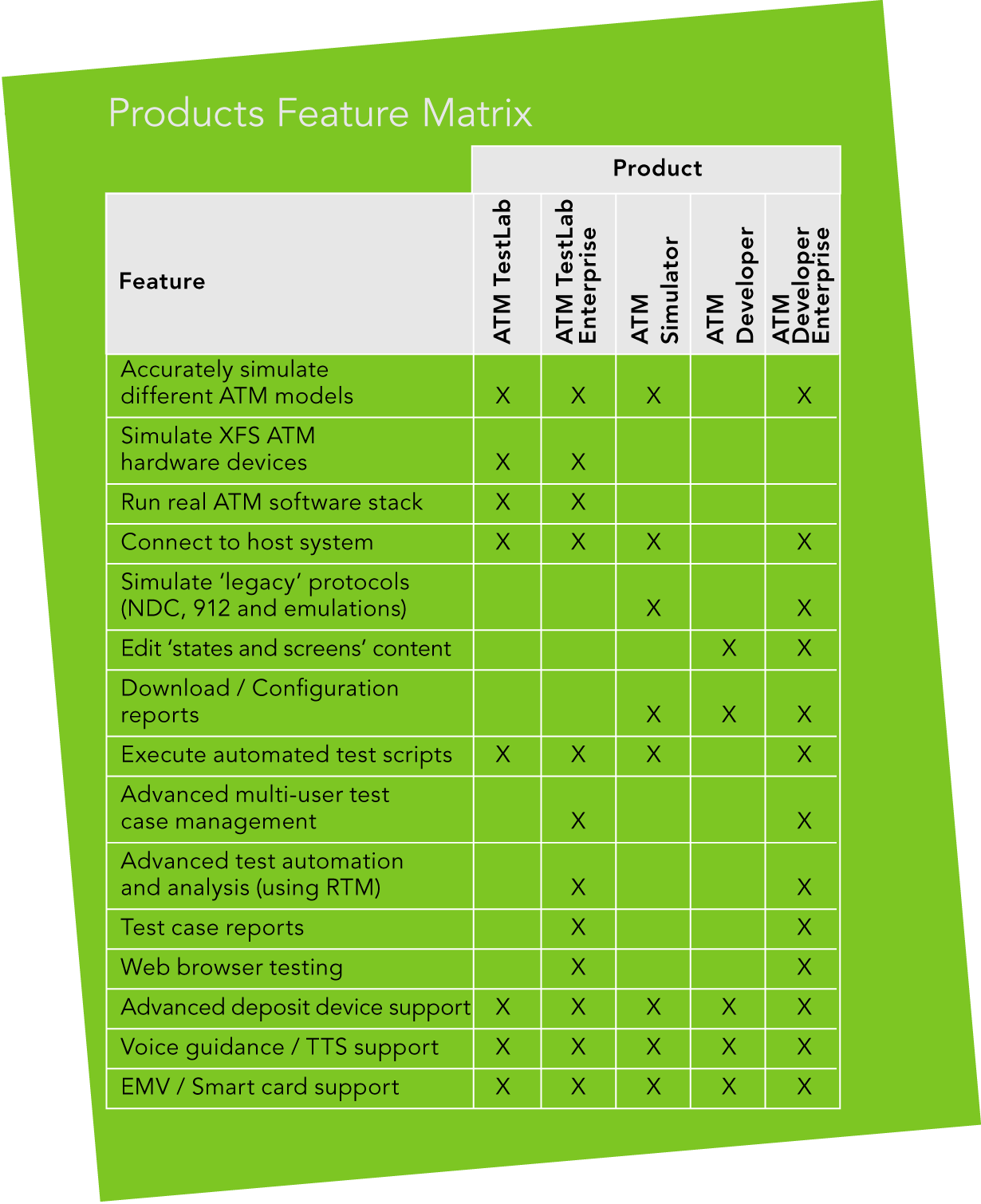

الخصائص المقارنة للعديد من أدوات التشخيص

يقتصر الوصول إلى هذه الأدوات المساعدة عادة على الرموز المميزة؛ ويعملون فقط مع فتح باب جهاز الصراف الآلي الآمن. ومع ذلك ، فقط عن طريق استبدال عدد قليل من وحدات البايت في الكود الثنائي للأداة المساعدة ، يمكن لأصحاب البطاقات "اختبار" عمليات السحب النقدي - متجاوزين الشيكات التي توفرها الشركة المصنعة للأداة. يقوم العاملون في البطاقات بتركيب هذه الأدوات المساعدة المعدلة على حاسوبهم المحمول أو الحواسيب الصغيرة ذات اللوحة الواحدة ، والتي يتم توصيلها بعد ذلك مباشرة بموزع الأوراق النقدية ، لسحب نقود غير مصرح بها.

الميل الأخير ومركز معالجة وهمية

التفاعل المباشر مع الأجهزة الطرفية ، دون التواصل مع المضيف ، هو واحد فقط من الطرق الفعالة لتمشيط الورق. تعتمد الحيل الأخرى على حقيقة أن لدينا مجموعة واسعة من واجهات الشبكة التي من خلالها يتواصل جهاز الصراف الآلي مع العالم الخارجي. من X.25 إلى إيثرنت والخلوية. يمكن التعرف على العديد من أجهزة الصراف الآلي وتوطينها من خلال خدمة Shodan (يتم تقديم أكثر الإرشادات موجزة لاستخدامها هنا ) ، متبوعة بهجوم من الطفيليات على تكوين الأمان غير المستقر ، وكسر المسؤول والاتصالات الضعيفة بين الإدارات المختلفة للبنك.

يعد "الميل الأخير" من الاتصالات بين أجهزة الصراف الآلي ومركز المعالجة غنيًا بمجموعة واسعة من التقنيات التي يمكن أن تكون بمثابة نقطة دخول لأداة البطاقة. يمكن إجراء التفاعل من خلال طريقة اتصال سلكية (خط هاتف أو إيثرنت) أو لاسلكية (Wi-Fi ، خلوية: CDMA ، GSM ، UMTS ، LTE). قد تتضمن آليات الأمان ما يلي: 1) أجهزة أو برامج لدعم VPN (قياسية ، مدمجة في نظام التشغيل ، ومن جهات تصنيع خارجية) ؛ 2) SSL / TLS (كلاهما محدد لنموذج أجهزة الصراف الآلي معين ، ومن الشركات المصنعة لجهة خارجية) ؛ 3) التشفير ؛ 4) مصادقة الرسالة.

ومع ذلك ، يبدو أن التقنيات المدرجة في البنوك تبدو معقدة للغاية ، وبالتالي فهي لا تهتم بحماية الشبكة الخاصة ؛ أو تنفيذها مع الأخطاء. في أفضل الأحوال ، يتصل جهاز الصراف الآلي بخادم VPN ، ويتصل بالفعل داخل الشبكة الخاصة بمركز المعالجة. بالإضافة إلى ذلك ، حتى لو تمكنت البنوك من تنفيذ آليات الحماية المذكورة أعلاه ، فإن حامل البطاقة لديه بالفعل هجمات فعالة ضدهم. وهكذا حتى إذا كان الأمان يتوافق مع معيار PCI DSS ، فإن أجهزة الصراف الآلي لا تزال عرضة للخطر.

أحد المتطلبات الأساسية لـ PCI DSS هو أنه يجب تشفير جميع البيانات الحساسة ، عند إرسالها عبر شبكة عامة. وبعد كل شيء ، لدينا بالفعل شبكات تم تصميمها في الأصل بحيث يتم تشفير البيانات فيها تمامًا! لذلك ، من المغري أن نقول: "بياناتنا مشفرة ، لأننا نستخدم Wi-Fi و GSM." ومع ذلك ، فإن العديد من هذه الشبكات لا توفر حماية كافية. منذ فترة طويلة اختراق الشبكات الخلوية من جميع الأجيال. وأخيرا وبشكل لا رجعة فيه. وهناك حتى الموردين الذين يقدمون أجهزة لاعتراض البيانات المرسلة من خلالهم.

لذلك ، إما في اتصال غير آمن أو في شبكة "خاصة" ، حيث يبث كل جهاز صراف آلي إلى أجهزة الصراف الآلي الأخرى عن نفسه ، قد يتم إطلاق "مركز معالجة وهمية" لهجمات MiTM ، مما سيؤدي إلى قيام البطاقة بالتحكم في تدفق البيانات المنقولة بين أجهزة الصراف الآلي ومركز المعالجة.

يحتمل أن يكون الآلاف من أجهزة الصراف الآلي عرضة لهجمات MiTM . في طريقه إلى مركز معالجة حقيقي - يدرج حامل البطاقة مزيفه. يرشد مركز المعالجة المزيف هذا ماكينة الصراف الآلي لإصدار الأوراق النقدية. في الوقت نفسه ، يُنشئ Carder مركز المعالجة الخاص به بطريقة يتم فيها صرف النقود بغض النظر عن البطاقة التي يتم إدخالها في ماكينة الصراف الآلي - حتى لو انتهت صلاحيتها أو كان هناك رصيد صفري فيها. الشيء الرئيسي هو أن مركز معالجة وهمية "التعرف" عليه. كمركز معالجة وهمية ، يمكن أن يكون هناك إما حرفية أو محاكي مركز معالجة ، تم تطويره في الأصل لتصحيح إعدادات الشبكة (هدية أخرى من "الشركة المصنعة" هي الكرادلة).

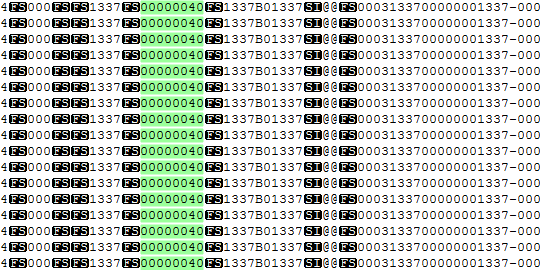

يوضح الشكل التالي تفريغًا لأوامر إصدار 40 ورقة نقدية من الكاسيت الرابع ، يتم إرسالها من مركز معالجة مزيف وتخزينها في سجلات برامج أجهزة الصراف الآلي. أنها تبدو تقريبا مثل تلك الحقيقية.

أوامر تفريغ مركز معالجة وهمية