سأتحدث اليوم عن كيفية ظهور فكرة إنشاء شبكة داخلية جديدة لشركتنا. موقف الإدارة - لنفسك تحتاج إلى إجراء نفس المشروع الكامل للعميل. إذا فعلنا ذلك جيدًا لأنفسنا ، فسنكون قادرين على دعوة العميل وإظهار مدى رضائه وعمله بشكل جيد. لذلك ، قمنا بتطوير مفهوم شبكة جديدة لمكتب موسكو بدقة شديدة ، وذلك باستخدام دورة الإنتاج الكاملة: تحليل احتياجات الإدارات ← اختيار الحل التقني ← التصميم ← التنفيذ ← الاختبار. لذلك نحن هنا نذهب.

اختيار الحل التقني: احتياطي المسوخ

وصف أفضل طريقة للعمل على نظام آلي معقد في GOST 34.601-90 "الأنظمة الآلية. مراحل الخلق "، لذلك عملنا عليها. وبالفعل في مراحل تشكيل المتطلبات وتطوير مفهوم ما ، واجهنا الصعوبات الأولى. هناك حاجة إلى مؤسسات ذات ملفات تعريفية مختلفة - البنوك وشركات التأمين ومطوري البرمجيات - وما إلى ذلك - لمهامها ومعاييرها ، وهناك أنواع معينة من الشبكات ، تكون تفاصيلها واضحة وموحدة. ومع ذلك ، هذا لن ينجح معنا.

لماذا؟

Jet Infosystems هي شركة كبيرة متعددة التخصصات لتكنولوجيا المعلومات. في الوقت نفسه ، قسم الدعم الداخلي لدينا صغير (لكنه فخور) ، وهو يضمن توفر الخدمات والأنظمة الأساسية. تحتوي الشركة على العديد من الأقسام التي تؤدي وظائف مختلفة: وتشمل العديد من فرق الاستعانة بمصادر خارجية قوية ، ومطوريها لأنظمة الأعمال ، وأمن المعلومات ، والمهندسين المعماريين لمجمعات الكمبيوتر - بشكل عام ، من ليس كذلك. وفقًا لذلك ، فإن مهامهم وأنظمتهم وسياساتهم الأمنية مختلفة أيضًا. ما تم إنشاؤه صعوبات في عملية تحليل الاحتياجات وتوحيدها.

على سبيل المثال ، قسم التطوير: يقوم موظفوها بكتابة واختبار رمز لعدد كبير من العملاء. غالبًا ما تكون هناك حاجة إلى تنظيم بيئات الاختبار بسرعة ، وبصراحة ، لا يمكن دائمًا لكل مشروع تكوين المتطلبات وطلب الموارد وبناء بيئة اختبار منفصلة وفقًا لجميع اللوائح الداخلية. يؤدي هذا إلى مواقف غريبة: بمجرد أن ينظر خادمك المتواضع إلى غرفة المطورين ووجد مجموعة Hadoop تعمل بشكل جيد من 20 من أجهزة الكمبيوتر المكتبية تحت الطاولة ، والتي كانت متصلة بشكل غير مفهوم بشبكة مشتركة. أعتقد أنه لا يستحق تحديد أن قسم تكنولوجيا المعلومات في الشركة لم يكن يعرف بوجودها. أصبح هذا الظرف ، مثل العديد من الظروف الأخرى ، السبب وراء حقيقة أنه أثناء تطوير المشروع ، وُلد مصطلح "احتياطي متحولة" يصف حالة البنية التحتية للمكاتب التي طالت معاناتها.

أو هنا مثال آخر. بشكل دوري ، يتم إعداد مقعد اختبار داخل الوحدة. كان هذا هو الحال مع Jira و Confluence ، اللذان استخدمهما مركز تطوير البرمجيات بشكل محدود في بعض المشاريع. بعد مرور بعض الوقت ، تم العثور على هذه الموارد المفيدة في الأقسام الأخرى التي تم تقييمها ، وفي نهاية عام 2018 ، انتقلت Jira و Confluence من حالة "مبرمجي الألعاب المحليين" إلى حالة "موارد الشركة". الآن يجب تعيين المالك لهذه الأنظمة ، اتفاقيات مستوى الخدمة ، سياسات الوصول / الأمان ، سياسات النسخ الاحتياطي ، سياسات المراقبة ، قواعد التوجيه لحل الطلبات - يجب تحديد جميع سمات نظام المعلومات الكامل بشكل عام.

كل وحدة من وحداتنا هي أيضًا حاضنة تزرع منتجاتها الخاصة. يموت بعضهم في مرحلة التطوير ، حيث نستخدم بعضها خلال فترة العمل في المشاريع ، بينما يتجذر البعض الآخر ويصبحون حلولاً مكررة نبدأ في تطبيق أنفسنا وبيعنا للعملاء. لكل نظام من هذا القبيل ، من المستحسن أن يكون لديك بيئة شبكته الخاصة ، حيث سيتطور دون تدخل في أنظمة أخرى ، وفي مرحلة ما يمكن دمجها في البنية التحتية للشركة.

بالإضافة إلى التطوير ، لدينا

مركز خدمة كبير جدًا يضم أكثر من 500 موظف ، يتم تشكيلهم في فرق لكل عميل. إنهم يشاركون في صيانة الشبكات والأنظمة الأخرى ، والمراقبة عن بعد ، وتسوية التطبيقات ، وما إلى ذلك. وهذا يعني أن البنية التحتية لـ

SC هي ، في الواقع ، البنية التحتية للعميل الذي يعملون معه حاليًا. خصوصية العمل مع هذا الجزء من الشبكة هي أن محطات العمل لشركتنا هي جزئية خارجية وجزئية داخلية. لذلك ، بالنسبة إلى SC ، قمنا بتنفيذ النهج التالي - توفر الشركة للوحدة المقابلة شبكة وموارد أخرى ، مع الأخذ في الاعتبار أن محطات عمل هذه الوحدات عبارة عن اتصالات خارجية (مماثلة للفروع والمستخدمين عن بُعد).

تصميم الطرق السريعة: نحن المشغل (مفاجأة)

بعد تقييم جميع المخاطر ، أدركنا أننا حصلنا على شبكة مشغل اتصالات داخل مكتب واحد ، وبدأنا في العمل وفقًا لذلك.

أنشأنا شبكة أساسية ، وبمساعدة أي عميل داخلي ، وعلى المدى الطويل ، يتم تزويد المستهلك الخارجي بالخدمة المطلوبة: L2 VPN أو L3 VPN أو التوجيه التقليدي L3. تحتاج بعض الإدارات إلى الوصول الآمن إلى الإنترنت ، بينما تحتاج الأقسام الأخرى إلى الوصول النظيف بدون جدران الحماية ، ولكن مع حماية موارد الشركة والشبكة الأساسية من حركة المرور الخاصة بهم.

مع كل قسم ، قمنا بشكل غير رسمي "بإبرام اتفاقية مستوى الخدمة". وفقًا لذلك ، يجب القضاء على جميع الحوادث التي نشأت في فترة زمنية معينة متفق عليها مسبقًا. تبين أن متطلبات الشركة لشبكتها صعبة. كان الحد الأقصى لوقت الاستجابة للحوادث لفشل الهاتف والبريد الإلكتروني 5 دقائق. لا يستغرق وقت الاسترداد للشبكة أثناء حالات الفشل النموذجية أكثر من دقيقة.

نظرًا لأن لدينا شبكة من فئة شركات الجوال ، لا يمكنك الاتصال بها إلا وفقًا للقواعد الصارمة. تقوم أقسام الخدمة بوضع السياسات وتقديم الخدمات. حتى أنهم لا يحتاجون إلى معلومات حول اتصالات خوادم معينة وأجهزة افتراضية ومحطات عمل. ولكن في الوقت نفسه ، هناك حاجة إلى آليات الحماية ، لأنه لا ينبغي لأي اتصال تعطيل الشبكة. عند إنشاء حلقة عن طريق الخطأ ، يجب ألا يلاحظ المستخدمون الآخرون ، أي أن استجابة الشبكة المناسبة ضرورية. أي مشغل اتصالات يحل باستمرار مثل هذه المهام المعقدة على ما يبدو داخل شبكته الأساسية. يوفر خدمة للعديد من العملاء ذوي الاحتياجات المختلفة وحركة المرور. في الوقت نفسه ، يجب ألا يواجه المشتركون المختلفون إزعاجًا من حركة مرور الآخرين.

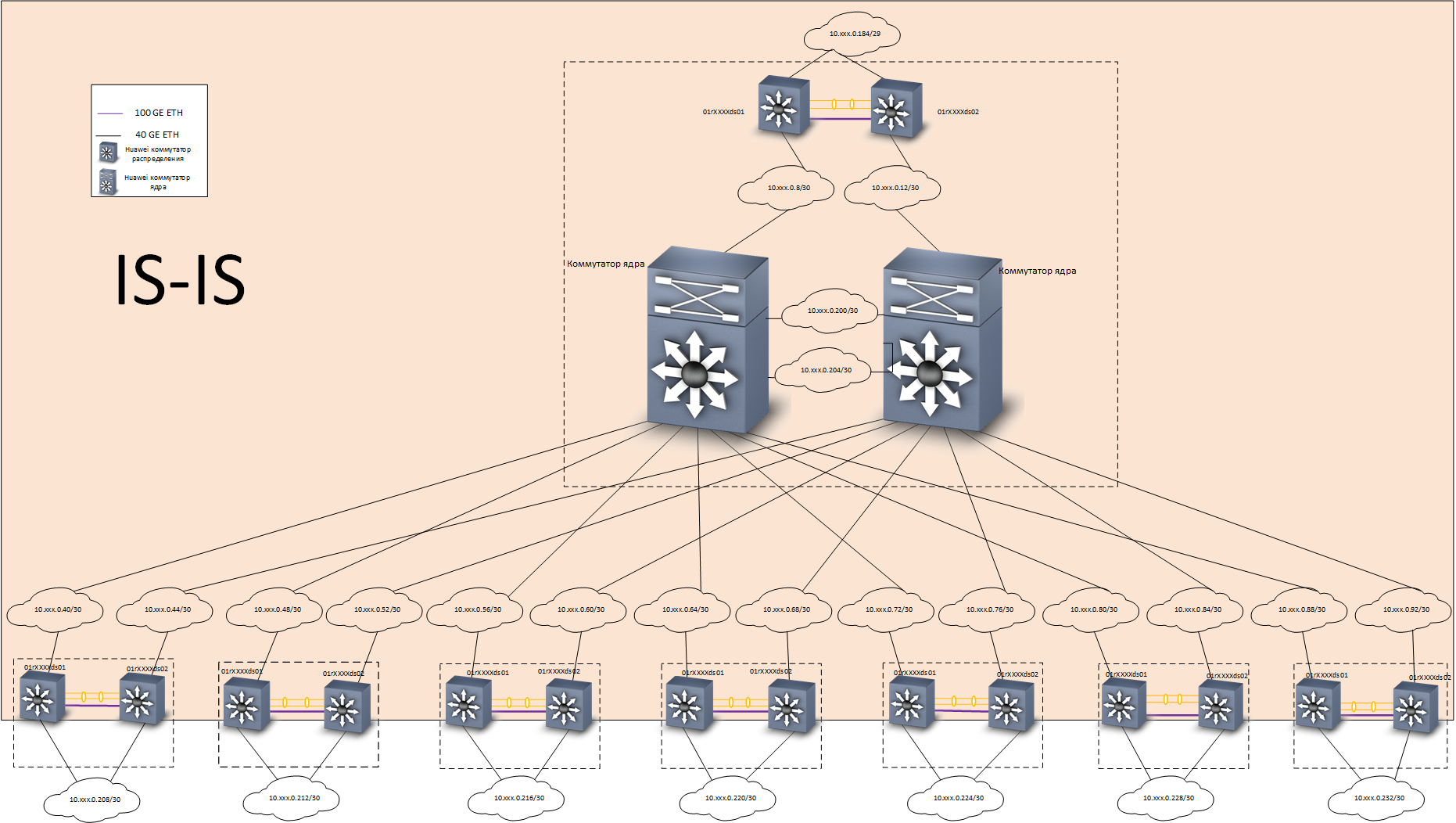

في المنزل ، قمنا بحل هذه المشكلة على النحو التالي: أنشأنا شبكة L3 أساسية مع التكرار الكامل باستخدام

بروتوكول IS-IS . تم بناء شبكة تراكب تعتمد على

تقنية EVPN /

VXLAN على قمة العمود الفقري ، باستخدام

بروتوكول توجيه

MP-BGP . لتسريع تقارب بروتوكولات التوجيه ، تم استخدام تقنية

BFD .

هيكل الشبكة

هيكل الشبكةفي الاختبارات ، أثبت هذا المخطط أنه ممتاز - عندما تم إيقاف تشغيل أي قناة أو مفتاح ، لم يكن وقت التقارب أكثر من 0.1-0.2 ثانية ، وفقد الحد الأدنى من الحزم (غالبًا - وليس حزمة واحدة) ، ولم تنقطع جلسات TCP ، ولم تنقطع المحادثات الهاتفية.

مستوى الأساس - التوجيه

مستوى الأساس - التوجيه تراكب المستوى - التوجيه

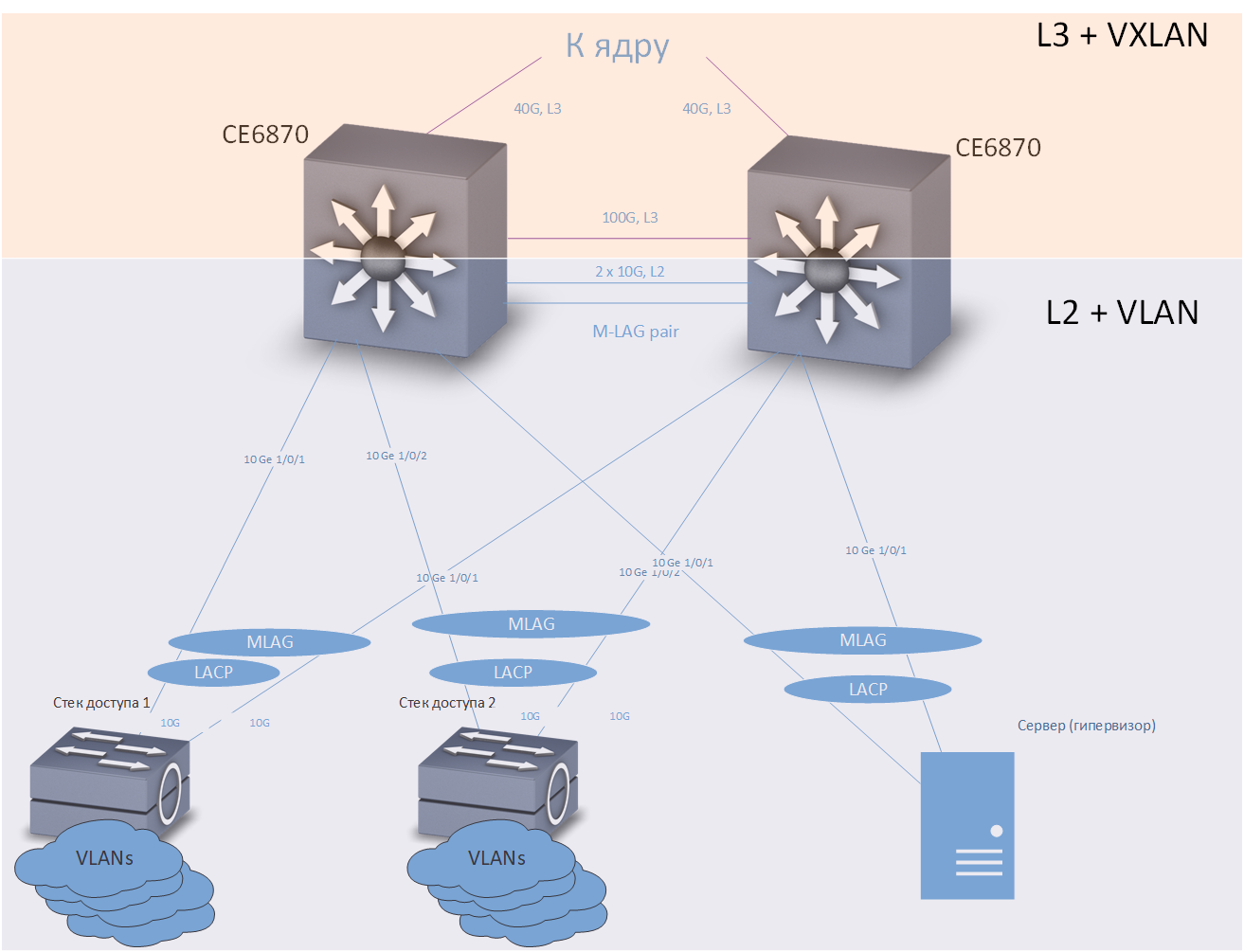

تراكب المستوى - التوجيهكمفاتيح توزيع ، تم استخدام مفاتيح Huawei CE6870 مع تراخيص VXLAN. يحتوي هذا الجهاز على مزيج مثالي من السعر / الجودة ، ويسمح لك بتوصيل المشتركين بسرعة 10 جيجابت / ثانية ، والاتصال بالجذع بسرعة تتراوح بين 40 و 100 جيجابت / ثانية ، اعتمادًا على أجهزة الإرسال والاستقبال المستخدمة.

مفاتيح هواوي CE6870

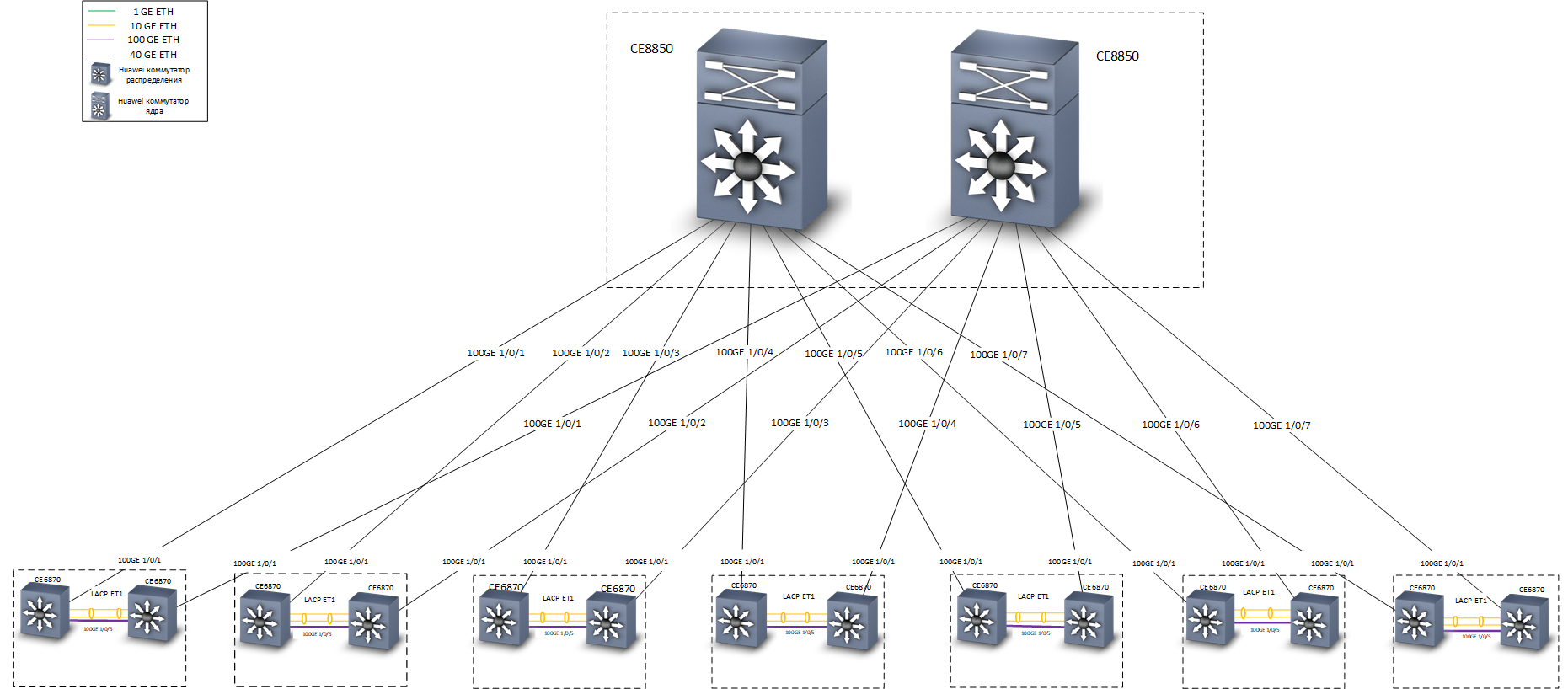

مفاتيح هواوي CE6870كمفاتيح أساسية ، تم استخدام مفاتيح Huawei CE8850. من المهمة - لنقل بسرعة وبشكل موثوق حركة المرور. لا توجد أجهزة متصلة بها ، باستثناء مفاتيح التوزيع ، فهي لا تعرف أي شيء عن VXLAN ، وبالتالي ، تم اختيار طراز به منافذ 32/40 جيجابت / ثانية ، مع ترخيص أساسي يوفر التوجيه L3 ودعم بروتوكولات IS-IS و MP-BGP .

الأقل هو مفتاح Huawei CE8850 الأساسي

الأقل هو مفتاح Huawei CE8850 الأساسيفي مرحلة التصميم ، اندلعت مناقشة داخل الفريق حول التقنيات التي يمكنك من خلالها تنفيذ اتصال آمن من الفشل إلى عقد الشبكة الأساسية. يقع مكتبنا في موسكو في ثلاثة مبانٍ ، ولدينا 7 غرف متقاطعة ، وفي كل منها تم تركيب مفتاحي توزيع Huawei CE6870 (تم تثبيت بضعة مفاتيح وصول فقط في عدة غرف عرضية). عند تطوير مفهوم الشبكة ، تم النظر في خيارين للنسخ الاحتياطي:

- الجمع بين مفاتيح التوزيع في مكدس آمن من الفشل في كل غرفة متقاطعة. الايجابيات: البساطة وسهولة الإعداد. سلبيات: احتمال أكبر لفشل المكدس بأكمله عند إظهار الأخطاء في البرامج الثابتة لأجهزة الشبكة ("تسرب الذاكرة" وما شابه ذلك).

- تطبيق تقنيات عبّارة M-LAG و Anycast لتوصيل الأجهزة بمفاتيح التوزيع.

نتيجة لذلك ، استقرنا على الخيار الثاني. يعد التكوين أكثر صعوبة إلى حد ما ، لكن في الممارسة العملية أظهرت أدائها وموثوقيتها العالية.

فكر أولاً في توصيل الأجهزة الطرفية بمفاتيح التوزيع:

عبر نقطة

عبر نقطةيتم تضمين مفتاح وصول أو خادم أو أي جهاز آخر يتطلب اتصال تجاوز الفشل في مفتاحي توزيع. توفر تقنية M-LAG التكرار الارتباط. من المفترض أن يكون مفتاحي التوزيع بمثابة جهاز واحد للمعدات المتصلة. يتم إجراء التكرار وموازنة الحمل باستخدام بروتوكول LACP.

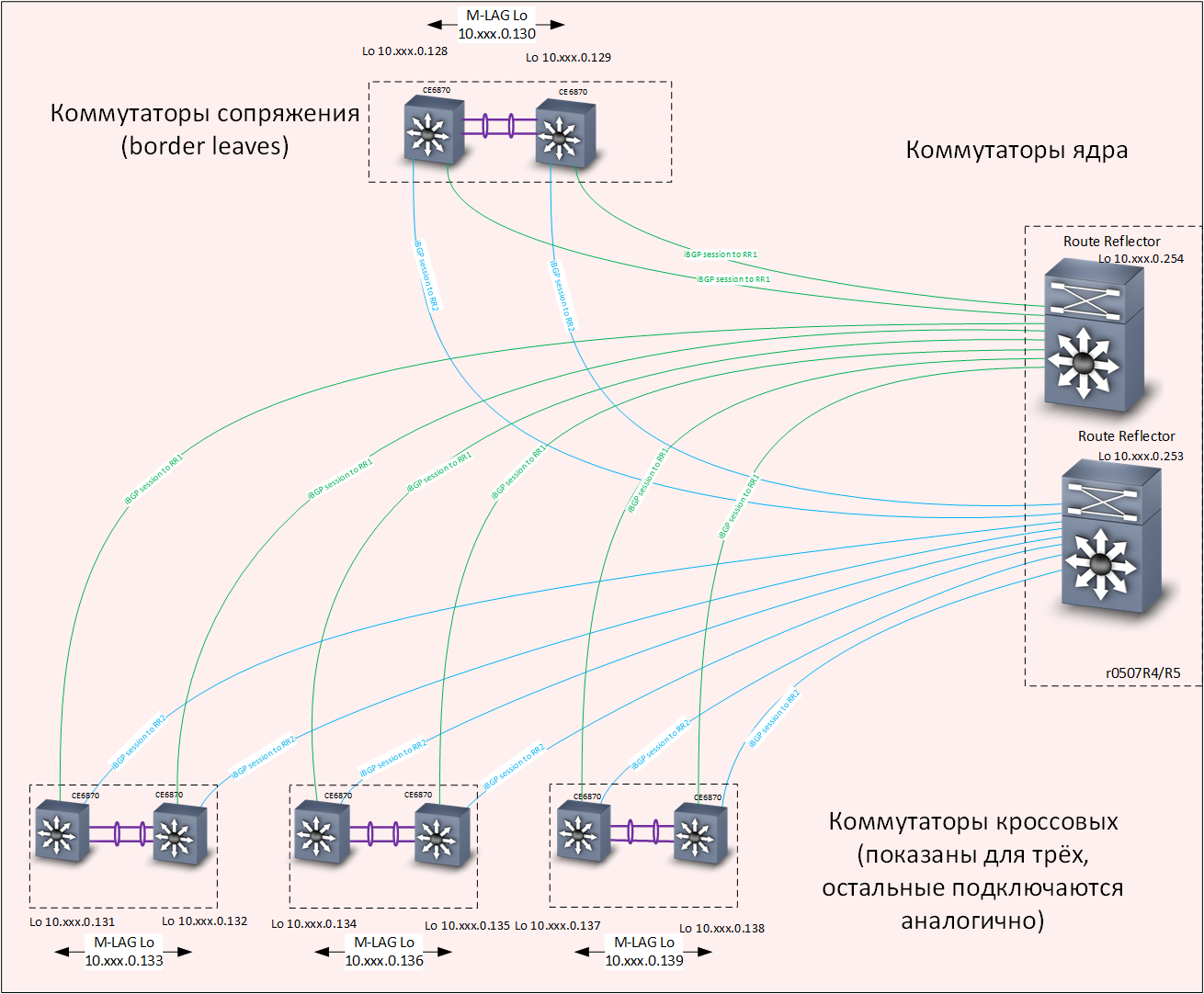

توفر تقنية Anycast gateway التكرار على مستوى الشبكة. يتم تكوين كل مفتاح من مفاتيح التوزيع بعدد كبير جدًا من VRF (تم تصميم كل VRF لأغراضه الخاصة - بشكل منفصل للمستخدمين "العاديين" ، بشكل منفصل - للتليفون ، بشكل منفصل - لبيئات اختبار وتطوير مختلفة ، إلخ) ، وفي كل تكوين VRF شبكات محلية ظاهرية متعددة. في شبكتنا ، مفاتيح التوزيع هي العبارات الافتراضية لجميع الأجهزة المتصلة بها. عناوين IP المطابقة لشبكات VLAN هي نفسها لكلا مفاتيح التوزيع. يتم توجيه حركة المرور من خلال أقرب تبديل.

الآن فكر في توصيل مفاتيح التوزيع بالنواة:

يتم توفير التسامح مع الخطأ على مستوى الشبكة ، وفقًا لبروتوكول IS-IS. يرجى ملاحظة - بين مفاتيح التبديل يتم توفير خط اتصال L3 منفصل ، بسرعة 100G. ماديًا ، يعتبر خط الاتصال هذا كبل وصول مباشر ، ويمكن رؤيته على اليمين في صورة مفاتيح Huawei CE6870.

سيكون البديل هو تنظيم طوبولوجيا النجمة المزدوجة "الصادقة" المتصلة بالكامل ، ولكن ، كما ذكر أعلاه ، لدينا 7 غرف عرضية في ثلاثة مبان. وفقًا لذلك ، إذا اخترنا طوبولوجيا "النجم المزدوج" ، فسنحتاج إلى ضعف عدد أجهزة الإرسال والاستقبال 40G "بعيدة المدى" تمامًا. المدخرات هنا كبيرة جدا.

أحتاج أن أقول بضع كلمات حول كيفية عمل تقنيات عبّارة VXLAN و Anycast معًا. VXLAN ، إن لم يكن الخوض في التفاصيل ، هو نفق لنقل إطارات Ethernet داخل حزم UDP. تُستخدم واجهات الاسترجاع الخاصة بتبديلات التوزيع كعنوان IP الوجهة لنفق VXLAN. يحتوي كل رمز تبديل على مفتاحين لهما نفس عناوين واجهة الاسترجاع ، على التوالي ، يمكن أن تأتي الحزمة إلى أي منهما ، ويمكن استخراج إطار Ethernet منه.

إذا كان المحول يعرف عنوان MAC الوجهة للإطار المستخرج ، فسيتم تسليم الإطار بشكل صحيح إلى وجهته. آلية M-LAG ، التي تنص على تزامن جداول عناوين MAC (وكذلك جداول ARP) على كليهما ، هي المسؤولة عن ضمان أن يكون لمفاتيح التوزيع المثبتة في تقاطع واحد معلومات محدّثة حول جميع عناوين MAC التي تصل من مفاتيح الوصول. مفاتيح زوج M-LAG.

يتم تحقيق توازن حركة المرور بسبب التواجد في شبكة الطبقة التحتية لعدة طرق للوصول إلى واجهات استرجاع مفاتيح التوزيع.

بدلا من الاستنتاج

كما ذكر أعلاه ، أثناء الاختبار والتشغيل ، أظهرت الشبكة موثوقية عالية (وقت الاسترداد مع إخفاقات نموذجية لا تزيد عن مئات الميلي ثانية) وأداء جيد - كل اتصال متصل مع جوهر مع قناتين من 40 جيجابت / ثانية. يتم تكديس مفاتيح الوصول في شبكتنا وتوصيلها بمفاتيح توزيع LACP / M-LAG مع قناتين 10 جيجابت / ثانية. يحتوي الرصة عادةً على 5 مفاتيح لكل منها 48 منفذًا ، ويتم توصيل ما يصل إلى 10 مكدسات وصول بالتوزيع في كل تقاطع. وبالتالي ، يوفر العمود الفقري حوالي 30 ميغابت / ثانية لكل مستخدم ، حتى عند الحمل النظري الأقصى ، وهو ما يكفي وقت كتابة هذا التقرير لجميع تطبيقاتنا العملية.

تتيح لك الشبكة تنظيم الاقتران بسهولة بين أي أجهزة متصلة تعسفية على L2 أو L3 ، مما يوفر عزلًا كاملاً لحركة المرور (التي تفضلها خدمة أمن المعلومات) ومجالات الفشل (التي تفضلها خدمة التشغيل).

في

الجزء التالي ، سنصف كيف انتقلنا إلى شبكة جديدة. ترقبوا!

مكسيم كلوشكوف

استشاري أول ، تدقيق الحسابات والمشاريع المتكاملة

مركز حلول الشبكات

جت انفورمز