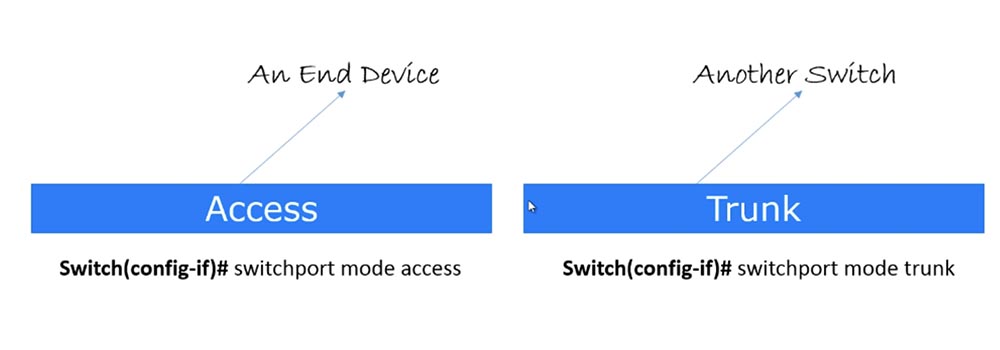

اليوم سوف ننظر في أوضاع منفذ التبديل ووظائف التبديل. يحتوي المحول على وضعي التشغيل: الوصول ، أو الوصول الثابت ، ووضع جذع النفق. يتم استخدام الوضع الأول عند توصيل أي جهاز طرفي بمنفذ التبديل. إذا قمت بتوصيل الكمبيوتر الشخصي أو الكمبيوتر المحمول بالمحول ، فإن منفذه يعمل كمنفذ Access. من أجل ضبط هذا الوضع ، في إعدادات التبديل ، يجب عليك استخدام أمر الوصول إلى وضع switchport. من خلال دروس الفيديو الخاصة بنا ، أنت تعلم بالفعل أنه عندما يكون لسطر الأوامر النموذج (config-if) # ، فهذا يعني أن واجهة التبديل في هذه الحالة تم تعيينها على أنها f0 / 1 أو g0 / 1. وبالتالي ، لدينا أمر فرعي لواجهة التبديل ، ويمكن استخدامه لأي منفذ آخر.

عادة ، عندما تكتب أمر وصول وضع التبديل ، فإنه يشير إلى تكوين شبكة محلية ظاهرية. ومع ذلك ، في هذه المرحلة ، قد لا تقلق بشأن شبكات VLAN ، بل عليك التركيز على أوضاع المنافذ. لذلك ، يتم استخدام هذا الوضع لتوصيل منفذ تبديل معين بالجهاز النهائي للمستخدم.

يُعرف الوضع الثاني باسم منفذ Trunk أو منفذ trunk. يتم استخدامه لتوصيل منفذ مفتاح واحد بمحول أو جهاز توجيه آخر. تمت صياغة هذا المصطلح بواسطة Cisco ، ويطلق عليه المصنّعون الآخرون لأجهزة الشبكة بشكل مختلف. عندما نناقش شبكة محلية ظاهرية ، سنتحدث عن وضع الجذع بمزيد من التفاصيل ، والآن فقط تذكر أن وضع الجذع يستخدم عند توصيل المحول بمحول آخر ، والوصول عند الاتصال بالجهاز النهائي. يرجى ملاحظة أننا لا نتحدث عن أوضاع التبديل ، ولكن عن أوضاع منفذ معينة ، ويمكن تكوين أي منفذ تبديل إلى أحد هذه الأوضاع.

لوضع منفذ في وضع الجذع ، استخدم أمر trunk mode switchport. ألاحظ أنه عندما نتحدث عن أوضاع المنافذ ، يجب أن نقول عن بروتوكول خاص لهذه الأوضاع ، والذي يسمى بروتوكول Dynamic Trunking ، DTP هو بروتوكول توصيل ديناميكي. هذا بروتوكول Cisco خاص ، أي أنه لا يمكن استخدامه مع أي رموز تبديل أخرى بخلاف منتجات Cisco. هناك مصنعون آخرون لمعدات الشبكات اعتمدوا مفهوم بروتوكول Cisco DTP ، ومع ذلك ، نظرًا لأن هذه السلسلة من برامج الفيديو التعليمية تركز على Cisco CCNA ، فلن نفكر في منتجات من مطورين آخرين.

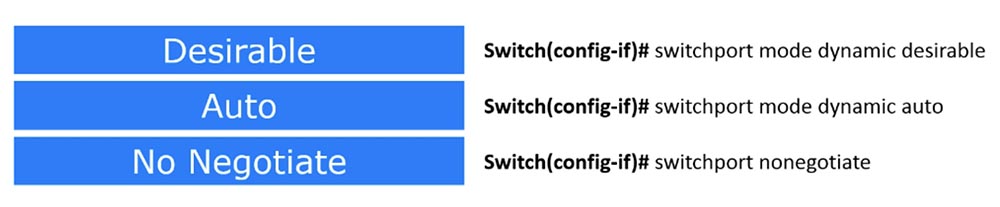

هناك ثلاثة أوضاع في هذا البروتوكول: وضعان التشغيل الديناميكي المرغوب فيه والديناميكي التلقائي ، والثالث وضع عدم التفاوض يعطل ببساطة DTP.

إذا كان المنفذ في الوضع الديناميكي المرغوب فيه ، فسيبدأ على الفور في إرسال حزم DTP ، أي أنه يصبح منفذًا للصندوق. يتبع اسم البروتوكول الذي يوفره اتصالًا بجذع ، وفي هذه الحالة ، يشير اسم وضع البروتوكول المرغوب - "المطلوب" - إلى أن المنفذ "يريد" أن يصبح جذعًا. افترض أن لديّ منفذًا لصندوق الأمتعة ولديك Telnet ، وربما أريدك أن تصبح منفذًا للصندوق ، لكنك لا تريد ذلك!

ولكن إذا كان منفذ التبديل يعمل في الجانب الآخر أيضًا في الوضع الديناميكي المرغوب فيه ، فإن منفذنا الذي يعمل في الوضع الديناميكي المرغوب فيه يصبح منفذًا جذعًا. يحدث نفس الشيء إذا كان منفذنا في وضع Dynamic Auto ، وكان المنفذ التالي في وضع Dynamic Desirable. بمجرد أن يستقبل منفذنا حزم DTP منه ، سيصبح على الفور منفذًا جذعًا.

ولكن إذا كان كلا المحولين في الوضع الديناميكي التلقائي ، فثمة مشكلة - في هذا الوضع لن يعمل كلا المحولين على أي شيء ، لأن هذا وضع الاستعداد السلبي ، والذي لا يوفر أي إجراءات حتى يتلقى المنفذ حزمة DTP. لذلك ، إذا كان كلا المحولين في الوضع التلقائي الديناميكي ، فلن يحدث اتصال بجذع جذع.

وبالتالي ، إذا كنت تريد إنشاء اتصال جذع تلقائيًا ، فيجب أن يكون أحد مفاتيح التبديل على الأقل ، أو بالأحرى منافذ التبديل ، في الوضع الديناميكي المرغوب فيه.

ومع ذلك ، فإن الاحتفاظ بواحدة من مفاتيح التبديل في حالة Dynamic Desirable ليست جيدة جدًا. افترض أن كافة المفاتيح في مؤسستك في حالة Dynamic Auto أو Dynamic Desirable. إذا كان شخص سيء يعتزم كسر مفتاحك والدخول إلى النظام ، فسيكون من السهل جدًا عليه القيام بذلك. كل ما يحتاج إليه هو الحصول على مفتاح ، أحد المنافذ متصل بمحول مكتبك ، وتعيينه على وضع Dynamic Desirable. بمجرد حدوث ذلك ، سيصبح مفتاح الشركة جذعًا ويمنح المهاجم الفرصة لاعتراض كل حركة المرور التي تمر به.

في وضع التوصيل ، تشترك مفاتيح التبديل 2 أو 3 في نفس البيانات. هذا مشابه لتوسيع قدرات المحول الخاص بك - إذا كان لديه 8 منافذ وكان متصلاً عبر جذع بمحول 8 منافذ آخر ، فاعتبر أن لديك محول 16 منفذًا. هذه هي الطريقة التي يعمل بها النقل بشكل افتراضي ، ما لم تتخذ بالطبع إجراءات خاصة لمنع أحد المفاتيح من إرسال حركة المرور الخاصة به إلى أخرى. ولكن عادةً إذا كنت تنظم صندوقًا بين محورين من 8 منافذ ، فستحصل فقط على مفتاح واحد من 16 منفذًا.

إذا تمكن أحد المتطفلين من الوصول إلى مفتاح التبديل الخاص بك وقام بإنشاء جذع ، فسيبدأ مفتاح الشركة في إرسال كل حركة المرور إلى مفتاح المهاجم ، والذي يمكنه استخدام أي برنامج لتحليل حركة مرور المؤسسة بأكملها.

لمنع هذا الموقف ، يمكنك استخدام وضع "عدم التفاوض" عن طريق إدخال أمر لا يوجد تبديل في switchport. لذلك ، تأكد من استخدام هذا الأمر لتعطيل بروتوكول DTP إذا كنت لا تستخدمه.

إذا كنت تستخدم وضع منفذ تبديل الوصول ، فسيتم تعطيل التوصيل. كما قلنا من قبل ، إذا كنت بحاجة إلى وضع ثابت للعملية ، يمكنك تكوين Access ، وإذا كنت بحاجة إلى وضع بروتوكول DTP ديناميكي ، فإنك تستخدم Trunk. هذا هو مفهوم استخدام أوضاع تشغيل منفذ التبديل ، وآمل أن تكون قد تعلمت ذلك.

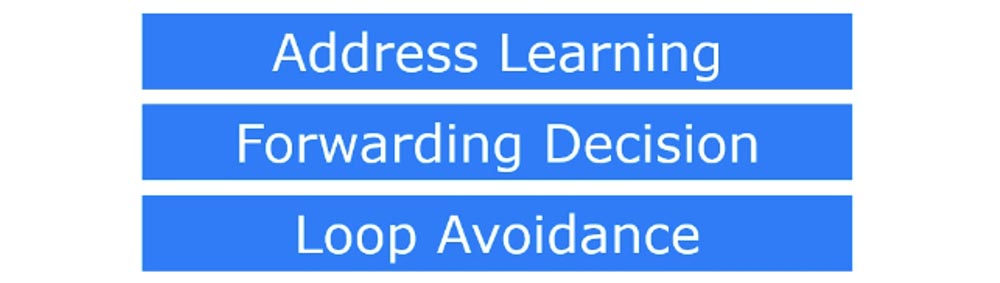

ننتقل الآن إلى النظر في وظائف الاتصال. بشكل أساسي ، يؤدي المحول إلى ثلاث وظائف: التعلم عن بعد - تخزين عناوين MAC ، توجيه القرار - اتخاذ قرار بإرسال البيانات ، وتجنب الحلقات ، أو منع الحلقات المغلقة أو حلقات الشبكة.

لنبدأ بتذكر العناوين. تحدثنا بالفعل عن هذا ، ولكن بما أننا نتحدث عن رموز التبديل ، اسمحوا لي أن أذكرك مرة أخرى. بمجرد توصيل المفتاح بالشبكة ، يتم توصيل جميع أجهزة الشبكة به خلال 30 إلى 40 ثانية ويبدأون في "التواصل". سأقول إن أجهزة الكمبيوتر تحب التواصل حقًا ، والبث باستمرار ، قائلة: "أهلاً ، هذا هو عنوان MAC الخاص بي!". افترض أن لدينا خمسة أجهزة للشبكة ، وكل منها يبث ، على سبيل المثال ، قد تكون هذه طلبات ARP. في كل مرة تقوم فيها بتشغيل جهاز الكمبيوتر الخاص بك ، تقوم بإبلاغ عنوان MAC الخاص بها إلى الشبكة. إذا تلقى رمز التبديل رسالة بث من أول جهاز متصل بالمنفذ رقم 1 ، فإنه يقرأ عنوان MAC الخاص به الموجود في هذه الرسالة ويتذكر أن أول منفذ له متصل بهذا العنوان المحدد. بناءً على هذه المعلومات ، يقوم المحول بإنشاء إدخال في جدول عناوين MAC الخاص به. يُسمى هذا الجدول أحيانًا جدول CAM أو جدول الذاكرة الترابطي. بنفس الطريقة ، يتصرف فيما يتعلق بجهاز الشبكة الثاني والثالث والرابع والخامس - بمجرد أن يتلقى المحول رسالة بث بعنوان MAC ، فإنه يضعه على الفور في جدوله ، وينشئ السجل المقابل.

إذا أراد بعض أجهزة الشبكة الاتصال بأي عنوان MAC ، يتحقق المفتاح من وجود سجل حول هذا العنوان في الجدول الخاص به ، وعلى أساس هذه المعلومات يتخذ القرار بشأن إرسال البيانات. دعونا نلقي نظرة فاحصة على هذه العملية.

هناك نوعان من قرارات نقل التبديل في المستوى الثاني (القناة) من نموذج OSI - النقل من خلال ، أو من خلال النقل ، والتخزين وإعادة التوجيه ، النقل باستخدام التخزين الوسيط. النظر في الفرق بين هذين النوعين من التبديل.

افترض أن أحد أجهزة الشبكة على وشك الاتصال بجهاز آخر. للقيام بذلك ، يرسل إطارًا يحتوي على عنوان MAC وعنوان MAC الوجهة ومعلومات أخرى ضرورية. بمجرد أن يستقبل المحول هذا الإطار ، فإنه ينظر أولاً إلى عنوان MAC الوجهة ، والذي يقع في البايتات القليلة الأولى من الإطار ، وينقل هذا الإطار على الفور إلى منفذ الوجهة. هذا هو ما يختص بالتحويل.

إذا تم استخدام نوع النقل Store & Forward ، فإن المفتاح ينتظر حتى يتلقى الإطار بأكمله. ثم يقوم بفحص الإطار المستلم بحثًا عن الأخطاء التي قد تحدث أثناء الإرسال. إذا لم تكن هناك أخطاء ، فإنه يمرر الإطار إلى منفذ الوجهة.

بعض الناس يعتقدون أن Cut Through يكفي ، ويقول آخرون ، "لا ، نحن بالتأكيد بحاجة إلى التحقق من الخطأ!" هذا السؤال ليس لديه حل محدد ، كل هذا يتوقف على الموقف المحدد. إذا كنت بحاجة إلى نقل سريع وترغب في أن يقوم المحول بإعادة توجيه حركة المرور في أسرع وقت ممكن ، يمكنك استخدام وضع التبديل من خلال التحويل. إذا كنت بحاجة إلى حركة مرور أكثر موثوقية ومختبرة ، فأنت تستخدم Store & Forward.

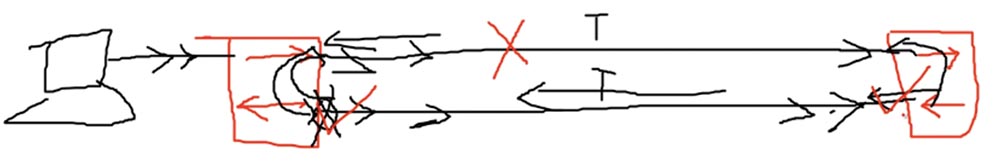

الآن دعونا نلقي نظرة على تجنب حلقة. كما تتذكر ، قلت بالفعل في أحد دروسي أنه عندما يستقبل المحول رسالة بث ، فإنه يرسلها إلى جميع المنافذ. الآن وجهت مفاتيح 2 وأظهرت الأسهم الحمراء استقبال ونقل البيانات. عادة ما تقوم بتوصيل مفتاح واحد إلى كابل آخر ، وتشكيل الجذع. ومع ذلك ، فمع نمو الشبكة ، لم تعد راضيًا عن كبل واحد يتم من خلاله نقل البيانات ، وتريد تسريع عملية تبادل حركة المرور وتوصيل الأجهزة بكابل ثانٍ ، مما يؤدي إلى إنشاء صندوق آخر.

بالطبع ، يمكنك فصل كبل واحد فعليًا وترك الكبل الثاني ، ولن يتم قطع الاتصال بين المحولات ، ومع ذلك ، يفضل معظم مسؤولي الشبكة استخدام كلا الصندوقين. وبالتالي ، بالنسبة لتوصيل محورين ، ليس لدينا واحد ، ولكن بطريقتين ، ومثل هذا الاتصال يمكن أن يؤدي إلى مشكلة حلقة الحزمة. يحدث ذلك عندما يكون هناك أكثر من مسار واحد في طبقة نموذج OSI بين نقطتي النهاية ، على سبيل المثال ، عندما يكون للمحولين عدة اتصالات ببعضهما البعض أو يكون منفذا التبديل متصلاً.

الآن سوف أرسم جهاز آخر على اليسار - جهاز كمبيوتر. عند بث هذا الكمبيوتر ، يستقبل المحول حركة المرور ويعيد توجيهها إلى جميع منافذها. في حالتنا ، هذا يعني أن المفتاح الأيسر سيرسل حركة المرور على كل من الكابلات العلوية والسفلية ، وهما متصلان بمنفذين. عندما يستقبل المفتاح الأيمن حركة المرور على الكابل العلوي ، فإنه سيرسلها إلى منفذه الثاني ، والذي يتصل به الكابل السفلي ، وستعود حركة المرور هذه إلى المفتاح الأيسر. عندما تصل حركة المرور من المفتاح الأيسر في الكبل السفلي إلى المفتاح الأيمن ، فإن المفتاح الأيمن سيعيد توجيهه إلى منفذه الأول ، وبما أن هذا النقل واسع النطاق ، فسوف يرسله على الكبل العلوي إلى المفتاح الأيسر.

بدوره ، فإن المفتاح الأيسر ، بعد أن تلقى حركة المرور من المفتاح الأيمن ، سيعيد توجيهه إلى منفذه الآخر ويرسله مرة أخرى ، وسوف يفعل ذلك لكلا المنفذين اللذين تتصل بهما الكابلات. سيتم تكرار هذه العملية إلى أجل غير مسمى ، أي بين المفتاحين ، يتم تشكيل حلقة مغلقة أو حلقة مغلقة لنفس الحركة.

من الصعب للغاية اكتشاف حركة المرور في النظام. لا توجد مؤشرات تُظهر حلقة مرور ، على عكس طراز OSI المستوى 3 ، حيث توجد العديد من الآليات لمنع التكرار. هذا لأنه في المستوى الثاني من نموذج OSI ، لا تدعم الرؤوس قيمة عمر إطار TTL ، وإذا استمر الإطار ، فيمكن أن يعيش إلى الأبد.

بالإضافة إلى ذلك ، سيتم الخلط بين مرشح جدول عنوان MAC الخاص بالموقع فيما يتعلق بموقع الجهاز ، لأن المفتاح سيتلقى إطارًا من أكثر من قناة اتصال ولن يتمكن من مطابقته مع أي جهاز معين.

يساعد بروتوكول Spanning-Tree ، أو STP ، الذي يمنع ظهور حلقات المرور في طبولوجيا الشبكة ، على حل هذه المشكلة. يمكنك معرفة المزيد حول هذا البروتوكول من مقالة ويكيبيديا ، والآن تحتاج فقط إلى التعرف على مفهومه. يتحقق STP لمعرفة ما إذا كان لدينا اتصال زائد. في حالتنا ، لدينا اتصالان بين نفس المحولات ، أي التكرار موجود. في مقاطع الفيديو التعليمية التالية ، سوف أخبرك بالتفصيل كيف تعمل STP ، لكن الآن أقول إنها تتصرف وفقًا لقواعدها الخاصة وتفصل الكبل الإضافي بشكل منطقي. فعليًا ، يظل كلا الكبلين متصلين ، ولكن منطقياً يتم فصل أحدهما. وبالتالي ، يواصل كلا المنفذين المتصلين بالكابل العلوي تبادل الحركة ، لكن أحد المنافذ المتصلة بالكبل السفلي معطل منطقياً.

افترض أن الاتصال على الكبل العلوي قد تمت مقاطعة لسبب ما. في هذه الحالة ، يتضمن بروتوكول STP على الفور أحد المنافذ المتصلة بالكبل السفلي ، ويستمر تبادل البيانات دون انقطاع.

قدمت لك مفهومًا موجزًا للغاية عن STP: إنها آلية تفصل الاتصالات الزائدة عن الحاجة. في هذه الشريحة ، ترى تشابه بروتوكول STP - حيث أغلقت الشجرة الساقطة الطريق و "الطريق" مغلق.

في مقاطع الفيديو التعليمية التالية ، سنعود إلى العديد من الموضوعات التي تمت مناقشتها باختصار في الحلقات السابقة. لذلك ، أخبر طلابي ألا يقلقوا من أننا سنفتقد شيئًا مهمًا: إنه مثل بناء مبنى عندما لا يبدأ أحد في طلاء جدران الطابق الأول حتى يتم تشييد بقية الطوابق. لا أعرف كم عدد دروس الفيديو في الدورة التدريبية لدينا ، ربما 40 أو 50 ، لأنه إذا كان الموضوع يهمك أكثر ، فسأكرس درسًا منفصلاً له. فقط اعتقد أنه بمساعدتي سوف تحصل على كل المعرفة للحصول على شهادة CCNA وحتى تعلم الكثير أكثر من اللازم.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولار اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟