منذ عدة عقود حتى الآن ، كان المتسللون يدقون ناقوس الخطر بشكل مستمر: خصوصيتنا وخصوصيتنا وحق عدم الكشف عن هويتك والحق في سرية المراسلات يتم مهاجمتها ، وأكثر وأكثر كل عام. إن حقبة السيطرة الكاملة قد بدأت بالفعل ، ولكن معظم الناس لا يشعرون بالقلق - فحتى تكشف الجماهير عن سنودن المذهلة تعتبر فضيحة عابرة عادية من شخص ما. ما تبقى بالنسبة لنا الأمن السيبراني؟ للإبلاغ. المؤتمرات الأمنية تتحدث عن تهديدات متزايدة التعقيد. لقد اخترت عشرة تقارير مخصصة لأحدث الاتجاهات في مجال خدمات المحمول الإضافية.

- الجيروسكوب الذي يستمع

- البطارية التي تقرع

"أخبرني عن مقدار الطاقة التي يستهلكها هاتفك ... وسأخبرك أين أنت."

- واي فاي يقرأ الشفاه

"أخبرني ما هو المجال الكهرومغناطيسي الموجود في الغرفة ... وسأخبرك أين أنت".

- إشارات RFID في ملابسك الداخلية

- التواطؤ بالموجات فوق الصوتية من الأدوات الذكية الخاصة بك

- العدو من الثلاجة (ورف الكتب)

"هل لديك رقاقة RFID واحدة في منزلك ومحفظتك؟" - إذن أنت إرهابي

- الحياة السرية لبطاقة SIM الخاصة بك

- هل من الممكن مقاومة التجسس المحمول

- بدلا من الاستنتاج

الجيروسكوب الذي يستمع

الهواتف الذكية الحديثة مجهزة بالعديد من أجهزة الاستشعار التي تسمح لك بتنفيذ واجهة مستخدم غنية. على الرغم من أنها مفيدة بشكل عام ، إلا أنها قد تكشف أحيانًا عن غير قصد عن معلومات سرية. على الرغم من أن مخاطر الخصوصية المرتبطة بأجهزة الاستشعار مثل الميكروفون والكاميرا ونظام تحديد المواقع العالمي (GPS) واضحة ومفهومة جيدًا ، فهناك أيضًا مخاطر غير واضحة. على وجه الخصوص ، الوصول إلى أجهزة استشعار الحركة مثل الجيروسكوب والتسارع. يمكن لأي برنامج - حتى تطبيق Java صغير على موقع ويب - قياس وتخزين أداء هذه المستشعرات.

ماذا يهدد هذا؟ يتيح لك الوصول إلى الجيروسكوب ومقياس التسارع: (1) التعرف على المستخدم من خلال نمط المشي الخاص به (الذي تم الحصول عليه من مقياس التسارع بالهاتف الذكي) ؛ 2) قراءة الأحرف التي تم إدخالها من لوحة المفاتيح ، بجانبه يقع الهاتف الذكي ؛ وحتى 3) الاستماع إلى المحادثات دون الوصول إلى ميكروفون حقيقي - باستخدام جيروسكوب كميكروفون تقريبي. توجد تعليمات مفصلة حول كيفية القيام بكل هذا في المجال العام: [1]

البطارية التي تقرع

هل سبق لك أن تساءلت كيف ستعرف بطاريتك من هاتف محمول متى تتوقف عن الشحن ، ومتى تكون متصلاً بالشبكة ، ولكن يتم إيقاف تشغيل الهاتف المحمول؟ بطارية حديثة - تحتوي على كمبيوتر صغير مدمج يتصل بشاحن وهاتف محمول. يمكن إعادة برمجة البطارية الذكية ، أو بالأحرى نظام إدارة البطارية الذكية المدمج (SBS) المدمج فيها.

في البداية ، تم توفير هذه الميزة حتى تتمكن SBS من قياس معلمات البطارية بشكل أكثر دقة وتكوين خوارزمية الشحن بشكل أكثر تكيفًا (اعتمادًا على الخصائص الكيميائية وغيرها من الخصائص للبطارية). إذا تمكن المهاجم من تغيير تشغيل مثل هذا الكمبيوتر الصغير الداخلي ، فقد يؤدي ذلك إلى ارتفاع درجة حرارة البطارية أو حتى نشوب حريق. وأيضًا ، يمكن للمهاجمين الذين تمكنوا من الوصول إلى الحواسيب الصغيرة للبطارية الذكية مراقبة العمليات الموثوقة باستخدام شريحة تشفير الهاتف الذكي (نظرًا لأن البطارية تتصل بنظام التشغيل عبر "قناة موثوق بها"). توجد تعليمات مفصلة حول كيفية القيام بذلك في المجال العام: [2]

أخبرني ما مقدار الطاقة التي يستهلكها هاتفك ... وسأخبرك أين أنت

تسمح المنصات المحمولة الحديثة ، مثل Android ، للتطبيقات بقراءة إجمالي استهلاك الطاقة على الهاتف الذكي. تعتبر هذه المعلومات غير ضارة وبالتالي لا تتطلب قراءتها حقوق مستخدم مميزة.

ماذا يهدد هذا؟ فقط من خلال قراءة إجمالي استهلاك الطاقة للهاتف الذكي في بضع دقائق ، يمكنك تحديد موقع مستخدم هذا الهاتف الذكي. تعد بيانات استهلاك الطاقة الإجمالية للهاتف صاخبة للغاية نظرًا للعديد من المكونات والتطبيقات التي تستهلك الكهرباء في نفس الوقت. ومع ذلك ، بفضل خوارزميات التعلم الآلي الحديثة ، يمكن التخلص منها وتحديد موقع الهاتف الذكي بنجاح. توجد تعليمات مفصلة حول كيفية القيام بذلك في المجال العام: [3]

الشفاه واي فاي

يمكن لإشارات Wi-Fi "رؤية" حركة الأشخاص وموقعهم و "سماع" محادثاتهم - حتى أولئك الذين لا يملكون أي إلكترونيات معهم. أصبح هذا ممكنًا بفضل التقنيات المتقدمة لرسم الخرائط الراديوية: يتيح لك رسم الخرائط الراديوية ذات الحبيبات الخشنة "الرؤية" ، والحبيبات الدقيقة - حتى "تسمع" (والعديد من الأشخاص في آن واحد).

حالة رؤية Wi-Fi واضحة إلى حد ما ، وبالتالي فهي ليست مثيرة للاهتمام. أما بالنسبة لسماع Wi-Fi ، فإن السر هنا هو تحديد ملامح حركة تجويف الفم. في الوقت نفسه ، لا تلتقط إشارة Wi-Fi الموضع المميز للشفاه فقط ، ولكن أيضًا الموضع المميز للأسنان واللسان. بالإضافة إلى ذلك ، نظرًا لأن إشارات الراديو تمر عبر الجدران وغيرها من العوائق المادية ، يمكن لـ Wi-Fi "سماع" المحادثات حتى خلف الحائط. لهذا ، تحتاج إشارة Wi-Fi فقط إلى العثور على فم الشخص دون الخلط بينه وبين العين الوامضة. ولكن هذه المشكلة قابلة للحل تماما. تعليمات مفصلة حول كيفية ترويض شبكة Wi-Fi (باستخدام التعلم الآلي وتحويل المويجات) ، هي في المجال العام: [4]

أخبرني ما هو المجال الكهرومغناطيسي الموجود في الغرفة ... وسأخبرك أين أنت

التوطين الداخلي عن طريق إصلاح المجال الكهرومغناطيسي (بصمات الكهرومغناطيسية) بواسطة الهاتف الذكي هو تقنية تمت مناقشتها على نطاق واسع في السنوات الأخيرة. تعتمد هذه التقنية على حقيقة أن المجال المغناطيسي مختلف داخل الغرف المختلفة. إنه يختلف وفقًا للعوامل الطبيعية والاصطناعية: ميزات تصميم إطار من الصلب أو الخرسانة المسلحة ، وميزات تصميم شبكة كهربائية ، إلخ.

وهكذا كل غرفة لها بصمة كهرمغنطيسية فريدة من نوعها. يمكن استخدام ملفات تعريف المجال المغناطيسي المقابلة كبصمات الأصابع للتوطين الداخلي. يستبدل التعريب الكهرومغناطيسي الداخلي تدريجيًا خرائط راديو Wi-Fi ، حيث إنه أقل استهلاكًا للطاقة. في الواقع ، لإصلاح المجال الكهرومغناطيسي ، ليس هناك حاجة سوى الهاتف الذكي. لكنك لست بحاجة إلى إنشاء هذا الحقل - إنه موجود بالفعل. بينما يتطلب تخطيط راديو Wi-Fi العديد من أجهزة الاستقبال وأجهزة إرسال إشارة Wi-Fi. التعليمات التفصيلية حول كيفية جعل المترجم الداخلي الكهرومغناطيسي موجودة في المجال العام: [5]

منارات RFID في ملابسك الداخلية

يحاول المسوقون في الصناعة التجارية تقديم إشارات RFID - رقائق الكمبيوتر الصغيرة هذه أصغر من حبة الرمل التي تسمح لك بتتبع حركة الأشياء - باعتبارها "باركودًا محسّنًا". ومع ذلك ، تختلف إشارات RFID عن الباركود بثلاث طرق أساسية:

1) المنتجات من نفس النموذج لديها نفس الباركود. وحيث إنه بفضل منارة RFID ، فإن لكل مثيل منتج معرّف فريد. يمكن ربط هذا المعرّف بسهولة مع المشتري. على سبيل المثال ، لتحديد "المشتري المتكرر" ، عند مسح بطاقة الائتمان الخاصة به.

2) يمكن قراءة رقائق RFID من مسافة بعيدة ؛ مباشرة من خلال ملابسك أو محفظتك أو حقيبة الظهر - دون علمك وموافقتك. كمستهلكين ، لا يمكننا معرفة أي المنتجات تحتوي على هذه الرقائق وأيها لا. رقائق RFID يمكن أن تكون مخفية جيدا. على سبيل المثال ، يمكن أن تُخيط في طبقات الملابس ، التي تقع بين طبقات من الورق المقوى ، مصبوبة بالبلاستيك أو المطاط ، مدمجة في تصميم عبوات المستهلك. بالإضافة إلى ذلك ، يمكن الآن طباعة الهوائي اللازم لتشغيل هذه الرقائق بأحبار موصلة ، مما يجعل رقائق RFID غير مرئية تقريبًا. تقوم بعض الشركات بتجربة تصميم العبوة ، والذي سيكون بحد ذاته هوائيًا (وبالتالي لن تكون هناك حاجة إلى هوائي خاص). ونتيجة لذلك ، لن يتمكن المستهلك في المستقبل القريب من معرفة ما إذا كان هناك منارة RFID في المنتج الذي اشتراه من عدمه. لذلك ، منارات RFID اليوم لا توضع فقط على ملصق المنتج ، ولكن ، في حالة وضع العلامات على الملابس ، يتم خياطةها بشكل متزايد في الملابس مباشرة. في الوقت نفسه ، لن يواجه الشخص المعني أي مشكلة في التجول في المتجر باستخدام ماسح ضوئي RFID وكتالوج للمنتج ؛ ثم تطابق إشارات RFID والملابس.

ونتيجة لذلك ، سيكون قادرًا ، وهو يتجول في الشارع باستخدام ماسحة RFID ، على اكتشاف ما يرتديه. في الوقت نفسه ، إذا كنت لا تزال تعتقد أن منارات RFID يمكن قراءتها فقط من مسافة عدة سنتيمترات ، فأنت مخطئ. بمساعدة معدات خاصة غير مكلفة ، يمكن قراءتها من مسافة 20 مترًا ، وأكثر من ذلك. [6]

التواطؤ بالموجات فوق الصوتية من الأدوات الذكية الخاصة بك

نظام تتبع الموجات فوق الصوتية (uBeacons) عبارة عن تقنية جديدة نسبيًا تستخدم إشارات صوتية خارج السمع البشري لتتبع المستخدمين والأجهزة. uBeacons هي إشارات صوتية عالية التردد يمكن إصدارها والتقاطها بواسطة معظم السماعات والميكروفونات التجارية ؛ والتي هي غير مسموع للناس. عادة في حدود 18-20 كيلو هرتز. هذا الموجات فوق الصوتية هو الكأس المقدسة للمسوقين ، لأنه يتيح لك تتبع إجراءات المستخدم على أجهزة مختلفة.

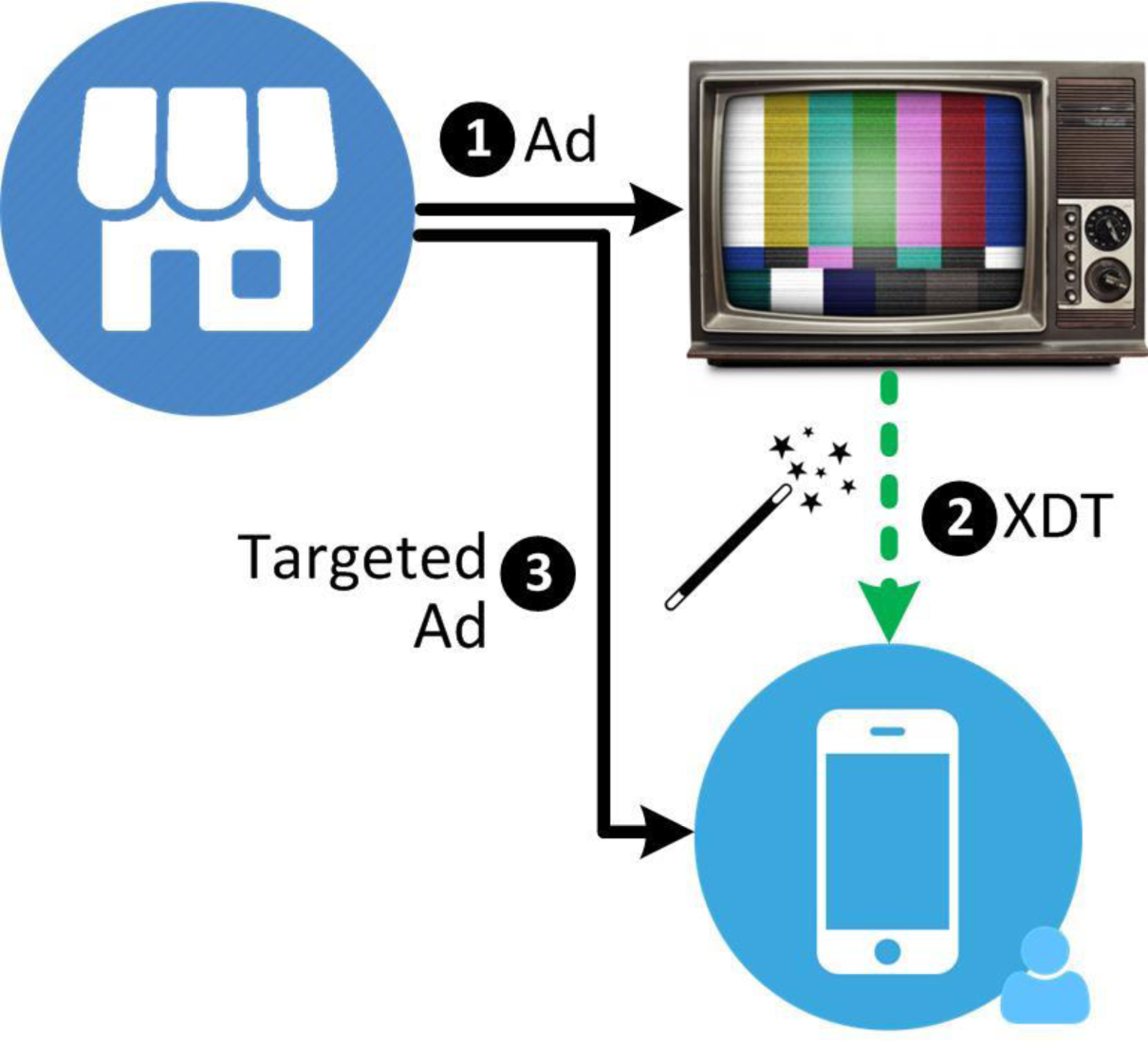

على سبيل المثال ، مع العلم أن العم فاسيا قد شاهد للتو إعلانًا تلفزيونيًا ؛ والآن يجلس على الإنترنت من هاتفه الذكي (للعثور على هدية عيد ميلاد) - يمكن للمعلن عرض إعلانات المحتوى ذات الصلة. يمكن تضمين uBeacons في مواقع الويب أو الإعلانات التلفزيونية ، ويمكن تجميعها بإعلانات SDK مدمجة في تطبيقات الهواتف الذكية. تتمثل ميزة uBeacons التي يقدرها المسوقون بشكل خاص في أن هذه التكنولوجيا توفر استهدافًا دقيقًا للإعلانات دون الحاجة إلى أي إجراء من المستخدم. ومع ذلك ، من الضروري تثبيت إطار عمل uXDT على جهاز المستخدم المحمول. يتمثل جوهر عمل إطار عمل uXDT في أن إشارات الصوت المقابلة مضمنة في تطبيقات الأجهزة المحمولة: لتتبع ما يقوم به المستخدم.

في الوقت نفسه ، قد لا يعرف مطور تطبيق الهاتف المحمول أن هذا المنارة يختبئ في مشروعه. يمكن أن يحدث هذا ، على سبيل المثال ، عندما استخدم "SDK المجاني" عند تطوير البرامج ، حيث قام مطور هذا SDK ببناء وحدة بالموجات فوق الصوتية في مكتبته من أجل الربح. يستخدم المعلنون uXDT لاستهداف المستخدمين على النحو التالي.

1) أولاً ، يُطلق المعلن إعلانًا يتضمن عناصر الموجات فوق الصوتية: إما على التلفزيون أو على الموقع.

2) بمجرد عرض الإعلان ، تنبعث سلسلة قصيرة من النغمات عالية التردد (أي بالموجات فوق الصوتية) من سماعات الجهاز. يتم التقاط هذه النغمة عالية التردد فورًا بواسطة إطار uXDT على الهاتف الذكي للمستخدم.

3) لتوفير مثل هذه الوظيفة ، يتم تشغيل إطار uXDT في الخلفية والوصول إلى ميكروفون الجهاز بشكل دوري للاستماع إلى الإشارات فوق الصوتية.

بعد اكتشاف هذه الإشارة ، يستخرج إطار عمل uXDT المعرف الفريد للإعلان منه ويُعلم المعلن عنها ، إلى جانب بيانات التعريف الفريدة للجهاز والمستخدم. يستخدم المعلِن هذه المعلومات بعد ذلك لتحديد اهتمامات المستخدم وتفضيلاته ، ووفقًا لذلك يجعله عرضًا إعلانيًا منفردًا: يوجه الإعلانات المستهدفة إلى جهاز المستخدم. [7]

العدو من الثلاجة (ورف الكتب)

في عام 1999 ، بدأت جامعة ماساتشوستس مشروع معرف تلقائي ، والذي يهدف إلى خلق "عالم متصل فعليًا" يتم فيه جرد كل عنصر على الكوكب وفهرسته وتتبعه. الآن هناك منارات RFID 0.3 مم رقيقة مثل شعر الإنسان. يمكن وضعها بسهولة في الأوراق النقدية ، مما يجعل من الممكن للخدمات الخاصة مراقبة تاريخ المعاملات النقدية. هذه المبادرة تقضي على عدم الكشف عن هويتك في البورصات النقدية.

"الثلاجات التي تقدم تقريرا إلى السوبر ماركت عن محتوياتها." "التلفزيون التفاعلي الذي يختار الإعلانات ذات الصلة بك" (على سبيل المثال ، بناءً على محتويات الثلاجة). كل هذا هو حقيقة أيامنا. يمكن أن يوفر المعرف التلقائي ، بالاقتران مع ماسحات RFID المثبتة في أرفف الكتب (تسمى الأرفف الذكية) درجة من المعرفة حول سلوك المستهلكين المحتملين. علاوة على ذلك ، يتم تثبيت ماسحات RFID هذه في بعض الأحيان في عناصر داخلية حتى بدون علم المستخدم النهائي. [8]

هل لديك رقاقة RFID واحدة في منزلك ومحفظة؟ - إذن أنت إرهابي

اليوم ، تفكر وكالات الاستخبارات الحكومية بجدية ، من أجل مكافحة الإرهاب ، لرقمنة جميع الأنشطة الحياتية لكل شخص ، ومراقبته في الوقت الحقيقي. "إن مفتاح هزيمة الإرهابيين هو القدرة على رقمنة جميع الناس ووضعهم في ساحة المعركة الرقمية لدينا. من خلال تحديد كل شخص وتتبع حركته في الوقت الحقيقي ، سنكون قادرين على التعرف على الفور على نشاطه المشبوه. وإذا لم يكن الشخص رقميًا ، فهو إرهابي محتمل. يمكنك ترقيم عدد السكان من خلال تضمين إشارات RFID: في المستندات ، وفي تراخيص السيارات ، وتذاكر المكتبة ، وشهادات الشركات ، وجوازات السفر ، والتأشيرات ، ولوحات الترخيص ، إلخ. بعد الرقمنة الكاملة للسكان ، سوف نعرف من يملك ماذا. بعد ذلك يمكننا ، ومعالجة كل هذه البيانات على أجهزة كمبيوتر قوية ، تحديد النشاط المشبوه. يمكننا تتبع الأشخاص داخل المركبات من خلال تثليث إشارات RFID (استخدم تثبيت ثلاثة ماسحات RFID موضوعة ، على سبيل المثال ، في أعمدة الإنارة). يجب أن يكون لجميع المركبات التي تتحرك بين المدن إشارات RFID (على رخصة قيادة ، وثائق). عندما تقترب هذه المركبات من ماسحة RFID المدمجة في الأسفلت على الطرق ، سنكون قادرين على تحديد كل من السيارة وسائقها الحالي. وهكذا سنكون قادرين على تحديد نوعي من الأنشطة المشبوهة للسكان. " [9]

الحياة السرية لبطاقة SIM الخاصة بك

بطاقة SIM عبارة عن كمبيوتر صغير غامض في جيبك يكون خارج عن إرادتك. يمكن أن تفعل بطاقة SIM أكثر من مجرد التوسط في عملية التفويض على هاتفك المحمول. يمكن تنزيل أبسط التطبيقات وتشغيلها مباشرة على بطاقة SIM - بشكل منفصل عن الهاتف المحمول ، دون حتى معرفة نظام التشغيل الموجود على الهاتف المحمول. يمكن لهذه التطبيقات: 1) الانتقال إلى عناوين URL ؛ 2) إرسال الرسائل القصيرة. 3) بدء واستقبال المكالمات. 4) الاتصال واستخدام خدمات المعلومات ؛ 5) تشغيل أوامر AT على الهاتف المحمول. يتم تنزيل التطبيقات الموجودة على بطاقة SIM في "الوضع الصامت" - من خلال نقل بيانات الحزمة عبر الوصول عن بُعد. إما مشغل للهاتف المحمول أو مهاجم يدعي أنه مشغل للهاتف المحمول (على سبيل المثال ، من خلال اعتراض IMSI ) يمكنه تحديث التطبيقات على بطاقة SIM. توجد تعليمات مفصلة حول كيفية القيام بذلك في المجال العام: [10]

هل من الممكن مقاومة التجسس المحمول

لذلك ، هذه هي 10 تقنيات حديثة من الإدراك الخارجي للهواتف المحمولة التي تسمح لـ Big Brother والأطراف المعنية الأخرى بإجراء مراقبة كاملة. لكن حيل "المدرسة القديمة" ، التي تستخدم برامج التجسس التي تم نشرها سرا على الأجهزة المحمولة ، لا تزال صالحة أيضًا.

هناك العديد من برامج التجسس التي يمكن تثبيتها عن بعد على الهاتف الخلوي في "الوضع الصامت" والتجسس على صاحبها دون التخلي عن وجودها. كان يعتقد في السابق أن التمسك بما يسمى "نظافة الأمن السيبراني" ، يمكنك حماية نفسك بشكل موثوق من هذا التدخل في حياتك الشخصية. ومع ذلك ، اليوم حتى أولئك الذين يتجنبون السلوك المحفوف بالمخاطر عبر الإنترنت ، والذين يستخدمون أحدث الحماية والذين يستخدمون آخر تحديث للبرنامج ، يمكن أن يصبحوا ضحايا للتجسس على الأجهزة المحمولة.

بفضل ميزات الأمان الحديثة ، يمكن تتبع بعض برامج التجسس. ومع ذلك ، من أجل تحديث ميزات الأمان هذه ، يجب أن تكون قادرًا على تكوينها. بعد كل شيء ، لا يجلس المهاجمون تمامًا مثل الأمان ، ويبذلون جهودًا كبيرة لإخفاء برامجهم من أنظمة الدفاع الآلية. في الوقت نفسه ، أصبح إعداد الحماية أكثر صعوبة مع مرور الوقت ، وأصبح تنفيذ الهجمات الناجحة أسهل. بما في ذلك ، بناءً على طلب وكالات الاستخبارات الغربية ، أصبحت أحدث تقنيات المعلومات الآن في المجال العام. كنتيجة لسياسة الانفتاح هذه ، فإن خطر استخدام الألعاب عالية التقنية - شاهد الأفلام عن المتسللين من قبل الشباب ؛ لا يمكن التنبؤ بها والدافع.

تسرب لعبة التكنولوجيا الفائقة الذي تم نشره على نطاق واسع من قبل وكالة المخابرات المركزية ليس على الإطلاق ترسيمًا لسنودين ويكي ويكيليكس - ما تحاول وسائل الإعلام إقناع جمهور لا يتمتع بخبرة كبيرة - بل هو تسرب مسيطر للمعلومات يهدف إلى إرسال منافسين إلى "سباق التسلح" في اتجاه خاسر عن قصد ؛ حتى يستمروا في استثمار الوقت والمال في الأدوات التي لم تعد توفر ميزة تنافسية. لم تعد العمليات السيبرانية والحروب التي لم تتم أثناء الحرب هي مفتاح الميزة التنافسية. اليوم ، يحكم الكرة حروب تتمحور حول المعرفة ، وجوهرها هو أن "المحترفين يكسرون الناس ، وليس السيارات".

وهكذا اليوم نشهد عدم تناسق متزايد في الأمن السيبراني: المهاجمون في ظروف أكثر مواتاة من المدافعين. الزيادة السنوية في التهديدات المحمولة هي 42 ٪. فيما يلي بعض الأمثلة من برامج التجسس التي يتم توزيعها على أنها قانونية - متنكرة في شكل ما يسمى. "نظم الرقابة الأبوية" وما شابه ذلك. كلهم يخفون تصرفاتهم من صاحب الهاتف المحمول.

نيو كول جاسوس. تم إنشاؤه في الأصل للهواتف المحمولة Symbian ، وهو يعمل الآن أيضًا على iPhone و Blackberry و Android و Windows Phones. يرسل المعلومات مباشرة إلى هاتف محمول آخر. يعتمد هذا البرنامج على رقم IMEI ، أي . : SMS, , ; , . SMS-.

Mspy. . , SMS-, , GPS, , , , IM-; , -. , . – -, -.

FlexiSpy. , - ; , . . 130 , , Mspy. : , . Mspy – -, -.

Mobile Spy. FlexiSpy; , ; .

Higster Mobile. : , , … , , .

All-in-one Spy Software. , 2006 . . SMS. ; .

Spyera. – . (SMS, , , , , , IM, Facebook, Skype, ), ; -.

SpyMaster. . , . , .

بدلا من الاستنتاج

, , , . , , (-, ). , , «», «».

« , ? , ( , , ), — , ? , ? , , , - … -».

« ? , ».

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.