في الأسبوع الماضي ، ذكرت كوميرسانت أن "قواعد عملاء Street Beat و Sony Center كانت متاحة للجمهور" ، ولكن في الواقع ، كل شيء أسوأ بكثير مما هو مكتوب في المقال.

لقد قمت بالفعل بتحليل تقني مفصل لهذا التسريب في قناة Telegram الخاصة بي ، لذلك سنقوم فقط بمناقشة النقاط الرئيسية.

: . . , .

اتضح أن خادم Elasticsearch التالي ذو الفهارس يكون في متناول الجميع:

- graylog2_0

- التمهيدي

- unauth_text

- HTTP:

- graylog2_1

Graylog2_0 يحتوي على سجلات من 11/16/2018 إلى مارس 2019 ، و graylog2_1 يحتوي على سجلات من مارس 2019 إلى 06/04/2019 . حتى إغلاق الوصول إلى Elasticsearch ، زاد عدد الإدخالات في graylog2_1 .

وفقًا لمحرك البحث Shodan ، فإن Elasticsearch هذا كان في المجال العام منذ 11/12/2018 (في هذه الحالة ، كما هو موضح أعلاه ، يتم إدخال إدخالات السجل الأولى بتاريخ 16/16/2018).

في السجلات ، أشار الحقل gl2_remote_ip إلى عناوين IP 185.156.178.58 و 185.156.178.62 ، مع أسماء DNS srv2.inventive.ru و srv3.inventive.ru :

أخطرت Inventive Retail Group ( www.inventive.ru ) بالمشكلة في 06/04/2019 الساعة 18:25 (بتوقيت موسكو) وبحلول الساعة 22:30 اختفى الخادم "بهدوء" من الوصول المجاني.

تم تضمينه في السجلات (يتم تقدير جميع البيانات ، ولم يتم حذف التكرارات من الحسابات ، وبالتالي فإن كمية المعلومات المسربة الحقيقية هي على الأرجح أقل):

- أكثر من 3 ملايين عنوان بريد إلكتروني لـ Re Shoppers: Store و Samsung و Street Beat و Lego

- أكثر من 7 ملايين هاتف من مشتري محلات re: Store و Sony و Nike و Street Beat و Lego

- أكثر من 21 ألف زوج تسجيل الدخول / كلمة المرور من الحسابات الشخصية لمشتري متاجر Sony و Street Beat.

- تحتوي معظم سجلات الهاتف والبريد الإلكتروني أيضًا على أسماء كاملة (غالبًا بالأحرف اللاتينية) وأرقام بطاقات الولاء.

مثال من السجل المتعلق بعميل متجر Nike (تم استبدال جميع البيانات الحساسة بأحرف "X"):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[ ] contact[ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ ] - 200[ ] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

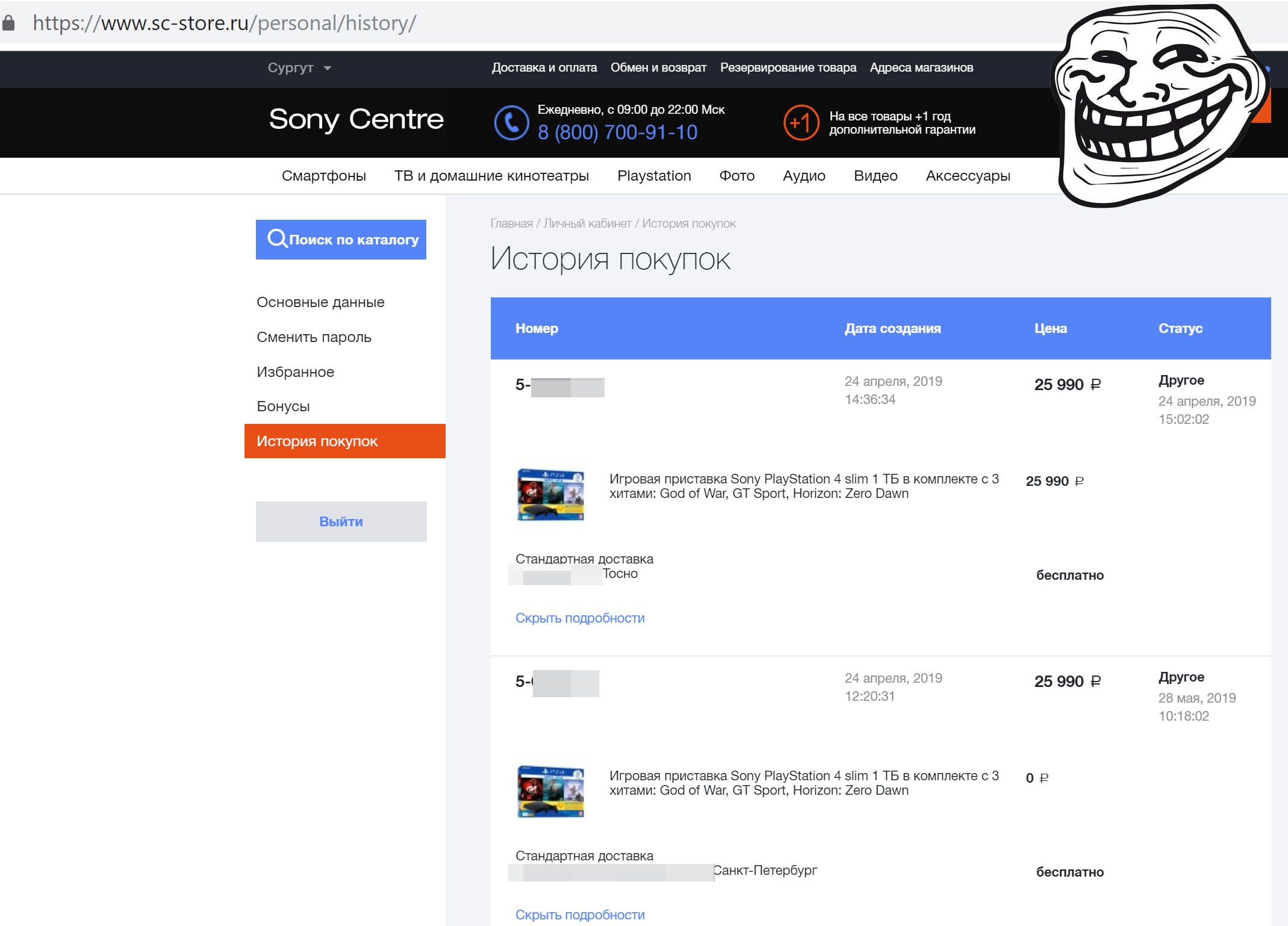

فيما يلي مثال على كيفية تخزين تسجيلات الدخول وكلمات المرور في سجلات من الحسابات الشخصية للعملاء على مواقع sc-store.ru و street-beat.ru :

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[ ] personal[ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ ] - [ ] \",\"DATE\":\"22.04.2019 21:29:09\"}"

يمكن قراءة بيان IRG الرسمي حول هذا الحادث هنا ، مقتطفات منه:

لم نتمكن من ترك هذه اللحظة دون مراقبة وتغيير كلمات المرور الخاصة بلوحات المعلومات الشخصية للعملاء إلى مؤقتة ، من أجل تجنب الاستخدام المحتمل للبيانات من لوحات المعلومات الشخصية لأغراض احتيالية. لا تؤكد الشركة تسرب البيانات الشخصية لعملاء street-beat.ru. تم فحص جميع مشاريع Inventive Retail Group على الفور بالإضافة إلى ذلك. لم يتم العثور على تهديدات للبيانات الشخصية للعملاء.

من المؤسف أن الحرس الثوري الإيراني لا يستطيع معرفة ما الذي تسرب وما لم يحدث. فيما يلي مثال من السجل المتعلق بعميل متجر Street Beat:

"message": "{\"MESSAGE\":\"'DATA' => ['URI' => /local/components/multisite/order/ajax.php,' ' = contact,' POST' = Array\\n(\\n [contact[phone]] => 7915545XXXX\\n)\\n,' GET' =\\n\\t\\tArray\\n(\\n [digital_id] => 27016686\\n [brand] => STREETBEAT\\n)\\n,' ' = ' - '200,'RESPONCE' = stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7915545XXXX\\n [email] => XXX@gmail.com\",\"\":\"01.04.2019 08:33:48\"}",

ومع ذلك ، ننتقل إلى الأخبار السيئة للغاية ونشرح لماذا هذا هو بالضبط تسرب البيانات الشخصية لعملاء IRG.

إذا نظرت عن كثب إلى فهارس Elasticsearch المتاحة مجانًا ، يمكنك أن تلاحظ اسمين فيها: readme و unauth_text . هذه هي سمة مميزة واحدة من العديد من البرامج النصية فدية. لقد ضربوا أكثر من 4 آلاف من خوادم Elasticsearch حول العالم. يبدو المحتوى التمهيدي كما يلي:

"ALL YOUR INDEX AND ELASTICSEARCH DATA HAVE BEEN BACKED UP AT OUR SERVERS, TO RESTORE SEND 0.1 BTC TO THIS BITCOIN ADDRESS 14ARsVT9vbK4uJzi78cSWh1NKyiA2fFJf3 THEN SEND AN EMAIL WITH YOUR SERVER IP, DO NOT WORRY, WE CAN NEGOCIATE IF CAN NOT PAY"

على الرغم من أن الخادم الذي يحتوي على سجلات IRG كان في المجال العام ، إلا أن البرنامج النصي للفدية حصل بالتأكيد على معلومات العميل ، وإذا كنت تعتقد أن الرسالة التي خلفها ، فقد تم تنزيل البيانات.

بالإضافة إلى ذلك ، ليس لدي شك في أنه تم العثور على قاعدة البيانات هذه قبلي وتنزيلها بالفعل. أود أن أقول أنني متأكد من هذا. لا يوجد أي سر في أن هذه القواعد المفتوحة يتم تفتيشها وضخها عن قصد.

يمكن دائمًا العثور على أخبار حول تسرب المعلومات والمطلعين على قناة Telegram الخاصة بي " تسرب المعلومات ": https://t.me/dataleak .