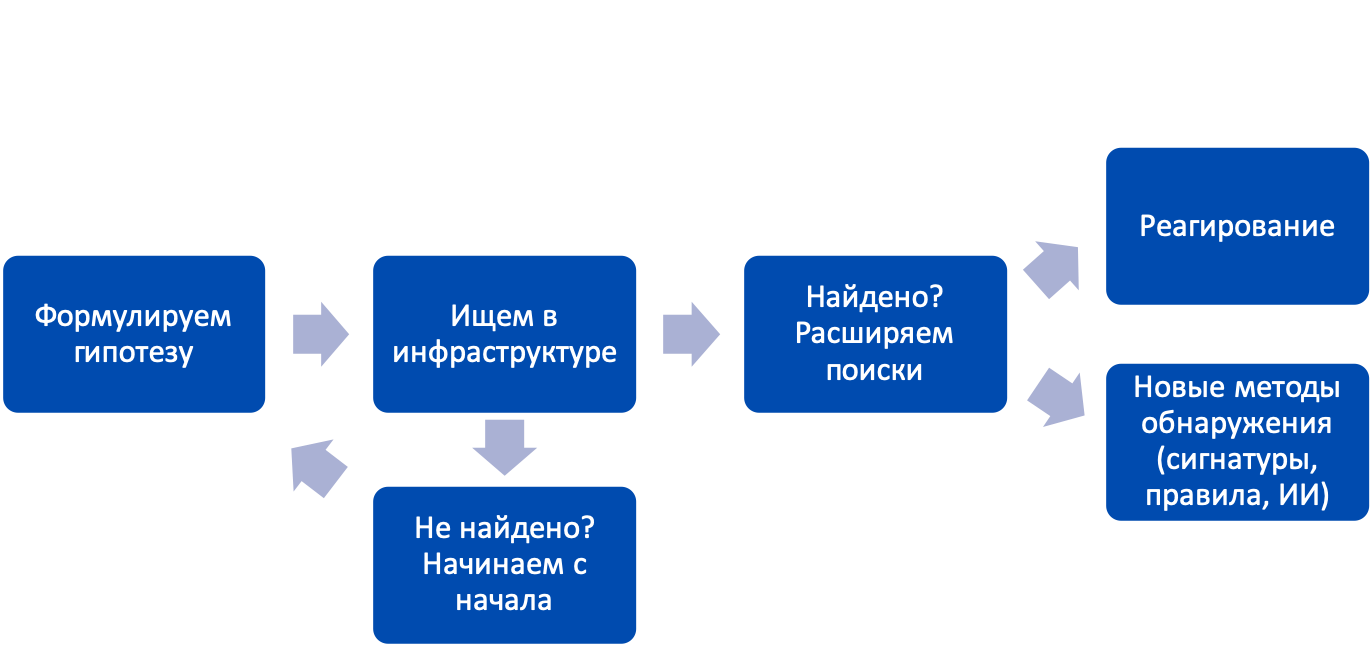

مرة كل ستة أشهر تقريبًا ،

ينشر صحفي أمريكي مذكرة مؤامرة بأن Cisco على وشك شراء Splunk والدخول إلى SIEM ، لأن هذا هو بالضبط ما نفتقر إليه في الفتح النهائي لسوق أمن المعلومات العالمي (على الرغم من أننا بالفعل تم تسمية البائع رقم 1 في مارس). ومع ذلك ، عادة ما تنسى الكتابة الصحفية أن Cisco قد قامت بالفعل بتطوير SIEM ، والذي يطلق عليه

OpenSOC وقدم المزيد من التطوير في Apache Foundation (حيث يتم تطوير OpenSOC بالفعل تحت اسم Apache Metron). لكن هذه مزحة ، لكن في الحقيقة السبب مختلف. لا يوجد بائع في العالم لديه مجموعة واسعة من المنتجات لأمن المعلومات ويكون في الوقت نفسه قادرًا على دعم حل SIEM متعدد البائعين. تؤدي المحاولات النادرة من هذا النوع إما إلى حقيقة أن البائع لا يمكنه صنع حل مراقبة عادي مستقل عن البائع ويبدأ في خسارة اللاعبين المتخصصين (Splunk ، IBM ، Micro Focus ، Elastic ، LogRhytm ، وما إلى ذلك) ، مع التركيز فقط على تطوير المنتج الرئيسي الخاص بهم ، أو إلى حقيقة أن SIEM يتحول إلى وحدة تحكم منتظمة لمنتجاتها دون نظام فرعي للتحكم والاستجابة العاديين (يتم إلقاء جميع القوى على المراقبة). تركز Cisco ، التي تدخل النهر مرتين تحت اسم "SIEM" (أول مرة مع CiscoWorks SIMS ، والثانية مع Cisco MARS) ، اليوم على حل مختلف قليلاً ، وهو

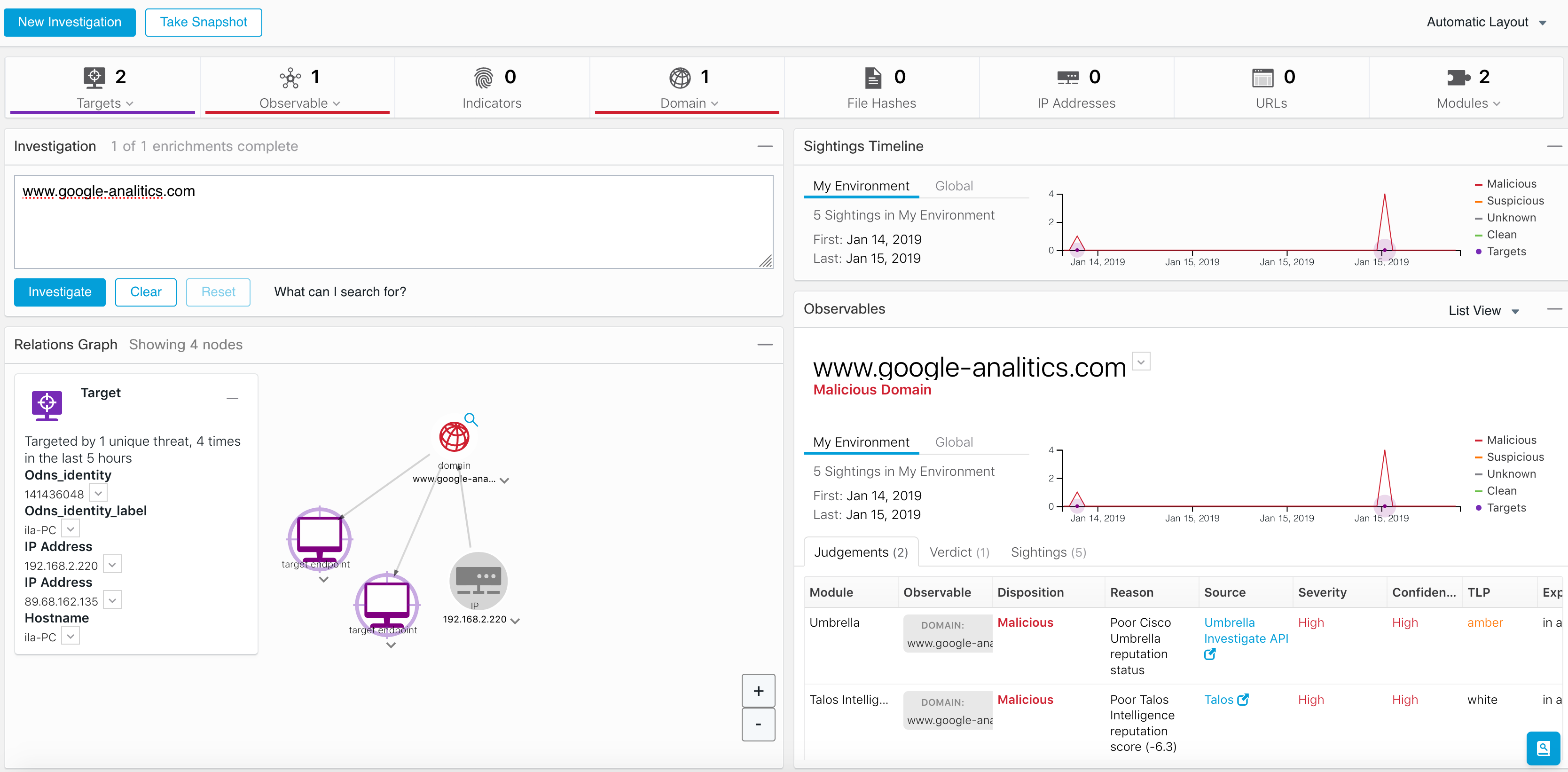

Cisco Threat Response ، وهو نظام أساسي للتهديد بالصيد والتي ، على المدى الطويل ، يجب أن تصبح الرابط لجميع حلول الأمن السيبراني من سيسكو.

التواصل مع العملاء ، وعادة ما يصفون نفس المهام ، وهي كما يلي:

- نرى الملايين من الأحداث من العلاجات المختلفة ، لكننا لسنا متأكدين مما إذا كانوا لا يفتقدون شيئًا ما مستهدفًا وموجهًا ضدنا بالتحديد

- لدينا الكثير من أحداث IB الخام ونود إثراءها ببيانات استخبارات التهديد

- نتلقى رسائل إخبارية من GosSOPKI و FinCERT والشركات التجارية ، لكننا لا نعرف ماذا نفعل معهم وكيفية التحقق من أن مؤشرات التسوية الموضحة فيها لا تحدث ، وإذا حدث ذلك ، ففهم على الفور أين بالضبط

- نود أن نتصور العلاقة بين مختلف القطع الأثرية ومؤشرات التسوية فيما يتعلق بالبنية التحتية لدينا وفهم حجم الكارثة

- نود أن نجد تهديدًا لمنعه سريعًا بأفضل طريقة

- نود أن التقاط صورة IB في نقاط مختلفة في الوقت المناسب لتتبع ديناميات

- نود أن نشارك نتائج التحقيق مع الشركات التابعة لنا أو كجزء من مجموعة من الشركات

- نحتاج إلى شيء أكثر بساطة ويفضل في حل واحد غير مكلف.

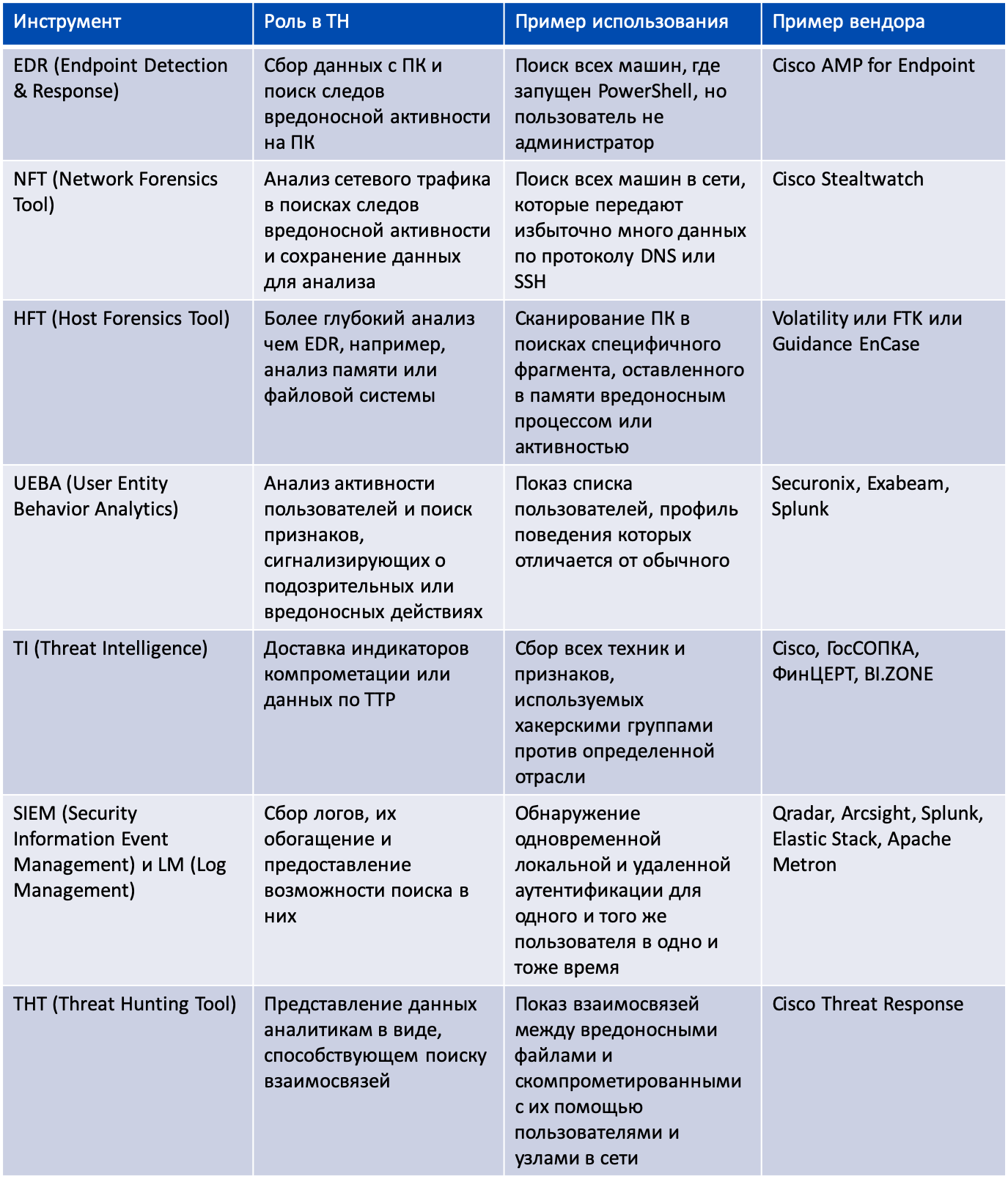

إن لم يكن للرغبة الأخيرة ، يمكن للمرء أن يقدم مجموعة كاملة من الحلول المختلفة لصيد التهديد ، كل منها يحل مشكلته الخاصة. أو يمكنك تقديم "حصادة" استنادًا إلى حل SIEM- أو SOAR ، الذي يشبه سفينة الفضاء. لقد قررنا القيام بذلك بشكل أسهل من خلال تطوير منصة Cisco Threat Response التي تتميز بخفة وزنها ومجانية للبحث عن التهديدات ، والتي تتيح لك ، كوسيط بين SIEM / SOAR وأدوات الأمان ، الحصول على أقصى استفادة من استخدام حلول Cisco من خلال دمجها في نظام أمان إلكتروني واحد.

منذ عام مضى ، عندما أصدرنا للتو هذا النظام الأساسي (كان يُطلق عليه أيضًا اسم

Cisco Visibility بعد ذلك ) ، يمكن أن يتلقى البيانات من ثلاثة حلول Cisco فقط - AMP لـ Endpoints و Threat Grid و Umbrella (وكذلك من مصدر خارجي VirusTotal). خلال العام الماضي ، قمنا بتوسيع قدرات CTR بشكل كبير من خلال دمجها مع Cisco Email Security و Cisco Firepower. الآن لدينا الفرصة لتحليل الأحداث الأمنية التي تم تلقيها ليس فقط على مستوى الأجهزة الطرفية ، ولكن أيضًا على مستوى البريد الإلكتروني وأمن الشبكة.

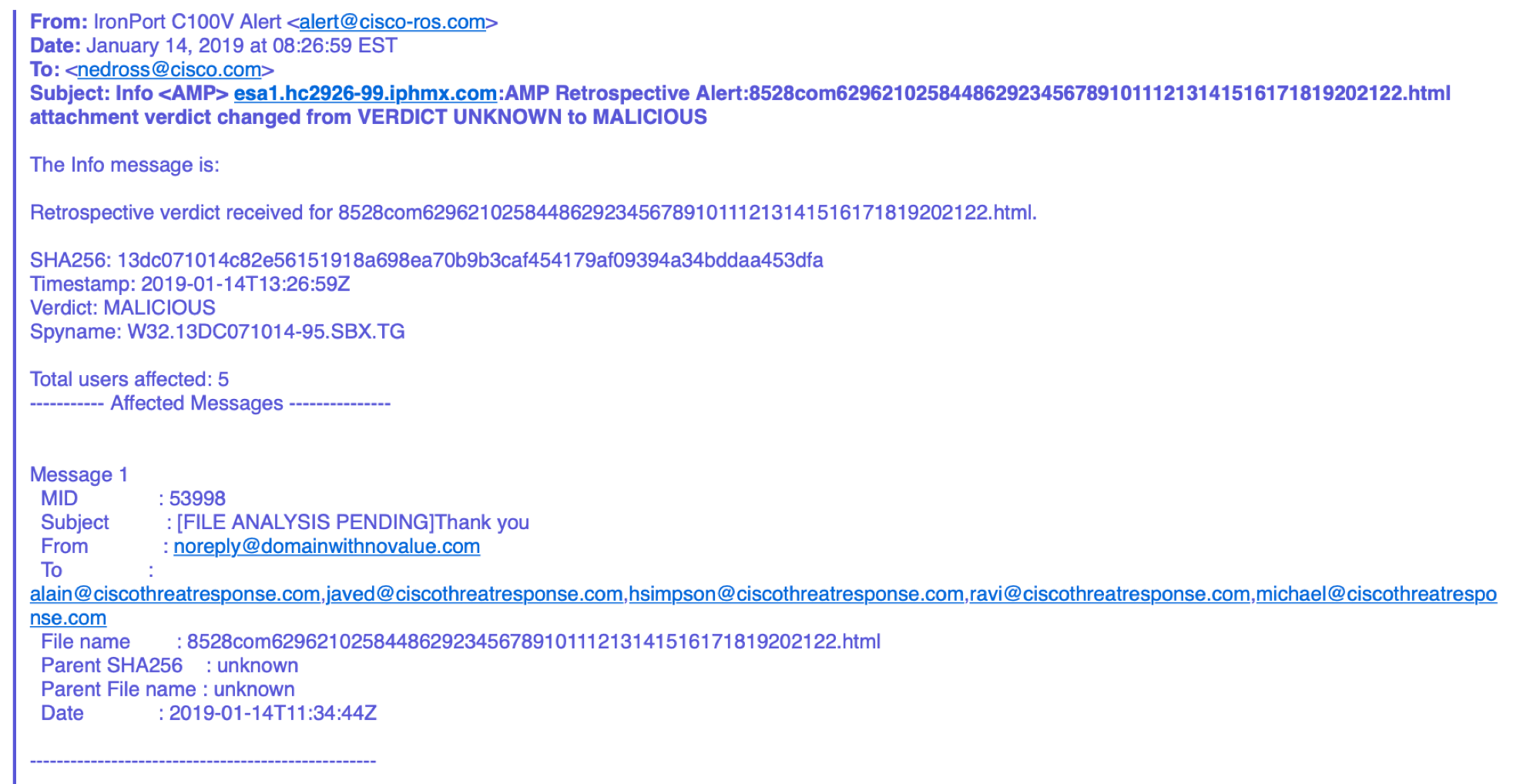

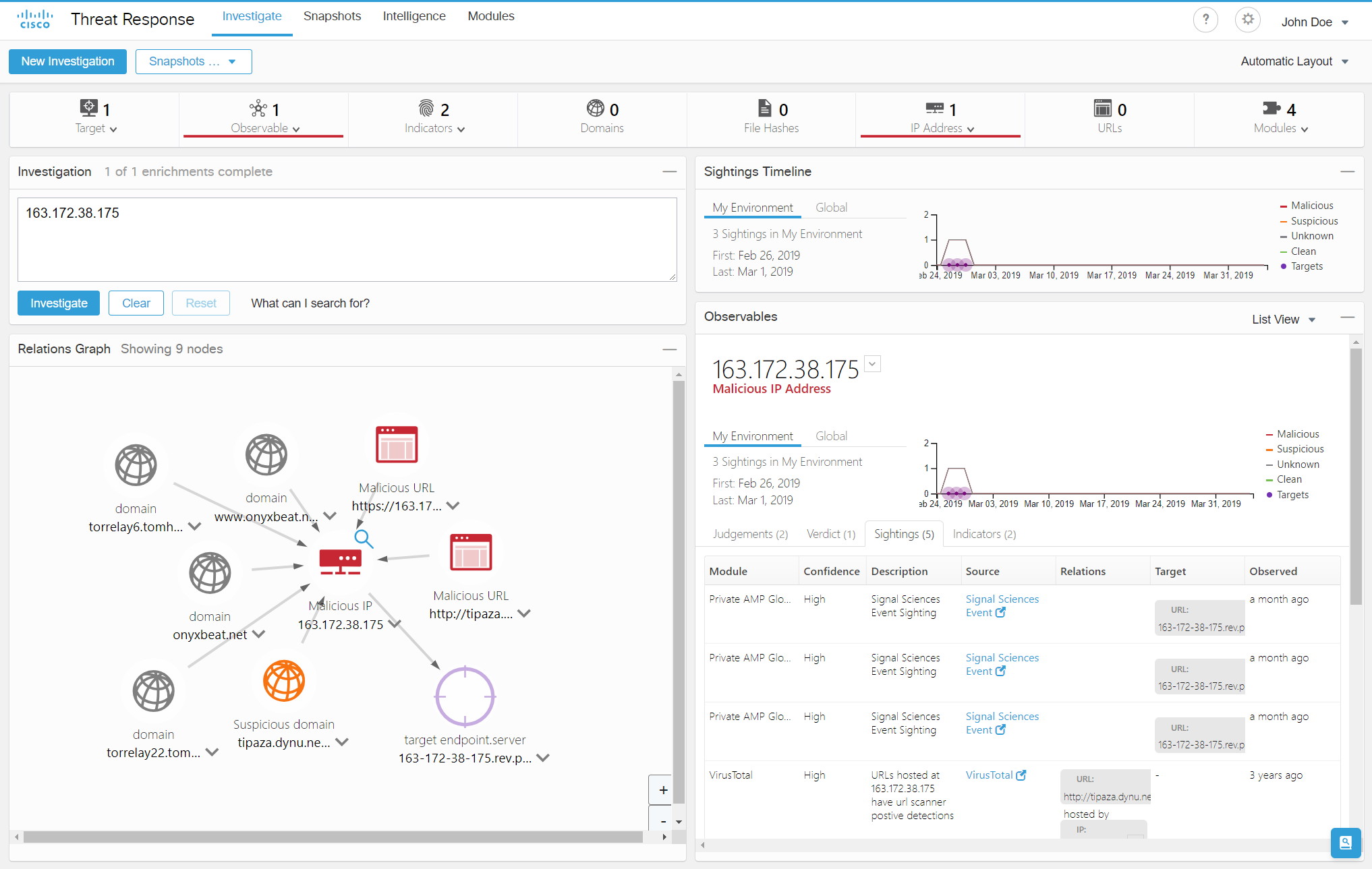

دعونا نرى كيف يعمل تكامل CTR مع Cisco Email Security (ESA). افترض أنك تتلقى إشعارًا عبر البريد الإلكتروني من Cisco ESA حول مرفق ضار تم اكتشافه في إحدى رسائل البريد. يرجى ملاحظة أن هذا لا يتعلق باكتشاف تهديد سريع ، ولكن عن تحليل بأثر رجعي ، والذي جعل من الممكن استخلاص استنتاج حول ضرره في وقت ما بعد تلقي رسالة مع مرفق غير معروف. نواجه الآن مهمة فهم من "يقع تحت التوزيع" وإذا تمكن أي من المستلمين من فتح المرفق وإصابة أجهزة الكمبيوتر الخاصة بهم ، مما أدى إلى انتشار الأكواد الخبيثة عبر شبكة الشركة أو الإدارات.

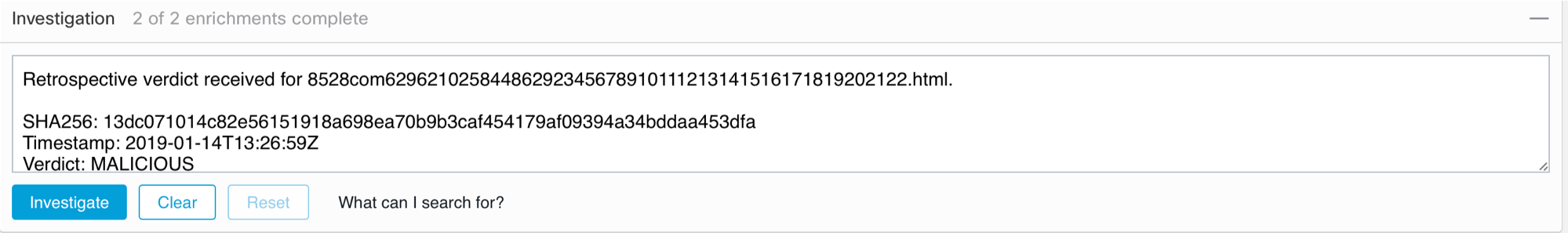

المؤشرات الناتجة (في هذه الحالة ، علامة تجزئة مرفقة) نضعها في نافذة نسبة النقر إلى الظهور الأولية. يمكننا نسخ النص الكامل للرسالة المستلمة من Cisco ESA - سوف تسحب CTR نفسها جميع مؤشرات التسوية منه.

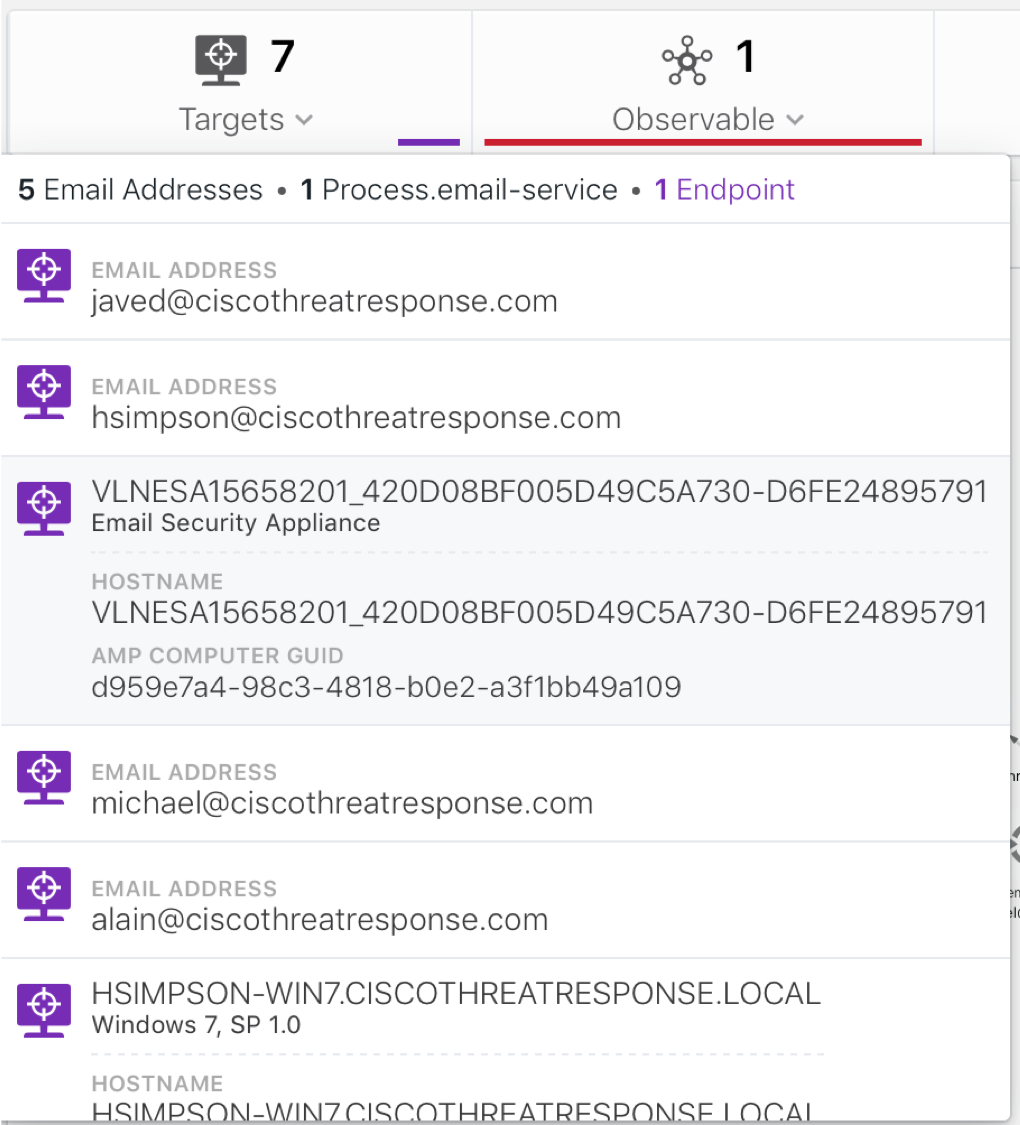

علاوة على ذلك ، تبدأ نسبة النقر إلى الظهور عملها وتكشف أن هذا المرفق يقع في خمسة صناديق بريد. بالإضافة إلى ذلك ، تم العثور على هذا الملف في إحدى العقد الداخلية للشركة.

ربما تمكن المستخدم بالفعل من فتح هذا المرفق أو حفظه على جهاز الكمبيوتر الخاص به. ربما تلقى المستخدم هذا الملف بطريقة مختلفة (على سبيل المثال ، على محرك أقراص فلاش USB أو عن طريق التنزيل من موقع على شبكة الإنترنت). في هذه الحالة ، من المرجح أننا نتعامل مع الخيار الأول ، نظرًا لأن اسم جهاز الكمبيوتر المشبوه يشبه اسم أحد صناديق البريد التي تلقت المرفق الضار.

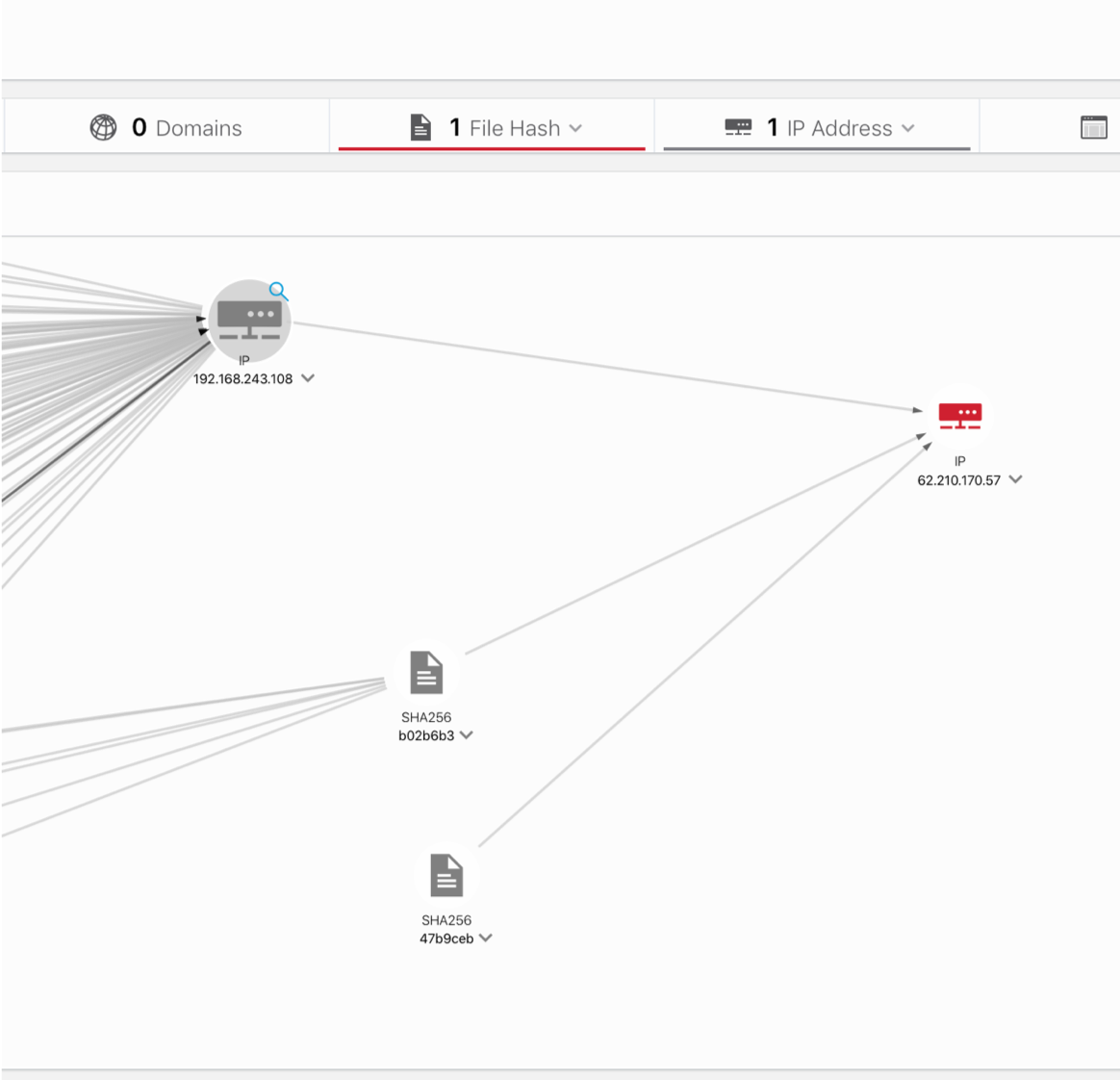

يبدو أنه قد تم حل المشكلة ، ويمكننا حظر هذا التهديد باستخدام Cisco AMP for Endpoints دون مغادرة نسبة النقر إلى الظهور. ولكن كجزء من التحقيق ، نحن مهتمون أيضًا بما إذا كان هذا الكمبيوتر الشخصي الذي يحمل العنوان 192.168،243.108 قد أصبح نقطة انطلاق لتطوير الهجوم ، أم أنه متصل بخادم قيادة خارجي؟

تم تبرير شكوكنا - كمبيوتر الضحية متصلاً بمضيف خارجي وخبيث بعنوان 62.210.170.57 ، والذي بدوره يرتبط بملفين آخرين لم يكون حكمهما معروفًا بعد ، والذي يمكننا ، بعد التحقيق ، وضع قائمة سوداء على AMP لـ Endpoints أو على وسائل الحماية الأخرى.

بالمناسبة ، لاحظ أنه لا يمكنك استخدام بيانات التجزئة التي يتم التحقق منها فقط من خلال Cisco Email Security كمؤشرات للتسوية ، ولكن أيضًا أسماء مرسلي / مستلمي رسائل البريد الإلكتروني ، فضلاً عن حقول رأس الموضوع والبريد الإلكتروني الأخرى. تتيح لك هذه الميزة تحويل نسبة النقر إلى الظهور (CTR) إلى أداة لتحليل ليس فقط النشاط الضار ، ولكن أيضًا الجوانب الأخرى للمؤسسة. أجرؤ على استدعاء متخيل CTR لـ DLP ، والذي تم تضمينه في Cisco ESA.

بشكل عام ، يتيح دمج CTR مع Cisco ESA لمحللي IS الإجابة على الأسئلة التالية:

- ما هي رسائل البريد الإلكتروني التي تحتوي على ملف يحمل هذا الاسم أو مثل هذا التجزئة؟

- ما هي رسائل البريد الإلكتروني التي تحتوي على مثل هذا الموضوع؟

- ما هي رسائل البريد الإلكتروني التي تم إرسالها من قبل هذا المرسل؟

- ما هي رسائل البريد الإلكتروني المرتبطة بمثل عنوان IP أو مجال المرسل؟

- ما هي تفاصيل الرسالة بمعرّف الرسالة هذا؟

في Cisco Live ، الذي تم عقده في أوائل يونيو في سان دييغو ، أعلنا دمج CTR مع أداة الأمان الرئيسية الخاصة بنا ، الحل الأمني متعدد الوظائف Cisco Firepower. يمكن لجدار الحماية من الجيل التالي وأنظمة الكشف عن الاختراق "إرسال" إلى أحداث أمان نسبة النقر إلى الظهور المرتبطة بنشاط ضار ناشئ عن عنوان IP أو عنوان URL. يتم عرض هذه المعلومات في نسبة النقر إلى الظهور وترتبط بالبيانات الأخرى الواردة من الجهاز الطرفي أو البريد الإلكتروني. أيضًا ، من خلال نسبة النقر إلى الظهور (CTR) ، يمكن حظر عناوين IP أو عناوين URL الضارة على Cisco Firepower.

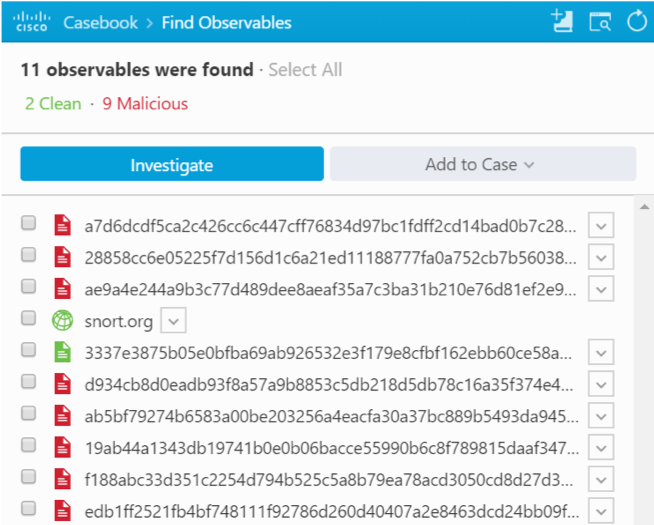

كان هناك ابتكار آخر في نسبة النقر إلى الظهور (CTR) وهو المكون الإضافي لمتصفح Chrome و Firefox ، والذي يسمح لك بتحليل صفحة الويب الحالية وسحب جميع مؤشرات التسوية "بنقرة واحدة" منها (على سبيل المثال ، من مدونة شركة أو باحث في أمن المعلومات). بالإضافة إلى أتمتة عملية التقاط مؤشرات التسوية وتقليل عدد الأخطاء عند نسخها ، يسمح لك هذا البرنامج المساعد بالإبلاغ الفوري عن حالته لكل IOC (نظيفة أو ضارة) ، وكذلك تضمين المؤشرات الضرورية في التذكرة المقابلة (تسمى Casebook) ، والتي يمكنك العمل عليها لاحقًا في نسبة النقر إلى الظهور

إحدى الميزات ، التي أثار عدم وجود أسئلة من عملائنا ، هي عدم القدرة على إثراء عناوين IP أو تجزئة الملفات من مصادر خارجية للتهديدات الاستخباراتية. في وقت الإطلاق ، دعم Cisco Threat Response مصادر TI فقط من Cisco (Cisco Talos و Cisco AMP Global و Cisco Threat Grid و Cisco Umbrella) ، ومن المصادر الخارجية فقط VirusTotal. ولكن الآن تغير كل شيء - لقد فتحنا واجهة برمجة تطبيقات تتيح لك الاتصال بمصادر TI أخرى ، على سبيل المثال ، GosSOPKU أو FinCERT أو BI.ZONE أو Group-IB أو Kaspersky Lab أو الخدمات الأجنبية. باستخدام واجهة برمجة التطبيقات (API) ، يمكنك أيضًا أتمتة عملية الاستجابة للحوادث المكتشفة من خلال حلول الجهات الخارجية. إذا كانت البنية التحتية الخاصة بك تستخدم حلول أمان Cisco IB ، فإن ميزات الاستجابة مضمنة بالفعل في Cisco Threat Response:

- حظر ملف بتجزئة مناسبة أو عزل ملف / عملية من خلال Cisco AMP for Endpoints

- حجب المجال من خلال مظلة سيسكو

- عزل البريد الإلكتروني من خلال Cisco Email Security (في الإصدارات المستقبلية)

- حظر IP و URL من خلال Cisco NGFW / NGIPS (في الإصدارات المستقبلية)

- حظر عناوين URL من خلال Cisco Web Security / SIG (في الإصدارات المستقبلية)

- عزل مضيف داخلي من خلال Cisco ISE (في الإصدارات المستقبلية).

في

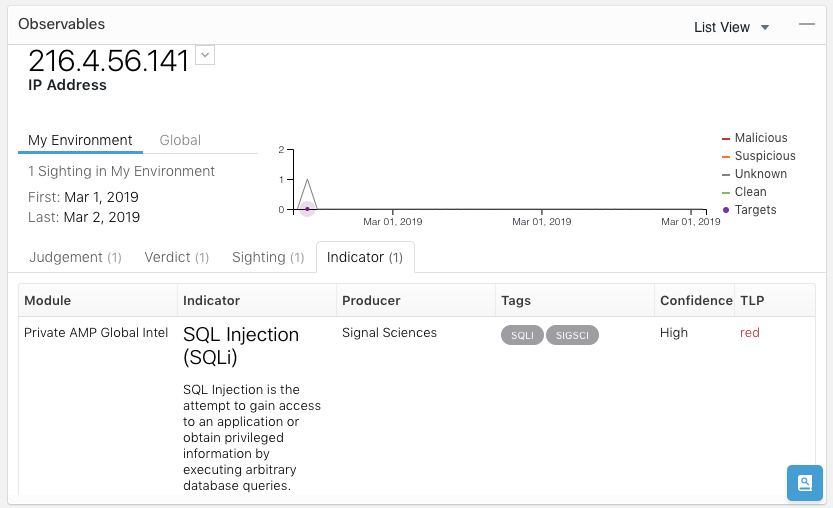

مقال سابق حول Cisco Visibility ، سُئلت عما إذا كان بإمكاننا الاندماج ليس فقط مع حلول Cisco ، ولكن أيضًا مع حلول الجهات الخارجية. ثم أجبت بالإيجاب ، واليوم يمكنني حتى عرض مثال واحد لهذا التكامل. في فبراير ، اتصل بنا Signal Science ، المعروفة عالميا بجيلها القادم من WAF. أرادت هذه الشركة دمج حلها مع نسبة النقر إلى الظهور. لقد منحناهم إمكانية الوصول إلى الوثائق وأمثلة الكود ، وبعد 10 أيام (عشرة أيام في المجموع) ، تم عرض تكامل عملي يتيح لنا إرسال بيانات حول الأحداث التي سجلتها WAF إلى نسبة النقر إلى الظهور ، بما في ذلك البيانات المتعلقة بالملكية الفكرية ومؤشرات التسوية وبيانات التعريف المتعلقة بـ الهجوم.

إذا كان المحلل بحاجة إلى الانتقال إلى عرض أكثر تفصيلاً للحادث ، يمكنك فتح واجهة Signal Science WAF مباشرة من واجهة CTR.

باستخدام واجهة برمجة التطبيقات ، تمكن مستخدمو حلول Cisco و Signal Science من:

- تحليل وربط البيانات من مختلف حلول أمن المعلومات التي تكمل بعضها البعض

- الجمع بين مؤشرات الحلول الوسط من الحلول المختلفة داخل تذكرة واحدة

- تفاعل تفاعلي مع التهديدات التي اكتشفها Signal Science مع حلول Cisco.

آمل أن يلفت انتباهي في بياني حول نسبة النقر إلى الظهور المجانية؟ نعم هذا صحيح. ولكن للوصول إليها ، يجب أن تكون قد نشرت أحد حلول Cisco التالية - Cisco AMP for Endpoints ، Cisco Threat Grid ، Cisco Umbrella ، Cisco Email Security و Cisco NGFW / NGIPS (وغيرها من الحلول في المستقبل). إذا كنت المالك الفخور لأحد هذه المنتجات ، فيمكنك بسهولة اختبار وبدء استخدام منصة تحليل تهديدات Cisco Threat Response. إذا كنت مطورًا وترغب في دمج حلول أمان المعلومات الخاصة بك مع نسبة النقر إلى الظهور (CTR) ، فيمكنك القيام بذلك بسهولة بعد إجراء بعض التدريبات ودراسة نماذج الرموز على نظام مجتمع

Cisco DevNet Cisco للمطورين.