يبدو أن الإنترنت هيكل قوي ومستقل وغير قابل للتدمير. من الناحية النظرية ، فإن قوة الشبكة كافية للبقاء على قيد الحياة في انفجار نووي. في الواقع ، يمكن للإنترنت إسقاط جهاز توجيه واحد صغير. كل ذلك يرجع إلى حقيقة أن الإنترنت هو مجموعة من التناقضات ، ونقاط الضعف والأخطاء ومقاطع الفيديو حول القطط. أساس الإنترنت - BGP - يحتوي على مجموعة من المشاكل. إنه لأمر مدهش أنه لا يزال يتنفس. بالإضافة إلى الأخطاء التي تحدث على الإنترنت نفسها ، فإن أي شخص آخر يكسرها: كبار مزودي الإنترنت والشركات وهجمات DDoS. ماذا تفعل معها وكيف تتعايش معها؟

يعرف Alexey Uchakin

يعرف Alexey Uchakin (

Night_Snake ) ، قائد فريق هندسة الشبكات في IQ Option ، الإجابة. مهمتها الرئيسية هي إمكانية الوصول إلى النظام الأساسي للمستخدمين. عند فك شفرة تقرير Alexey في

Saint HighLoad ++ 2019 ، سنتحدث عن BGP ، هجمات DDOS ، قطع الاتصال بالإنترنت ، أخطاء الموفر ، اللامركزية ، والحالات التي أرسل فيها جهاز توجيه صغير الإنترنت للنوم. في النهاية - بعض النصائح حول كيفية البقاء على قيد الحياة كل هذا.

اليوم الذي انهار فيه الانترنت

سأقدم فقط بعض الحوادث عندما تنقطع الاتصال بالإنترنت. هذا سيكون كافيا للصورة كاملة.

"حادثة مع AS7007 .

" المرة الأولى التي تعطل فيها الإنترنت في أبريل 1997. حدث خطأ في برنامج جهاز توجيه واحد من نظام الحكم الذاتي 7007. في مرحلة ما ، أعلن جهاز التوجيه للجيران جدول التوجيه الداخلي وأرسل نصف الشبكة إلى الثقب الأسود.

باكستان مقابل يوتيوب . في عام 2008 ، قرر الشجعان من باكستان حظر YouTube. لقد فعلوا ذلك بشكل جيد لدرجة أن نصف العالم ترك بدون أختام.

"التقاط البادئات VISA و MasterCard و Symantec بواسطة Rostelecom .

" في عام 2017 ، أعلنت Rostelecom عن طريق الخطأ البادئات VISA و MasterCard و Symantec. نتيجةً لذلك ، مرت الحركة المالية عبر القنوات التي يتحكم فيها المزود. لم يستمر التسريب لفترة طويلة ، لكن الشركات المالية كانت غير سارة.

جوجل ضد اليابان . في أغسطس 2017 ، بدأت Google في الإعلان عن بادئات كبار مقدمي الخدمات اليابانيين NTT و KDDI في جزء من الوصلات الصاعدة. تم نقل حركة المرور إلى Google كعبور ، على الأرجح عن طريق الخطأ. نظرًا لأن Google ليست مزودًا ولا تسمح بحركة المرور العابر ، يتم ترك جزء كبير من اليابان بدون الإنترنت.

"استحوذت DV LINK على بادئات Google و Apple و Facebook و Microsoft .

" في نفس عام 2017 ، بدأ المزود الروسي DV LINK لسبب ما في الإعلان عن شبكة Google و Apple و Facebook و Microsoft وبعض اللاعبين الرئيسيين الآخرين.

"أمنت eNet الأمريكية بادئة AWS Route53 و MyEtherwallet .

" في عام 2018 ، أعلن أحد مزودي أوهايو أو أحد عملائها عن شبكة Amazon Route53 ومحفظة تشفير MyEtherwallet. كان الهجوم ناجحًا: على الرغم من الشهادة الموقعة ذاتياً ، فقد ظهر تحذير للمستخدم عند دخوله إلى موقع MyEtherwallet على شبكة الإنترنت ، حيث اختطفت العديد من المحافظ وسرقت جزءًا من العملة المشفرة.

كان هناك أكثر من 14000 مثل هذه الحوادث في عام 2017 وحده! لا تزال الشبكة لا مركزية ، لذلك ليس كل شيء وليس جميعها معطلة. لكن هذه الحوادث تحدث بالآلاف ، وكلهم مرتبطون ببروتوكول BGP ، الذي تعمل عليه الإنترنت.

BGP ومشاكله

تم وصف

بروتوكول BGP - بروتوكول بوابة الحدود ، لأول مرة في عام 1989 من قبل اثنين من المهندسين من IBM و Cisco Systems على ثلاثة "مناديل" - أوراق A4. لا تزال هذه

"المناديل" تكمن في مقر شركة Cisco Systems في سان فرانسيسكو باعتبارها من بقايا عالم الشبكات.

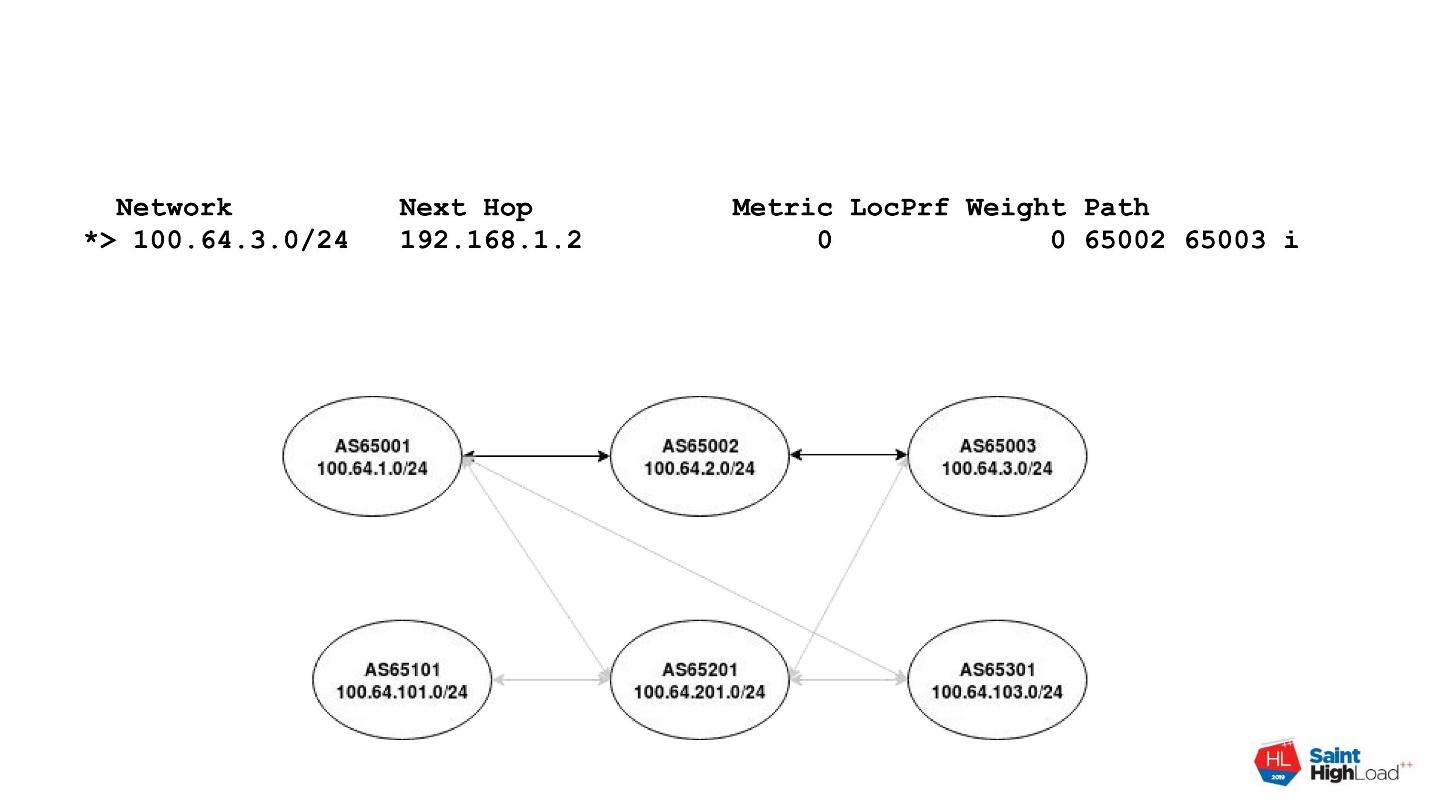

يعتمد البروتوكول على تفاعل الأنظمة المستقلة - الأنظمة المستقلة أو بشكل مختصر - AS. النظام المستقل هو مجرد معرّف يتم تعيين شبكات IP له في السجل العام. يمكن لجهاز التوجيه الذي يحمل هذا المعرف الإعلان عن هذه الشبكات للعالم. وفقًا لذلك ، يمكن تمثيل أي مسار على الإنترنت كمتجه يسمى

AS Path . يتكون المتجه من أرقام النظام المستقل التي يجب إكمالها للوصول إلى شبكة الوجهة.

على سبيل المثال ، هناك شبكة من عدد من الأنظمة الذاتية. تحتاج إلى الانتقال من نظام AS65001 إلى نظام AS65003. يتم تمثيل المسار من نظام واحد بواسطة AS Path في المخطط. يتكون من اثنين من الحكم الذاتي: 65002 و 65003. لكل عنوان الوجهة هناك متجه AS المسار ، الذي يتكون من عدد من الأنظمة الذاتية التي نحتاج إلى الذهاب من خلال.

إذن ما هي المشاكل مع BGP؟

BGP هو بروتوكول الثقة

بروتوكول BGP - القائم على الثقة. هذا يعني أننا بشكل افتراضي نثق في جارنا. هذه هي سمة من سمات العديد من البروتوكولات التي تم تطويرها في فجر الإنترنت. دعونا نتعرف على معنى "الثقة".

لا يوجد مصادقة جار . رسميا ، هناك MD5 ، ولكن MD5 في عام 2019 - حسنا ، هذا ...

لا تصفية . تحتوي BGP على عوامل تصفية ويتم وصفها ، لكنها غير مستخدمة أو يتم استخدامها بشكل غير صحيح. ساوضح لماذا في وقت لاحق.

انها بسيطة جدا لإقامة حي . إعدادات الجوار في بروتوكول BGP على أي جهاز توجيه تقريبًا - بضعة أسطر من التكوين.

حقوق إدارة BGP غير مطلوبة . لا حاجة لإجراء اختبارات لتأكيد مؤهلاتك. لا أحد سوف يسلب حقوق تكوين BGP في حالة سكر.

مشكلتان رئيسيتان

اختطاف البادئة - اختطاف البادئة . اختطاف البادئة هو إعلان عن شبكة لا تنتمي إليك ، كما هو الحال مع MyEtherwallet. لقد اتخذنا بعض البادئات ، واتفقنا مع المزود أو اخترقناها ، ومن خلالها نعلن عن هذه الشبكات.

تسرب الطريق - تسرب الطريق . التسريبات اصعب بعض الشيء.

تسرب هو تغيير في مسار AS . في أفضل الأحوال ، سيؤدي التغيير إلى مزيد من التأخير ، لأنك بحاجة إلى السير في المسار الطويل أو الرابط الأقل رحابة. في أسوأ الحالات مع جوجل واليابان.

لا تعد Google نفسها مشغلًا أو نظامًا مؤقتًا للنقل العابر. ولكن عندما أعلن لمزوده شبكة من المشغلين اليابانيين ، كان يُنظر إلى حركة المرور عبر Google عبر AS Path كأولوية أكبر. ذهبت حركة المرور إلى هناك وانخفضت فقط لأن إعدادات التوجيه داخل Google أكثر تعقيدًا من مجرد عوامل التصفية على الحدود.

لماذا لا تعمل المرشحات؟

لا أحد يهتم . هذا هو السبب الرئيسي - الجميع لا يهتمون. تولى مسؤول موفر صغير أو شركة متصلة بمزود عبر BGP MikroTik ، تكوين BGP عليه ولا يعرف حتى أنه يمكنك تكوين المرشحات.

أخطاء التكوين . ظهروا لأول مرة في شيء ، ارتكبوا خطأً في القناع ، ووضعوا شبكة خاطئة - والآن ، مرة أخرى ، خطأ.

لا يوجد أي احتمال فني . على سبيل المثال ، لدى موفري الاتصالات العديد من العملاء. بطريقة ذكية ، يجب عليك تحديث الفلاتر تلقائيًا لكل عميل - تأكد من أن لديه شبكة جديدة ، وأنه استأجر شبكته لشخص ما. تتبع هذا أمر صعب ، ويديك أكثر صعوبة. لذلك ، فهي ببساطة تضع مرشحات مريحة أو لا تضع مرشحات على الإطلاق.

الاستثناءات. هناك استثناءات للعملاء المحبوبين والكبار. خاصة في حالة المفاصل بين المشغلين. على سبيل المثال ، لدى TransTeleCom و Rostelecom مجموعة من الشبكات وتقاطع بينهما. إذا تم وضع المفصل ، فلن يكون ذلك مفيدًا لأي شخص ، لذلك فإن المرشحات تسترخي أو تزيل تمامًا.

معلومات قديمة أو غير ذات صلة في IRR . يتم بناء المرشحات على أساس المعلومات المسجلة في سجل

IRR - Internet Routing Registry . هذه هي سجلات مسجلي الإنترنت الإقليميين. في كثير من الأحيان في السجلات معلومات قديمة أو غير ذات صلة ، أو كلها معًا.

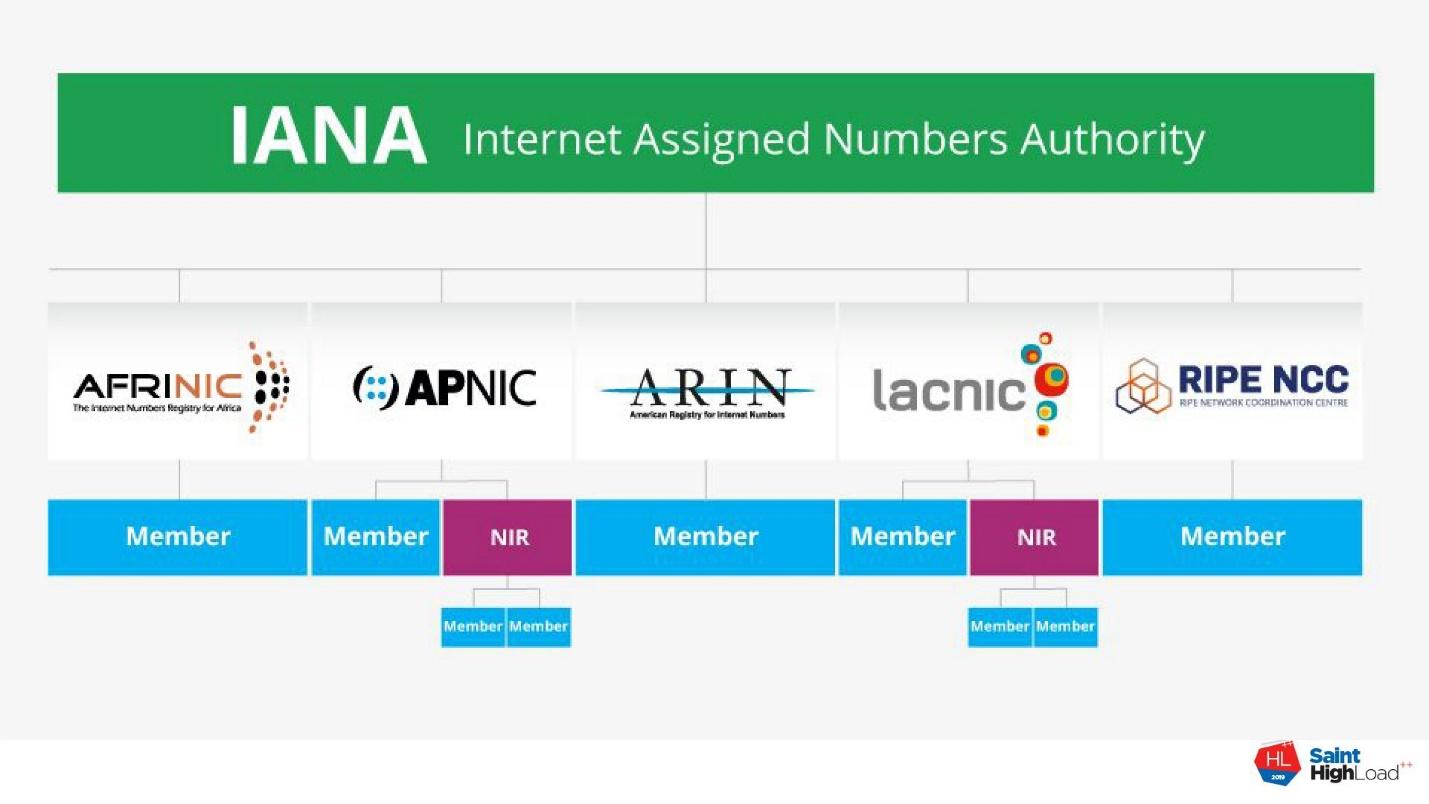

من هم هؤلاء المسجلين؟

جميع عناوين الإنترنت مملوكة لـ

IANA - هيئة أرقام الإنترنت المخصصة . عندما تشتري شبكة IP من شخص ما ، فإنك لا تشتري العناوين ، ولكن الحق في استخدامها. تعتبر العناوين مورداً غير ملموس ، وكلها بالاتفاق المشترك تنتمي إلى وكالة IANA.

النظام يعمل مثل هذا. تقوم IANA بتفويض إدارة عناوين IP وأرقام النظام المستقل إلى خمسة مسجلين إقليميين. وتصدر هذه الأنظمة المستقلة ل

LIR - مسجلي الإنترنت المحليين . بعد ذلك ، تخصص LIRs عناوين IP للمستخدمين النهائيين.

عيب النظام هو أن كل من المسجلين الإقليميين يحتفظون بسجلاتهم الخاصة بطريقتهم الخاصة. كل شخص لديه وجهات نظره الخاصة بشأن المعلومات التي يجب تضمينها في السجلات ، والذين يجب أو لا ينبغي التحقق منها. والنتيجة هي فوضى ، والتي هي الآن.

كيف يمكنك التعامل مع هذه المشاكل؟

IRR هي نوعية متواضعة . من خلال IRR ، يكون كل شيء سيئًا هناك.

المجتمعات BGP . هذه هي بعض السمات الموضحة في البروتوكول. على سبيل المثال ، يمكننا إرفاق مجتمع خاص بإعلاننا حتى لا يرسل أحد الجيران شبكاتنا إلى جيرانه. عندما يكون لدينا رابط P2P ، فإننا نتبادل شبكاتنا فقط. حتى لا ينتقل الطريق بطريق الخطأ إلى شبكات أخرى ، فإننا نعلق المجتمع.

المجتمع ليس متعددا . هذا هو دائما عقد لمدة سنتين ، وهذا هو عيبهم. لا يمكننا تعليق أي مجتمع ، باستثناء مجتمع واحد ، والذي يتم قبوله افتراضيًا من قبل الجميع. لا يمكننا التأكد من قبول هذا المجتمع وتفسيره بشكل صحيح من قبل الجميع. لذلك ، في أفضل الأحوال ، إذا كنت توافق على الوصلة الصاعدة ، فسوف يفهم ما تريده منه في المجتمع. لكن جاره قد لا يفهم ، أو سوف يقوم المشغل ببساطة بإعادة تعيين العلامة الخاصة بك ، ولن تحقق ما تريد.

RPKI + ROA يحل سوى جزء صغير من المشاكل . RPKI هي بنية أساسية للمورد

العام - إطار عمل خاص لتوقيع معلومات التوجيه. إنها فكرة جيدة أن تحصل على LIRs وعملائها للحفاظ على قاعدة بيانات مساحة عنوان محدثة. ولكن هناك مشكلة واحدة معه.

RPKI هو أيضًا نظام مفاتيح عمومية هرمي. هل لدى IANA مفتاح يتم من خلاله إنشاء مفاتيح RIR ومنها مفاتيح LIR؟ التي يوقعون بها مساحة العنوان الخاصة بهم باستخدام ROAs - تراخيص أصل الطريق:

"أؤكد لك أن هذه البادئة سيتم الإعلان عنها نيابة عن هذا الحكم الذاتي."بالإضافة إلى ROA ، هناك أشياء أخرى ، ولكن عنها فيما بعد بطريقة أو بأخرى. يبدو أن الشيء جيد ومفيد. لكنه لا يحمينا من التسريبات من كلمة "تماما" ولا يحل جميع المشاكل مع اختصارات البادئات. لذلك ، اللاعبون ليسوا في عجلة من امرنا لتنفيذه. على الرغم من أن هناك بالفعل ضمانات من اللاعبين الكبار مثل AT&T و IXs الكبيرة التي ستسقط البادئات بسجل ROA غير صالح.

ربما سيفعلون ذلك ، ولكن حتى الآن لدينا عدد كبير من البادئات التي لم يتم توقيعها على الإطلاق. من ناحية ، من غير الواضح ما إذا كان قد تم الإعلان عنها بشكل صحيح. من ناحية أخرى ، لا يمكننا إسقاطها افتراضيًا ، لأننا لسنا متأكدين ما إذا كان هذا صحيحًا أم لا.

ماذا هناك؟

BGPSec . هذا شيء رائع توصل إليه الأكاديميون لشبكة المهر الوردي. قالوا:

- لدينا RPKI + ROA - آلية لإصدار الشهادات لتوقيع مساحة العنوان. دعنا نحصل على سمة BGP منفصلة ونطلق عليها مسار BGPSec. سيوقع كل جهاز توجيه بتوقيعه الإعلانات التي يعلنها لجيرانه. حتى نحصل على المسار الموثوق به من سلسلة الإعلانات الموقعة ويمكننا التحقق منه.من الناحية النظرية ، هذا جيد ، ولكن في الممارسة العملية هناك العديد من المشاكل. BGPSec يكسر العديد من آليات BGP الحالية عن طريق اختيار القفزة التالية وإدارة حركة المرور الواردة / الصادرة مباشرة على جهاز التوجيه. لا يعمل BGPSec حتى يقدمه 95٪ من المشاركين في السوق بالكامل ، وهو بحد ذاته يوتوبيا.

BGPSec لديه مشاكل الأداء ضخمة. على الأجهزة الحالية ، تبلغ سرعة التحقق من الإعلانات حوالي 50 بادئة في الثانية. للمقارنة: سيتم ملء جدول الإنترنت الحالي المكون من 700000 بادئة لمدة 5 ساعات ، والتي سوف تتغير 10 مرات أخرى.

سياسة BGP المفتوحة (BGP القائمة على الدور) . عرض جديد يعتمد على طراز

Gao Rexford . هذان عالمان يشاركان في أبحاث BGP.

نموذج قاو ريكسفورد هو على النحو التالي. لتبسيط ، في حالة BGP هناك عدد صغير من أنواع التفاعلات:

- عميل مزود

- P2P.

- التفاعل الداخلي ، على سبيل المثال ، iBGP.

استنادًا إلى دور جهاز التوجيه ، من الممكن بالفعل تعيين سياسات استيراد / تصدير معينة افتراضيًا. لا يحتاج المسؤول إلى تكوين قوائم البادئة. استنادًا إلى الدور الذي تتفق عليه أجهزة التوجيه والتي يمكن تعيينها ، حصلنا بالفعل على بعض المرشحات الافتراضية. الآن هذه مسودة تتم مناقشتها في IETF. آمل أن نشاهد هذا قريبًا في شكل RFC وتطبيقه على الأجهزة.

مزودي خدمة الانترنت الكبيرة

خذ بعين الاعتبار مثال موفر

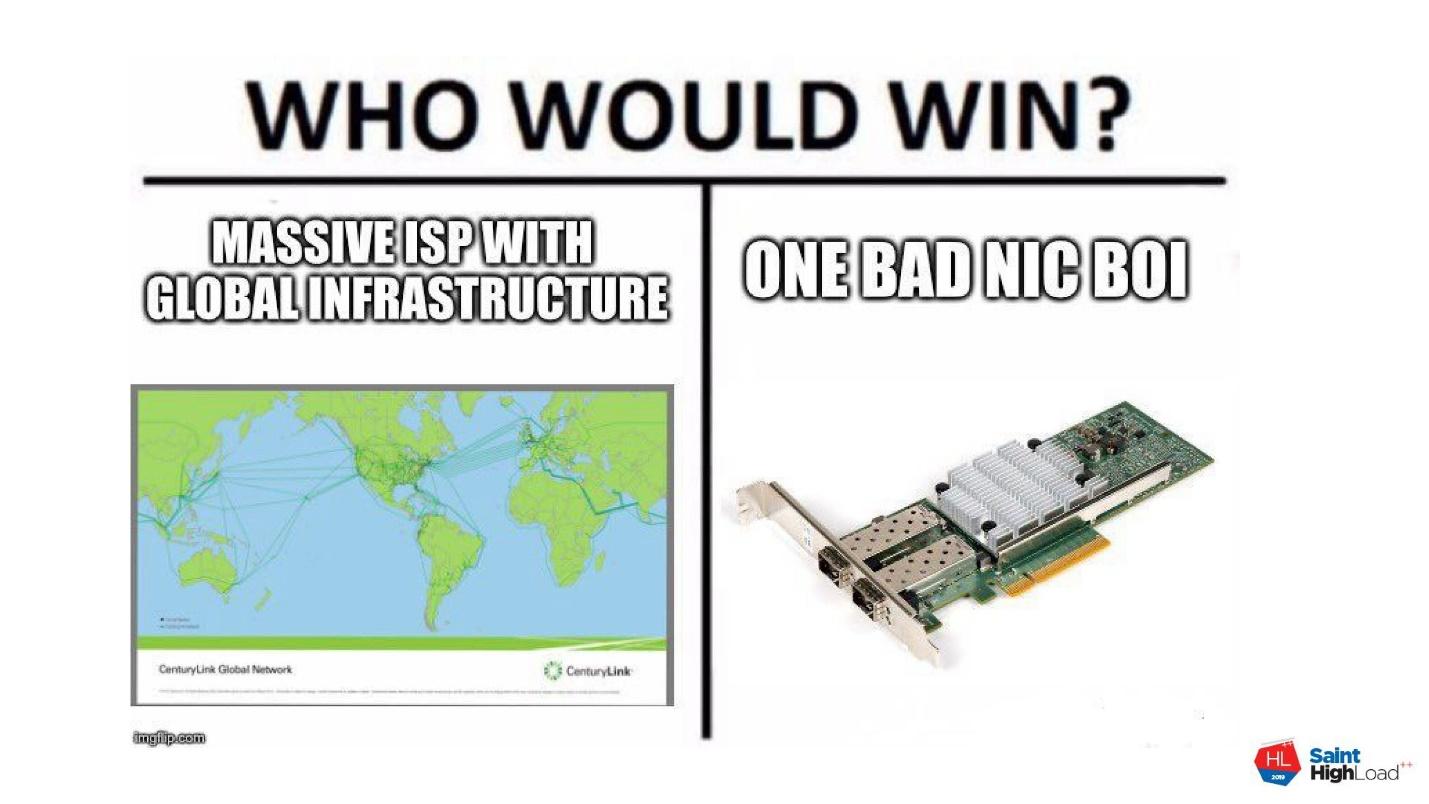

CenturyLink . هذا هو ثالث أكبر مزود للولايات المتحدة ، والذي يخدم 37 ولاية ولديه 15 مركز بيانات.

في ديسمبر 2018 ، كان CenturyLink في السوق الأمريكية لمدة 50 ساعة. خلال الحادث ، كانت هناك مشاكل مع تشغيل أجهزة الصراف الآلي في ولايتين ؛ 911 لم يعمل لعدة ساعات في خمس ولايات. كان يانصيب ولاية ايداهو ممزقا. لجنة الاتصالات الأمريكية تحقق حاليا في الحادث.

سبب المأساة في بطاقة شبكة واحدة في مركز بيانات واحد. فشلت البطاقة ، وأرسلت حزم غير صحيحة ، وتعطلت جميع مراكز بيانات مزود الخدمة الخمسة عشر.

بالنسبة إلى هذا المزود ، لم تنجح فكرة

"كبير جدًا في الانخفاض" . هذه الفكرة لا تعمل على الإطلاق. يمكنك أن تأخذ أي لاعب كبير ووضع بعض تافه. في الولايات المتحدة ، كل شيء لا يزال جيدًا مع الترابط. ذهب عملاء CenturyLink الذين لديهم احتياطي بشكل جماعي. ثم اشتكى المشغلون البديلون من التحميل الزائد للروابط الخاصة بهم.

إذا كانت كازيلتيكوم المشروطة ، فستترك الدولة بأكملها بدون الإنترنت.

شركة

من المحتمل أن يكون Google و Amazon و FaceBook والشركات الأخرى متصلين بالإنترنت؟ لا ، يكسرونها أيضًا.

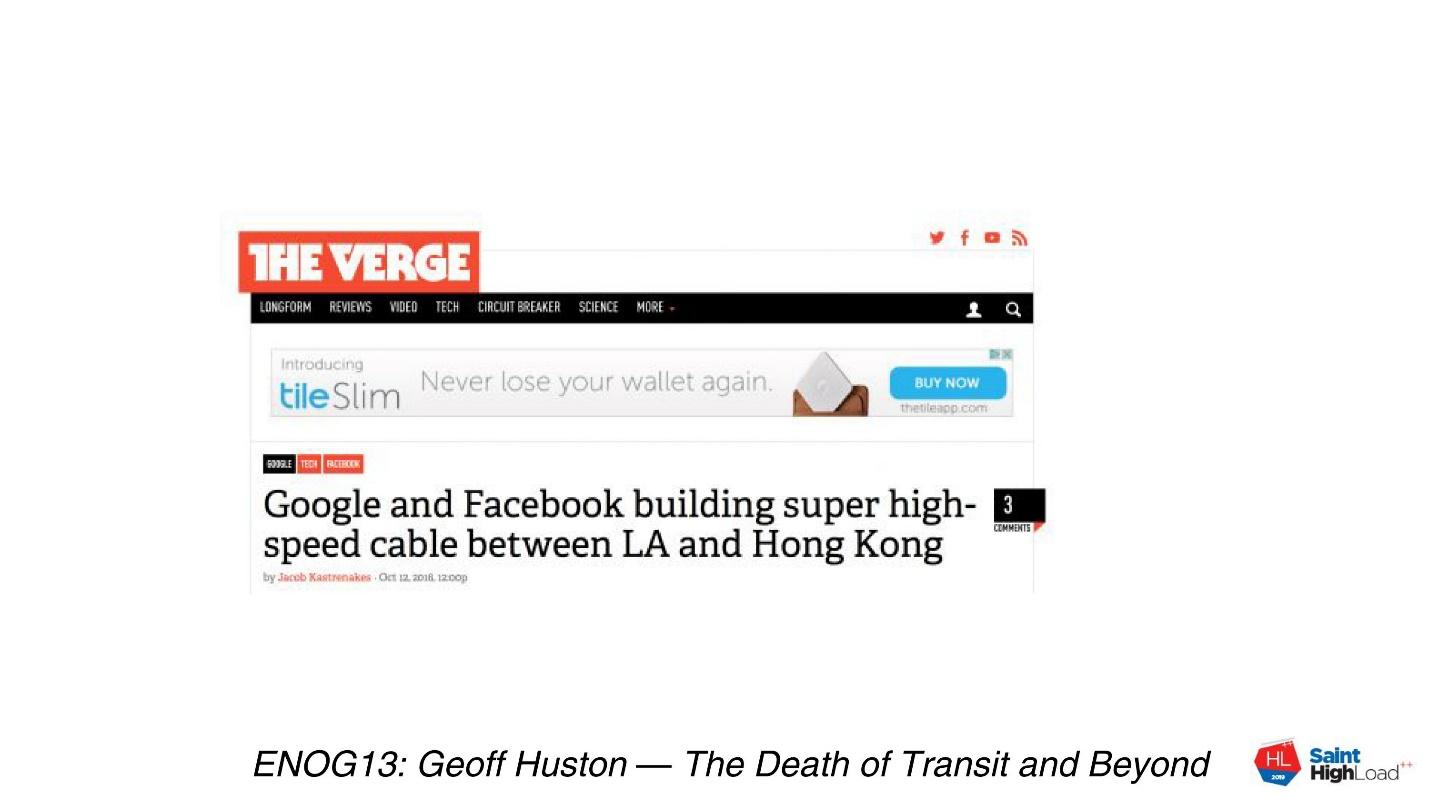

في عام 2017 في سان بطرسبرغ في مؤتمر ENOG13 ، قدم

جيف هيوستن من

APNIC تقرير "موت العبور" . تقول أننا معتادون على حقيقة أن التفاعل والتدفقات النقدية وحركة المرور على الإنترنت هي أمور عمودية. لدينا مزودون صغار يدفعون تكاليف التوصيل لمقدمي خدمات أكبر ، والذين يدفعون بالفعل مقابل التوصيل إلى وسائل النقل العالمية.

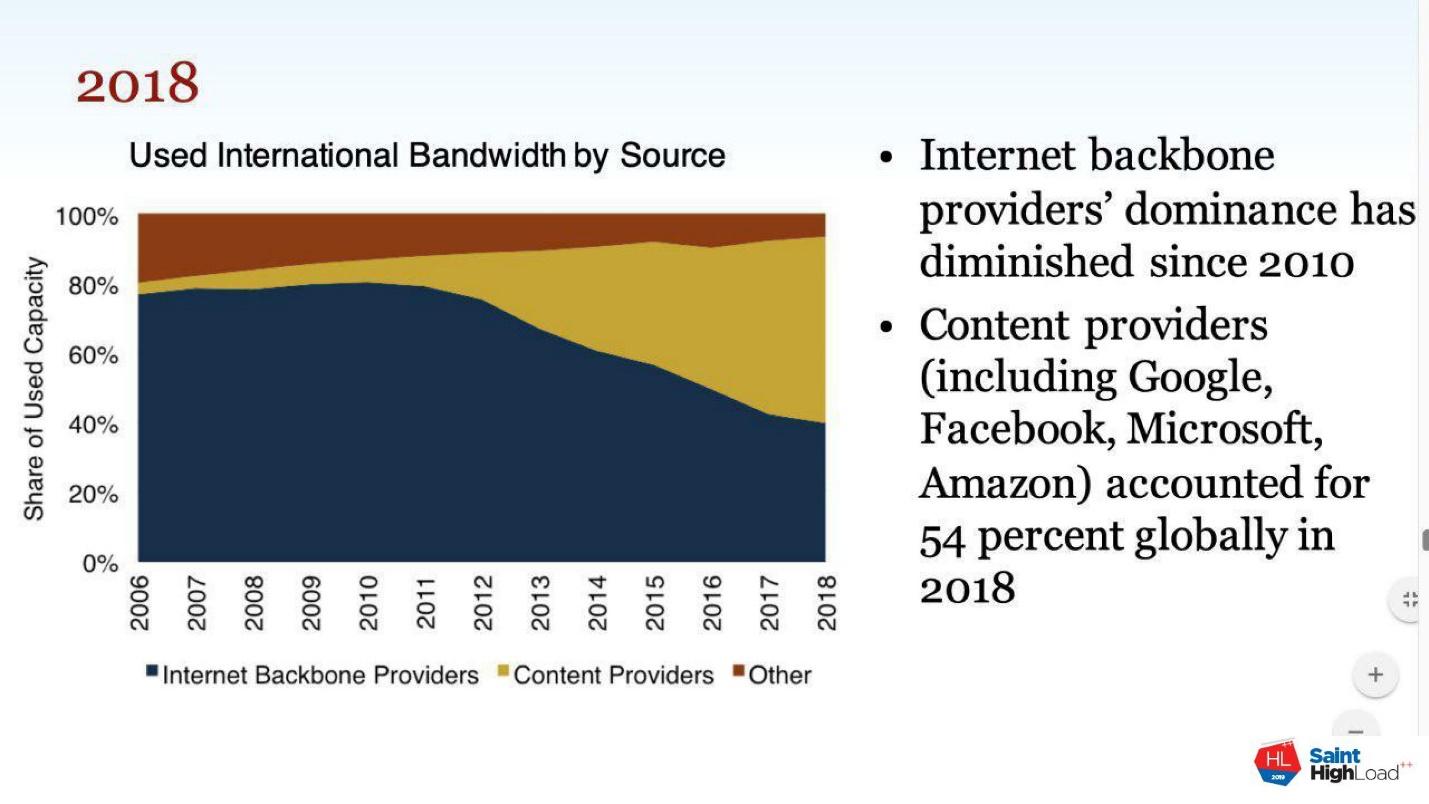

الآن لدينا مثل هذا الهيكل عموديا المنحى. كل شيء سيكون على ما يرام ، ولكن العالم يتغير - يقوم اللاعبون الكبار ببناء كبلاتهم عبر المحيطات لبناء شبكاتهم الأساسية.

أخبار حول كابل CDN.

أخبار حول كابل CDN.في عام 2018 ، أصدرت TeleGeography دراسة مفادها أن أكثر من نصف حركة المرور على الإنترنت لم تعد الإنترنت ، بل هي العمود الفقري للاعبين الرئيسيين. هذه هي حركة المرور المرتبطة بالإنترنت ، ولكن هذه ليست هي نفس الشبكة التي تحدثنا عنها.

الإنترنت ينقسم إلى مجموعة واسعة من الشبكات المزدوجة.

لدى Microsoft شبكتها الخاصة ، وجوجل لها شبكتها الخاصة ، وتتداخل بشكل ضعيف مع بعضها البعض. تمر حركة المرور التي نشأت في مكان ما في الولايات المتحدة الأمريكية عبر قنوات Microsoft عبر المحيط إلى أوروبا في مكان ما على CDN ، ثم تتصل بمزود الخدمة عبر CDN أو IX وتصل إلى جهاز التوجيه الخاص بك.

تختفي اللامركزية.

إن قوة الإنترنت هذه ، التي ستساعده على النجاة من الانفجار النووي ، تضيع. هناك أماكن تركيز المستخدمين وحركة المرور. إذا كانت Google Cloud المشروطة تقع ، فسيكون هناك العديد من الضحايا في وقت واحد. في جزء منه ، شعرنا بذلك عندما قام Roskomnadzor بحظر AWS. مع مثال CenturyLink ، من الواضح أن هناك تفاصيل كافية لذلك.

سابقا ، ليس كل شيء وليس كل كسر. في المستقبل ، يمكننا أن نصل إلى استنتاج مفاده أنه من خلال التأثير على لاعب رئيسي واحد ، يمكنك كسر الكثير من الأشياء ، كثير منها أين والكثير مع من.

دولة

الحالات التالية في السطر ، ويحدث عادة لهم.

هنا ، لدينا Roskomnadzor ليست أبدا رائدة. توجد ممارسة مماثلة لإغلاق الإنترنت في إيران والهند وباكستان. يوجد في إنجلترا مشروع قانون حول إمكانية قطع الاتصال بالإنترنت.

تريد أي ولاية كبيرة الحصول على مفتاح لإيقاف تشغيل الإنترنت ، إما كليًا أو جزئيًا: Twitter و Telegram و Facebook. إنهم لا يفهمون أنهم لن ينجحوا أبدًا ، لكنهم يريدون ذلك حقًا. يستخدم مفتاح السكين ، كقاعدة عامة ، لأغراض سياسية - للقضاء على المنافسين السياسيين ، أو إجراء الانتخابات على الأنف ، أو كسر المتسللين الروس شيئًا ما.

هجمات DDoS

لن آخذ الخبز من الرفاق من Qrator Labs ، فهم يفعلون ذلك أفضل مني. لديهم

تقرير سنوي عن استقرار الإنترنت. وهنا ما كتبوه في التقرير لعام 2018.

متوسط مدة هجمات DDoS ينخفض إلى 2.5 ساعة . يبدأ المهاجمون أيضًا في احتساب الأموال ، وإذا لم ينخفض المورد فورًا ، فسيتم تركه بمفرده بسرعة.

شدة الهجمات تتزايد . في عام 2018 ، رأينا 1.7 تيرابايت / ثانية على شبكة أكاماي ، وهذا ليس الحد الأقصى.

تظهر متجهات الهجوم الجديدة وتضخيم القديمة . تظهر البروتوكولات الجديدة الخاضعة للتضخيم ، وتظهر الهجمات الجديدة على البروتوكولات الحالية ، وخاصة TLS وما شابه.

معظم حركة المرور هي الأجهزة المحمولة . في الوقت نفسه ، يتم نقل حركة الإنترنت إلى عملاء الأجهزة المحمولة. مع هذا ، يجب أن تكون قادرًا على العمل مع كل من يهاجمون والذين يدافعون عن أنفسهم.

معرضة للخطر - لا . هذه هي الفكرة الرئيسية - لا يوجد حماية عالمية لا تحمي بالضبط ضد أي DDoS.

لا يمكن وضع النظام فقط إذا كان غير متصل بالإنترنت.

آمل أن أخافك بما فيه الكفاية. دعونا الآن نفكر فيما يجب فعله به.

ماذا تفعل؟

إذا كان لديك وقت فراغ ورغبة ومعرفة باللغة الإنجليزية - شارك في مجموعات العمل: IETF، RIPE WG. هذه قوائم بريدية مفتوحة والاشتراك في النشرات الإخبارية والمشاركة في المناقشات والتوصل إلى مؤتمرات. إذا كان لديك حالة LIR ، فيمكنك التصويت ، على سبيل المثال ، في RIPE لمختلف المبادرات.

لمجرد البشر ، وهذا هو

الرصد . لمعرفة ما هو كسر.

الرصد: ماذا تحقق؟

بينغ عادي ، وليس فقط الاختيار الثنائي - إنه يعمل أم لا. اكتب RTT للتاريخ لمشاهدة الحالات الشاذة في وقت لاحق.

Traceroute . هذا هو برنامج أداة مساعدة لتحديد مسارات البيانات في شبكات TCP / IP. يساعد على الكشف عن العيوب والعرقلة.

HTTP الشيكات الشيكات عناوين URL المخصصة وشهادات TLS سوف تساعد على الكشف عن حظر أو خداع DNS للهجوم ، وهو ما يقرب من نفسه. غالبًا ما يتم إجراء الأقفال عن طريق خداع DNS ولف حركة المرور على صفحة كعب الروتين.

إذا كان ذلك ممكنًا ، تحقق مع عملائك من تحديد أصلك من أماكن مختلفة ، إذا كان لديك تطبيق. لذلك سوف تجد الشذوذ اعتراض DNS ، والتي يخطئ مقدمي في بعض الأحيان.

رصد: أين للتحقق؟

لا توجد إجابة عالمية. تحقق من أين يأتي المستخدم. إذا كان المستخدمون موجودون في روسيا ، فتحقق من روسيا ، ولكن لا تحصرها في ذلك. إذا كان المستخدمون يعيشون في مناطق مختلفة ، فتحقق من هذه المناطق. ولكن أفضل من جميع أنحاء العالم.

الرصد: كيفية التحقق؟

خطرت لي ثلاث طرق. إذا كنت تعرف أكثر - اكتب التعليقات.

- RIPE Atlas.

- الرصد التجاري.

- شبكة خاصة من virtualoks.

دعنا نتحدث عن كل منهم.

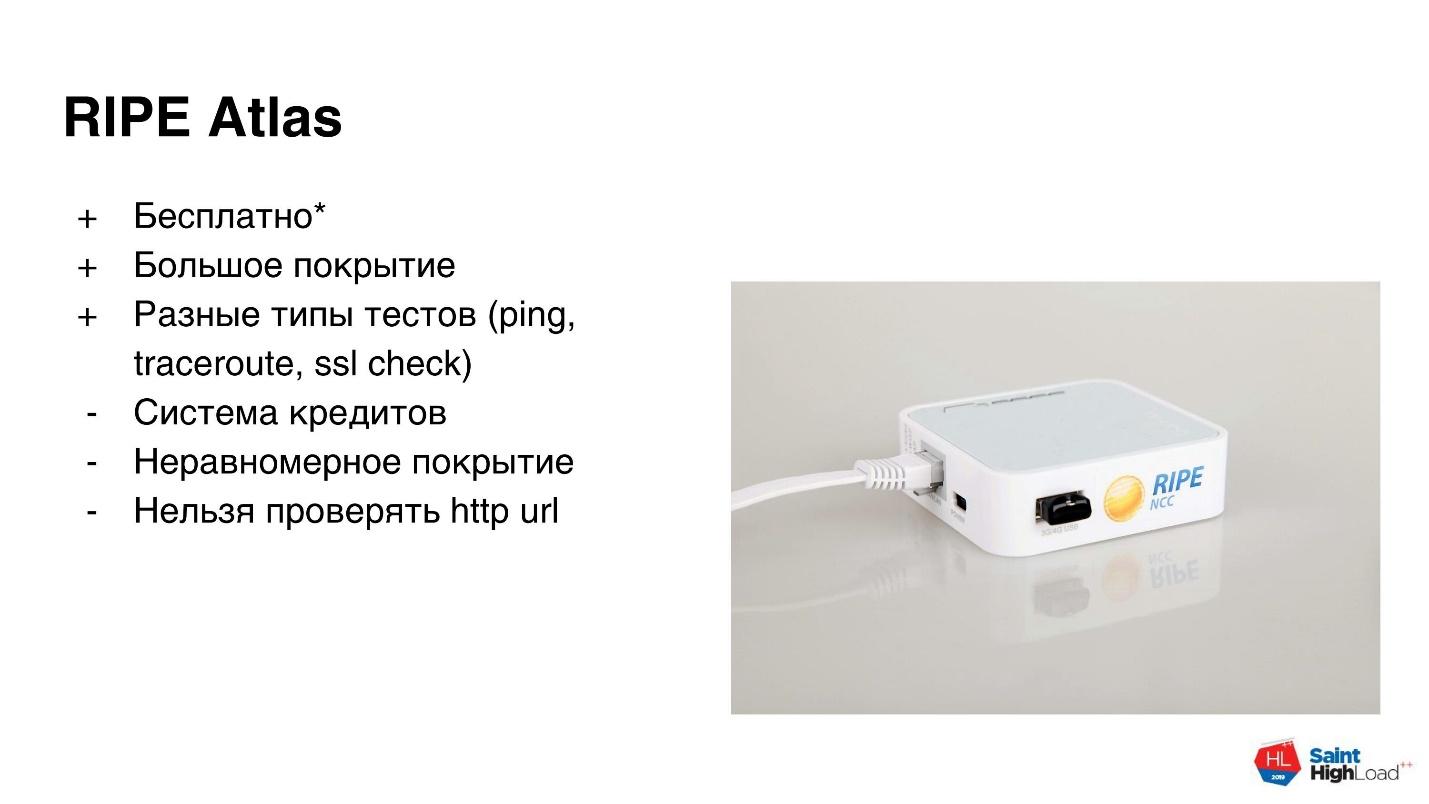

RIPE Atlas هو صندوق صغير. بالنسبة لأولئك الذين يعرفون "المفتش" المحلي - هذا هو نفس المربع ، ولكن مع ملصق مختلف.

RIPE Atlas هو برنامج مجاني

RIPE Atlas هو برنامج مجاني . قمت بالتسجيل ، واستقبال جهاز التوجيه عن طريق البريد وتوصيله في الشبكة. لحقيقة أن شخصًا آخر يستفيد من تفصيلك ، سيتم منحك بعض القروض. للحصول على هذه القروض ، يمكنك إجراء بعض الأبحاث بنفسك. يمكنك اختبار بطرق مختلفة: ping ، traceroute ، فحص الشهادات. التغطية كبيرة جدًا ، العديد من العقد. ولكن هناك فروق دقيقة.

نظام الائتمان لا يسمح بناء حلول الإنتاج . قروض للبحث المستمر أو الرصد التجاري ليست كافية. الاعتمادات كافية لإجراء دراسة قصيرة أو الاختيار لمرة واحدة. يؤكل المعدل اليومي من عينة واحدة من 1-2 الشيكات.

التغطية غير مستوية . نظرًا لأن البرنامج مجاني في كلا الاتجاهين ، فإن التغطية جيدة في أوروبا وفي الجزء الأوروبي من روسيا وفي بعض المناطق. ولكن إذا كنت بحاجة إلى إندونيسيا أو نيوزيلندا ، فكل شيء أسوأ بكثير - قد لا يتم جمع 50 عينة لكل بلد.

لا يمكنك التحقق من http من العينة . هذا بسبب الفروق الدقيقة التقنية. , http . . - http check RIPE Atlas, Anchor.

— . , ? , « ». , , .

, . , http- . — .

. — , , . .

custom- . - , «» url, .

— . : « !»

, . , , — , ? . , . , -, .

BGP- DDoS-

.

BGP- QRadar, BGPmon . full view- . , , , . — , , .

DDoS- . ,

NetFlow-based .

FastNetMon ,

Splunk . DDoS-. NetFlow .

— . , 14 2017 , .

— . , , . , , « ».

— , , : , , CDN. — -, . , , .

هذا كل شيء. .

, HighLoad++ Siberia 2019 . , , . , , . 24 25 . !