حساب مباشر لكيفية إنشائه ثم أعد للحصول على شهادة للعمل مع البيانات تحت عنوان "أهمية خاصة" OS OS Astra Linux المحمية.

ما هو أسترا لينكس؟

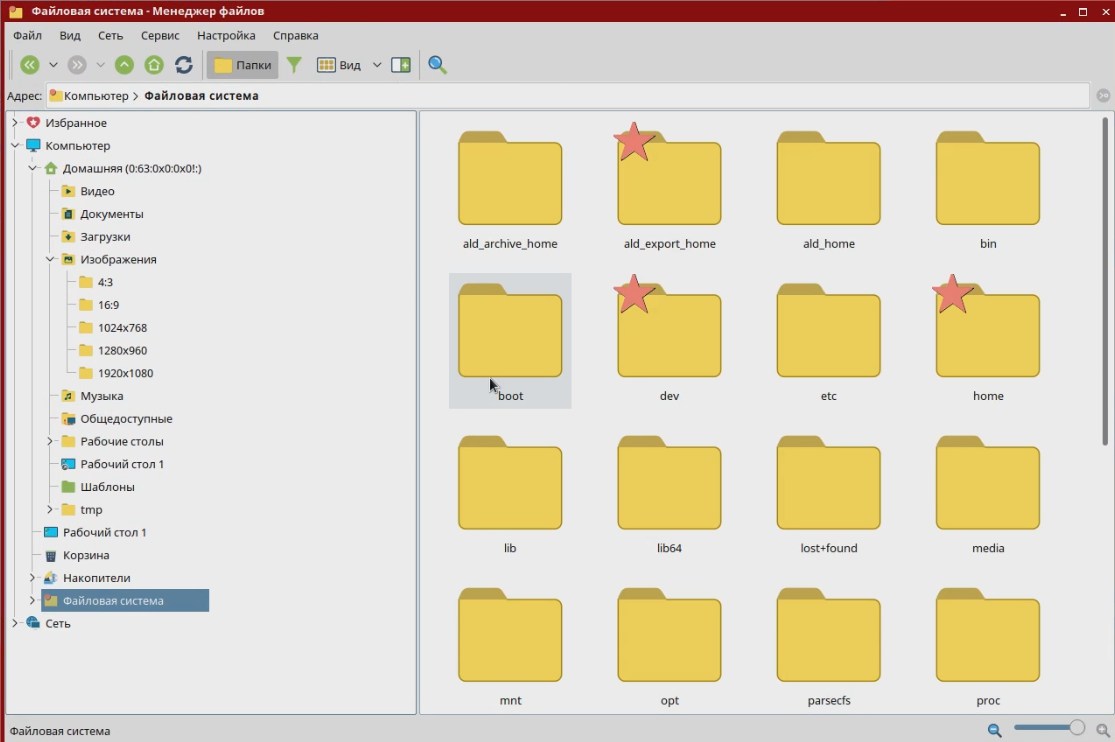

Astra هو توزيع محلي لنظام Linux يجمع بين مكونات المجتمع الموزعة بموجب تراخيص مفتوحة مثل GPL و MPL و Xiph License وما إلى ذلك ، والبرمجيات الاحتكارية لنفس مجموعة الشركات. غالبًا ما يتم إغلاق وظائف المستخدم بواسطة مكونات من برنامج مفتوح المصدر - يتم استخدام آليات Linux القياسية لأداء المهام الأساسية ، مثل تشغيل التطبيقات أو المحاكاة الافتراضية أو دعم الأجهزة أو Steam. تعمل مكونات التطوير الخاصة بنا بشكل أساسي على حل مهمتين رئيسيتين: ضمان الأمان ، بالإضافة إلى تفاعل الواجهة الرسومية لنظام التشغيل والبشر.

من وجهة نظر الترخيص ، يعتبر التوزيع كائنًا معقدًا (مفهوم من الجزء 4 من القانون المدني للاتحاد الروسي) ، أي العمل المركب ، لذلك توزيعه ككل لديه بعض القيود. على الرغم من أن جميع مكونات البرامج مفتوحة المصدر المضمنة في المنتج تحتفظ بوضعها المجاني.

توجد إصدارات Astra Linux لمجموعة واسعة من المنصات. علاوة على ذلك ، فإن اسم المنصة "مخفي" في الرقم الأول من رقم الإصدار:

- 1 و 2 - Intel (الإصدارات Smolensk و Oryol) ؛

- 3 - نظام IBM Z (مورمانسك) ؛

- 4 - أرمينيا (نوفوروسيسك)

- 6 - معالجات MIPS (سيفاستوبول) ؛

- 8 - البروس (لينينغراد).

يبدو أن الحل غير المعتاد هو نقل نوع النظام الأساسي إلى الموضع الأول ، بعد تلقي تسلسل غريب من الإصدارات - 1.6 ، 2.12.13 ، 8.1 ، إلخ. ولكن تم ذلك عن عمد من أجل تبسيط حياة الدعم الفني ، نظرًا لأن الواجهة الرسومية لنظام التشغيل تبدو هي نفسها على أي نظام أساسي للأجهزة ، بغض النظر عن المنطقة المستهدفة لتطبيق الكمبيوتر: من الخادم إلى الهاتف الذكي. لذلك في محادثة مع المستخدم ، يمكنك أن تفهم بسرعة نوع النظام الأساسي المعني.

بالمناسبة ، فإن إصدار كل منصة له اسم رمز خاص به تكريما لإحدى المدن البطل في روسيا. لا توجد إرشادات هنا ، نحن نعتمد على الإحساس بالجمال.

من بين الإصدارات المطورة من Astra ، هناك توزيعات

منتظمة وتوزيعات محمية (الإصدار الخاص) ، تركز على العمل مع البيانات السرية ، معتمدة وفقًا لمتطلبات أمن المعلومات لجميع أنظمة الشهادات في روسيا. من وجهة نظر مجموعة وظائف المستخدم ، تكون الإصدارات متماثلة تقريبًا. ومع ذلك ، فإن نظام الحماية فيها مبني بطرق مختلفة. بعض مكونات الإصدار الخاص المطلوب للعمل مع البيانات السرية ، على الرغم من أنها ليست بالضرورة زائدة عن الحاجة بالنسبة للمستخدمين العاديين والشركات ، لا يتم تضمينها في الإصدار العادي ، نظرًا لأن يتطلب الإطار التنظيمي والقانوني للاتحاد الروسي إصدار الشهادات الإلزامية.

الإصدار الأساسي - ماذا ولمن

يستهدف الإصدار العادي من Astra Linux عملاء الشركات. بالنسبة للمستخدمين المنزليين ، عند استخدامه لأغراض غير تجارية ، يكون الترخيص مجانيًا - ولكن في التطوير ، نسعى جاهدين لتلبية احتياجات قطاع الشركات. في النهاية ، نحن أيضًا شركة تجارية ، وقطاع المستخدمين المنزليين صعب للغاية. هناك توزيعات Linux مختلفة ، بما في ذلك توزيعات مجانية.

يستخدم الإصدار العادي من Astra Linux نموذجًا للتحكم في الوصول - حيث يقرر المستخدمون بأنفسهم من يمكنهم منح حقوق الوصول إلى ملفاتهم. تعمل برامج الجهات الخارجية (المتصفحات ، مجموعات المكاتب ، وما إلى ذلك) بنفس الطريقة تمامًا كما هو الحال في توزيعات Linux الأخرى.

مثل أي برنامج آخر ، يمكن تنزيل أو شراء الإصدار العادي من Astra Linux (للمؤسسات) إلكترونيًا دون أي وسائط مادية. بالمناسبة ، يتم نشر هذا الإصدار أيضًا على مورد مجتمع Linux الدولي ، حيث توجد قناة خارجية جيدة.

باتباع الاتجاهات العالمية ، تتطور النسخة بنشاط في اتجاه دعم المعدات والتقنيات الجديدة.

نسخة خاصة

بالإضافة إلى الإصدارات العادية ، لدى Astra Linux ما يسمى الإصدارات الخاصة - الإصدار الخاص ، والتي تم تطويرها مع توقع الحصول على شهادة من FSTEC في روسيا وأنظمة إصدار الشهادات الأخرى. من وجهة نظر وظيفة المستخدم ، فإن الإصدار الخاص لا يختلف عمليا عن الإصدار المعتاد. ومع ذلك ، فإنه ينفذ مكونات إضافية لزيادة الأمان (مكتوب ذاتيًا فقط) ، على وجه الخصوص:

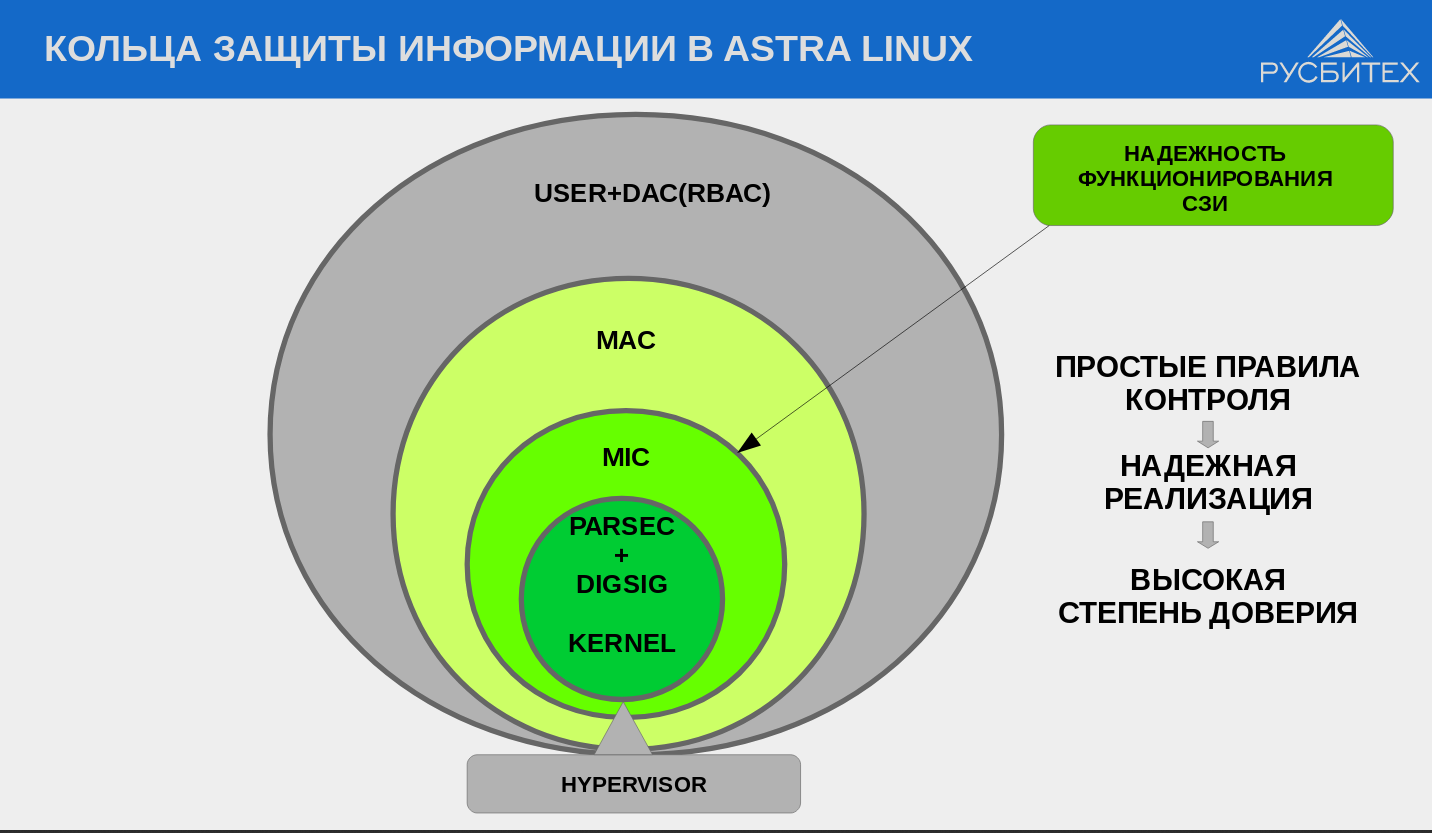

- النموذج الإلزامي للتحكم في الوصول (MAC) والتحكم في النزاهة (MIC) ، عندما تنقسم جميع مكونات النظام بشكل هرمي حسب درجة الأهمية لأمنه من المستخدم غير الموثوق به (مستوى التكامل 0) ، إلى النظام ، الإداري (مستوى التكامل افتراضيًا 63) ؛

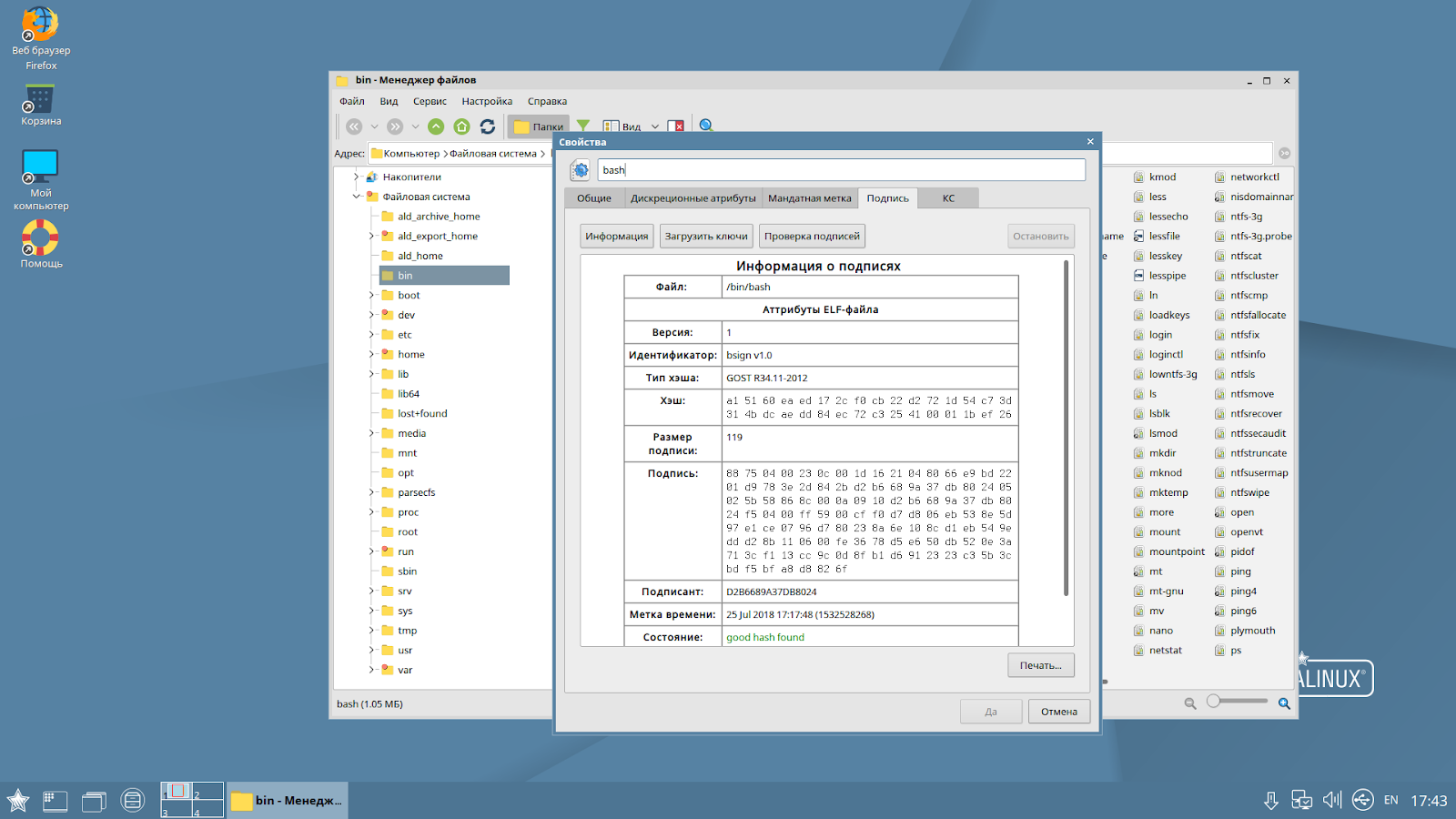

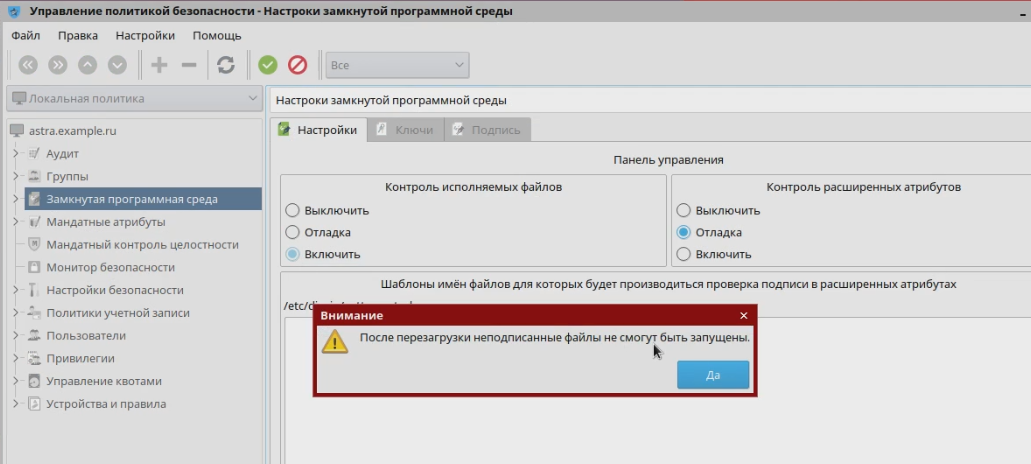

- التحقق التلقائي من التوقيع الرقمي الإلكتروني لأي ملف في النظام للحماية من التغييرات غير المصرح بها. في الواقع ، يمكن لآلية EDS أن تمنع ليس فقط الملفات الفردية ، ولكن حتى النصوص البرمجية المكتوبة في أي محرر نصوص بلغات مثل Python أو Perl. عند محاولة بدء أو فتح ملف ، تقوم وحدة معلقة في الذاكرة أثناء التنقل بفحص EDS للتأكد من صحتها وتتخذ قرارًا حول إمكانية بدء التشغيل. في حالة البرامج النصية ، لا يتم وضع التوقيع الرقمي في البرنامج النصي نفسه ، ولكن في السمات الموسعة لنظام الملفات. بشكل منفصل ، أود أن أشير إلى استخدام مصطلح "التوقيع الرقمي" فيما يتعلق بوظيفة الأمن المنفذة. هذا الاسم مأخوذ عن عمد من المعيار الوطني GOST R 34.10 ويستخدم في الوثائق والمواد المرجعية الخاصة بنا من أجل فصل وظيفة الأمن المنفذة في Astra Linux بوضوح عن مهمة ضمان الأهمية القانونية للمستند الإلكتروني ، والتي يمكن حلها عن طريق الوسائل المناسبة لإنشاء توقيع إلكتروني والتحقق منه ؛

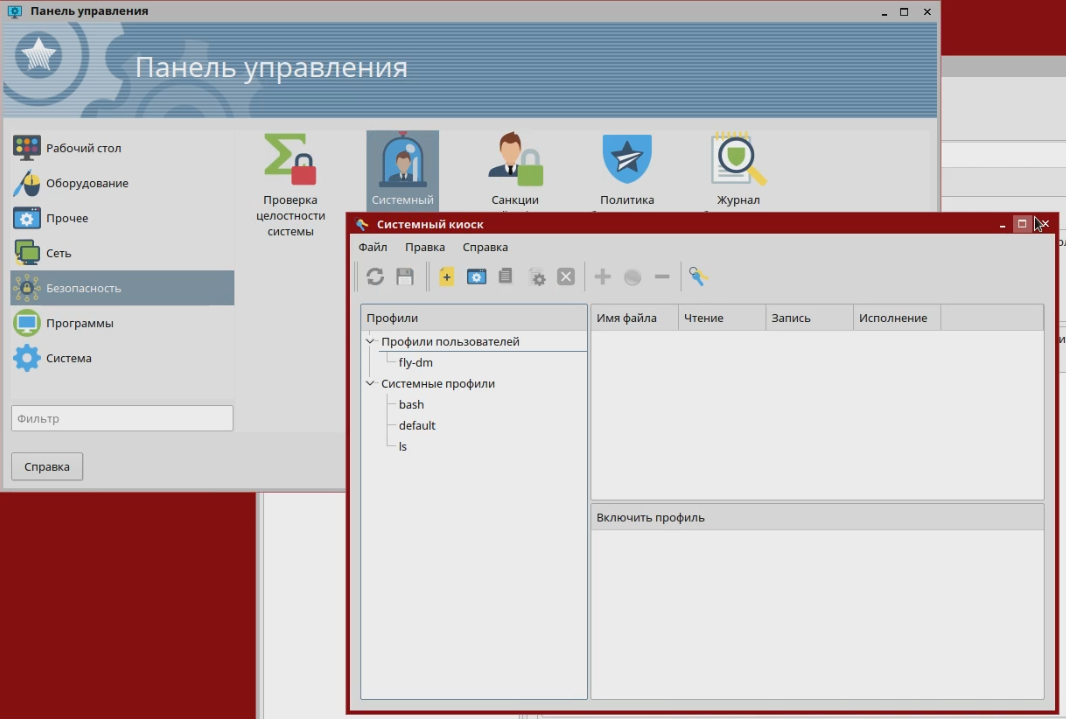

- وضع الكشك ، على مستوى النواة ، مما يسمح بإطلاق مجموعة من التطبيقات المحددة بدقة ؛

- تقييد العمل باستخدام لغات البرمجة الشفوية ؛

- تقييد وصول المستخدم إلى وحدة التحكم ؛

- القدرة على الكتابة فوق الملفات الموجودة على القرص مع تسلسل من الأصفار وتلك في عدة تمريرات ؛

- حظر اتصال الأجهزة الخارجية "غير المألوفة" ، مما يمنع البرامج الضارة من دخول النظام من خلال الحيل المختلفة مع محركات أقراص فلاش. لا يخفى على أحد أن أنظمة الشركات يمكن أن تتعرض للاختراق ببساطة عن طريق تشتيت محركات الأقراص المحمولة اللطيفة مع البرامج الضارة حول المبنى على أمل أن يقوم أحد الموظفين باستلامها. في حالتنا ، فإن مثل هذه الخدعة لن تنجح.

بالطبع ، هذه ليست قائمة كاملة. هناك طن من وحدات ومكونات أخرى. تعمل كل هذه الأدوات بشكل مستقل عن بعضها البعض ، مما يوفر نوعًا من الفصل بين نظام الأمان. يتم تنفيذ جميع وظائف الأمان المدرجة على أساس التطورات المحلية الأصلية في مجال أمن الكمبيوتر دون استخدام SELinux التي طورتها وكالة الأمن القومي.

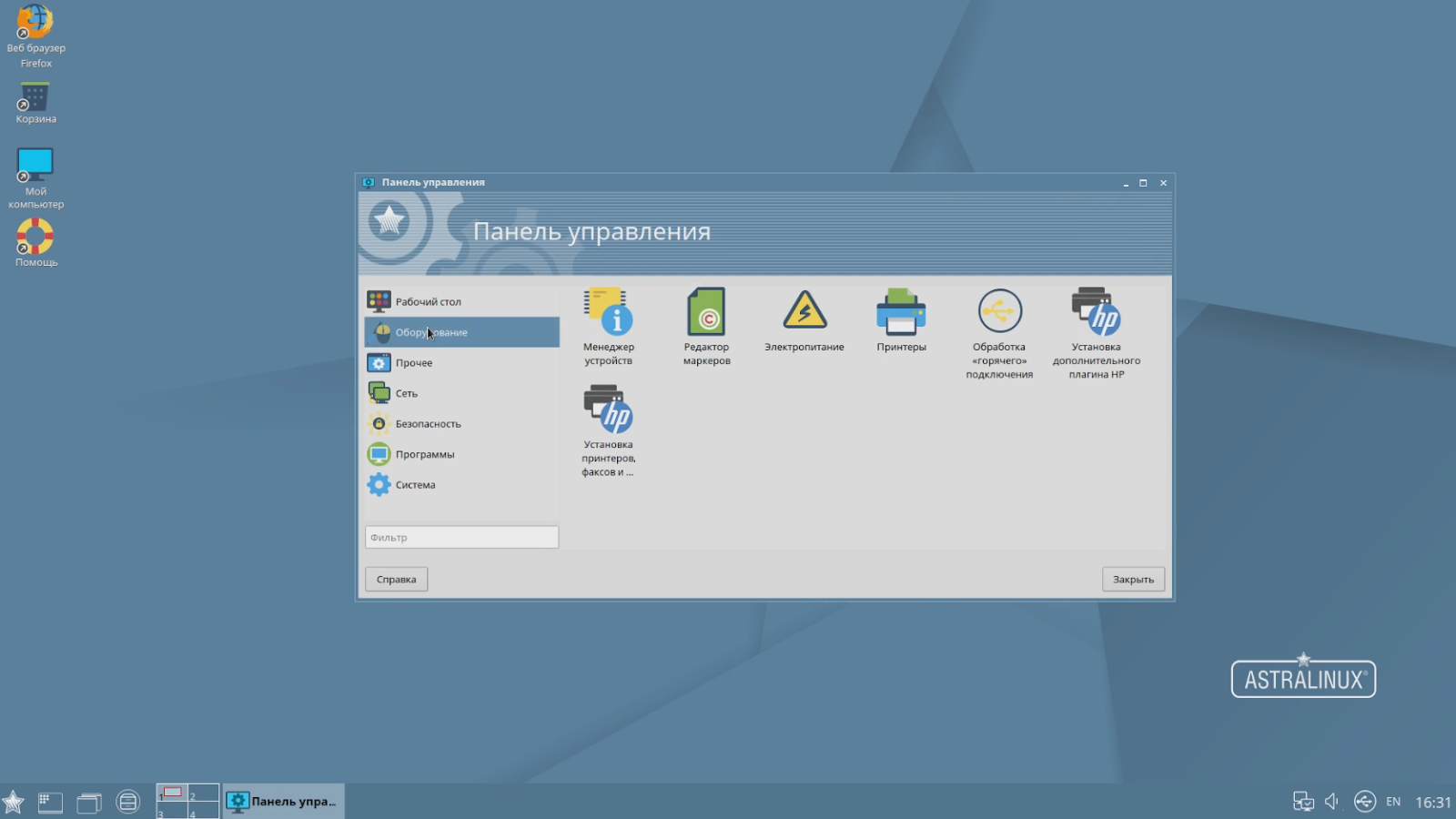

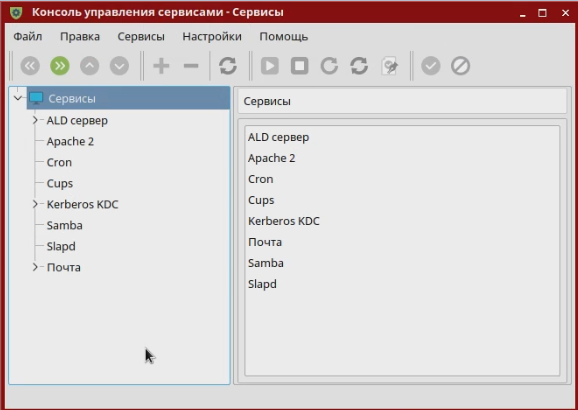

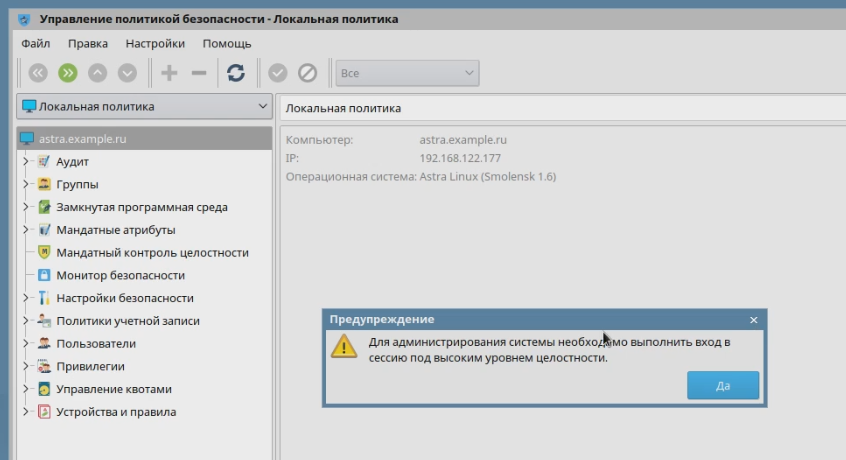

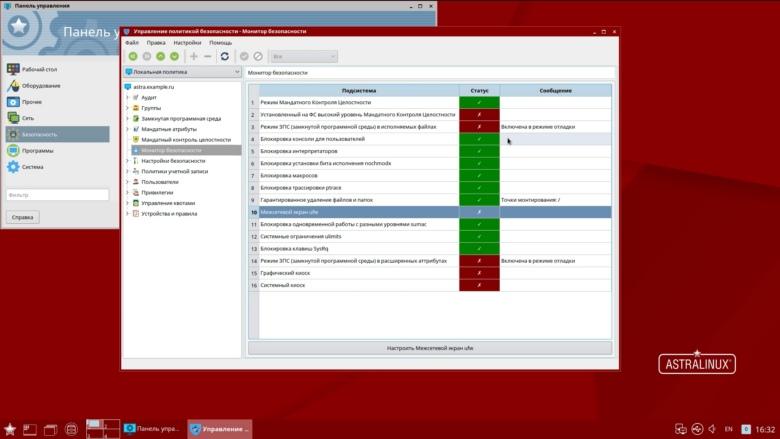

في الوقت نفسه ، يتم تشغيلها وإيقاف تشغيلها بشكل مستقل عن بعضها البعض (بواسطة مسؤول النظام). بالنسبة لبعض المكونات ، هناك أوضاع تشغيل مختلفة. على سبيل المثال ، بالنسبة لأداة التحقق من EDS ، يمكنك تمكين وضع التدريب عند استمرار تشغيل الملفات التي تحتوي على EDS غير صحيح (أو التي لا تحتوي على ذلك) ، ولكن يتم إصدار تحذير على مستوى النظام. يتم تكوين كل هذه الآليات من قبل المسؤول وفقًا لسياسة الأمان المحددة من قبل الإدارة. في الوقت نفسه ، يتم تنفيذ جميع التكوينات تقريبًا كما في الوضع الرسومي. بالطبع ، يمكن للمسؤولين الوصول إلى مجموعة أدوات قائمة على وحدة التحكم بالكامل لأتمتة مهام إعداد وتكوين أنظمة الأمن الفرعية.

الإصدار الحالي من Astra Linux Special Edition هو Smolensk 1.6.

الإصدار الحالي من Astra Linux Special Edition هو Smolensk 1.6.يتم تطوير إصدار خاص ، مثل الإصدار العادي ، ولكن لا تدخل فيه الابتكارات إلا بعد اختباره وتشغيله في إصدار منتظم.

كيف أعددنا نسخة خاصة للحصول على الشهادة

كل ضابط الأمن ومسؤول النظام في طريقتهم الخاصة أولويات قضايا أمن المعلومات. اطلب منهم إنشاء مشروع لحماية بنية تحتية معينة لتكنولوجيا المعلومات ، وسيقدم كل منهم حله الخاص ، لأنه سوف يرى بعض تهديداته ولهجاته. عندما يتعلق الأمر بالشركات التجارية ، يتم اتخاذ قرار بشأن رأي من يستمع إليه من قبل الشركة على مسؤوليتك الخاصة.

على مستوى الدولة ، يجب التقليل إلى أدنى حد من المخاطر ، وبالتالي ، نحن بحاجة إلى آليات عامة لتقييم فعالية الحماية ، أو بالأحرى ، للتأكيد على أن أنظمة المعلومات يمكن أن تقاوم مجموعة معينة من التهديدات. للقيام بذلك ، يجب تنفيذ بعض وظائف الأمان في الأنظمة (على سبيل المثال ، التحقق من كلمة المرور ، وظائف التحكم في الوصول ، وما إلى ذلك) ، ومن ناحية أخرى ، يجب أن تفي عملية التطوير ورمز هذا النظام نفسه بمتطلبات معينة من الثقة. تتمثل مهمة نظام الشهادات وهيئة التصديق في فحص منتج معين للتأكد من توافقه مع جميع الشروط الوظيفية ومتطلبات الثقة.

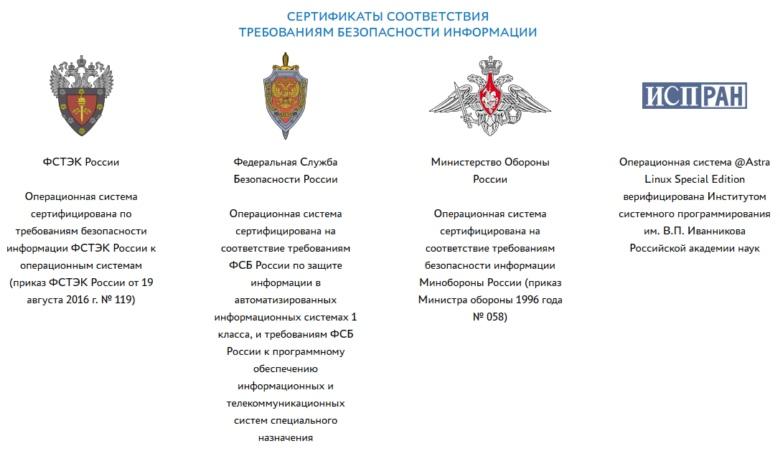

اعتمادًا على وظائف أنظمة المعلومات ، تشارك مختلف الإدارات في مسائل إصدار الشهادات الخاصة بها لإمكانية استخدامها في العمل مع البيانات الهامة. على سبيل المثال ، تشارك FSTEC في روسيا في إصدار الشهادات لأدوات أمن المعلومات. ومع ذلك ، لدى FSB ووزارة الدفاع أيضًا أنظمة إصدار الشهادات الخاصة بها لمعدات الحماية. بالمناسبة ، Astra Linux Special Edition هو نظام التشغيل الوحيد الذي لديه جميع الشهادات في بلدنا.

درجة السرية

فيما يتعلق بنظم معالجة البيانات المقيدة الوصول ، تلعب طبيعة هذه البيانات دورًا مهمًا - فهذه هي المعلومات المتعلقة بالتوزيع المجاني ، والبيانات الشخصية ، والمعلومات الطبية القيمة ، وسرية الدولة ، بما في ذلك المعلومات ذات الأهمية الخاصة. من المنطقي وجود قائمة بالمتطلبات الوظيفية ومعايير تقييم "توكيل" مدونة قواعد المعلومات لكل فئة من السرية - فئة الحماية الخاصة بها ، بما في ذلك مستوى الثقة. تتضمن قائمة المتطلبات لكل مستوى لاحق قائمة بالمستوى السابق ، وكذلك بعض الشروط الإضافية. توجد ممارسة مماثلة في العديد من البلدان. في الوقت نفسه ، يصر كل منهم على بعض معاييره الخاصة ، وحتى بطريقته الخاصة يشارك البيانات حسب المستويات. يتم قبول ستة فصول في روسيا ، والصف السادس هو الأدنى والأول الأعلى.

الدرجات الدنيا - من السادس إلى الرابع - هي متطلبات لحماية البيانات الشخصية ، وكذلك الأسرار التجارية والرسمية. في السوق الروسية ، لم تعد المنتجات المقابلة لهذه الفئات نادرة. سنتحدث عن شهادة للفئات العليا - من الثالثة إلى الأولى - مع الطوابع "سر" و "سري للغاية" و "أهمية خاصة" (أمثلة حية - رسومات مقاتلة سوخوي الجديدة أو بيانات عامة عن حالة البنية التحتية الحيوية في البلاد ، منذ وقت ليس ببعيد تعادل سر الدولة). وهنا الجزء الأصعب ليس حتى المتطلبات الوظيفية (في النهاية ، لتطوير شيء ما ليس مشكلة) ، ولكن لتأكيد الثقة في نظام التشغيل. يتطلب هذا نموذجًا رياضيًا صحيحًا للتحكم في الوصول إلى البيانات ومبررًا لمراسلات منتج برنامج حقيقي بهذا النموذج الرياضي. أي يعد إجراء تطوير نظام يركز على العمل مع البيانات السرية أكثر تعقيدًا.

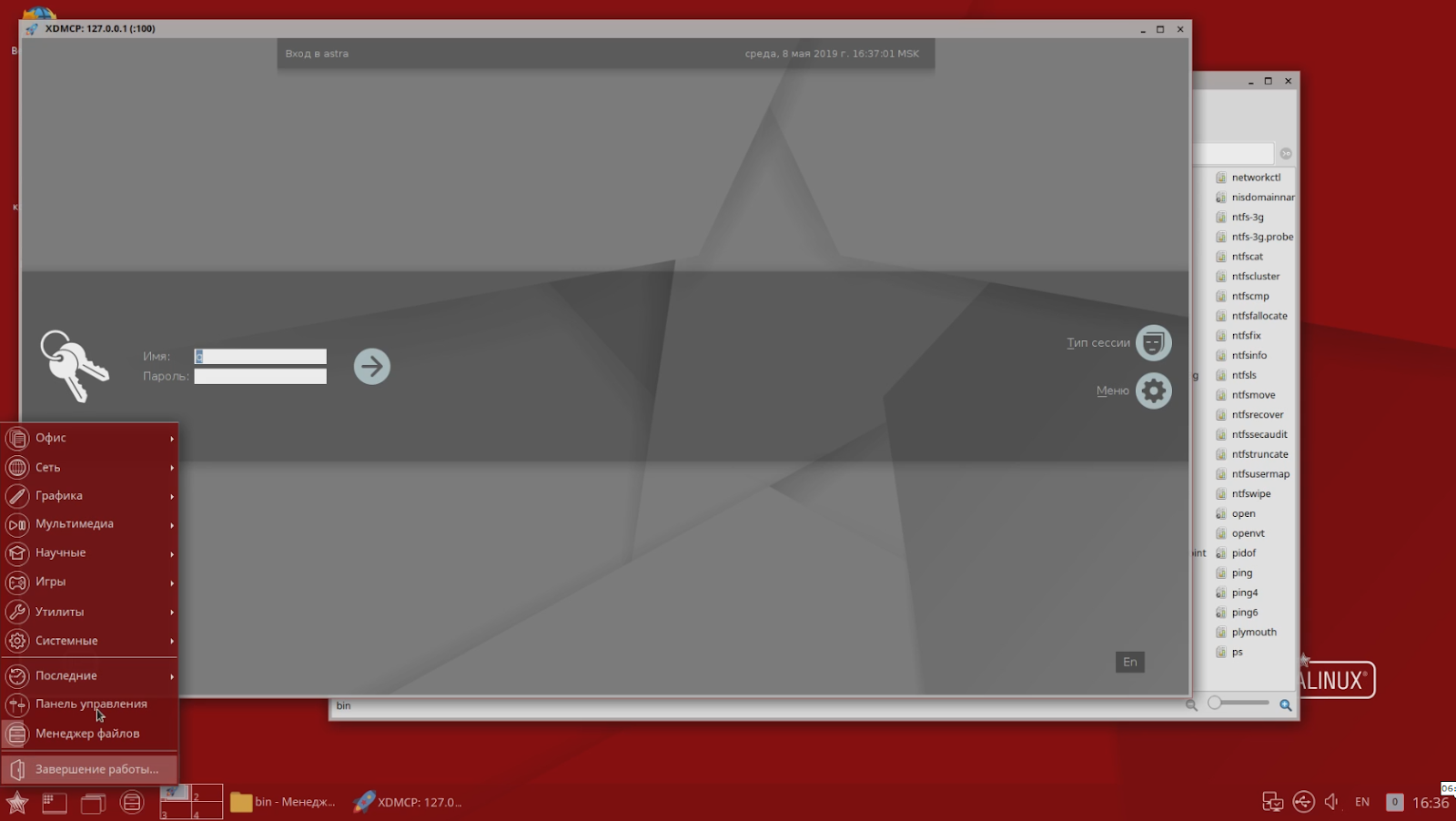

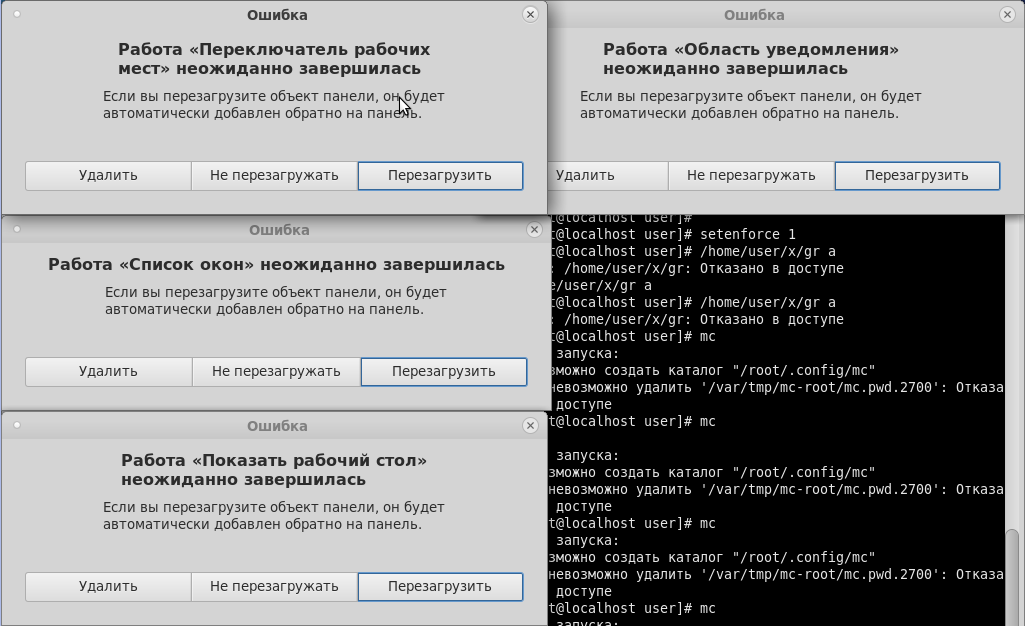

فيما يلي مثال على رد فعل النظام على تضمين سياسات MLS (الأمان متعدد المستويات) في SELinux في توزيع Fedora:

كما يمكننا أن نرى ، لا يمكن للهيكل الرسومي ولا تطبيقات وحدة التحكم معالجة الموقف بشكل صحيح عندما يتضمن النظام سياسة للعمل مع العديد من مستويات الخصوصية. وفقًا لذلك ، كل هذا ضروري إما لإعادة التدوير أو القيام بنفسك ، والذي يتم في Astra Linux.

بالمناسبة ، لا تحد الشهادة من حرية مسؤولي النظام من حيث الحماية المعززة. تعكس شهادة اجتياز الحد الأدنى من المتطلبات ، ومع ذلك ، يمكن لكل شركة أو وكالة حكومية وحتى كل حارس أمن فردي تحسين النظام كما يراهون مناسبًا. تؤكد الشهادة فقط "الحد الأدنى الضروري" لتوفر وظيفة أمان المعلومات وصحة عملها ، وكذلك التزام البائع بالحفاظ على هذه الوظيفة طوال دورة الحياة بأكملها ، على سبيل المثال:

- تحديد الهوية والتوثيق

- التحكم في الوصول

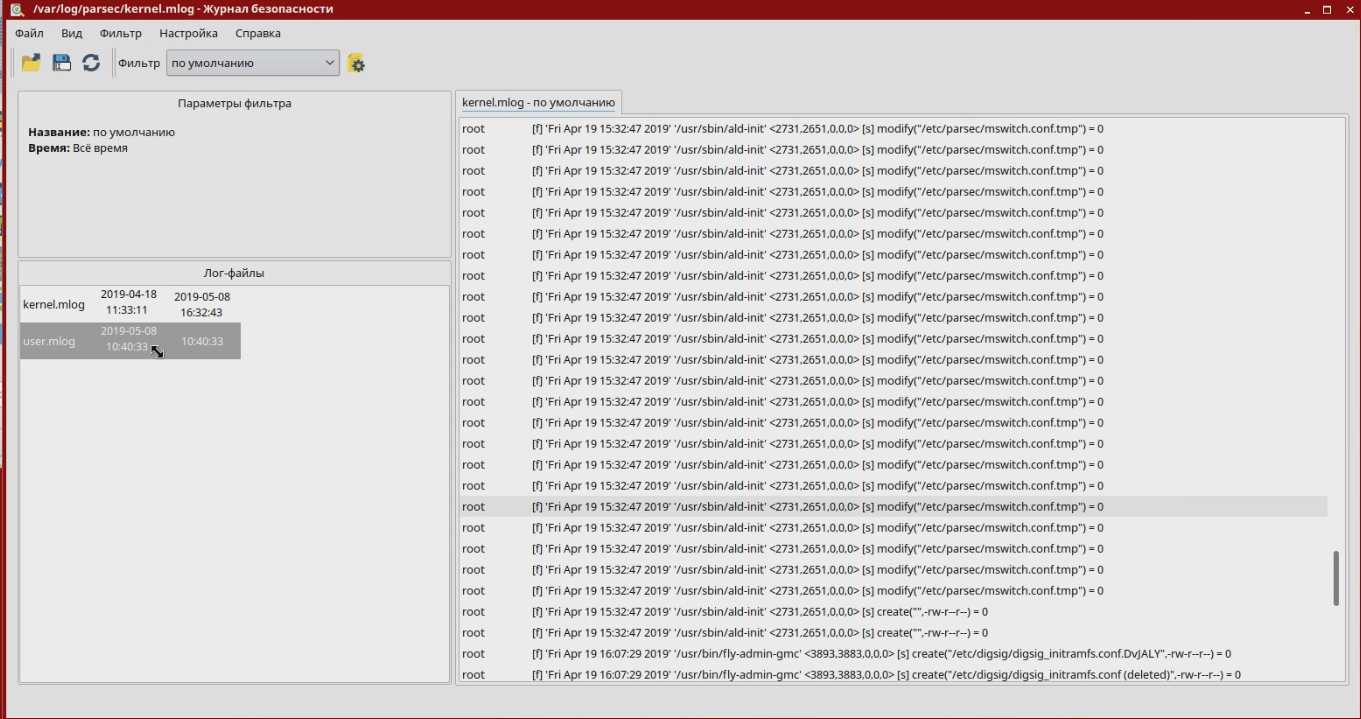

- تسجيل الأحداث الأمنية

- تقييد بيئة البرامج ؛

- عزل العملية ؛

- حماية الذاكرة ؛

- مراقبة النزاهة

- ضمان التشغيل الموثوق ؛

- تصفية تيار الشبكة

إعداد الشهادة

عملية التصديق في الممارسة طويلة جدا. ومع ذلك ، تم اعتماد الإصدار المذكور لمدة ستة أشهر فقط ، وهو سريع بما فيه الكفاية ، لأن هذا هو الإصدار السادس الذي تم اختباره. الإصدارات الخمسة السابقة (وهذا ما يقرب من عشر سنوات من التطوير) ذهبت Astra Linux للحصول على شهادات تصل إلى الفئة الثانية ، وبدون هذه التطورات ، لن يكون من الممكن تصحيح جميع آليات الحماية ، وتكييف التعليمات البرمجية للتحقق ، واجتياز الاختبارات اللازمة و "التمرير السريع" في الصف الاول.

تجدر الإشارة إلى أن إصدار الشهادات في الوقت الحالي ليس تجميدًا للمنتج ، بل هو القضاء الفوري الإلزامي على مواطن الضعف المحددة في حل معتمد.

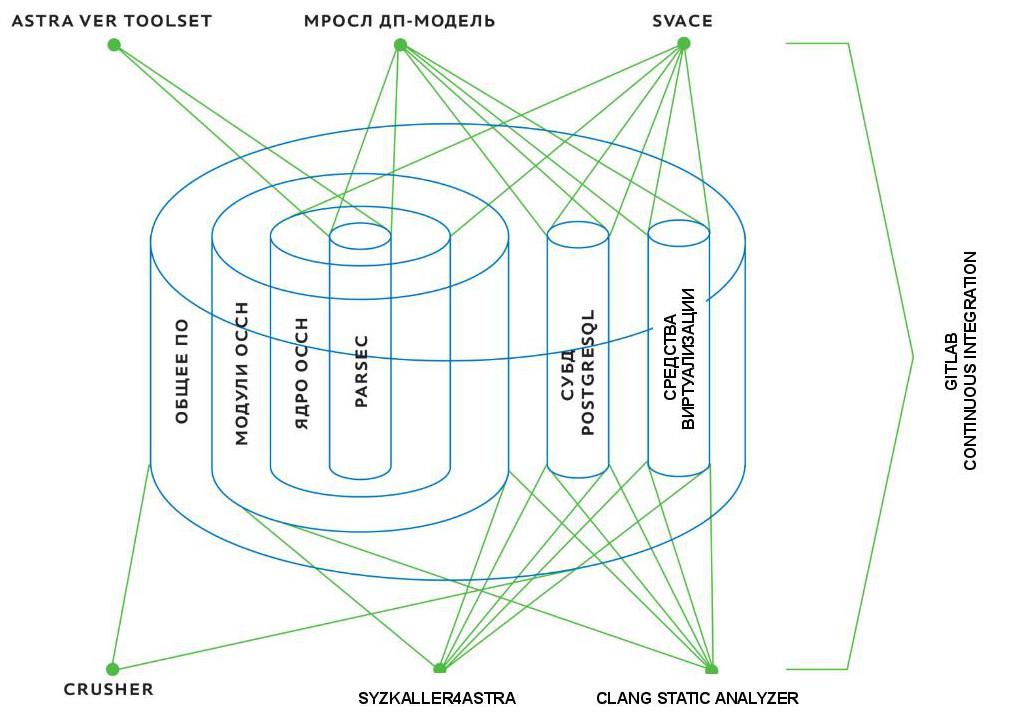

إن أهم شيء حدث خلال الأشهر الستة الماضية هو أن Astra Linux Special Edition قد خضعت لإجراء متعدد المستويات لفحص وتحليل كود البرنامج. ومع ذلك ، تم اختبار أجزاء مختلفة من المنتج بشكل مختلف.

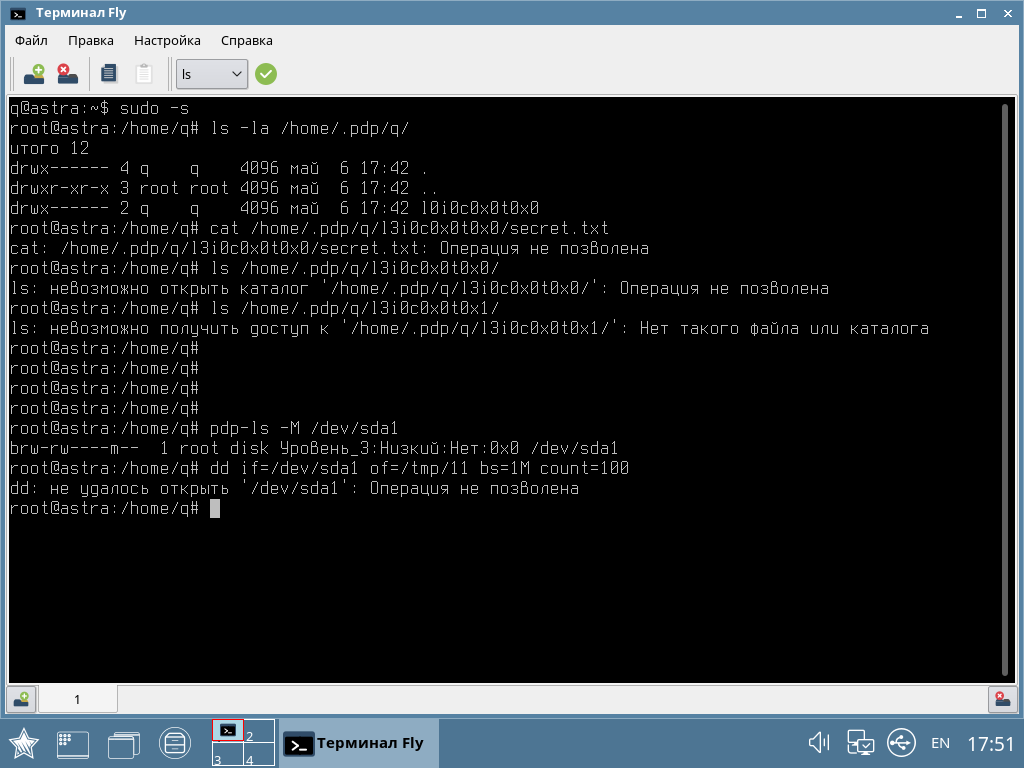

تم اختبار أخطر نظام أمني. بالإضافة إلى التقدير التقديري القياسي ، فإنه يستخدم نموذجًا معتمدًا على الدور للتحكم في الوصول والتحكم في النزاهة ، والذي يدعم درجة أمان المعلومات الموجودة في روسيا - "سرية" ، "سرية للغاية" ، إلخ. وفقًا لهذا النموذج ، يتم تعيين تصنيف خصوصية لكل حساب مستخدم أو عملية أو ملف أو دليل يتم تحديد حقوق الوصول به. على سبيل المثال ، لا تكون الملفات التي تم إنشاؤها بواسطة إدارة إنتاج الخزانات السرية العليا متاحة للإدارات الأخرى ذات المستوى السري أو الأقل. بالإضافة إلى ذلك ، يتم تعيين تسمية تكامل لجميع حسابات المستخدمين أو العمليات أو الملفات أو الدلائل ، كنتيجة لذلك ، على سبيل المثال ، لن تتمكن عمليات المستخدم ذات النزاهة المنخفضة من تعديل ملفات النظام عالية التكامل. حتى إذا اكتسبت عملية المستخدم امتيازات النظام نتيجة لاستغلال الثغرة الأمنية ، فلا يمكن أن تؤثر على أداء النظام.

في لقطة الشاشة ، مثال على كيفية حصول مستخدم منخفض السلامة على حقوق المستخدم الخارق ، ولكن لا يمكنه نسخ البيانات في نفس الوقت.

لتبرير أمان توفير الوصول هذا ، تم بناء نموذج رياضي ، تم اختباره للتأكد من سلامته المنطقية والعزلة والصحة.

علاوة على ذلك ، تم التحقق من شفرة المصدر لنظام الأمن للتأكد من امتثالها للنموذج الرياضي المعلن. وهذا إجراء معقد وشاق إلى حد ما ، والذي تم تنفيذه بالاشتراك مع موظفي معهد برمجة النظام التابع للأكاديمية الروسية للعلوم.

تجدر الإشارة إلى أنه يمكننا الآن في روسيا حل مشكلات مماثلة تتعلق بفحص الكود للتأكد من توافقه مع النموذج الرياضي للمكونات مع تعقيد كلي يصل إلى 10 آلاف سطر. ونظام أسترا لينكس الأمني هو ضمن هذه الحدود. لكن نواة Linux هي عشرات الملايين من أسطر الشفرات ، ولا توجد حاليًا أدوات للتحقق الرياضي الدقيق لمشروع بهذا الحجم ليس فقط في الشركة ، ولكن في البلد ككل. لذلك يتم استخدام آليات تحكم أخرى لهم - بمساعدة أدوات تحليل الشفرة الثابتة والديناميكية من نفس معهد برمجة النظام التابع للأكاديمية الروسية للعلوم أو التطوير الخاص. الهدف من هذه الخطوة هو التحقق من رمز الأخطاء أو الإشارات المرجعية أو الخلفية. يوفر اجتياز هذا الفحص درجة عالية من الثقة في الكود ، وبالتالي ، إمكانية إصدار الشهادات إلى الدرجة الأولى من حماية المعلومات.

لا تحدد الشهادة كيفية ظهور رمز Astra Linux فحسب ، بل تحدد أيضًا كيفية تسليم المنتج (أو بالأحرى نسخته الخاصة) للمستخدم - يتم توزيعه فقط على الأقراص. ويرجع ذلك إلى قيود المستندات التنظيمية: لتأكيد عدم تغيير رمز البرنامج ، وكذلك المهام الحقيقية للتخزين طويل الأجل للوسيط الأصلي. من الناحية الفنية ، يمكن أن يكون محرك أقراص محمول ، ولكنه يميل إلى الانهيار ، في حين أن التخزين على قرص بصري يمكن التنبؤ به أكثر (وهناك ضمان ضد إعادة الكتابة).

ماذا عن المنافسين؟

في الوقت الحالي ، لا يمكن لأحد أن يتفاخر بإصدار الشهادات لمثل هذه الدرجة العالية من الحماية.

, , , Astra Linux. , , . , , Astra Linux.

- , Microsoft. , YouTube. . (, ).

, Google Kaspersky OS. . «». , .

Astra?

Astra Linux , . — , . — , , , . . , , — , (.. , ). IT. , .. ( ), , .

— Astra Linux Special Edition — , , , . , .

Astra Linux . , . Astra Linux , , .. . , — , .. Astra Linux, , , 10- . .