تقوم مجموعة الجرائم الإلكترونية RTM بسرقة أموال من عملاء البنوك منذ عام 2015. معظم ضحاياه من الشركات الروسية. يشار أيضًا إلى البرامج الضارة التي يستخدمها مجرمو الإنترنت باسم RTM في مجتمع أمن المعلومات.

تمت كتابة الكثير من التقارير الفنية حول هذا البرنامج ، والتي تصف بالتفصيل الآلية العامة للبرامج الضارة. في هذه المقالة ، سوف نركز على طرق الحصول على عناوين خوادم إدارة (C&C) RTM. في كل تكرار للبرنامج ، يقترب المهاجمون من هذه المهمة بطريقة مبتكرة: يقومون بتوزيع العنوان عبر المدونات ، ويستخدمون نظام خوادم DNS البديلة وشبكة Tor. في اليوم الآخر ، وجدنا أن RTM بدأت بإخفاء عنوان IP في المعاملات على محفظة بيتكوين.

ما هو RTM؟

في صميمها ، RTM هو حصان طروادة المصرفية. الهدف الرئيسي من البرنامج هو السماح للمهاجمين بمعالجة أوامر الدفع للشركة الضحية من أجل تحويل أموالها بهدوء إلى حساب مجرمي الإنترنت.

عادةً ما يتم تسليم RTM إلى كمبيوتر الضحية عبر قوائم البريد ، ويكون ذلك أقل شيوعًا من خلال المواقع التي يتم اختراقها (مثل المنشورات الإخبارية) أو الموارد المزيفة للمحاسبين. المجرمون إرفاق ملف قابل للتنفيذ معبأة إلى رسائل. كوسيلة للتعبئة ، يستخدم المهاجمون كلاً من محفوظات التطوير والاستخراج الذاتي الخاصة بهم.

أمثلة من الملفات القابلة للتنفيذ. exe الموزعة بواسطة مجموعة RTM

يتم ترتيب ملفات العينة في الشكل بترتيب التوزيع. في معظم الوقت ، كانت ملفات RTM القابلة للتنفيذ محملة بحزم مخصصة وتم تخفيها كمستند PDF. في بداية عام 2019 ، بدأت العينات الأولى في الظهور ، وهي أرشيف RAR يعتمد الاستخراج الذاتي ويتم تخفيها كملف بتنسيق DOCX. يتم توزيع RTM حاليًا كأرشيف CAB يعتمد الاستخراج الذاتي.

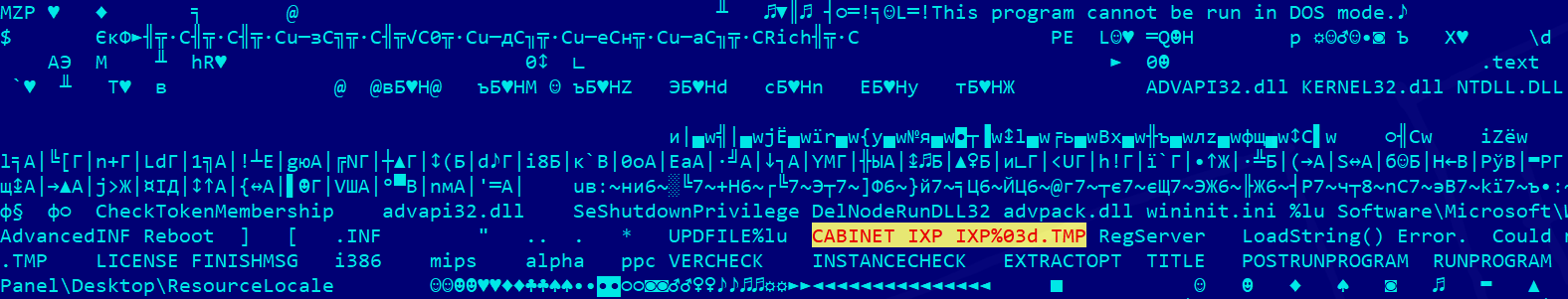

تمثيل ثنائي لملف "Payment 11.06.exe"

بعد البدء ، يقوم الملف القابل للتنفيذ بنسخ DLL المحزوم إلى القرص وتشغيله باستخدام الأداة المساعدة rundll32.exe. كقاعدة عامة ، الاسم الداخلي لهذه المكتبة هو core.dll. تحدث العملية اللاحقة في مساحة العنوان لعملية rundll32.exe.

هو core.dll الذي يوفر التفاعل الأساسي مع خادم التحكم RTM ، والذي من خلاله يتلقى البرنامج أوامر ووحدات إضافية من المهاجمين.

يتم تسليم الوحدات في شكل مشفر ويمكن إطلاقها بطرق مختلفة. تمنح هذه المكونات المهاجمين القدرة على التحكم عن بُعد في جهاز كمبيوتر محطّم ، ومستندات دفع بديلة في نظام 1C ، إلخ.

طرق لإيجاد خادم إدارة

في الإصدارات الأولى من RTM ، تم استخدام موجز RSS لتحديث عناوين خوادم التحكم. أنشأ المهاجمون مدونة في LiveJournal تحتوي على عناوين C&C في شكل مشفر. للحصول على عناوين جديدة لخوادم التحكم ، تم إرسال طلب إلى العنوان hxxps: //.livejournal [.] Com / data / rss / وتمت معالجة الاستجابة بالتنسيق التالي (على سبيل المثال ، https://f72bba81c921.livejournal.com/data/rss/ ) :

آر إس إس محتوى المحتوى. يحتوي حقل الوصف على عناوين مشفرة لخوادم التحكم

أسطر مشفرة مع العنوان الأولي لخادم الإدارة وعنوان موجز ويب لـ RSS

.bit

في مارس 2016 ، بدأت RTM في استخدام المجالات في منطقة .bit كعناوين لخوادم التحكم. يتم دعمها بواسطة مسجل DNS Namecoin بديل يعتمد على تقنية blockchain. النظام لا مركزي ، لذلك يصعب حظر نطاقات .bit.

تم الحصول على عناوين IP لخوادم الإدارة على .bit RTM بإحدى طريقتين:

- من خلال Namecoin Block Browser API ؛

- من خلال تحليل اسم المجال باستخدام خوادم DNS الخاصة.

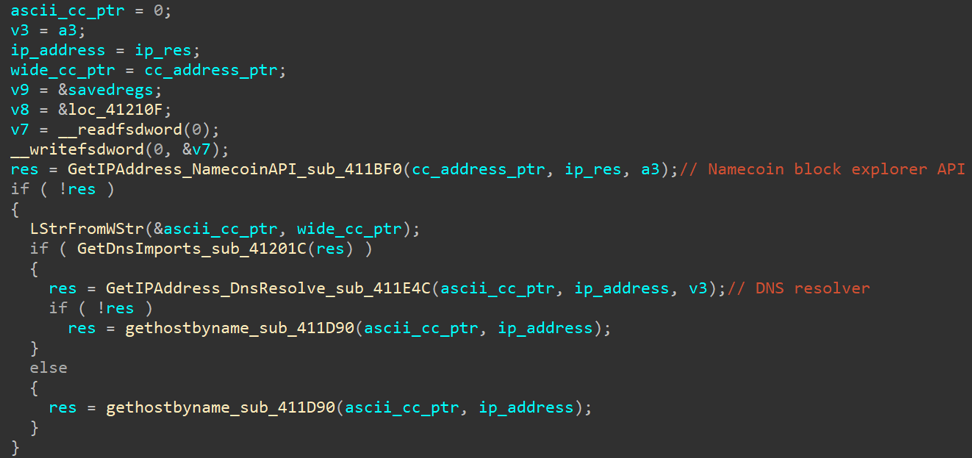

وظيفة الحصول على عناوين IP لخوادم الإدارة

في وظيفة الحصول على عناوين IP لخوادم التحكم عبر واجهة برمجة تطبيقات متصفح Namecoin ، تتم معالجة المحتوى على العنوان hxxps: //namecoin.cyphrs [.] Com / api / name_show / d / stat-counter-7 (باستخدام عداد المجال stat كمثال -7 [.] بت):

وظيفة الحصول على عناوين IP لخوادم التحكم من خلال واجهة برمجة تطبيقات متصفح كتلة Namecoin

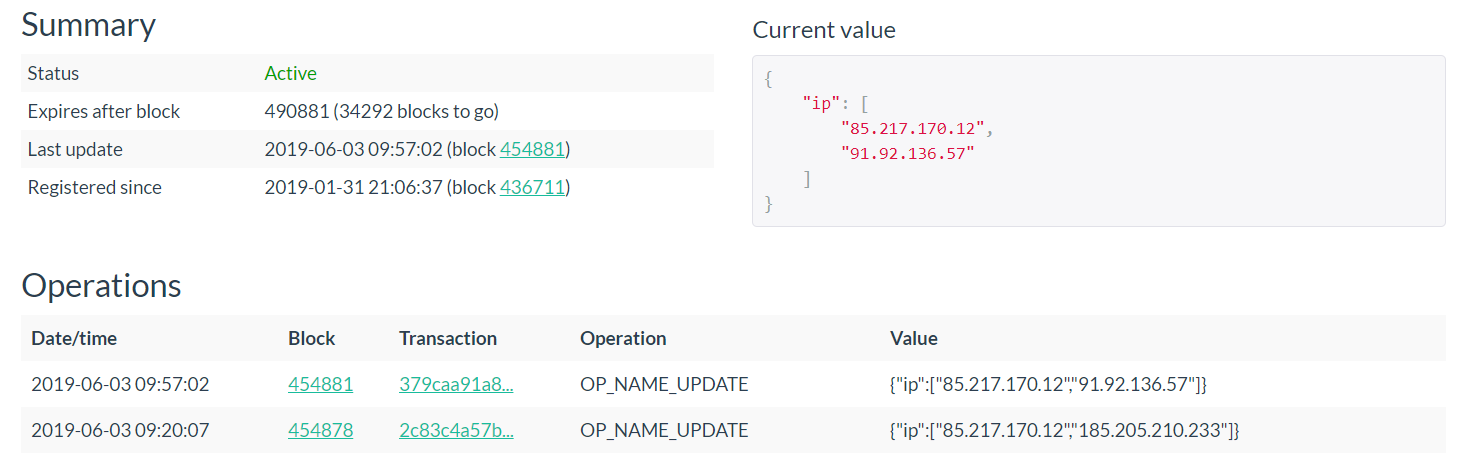

يتم الحصول على عناوين IP لخادم الإدارة من نص الاستجابة. بالإضافة إلى طلبات hxxps: //namecoin.cyphrs [.] Com / api / name_show / d / ، استخدم المهاجمون أيضًا طلبات hxxps: // namecha [.] في / name / d / ، معالجة حقل "القيمة الحالية":

محتوى صفحة الويب على URL hxxps: // namecha [.] In / name / d / stat-counter-7

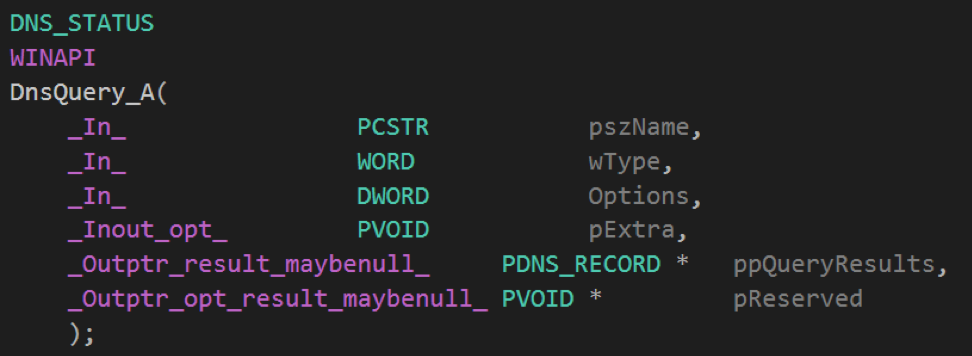

إذا لم يكن من الممكن الحصول على عنوان IP بهذه الطريقة ، يقوم المهاجمون بحل اسم المجال لخادم التحكم باستخدام وظيفة DnsQuery_A باستخدام خوادم DNS الخاصة (مأخوذة ، على سبيل المثال ، من هنا ).

استخدام دالة DnsQuery_A في رمز مكتبة core.dll يبدو كما يلي:

وظيفة الحصول على عناوين IP لخوادم الإدارة من خلال تحليل اسم المجال باستخدام خوادم DNS الخاصة

تحتوي الدالة DnsQuery_A على النموذج الأولي التالي:

تم تعريف النموذج الأولي للدالة DnsQuery_A في ملف الرأس WinDNS.h

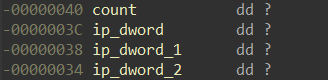

الوسيطة الرابعة للدالة DnsQuery_A هي عنوان بنية _IP4_ARRAY على المكدس. يحتوي على مجموعة من عناوين IP لخوادم DNS الخاصة:

_IP4_ARRAY هيكل على المكدس

إذا تم تنفيذ وظيفة DnsQuery_A بنجاح ، يمكن الحصول على عنوان IP لخادم الإدارة من خلال قراءة القيمة التالية: pDnsRecord -> Data.A.IpAddress.

يمكن ملاحظة ذلك من الكود الذي تم فك تشفيره في إحدى الحالات التي يستخدم فيها خادم DNS خاص 188.165 [.] 200.156 لحل اسم مجال C&C. وفي حالة الفشل ، يتم استخدام قائمة بثلاثة خوادم DNS: 91.217 [.] 137.37 ، 188.165 [.] 200.156 ، 217.12 [.] 210.54.

تور

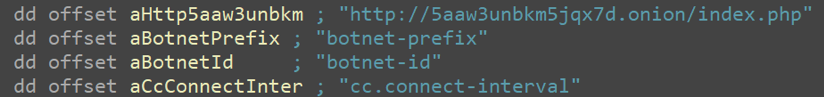

في 15 شباط (فبراير) 2019 ، اكتشفنا لأول مرة عينات RTM التي يوجد خادم الإدارة الخاص بها على شبكة Tor (hxxp: // 5aaw3unbkm5jqx7d [.] بصل / فهرس [.] Php).

عنوان خادم إدارة Tor بين السلاسل المشفرة

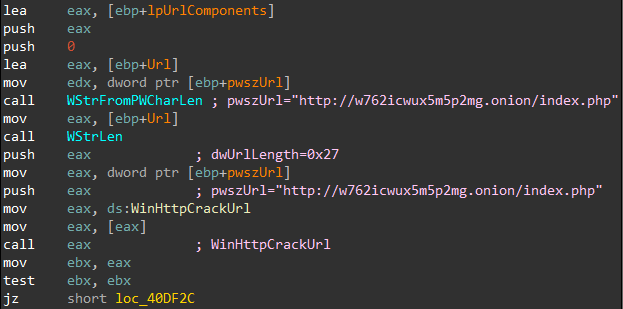

قسم التعليمات البرمجية المفككة حيث يتم تحليل عنوان URL لخادم التحكم

تم إرسال هذه العينات حتى 9 أبريل 2019 ، وبعدها تحول RTM مرة أخرى إلى استخدام نطاق المجال .bit.

بيتكوين

في 10 يونيو ، 2019 ، اكتشفنا عينة RTM تستقبل عناوين IP لخوادم C & C من المعاملات على محفظة تشفير محددة. يتم إخفاء كل عنوان IP في عدد عملات البيتكوين المدرجة في معاملتين.

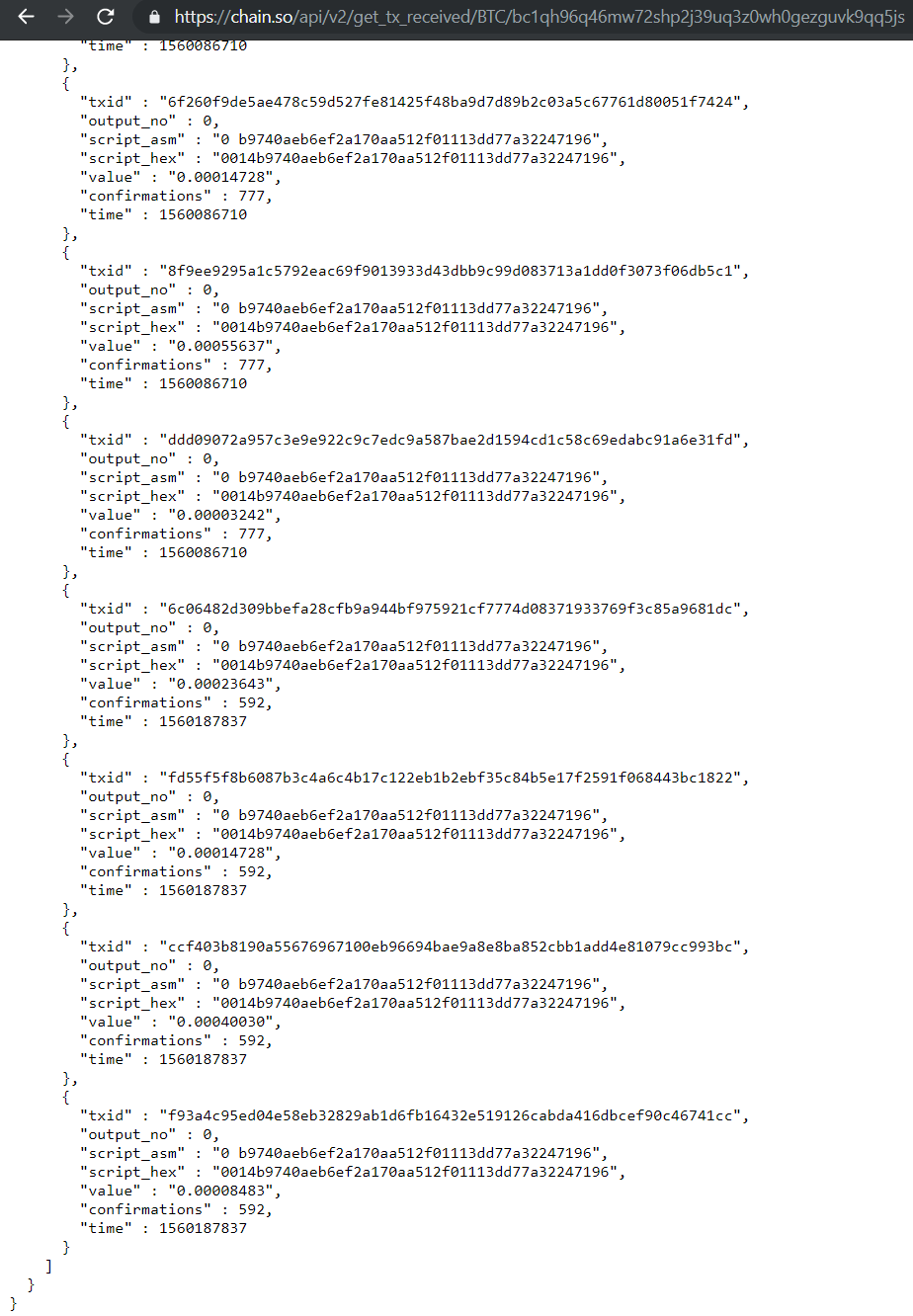

للحصول على عناوين IP ، تقدم C&C VPO طلبًا على hxxps: // chain [.] So / api / v2 / get_tx_received / BTC /. يحتوي الرد على مجموعة من المعاملات لحساب محفظة التشفير. يظهر مثال في لقطة الشاشة:

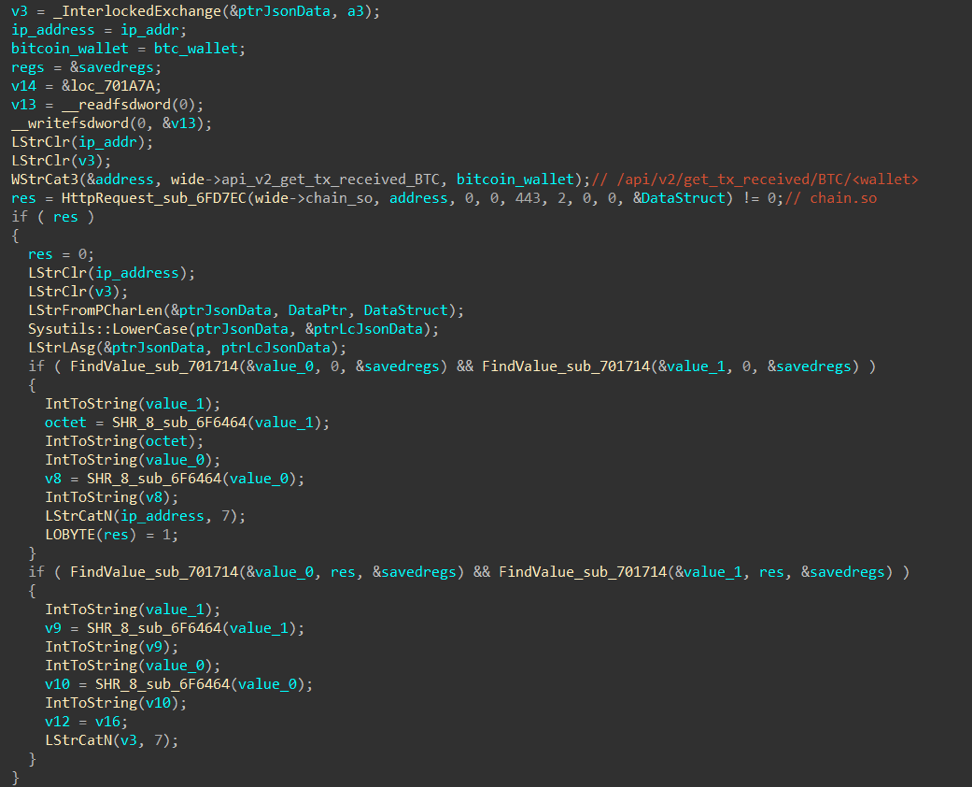

ضع في اعتبارك قسم الكود الذي يتم فيه الحصول على عناوين IP لخادم الإدارة:

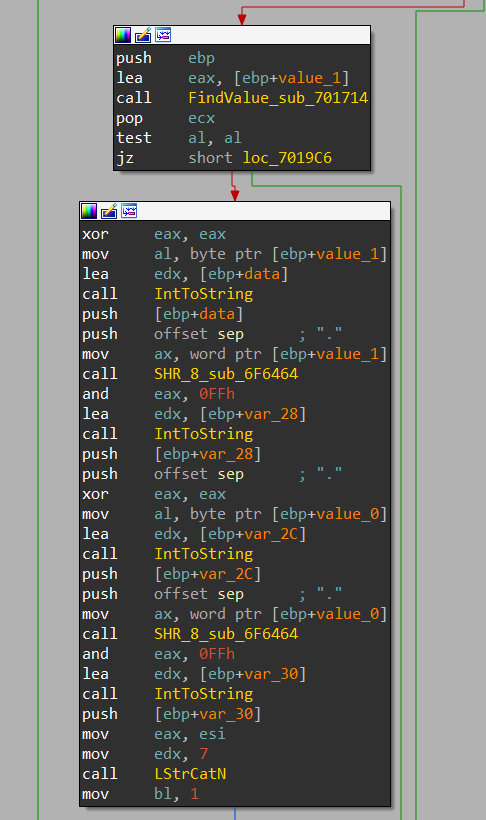

تبحث وظيفة FindValue عن الجزء الكسري من مبلغ النقل. يتم إجراء البحث من نهاية المخزن المؤقت ، ومع كل استدعاء دالة لاحق ، تتم معالجة البيانات ، بدءًا من الفهرس الحالي. وهذا هو ، مع المكالمات المتعاقبة لوظيفة FindValue ، سيتم الحصول على القيم 8483 ، 40030 ، 14728 وهلم جرا. ينشئ البرنامج عنوانين IP: يتم إخفاء كل عنوان في ترجمتين متتاليتين.

رمز مفكك للحصول على عنوان IP من التحويلات إلى محفظة تشفير

يقوم هذا الرمز بما يلي:

ip_address = str(value_1 & 0xff) + "." + str(value_1 >> 0x8) + "." + str(value_0 & 0xff) + "." + str(value_0 >> 0x8)

وهذا هو ، عن طريق سرد 0.00008483 BTC ثم 0.00040030 BTC ، أخفى المهاجمون عنوان IP 94.156 [.] 35.33 لبرنامجهم. وبالمثل ، من المعاملات السابقة ، يحصل RTM على عنوان IP الثاني لخادم الإدارة.

على هذا النحو ، يتم إرسال البرامج الضارة RTM إلى هذا اليوم.

استنتاج

قد تلاحظ أنه عند تنظيم نقل عنوان خادم C&C ، يحب RTM استخدام الأساليب التي تسمح لك بتغيير IP ديناميكيًا دون تعديل الكود المصدر للبرنامج الضار.

من ناحية ، هذا يجعل الحياة أسهل للمهاجمين ويمكن أن يؤدي إلى ضلال المحللين. من ناحية أخرى ، يسمح للمتخصصين بالتنبؤ بعناوين خوادم التحكم قبل تنفيذ المراسلات الضارة.