تعد ماسحات تطبيق الويب فئة من البرامج الشائعة إلى حد ما اليوم. هناك الماسحات الضوئية مدفوعة الأجر ، وهناك المجانية منها. كل واحد منهم لديه مجموعة من المعلمات الخاصة بها ونقاط الضعف التي يمكن اكتشافها. يقتصر بعضها فقط على تلك المنشورة في OWASP Top Ten (مشروع أمان تطبيق الويب المفتوح) ، والبعض الآخر يذهب أبعد من ذلك بكثير في اختبار الصندوق الأسود.

في هذا المنشور ، جمعنا ثمانية ماسحات ضوئية شائعة ، وقمنا بفحصها بمزيد من التفاصيل وجربناها. تم اختيار النقاط المستقلة على منصتين (.NET و php) كأهداف تدريب:

premium.pgabank.com و

php.testsparker.com .

OWASP ZAP

كما يوحي الاسم ، فإن منظمة

OWASP التي ذكرناها في المقدمة مسؤولة عن إصدار

OWASP ZAP . هذه أداة مجانية لاختبار الاختراق وللعثور على نقاط الضعف في تطبيقات الويب.

الملامح الرئيسية لبرنامج OWASP ZAP:

- رجل في منتصف الوكيل

- العناكب التقليدية و أجاكس

- الماسح الضوئي الآلي

- الماسح الضوئي السلبي

- التصفح القسري

- Fuzzer

ميزات إضافية- شهادات SSL الديناميكية

- دعم البطاقة الذكية والشهادات الرقمية للعميل

- دعم مآخذ الويب

- دعم لمجموعة واسعة من لغات البرمجة النصية

- المكونات ن دعم الاختراق

- المصادقة ودعم الجلسة

- واجهة برمجة تطبيقات REST القوية

- خيار التحديث التلقائي

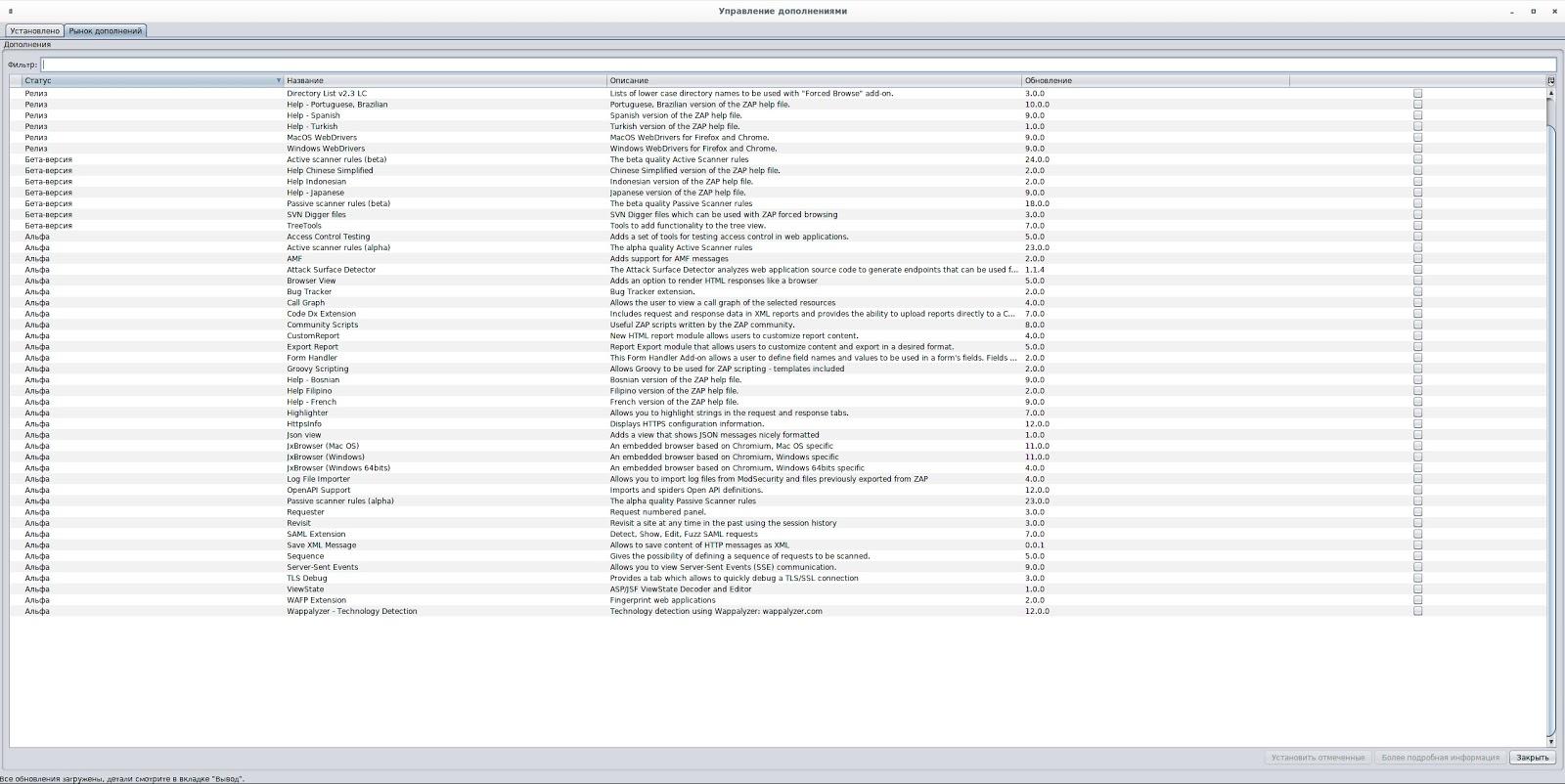

- سوق متكاملة ومتنامية من الإضافات

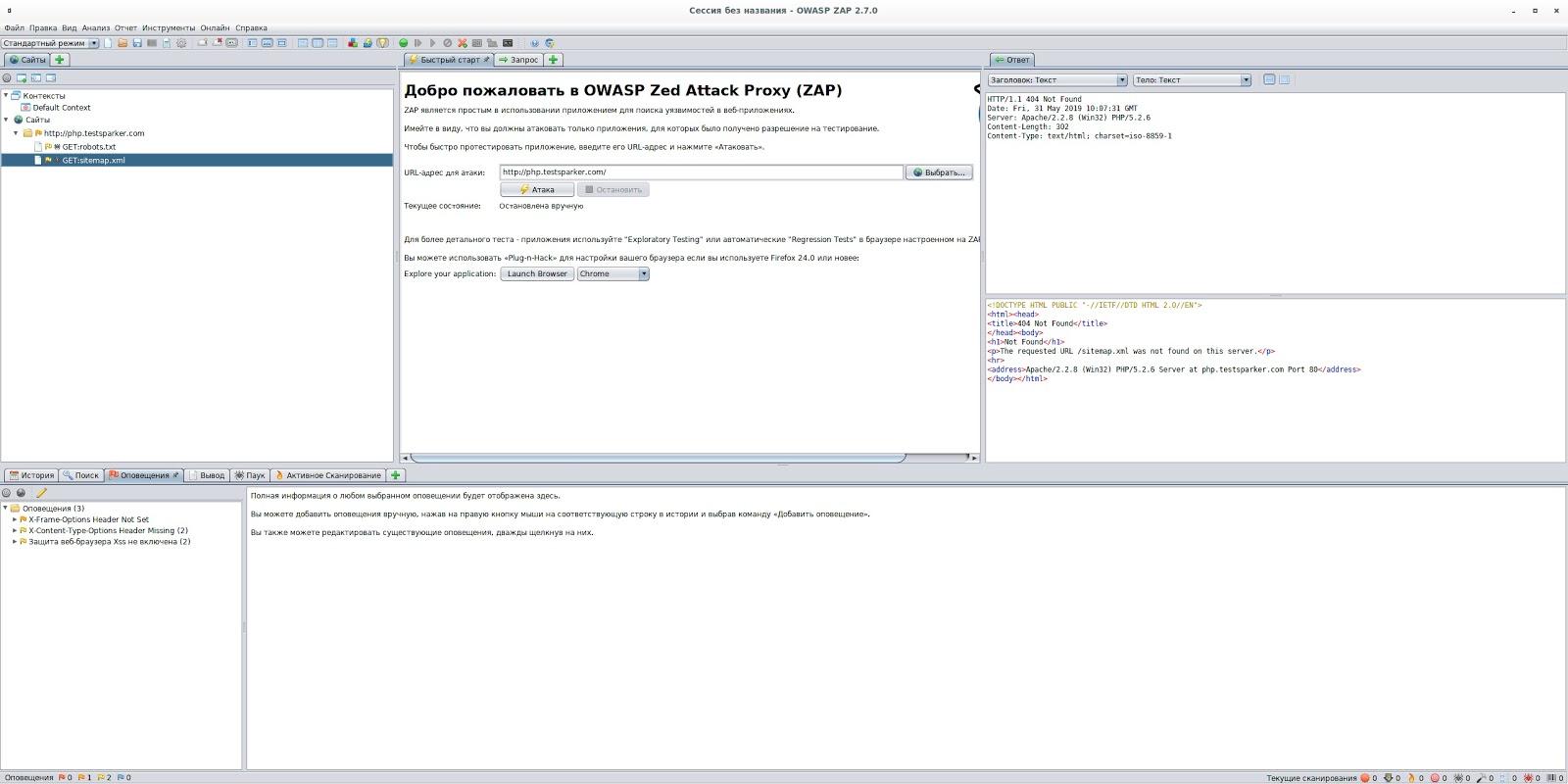

تمت ترجمة واجهة البرنامج إلى اللغة الروسية ، والتي ستكون مناسبة لبعض المستخدمين. تتكون مساحة عمل OWASP ZAP من عدة نوافذ. في الجزء السفلي ، توجد علامات تبويب تتضمن المهام الحالية وعملية تنفيذها ، على اليسار - مجموعة من المواقع ، يمكنك أيضًا عرضها في الجزء الأيمن من نافذة الطلب والاستجابة.

باستخدام السوق ، يمكنك توسيع وظيفة الماسح الضوئي قليلاً.

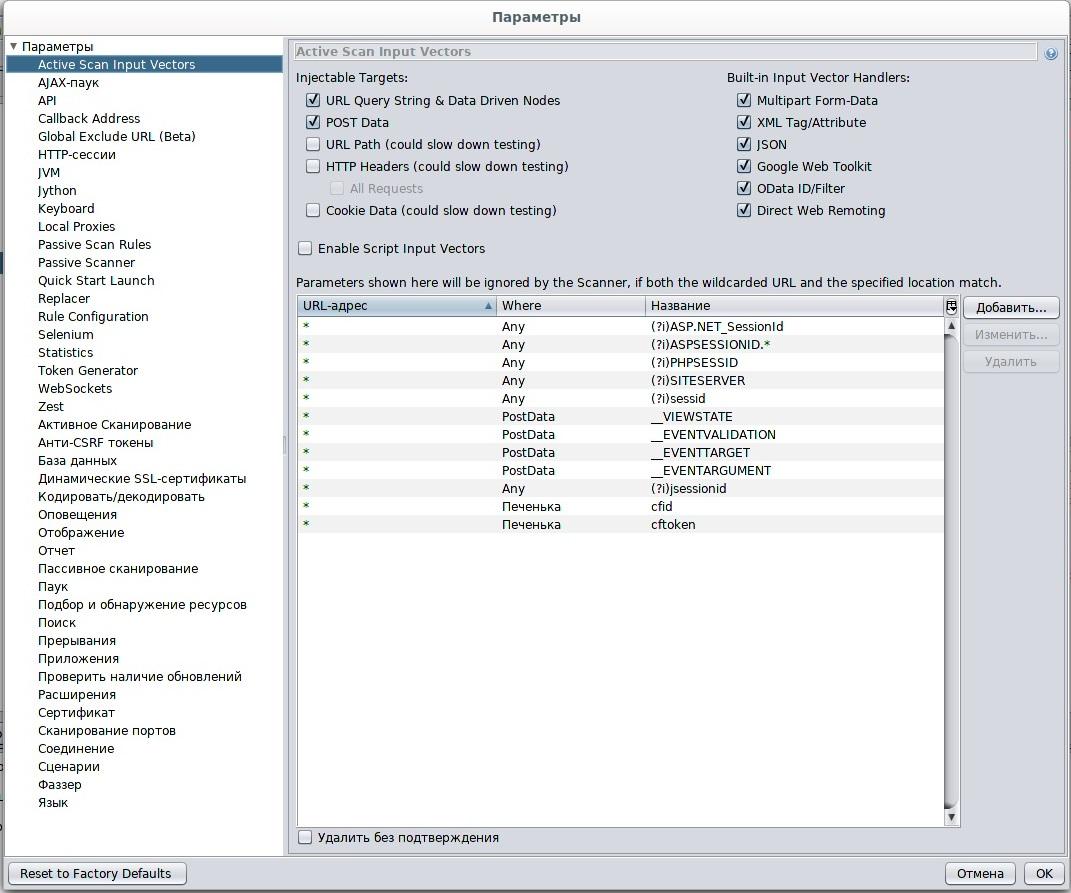

يحتوي كل مكون من مكونات البرنامج على العديد من المعلمات القابلة للتخصيص. على سبيل المثال ، يمكننا تهيئة المتجهات الواردة للمسح النشط ، وإنشاء شهادات SSL الحيوية ، وإضافة معرفات جلسة HTTP ، إلخ.

دعنا ننتقل إلى الاختبارات. عند فحص موقع

php.testsparker.com ، تم العثور على Blind SQL Injection. هذا هو المكان الذي تنتهي فيه نقاط الضعف الحرجة.

OWASP ZAP النتائج الكاملة في php.testsparker.comH: Advanced SQL Injection - وأعمى قائمة على أساس منطقي - جملة WHERE أو HAVING

M: X-Frame-Options Header Not Set

L: X- محتوى - نوع - خيارات رأس مفقود

L: لم يتم تمكين حماية مستعرض الويب xss

في

premium.bgabank.com ، نرى نتائج أكثر إثارة للاهتمام: تم العثور على إمكانات تضمين جانب الخادم (SSI) وإمكانيات البرمجة النصية عبر المواقع المنعكسة.

نتائج OWASP ZAP الكاملة في premium.bgabank.comH: تضمين جانب الخادم

H: البرمجة النصية للمواقع المتقاطعة

M: X-Frame-Options Header Not Set

M: الكشف عن خطأ التطبيق

م: تصفح الدليل

M: الصفحات الآمنة تتضمن محتوى مختلطًا (بما في ذلك البرامج النصية)

L: X- محتوى - نوع - خيارات رأس مفقود

L: لم يتم تمكين حماية مستعرض الويب xss

L: تضمين ملف مصدر جافا سكريبت عبر النطاق

L: غير كاملة أو لا تحكم Cache ومجموعة Pragma HTTP Header

L: ملف تعريف الارتباط لا علم HttpOnly

L: ملف تعريف الارتباط بدون علم آمن

L: رأس نوع المحتوى مفقود

L: الكشف عن الملكية الفكرية الخاصة

أنا: صورة تعرض الموقع أو بيانات الخصوصية

يمكن تصدير جميع نتائج الفحص إلى تقرير (* .pdf ، * .html ، * .xml ، * .json معتمدة). يصف التقرير بالتفصيل نقاط الضعف ، المتجهات التي تم العثور عليها ، بالإضافة إلى طرق الضعف "الإغلاق".

بشكل عام ، أحببنا العمل مع OWASP ZAP. هناك كل الأدوات اللازمة لتطبيق Pentest على الويب ، واجهة بسيطة وبديهية ، مسح سريع بنقرة واحدة. وفي الوقت نفسه ، إعدادات مرنة وعميقة لمسح أكثر تفصيلا ، والتي يمكن أن تكون بمثابة نقطة انطلاق لمزيد من البحث اليدوي عن نقاط الضعف. أدناه ، سنتحدث أيضًا عن الماسح الضوئي Burp Suite Pro ، والذي يوجد به الكثير من القواسم المشتركة مع OWASP ZAP. حسب عدد ونوعية الثغرات الموجودة ، أظهر الماسح الضوئي الأول الذي فحصناه نتيجة جيدة للغاية.

أوصت للاستخدام في العمل.W9scan

W9scan عبارة عن

ماسح ضوئي مجاني لوحدة التحكم في أي موقع يحتوي على أكثر من

1200 مكون إضافي مدمج يمكنه اكتشاف بصمات صفحات الويب والمنافذ وتحليل هيكل موقع ويب والعثور على العديد من الثغرات الأمنية الشائعة والمسح بحثًا عن SQL Injection و XSS وما إلى ذلك.

قائمة أكثر اكتمالا من ميزات W9scan- الكشف عن بصمات الأصابع

- يمكن التعرف على بصمات CMS الشائعة للموقع (300+)

- إطار موقع مشترك معروف

- تحديد بصمات الأصابع خدمة ميناء مشترك

- الكشف عن لغة برمجة الموقع

- الكشف عن نوع نظام التشغيل

- جدار حماية موقع الكشف (WAF)

- معلمة الهجوم

- حقن SQL (يعتمد على برامج الزحف)

- حقن XSS (يعتمد على الزواحف)

- عدد كبير من Fuzz المعلمة بمسح

- CVE الضعف

- الدعامات جمع الثغرات الأمنية (بما في ذلك الكشف التلقائي)

- اختبار صدفة CGI

- نبضات القلب النابض

- تحليل IIS الضعف

- وضع IIS الضعف

- تكسير عنيف

- ملفات النسخ الاحتياطي والدلائل (بناءً على برامج الزحف)

- ملفات النسخ الاحتياطي والدلائل (بناءً على اسم المجال)

- دليل مشترك

- ملف مشترك

- تحليل العنف الفرعي

- تعداد fckeditorPath

- تعداد mdbdatabase المشترك

- بوابة تحديد تسرب svn

- TOMCAT web.xml تفسح المجال

- اجمع الرسالة

- رسائل البريد الإلكتروني (على أساس الزواحف)

- عنوان IP الخاص (يعتمد على الزواحف)

- البريد الإلكتروني (على أساس الزواحف)

- اكتشاف التحذيرات ، خطأ فادح ، ...

- تحديد إصدار PHP

- الكشف عن معلومات IIS

- إسناد عنوان IP

- البرنامج النصي الاعتراف Wappalyzer المتكاملة

- تحليل ملف robots.txt

- اكتشاف الرؤوس غير الآمنة في الرؤوس

- اكتشاف العوامل غير الآمنة في ملفات تعريف الارتباط

ينشئ W9scan تقارير نتائج المسح تلقائيًا بتنسيق HTML. لبدء الفحص ، تحتاج فقط إلى تحديد عنوان الموقع والمكونات الإضافية التي سيتم استخدامها. يمكنك تحديد كل شيء دفعة واحدة عن طريق إضافة "الكل".

عند مسح

php.testsparker.com ، عثر W9scan على svn ومسارات تنزيل الحمولة الصافية المحتملة. من الإصدار الأقل أهمية ، حددت إصدارات الخدمات المستخدمة ، والمتجهات المحتملة للقيام بهجمات XXE و XXS ، ووجدت ملفات تكوين الخادم وابحثت عن نطاقات فرعية.

لم يتم العثور على شيء حرج على

premium.bgabank.com . لكن الماسح الضوئي حدد متجهات الهجوم المحتملة وإصدارات الخدمة المحددة والأدلة والمجالات الفرعية.

بناءً على نتائج المسح ، يقوم W9scan تلقائيًا بإنشاء ملف تقرير HTML.

الماسح الضوئي W9scan مناسب للتشغيل السريع في أمر واحد ، ونحن

نوصي باستخدامه كأداة مساعدة لتحديد إصدارات الخدمة وكذلك متجهات الهجوم المحتملة.

الظبيان

الماسح الضوئي وحدة جيدة أخرى. تمامًا مثل W9scan ، فهو جاهز للبدء في أمر واحد ، بينما يحتوي على إعدادات مسح مختلفة.

يبحث Wapiti عن الثغرات التالية:

- الكشف عن الملف (محلي / بعيد تشمل / يتطلب ، fopen ، readfile ...)

- حقن قاعدة البيانات (PHP / JSP / ASP SQL Injections و XPath Injections)

- حقن XSS (Cross Site Scripting) (منعكس ودائم)

- اكتشاف تنفيذ الأوامر (eval () ، ونظام () ، passtru () ...)

- CRLF Injection (تقسيم استجابة HTTP ، تثبيت الجلسة ...)

- حقن XXE (XML كيان خارجي)

- SSRF (تزوير طلب جانب الخادم)

- استخدام معرفة الملفات التي يحتمل أن تكون خطيرة

- تكوينات .htaccess ضعيفة يمكن تجاوزها

- وجود ملفات النسخ الاحتياطي إعطاء معلومات حساسة

- Shellshock

بالإضافة إلى كل ما سبق ، هناك دعم لوكلاء (HTTP ، HTTPs و SOCKS5) ، طرق مصادقة مختلفة (Basic ، Digest ، Kerberos ، NTLM) ، دعم شهادات SSL ، القدرة على إضافة رؤوس HTTP مختلفة أو إعدادات وكيل المستخدم.

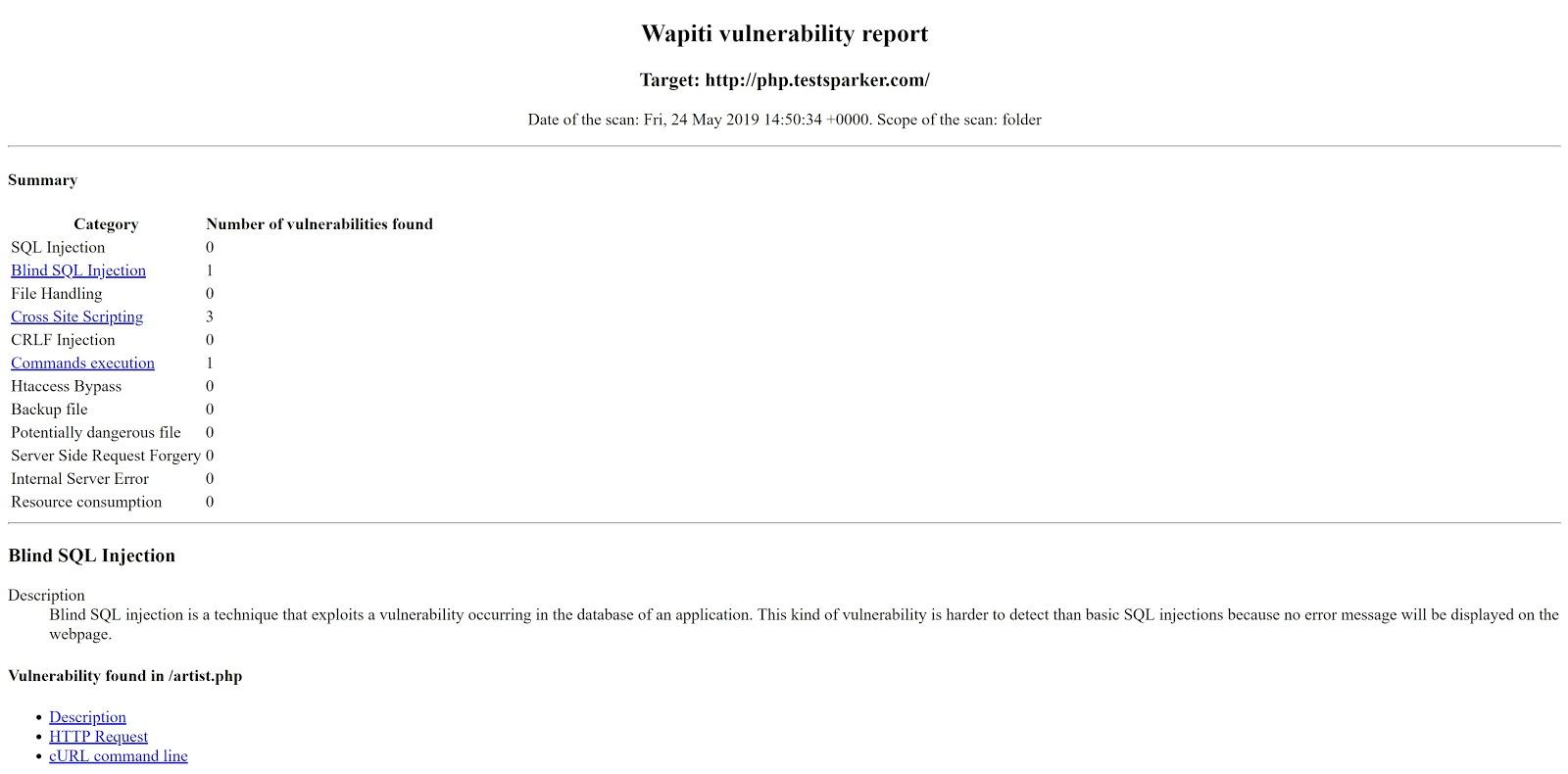

عند فحص موقع

php.testsparker.com ، تم

العثور على ثغرات في Blind SQL Injection و Cross Site Scripting وتنفيذ الأوامر. على

premium.bgabank.com ، لا يُظهر Wapiti ، مقارنة بالماسحات الضوئية الأخرى ، مثل هذه النتائج البارزة: تم اكتشاف Scripting Script فقط.

بناءً على نتائج الماسح الضوئي ، يتم أيضًا إنشاء تقرير HTML يحتوي على الفئات وعدد الثغرات الموجودة ووصفها واستفساراتها وأوامر حليقة ونصائح حول كيفية إغلاق ثغرات الأمان الموجودة.

كما هو متوقع ،

لا تصل Wapiti إلى مستوى OWASP ZAP. ومع ذلك ، كان يعمل بشكل أفضل من W9scan ، على الرغم من أنه لم يبحث في الدلائل

والنطاقات الفرعية وتحديد إصدار الخدمات.

Arachni

معالج مجاني قوي لاختبار أمان تطبيق الويب والبحث عن الثغرات الأمنية. لديه واجهة رسومية ووظائف ضخمة ، والتي يمكن العثور عليها بمزيد من التفاصيل على

الموقع الرسمي .

اختبار نشط:

- حقن SQL - الكشف المستند إلى الخطأ

- حقن SQL للمكفوفين باستخدام التحليل التفاضلي

- حقن SQL الأعمى باستخدام هجمات التوقيت

- NoSQL injection - اكتشاف الثغرات القائمة على الخطأ

- حقن NoSQL للمكفوفين باستخدام التحليل التفاضلي

قائمة ميزة كاملة للاختبار النشط- كشف CSRF

- حقن الرمز

- حقن الشفرة العمياء باستخدام هجمات التوقيت

- حقن LDAP

- اجتياز المسار

- إدراج ملف

- استجابة الانقسام

- حقن نظام التشغيل

- Blind OS injection injection باستخدام توقيت الهجمات

- إدراج الملف البعيد

- إعادة توجيه غير مصفاة

- DOM غير المصقول إعادة توجيه

- حقن XPath

- XSS

- مسار XSS

- XSS في سمات الحدث لعناصر HTML

- XSS في علامات HTML

- XSS في سياق البرنامج النصي

- DOM XSS

- سياق البرنامج النصي DOM XSS

- الكشف عن كود المصدر

- كيان XML الخارجي

اختبار السلبي:

- طرق HTTP المسموح بها

- ملفات النسخ الاحتياطي

- الدلائل الاحتياطية

- واجهات الإدارة المشتركة

- الدلائل المشتركة

- الملفات المشتركة

قائمة كاملة من ميزات الاختبار السلبي- HTTP PUT

- حماية طبقة النقل غير كافية لنماذج كلمة المرور

- الكشف عن WebDAV (webdav).

- كشف تتبع HTTP

- الكشف عن رقم بطاقة الائتمان

- كشف مستخدم CVS / SVN

- الكشف عن عنوان IP الخاص

- backdoors المشتركة

- . htaccess LIMIT التكوين الخاطئ

- ردود مثيرة للاهتمام

- HTML كائن القابض

- الكشف عن عنوان البريد الإلكتروني

- الكشف عن رقم الضمان الاجتماعي في الولايات المتحدة

- قائمة الدليل قوية

- الموارد المختلطة / البرمجة النصية

- ملفات تعريف الارتباط غير آمنة

- ملفات تعريف الارتباط HttpOnly

- الإكمال التلقائي لحقول نموذج كلمة المرور.

- أصل محاكاة ساخرة تقييد الوصول تجاوز

- تحميل يستند إلى النموذج

- localstart.asp

- تعيين ملف تعريف الارتباط للمجال الأصل

- رؤوس Strict-Transport-Security المفقودة لمواقع HTTPS

- رؤوس خيارات إطارات x المفقودة

- سياسة CORS غير الآمنة

- سياسة غير آمنة عبر المجال

- سياسة غير آمنة عبر المجال

- سياسة وصول العميل غير الآمنة

مثير للإعجاب ، أليس كذلك؟ لكن هذا ليس كل شيء. يتم أيضًا تغليف مجموعة من المكونات الإضافية في الويب ، على سبيل المثال ، الوكيل السلبي ، ومهاجم القاموس لـ HTTP Auth ، ومجمع ملفات تعريف الارتباط ، و WAF Detector ، إلخ.

الماسح الضوئي لديه واجهة ويب لطيفة وموجزة:

وهذا ما وجده أراشني في مواقع اختبارنا.

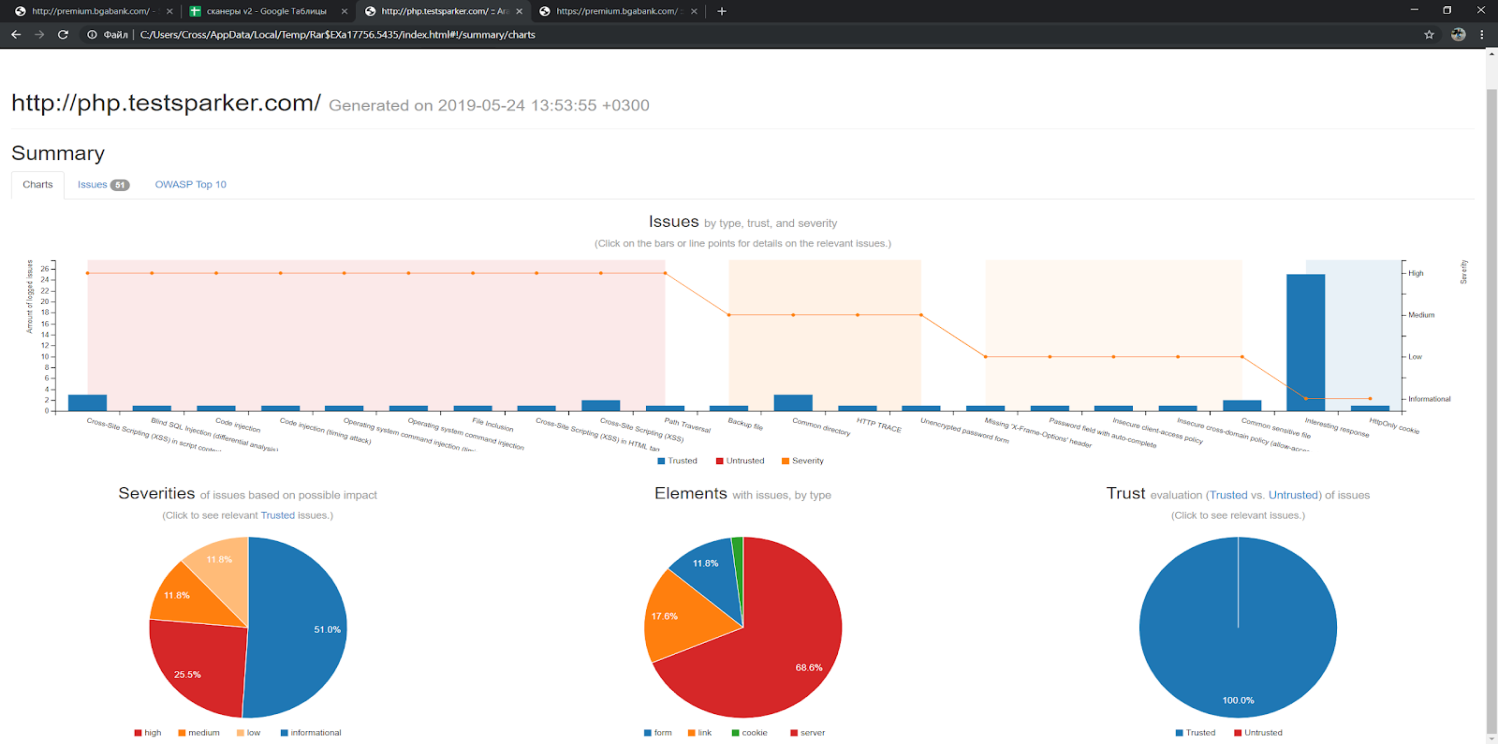

Php.testsparker.com :

- البرمجة النصية للمواقع المشتركة (XSS) في سياق البرنامج النصي

- Blind SQL Injection (التحليل التفريقي)

- حقن الرمز

- حقن الكود (هجوم التوقيت)

- حقن أوامر نظام التشغيل (هجوم التوقيت)

- حقن قيادة نظام التشغيل

نقاط الضعف الأخرى على php.testsparker.comH: ملف إدراج

H: البرمجة عبر المواقع (XSS) في علامة HTML

H: البرمجة عبر المواقع (XSS)

H: مسار ترافيرسال

م: ملف النسخ الاحتياطي

م: دليل مشترك

M: HTTP TRACE

L: عنوان "X-Frame-Options" مفقود

L: حقل كلمة المرور مع الإكمال التلقائي

L: سياسة وصول العميل غير الآمنة

L: سياسة المجال غير الآمن (السماح بالوصول من)

L: ملف حساس مشترك

على

premium.bgabank.com ، تم اكتشاف إمكانية تزوير الطلبات عبر المواقع (CSRF) فقط.

ارشني النتائج الكاملة في premium.bgabank.comH: تزوير طلب عبر المواقع

م: الموارد المختلطة

M: HTTP TRACE

م: دليل مشترك

م: مفقود رأس "النقل الصارم - الأمن"

L: الكشف عن عنوان IP الخاص

بشكل منفصل ، نلاحظ التقارير اللطيفة التي قدمها لنا أراشني. ويدعم العديد من الأشكال - HTML ، XML ، النص ، JSON ، المارشال ، YAML ، AFR.

بشكل عام ، لا يترك ارشني سوى الانطباعات الإيجابية بعد العمل. رأينا: هذا

"يجب أن يكون" في ترسانة أي متخصص يحترم نفسه .

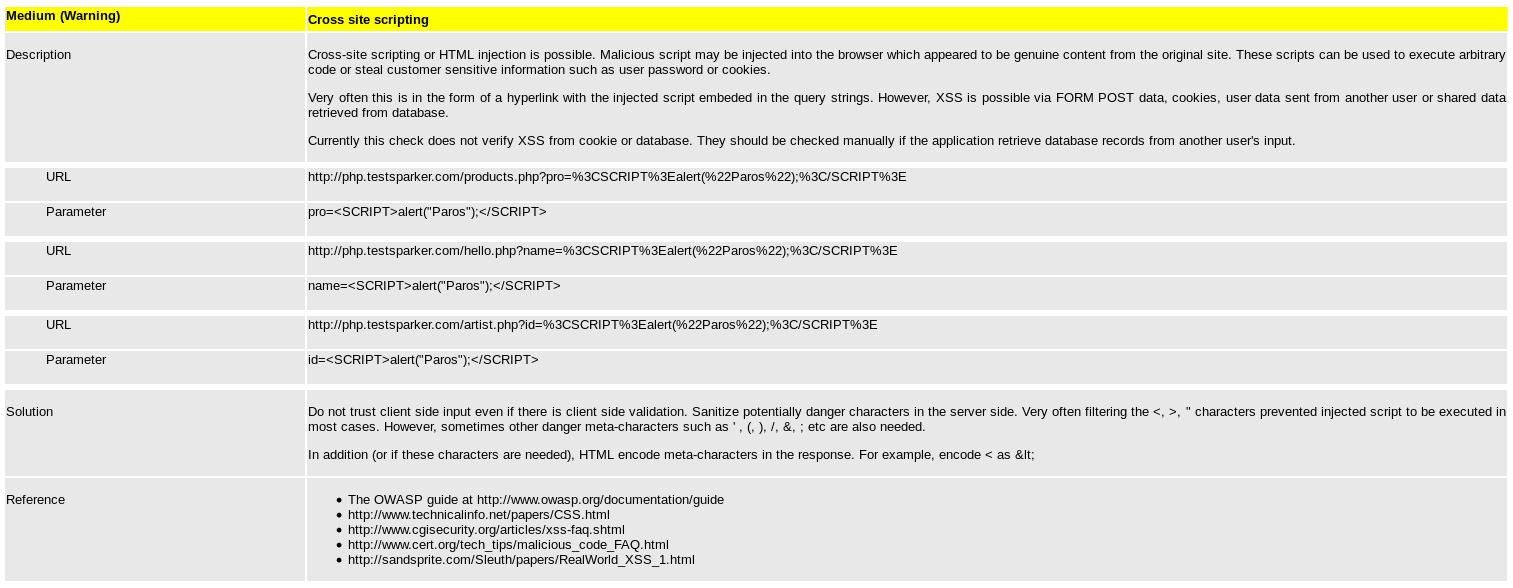

باروس

الماسح الضوئي واجهة المستخدم الرسومية آخر الويب. بشكل افتراضي ، يتم تضمينه في توزيع Kali Linux ويتم تثبيته هناك محليًا. يحتوي على وكيل مضمن يتم من خلاله إضافة مواقع للتحليل ، وعنكبوت ويب مدمج يمكنه تحليل الموقع وإنشاء خريطة استعلام.

لمسح حساب المستخدم الشخصي ضوئيًا ، من الضروري تسجيل الدخول إلى المستعرض مع تمكين إعادة توجيه حركة المرور من خلال وكيل Paros. سوف يستخدم الماسح الضوئي ملفات تعريف الارتباط المصرح بها أثناء عملية المسح. يمكن تصدير تقرير النشاط إلى HTML. يتم حفظه في ملف root / paros / session / LatestScannedReport.htm ويتم الكتابة عليه لاحقًا. إذا كنت تريد حفظ نتيجة الفحص السابق ، فقبل بدء المسح التالي ، ستحتاج إلى إنشاء نسخة من الملف الموجود.

الملامح الرئيسية (مع التركيز على OWASP TOP 10 2017):

- A1: حقن - SQLinjection ، SQLinjection Fingerprint (الأماكن التي يحتمل أن يكون SQLinj)

- A6: تكوين خطأ الأمان - تصفح الدليل ، ملف ISS الافتراضي ، الكشف عن ملف مصدر Tomcat ، ملفات IBM WebSphere الافتراضية وبعض الملفات القياسية أو القديمة الأخرى (ملف قديم) تحتوي على الكود المصدري وغيرها.

- A7: XSS

ميزات إضافية:

- ابحث عن الإكمال التلقائي الممكّن لنماذج كلمة المرور. علاوة على ذلك ، إذا كان حقل الإدخال يحتوي على نوع سمة = "كلمة المرور" ، فسيتم الحصول على إيجابية خاطئة.

- حقن CRLF

- تأمين ذاكرة التخزين المؤقت لمتصفح الصفحة (تخزين الصفحات في متصفح مؤقت مع معلومات مهمة)

- القدرة على مسح منطقة محمية للمستخدم (حساب شخصي)

- القدرة على مسح تطبيقات الويب على شبكة محلية

في التقرير النهائي لكل نوع من أنواع الضعف هناك معلومات أكثر تفصيلا وبعض التوصيات حول كيفية إصلاحه.

في اختبارنا ، أظهرت باروس نتائج ضعيفة إلى حد ما. على

php.testsparker.com تم العثور عليها:

H: حقن SQLM: XSSم: إهمال الملفات المصدرM: استخدام الإكمال التلقائي في النماذج بمعلومات مهمة (كلمات المرور ، إلخ).L: الكشف عن IP الداخليفي

premium.bgabank.com وحتى أقل:

م: تصفح الدليلM: استخدام الإكمال التلقائي في النماذج بمعلومات مهمة (كلمات المرور ، إلخ).نتيجة لذلك ، على الرغم من أن ماسحة Paros بسيطة وسهلة الاستخدام ، إلا أن نتائج المسح الضعيفة

تجعلها مهجورة .

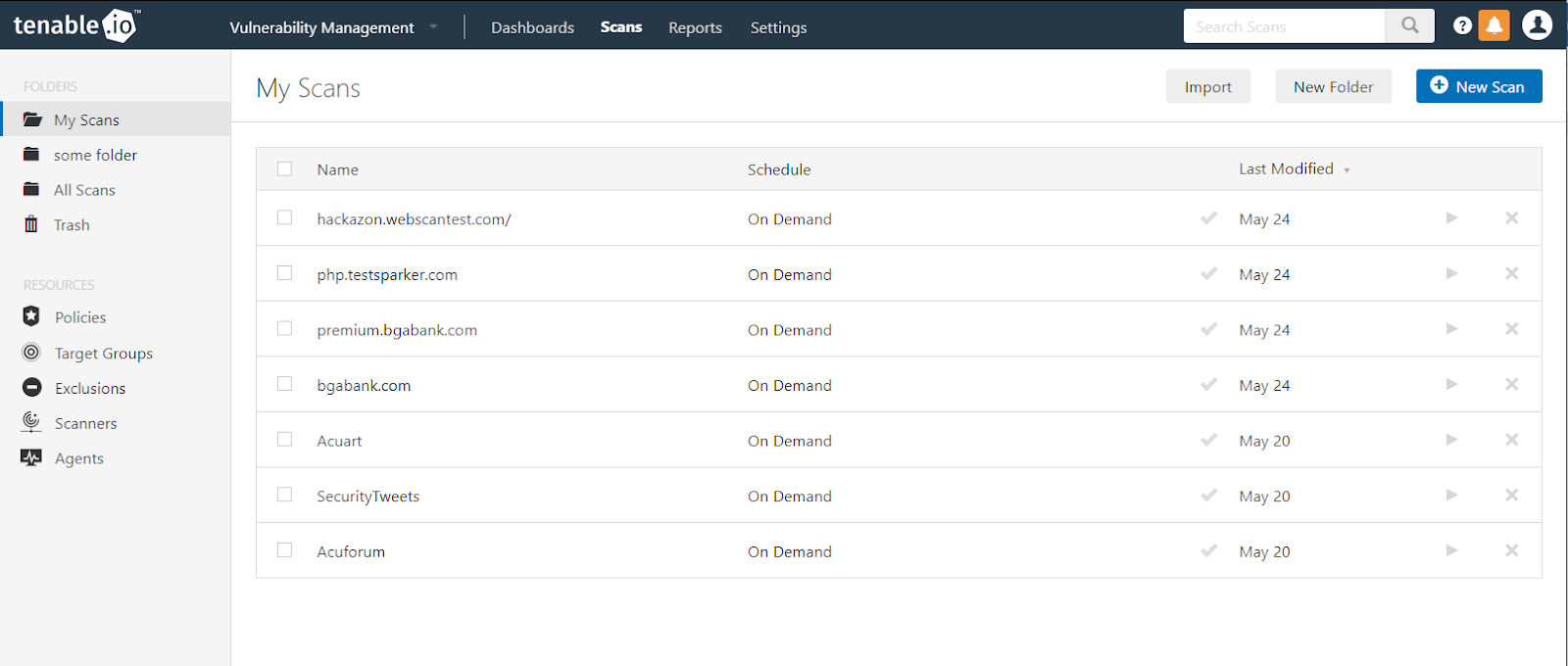

Tenable.io

ماسح ضوئي سحابي متعدد الوظائف مدفوع يمكنه اكتشاف عدد كبير من نقاط الضعف على الويب ويغطي بالكامل OWASP TOP 10 2017.

تحتوي الخدمة على شبكة عنكبوتية مدمجة. إذا حددت بيانات التفويض (طلب التفويض ، تسجيل الدخول وكلمة المرور ، ملفات تعريف الارتباط المصرح بها) في إعدادات المسح ، فسوف يتحقق الماسح الضوئي أيضًا من حسابك الشخصي (منطقة المستخدم المصرح به).

بالإضافة إلى مسح تطبيقات الويب ، يمكن لـ Tenable.io فحص الشبكة - بحثًا عن الثغرات المعروفة والبحث عن المضيفين. من الممكن توصيل الوكلاء لمسح الشبكة الداخلية. من الممكن تصدير التقرير بتنسيقات متعددة: * .nessus ، * .csv ، * .db ، * .pdf.

في لقطة الشاشة ، جميع المجالات "اختبار"

في لقطة الشاشة ، جميع المجالات "اختبار" ملامح مسح إضافية. هذه المادة لا تتأثر

ملامح مسح إضافية. هذه المادة لا تتأثربعد المسح ، تصبح الإحصائيات وترتيب أولويات نقاط الضعف الموجودة - معلومات حرجة وعالية ومتوسطة ومنخفضة

توفر بطاقة الثغرات الأمنية معلومات إضافية عنها وبعض التوصيات لإزالتها.

مسح

php.testsparker.com . نقاط ضعف عالية الأولوية:

H: نقاط الضعف المكون- من نسخة دعم PHP- من نسخة دعم أباتشيH: حقن الرمزH: SQLinjH: XSSH: LFIH: مسار ترافيرسالنقاط الضعف المتوسطة والمنخفضةM: الكشف عن البيانات القيمة - المسار الكامل ، النسخ الاحتياطي

M: الكشف عن IP الداخلي

M: ملف تعريف الارتباط بدون إشارة HTTPOnly

M: إرسال كلمة المرور عبر HTTP

L: استخدام الإكمال التلقائي في النماذج بمعلومات مهمة

L: استجابة الخادم لطلبات TRACE

L: لم يتم تثبيت رؤوس Cache-Control و X-Content-Type-Options و X-Frame-Options و X-XSS-Protection.

الآن

premium.bgabank.com . نقاط ضعف عالية الأولوية:

H: نقاط الضعف المكون

- من نسخة دعم PHP

- نقاط الضعف اباتشي

- نقاط الضعف في Bootstrap

- نقاط الضعف مسج

نقاط الضعف المتوسطة والمنخفضةم: خادم الويب phpinfo ()

M: مشاركة HTTP و HTTPS

M: عدم إعادة التوجيه من HTTP إلى HTTPS

م: تصفح الدليل

M: تم العثور على ملفات النسخ الاحتياطي

M: استخدام إصدار غير آمن من SSL

M: انتهاء صلاحية شهادة SSL / TLS

L: الكشف عن IP الداخلي

L: ملف تعريف الارتباط دون إشارة HTTPOnly

L: استجابة الخادم لطلبات TRACE

L: لا يتم تثبيت خيارات النقل الصارم والأمان والتحكم في ذاكرة التخزين المؤقت وخيارات نوع المحتوى X وخيارات الإطار X ورؤوس X-XSS للحماية.

أداء Tenable.io الماسح الضوئي

بشكل جيد ، وجدت العديد من نقاط الضعف . يتم تبسيط العمل معها من خلال واجهة رسومية مريحة وعرض البيانات. ميزة إضافية أخرى هي وجود ملفات تعريف مسح إضافية ، والتي قررنا حتى الآن عدم دفنها. ميزة مهمة هي هيكل الخدمة السحابية. من ناحية ، لا تستخدم الخدمة موارد الحوسبة المحلية لجهاز كمبيوتر يعمل. من ناحية أخرى ، لن تتمكن من فحص تطبيقات الويب على الشبكة المحلية.

تجشؤ جناح الموالية

يعد Burp Suite حلاً كاملاً لمراجعة تطبيق الويب. ويشمل مجموعة متنوعة من الأدوات المساعدة لتحسين وتسريع البحث عن الثغرات في تطبيقات الويب.

يحتوي Burp Suite على المرافق التالية:

- وكيل - خادم وكيل يعترض حركة المرور التي تمر عبر بروتوكول HTTP (S) في وضع man-in-the-middle. بين المستعرض وتطبيق الويب المستهدف ، تتيح لك هذه الأداة المساعدة اعتراض حركة المرور في كلا الاتجاهين وفحصها وتغييرها.

- Spider هو عنكبوت ويب يقوم تلقائيًا بجمع معلومات حول محتويات التطبيق ووظائفه (مورد ويب).

- الماسح الضوئي (فقط في Burp Suite Pro) - ماسح ضوئي للبحث تلقائيًا عن الثغرات في تطبيقات الويب.

- الدخيل - أداة مرنة تتيح لك تنفيذ هجمات من أنواع مختلفة تلقائيًا. على سبيل المثال ، التكرار من خلال المعرفات ، وجمع المعلومات المهمة ، وأكثر من ذلك.

- Repeater هي أداة لتعديل طلبات HTTP الفردية وإعادة إرسالها ، وكذلك لتحليل استجابات التطبيق.

- التسلسل هو أداة مساعدة لتحليل بيانات التطبيقات العشوائية من أجل القدرة على التنبؤ بالخوارزمية لتوليدها.

- وحدة فك الترميز هي أداة مساعدة لترميز وفك تشفير بيانات التطبيق يدويًا أو تلقائيًا.

- المقارنة هي أداة لإيجاد الاختلافات المرئية بين صيغتين للبيانات.

- موسع - أداة لإضافة ملحقات إلى Burp Suite

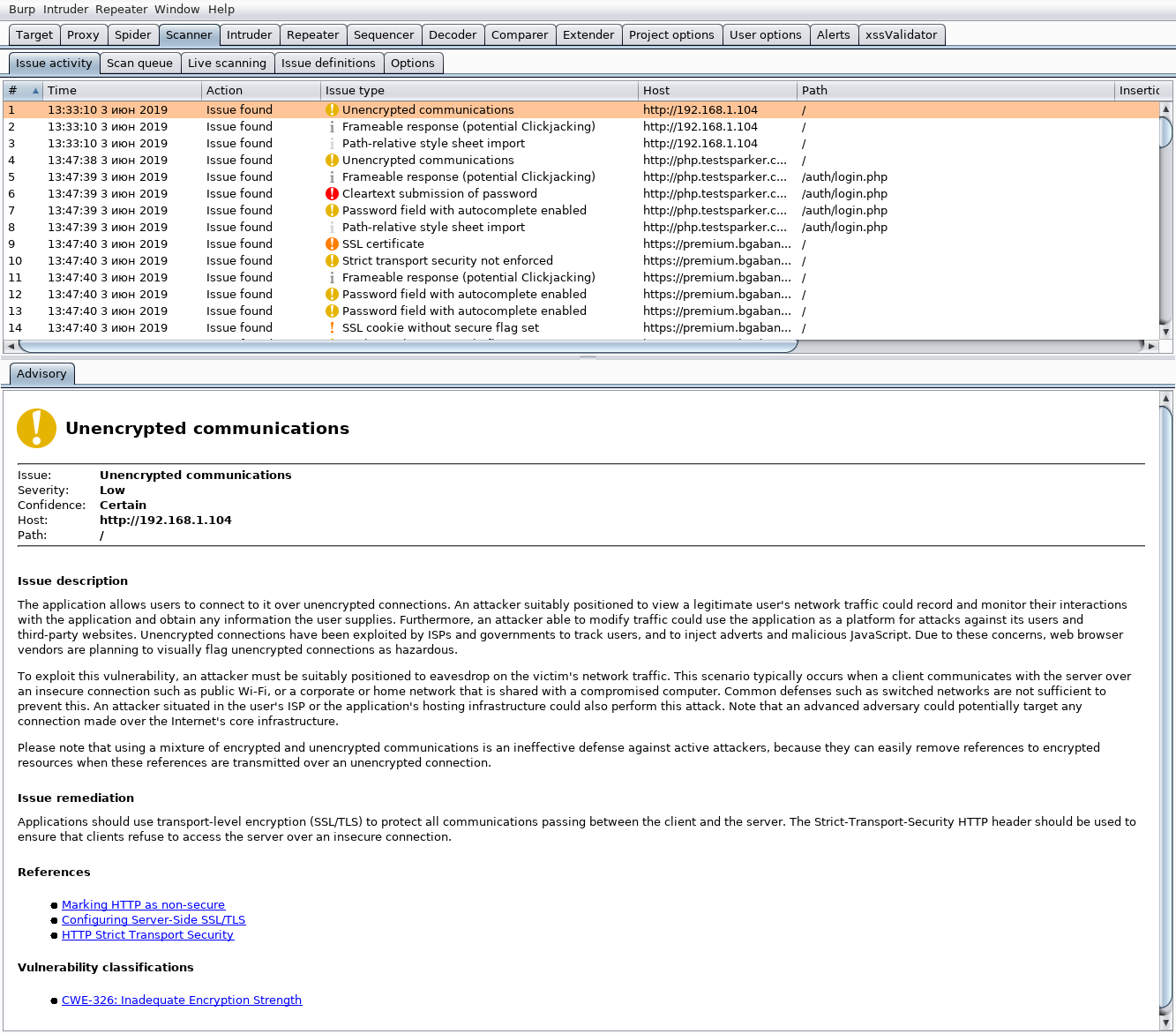

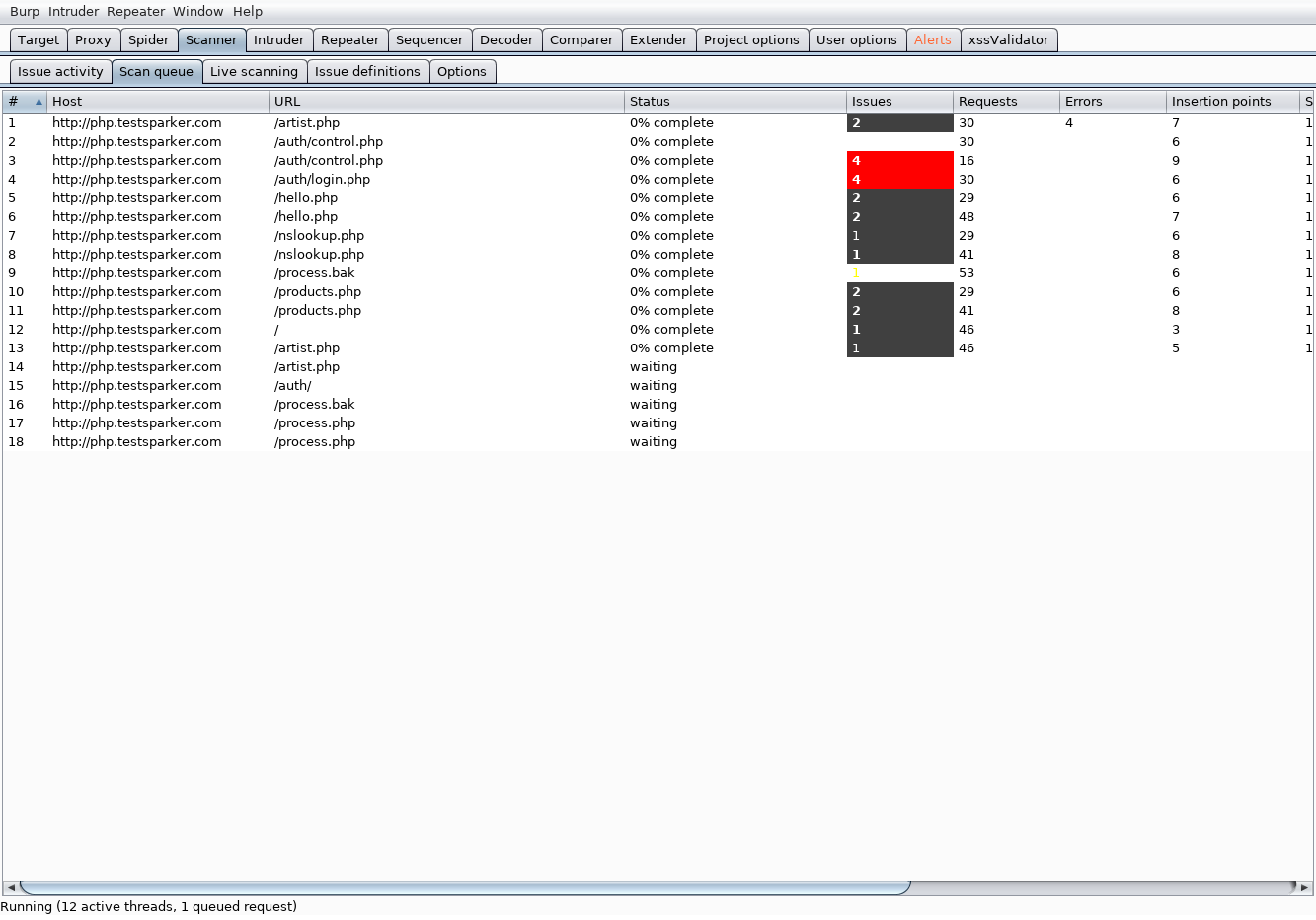

يتم تقديم الأداة المساعدة Scanner في علامة التبويب مسمى للإطار الرئيسي لبرنامج Burp Suite. الواجهة ناطقة بالإنجليزية ، لكن من يستطيع أن يخيف هذا الآن؟

توفر علامة تبويب تعريف المشكلات قائمة كاملة بجميع نقاط الضعف التي يمكن أن يحددها هذا الماسح الضوئي. تجدر الإشارة إلى أن القائمة مثيرة للإعجاب للغاية.

جميع نقاط الضعف تنقسم إلى 3 فئات: عالية ، متوسطة ، منخفضة. هناك أيضًا فئة من المعلومات ، والتي تتضمن آليات لجمع المعلومات المفيدة المختلفة حول المورد الممسوح ضوئيًا.

عند بدء الفحص في نافذة قائمة انتظار المسح الضوئي ، يمكننا ملاحظة التقدم المحرز على مراحل. "تمايز اللون من السراويل" موجود.

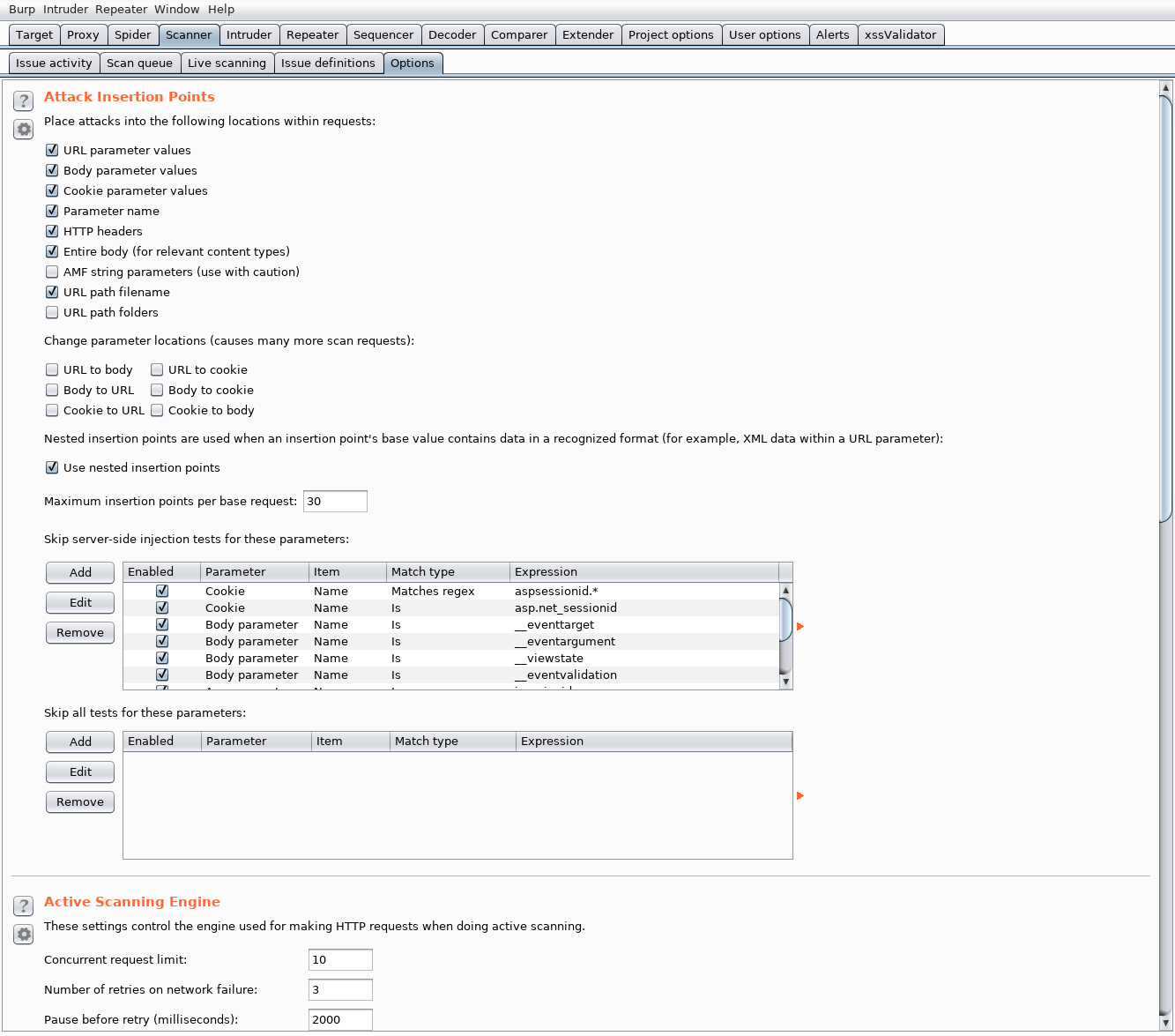

في علامة التبويب "خيارات" ، يتم تكوين إعدادات المسح الأساسية.

للراحة ، يتم تقسيم الخيارات إلى فئات. إذا لزم الأمر ، يمكنك الحصول على مساعدة لكل فئة مباشرة من نافذة الإعدادات.

بشكل عام ، أظهر Burp Suite Pro نتيجة جيدة. عند فحص موقع

php.testsparker.com ، تم العثور على ثغرات أمنية كافية وتصنيفها للحصول على تحكم كامل في تطبيق الويب وبياناته - وهذه هي أوامر حقن نظام التشغيل ونظام SSTI وتتبع مسار الملف.

Burp Suite Pro النتائج الكاملة في php.testsparker.comH: حقن الأوامر OS

H: اجتياز مسار الملف

H: تحميل موارد خارج النطاق (HTTP)

H: حقن القالب من جانب الخادم

H: البرمجة عبر المواقع (تنعكس)

H: سياسة فلاش عبر المجال

H: Silverlight سياسة المجال المشترك

H: تقديم نص واضح لكلمة المرور

H: تفاعل الخدمة الخارجية (DNS)

H: تفاعل الخدمة الخارجية (HTTP)

م: شهادة SSL (غير موثوق بها أو منتهية الصلاحية)

L: حقل كلمة المرور مع تمكين الإكمال التلقائي

L: نموذج اختطاف الحركة (ينعكس)

L: الاتصالات غير المشفرة

L: أمن النقل الصارم غير القسري

تم العثور على

التالي على

premium.bgabank.com :

H: البرمجة عبر المواقع (تنعكس)M: ملف تعريف الارتباط SSL بدون مجموعة إشارة آمنة

م: شهادة SSL (غير موثوق بها أو منتهية الصلاحية)L: ملف تعريف الارتباط بدون مجموعة إشارة HttpOnly

L: حقل كلمة المرور مع تمكين الإكمال التلقائي

L: أمن النقل الصارم غير القسريإذا كنت تستخدم Burp Suite غالبًا على الويب pentest ، فأنت تحب نظامه الإيكولوجي ، ولكنك ترغب في أتمتة عملية البحث عن الثغرات الأمنية بطريقة أو بأخرى ، عندئذٍ

ستلائم هذه الأداة المساعدة ترسانتك .

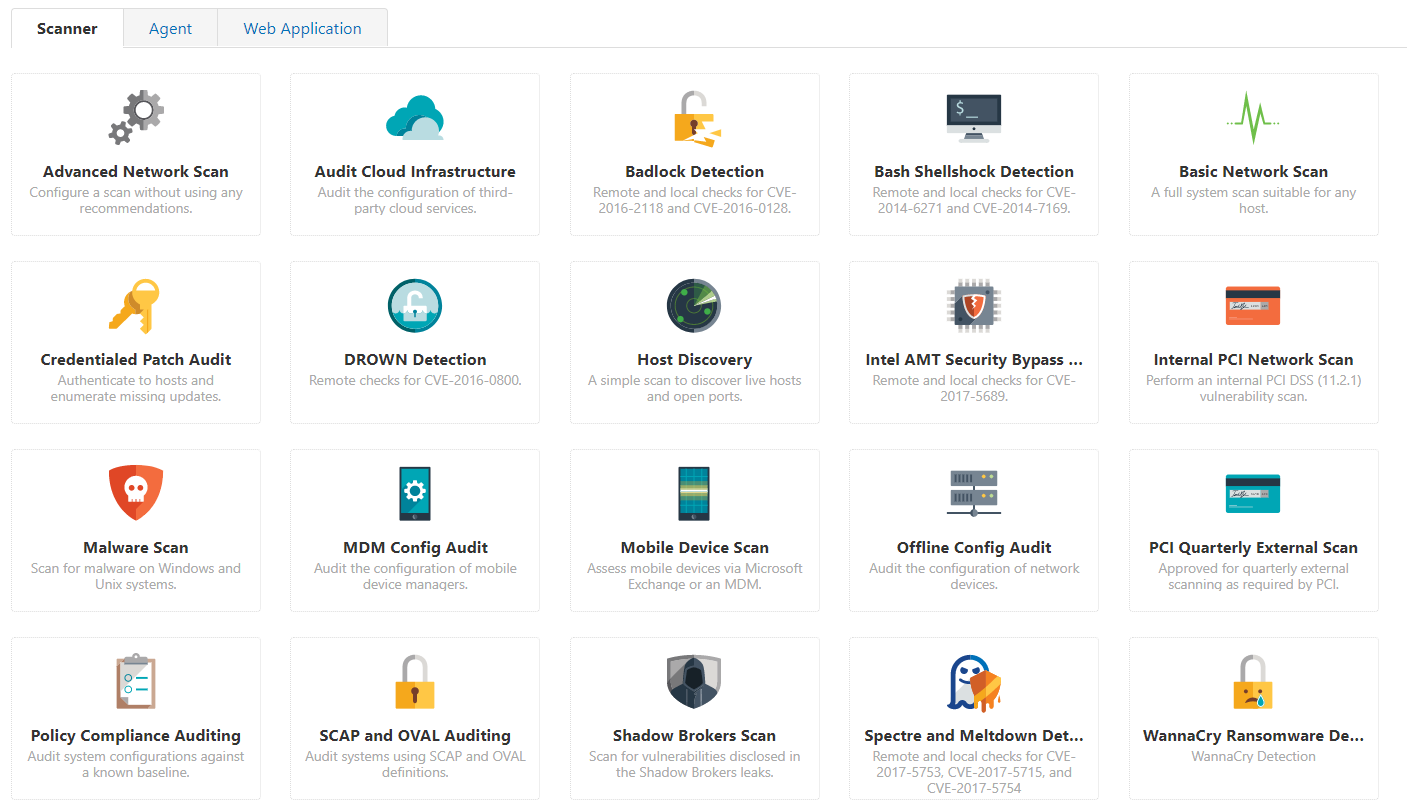

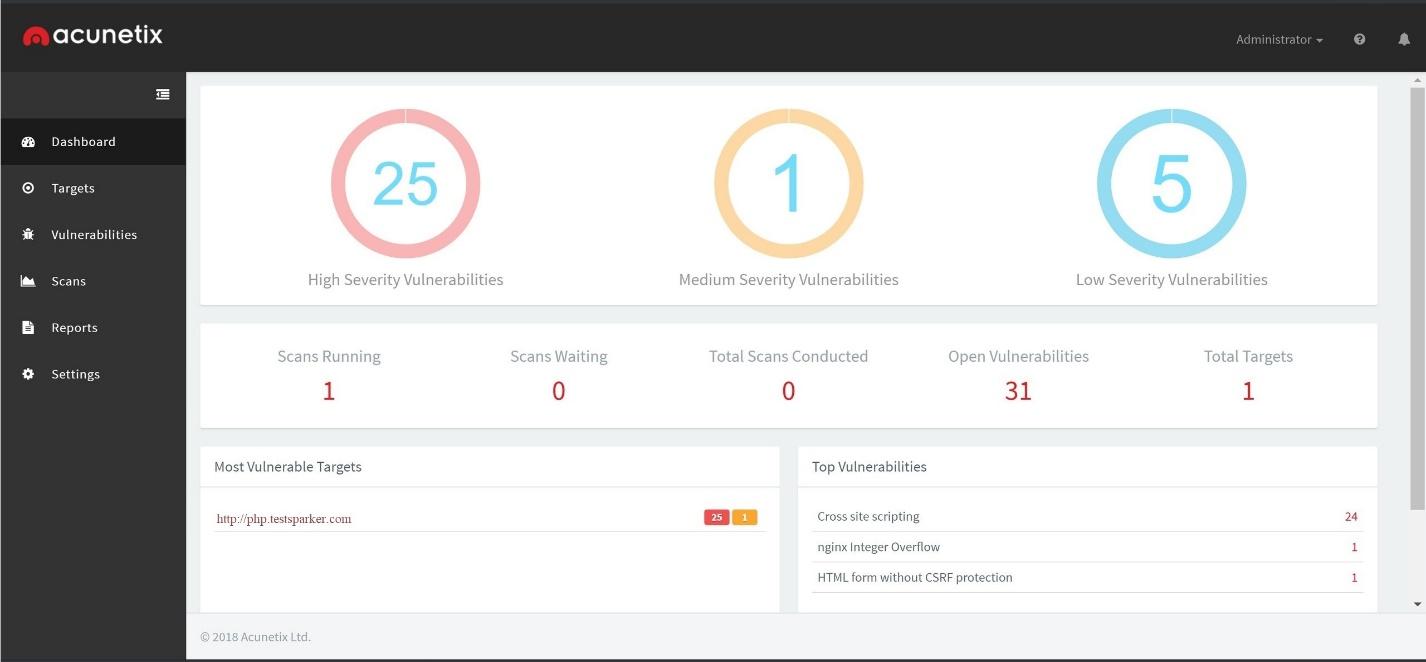

Acunetix

في الختام - آخر

الماسح الضوئي التجارية جيدة جدا. يتم الترويج له بنشاط كبير من خلال الإعلان ، لكن Acutenix ما كان ليحقق النجاح بدون وظائفه الواسعة. من بين نقاط الضعف المتاحة له للكشف عن جميع أنواع حقن SQL ، البرمجة النصية عبر المواقع ، حقن CRLF وغيرها من الملذات من pentester لتطبيقات الويب. تجدر الإشارة إلى أنه بالنسبة للمسح الضوئي عالي الجودة ، تحتاج إلى تحديد ملف التعريف الصحيح.

واجهة لوحة القيادة لطيفة:

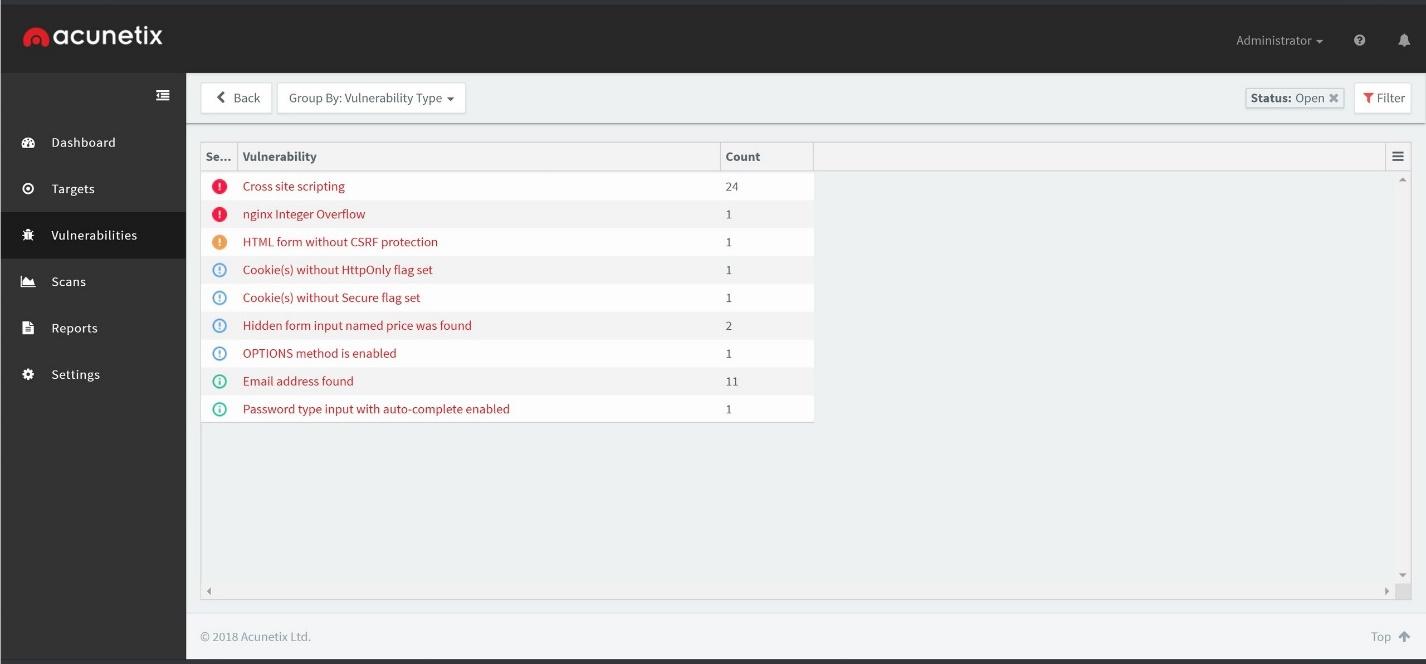

تقسم جميع نقاط الضعف المحددة تقليديًا إلى أربع فئات: عالية ، متوسطة ، منخفضة. حسنًا ، وأين بدون فئة المعلومات ، والتي تتضمن جميع البيانات المثيرة للاهتمام ، وفقًا لماسحة الماسح الضوئي.

في علامة التبويب "المسح" ، يمكننا ملاحظة تقدم المسح الضوئي ومعلومات التشخيص الأخرى.

بعد اكتمال الفحص ، في علامة التبويب نقاط الضعف ، يمكننا التعرف على ما وكمية تم العثور عليها. تمايز اللون في المكان.

في الاختبار على

php.testsparker.com ، أظهر الماسح الضوئي نتيجة جيدة ، ولكن مع

premium.bgabank.com ، خذلنا بصراحة.

نتائج Acunetix كاملةphp.testsparker.com:

H: أباتشي 2.2.14 mod_isapi مؤشر التعلق

H: Blind SQL Injection

H: البرمجة عبر الموقع

H: البرمجة النصية للمواقع المتقاطعة (تم التحقق منها)

H: اجتياز الدليل

H: إدراج الملف

H: حقن رمز PHP

H: حقن القالب من جانب الخادم

H: تم العثور على مستودع SVN

H: المستخدم النصي مصدر التحكم

M: تم العثور على قاعدة بيانات Access

M: إصدار أباتشي 2.x الأقدم من 2.2.9

M: أباتشي httpd الحرمان من الخدمة عن بعد

M: اباتشي ملف تعريف الارتباط httpOnly

م: رسالة خطأ التطبيق

م: ملفات النسخ الاحتياطي

م: قائمة الدليل

M: نموذج HTML بدون حماية CSRF

M: ملف clientaccesspolicy.xml غير آمن

M: مصدر البرنامج النصي المستخدم للتحكم الجزئي

م: PHP معلقة على تحليل سلاسل معينة كرقم النقطة العائمة

م: PHP preg_replace المستخدمة في إدخال المستخدم

م: الكشف عن شفرة المصدر

M: يتم إرسال بيانات اعتماد المستخدم في نص واضح

L: إصدار Apache 2.x الأقدم من 2.2.10

L: اباتشي mod_negotiation اسم الملف bruteforcing

L: Clickjacking: رأس X-Frame-Options مفقود

L: صفحة تسجيل الدخول هجوم التخمين كلمة المرور

L: الكتابة المحتملة المسار النسبي

L: الدلائل الحساسة المحتملة

L: الملفات الحساسة الممكنة

L: تم تمكين طريقة TRACE

premium.bgabank.com:

L: Clickjacking: رأس X-Frame-Options مفقود

يحتوي Acunetix على ميزات رائعة وهو

مناسب إذا كنت تبحث عن حل قائم بذاته . واجهة الويب بسيطة وواضحة ، وتبدو الرسوم البيانية والتقارير سهلة الهضم.

الاختلالات ممكنة أثناء المسح ، ولكن كما قال توني ستارك: "هذا يحدث للرجال. ليس كثيرا. واحد من كل خمسة ".النتائج العامة

والآن استنتاجات على جميع الماسحات الضوئية التي تم اختبارها.- OWASP ZAP كنا نود. الموصى بها للاستخدام.

- نوصي باستخدام W9scan كأداة مساعدة لتحديد الإصدارات والخدمات ، وكذلك متجهات الهجوم المحتملة.

- لا تصل Wapiti إلى OWASP ZAP ، لكننا عملنا بشكل أفضل من W9scan.

- أراشني مجرد ضرورة.

- Paros بمسح سيئة ، ونحن لا ننصح بذلك.

- Tenable.io جيد ، فإنه يجد العديد من نقاط الضعف. لكن الأمر يستحق النظر أنه غائم.

- Burp Suite Pro نوصي أولئك الذين يحبون النظام البيئي Burp Suite لكن يفتقرون إلى الأتمتة.

- Acunetix هو لأولئك الذين يبحثون عن الماسح الضوئي كتطبيق مستقل.