الصورة: Pexels

الصورة: Pexels

تعد هجمات DoS أحد التهديدات واسعة النطاق لأمن المعلومات على الإنترنت الحديثة. هناك العشرات من شبكات الروبوت التي يستأجرها مجرمو الإنترنت لتنفيذ مثل هذه الهجمات.

أجرى علماء من جامعة سان دييغو

دراسة حول كيفية استخدام الوكلاء في تقليل التأثير السلبي لهجمات DoS - نقدم لك النقاط الرئيسية في هذا العمل.

مقدمة: وكيل كأداة لمكافحة دوس

يتم إجراء مثل هذه التجارب بشكل دوري من قبل باحثين من دول مختلفة ، لكن مشكلتهم الشائعة هي نقص الموارد اللازمة لنمذجة الهجمات القريبة من الواقع. لا تسمح الاختبارات في المواقف الصغيرة بالإجابة على الأسئلة حول مدى نجاح الوكلاء في مواجهة الهجمات في الشبكات المعقدة ، والتي تلعب المعلمات دورًا رئيسيًا في القدرة على تقليل الضرر ، إلخ.

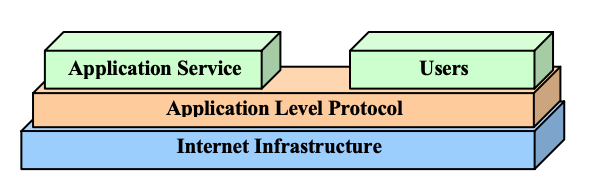

بالنسبة للتجربة ، ابتكر العلماء نموذجًا لتطبيق ويب نموذجي - على سبيل المثال ، خدمة تجارة إلكترونية. إنه يعمل باستخدام مجموعة من الخوادم ، ويتم توزيع المستخدمين عبر مواقع جغرافية مختلفة واستخدامهم للوصول إلى خدمة الإنترنت. في هذا النموذج ، تعمل الإنترنت كوسيلة للاتصال بين الخدمة والمستخدمين - هكذا تعمل خدمات الويب من محركات البحث إلى الأدوات المصرفية عبر الإنترنت.

تجعل هجمات حجب الخدمة التفاعل الطبيعي بين الخدمة والمستخدمين أمرًا مستحيلًا. هناك نوعان من DoS: الهجمات على مستوى التطبيق وعلى مستوى البنية التحتية. في الحالة الأخيرة ، يهاجم المهاجمون مباشرة الشبكة والمضيفين الذين تعمل عليهم الخدمة (على سبيل المثال ، يقومون بإغراق عرض النطاق الترددي للشبكة بالكامل بحركة مرور الفيضان). في حالة حدوث هجوم على مستوى التطبيق ، فإن الهدف من المهاجم هو واجهة تفاعل المستخدم - لذلك يرسلون عددًا كبيرًا من الطلبات لتحقيق تعطل التطبيق. تتعلق التجربة الموصوفة بهجمات على مستوى البنية التحتية.

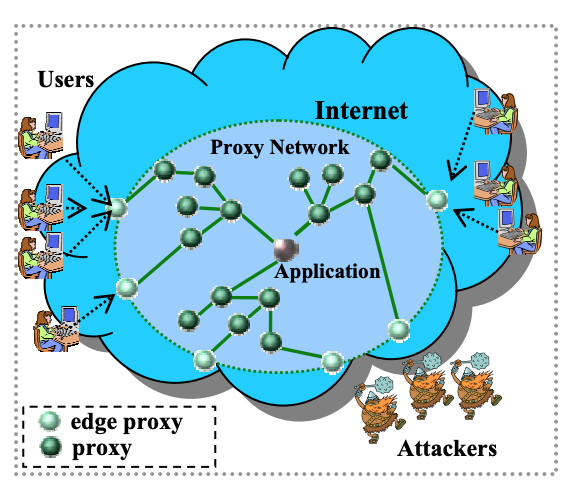

وكلاء هي واحدة من الأدوات لتقليل الأضرار الناجمة عن هجمات حجب الخدمة. في حالة استخدام الخادم الوكيل ، فإن جميع الطلبات المقدمة من المستخدم إلى الخدمة والإجابات عليها لا يتم إرسالها مباشرة ، ولكن من خلال الخوادم الوسيطة. لا يقوم كل من المستخدم والتطبيق "برؤية" بعضهما البعض مباشرةً ؛ تتوفر عناوين الوكيل فقط لهما. نتيجة لذلك ، فإن مهاجمة التطبيق مباشرة أمر مستحيل. على حافة الشبكة يوجد ما يسمى بروكسيات الحافة - الوكلاء الخارجيون بعناوين IP المتاحة ، حيث ينتقل الاتصال بهم أولاً.

من أجل مقاومة هجوم DoS بنجاح ، يجب أن يكون لشبكة الوكيل اثنين من الإمكانات الرئيسية. أولاً ، يجب أن تلعب مثل هذه الشبكة الوسيطة دور الوسيط ، أي أنه يمكنك فقط "الوصول" إلى التطبيق من خلاله. هذا سوف يلغي احتمال وقوع هجوم مباشر على الخدمة. ثانياً ، يجب أن تكون شبكة الوكيل قادرة على تزويد المستخدمين بفرصة لمواصلة التفاعل مع التطبيق ، حتى أثناء الهجوم.

تجربة البنية التحتية

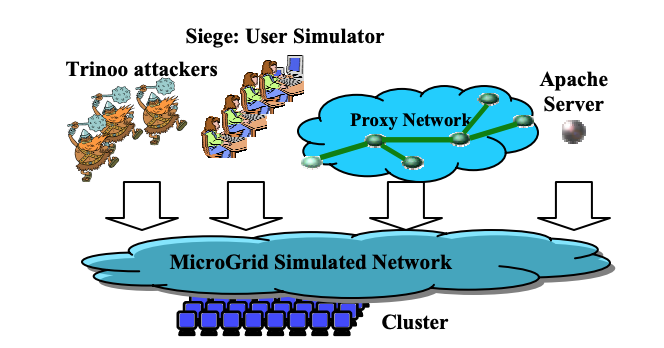

استخدمت الدراسة أربعة مكونات رئيسية:

تم إجراء المحاكاة في بيئة MicroGrid - يمكن استخدامه لمحاكاة الشبكات التي تحتوي على 20 ألف جهاز توجيه ، وهو ما يمكن مقارنته بشبكات مشغلي المستوى 1.

تتكون شبكة Trinoo النموذجية من مجموعة من الأجهزة المضيفة التي تشغل البرنامج الخفي. هناك أيضًا برنامج مراقبة للتحكم في الشبكة واتجاه هجمات DoS. بعد تلقي قائمة عناوين IP ، يرسل البرنامج الخفي Trinoo حزم UDP إلى الأهداف في وقت معين.

خلال التجربة ، تم استخدام مجموعتين. عمل محاكي MicroGrid في مجموعة Xeon Linux ذات 16 عقدة (خوادم 2.4 جيجا هرتز مع 1 غيغابايت من الذاكرة على كل جهاز) متصلة عبر محور Ethernet بسرعة 1 جيجابت في الثانية. توجد مكونات البرامج الأخرى في مجموعة مكونة من 24 عقدة (450MHz PII Linux - cthdths مع 1 غيغابايت من الذاكرة على كل جهاز) ، موحد بواسطة محور Ethernet بسرعة 100 ميجابت في الثانية. تم توصيل مجموعتين من خلال قناة 1Gbps.

تقع شبكة الخادم الوكيل في مجموعة من 1000 مضيف. يتم توزيع بروكسيات Edge بالتساوي في جميع أنحاء مجموعة الموارد. توجد الوكلاء للعمل مع التطبيق على المضيفين الأقرب إلى بنيته الأساسية. يتم توزيع البروكسيات المتبقية بالتساوي بين الوكلاء الحديين والوكلاء للتطبيق.

شبكة المحاكاة

شبكة المحاكاةلدراسة فعالية الوكلاء كأداة لمواجهة هجمات DoS ، قام الباحثون بقياس إنتاجية التطبيق في ظل سيناريوهات مختلفة للتأثيرات الخارجية. كان هناك 192 بروكسي في شبكة البروكسي (64 منهم بروكسيات حدودية). لتنفيذ الهجوم ، تم إنشاء شبكة Trinoo ، بما في ذلك 100 شياطين. وكان كل من الشياطين قناة 100Mbps. هذا يتوافق مع الروبوتات من 10 ألف جهاز التوجيه المنزل.

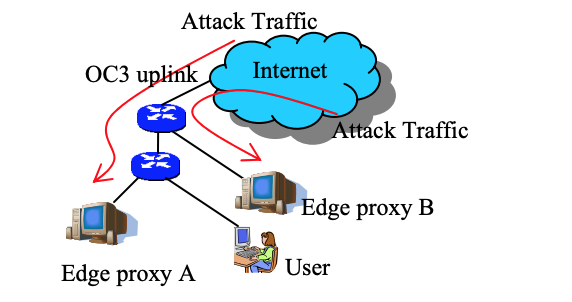

تم قياس تأثير هجوم DoS على التطبيق وشبكة الوكيل. في التكوين التجريبي ، كان لدى التطبيق قناة إنترنت تبلغ 250 ميغابت في الثانية ، وكان لكل وكيل حد 100 ميغابت في الثانية.

نتائج التجربة

وفقًا للتحليل ، اتضح أن الهجوم على 250 ميجا بت في الثانية يزيد بشكل كبير من وقت استجابة التطبيق (حوالي عشر مرات) ، ونتيجة لذلك يصبح من المستحيل استخدامه. ومع ذلك ، عند استخدام شبكة وكيل ، لا يؤثر الهجوم بشكل كبير على الأداء ولا يضر بتجربة المستخدم. وذلك لأن وكلاء الحدود يطمسون تأثير الهجوم ، والمبلغ الإجمالي لموارد شبكة الوكيل أعلى من التطبيق نفسه.

وفقًا للإحصاءات ، إذا كانت قوة الهجوم لا تتجاوز 6.0 جيجابت في الثانية (على الرغم من أن عرض النطاق الترددي الإجمالي للقنوات الوكيل الحدودي هو فقط 6.4 جيجابت في الثانية) ، فإن 95٪ من المستخدمين لا يواجهون انخفاضًا ملحوظًا في الأداء. علاوة على ذلك ، في حالة حدوث هجوم قوي للغاية يتجاوز 6.4 جيجابت في الثانية ، فإن استخدام شبكة الخادم الوكيل لن يسمح بتدهور مستوى الخدمة للمستخدمين النهائيين.

في حالة الهجمات المركزة ، عندما تتركز قوتها على مجموعة عشوائية من وكلاء الحدود. في هذه الحالة ، يسد الهجوم جزءًا من شبكة الخادم الوكيل ، لذلك سيلاحظ جزء كبير من المستخدمين انخفاضًا في الأداء.

النتائج

تشير النتائج التجريبية إلى أن شبكات الوكيل يمكنها تحسين أداء تطبيقات TCP وتوفير المستوى المعتاد من الخدمة للمستخدمين ، حتى في حالة هجمات DoS. وفقًا للبيانات التي تم الحصول عليها ، تعد شبكات الخادم الوكيل وسيلة فعالة لتقليل عواقب الهجمات ، حيث أن أكثر من 90٪ من المستخدمين خلال التجربة لم يشعروا بانخفاض في جودة الخدمة. بالإضافة إلى ذلك ، وجد الباحثون أنه مع زيادة حجم شبكة البروكسي ، يزداد حجم هجمات DoS التي يمكنها القيام بها بشكل خطي تقريبًا. لذلك ، كلما كانت الشبكة أكبر ، كانت أكثر فاعلية ضد DoS.

روابط ومواد مفيدة من Infatica :