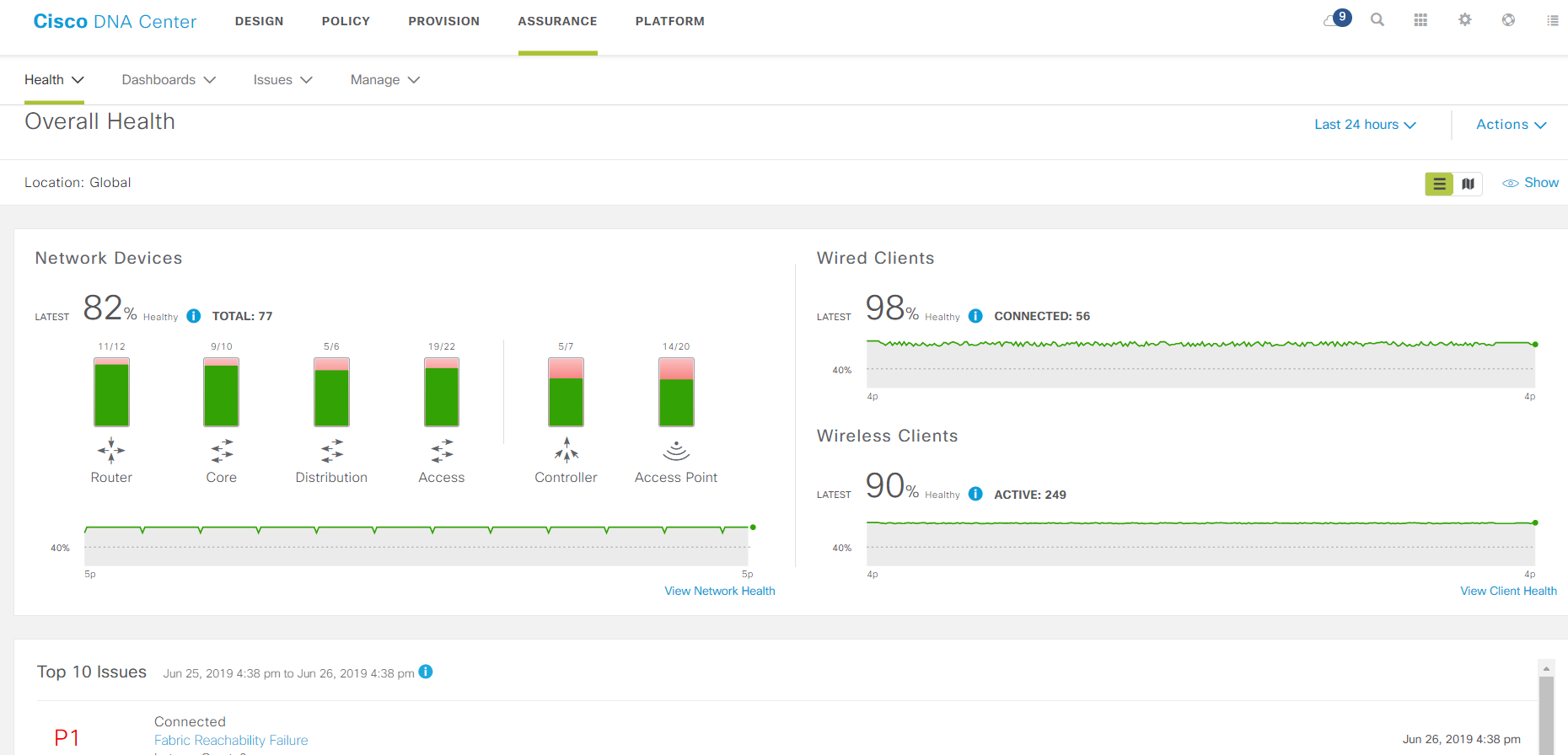

صفحة المراقبة الرئيسية.

صفحة المراقبة الرئيسية.SD-Access هو تطبيق لمقاربة جديدة لبناء شبكات محلية من Cisco. يتم دمج أجهزة الشبكة في المصنع ، ويتم بناء التراكب فوقه ، ويتم التحكم في كل ذلك بواسطة المكون المركزي - مركز DNA. كل هذا نما من أنظمة مراقبة الشبكة ، والآن فقط نظام مراقبة متحور لا يقوم فقط بمراقبة ، بل يجمع القياس عن بُعد المفصل ، ويقوم بتكوين الشبكة بالكامل كجهاز واحد ، ويجد مشاكل فيها ، ويقدم حلولًا لها ، بالإضافة إلى أنه يفرض سياسات أمنية.

بالنظر إلى المستقبل ، أقول إن الحل مرهق إلى حد ما وفي الوقت الحالي غير تافه من حيث التطوير ، ولكن كلما كانت الشبكة أكبر وأكثر أهمية للأمن ، كان من المربح أكثر أن تتحول إليه: إنه يبسط الإدارة واستكشاف الأخطاء وإصلاحها إلى حد كبير.

الخلفية - كيف قررنا هذا؟

انتقل العميل إلى مكتب جديد تم شراؤه حديثًا من مكتب مستأجر. لقد خططوا لجعل الشبكة المحلية وفقًا للمخطط التقليدي: مفاتيح النواة ، ومفاتيح الوصول ، بالإضافة إلى بعض المراقبة المعتادة. في هذا الوقت ، قمنا للتو بنشر جناح مزود بتقنية SD-Access في مختبرنا وتمكنا من إيجاد حل صغير وخضوع لتدريب مع خبير من المكتب الفرنسي لشركة سيسكو الذي زار موسكو في وقت مناسب للغاية.

بعد التحدث مع البائع ، قررنا نحن والعميل بناء الشبكة بطريقة جديدة. رأينا هذه المزايا:

- يجب أن يعمل SD-Access على تبسيط الروتين التشغيلي - إعداد المنافذ وحقوق الوصول لتوصيل المستخدمين. في الحل الجديد ، يتم إعداد هذه الإعدادات باستخدام المعالجات ، وتعيين معلمات المنفذ في النموذج الواضح فيما يتعلق بالمسؤولين ، والمحاسبة ، ومجموعات الطابعات ، وليس شبكات VLAN وشبكات IP الفرعية. من الأسهل الفهم ، يصعب ارتكاب خطأ. بالنسبة للعميل ، هذا التبسيط مهم لأن مركز اختصاصه في تكنولوجيا المعلومات يقع في سيبيريا ، ويقع المكتب الذي أنشأناه في موسكو. إن المركز مثقل بالمهام المعقدة ويعمل وفقًا لمنطقته الزمنية ، وبالتالي ، كلما زاد عدد مهام صيانة الشبكة التي يمكن للمتخصصين حلها على الفور ، زاد وقت عمل المركز في العمل الخبير.

- نظرًا للهيكل الجديد ، سيكون من الممكن أيضًا أداء بعض مهام مهام الشبكة في الموقع التي تعامل معها المركز سابقًا في الموقع. لهذا الغرض ، يتم توفير المعالجات الخاصة بهم وبيانات القياس عن بعد ومسارات المرور عبر الشبكة في شكل مفهوم. إذا كانت لديك مشكلات معقدة ، فلا يزال يتعين عليك الخوض في الأخطاء ، لكن المشكلات البسيطة يتم حلها "في الحال" بمعرفة أقل.

- من المهم بالنسبة للعميل ضمان الأمن: تتضمن أيديولوجية SD-Access فصلًا واضحًا بين المستخدمين والأجهزة إلى مجموعات وتعريف سياسات التفاعل بينهما ، وإذن لأي اتصال عميل بالشبكة وضمان "حقوق الوصول" عبر الشبكة. يعتاد قسم تكنولوجيا المعلومات على تخطيط الشبكة والحفاظ عليها بروح هذه الإيديولوجية. بطريقة أخرى ، سيكون من غير المريح إدارة النظام ؛ إذا اتبعت الطرق الصحيحة ، فستصبح الإدارة أسهل. في الشبكة التقليدية ، على العكس من ذلك ، نمت التكوينات وأصبحت أكثر تعقيدًا ، وأصبح الحفاظ عليها أكثر صعوبة.

- سيتعين على العميل تحديث المكاتب الأخرى المنتشرة في جميع أنحاء البلاد. إذا قمت بتقديم SD-Access هناك ، فسوف تزداد قوة النقطتين السابقتين فقط.

- تم تبسيط عملية بدء التشغيل للمكاتب الجديدة أيضًا بفضل وكلاء التوصيل والتشغيل في المحولات. لا تحتاج إلى السير على مفترق الطرق مع وحدة التحكم ، أو حتى الانتقال إلى الكائن.

رأينا العيوب في وقت لاحق فقط.

تخطيط

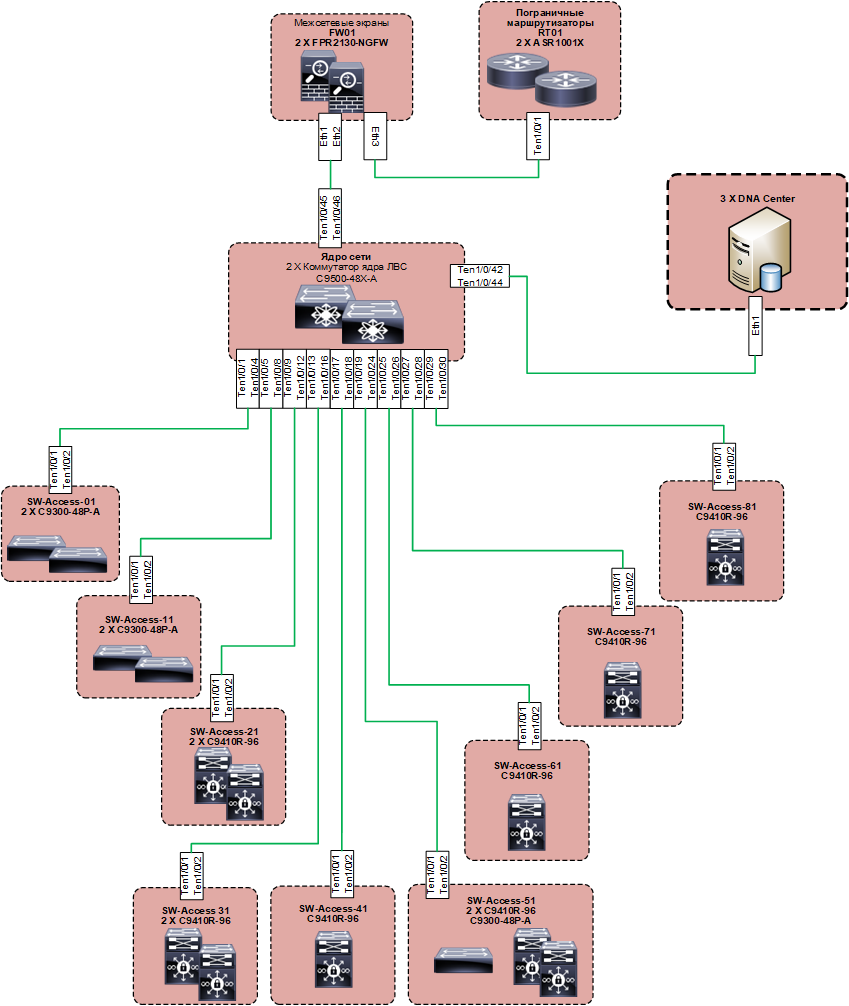

يقدر تصميم المستوى الأعلى. بدأت الهندسة المخططة لتبدو مثل هذا:

يوجد أدناه أساس مبني على بروتوكولات مألوفة (الأساس هو IS-IS) ، لكن فكرة الحل هي أننا لا ينبغي أن نهتم بالتفاصيل الدقيقة لعمله. يتم التراكب على LISP و VXLAN. يتضمن منطق الحل الاستخدام المفضل لمصادقة 802.1x على منافذ الوصول. ومع ذلك ، فإن العميل يعتزم استخدامه دون الفشل للجميع في البداية. يمكنك الاستغناء عن 802.1x وتكوين الشبكة "بالطريقة القديمة" تقريبًا ، ثم تحتاج إلى تكوين تجمعات عناوين IP يدويًا ، ثم مرة أخرى ، بيديك على كل منفذ ، حدد تجمع IP الذي ينتمي إليه ، وقم بعمل Copy-Paste ، كما كان من قبل في سطر الأوامر ، لا يعمل ، كل شيء يتم عبر الويب فقط. مع هذا النهج ، تتحول إيجابيات الحل إلى ناقص سمين. لا يمكن تطبيق مثل هذا المخطط إلا إذا كان لا مفر منه ، ولكن ليس على الشبكة بالكامل. يتم ضمان استخدام حقوق الوصول بواسطة علامات SGT.

طلبنا المعدات والبرامج ، وبينما كان كل شيء يتحرك ، بدأوا في "الهبوط" في التصميم لفهم ما سنقوم بتكوينه. واجهوا هنا الصعوبة الأولى: إذا كان من الضروري في وقت سابق تنسيق شبكات IP ومجموعة من أرقام شبكة محلية ظاهرية مع العميل بحيث تم دمجها في المخططات التي اعتمدها ، فكل هذا لم يهتم بنا الآن: كان من الضروري فهم مجموعات المستخدمين والأجهزة المستخدمة الشبكة ، وكيف يتفاعلون مع بعضهم البعض وما هي خدمات الشبكة التي يستخدمونها. غير عادي بالنسبة لنا وللعملاء. الحصول على هذه المعلومات كان أكثر صعوبة. للوهلة الأولى ، كان من الضروري دائمًا البدء من تصميم الشبكات ، ولكن من الناحية العملية كانت مجموعة VLAN القياسية دائمًا متوقفة دائمًا ، ثم تم دفع الواقع إلى داخلها أثناء العملية بواسطة أيدي المسؤولين المدعوين. لا يوجد خيار في نموذج SD-Access: الشبكة مبنية "للأعمال".

توقيت تقلص ، سحبت المعدات. كان من الضروري تكوين.

كيف قمنا بتنفيذها

تختلف عملية تنفيذ الشبكة عن المخططات القديمة أكثر من عملية التخطيط. في السابق ، قام مهندس بتوصيل الأجهزة مع بعضها البعض ، وإعدادها واحدة تلو الأخرى ، واستقبال واحد تلو الآخر قطاعات شبكة العمل. مع SD-Access ، تكون عملية التنفيذ كما يلي:

- ربط جميع مفاتيح الشبكة معا.

- رفع جميع وحدات تحكم مركز الحمض النووي.

- دمجها مع ISE (كل التفويض يحدث من خلاله).

- باستخدام DNA Center ، حوّل مفاتيح الشبكة إلى مصنع.

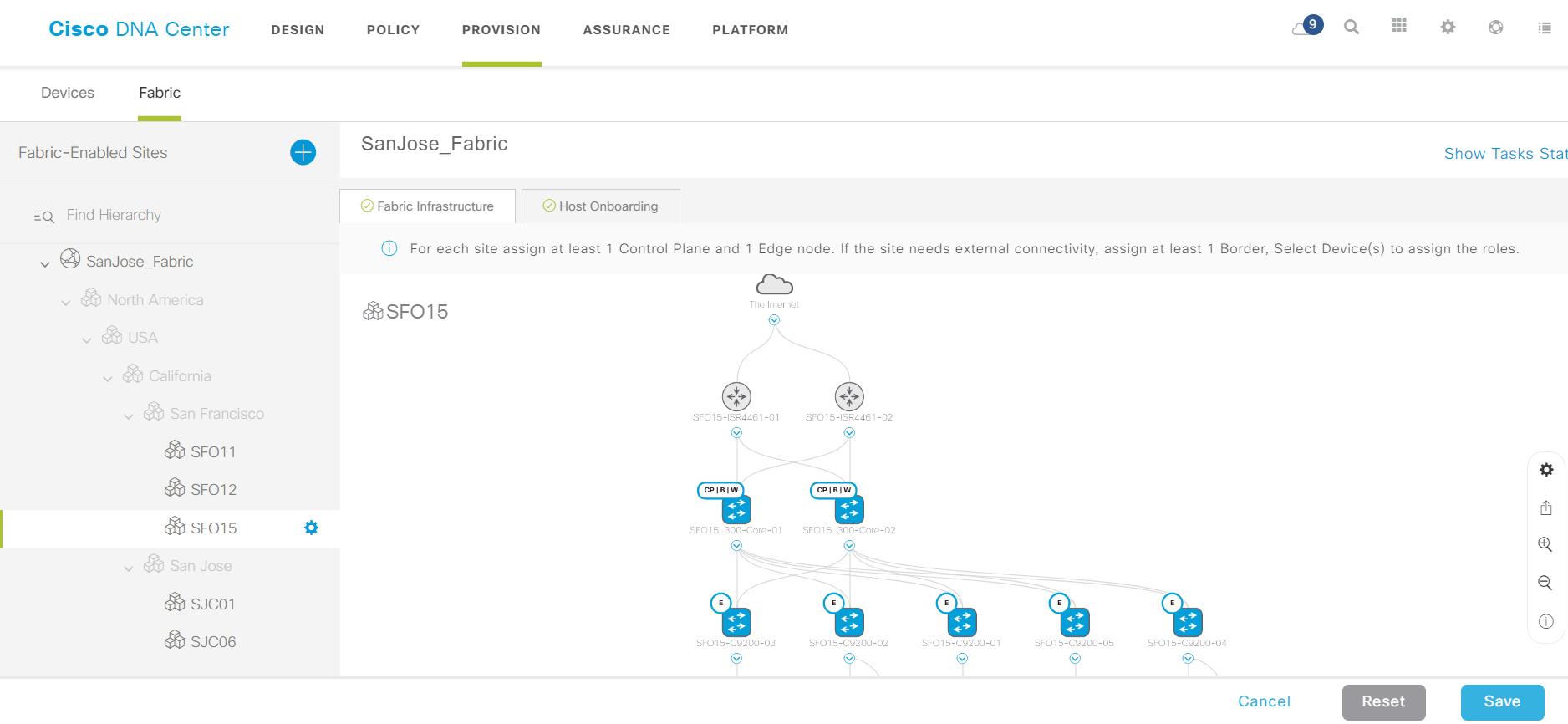

- صف أدوار التبديل في المصنع (حافة الحافة ، عقدة التحكم ، عقدة الحدود).

- قم بتكوين شبكات نقطة النهاية ومجموعة المستخدمين والشبكات الافتراضية في مركز DNA.

- وضع قواعد للتفاعل بينهما.

- تحطم مجموعات الجهاز والقواعد في المصنع.

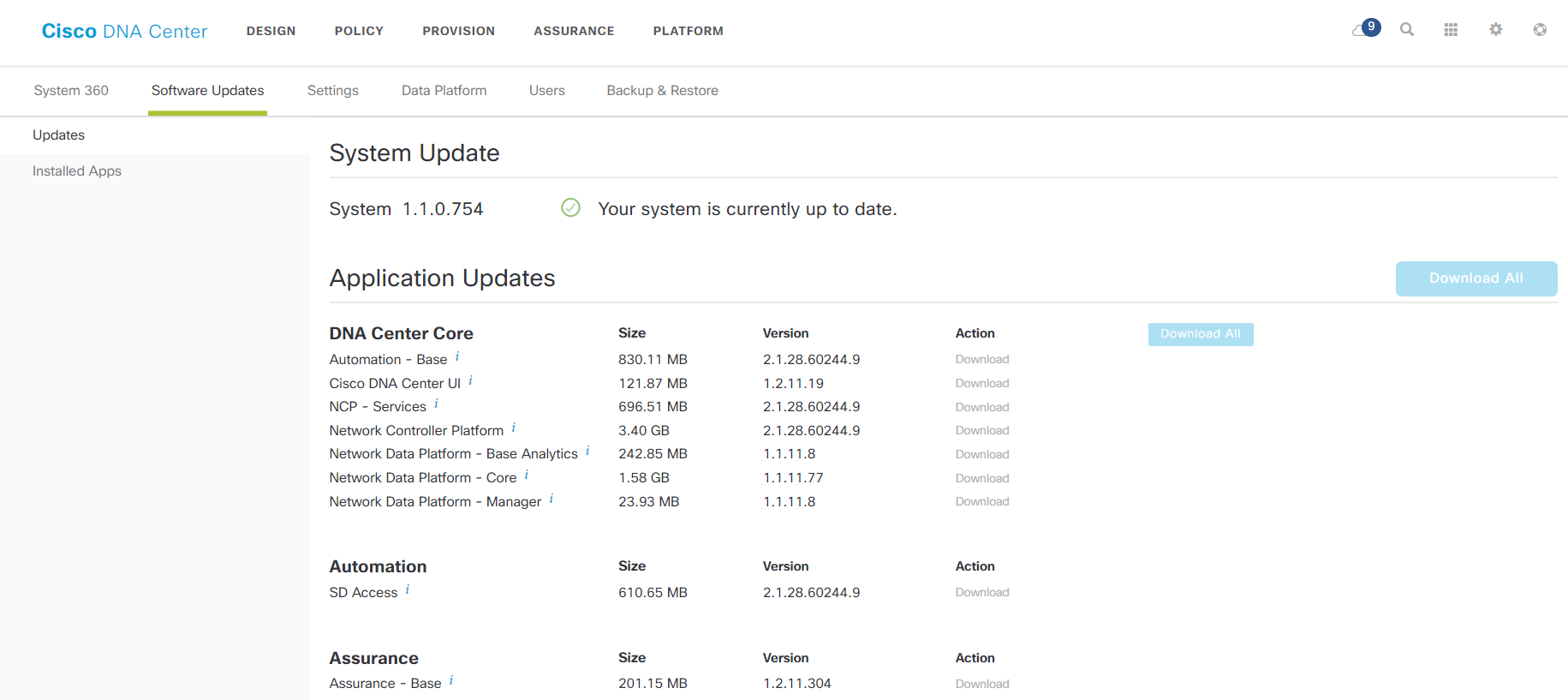

هذه هي المرة الأولى. علاوة على ذلك ، يتطلب مركز DNA للنشر الأولي DNS و NTP والوصول إلى سحابة Cisco لتنزيل التحديثات (باستخدام حساب ذكي). عند تطبيقنا ، اتضح أن DNA Center مولع جدًا بالتحديث أثناء التثبيت الأولي: لقد استغرق الأمر نحو يومين لإحضار جميع مكوناته إلى أحدث الإصدارات ، على الرغم من أنه حدث بشكل رئيسي دون مشاركتنا.

مثال على مصنع تجميعها.

مثال على مصنع تجميعها.عندما يعمل DNA Center بالفعل على رفع مكتب جديد ، يكفي تكرار الخطوات 1 و 4 و 5 و 8. بفضل عامل التوصيل والتشغيل ، تتلقى المحولات الجديدة عناوين DNA Center عبر DHCP (الخيار) ، وتأخذ التكوينات الأولية من هناك وتصبح مرئية في واجهة إدارة مركز الحمض النووي. يبقى أن ترسم أدوارهم (مثل / التحكم / الحدود) ، والمصنع الجديد جاهز. يمكن لمجموعات وسياسات الجهاز استخدام المجموعات القديمة.

بطبيعة الحال ، عند مواجهة مثل هذه العملية لأول مرة ، من الصعب فهم أي جانب يقترب منها. بالإضافة إلى ذلك ، إلى جانب نموذج SD-Access والمنتجات ذات الصلة ، أنتجت Cisco الكثير من المصطلحات والتعاريف الجديدة التي ستجعل من الممكن حتى بالنسبة لشبكة CCIE ذات الخبرة أن تشعر بالشباب مرة أخرى. فيما يلي أهمها:

- مجموعة قابلة للتطوير - مجموعات من الأجهزة التي لها حقوق وصول مماثلة إلى موارد الشبكة: نفس "المسؤولين" و "المحاسبة" و "الطابعات" ، إلخ.

- الشبكة الافتراضية - شريحة L2-L3 معزولة ، والتي تتضمن مجموعات من الأجهزة. أساسا VRF. من المفترض أن يحدث اتصال بين هذه القطاعات من خلال جدار الحماية. من المنطقي تقسيم المجموعات إلى مثل هذه الشبكات الافتراضية في الحالات التي يكون فيها الحد الأقصى للتحكم في الوصول ضروريًا ، على سبيل المثال ، يمكنك اختيار ثلاث شبكات افتراضية مختلفة لنظام مراقبة بالفيديو وموظفي المكاتب وضيوفها.

- عقد التحكم في الوصول - قواعد لتفاعل الشبكة بين المجموعات.

- طائرة التحكم / الحافة / الحدود / العقدة الوسيطة - أنواع مختلفة من المفاتيح في مصنع مركز الحمض النووي اعتمادا على وظائفها: حافة العقدة - المستخدمين المتصلين ؛ Control Plane Node - توفير مراقبة اتصالات العميل ، وعمل LISP Map-Server و Map-Resolve ؛ عقدة الحدود - التواصل مع الشبكات الخارجية ؛ عقدة وسيطة - مفاتيح وسيطة ، تناظرية لمستوى التوزيع في الشبكات التقليدية.

- إن دور الجهاز على الشبكة (دور الجهاز) هو كيف يتخيل مركز DNA دور الجهاز اعتمادًا على الاتصالات التي يراها: الوصول ، التوزيع ، الأساسية ، جهاز توجيه الحدود أو غير معروف. قد تكون هذه السمة مفيدة ، على سبيل المثال ، عند تحديد الإصدار الموصى به من IOS: يمكنك تعيين إصدارات مختلفة موصى بها لمفاتيح الوصول ومفاتيح التبديل kernel إذا كانت سلسلة المفاتيح متماثلة.

بشكل عام ، يجب تدريس المفاهيم بشكل صحيح لكل من ينفذها وأولئك الذين سيستغلونها. من الجهل ، سينفّذ المنفذون الوقت ، ثم يسقط المشرفون KPI. حتى تتمكن من البقاء دون مكافآت. حسنًا ، يمثل عدم ثقة قيادة العميل في الحل الذي تم اختياره مشكلة عامة للجميع.

مع المقدمة نظرًا لحقيقة أن العميل كان عليه الاتصال في مكتب جديد ، فقد ذهبنا وفقًا للنظام التالي:

- لقد أنشأنا مجموعة واحدة وشبكة افتراضية واحدة للجميع في وضع OpenAuth دون إذن قسري ، فقط سجلات الاتصال.

- المسؤول عن توصيل محطات العمل والطابعات وما إلى ذلك بالشبكة ، انتقل المستخدمون إلى مكتب جديد وبدأوا العمل.

- بعد ذلك ، تم اختيار مستخدم واحد ، والذي يجب أن ينتمي منطقيا إلى مجموعة أخرى.

- أنشأنا هذه المجموعة وسياسات تفاعلها مع المجموعات الأخرى في مركز DNA.

- لقد نقلنا المستخدم إلى هذه المجموعة الجديدة وقمنا بتشغيل ClosedAuth بإذن له.

- جنبا إلى جنب مع المتخصصين من العملاء ، حددوا مشكلات الوصول التي واجهها المستخدم وضبط إعدادات العقد (سياسات للتفاعل من مجموعته مع الآخرين).

- عندما كانوا متأكدين من أن المستخدم كان يعمل دون مشاكل ، قام بنقل بقية المستخدمين الذين يجب أن ينتمون إلى مجموعتها إلى مجموعته وشاهدوا ما يحدث.

بعد ذلك ، يجب تكرار العناصر من 3 إلى 7 للمجموعات الجديدة حتى يكون جميع المستخدمين والأجهزة المتصلة بالشبكة في مجموعاتهم. عند العمل في وضع OpenAuth ، يحاول الجهاز العميل تسجيل الدخول. في حالة نجاح نتيجة المنفذ المتصل به ، يتم تطبيق الإعدادات المطابقة للمجموعة التي ينتمي إليها هذا الجهاز ، وإذا فشلت ، فسيتم وضعها في IP Pool الذي تم تكوينه مسبقًا على منفذ التبديل - وهو نوع من التراجع إلى الوضع التقليدي لتشغيل الشبكة المحلية.

بالطبع ، كما هو الحال مع أي منتج جديد ، قضينا ساعات عديدة في تحديث البرامج وتحديد الأخطاء. لحسن الحظ ، ساعدت Cisco TAC في هذا الأمر بسرعة. في صباح أحد الأيام ، انتقلنا إلى واجهة الويب لـ DNA Center ، اكتشفنا أن الشبكة بأكملها كانت تكذب. في الوقت نفسه ، ليست هناك شكوى واحدة من المستخدمين: يعمل المكتب أثناء تناول قهوة الصباح. بالتفتيش من خلال السجلات ، واتضح أن هناك مشكلة في SNMP ، حيث يتلقى DNA Center معلومات عن حالة المصنع. الشبكة غير مرئية ، لكنها كذلك. ساعد جزء من OID من الاقتراع.

الصفحة مع إصدارات المكون.

الصفحة مع إصدارات المكون.كيف تستغلها؟

يجمع DNA Center مجموعة من البيانات المفيدة من SNMP و Netflow و Syslog من المصنع ويعرف كيفية تقديمها بطريقة مفهومة. هذا مفيد بشكل خاص عند حل المشاكل العائمة مثل "شيء بالأمس ، سقطت الكثير من الاتصالات الهاتفية ، على الرغم من أنه يبدو الآن طبيعياً". يمكنك الزحف إلى بيانات تجربة التطبيق ومحاولة فهم ما كان يحدث. لذلك هناك فرصة لحل المشكلة قبل أن "تطير" في المرة القادمة. أو لإثبات أن الشبكة لا علاقة لها بها.

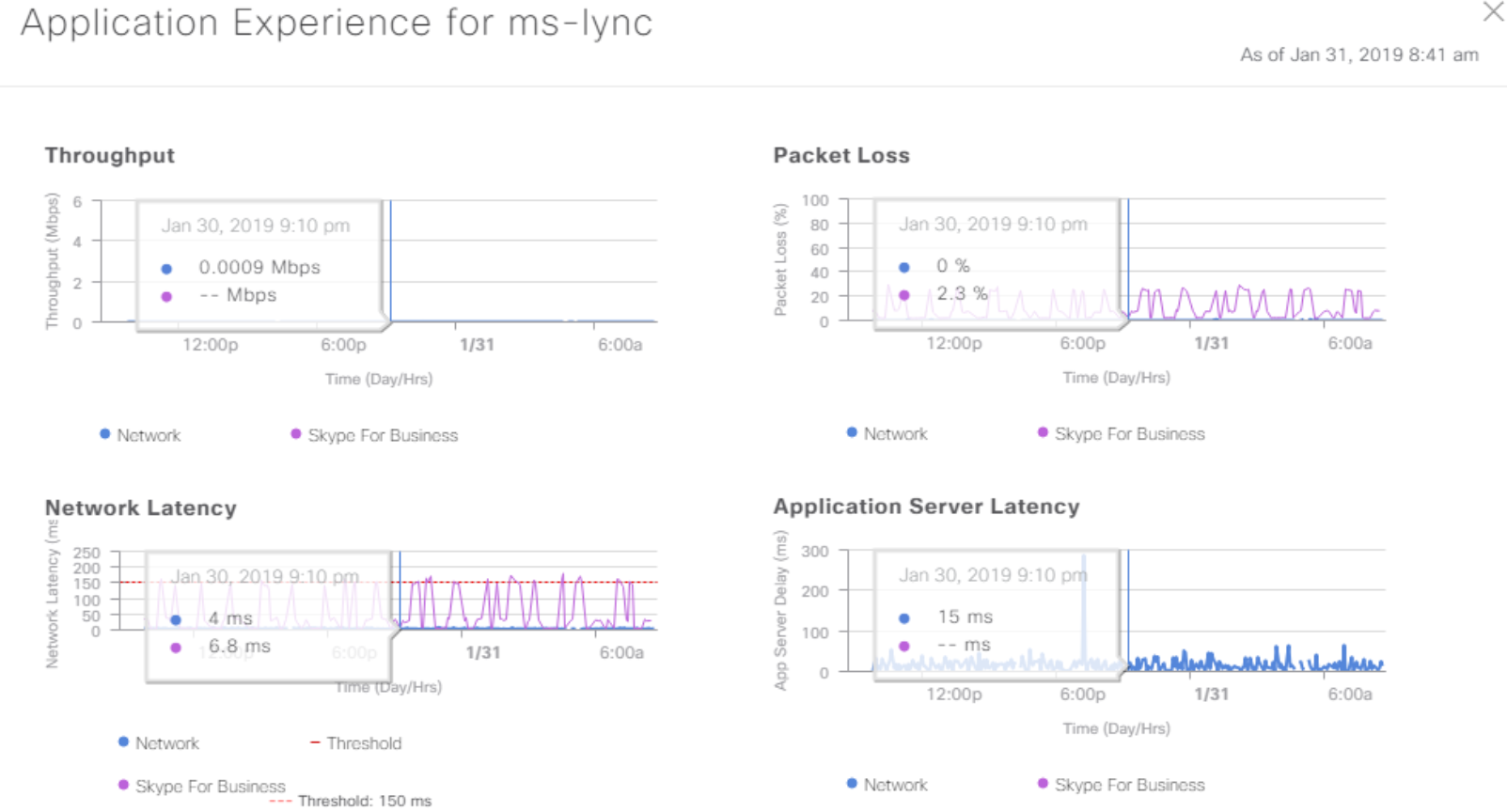

بيانات أداء التطبيق.

بيانات أداء التطبيق.بالنسبة للعديد من المشكلات التي يظهرها مركز DNA كـ Alarm ، فإنه يخبرك بمكان البحث.

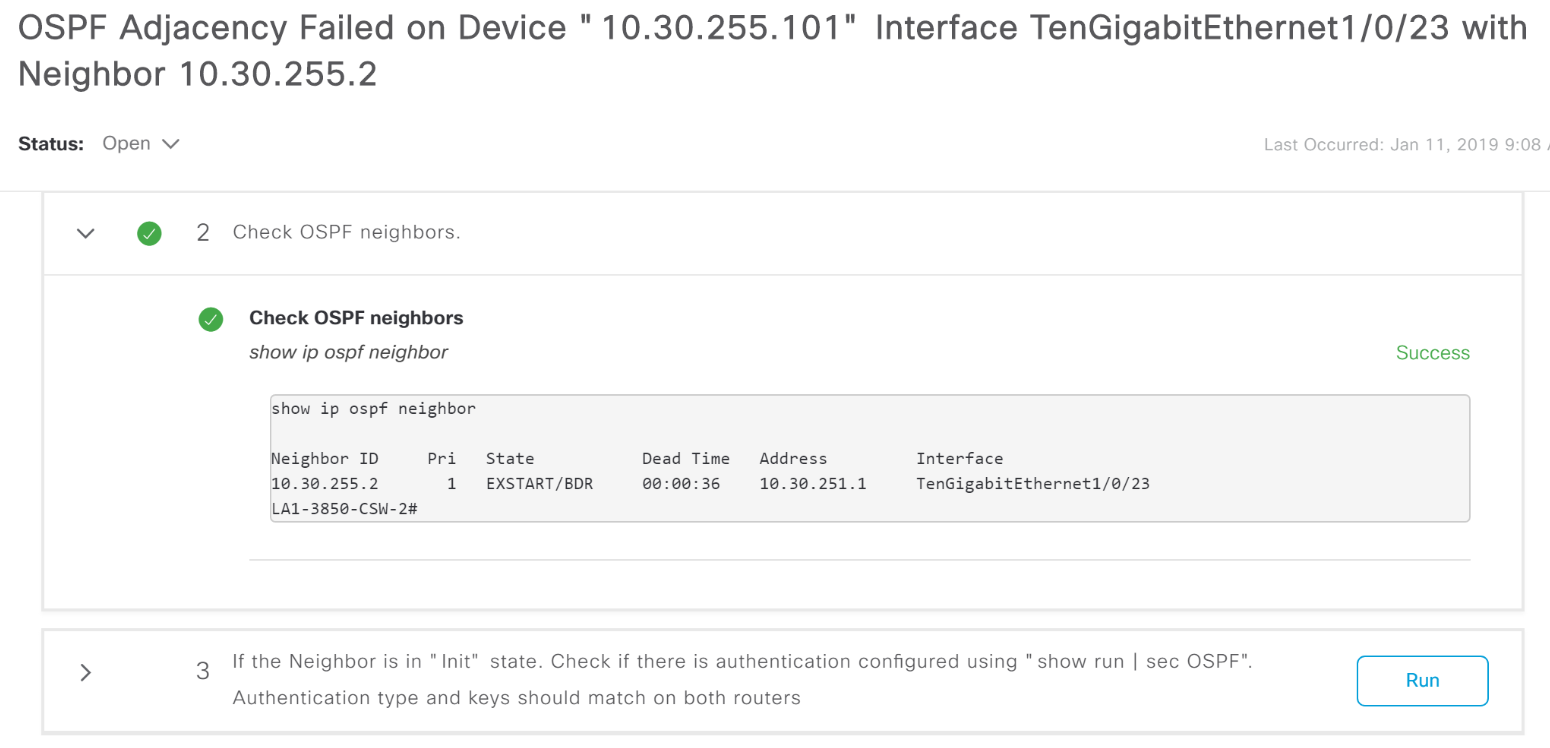

مثال على تقرير تعطل OSFP المجاور مع تلميح حول ما يجب القيام به.

مثال على تقرير تعطل OSFP المجاور مع تلميح حول ما يجب القيام به.أصبح التحليل الروتيني أسهل. على سبيل المثال ، إذا لزم الأمر ، يمكنك تتبع مسار حركة المرور عبر الشبكة بسرعة دون تسلق الأجهزة واحدة تلو الأخرى. من خلال التفويض من خلال ISE ، يلتقط مركز الحمض النووي ويعرض أسماء العملاء ، بما في ذلك على شبكة سلكية: لا حاجة للتسلق بحثًا عن عنوان IP.

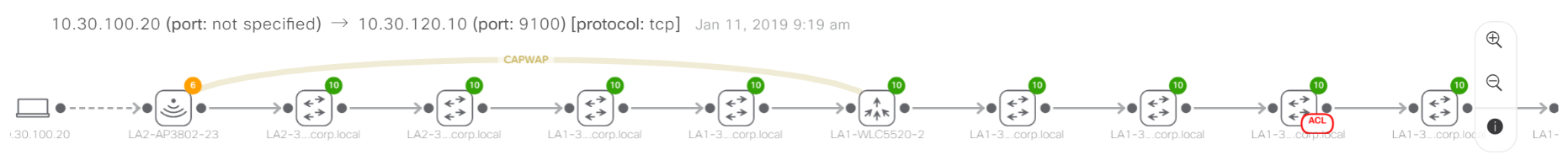

مثال على تتبع مسار حركة المرور من خلال الشبكة. تشير علامة حمراء على أحد الأجهزة إلى أن حركة المرور محظورة عليها من خلال قائمة التحكم في الوصول.

مثال على تتبع مسار حركة المرور من خلال الشبكة. تشير علامة حمراء على أحد الأجهزة إلى أن حركة المرور محظورة عليها من خلال قائمة التحكم في الوصول.يمكنك أن ترى بسرعة أي جزء من الشبكة يتأثر بالمشكلة (يتم فصل مفاتيح التبديل في مركز DNA حسب الموقع والموقع والأرض).

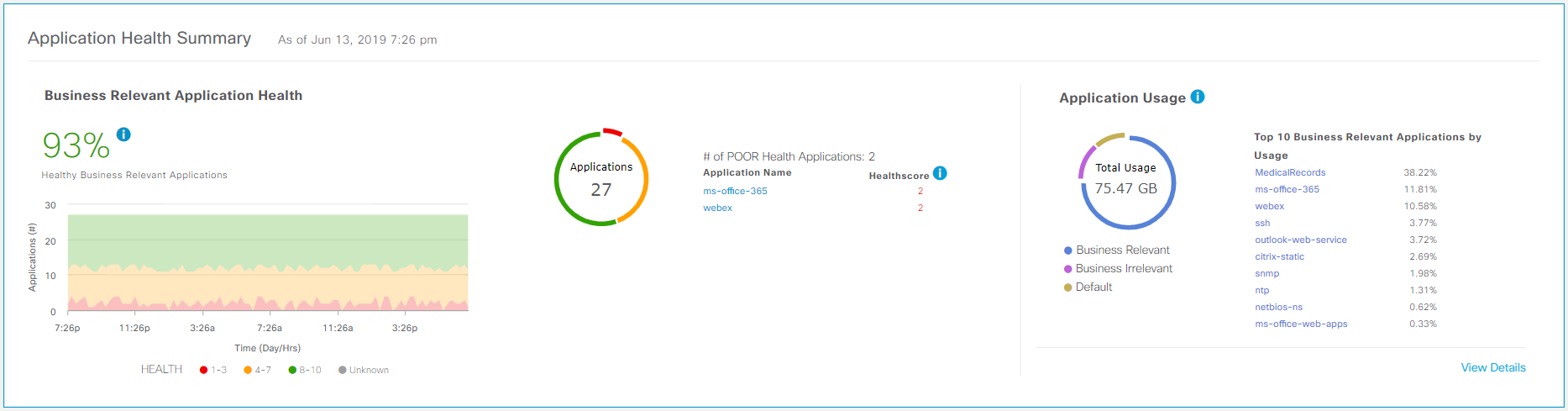

يتيح لك مؤشر "gamified" لنوعية حياة التطبيقات على الشبكة كنسبة مئوية إجراء تقييم سطحي لحالة الشبكة ومعرفة ما إذا كان الوضع يزداد سوءًا بمرور الوقت.

مؤشر لنوعية حياة التطبيقات.

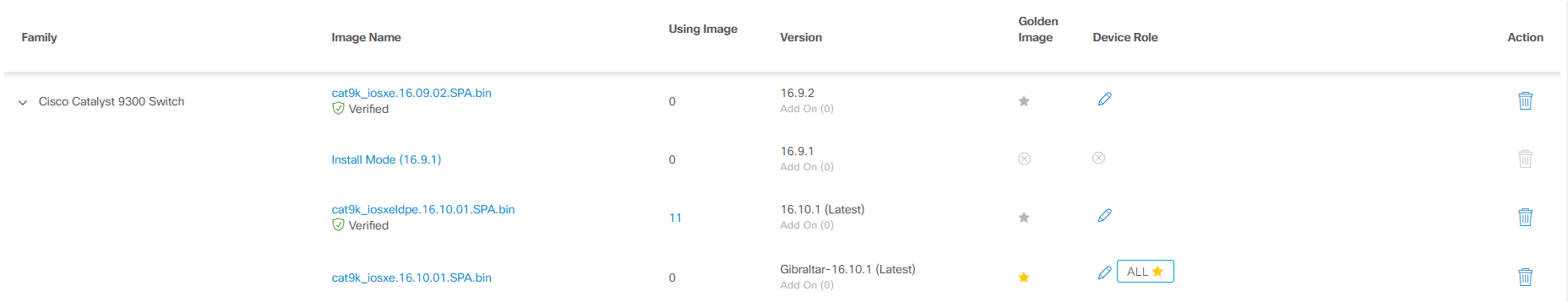

مؤشر لنوعية حياة التطبيقات.كما كان من قبل ، توفر Prime Infrastructure أيضًا التحكم في إصدار البرنامج على أجهزة الشبكة. يحتفظ DNA Center بمستودعه الخاص حيث يمكن تحميل الصور إما يدويًا أو تلقائيًا من Cisco.com ، ثم نشرها على الأجهزة. في هذه الحالة ، يمكنك برمجة البرامج النصية وتشغيلها للتحقق من التشغيل الصحيح للشبكة قبل وبعد التحديث. على سبيل المثال ، يتضمن البرنامج النصي للتحقق المسبق القياسي التحقق من توفر مساحة خالية على الفلاش ، وحالة تسجيل confi ، وما إذا كان قد تم حفظ التكوين. يتم دعم تصحيح البرامج أيضًا للأجهزة التي يمكنها القيام بذلك.

مستودع البرمجيات في مركز DNA.

مستودع البرمجيات في مركز DNA.وبطبيعة الحال ، لا يزال هناك الوصول إلى سطر الأوامر من الغدد الشبكة.

يؤدي

المنتج جديد ، ويمكن تقديم طرق جديدة ، ولكن بعناية. بسبب حداثة الكود ، هناك أخطاء في العمل ، لكن الدعم الفني من Cisco يستجيب على الفور ، ويصدر المطورون تحديثات بانتظام. نظرًا لحداثة أسلوب إدارة الشبكة ، يكون احتمال حدوث أخطاء في المراحل الأولى من التشغيل مرتفعًا للغاية ، لكن المسؤولين يعتادون عليه تدريجيًا وهناك أخطاء أقل من دعم شبكة LAN تقليدية. يجدر التفكير ملياً في كيفية اختبار كل شيء وتشغيله في أجزاء من المستخدمين ، ثم توزيعه على الجميع (على الرغم من أنك تدرك من خلال التجربة أن هذا مفيد عند تنفيذ أي حلول تكنولوجيا المعلومات ، حتى أكثرها قابلية للفهم والإثبات).

ما هي الفائدة؟ الأتمتة ، تسريع العمليات القياسية ، تقليل وقت التوقف عن العمل بسبب أخطاء التكوين ، زيادة موثوقية الشبكة بسبب حقيقة أن أسباب فشل الشبكة معروفة على الفور. وفقًا لشركة Cisco ، سيوفر مسؤول تقنية المعلومات 90 يومًا في السنة. بشكل منفصل ، الأمن: من خلال نهج Zero Trust ، يمكن تجنب مشكلة ملحمية مع نجاح لاحق في الصحافة ، ولكن هذا ، لأسباب واضحة ، يقدر عدد قليل من الناس.