مرحبا بالجميع!

أريد أن أتحدث اليوم عن الحل السحابي للبحث عن الثغرات الأمنية وتحليلها Qualys Vulnerability Management ، التي

بنيت عليها إحدى خدماتنا.

فيما يلي سأوضح كيف يتم تنظيم المسح نفسه وما هي المعلومات عن الثغرات الأمنية التي يمكن العثور عليها من خلال النتائج.

ما يمكن مسحه

الخدمات الخارجية. لمسح الخدمات من خلال الوصول إلى الإنترنت ، يزودنا العميل بعناوين IP وبيانات الاعتماد الخاصة به (إذا كنت بحاجة إلى فحص مع مصادقة). نحن نقوم بمسح الخدمات باستخدام سحابة Qualys ، ونتيجة لذلك ، نرسل تقريراً.

الخدمات الداخلية

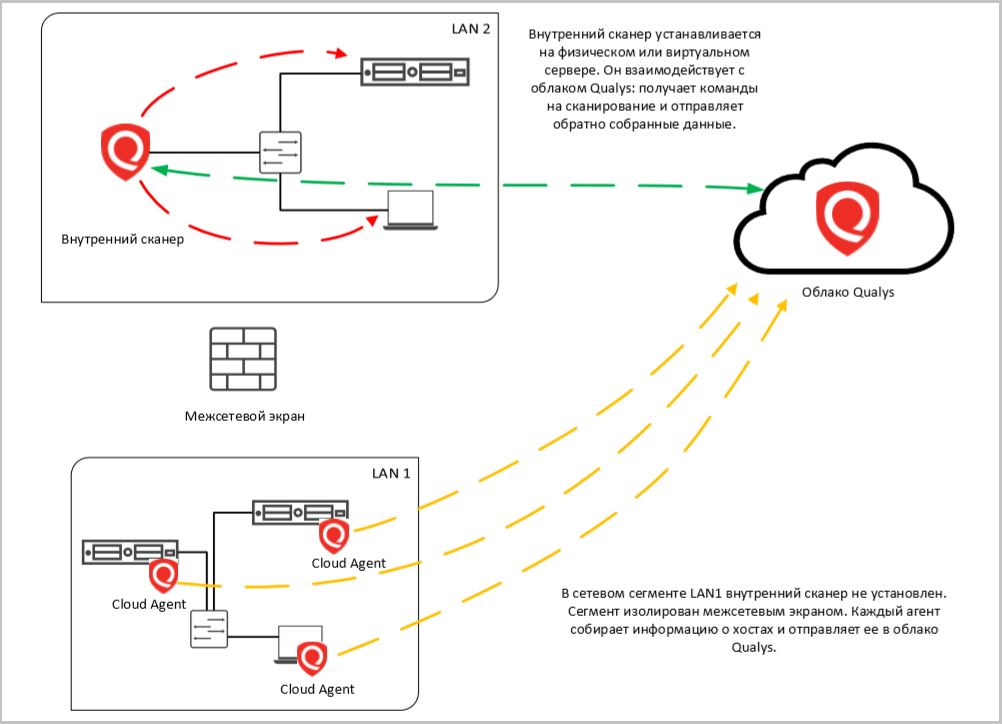

الخدمات الداخلية في هذه الحالة ، يبحث الماسح عن نقاط الضعف على الخوادم الداخلية والبنية الأساسية للشبكة. باستخدام هذا الفحص ، يمكنك إجراء جرد لإصدارات نظام التشغيل والتطبيقات والمنافذ المفتوحة والخدمات التي تكمن خلفها.

للمسح داخل بنية العميل الأساسية ، يتم تثبيت ماسح Qualys. تعمل سحابة Qualys هنا كمركز قيادة لهذا الماسح الضوئي.

بالإضافة إلى خادم الواجهة الخلفية مع Qualys ، يمكنك تثبيت Cloud Agents على كائنات المسح الضوئي. إنهم يجمعون معلومات حول النظام محليًا ، ولا يقومون عملياً بإنشاء حمل على الشبكة وعلى الأجهزة المضيفة التي يعملون عليها. يتم إرسال المعلومات المستلمة إلى السحابة.

هناك ثلاث نقاط مهمة: المصادقة واختيار الكائنات للمسح الضوئي.

- باستخدام المصادقة يطلب بعض العملاء إجراء مسح ضوئي لـ blackbox ، خاصة للخدمات الخارجية: فهم يعطوننا مجموعة من عناوين IP دون تحديد نظام ويقولون "كن مثل المتسلل". لكن المتسللين نادرا ما يتصرفون عمياء. عندما يتعلق الأمر بالهجوم (وليس الاستخبارات) ، فإنهم يعرفون أنهم يقومون بالقرصنة.

عمياء ، قد تتعثر Qualys على لافتات مختلطة وتمسحها ضوئيًا بدلاً من النظام المستهدف. وبدون فهم ما سيتم مسحه ضوئيًا بالضبط ، من السهل تفويت إعدادات الماسح الضوئي و "إرفاق" الخدمة قيد الفحص.

سيكون المسح الضوئي أكثر فائدة إذا أجريت اختبارات المصادقة قبل الأنظمة الممسوحة ضوئيًا (الصندوق الأبيض). لذلك سوف تفهم الماسحة الضوئية من أين أتت ، وسوف تتلقى بيانات كاملة عن نقاط الضعف في النظام المستهدف.

Qualys لديه العديد من خيارات المصادقة. - أصول المجموعة . إذا بدأت في مسح كل شيء مرة واحدة وبشكل عشوائي ، فسيكون ذلك طويلًا وسيخلق عبئًا إضافيًا على النظام. من الأفضل تجميع المضيفين والخدمات في مجموعات وفقًا للأهمية والموقع وإصدار نظام التشغيل والبنية التحتية الحيوية والميزات الأخرى (في Qualys يطلق عليهم مجموعات الأصول وعلامات الأصول) وتحديد مجموعة محددة عند المسح.

- حدد نافذة فنية للمسح الضوئي. حتى لو كنت قد خططت جميعها وإعدادها ، فإن المسح يخلق عبء إضافي على النظام. لا يؤدي هذا بالضرورة إلى تدهور الخدمة ، ولكن من الأفضل اختيار وقت معين لها ، مثل تحديثات النسخ الاحتياطي أو الاستعادة.

ما الذي يمكن تعلمه من التقارير؟

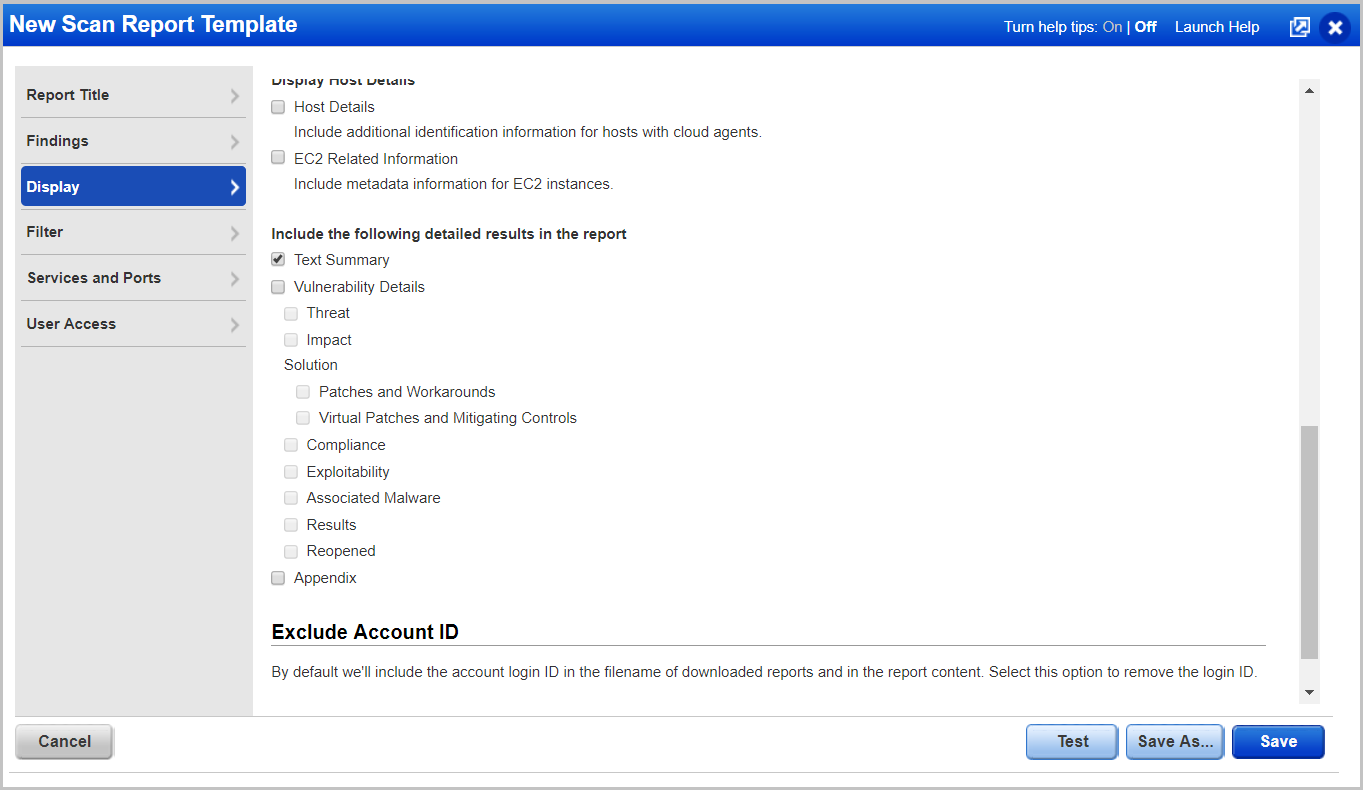

استنادًا إلى نتائج الفحص ، يتلقى العميل تقريرًا لن يكون فيه فقط قائمة بجميع الثغرات الموجودة ، ولكن أيضًا التوصيات الأساسية لإزالتها: التحديثات ، والتصحيحات ، إلخ. يحتوي Qualys على الكثير من التقارير: هناك قوالب افتراضية ، ويمكنك إنشاء تقرير خاص بك. من أجل عدم الخلط بين كل التنوع ، من الأفضل أن تقرر بنفسك أولاً النقاط التالية:

- من سيشاهد هذا التقرير: مدير أو أخصائي تقني؟

- ما هي المعلومات التي تريد تلقيها وفقًا لنتائج المسح؟ على سبيل المثال ، إذا كنت ترغب في معرفة ما إذا كانت كافة التصحيحات الضرورية مثبتة وكيف يتم تنفيذ العمل للتخلص من الثغرات الموجودة سابقًا ، فهذا تقرير واحد. إذا كنت تحتاج فقط إلى إجراء جرد لجميع المضيفين ، ثم آخر.

إذا كانت لديك مهمة لإظهار صورة مختصرة ولكن واضحة للإدارة ، فيمكنك إنشاء

تقرير تنفيذي . سيتم وضع جميع نقاط الضعف على الرفوف ومستويات الشدة والرسوم البيانية والرسوم البيانية. على سبيل المثال ، أهم 10 نقاط ضعف أو نقاط الضعف الأكثر شيوعًا.

بالنسبة للفني ، هناك

تقرير فني مع كل التفاصيل والتفاصيل. يمكنك إنشاء التقارير التالية:

تقرير المضيف . شيء مفيد عندما تحتاج إلى إجراء جرد للبنية التحتية والحصول على صورة كاملة عن نقاط الضعف للمضيفين.

فيما يلي قائمة بالمضيفين الذين تم تحليلهم مع الإشارة إلى أنظمة التشغيل التي تعمل عليها.

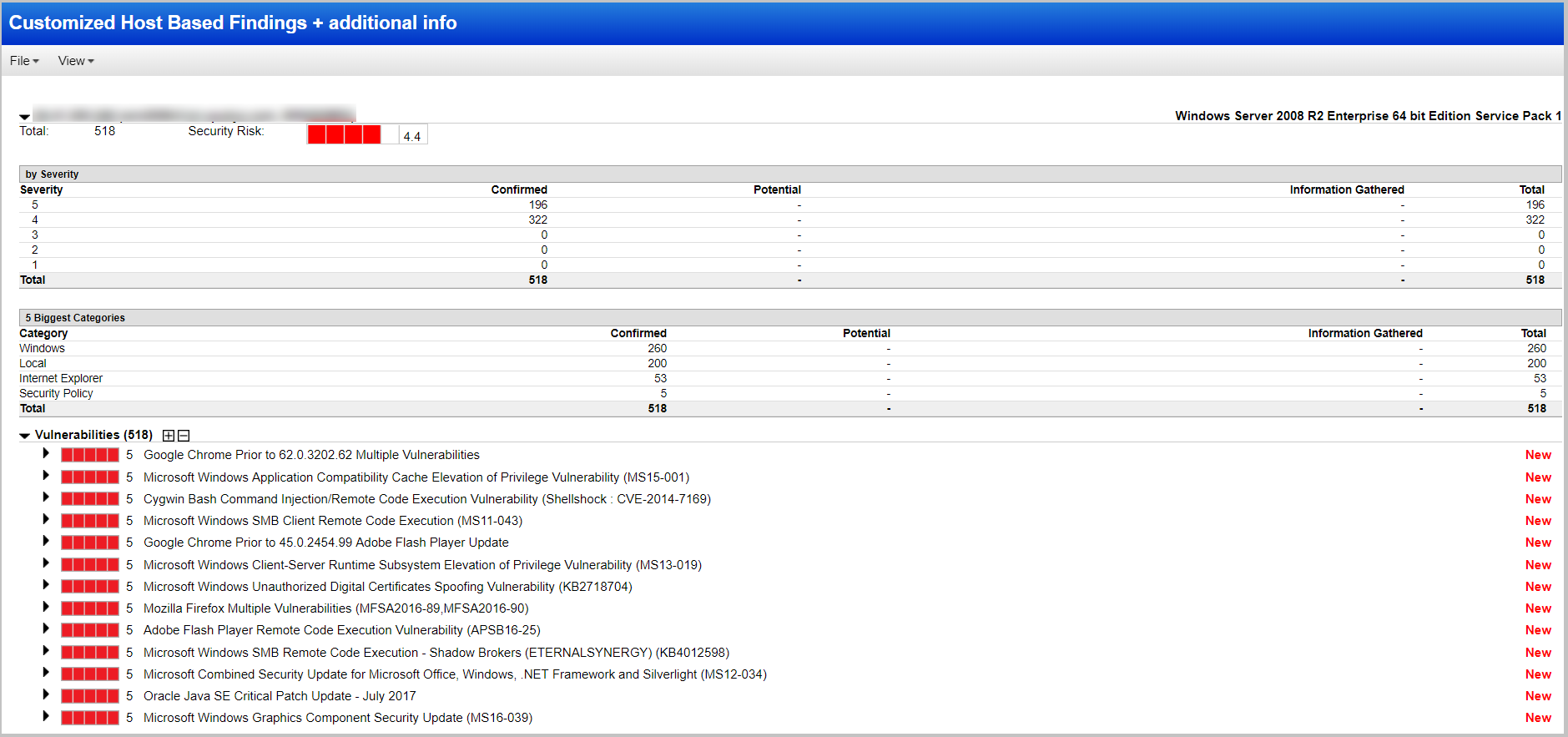

دعونا نفتح مجموعة الاهتمام ونرى قائمة تضم 219 نقطة ضعف ، بدءًا من المستوى الخامس والأكثر أهمية:

علاوة على ذلك ، يمكنك رؤية تفاصيل كل ثغرة أمنية. هنا نرى:

- عندما تم إصلاح الثغرة الأمنية لأول مرة وآخر مرة ،

- أرقام الضعف

- التصحيح لإصلاح الضعف

- هل هناك أي مشاكل تتعلق بالامتثال لمعيار PCI DSS أو NIST القياسي أو ما إلى ذلك ،

- هل هناك استغلال والبرامج الضارة لهذه الثغرة الأمنية

- يتم اكتشاف ثغرة أمنية عند المسح باستخدام / بدون مصادقة في النظام ، إلخ.

إذا لم تكن هذه هي أول عملية مسح - نعم ، فأنت بحاجة إلى مسحها ضوئيًا بشكل منتظم :) - ثم باستخدام

Trend Report ، يمكنك تتبع ديناميكيات التعامل مع الثغرات الأمنية. سيتم عرض حالة الثغرات الأمنية بالمقارنة مع الفحص السابق: سيتم تمييز الثغرات الأمنية التي تم العثور عليها سابقًا وإغلاقها على أنها ثابتة وفعالة ونشطة وجديدة.

تقرير الضعف. في هذا التقرير ، ستقوم Qualys بإنشاء قائمة من الثغرات الأمنية ، بدءًا من أكثر الثغرات أهمية ، مع الإشارة إلى الجهة المضيفة للقبض على هذه الثغرة الأمنية. يكون التقرير مفيدًا إذا قررت التعامل مع هذه اللحظة ، على سبيل المثال ، مع جميع نقاط الضعف في المستوى الخامس.

يمكنك أيضًا تقديم تقرير منفصل فقط عن مواطن الضعف في المستويين الرابع والخامس.

تقرير التصحيح.

تقرير التصحيح. فيما يلي قائمة كاملة من التصحيحات التي تحتاج إلى تثبيت من أجل القضاء على الثغرات الموجودة. لكل تصحيح ، هناك توضيحات لماهية الثغرات التي يعالجها ، والمضيف / النظام الذي تحتاج إلى تثبيته ، ورابط التنزيل المباشر.

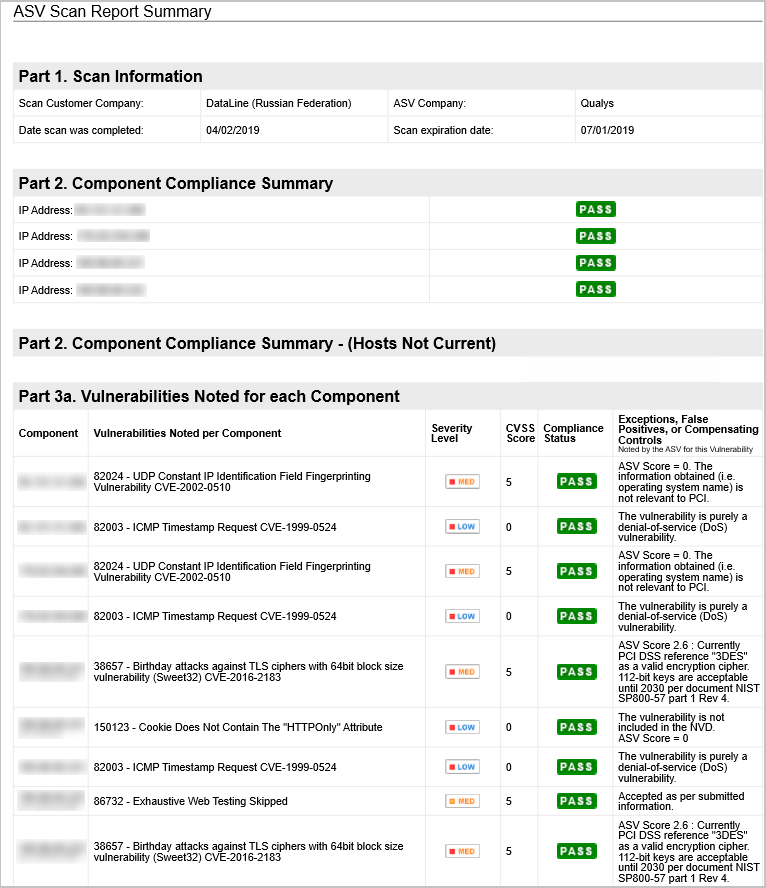

تقرير توافق PCI DSS

تقرير توافق PCI DSS . يتطلب معيار PCI DSS مسح أنظمة المعلومات والتطبيقات التي يمكن الوصول إليها من الإنترنت كل 90 يومًا. بعد الفحص ، يمكنك إنشاء تقرير يوضح أن البنية التحتية لا تلبي متطلبات المعيار.

تقارير إصلاح الثغرات الأمنية

تقارير إصلاح الثغرات الأمنية . يمكن دمج Qualys مع مكتب الخدمة ، وبعد ذلك سيتم ترجمة جميع الثغرات الموجودة تلقائيًا إلى تذاكر. بمساعدة هذا التقرير ، سيكون من الممكن فقط تتبع التقدم المحرز في التذاكر المكتملة ونقاط الضعف الثابتة.

فتح تقارير الميناء . هنا يمكنك الحصول على معلومات حول المنافذ والخدمات المفتوحة التي تعمل عليها:

أو إنشاء تقرير ثغرة أمنية على كل منفذ:

هذه مجرد قوالب تقارير قياسية. يمكنك إنشاء مهام خاصة بك لمهام محددة ، على سبيل المثال ، إظهار نقاط الضعف فقط التي لا تقل عن المستوى الخامس من الأهمية. جميع التقارير المتاحة. تنسيق التقرير: CSV ، XML ، HTML ، PDF و docx.

وتذكر:

وتذكر: الأمن ليس نتيجة بل عملية. يساعد الفحص الفردي على رؤية المشكلات في الوقت الحالي ، ولكن هذه ليست عملية كاملة لإدارة الثغرات الأمنية.

لتسهيل عليك اتخاذ قرار بشأن هذا العمل المنتظم ، قدمنا خدمة تعتمد على إدارة نقاط الضعف في Qualys.

هناك عرض خاص لجميع قارئي Habr: عند طلب خدمة مسح ضوئي لمدة عام ، تكون عمليات المسح مجانية لمدة شهرين. يمكن ترك التطبيقات

هنا ، في حقل "التعليق" اكتب هبر.