1. مقدمة

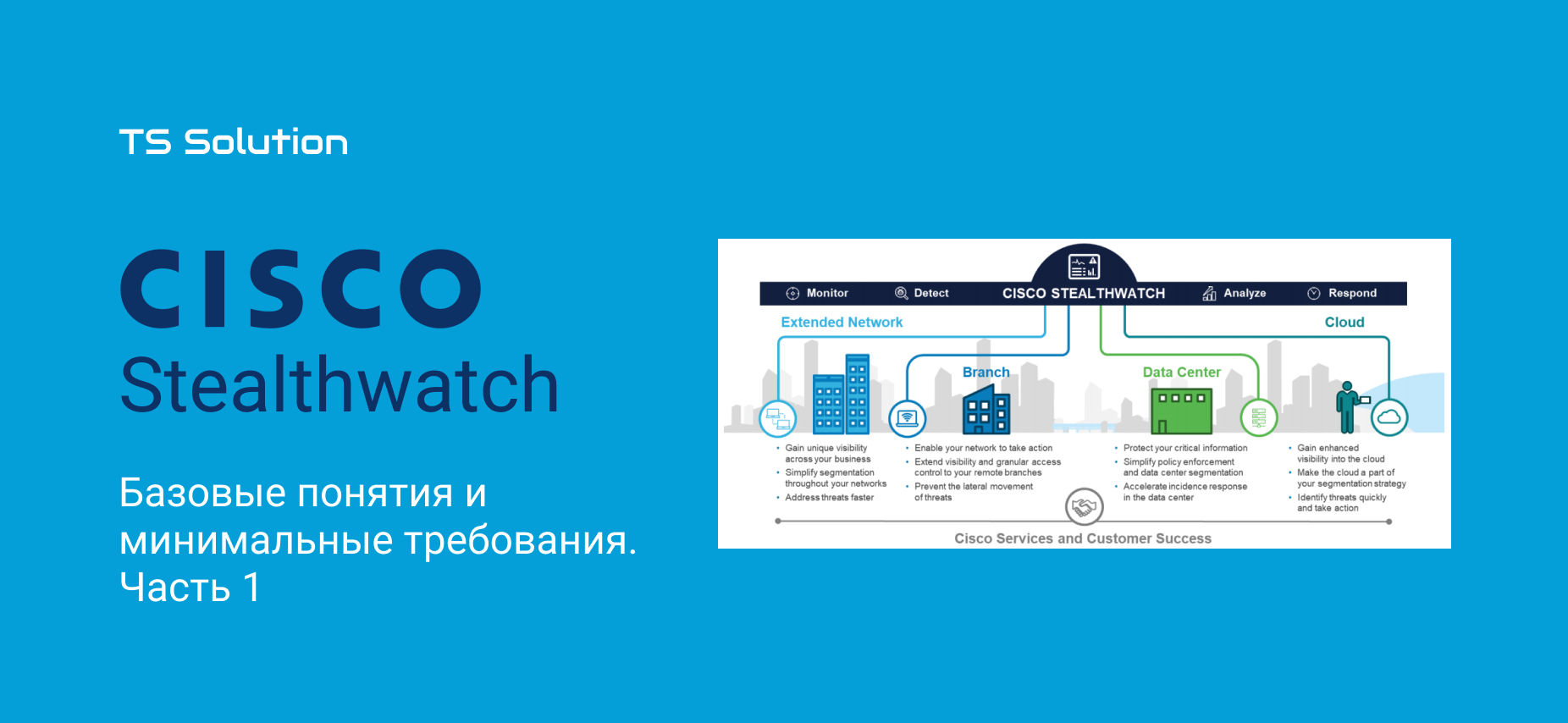

1. مقدمةهذا المقال يدور حول Cisco StealthWatch Network Monitoring Product.

تعمل Cisco Systems بنشاط على الترويج لها كمنتج لتحسين أمان الشبكة ، لذلك دعنا نصححها.

كان هناك بالفعل

مقال عن هذا الموضوع في مدونة TS Solution ، في سلسلة المقالات هذه ، سأركز على إعداد المنتج ونشره. ومع ذلك ، بالنسبة لأولئك الذين سمعوا عن StealthWatch لأول مرة ، فإننا نحدد المفاهيم الأساسية.

"يوفر نظام

Stealthwatch إمكانات رائدة في مراقبة الشبكة وتحليل الأمان من أجل تسريع التهديدات واكتشافها بدقة أكبر ، والاستجابة للحوادث ، وإجراء التحقيقات" ، تقول Cisco وتدرج حوالي 50 قصة نجاح يمكنك العثور عليها

هنا. .

استنادًا إلى بيانات القياس عن بُعد الخاصة ببنيتك الأساسية ، يسمح لك StealthWatch بما يلي:

· الكشف عن مجموعة متنوعة من الهجمات السيبرانية (APTs ، DDoS ، 0 يوم ، تسرب البيانات ، الروبوتات)

· مراقبة الامتثال للسياسات الأمنية

· كشف الخلل في سلوك المستخدمين والمعدات

· إجراء تدقيق التشفير لحركة المرور (تكنولوجيا ETA)

في قلب StealthWatch هي مجموعة NetFlow و IPFIX من أجهزة التوجيه والمحولات وأجهزة الشبكة الأخرى. ونتيجة لذلك ، تصبح الشبكة مستشعرًا حساسًا وتسمح للمسؤول بالبحث عن الأماكن التي لا يمكن الوصول إليها من خلال الطرق التقليدية لحماية الشبكة ، مثل NGFW. يمكن للبروتوكولات التالية تجميع StealthWatch: NetFlow (بدءًا من الإصدار 5) ، sFlow ، jFlow ، cFlow ، Netstream ، nvzFlow ، IPFIX ، Packeteer-2 وغيرها من التحسينات المخصصة.

2. ما الأدوات التي يستخدمها هذا البرنامج للتحليلات؟أولاً ، النمذجة السلوكية والتوقيعات السلوكية ، بمعنى آخر ، المراقبة المستمرة لكل جهاز في الشبكة والقدرة على تحديد المؤشرات الأساسية للسلوك الطبيعي وغير الطبيعي. لكل مضيف ، سواء كان مستخدمًا ، أو خادمًا ، أو جهاز توجيه ، تم بناء خط الأساس الخاص به (نموذج سلوك مثالي) ، وانحرافًا نشاهد منه جميع الحالات الشاذة فيما يتعلق بهذا المضيف.

كمثال: بدأ المستخدم فجأة تنزيل كميات كبيرة من البيانات ، على الرغم من أنه لم يفعل ذلك مطلقًا - اكتشف StealthWatch هذا على الفور تقريبًا.

ثانيا ، تحليلات التهديد العالمي. يشير هذا إلى التكامل مع Cisco Talos المعروفة - قاعدة بيانات ضخمة من تواقيع الهجمات المعروفة ، والتي يتم تحديثها في جميع أنحاء العالم في الوقت الحقيقي.

ثالثًا ، تعلم الآلة القديمة الجيدة ، في حالة شركة سيسكو ، استنادًا إلى تقنية الذكاء المعرفي.

تقوم هذه التقنية أيضًا على دعم حل ETA - تحليلات المرور المشفرة ، والذي يسمح لك بتحديد ما إذا كان الاتصال المشفر سيئًا دون فك تشفيره (الهجوم ، حركة المرور غير المرغوب فيها واتصالات C&C).

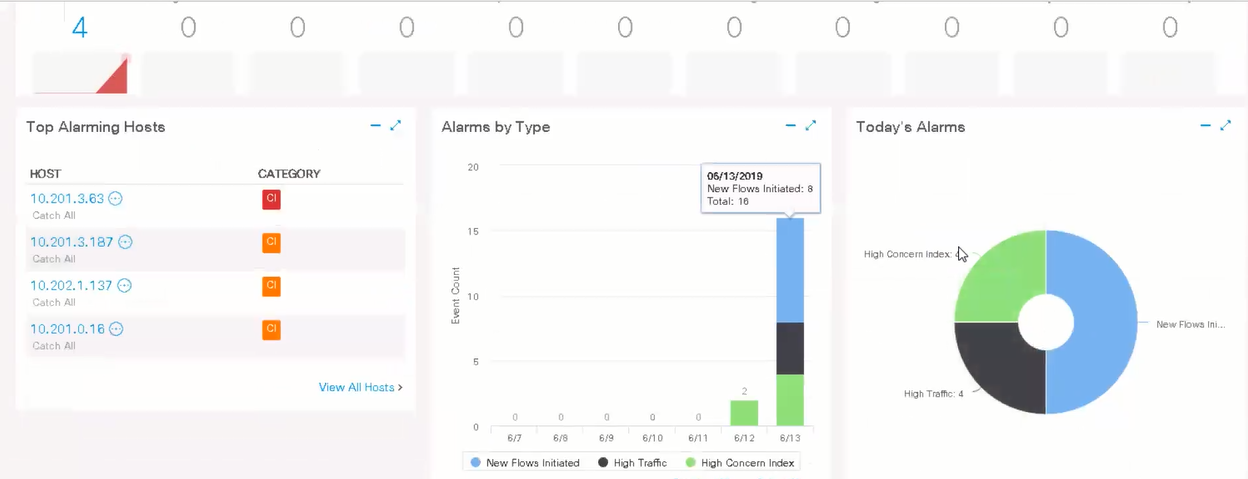

3. مقدمة موجزة للواجهةحتى تفهم كيف تبدو الصور الجميلة ولا تأتي بها ، أريد عرض بضع لقطات من أعمال مختبر Cisco التي يمكن أن يقوم بها الجميع في

dcloud .

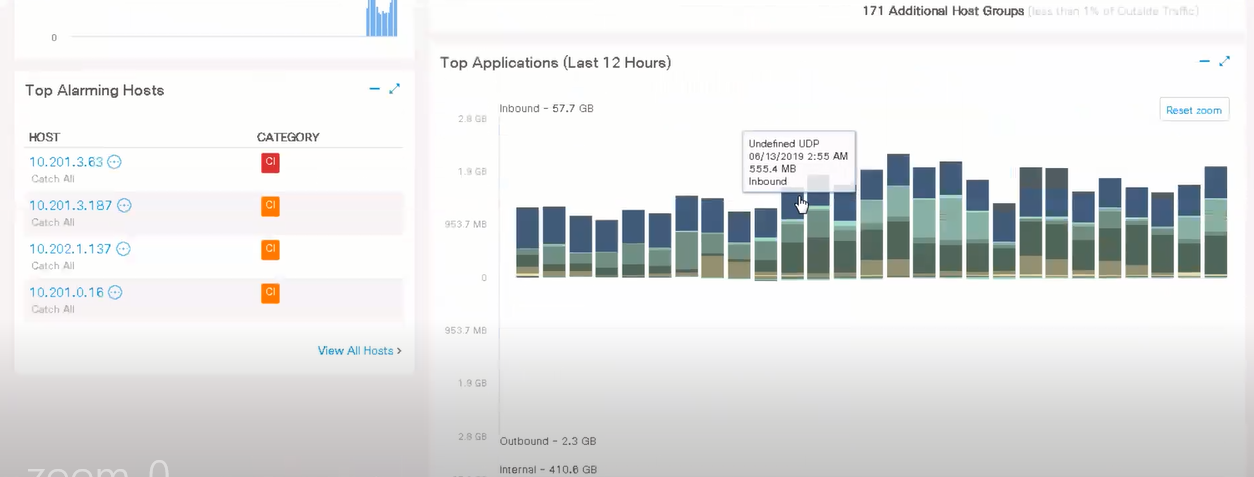

تعرض المخططات والرسومات البيانية الملائمة تمامًا في لوحة المعلومات إحصائيات الشبكة العامة: أجهزة الإنذار ومن من ومتى ، حركة مرور بروتوكولات الشبكة والتطبيقات وحوادث الأمان.

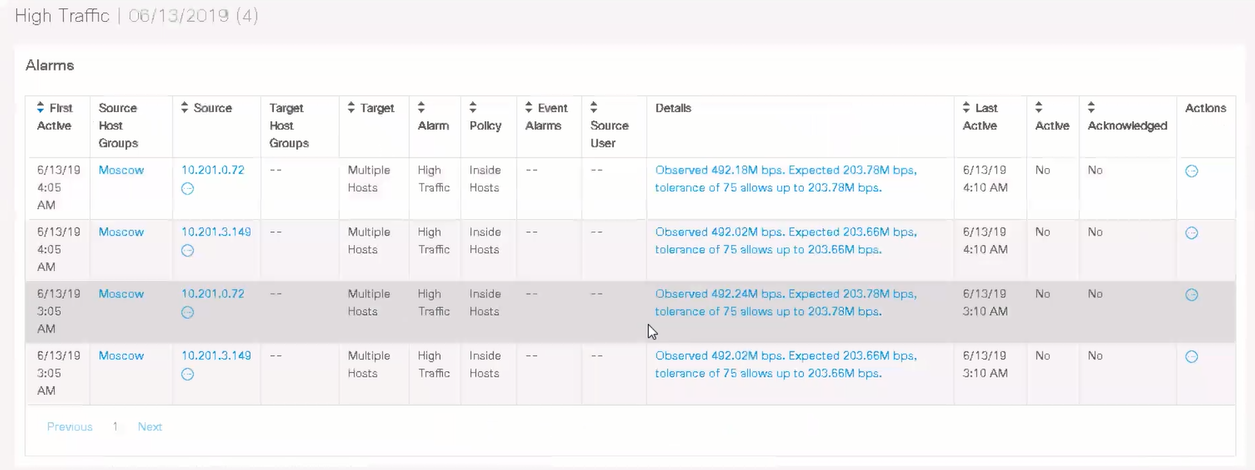

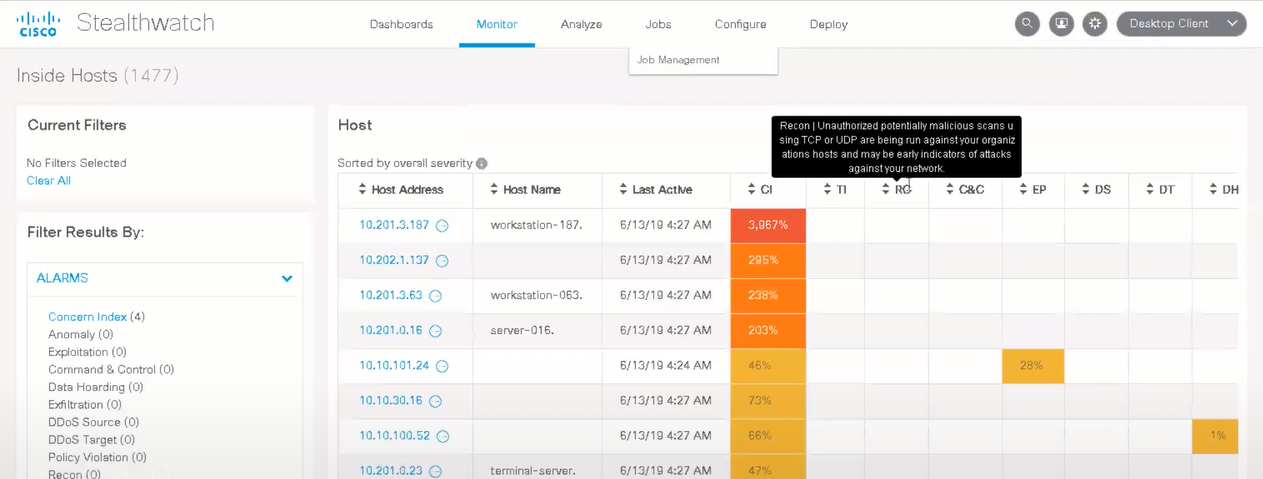

في علامة تبويب الشاشة ، توجد قائمة أكثر تفصيلاً للمضيفات المشبوهة وجدول قيمه مسؤولة عن السلوك المشبوه والهجمات على مضيف معين.

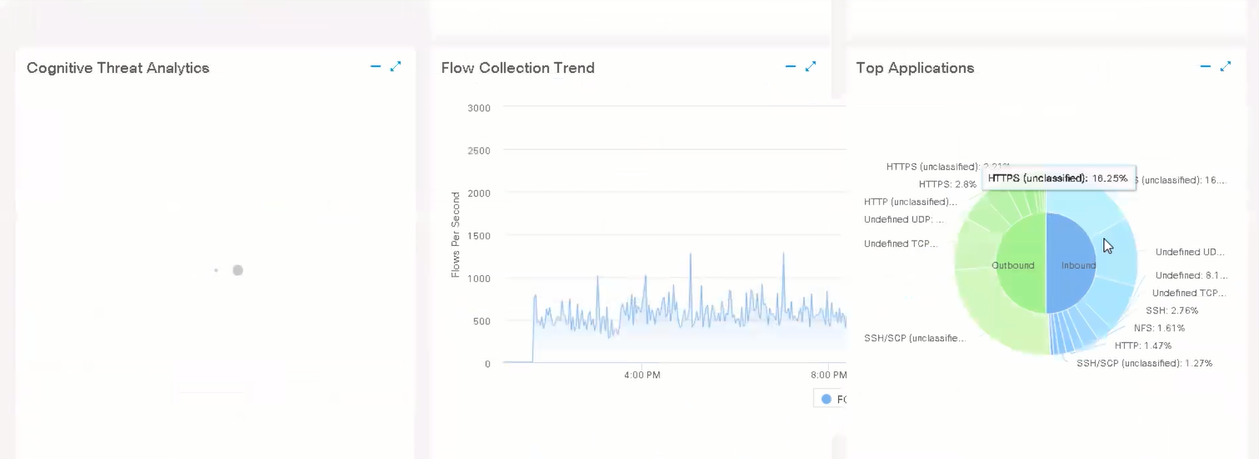

بعد ذلك ، يمكنك مراقبة حركة التطبيق ، موزعة حسب البروتوكولات. بالطبع ، تتغير الفترة الزمنية ، يمكنك الدخول إلى الداخل ، مع إبراز القسم الضروري (في "التدفق في لوحة القيادة" يمكنك أيضًا "الوقوع").

جميع الإعدادات والانغماس الكامل في الواجهة ، سترى في المقالات التالية.

4. العمارة

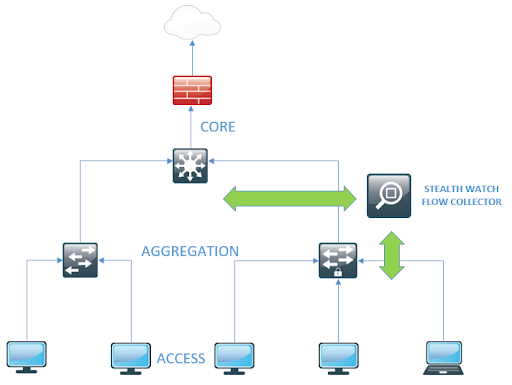

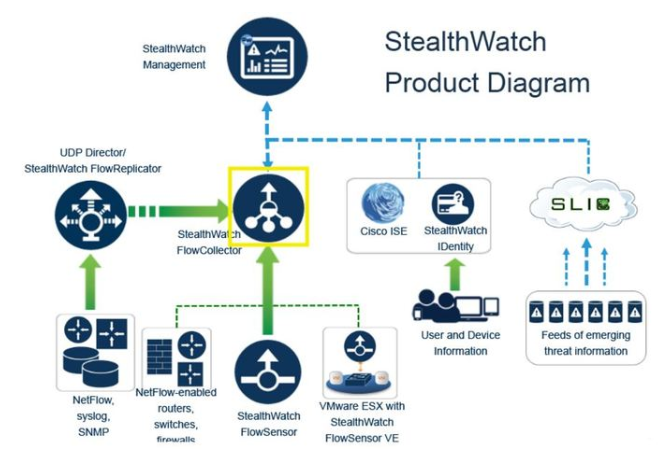

من ناحية أخرى ، فإن بنية StealthWatch أكثر تعقيدًا من هيكل منافسيها ، ولكنها من ناحية أخرى أكثر حبيبية وتسمح بمزيد من التخصيص. المكونات المطلوبة هي Flow Collector (FC) و StealthWatch Management Console (SMC).

FlowCollector هو جهاز فعلي أو افتراضي يقوم بجمع بيانات تطبيق NetFlow و NBAR من المحولات وأجهزة التوجيه وجدران الحماية.

SMC هو جهاز فعلي أو افتراضي يجمع البيانات التي تم جمعها من FCs وينظمها ويمثلها بيانياً. التكامل مع AD و Cisco ISE ممكن.

كأجهزة اختيارية ، ولكن ليس أقل إثارة للاهتمام ، أسلط الضوء على FlowSensor (FS) و UDP-Director (UDP-D).

الأول يمكن أن يكون إما جهازًا فعليًا أو افتراضيًا ، وهو حل لإنشاء NetFlow من الأجهزة القديمة أو عند استخدام رموز تبديل مستوى الوصول الرخيصة. يمكن أن يوفر FlowSensor تكوين سجلات NetFlow لكل حركة المرور التي تصل باستخدام بروتوكولات SPAN و RSPAN.

علاوة على ذلك ، يلزم FlowSensor في معظم الحالات استخدام تقنية ETA (الكشف عن البرامج الضارة في حركة المرور المشفرة) ، ومع ذلك ، بدءًا من سلسلة ISR و ASR ، يمكن لأجهزة التوجيه العمل مع ETA بدون Flow Sensor.

UDP-D هو جهاز فعلي يقوم بجمع بيانات NetFlow ويوجهها كدفق فردي ومضغوط إلى FlowCollector. على سبيل المثال ، يمكن تصدير دفق في نفس الوقت إلى StealthWatch و SolarWinds وشيء آخر. كما يقلل الحمل على Flow Collector ويحسن أداء الشبكة. في الحقيقة ، من الضروري فقط تصدير دفق إلى منصات مختلفة. ونتيجة لذلك ، فإن المكون الأكثر تكلفة في بنية StealthWatch ليس ضروريًا.

تبدو البنية مثل هذا في إصدار مبسط:

وفي نسخة أكثر اكتمالا (معقدة وغير مفهومة):

5. الحد الأدنى لمتطلبات النظام

5. الحد الأدنى لمتطلبات النظاميمكنك الآن التبديل إلى "أنت" باستخدام StealthWatch ، لذلك دعونا ننظر إلى الحد الأدنى من الموارد لنشرها على الشبكة.

لوحدة التحكم في إدارة StealthWatch:ذاكرة الوصول العشوائي 16 جيجابايت (يوصى 24 جيجابايت) ، 3 وحدات المعالجة المركزية ، 125 جيجابايت محركات الأقراص

بالنسبة إلى FlowCollector:ذاكرة الوصول العشوائي 16 جيجابايت ، 2 وحدة المعالجة المركزية ، 200 جيجابايت من القرص

* يدعم <250 مصدرًا ، <125000 مضيف ، <4500 إطارًا في الثانية

وإذا كنا نريد بنية كاملة ، والتي سنأخذها في الاعتبار في المستقبل ، يجب علينا أيضًا تخصيص موارد لـ FlowSensor و UDP-Director.

بالنسبة لـ FlowSensor:ذاكرة الوصول العشوائي 4 جيجابايت ، 1 وحدة المعالجة المركزية ، 60 جيجابايت القرص

لمدير UDP:ذاكرة الوصول العشوائي 4GB ، 1 وحدة المعالجة المركزية ، 60 غيغابايت من القرص

* SSD هي الأفضل لجميع أجهزة VM ، لكن NetFlow "يطير" إلى FlowCollector ، لذلك ، يجب تخصيص الموارد لـ FC أولاً

التحذير المهم هو أن الصور الخاصة بهذه الأجهزة الافتراضية متوفرة فقط لـ VMware (ESXi) و KVM. متطلبات لهم.

برنامج VMware (ESXi):الإصدار 6.0 أو 6.5.

الترحيل المباشر واللقطات غير مدعومة.

KVM:باستخدام أي توزيع لينكس متوافق.

إصدارات KVM المضيفة هي libvirt 3.0.0 و qemu-KVM 2.8.0 و Open vSwitch 2.6.1 و Linux Kernel 4.4.38. قد يكونون آخرون ، لكن مهندسي Cisco قاموا بإجراء اختبارات عليهم وأكدوا قابليتهم للتشغيل.

إذا كنت مهتمًا بالنظر في أمان شبكتك من زاوية مختلفة ، يمكنك الاتصال بنا على sales@tssolution.ru وسنقوم بإجراء عرض توضيحي أو تجريبي على StealthWatch على شبكتك مجانًا.

هذا كل شيء الآن. في

المقالة التالية

، سنشرع مباشرةً في نشر StealthWatch ونتحدث أكثر عن الفروق الدقيقة في هذه العملية.