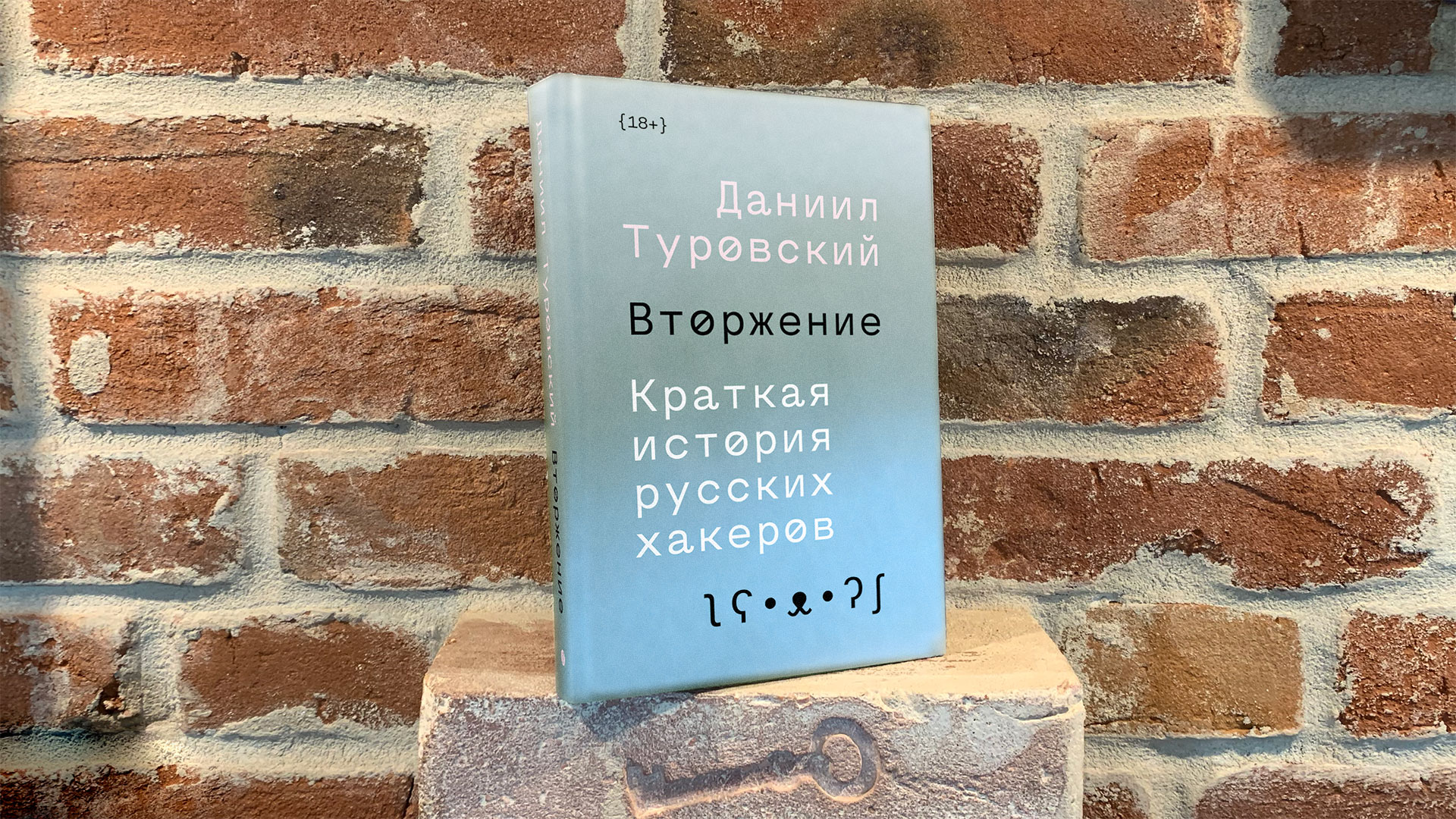

مقتطف من كتاب "الغزو". تاريخ موجز للقراصنة الروس

في مايو من هذا العام

، كتاب الصحفي دانييل توروفسكي ، "الغزو. تاريخ موجز للقراصنة الروس ". أنه يحتوي على قصص من الجانب المظلم لصناعة تكنولوجيا المعلومات الروسية - حول الرجال الذين وقعوا في حب أجهزة الكمبيوتر وتعلموا ليس فقط البرنامج ، ولكن لسرقة الناس. يتطور الكتاب ، مثل الظاهرة نفسها - من مثيري الشغب في سن المراهقة وحفلات المنتدى إلى عمليات الطاقة والفضائح الدولية.

جمع دانيال مواد لعدة سنوات ،

وظهرت بعض القصص

على ميدوسا ، وحصل على دانييل أندرو كرامر من المقالات في صحيفة نيويورك تايمز في عام 2017 وحصل على جائزة بوليتزر.

لكن القرصنة - مثل أي جريمة - هي موضوع مغلق للغاية. يتم تمرير القصص الحقيقية فقط بين الأفواه. والكتاب يترك الانطباع بأنه يضخّم بجنون فضول عدم الاكتمال - كما لو كان الأمر يتعلق بكل من بطله ، يمكنك إضافة مجلد من ثلاثة مجلدات "كيف كان حقًا".

بإذن من الناشر ، ننشر مقتطفًا صغيرًا عن مجموعة Lurk ، التي نهبت البنوك الروسية في الفترة 2015-2016.

في صيف عام 2015 ، أنشأ البنك المركزي الروسي Fincert ، وهو مركز لرصد حوادث الكمبيوتر والاستجابة لها في القطاع المالي والائتماني. من خلالها ، تتبادل البنوك المعلومات حول هجمات الكمبيوتر ، وتحللها وتتلقى توصيات بشأن الحماية ضد الخدمات الخاصة. هناك العديد من هذه الهجمات: في يونيو 2016 ،

قدر سبيربنك خسائر الاقتصاد الروسي من جرائم الإنترنت بحوالي 600 مليار روبل - وفي الوقت نفسه ، كان لدى البنك شركة بيزون تابعة ، تعمل في مجال أمن المعلومات للمؤسسة.

يصف

التقرير الأول عن نتائج عمل Fincert (من أكتوبر 2015 إلى مارس 2016) 21 هجومًا مستهدفًا على البنية التحتية للبنوك ؛ نتيجة لهذه الأحداث ، تم رفع 12 قضية جنائية. معظم هذه الهجمات كانت من عمل مجموعة واحدة ، أطلق عليها اسم Lurk تكريما للفيروس الذي يحمل الاسم نفسه الذي طوره المتسللون: بمساعدتها ، سُرقت أموال من الشركات التجارية والبنوك.

يبحث خبراء الشرطة والأمن السيبراني عن أعضاء المجموعة منذ عام 2011. لفترة طويلة ، لم ينجح البحث - بحلول عام 2016 ، سرقت المجموعة حوالي ثلاثة مليارات روبل من البنوك الروسية ، أكثر من أي قراصنة آخرين.

كان فيروس Lurk مختلفًا عما شاهده المحققون من قبل. عندما تم تشغيل البرنامج في المختبر للاختبار ، لم يفعل شيئًا (لهذا السبب أطلق عليه Lurk - من الإنجليزية "للاختباء").

تبين فيما بعد أن Lurk صُمم كنظام معياري: يقوم البرنامج تدريجياً بتحميل كتل إضافية بوظائف مختلفة - من اعتراض الأحرف وتسجيلات الدخول وكلمات المرور المدخلة على لوحة المفاتيح إلى القدرة على تسجيل دفق فيديو من شاشة الكمبيوتر المصاب.

لنشر الفيروس ، اخترقت المجموعة المواقع التي زارها موظفو البنك: من الوسائط عبر الإنترنت (على سبيل المثال ، RIA Novosti و Gazeta.ru) إلى منتديات المحاسبة. استغل المتسللون الثغرة الأمنية في نظام تبادل الشعارات الإعلانية وقاموا بتوزيع البرامج الضارة من خلالهم. في بعض المواقع ، قام المتسللون بعمل رابط للفيروس لفترة قصيرة: في منتدى إحدى المجلات للمحاسبين ، ظهر في أيام الأسبوع في وقت الغداء لمدة ساعتين ، ولكن خلال هذا الوقت وجد لورك العديد من الضحايا المناسبين.

من خلال النقر فوق اللافتة ، تم نقل المستخدم إلى صفحة الاستغلال ، وبعد ذلك بدأت عملية جمع المعلومات على جهاز الكمبيوتر الذي تمت مهاجمته - كان المتسللون مهتمون بشكل أساسي ببرنامج الخدمات المصرفية عن بُعد. تم استبدال التفاصيل في أوامر الدفع البنكية بالطلبات الضرورية ، وتم إرسال التحويلات غير المصرح بها إلى حسابات الشركات المرتبطة بالتجميع. وفقًا لسيرجي جولوفانوف من Kaspersky Lab ، عادة في مثل هذه الحالات ، تستخدم المجموعات شركات يومًا واحدًا "لا تهتم بما يجب تحويله وصرفه": إنهم يصرفون الأموال هناك ويضعونها في أكياس ويتركون إشارات مرجعية في حدائق المدينة حيث يلتقطها المتسللون . قام أعضاء المجموعة بإخفاء أفعالهم بعناية: تشفير جميع المراسلات اليومية ، والمجالات المسجلة للمستخدمين المزيفين. "يستخدم المهاجمون شبكة VPN ثلاثية ، Thor ، محادثات سرية ، ولكن المشكلة هي أنه حتى آلية تعمل بشكل جيد تفشل ،" يوضح Golovanov. - أن VPN سوف تسقط ، ثم الدردشة السرية ليست سرية للغاية ، ثم واحدة بدلاً من الاتصال عبر Telegram ، فقط اتصلت من الهاتف. هذا عامل بشري. وعندما تقوم بجمع قاعدة بيانات لسنوات ، فأنت بحاجة إلى البحث عن مثل هذه الحوادث. بعد ذلك ، يمكن لموظفي إنفاذ القانون الاتصال بمزودي الخدمة لمعرفة من الذي ذهب إلى عنوان IP هذا وفي أي وقت. ثم تم بناء القضية ".

بدا احتجاز المتسللين Lurk وكأنه فيلم أكشن. قام ضباط EMERCOM بقطع الأقفال في المنازل والشقق الريفية المتسللة في أجزاء مختلفة من يكاترينبورغ ، وبعد ذلك صرخ ضباط FSB في الداخل ، وأمسكوا بالمتسللين وألقوا بهم على الأرض ، وقاموا بتفتيش المبنى. بعد ذلك ، تم وضع المشتبه بهم على متن حافلة ، ونقلوا إلى المطار ، ونقلوا على طول المدرج ونقلوا إلى طائرة شحن ، وصلت إلى موسكو.

في المرائب التي يملكها المتسللين ، وجدوا سيارات - نماذج باهظة الثمن من أودي وكاديلاك ومرسيدس. كما عثر على ساعة مرصعة بـ 272 ماسة.

استولوا على مجوهرات

بقيمة 12 مليون روبل والأسلحة. في المجموع ، أجرت الشرطة حوالي 80 عملية تفتيش في 15 منطقة واعتقلت حوالي 50 شخصا.

على وجه الخصوص ، تم القبض على جميع الخبراء الفنيين في المجموعة. وقال رسلان ستويانوف ، موظف في شركة كاسبرسكي لاب ، والذي شارك في التحقيق في جرائم لورك إلى جانب الخدمات الخاصة ، إن الكثير منهم كانوا يبحثون عن الإدارة في مواقع منتظمة لاختيار الموظفين للعمل عن بُعد. لم يتم ذكر حقيقة أن العمل سيكون غير قانوني في الإعلانات ، وعرضت Lurk راتب أعلى من راتب السوق ، وكان من الممكن العمل من المنزل.

"كل صباح ، ما عدا عطلات نهاية الأسبوع ، في أجزاء مختلفة من روسيا وأوكرانيا ، ذهب الأفراد إلى أجهزة الكمبيوتر وبدأوا العمل ،" وصف ستويانوف. "لقد قام المبرمجون بلف وظائف الإصدار التالي من [الفيروس] ، وقام الباحثون بفحصها ، ثم قام الشخص المسؤول عن الروبوتات بتحميل كل شيء إلى خادم الأوامر ، وبعد ذلك كان هناك تحديث تلقائي على أجهزة الكمبيوتر الآلية."

بدأ النظر في قضية المجموعة في المحكمة في خريف عام 2017 واستمر في بداية عام 2019 - بسبب حجم القضية ، التي فيها حوالي ست مائة مجلد. صرح أحد محامي القرصنة الذي كان يختبئ باسمه أن أياً من المشتبه فيهم لن يعقد صفقة مع التحقيق ، لكن البعض اعترف بجزء من التهم. "عمل عملاؤنا على تطوير أجزاء مختلفة من فيروس Lurk ، لكن الكثير منهم ببساطة لم يكونوا على دراية بأن هذا كان حصان طروادة" ، أوضح. "قام شخص ما بعمل جزء من الخوارزميات التي يمكن أن تعمل بنجاح في محركات البحث."

تم إحضار حالة أحد المتسللين من المجموعة إلى إنتاج منفصل ، وحصل على 5 سنوات ، بما في ذلك كسر شبكة مطار يكاترينبرج.

في العقود الأخيرة ، تمكنت الخدمات الخاصة في روسيا من هزيمة معظم مجموعات المتسللين الكبيرة التي انتهكت القاعدة الرئيسية - "لا تعمل من أجل رو": Carberp (سرق حوالي نصف مليار روبل من حسابات البنوك الروسية) ، Anunak (سرق أكثر من مليار روبل من حسابات البنوك الروسية) ، Paunch (تم إنشاء منصات للهجمات التي مرت من خلالها ما يصل إلى نصف الإصابات في جميع أنحاء العالم) وهلم جرا. إن دخل هذه المجموعات يمكن مقارنته بأرباح تجار الأسلحة ، وعشرات الأشخاص موجودون فيها إلى جانب المتسللين أنفسهم - حراس الأمن ، والسائقين ، والعاملين في النقد ، وأصحاب المواقع التي تظهر فيها مآثر جديدة ، وما إلى ذلك.