يقوم مطورو IoT Inspector Scanner بإجراء فحوصات روتينية للبرامج الثابتة من مختلف الشركات المصنعة. في بعض الأحيان يعثرون على نقاط ضعف في أجهزة إنترنت الأشياء. لكن

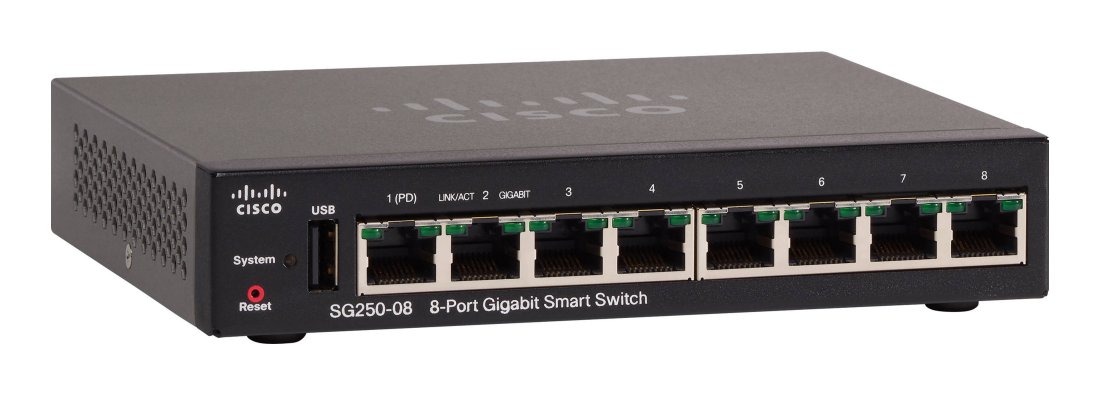

الاكتشاف الأخير مدهش بشكل خاص. في البرنامج الثابت لجهاز التوجيه Cisco SG250 ، عثر الماسح الضوئي على

العديد من الشهادات والمفتاح السري المقابل لموظف فيوتشروي تكنولوجيز ، وهي شركة أمريكية تابعة لشركة Huawei Technologies ، يدعى هاري وو مع عنوان البريد الإلكتروني

gary.wu1@huawei.com .

ولكن كيف وصلوا إلى البرامج الثابتة لجهاز التوجيه Cisco؟

كان غريباً أيضًا موقع الملفات المعنية (/root/.ssh/). عادة ما يكون هذا الدليل لمفاتيح SSH ، وليس الشهادات.

قام المطورون بالتحقق يدويًا من نتائج الماسح الضوئي التلقائي. كانت موثوقة ، وأكد التحليل اليدوي النتائج الآلية.

نظرًا للجدل السياسي حول Huawei ، لم يرغب الموظفون في المضاربة بشأن هذا الموضوع ونقل المعلومات على الفور إلى Cisco. هناك ، أكد قسم الأمن النتائج وبدأ تحقيقًا داخليًا. استغرق الأمر منهم بضعة أيام فقط لمعرفة الأسباب ومشاركة التفاصيل.

كما اتضح فيما بعد ، كانت الشهادات والمفتاح الخاص المعني جزءًا من حزمة

OpenDaylight GitHub المجانية ، والتي تُستخدم في بعض منتجات Cisco. أثرت المشكلة على جميع أجهزة توجيه سلسلة Cisco 250/350 / 350X / 550X. استخدم المطورون الشهادات لاختبار وظيفة

Cisco FindIT لإدارة شبكة الموجهات بشكل استباقي من خلال الاكتشاف التلقائي لجميع الأجهزة في الشبكة ، والتكوين من خلال واجهة واحدة ، وما إلى ذلك. كانت الشهادات في البرامج الثابتة للمنتجات بسبب الرقابة البسيطة.

أصدرت شركة Cisco البرامج الثابتة على الفور دون هذه الشهادات ، وفي 3 يوليو نشرت

توصيات أمنية . بالإضافة إلى ذلك ، قامت Cisco بإصلاح المشكلات الأخرى التي اكتشفها الماسح الضوئي: تجزئة كلمة المرور الفارغة ، التبعيات غير الضرورية ، ونقاط ضعف التبعية المختلفة.

لم يكن هناك تهديد للأمن هنا. حول الأسطورية "الخلفية من هواوي" غير وارد. وفقًا لشركة Cisco ، لم يتم التعرف على أي متجهات هجومية نظرًا لعدم استخدام الشهادات فعليًا في إصدارات البرامج الثابتة النهائية.

ولكن لا يزال ، هناك مشكلتان.

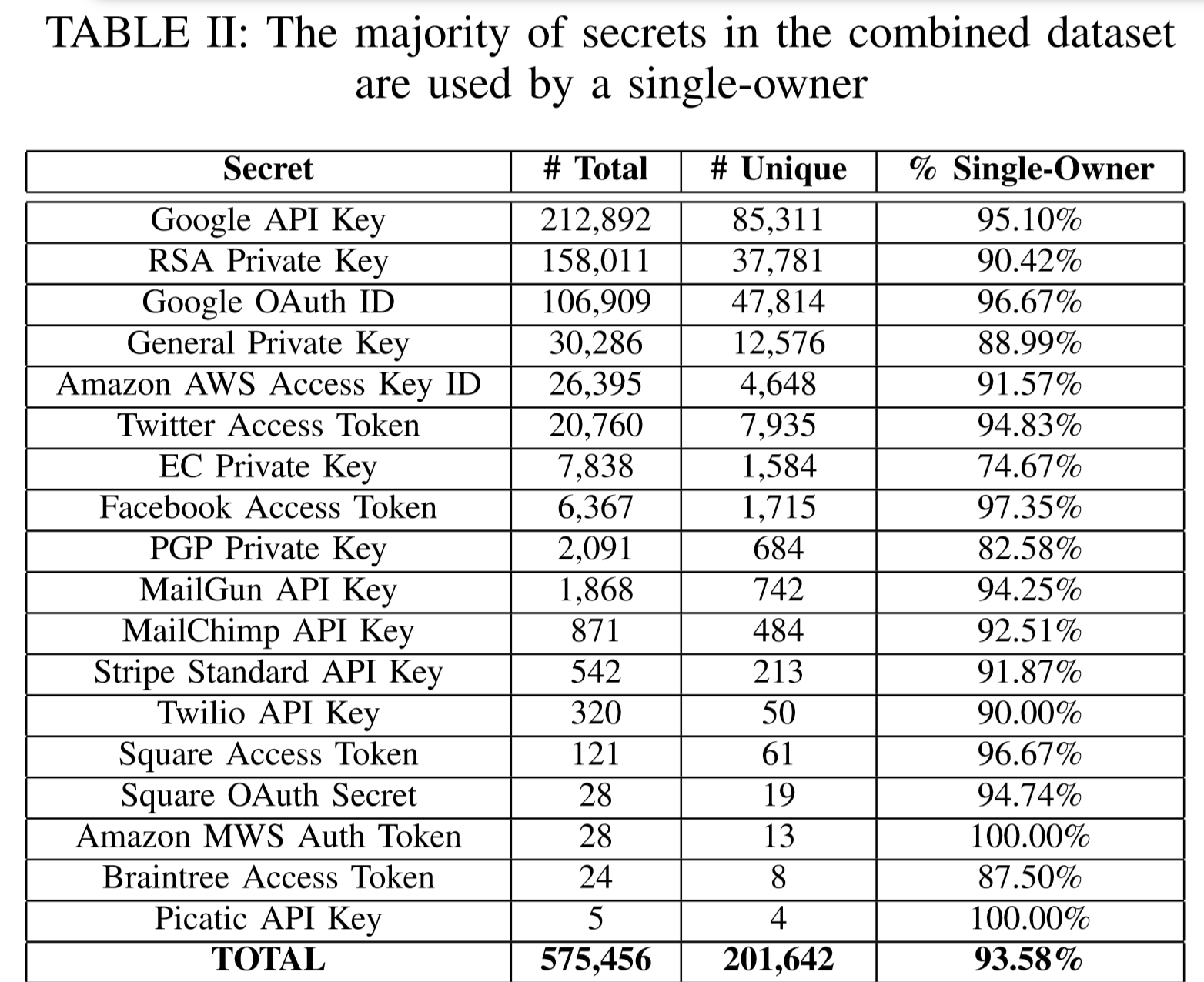

أولاً ، يضع المطورون غالبًا ، من أجل الراحة أو عن غير قصد ، معلومات حساسة في رمز البرنامج ، والذي يتم وضعه بعد ذلك في المجال العام. على سبيل المثال ، في مارس 2019 ، قام باحثون من جامعة نورث كارولينا بفحص GitHub ووجدوا أن أكثر من 100.000 مستودع يحتوي على مفاتيح API وعلامات مميزة ومفاتيح تشفير. بالإضافة إلى ذلك ، تصل الآلاف من "الأسرار" الجديدة الفريدة إلى جيثب كل يوم. تُظهر الإحصاءات العامة المتعلقة بالكائنات السرية التي تم العثور عليها أن مفاتيح Google API غالبًا ما تدخل في المجال العام. مفاتيح RSA الخاصة ومعرفات Google OAuth شائعة أيضًا.

أظهرت الدراسة أن المهاجم ، حتى مع وجود موارد قليلة ، يمكن أن يؤثر على العديد من مستخدمي GitHub ويجد الكثير من المفاتيح السرية. لمواجهة هذه المشكلة ، طورت GitHub ميزة مسح الرمز المميز

Token Scanning التي تفحص المستودعات ، وتبحث عن الرموز ، وتخطر مقدمي الخدمة بتسرب المعلومات.

والمشكلة الثانية هي أن البرامج تربط بشكل متزايد بين المشاريع على نفس GitHub مثل التبعيات الخارجية لـ Open Source ، دون التحقق منها وفقًا لذلك. اتضح أن المطورين يثقون بشكل أعمى في كود شخص آخر ، لا يمكن لأحد أن يتبعه. يتم وصف المشكلة ، على سبيل المثال ، في مقالة روس كوكس "مشكلتنا مع الإدمان" ،

وترجمتها على حبري.