ما هي المخاطر التي نتحملها عند تثبيت نظام "المنزل الذكي"؟ الذي يدفع المصابيح الكهربائية وغلاية من التطبيق على الهاتف الذكي ، داخل الشبكة المحلية وعن بعد. إذا كانت إدارة الأمن والأقفال مرتبطة بنظام ذكي (كما في حالة Amazon Key) ، فمن الواضح أن أي منهما. إذا لم يكن الأمر كذلك ، فمن الناحية النظرية ، من الممكن تخيل خطر تعطل برنامج آلة القهوة بنار لاحق. لكن من الأفضل عدم التخيل ، ولكن معرفة ذلك بشكل مؤكد.

قرر المتخصصون في فريق ICS CERT من Kaspersky Lab إجراء اختبار ميداني على المنزل الذكي لأحد موظفي الشركة (

أخبار ،

نشر مدونة ،

مقالة تقنية). كان القرصنة ناجحًا: صانع القهوة لم يعان ، لكن كان من الممكن السيطرة على النظام ، وإن كان مع افتراضين (واقعيًا جدًا) خلال التجربة. كانت إحدى النتائج غير السارة لهذا الهجوم هي تسرب البيانات الشخصية: إحداثيات المنزل ، وللأسف الشديد ، تحديد الموقع الجغرافي للهاتف الذكي. ومع ذلك ، انتهت التجربة بنبرة إيجابية: قامت الشركة المصنعة لنظام المنزل الذكي بإغلاق الثغرات الأمنية بنجاح.

التفسير الفني لعواقب القرصنةفي مقال تقني ، يتم تخصيص قدر كبير من المساحة للممل نسبيًا ، ولكن النقاط المهمة: ما الذي لم ينجح في الاختراق ، وكيف ذهب تحليل نظام المنزل الذكي لثغرات أمنية محتملة. قبل بدء التجربة ، عرف الباحثون بالفعل الشركة المصنعة للنظام. اتضح أنه

Fibaro ، الذي ينتج مجموعة متنوعة من أجهزته الخاصة لمنزل ذكي حديث ، بالإضافة إلى توفير التكامل مع أجهزة الطرف الثالث. علاوة على ذلك ، أعطى المالك فكرة مهمة - IP دائم للدخول إلى لوحة المسؤول. بالمناسبة ، Fibaro نفسها لا تنصح بفتح الوصول إلى وحدة التحكم عن طريق IP - فقط من خلال نظام السحابة. في هذه التجربة ، لعبت هذه الثغرة التي تركها المالك عن عمد دورًا.

من الناحية النظرية ، يمكن مهاجمة مثل هذا النظام في ثلاثة اتجاهات رئيسية: حاول اختراق جهاز التحكم بطريقة أو بأخرى ، أو ابحث عن نقاط الضعف في الجزء السحابي من الخدمة ، أو مهاجمة أجهزة إنترنت الأشياء المتصلة بوحدة التحكم نفسها. في الحالة الأخيرة ، يجب أن تكون على مقربة منها ، لذلك يبدو الخياران الأوليان أكثر واعدة.

والخطوة التالية هي تحليل البرامج الثابتة للجهاز و WebAPI. عادةً ، في مثل هذا التحليل ، ينتهي كل شيء ، ويظهر الخبر بأسلوب "يتم اكتشاف كلمة مرور سلكية في الجهاز." لكن في حالة فيبارو ، لم تكن هناك ثغرات أمنية واضحة. ولكن تم تلقي معلومات مفيدة حول تنفيذ جزء من منطق التحكم في PHP. بدون إذن ، وحدة التحكم تعطي فقط الرقم التسلسلي للجهاز ، وللتطفل على قطعة من الحديد هذه المعلومات عديمة الفائدة. ولكن ، كما اتضح ، فإنه يسمح لك باختراق الجزء السحابي من الخدمة.

يتيح لك الوصول إلى السحابة ، بدوره ، الحصول على نسخ احتياطية لقاعدة بيانات SQLite تحتوي على جميع إعدادات الجهاز دون إذن وتحميل الإعدادات الخاصة بك. من الناحية النظرية ، فإن تجاوز التفويض جعل من الممكن (قبل إصلاح الثغرة الأمنية) تنزيل نُسخ احتياطية لجميع مستخدمي النظام السحابي. يوفر تحليل القاعدة الحقيقية للجهاز الذي تمت مهاجمته الوصول إلى المعلومات الخاصة ، بما في ذلك إحداثيات المنزل والهاتف الذكي الذي تم تثبيت تطبيق التحكم عليه. هذه مشكلة خطيرة بالفعل ، لأنه (مع بعض القيود) يسمح لك بتحديد وقت عدم وجود مالك النظام في المنزل.

بالإضافة إلى ذلك ، كانت قاعدة البيانات تحتوي على معلومات كاملة حول أجهزة إنترنت الأشياء المتصلة ، فضلاً عن كلمة مرور للوصول إلى الإعدادات ، لكنها تمت إضافتها بإضافة "ملح". أظهر تحليل البرنامج الثابت أن "الملح" ليس عشوائيًا ، ولكنه مخيط بإحكام في الجهاز. من الناحية النظرية ، يمكن كسر كلمة مرور بسيطة للغاية ، ولكن في هذه الحالة لم تنجح. تحتوي قاعدة SQLite أيضًا على كلمات مرور مفتوحة للاتصال بالأجهزة الأخرى داخل الشبكة: إذا تزامنت كلمات المرور هذه مع الجهاز الرئيسي ، يمكن أيضًا التحكم في وحدة التحكم بسهولة.

ولكن مرة أخرى لم ينجح ذلك: كان مالك النظام على دراية بتوصيات الأمان الأساسية ولم يستخدم كلمة المرور نفسها للأجهزة المختلفة. لذلك ، كان علي تطبيق الهندسة الاجتماعية. مشكلة عدم الحصانة في النظام السحابي التي تسمح بتنفيذ عدد من الإجراءات دون ترخيص ، مع العلم فقط الرقم التسلسلي للجهاز (الذي يُعطى "مجانًا" إذا كان هناك إمكانية الوصول إلى لوحة المسؤول من الخارج) ، مما جعل السيناريو التالي ممكنًا. تم تحميل نسخة احتياطية معدّة من الجهاز الذي تم تضمين البرنامج النصي الخبيث فيه على "السحابة". تم إرسال رسالة حول الحاجة إلى "تحديث" الجهاز من خلال القدرات العادية للنظام السحابي إلى المالك (عبر البريد الإلكتروني والرسائل النصية القصيرة).

منذ علم صاحب النظام بالتجربة ، أدرك على الفور أن هذا لم يكن تصحيحًا حقيقيًا. ولكن بشكل عام ، هذا سيناريو حقيقي للغاية عندما يتلقى المستخدم رسالة معقولة من خلال قناة اتصال مألوفة ، لذلك تم تثبيت نسخة احتياطية. تم تنفيذ التعليمات البرمجية الضارة مع حقوق النظام بسبب وجود رقابة في كود PHP مما تسبب في تنفيذ نص bash:

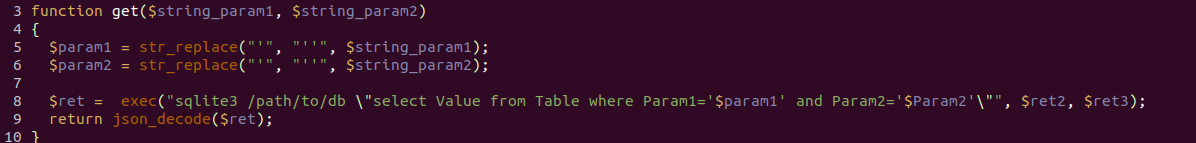

هنا ، فإن المعلمة التي حددها المستخدم (في الظروف العادية ، حتى مسؤول النظام ليس لديه امتيازات المستخدم الخارق على الجهاز) تدخل في وسيطة سطر الأوامر. سمح لنا التحقق غير الكافي من الحجج بتنفيذ تعليمات برمجية عشوائية بامتيازات الجذر وأخيراً الحصول على السيطرة الكاملة على الجهاز. بالتوازي ، تم العثور على إمكانية حقن SQL ، ولكن لم يتم استخدامها:

لم يخطط الباحثون لتكسير صانعة قهوة في منزل حقيقي ، لذلك غيروا لحن المنبه كـ "مرحبًا". تم إغلاق الثغرات المذكورة في نظام السحابة ورمز وحدة التحكم. لأسباب واضحة ، لا يتم الكشف عن طرق محددة للتحايل على الحماية في مقالة فنية - لتجنب استخدامها من قبل المهاجمين الحقيقيين على الأجهزة التي لم يتم تحديثها بعد. ولكن في هذه التجربة ، يتم إظهار ما يتم تركه عادة خارج العناوين بشكل جيد في هذه التجربة: هناك العديد من الطرق للتحقيق في حماية الجهاز ، ومعظمها لا ينتهي. في تجربة حقيقية ، تمكنت كل من الشركة المصنعة للجهاز ومالكه من تجنب أبسط أخطاء الأمان ، مثل كلمات المرور المضمنة والقابلة لإعادة الاستخدام. ومع ذلك ، تم تحديد عدد كاف من المشكلات التي يمكن أن تؤدي إلى تسرب البيانات الخاصة على الأقل ، وفي أسوأ الحالات ، لتجاوز أنظمة الأمان.

إخلاء المسئولية: الآراء الواردة في هذا الملخص قد لا تتوافق دائمًا مع الموقف الرسمي لـ Kaspersky Lab. عزيزي المحررين يوصون عمومًا بمعالجة أي آراء بتشكك صحي.