في مرحلة معينة من نضج أمن المعلومات ، تبدأ العديد من الشركات في التفكير في كيفية الحصول على المعلومات المتعلقة بالتهديدات السيبرانية ذات الصلة بها واستخدامها. اعتمادًا على تفاصيل الصناعة في المنظمة ، يمكن أن تسبب أنواعًا مختلفة من التهديدات الاهتمام. تشكلت طريقة استخدام مثل هذه المعلومات من قبل شركة لوكهيد مارتن في مادة

الدفاع المدعومة بالمخابرات .

لحسن الحظ ، فإن خدمات أمن المعلومات لديها الكثير من المصادر للحصول عليها ، وحتى فئة منفصلة من الحلول - Threat Intelligence Platform (TIP) ، والتي تتيح لك إدارة عمليات استلامها وتوليدها ودمجها في أدوات الأمان.

كمركز لرصد حوادث أمن المعلومات والاستجابة لها ، من المهم للغاية بالنسبة لنا أن تكون المعلومات المتعلقة بالتهديدات السيبرانية التي نتلقاها ونصدرها ذات صلة وقابلة للتطبيق ، والأهم من ذلك أنها قابلة للإدارة. بعد كل شيء ، فإن أمن المنظمات التي عهدت بنا إلى حماية بنيتها التحتية يعتمد على هذا.

قررنا مشاركة رؤيتنا حول TI في Jet CSIRT والتحدث عن محاولة تكييف الأساليب المختلفة التي يمكن أن تكون مفيدة لإدارة ذكاء التهديد السيبراني.

في مجال الأمن السيبراني ، يعمل القليل على مبدأ set'n'forget. لن يحظر جدار الحماية الحزم حتى يتم تكوين المرشحات ، ولا يجد IPS علامات على نشاط ضار في حركة المرور ، حتى يتم تنزيل التواقيع عليها ، ويبدأ SIEM في كتابة قواعد الارتباط بشكل مستقل وتحديد الإيجابيات الخاطئة. تهديد المخابرات ليست استثناء.

يكمن تعقيد تطبيق الحل الذي يعكس حقًا مفهوم ذكاء التهديدات في تعريفه ذاته.

تهديد المعلومات عبارة عن عملية بحث وتحليل

لبعض مصادر المعلومات للحصول على

معلومات حول التهديدات السيبرانية الحالية وتجميعها من أجل تنفيذ تدابير لتعزيز الأمن السيبراني وزيادة الوعي

بأمن المعلومات لمجتمع معين لأمن المعلومات .

بعض المصادر قد تشمل:

- المصادر المفتوحة للمعلومات. كل ما يمكن العثور عليه باستخدام Google و Yandex و Bing وأدوات أكثر تخصصًا مثل Shodan و Censys و nmap. تسمى عملية تحليل هذه المصادر بذكاء المصادر المفتوحة (OSINT). تجدر الإشارة إلى أن المعلومات التي تم الحصول عليها من خلال OSINT تأتي من مصادر مفتوحة (غير سرية). إذا تم دفع المصدر ، فقد لا يجعله سريًا ، مما يعني أن تحليل مثل هذا المصدر هو أيضًا OSINT.

- وسائل الإعلام. كل ما يمكن العثور عليه في وسائل الإعلام وعلى منصات التواصل الاجتماعي Sosial Media Intelligence (SOCMINT). هذا النوع من الحصول على البيانات هو في الأساس جزء لا يتجزأ من OSINT.

- أماكن مغلقة ومنتديات تناقش تفاصيل الجرائم الإلكترونية القادمة (deepweb ، darknet). في الغالب في مناطق الظل يمكنك الحصول على معلومات حول هجمات DDoS أو عن إنشاء برامج ضارة جديدة يحاول المتسللون بيعها هناك.

- الأشخاص الذين لديهم إمكانية الوصول إلى المعلومات. "الزملاء" والأشخاص الذين يستسلمون لأساليب الهندسة الاجتماعية هم أيضًا مصادر يمكنهم تبادل المعلومات.

هناك طرق أكثر جدية متوفرة فقط للخدمات المتخصصة. في هذه الحالة ، يمكن أن تأتي البيانات إما من وكلاء يعملون بشكل سري في بيئة جرائم الإنترنت ، أو من أشخاص متورطين في جرائم الإنترنت ويتعاونون مع التحقيق. في كلمة واحدة ، كل هذا يسمى الذكاء البشري (الذكاء البشري). بالطبع ، نحن لا نمارس HUMINT في Jet CSIRT.

من المستحيل وضع كل هذه العمليات في "صندوق" يعمل بشكل مستقل. لذلك ، عندما يتعلق الأمر بحل TI ، فعلى الأرجح ، فإن اقتراحه الرئيسي بشأن قيمة المستهلك هو

المعلومات ذاتها

حول التهديدات السيبرانية وكيفية إدارتها ، والوصول إلى

مجتمع أمن المعلومات بشكل أو بآخر.

معلومات التهديد السيبراني

في عام 2015 ، نشرت MWR Infosecurity ، إلى جانب CERT والمركز الوطني لحماية البنية التحتية لبريطانيا العظمى ،

كتيب معلومات سلط الضوء على 4 فئات من المعلومات الناتجة عن عملية TI. هذا التصنيف مطبق عالميا الآن:

- التشغيل. معلومات حول الهجمات السيبرانية القادمة والمستمرة ، والتي يتم الحصول عليها ، كقاعدة عامة ، عن طريق الخدمات الخاصة نتيجة لعملية HUMINT أو باستخدام التنصت على قنوات الاتصال للمهاجمين.

- استراتيجية. المعلومات المتعلقة بتقييم المخاطر لمنظمة ما لتصبح ضحية لهجوم سيبراني. لا تحتوي على أي معلومات فنية ولا يمكن استخدامها بأي شكل من الأشكال على معدات الحماية.

- التكتيكية. معلومات حول التقنيات والتكتيكات والإجراءات (TTP) والأدوات التي يستخدمها مجرمو الإنترنت كجزء من حملة ضارة.

حالة في نقطة - افتتح مؤخرا LockerGoga- الأداة : cmd.exe.

- التقنية : يتم إطلاق خزانة تشفير ، والتي تقوم بتشفير جميع الملفات على كمبيوتر الضحية (بما في ذلك ملفات Windows kernel) باستخدام خوارزمية AES في وضع تشفير الكتلة (CTR) بطول مفتاح 128 بت. يتم تشفير مفتاح الملف ومتجه التهيئة (IV) باستخدام خوارزمية RSA-1024 باستخدام دالة إنشاء قناع MGF1 (SHA-1). بدوره ، لزيادة قوة التشفير لهذه الوظيفة ، يتم استخدام مخطط تعبئة OAEP. ثم يتم تخزين المفاتيح المشفرة للملف و IV في رأس الملف المشفر نفسه.

- الإجراء : علاوة على ذلك ، تبدأ البرامج الضارة في تنفيذ العديد من العمليات الفرعية المتوازية ، بحيث تشفر فقط كل 80،000 بايت من كل ملف ، متخطية الـ 80،000 بايت التالية لتسريع التشفير.

- التكتيكات : ثم يتطلب فدية في عملات bitcoins للمفتاح لفك تشفير الملفات مرة أخرى.

اقرأ المزيد

هنا .

تظهر هذه المعلومات كنتيجة للتحقيق الشامل في حملة ضارة ، والتي قد تستغرق وقتًا طويلاً. نتائج هذه الدراسات هي النشرات الإخبارية والتقارير المقدمة من الشركات التجارية مثل Cisco Talos و FireEye و Symantec و Group-IB و Kaspersky GREAT والمؤسسات الحكومية والجهات التنظيمية (FinCERT و NCCCI و US-CERT و FS-ISAC) ، بالإضافة إلى باحثين مستقلين.

يمكن ويجب استخدام المعلومات التكتيكية على أجهزة الأمن وعند بناء بنية الشبكة.

- الفني. معلومات حول علامات ومضمون النشاط الضار أو عن كيفية التعرف عليها.

على سبيل المثال ، عند تحليل البرامج الضارة ، وجد أنه ينتشر كملف .pdf مع المعلمات التالية:

- price_december.pdf اسمه ،

- بدء عملية pureevil.exe ،

- وجود تجزئة MD5 من 81a284a2b84dde3230ff339415b0112a ،

- الذي يحاول إنشاء اتصالات مع خادم C & C في 123.45.67.89 على منفذ TCP 1337 .

في هذا المثال ، تكون الكيانات هي أسماء الملفات والعملية وقيمة التجزئة وعنوان الخادم ورقم المنفذ. العلامات هي تفاعل هذه الكيانات فيما بينها ومكونات البنية الأساسية: بدء العملية ، وتفاعل الشبكة الصادرة مع الخادم ، وتغيير مفاتيح التسجيل ، إلخ.

ترتبط هذه المعلومات ارتباطًا وثيقًا بمفهوم مؤشر التسوية (IoC). من الناحية الفنية ، طالما لم يتم العثور على الكيان في البنية التحتية ، فإنه لا يزال لا يقول أي شيء. ولكن ، إذا وجدت ، على الشبكة ، حقيقة محاولات توصيل المضيف بخادم C&C على

123.45.67.89:1337 أو بداية عملية

pureevil.exe ، وحتى مع MD5 sum

81a284a2b84dde3230ff339415b0112a ، فهذا بالفعل مؤشر للحل الوسط.

بمعنى أن مؤشر التسوية هو مزيج من بعض الكيانات وعلامات النشاط الضار والمعلومات السياقية التي تتطلب استجابة من خدمات أمن المعلومات.

في الوقت نفسه ، في مجال أمن المعلومات ، من المعتاد استدعاء مؤشرات التسوية فقط للكيانات التي لاحظها شخص ما في نشاط ضار (عناوين IP وأسماء النطاقات ومقاطع التجزئة وعناوين URL وأسماء الملفات ومفاتيح التسجيل وما إلى ذلك).

يشير الكشف عن مؤشر التسوية فقط إلى أنه ينبغي إيلاء الاهتمام لهذه الحقيقة وتحليلها لتحديد المزيد من الإجراءات. لا يوصى بشكل قاطع بحظر المؤشر على SZI على الفور دون توضيح جميع الظروف. لكن سنتحدث عن هذا أكثر.

تنقسم مؤشرات التسوية أيضًا إلى:

- الذرية. تحتوي على ميزة واحدة فقط لا يمكن تقسيمها ، على سبيل المثال:

- C & C Server IP Address - 123.45.67.89

- كمية التجزئة هي 81a284a2b84dde3230ff339415b0112a

- مركب. تحتوي على كيانين أو أكثر في نشاط ضار ، على سبيل المثال:

- المقبس - 123.45.67.89:5900

- سوف يولد price_december.pdf الملف عملية pureevil.exe بتجزئة 81a284a2b84dde3230ff339415b0112a

من الواضح أن الكشف عن مؤشر مركب سوف يشير على الأرجح إلى حل وسط للنظام.

يمكن أن تتضمن المعلومات الفنية أيضًا كيانات متنوعة للكشف عن مؤشرات التسوية وحجبها ، على سبيل المثال ، قواعد Yara وقواعد الارتباط لـ SIEM وتوقيعات متنوعة للكشف عن الهجمات والبرامج الضارة. وبالتالي ، يمكن تطبيق المعلومات التقنية بوضوح على معدات الحماية.

مشاكل الاستخدام الفعال لمعلومات TI الفنية

وبأقصى سرعة ، يمكن لمقدمي خدمات TI الحصول على المعلومات الفنية حول التهديدات السيبرانية بالضبط ، وكيفية تطبيقها هي سؤال للمستهلك. هذا هو المكان الذي تكمن فيه معظم المشاكل.

على سبيل المثال ، يمكن تطبيق مؤشرات التسوية في عدة مراحل من الاستجابة لحادث IS:

- في مرحلة الإعداد (الإعداد) ، حظر بشكل استباقي المؤشر على SIS (بالطبع ، بعد استثناء إيجابي كاذب) ؛

- في مرحلة الكشف ، تتبع تشغيل قواعد تحديد المؤشر في الوقت الفعلي من خلال أدوات المراقبة (SIEM ، SIM ، LM) ؛

- في مرحلة التحقيق في الحادث ، باستخدام المؤشر في عمليات الفحص بأثر رجعي ؛

- في مرحلة تحليل أكثر تعمقا للأصول المتأثرة ، على سبيل المثال ، عند تحليل الكود المصدري لعينة ضارة.

كلما زاد العمل اليدوي في مرحلة أو أخرى ، ستكون هناك حاجة لمزيد من التحليلات (إثراء جوهر المؤشر بالمعلومات السياقية) من موردي مؤشرات التسوية. في هذه الحالة ، نتحدث عن معلومات سياقية خارجية ، أي حول ما يعرفه الآخرون بالفعل حول هذا المؤشر.

عادة ، يتم تقديم مؤشرات التسوية في شكل ما يسمى

بتغذية التهديد أو

الأعلاف . هذه قائمة منظمة لبيانات التهديد بأشكال مختلفة.

على سبيل المثال ، ما يلي هو تغذية تجزئة ضارة بتنسيق json:

هذا مثال للتغذية الجيدة الغنية بالسياق:

- يحتوي على رابط لتحليل التهديد ؛

- اسم التهديد ونوعه وفئته ؛

- الطابع الزمني للنشر.

كل هذا يتيح لك إدارة مؤشرات التسوية من هذه الخلاصة عند التحميل على أدوات حماية المعلومات والرصد ، ويقلل أيضًا من الوقت لتحليل الحوادث التي عملت عليها.

ولكن هناك موجزات جودة أخرى (عادةً ما تكون مفتوحة المصدر). على سبيل المثال ، فيما يلي مثال لعناوين خوادم C & C المفترضة من مصدر مفتوح واحد:

كما ترون ، فإن المعلومات السياقية غائبة تمامًا هنا. يمكن لأي من عناوين IP هذه استضافة خدمة شرعية ، بعضها يمكن أن يكون برامج Yandex أو برامج زحف Google التي تقوم بفهرسة المواقع. لا يمكننا قول أي شيء عن هذه القائمة.

يعد غياب أو عدم كفاية السياق في موجز ويب للتهديدات أحد المشكلات الرئيسية للمستهلكين للمعلومات التقنية. بدون السياق ، الكيان من الخلاصة غير قابل للتطبيق ، وفي الواقع ، ليس مؤشرا على التسوية. بمعنى آخر ، من المحتمل أن يؤدي حظر أي عنوان IP على SZI ، وكذلك تحميل هذه الخلاصة إلى أدوات المراقبة ، إلى عدد كبير من الإيجابيات الخاطئة (false false - FP).

إذا أخذنا في الاعتبار استخدام مؤشرات التسوية من وجهة نظر الكشف عن أدوات المراقبة ، فإن هذه العملية المبسطة هي تسلسل:

- دمج المؤشر في أدوات الرصد ؛

- تحريك قاعدة الكشف عن المؤشر ؛

- هو تحليل استجابة الخدمة.

نظرًا لوجود مورد بشري في هذا التسلسل ، فنحن مهتمون بتحليل حالات تحديد المؤشرات التي تشير فعليًا إلى وجود تهديد للمنظمة وتقليل عدد FPs فقط.

في الأساس ، يتم تشغيل الإيجابيات الخاطئة من خلال اكتشاف جوهر الموارد الشائعة (Google و Microsoft و Yandex و Adobe وما إلى ذلك) على أنها ضارة محتملة.

مثال بسيط: إنه يفحص البرامج الضارة التي وصلت إلى المضيف. لقد اكتشف أنه يتحقق من الوصول إلى الإنترنت عن طريق الاقتراع

update.googleapis.com . يتم

سرد أصل

update.googleapis.com في موجز التهديد كمؤشر على الحل الوسط ويدعو FP. وبالمثل ، يمكن الحصول على موجز التجزئة لمكتبة أو ملف شرعي تستخدمهما البرامج الضارة وعناوين DNS العامة وعناوين برامج الزحف والعناكب المختلفة والموارد للتحقق من CRLs (قائمة إبطال الشهادات) ومختصرات عنوان URL (bit.ly ، goo). gl ، الخ).

يمكن أن يستغرق اختبار هذا النوع من الاستجابة ، وليس إثراءه في سياق خارجي ، وقتًا كبيرًا إلى حد ما للمحلل ، حيث يمكن تفويت حادثة حقيقية.

بالمناسبة ، هناك خلاصات مؤشرات يمكن أن تؤدي إلى FP. أحد الأمثلة على ذلك هو

مورد misp-warninglist .

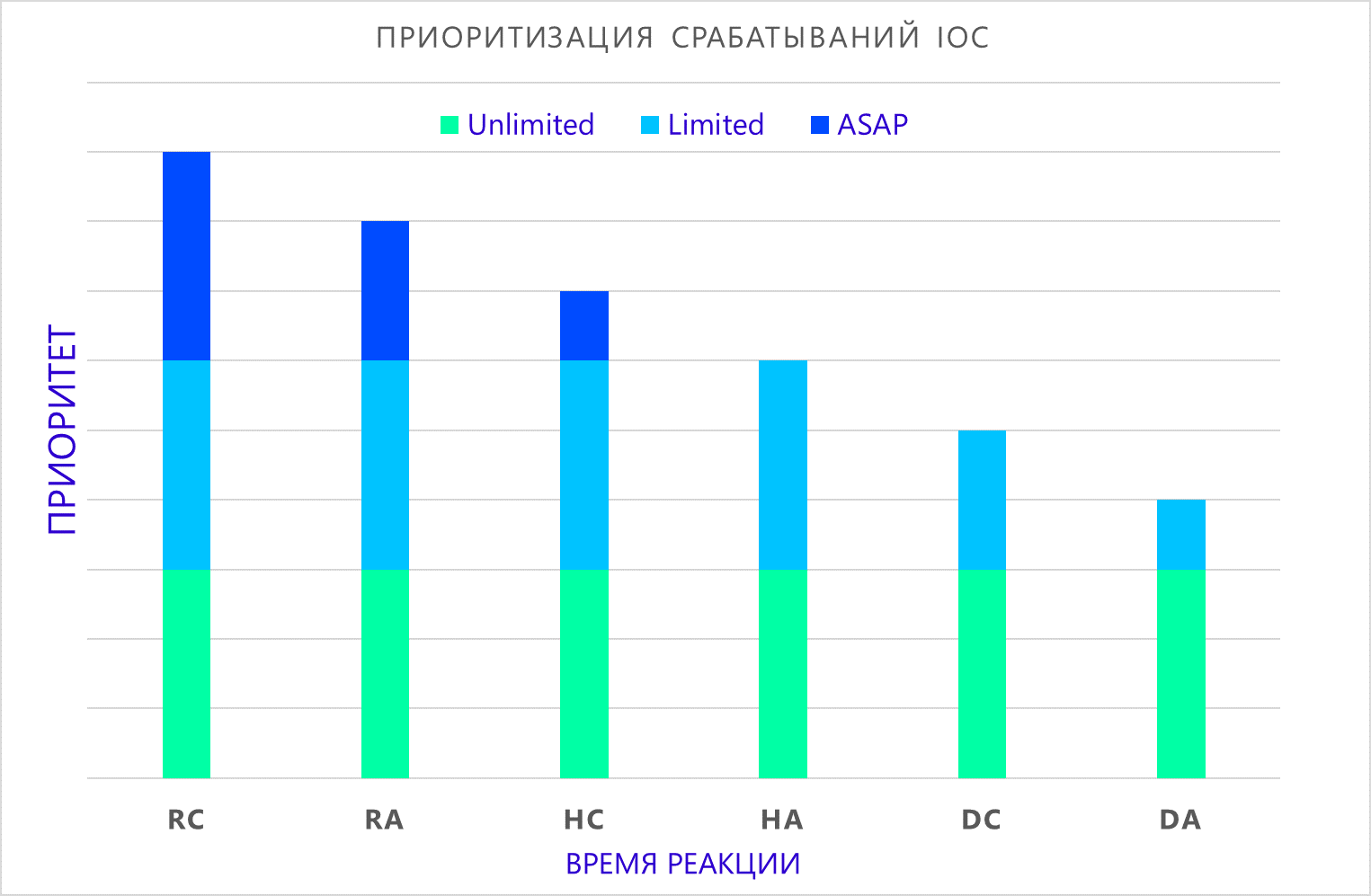

تحديد أولويات مؤشرات التسوية

مشكلة أخرى هي تحديد أولويات الاستجابات. وبشكل نسبي ، ما هو نوع اتفاقية مستوى الخدمة الذي سنحصل عليه عند اكتشاف مؤشر معين للتسوية. في الواقع ، لا يعطي مقدمو تغذية التهديد الأولوية للكيانات التي تحتوي عليها. لمساعدة المستهلكين ، يمكنهم إضافة درجة من الثقة في ضرر أحد الكيانات ، كما هو الحال في موجزات Kaspersky Lab:

ومع ذلك ، فإن تحديد أولويات أحداث تحديد المؤشرات هي مهمة المستهلك.

لمعالجة هذه المشكلة في Jet CSIRT ، قمنا بتكييف

النهج الذي حدده Ryan Kazanciyan في COUNTERMEASURE 2016. وجوهره هو أن جميع مؤشرات التسوية التي يمكن العثور عليها في البنية التحتية يتم اعتبارها من وجهة نظر الانتماء إلى

مجالات النظام ومجالات البيانات .

مجالات البيانات في 3 فئات:

- نشاط في الوقت الفعلي على المصدر (ما يخزنه حاليًا في الذاكرة ؛ يتم اكتشافه عن طريق تحليل أحداث أمان المعلومات في الوقت الفعلي):

- بدء العمليات ، وتغيير مفاتيح التسجيل ، وإنشاء الملفات ؛

- نشاط الشبكة ، الاتصالات النشطة ؛

- أحداث أخرى ولدت للتو.

إذا تم الكشف عن مؤشر لهذه الفئة ، فإن وقت الاستجابة من خدمات IS يكون ضئيلاً .

- النشاط التاريخي (ما حدث بالفعل ؛ تم الكشف عنه أثناء عمليات الفحص بأثر رجعي):

- سجلات تاريخية

- القياس عن بعد.

- أثار التنبيهات.

إذا تم الكشف عن مؤشر لهذه الفئة ، فإن وقت رد الفعل من خدمات IS محدود .

- البيانات في حالة الراحة (ما كان موجودًا بالفعل قبل توصيل المصدر بالمراقبة ؛ حيث يتم الكشف عنها كجزء من عمليات الفحص بأثر رجعي للمصادر غير المستخدمة منذ وقت طويل):

- الملفات التي تم تخزينها لفترة طويلة على المصدر ؛

- مفاتيح التسجيل

- الأشياء الأخرى غير المستخدمة.

إذا تم الكشف عن مؤشر لهذه الفئة ، فإن وقت رد فعل خدمات IS يكون محدودًا بمدة التحقيق الكامل في الحادث .

عادة ، يتم تجميع التقارير والنشرات الإخبارية المفصلة على أساس هذه التحقيقات مع تفصيل لتصرفات المهاجمين ، ولكن أهمية هذه البيانات صغيرة نسبيا.

أي أن

مجالات البيانات هي حالة البيانات التي تم تحليلها والتي تم اكتشاف مؤشر التسوية فيها.

مجالات النظام هي انتماء مصدر مؤشر التسوية إلى أحد أنظمة البنية التحتية الفرعية:

- محطات العمل. المصادر التي يستخدمها المستخدم مباشرة لأداء العمل اليومي: محطات العمل ، أجهزة الكمبيوتر المحمولة ، الأجهزة اللوحية ، الهواتف الذكية ، الأجهزة الطرفية (VoIP ، VKS ، IM) ، برامج التطبيقات (CRM ، ERP ، إلخ).

- الملقمات. يشير هذا إلى الأجهزة الأخرى التي تخدم البنية التحتية ، أي أجهزة لتشغيل مجمع تكنولوجيا المعلومات: SZI (FW ، IDS / IPS ، AV ، EDR ، DLP) ، أجهزة الشبكة ، خوادم الملفات / الويب / الوكيل ، أنظمة التخزين ، ACS ، التحكم البيئي. البيئة الخ

الجمع بين هذه المعلومات مع تكوين علامات مؤشر التسوية

(الذرة ، مركب) ، اعتمادا على وقت رد الفعل المقبول ، يمكنك صياغة أولوية الحادث عند اكتشافه:

- في اسرع وقت ممكن. يتطلب الكشف عن مؤشر استجابة فورية من فريق الاستجابة.

- محدودة. يتطلب الكشف عن المؤشر تحليلًا إضافيًا لتوضيح ظروف الحادث واتخاذ إجراءات أخرى.

- غير محدود. يتطلب الكشف عن المؤشر إجراء تحقيق شامل وإعداد تقرير عن أنشطة المهاجمين. عادة ، يتم التحقيق في هذه النتائج في إطار الطب الشرعي ، والتي يمكن أن تستمر لسنوات.

حيث:

- RC - في الوقت الحقيقي الكشف عن مؤشر مركب.

- RA - الكشف عن مؤشر ذري في الوقت الحقيقي ؛

- HC - الكشف عن مؤشر مركب كجزء من التحقق بأثر رجعي ؛

- HA - الكشف عن مؤشر ذري كجزء من التحقق بأثر رجعي ؛

- DC - الكشف عن مؤشر مركب في مصادر طويلة غير مستخدمة ؛

- DA - الكشف عن مؤشر ذري في مصادر طويلة غير مستخدمة.

يجب أن أقول إن الأولوية لا تنتقص من أهمية الكشف عن المؤشر ، ولكنها توضح الوقت التقريبي الذي يجب أن نمنعه من الحلول الوسط المحتملة للبنية التحتية.

من الإنصاف أيضًا ملاحظة أنه لا يمكن استخدام هذا النهج بمعزل عن البنية التحتية المرصودة ، وسنعود إلى ذلك.

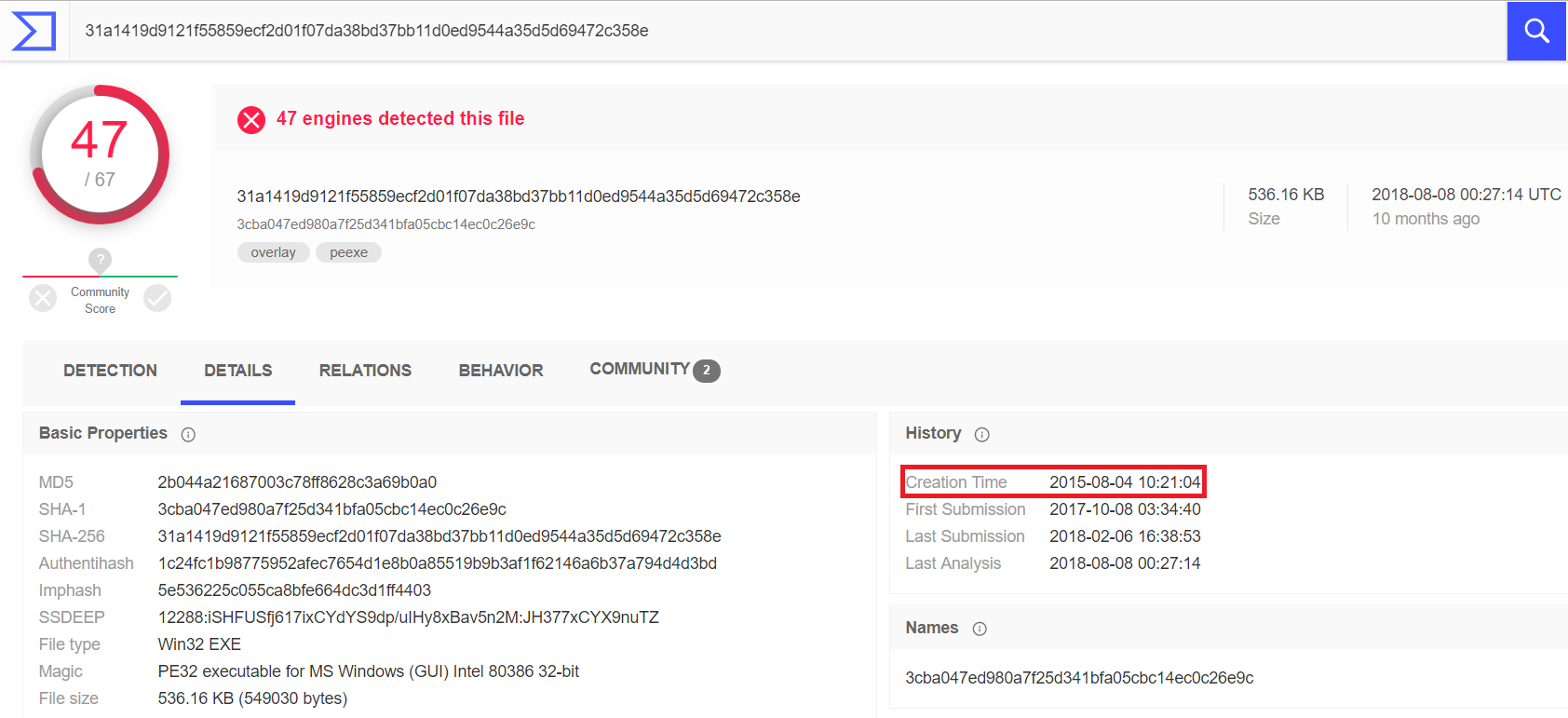

مراقبة حياة المؤشرات التوفيقية

هناك بعض الكيانات الخبيثة التي تترك مؤشر التسوية إلى الأبد. لحذف هذه المعلومات ، حتى بعد فترة طويلة من الوقت ، لا ينصح. غالبًا ما يصبح هذا الأمر ذا صلة في عمليات التدقيق بأثر رجعي

(NA / HA) وعند التحقق من وجود مصادر غير مستخدمة طويلة

(DC / DA) .

بعض مراكز المراقبة وموردي مؤشرات التسوية يعتبرون أنه من غير الضروري التحكم في وقت الحياة لجميع المؤشرات بشكل عام. ومع ذلك ، في الممارسة العملية يصبح هذا النهج غير فعال. في الواقع ، فإن مؤشرات التسوية ، على سبيل المثال ، تجزئات الملفات الضارة ، ومفاتيح التسجيل التي تم إنشاؤها بواسطة البرامج الضارة ، وعناوين URL التي يتم من خلالها إصابة العقدة ، لن تصبح كيانات شرعية ، أي صلاحيتها ليست محدودة.مثال على ذلك: تحليل SHA-256 لمجموع ملف RAT Vermin مع بروتوكول SOAP مغلف لتبادل البيانات مع خادم C & C. يظهر التحليل أنه تم إنشاء الملف في عام 2015. لقد وجدناها مؤخرًا على أحد خوادم ملفات عملائنا.

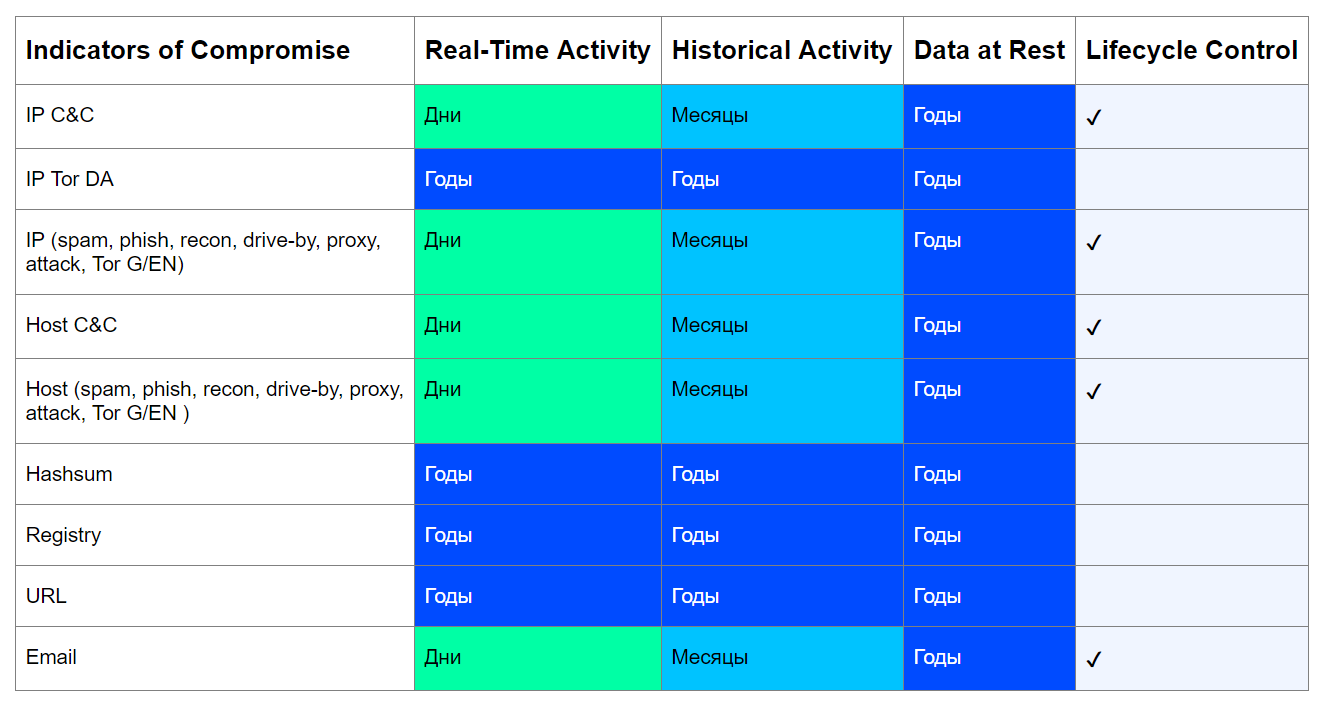

في الواقع ، فإن مؤشرات التسوية ، على سبيل المثال ، تجزئات الملفات الضارة ، ومفاتيح التسجيل التي تم إنشاؤها بواسطة البرامج الضارة ، وعناوين URL التي يتم من خلالها إصابة العقدة ، لن تصبح كيانات شرعية ، أي صلاحيتها ليست محدودة.مثال على ذلك: تحليل SHA-256 لمجموع ملف RAT Vermin مع بروتوكول SOAP مغلف لتبادل البيانات مع خادم C & C. يظهر التحليل أنه تم إنشاء الملف في عام 2015. لقد وجدناها مؤخرًا على أحد خوادم ملفات عملائنا. ومع ذلك ، ستكون هناك صورة مختلفة تمامًا عن نوع الكيانات التي تم إنشاؤها أو "اقتراضها" لفترة من الوقت لحملة ضارة. وهذا هو ، في الواقع ، هي نقاط النهاية تحت سيطرة المتسللين.يمكن أن تصبح هذه الكيانات شرعية مرة أخرى بعد أن يقوم أصحابها بمسح العقد التي تم اختراقها ، أو عندما يتوقف المهاجمون عن استخدام البنية الأساسية التالية.مع الأخذ في الاعتبار هذه العوامل ، من الممكن بناء جدول تقريبي لمؤشرات التسوية مع الإشارة إلى مجالات البيانات ، وفترة أهميتها والحاجة إلى التحكم في دورة حياتها:

ومع ذلك ، ستكون هناك صورة مختلفة تمامًا عن نوع الكيانات التي تم إنشاؤها أو "اقتراضها" لفترة من الوقت لحملة ضارة. وهذا هو ، في الواقع ، هي نقاط النهاية تحت سيطرة المتسللين.يمكن أن تصبح هذه الكيانات شرعية مرة أخرى بعد أن يقوم أصحابها بمسح العقد التي تم اختراقها ، أو عندما يتوقف المهاجمون عن استخدام البنية الأساسية التالية.مع الأخذ في الاعتبار هذه العوامل ، من الممكن بناء جدول تقريبي لمؤشرات التسوية مع الإشارة إلى مجالات البيانات ، وفترة أهميتها والحاجة إلى التحكم في دورة حياتها: الهدف من هذا الجدول هو الإجابة على ثلاثة أسئلة:

الهدف من هذا الجدول هو الإجابة على ثلاثة أسئلة:- هل يمكن أن يصبح هذا المؤشر شرعيًا مع مرور الوقت؟

- ما هو الحد الأدنى لفترة صلاحية المؤشر اعتمادًا على حالة البيانات التي تم تحليلها؟

- هل أحتاج للسيطرة على حياة هذا المؤشر؟

النظر في هذا النهج باستخدام مثال خادم IP C & C. اليوم ، يفضل المهاجمون رفع بنية تحتية موزعة ، غالبًا ما يغيرون العناوين حتى لا يلاحظوا أحدًا ويتجنبوا العوائق المحتملة من الموفر. في الوقت نفسه ، يتم نشر C&C غالبًا على نقاط اختراق ، على سبيل المثال ، في حالة Emotet . ومع ذلك ، يتم تصفية الروبوتات ، ويتم القبض على الأشرار ، وبالتالي فإن مؤشرا مثل عنوان IP لخادم C & C يمكن أن يصبح بالتأكيد كيانا شرعيا ، مما يعني أنه يمكن التحكم في حياته.إذا وجدنا مكالمات إلى خادم IP C & C في الوقت الحقيقي (RA / RC) ، فسيتم حساب فترة أهميتها بالنسبة لنا بالأيام. بعد كل شيء ، من غير المرجح أن يستضيف هذا العنوان في اليوم التالي لاكتشاف C&C.إن الكشف عن مثل هذا المؤشر في عمليات الفحص بأثر رجعي (HA / HC) ، والتي عادة ما تكون لها فترات أطول (مرة كل بضعة أسابيع / أشهر) ، سيشير أيضًا إلى فترة دنيا من الأهمية تساوي الفاصل الزمني المقابل. في الوقت نفسه ، قد لا تكون C&C نفسها نشطة ، ولكن إذا وجدنا حقيقة من التداول في بنيتنا التحتية ، فسيكون المؤشر مناسبًا لنا.ينطبق المنطق نفسه على أنواع المؤشرات الأخرى. الاستثناءات هي كميات التجزئة ومفاتيح التسجيل وعقد شبكة Tor Directory Directory (DA) وعناوين URL.مع قيم التجزئة والتسجيل ، كل شيء بسيط - لا يمكن إزالته من الطبيعة ، لذلك ليس من المنطقي التحكم في العمر الافتراضي. ولكن يمكن إزالة عناوين URL الضارة ، وبالطبع لن تصبح مشروعة ، لكنها لن تكون نشطة. ومع ذلك ، فهي فريدة من نوعها ويتم إنشاؤها خصيصًا لحملة ضارة ، بحيث لا يمكن أن تصبح شرعية.إن عناوين IP الخاصة بعُقد DA لشبكة Tor معروفة تمامًا ولم تتغير ، وعمرها محدود فقط بعمر شبكة Tor نفسها ، وبالتالي فإن هذه المؤشرات ذات صلة دائمًا.كما ترون ، بالنسبة لمعظم أنواع المؤشرات من الجدول ، فإن التحكم في حياتهم ضروري.نحن في Jet CSIRT نؤيد هذا النهج للأسباب التالية.- , - , - , , , .

, Microsoft 99 , APT35. - Microsoft .

IP- , -. , IP- «», , . - , .

, , , . - .

, . 1 MS Office, -, . , , , .

هذا هو السبب في أننا نعتبر أنه من المهم الآن السعي لتكييف العمليات ووضع مناهج للتحكم في عمر المؤشرات المدمجة في وسائل الحماية.تم وصف أحد هذه الأساليب في مؤشرات التناقص في التسوية بمركز لوكسمبورغ للاستجابة لحالات الطوارئ في حالات الطوارئ (CIRCL) ، الذي أنشأ فريقه منصة لتبادل المعلومات حول تهديدات مجموعة خدمات MISP . في MISP ، من المزمع تطبيق الأفكار من هذه المادة. للقيام بذلك ، قامت مستودعات المشروع في الأساس بفتح الفرع المناسب ، مما يثبت مرة أخرى أهمية هذه المشكلة لمجتمع أمن المعلومات.يفترض هذا النهج أن عمر بعض المؤشرات ليس متجانسًا وقد يتغير على النحو التالي:- يتوقف المهاجمون عن استخدام بنيتهم الأساسية في الهجمات الإلكترونية ؛

- يتعلم عن الهجوم السيبراني المزيد والمزيد من المتخصصين في أمن المعلومات ويضع المؤشرات في كتلة على SZI ، مما يجبر المهاجمين على تغيير العناصر المستخدمة.

وبالتالي ، يمكن وصف عمر هذه المؤشرات في شكل وظيفة معينة تميز معدل خروج تاريخ انتهاء كل مؤشر بمرور الوقت.يبني زملاء CIRCL نموذجهم باستخدام الشروط المستخدمة في MISP ، ومع ذلك ، يمكن استخدام الفكرة العامة للنموذج خارج منتجهم:- يتم تعيين مؤشر التسوية (أ) تقييم أساسي معين ( ) ، والتي تتراوح من 0 إلى 100 ؛

في مادة CIRCL ، يتم أخذها في الاعتبار من خلال الموثوقية / الثقة في مزود المؤشر والتصنيفات ذات الصلة. في الوقت نفسه ، عند الكشف المتكرر للمؤشر ، قد يتغير التقييم الأساسي - الزيادة أو النقصان ، اعتمادًا على خوارزميات الموفر.- تم إدخال الوقت ، حيث يجب أن تكون النتيجة الإجمالية = 0 ؛

- تم تقديم مفهوم معدل خروج مؤشر انتهاء الصلاحية (decay_rate). ، الذي يميز معدل انخفاض درجة المؤشر العام بمرور الوقت ؛

- الطوابع الزمنية دخلت و ، يصف ، على التوالي ، الوقت والوقت الحاليين عندما شوهد المؤشر آخر مرة.

نظرًا لجميع الشروط المذكورة أعلاه ، يقدم الزملاء من CIRCL الصيغة التالية لحساب النتيجة الإجمالية (1):

حيث،المعلمةيُقترح اعتباره ،حيث ،- وقت الكشف الأول للمؤشر ؛- وقت الكشف الأخير للمؤشر ؛- الحد الأقصى للوقت بين المؤشر اثنين المكتشفة. الفكرة هي أنه عندما تكون النتيجة = 0 ، يمكن عندئذٍ سحب المؤشر المقابل. وفقًا لبياناتنا ، يقوم بعض مزودي تغذية التهديد بتنفيذ طرق أخرى للتحكم في مؤشرات التسوية ذات الصلة وتصفية استخدامها على مستوى وقائي. ومع ذلك ، فإن معظم هذه التقنيات بسيطة للغاية. حاولنا تطبيق الخوارزمية من مادة CIRCL للمؤشرات التي تم اكتشافها في مرحلة الكشف وتطبيقها كقواعد للحظر على SIS أثناء الاستجابة ونشاط ما بعد الحادث. من الواضح ، لا يمكن تطبيق هذا النهج بشكل لا لبس فيه إلا على تلك الأنواع من المؤشرات المعروفة.

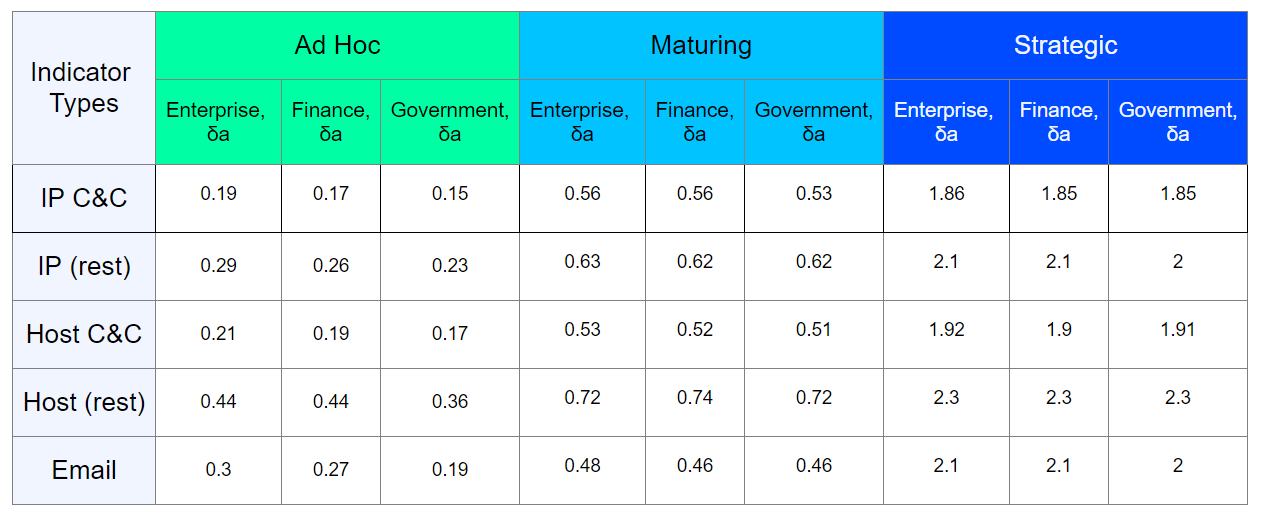

تقدم المادة CIRCL مثالاً لما يسمى بفترة السماح - وقت ثابت للتصحيح ، يمنح الموفر مالك المورد ، الذي لاحظت في نشاط مشبوه ، قبل فصل المورد. ولكن بالنسبة لمعظم أنواع المؤشرات غير معروف حتى الآن.لسوء الحظ ، لا يمكننا التنبؤ بدقة بالوقت الذي يصبح فيه كيان معين شرعيًا. ومع ذلك ، نحن دائمًا (من مورد المؤشر أو من تحليل المصادر المفتوحة) لدينا معلومات حول وقت اكتشاف هذا الكيان في المرة الأولى والأخيرة ، وكذلك نوع من التقييم الأساسي. وبالتالي ، لمعرفة متى سيكون من الممكن شطب المؤشر وفقًا للمادة CIRCL ، يفصلنا متغير واحد فقط - decay_rate. ومع ذلك ، لا يكفي فقط جعلها ثابتة لجميع المؤشرات ، والأهم من ذلك ، بالنسبة لجميع البنى التحتية.لذلك ، حاولنا ربط كل نوع من المؤشرات ، والذي يمكن التحكم في دورة الحياة به ، بمعدل انتهاء الصلاحية (decay_rate) ، ونوع البنية التحتية الملاحظة ومستوى نضج أمن المعلومات.من خلال إجراء جرد للبنية التحتية المحمية المعينة ، ومعرفة عمر البرامج والأجهزة التي تستخدمها ، فإننا نحدد الانحلال لكل نوع من مؤشرات التسوية. يمكن تقديم نتيجة تقريبية لهذا العمل في شكل جدول: أؤكد مرة أخرى أن النتيجة في الجدول تقريبية ، في الواقع ، يجب إجراء التقييم بشكل فردي لبنية تحتية محددة.مع ظهور تواريخ انتهاء الصلاحية لكل مؤشر ، يمكننا تحديد الوقت التقريبي عندما يمكن شطبها. تجدر الإشارة أيضًا إلى أن حساب وقت الشطب يجب أن يتم فقط عندما يكون هناك ميل نحو انخفاض درجة المؤشر الأساسي.على سبيل المثال ، ضع في اعتبارك مؤشر مع تصنيف أساسي 80 ، الوقت = 120 وتحلل مختلف ( ). كما يتضح من الرسوم البيانية ، بتحديد الحد الحرج التقريبي للتقييم (في حالتنا - 20 ، مع تقييم مبدئي قدره 80) ، يمكننا ضبط الوقت للتحقق من هذا المؤشر لملاءمته. لمزيد من الاضمحلال ، كان أسرع هذه المرة. على سبيل المثال ، مع decay_rate = 3 وحد التقييم = 20 ، يمكن للمرء التحقق من هذا المؤشر لمدة 50 يومًا تقريبًا من تشغيله في SZI.

أؤكد مرة أخرى أن النتيجة في الجدول تقريبية ، في الواقع ، يجب إجراء التقييم بشكل فردي لبنية تحتية محددة.مع ظهور تواريخ انتهاء الصلاحية لكل مؤشر ، يمكننا تحديد الوقت التقريبي عندما يمكن شطبها. تجدر الإشارة أيضًا إلى أن حساب وقت الشطب يجب أن يتم فقط عندما يكون هناك ميل نحو انخفاض درجة المؤشر الأساسي.على سبيل المثال ، ضع في اعتبارك مؤشر مع تصنيف أساسي 80 ، الوقت = 120 وتحلل مختلف ( ). كما يتضح من الرسوم البيانية ، بتحديد الحد الحرج التقريبي للتقييم (في حالتنا - 20 ، مع تقييم مبدئي قدره 80) ، يمكننا ضبط الوقت للتحقق من هذا المؤشر لملاءمته. لمزيد من الاضمحلال ، كان أسرع هذه المرة. على سبيل المثال ، مع decay_rate = 3 وحد التقييم = 20 ، يمكن للمرء التحقق من هذا المؤشر لمدة 50 يومًا تقريبًا من تشغيله في SZI. من الصعب للغاية تنفيذ النهج الموصوف ، ولكن سحره هو أنه يمكننا إجراء الاختبارات دون التأثير على العمليات الثابتة لأمن المعلومات والبنية التحتية للعملاء. الآن نقوم بتشغيل الخوارزمية لمراقبة عمر عينة معينة من المؤشرات ، والتي قد تقع افتراضيًا تحت التشغيل. ومع ذلك ، في الواقع ، لا تزال هذه المؤشرات تعمل في SZI. من الناحية النسبية ، نحن نأخذ عينة من المؤشرات التي نعتبرها خاصة بهم ، ويلاحظ وجود اتجاه لخفض في تقييم أساسي، وضع علامة عليها بأنها "شطب"، إذا كان الاختبار قد أكد عدم الاعتداد بها.من السابق لأوانه الحديث عن فعالية هذا النهج ، لكن نتائج الاختبار ستساعدنا على تحديد ما إذا كان الأمر يستحق ترجمته "إلى إنتاج".يمكن أن تساعد مثل هذه التقنية في التحكم ليس فقط في تلك المؤشرات التي يتم تشغيلها على SIS بسبب الاستجابة للحادث. إن التكيف الناجح لهذا النهج من قِبل موفري معلومات التهديدات الإلكترونية سيتيح لهم تحديد موجز ويب للتهديدات بحيث يحتويون على مؤشرات للتسوية مع عمر معين لبعض العملاء والبنية التحتية المحددة.

من الصعب للغاية تنفيذ النهج الموصوف ، ولكن سحره هو أنه يمكننا إجراء الاختبارات دون التأثير على العمليات الثابتة لأمن المعلومات والبنية التحتية للعملاء. الآن نقوم بتشغيل الخوارزمية لمراقبة عمر عينة معينة من المؤشرات ، والتي قد تقع افتراضيًا تحت التشغيل. ومع ذلك ، في الواقع ، لا تزال هذه المؤشرات تعمل في SZI. من الناحية النسبية ، نحن نأخذ عينة من المؤشرات التي نعتبرها خاصة بهم ، ويلاحظ وجود اتجاه لخفض في تقييم أساسي، وضع علامة عليها بأنها "شطب"، إذا كان الاختبار قد أكد عدم الاعتداد بها.من السابق لأوانه الحديث عن فعالية هذا النهج ، لكن نتائج الاختبار ستساعدنا على تحديد ما إذا كان الأمر يستحق ترجمته "إلى إنتاج".يمكن أن تساعد مثل هذه التقنية في التحكم ليس فقط في تلك المؤشرات التي يتم تشغيلها على SIS بسبب الاستجابة للحادث. إن التكيف الناجح لهذا النهج من قِبل موفري معلومات التهديدات الإلكترونية سيتيح لهم تحديد موجز ويب للتهديدات بحيث يحتويون على مؤشرات للتسوية مع عمر معين لبعض العملاء والبنية التحتية المحددة.استنتاج

يعتبر Treat Intelligence ، بطبيعة الحال ، مفهومًا ضروريًا ومفيدًا لأمن المعلومات يمكن أن يعزز بشكل كبير من أمان البنية التحتية للشركة. لتحقيق الاستخدام الفعال لل TI ، تحتاج إلى فهم كيف يمكننا استخدام المعلومات المختلفة التي تم الحصول عليها من خلال هذه العملية.عند الحديث عن المعلومات التقنية لـ Threat Intelligence ، مثل موجزات التهديد ومؤشرات التسوية ، يجب أن نتذكر أن طريقة استخدامها يجب ألا تستند إلى القائمة السوداء العمياء. في المظهر ، تحتوي الخوارزمية البسيطة للكشف عن التهديد وحجبه في الواقع على العديد من "العثرات" ، وبالتالي ، من أجل الاستخدام الفعال للمعلومات التقنية ، من الضروري تقييم جودتها بشكل صحيح ، وتحديد أولوية عمليات الكشف ، والتحكم أيضًا في وقت حياتها من أجل تقليل الحمل على SPI.ومع ذلك ، تعتمد فقط على المعرفة التقنية للتهديدات الاستخبارات. من المهم للغاية تكييف المعلومات التكتيكية في عمليات الدفاع. بعد كل شيء ، يصعب على المهاجمين تغيير التكتيكات والتقنيات والأدوات ، بدلاً من جعلنا نطارد جزءًا آخر من مؤشرات التسوية التي تم اكتشافها بعد هجوم القراصنة. لكن سنتحدث عن هذا في مقالاتنا القادمة.المؤلف: ألكسندر أخريمتشيك ، خبير في مركز رصد واستجابة جيت Infosystems Jet Infrastructures ، Jet CSIRT