مقدمة لهذه القضية

في ممارستنا للعمل مع أنواع مختلفة من العملاء - من الشركات الدولية الكبرى إلى الشركات الصغيرة أو حتى أصحاب المشاريع الفردية - نلاحظ مشاكل مماثلة عند محاولة العمل بشكل منهجي مع الثغرات الأمنية.

على الرغم من أن الشركة صغيرة نسبيًا ، إلا أنه يكفي وجود ماسح ضوئي أو أكثر من الاختصاصيين وأخصائي واحد سيجري فحوصات دورية للبنية التحتية بالكامل ، بحيث تغطي المشكلات الأكثر وضوحًا أو سهولة في الإصلاح.

في الممارسة العملية ، عندما تنمو شركة ما ، ينمو عدد الأجهزة الموجودة على الشبكة ، يتم استخدام أنظمة معلومات جديدة ، بما في ذلك الأجهزة غير القياسية ، لم يعد النهج البسيط كافيًا ، لأن الشركة تريد إجابات عن الأسئلة:

- وما هي نقاط الضعف في تقرير الماسح الضوئي (قد يكون هناك آلاف وعشرات الآلاف) التي تحتاج إلى العمل معها ولماذا؟

- كم يكلف إصلاح هذه الثغرات الأمنية؟

- ويمكن لأي شخص استخدامها حقا لشن هجوم؟

- وما الذي أخاطر به إذا لم أصحح أي شيء؟

- وكيفية التأكد من أن كل شيء ثابت؟

لن يحصل كل حارس أمن ومسؤول نظام على الفور على إجابة واضحة على كل هذه الأسئلة. أيضًا ، لا تنسَ أن إدارة الثغرات في حد ذاتها عملية معقدة إلى حد ما ، وهناك العديد من العوامل التي تؤثر على صنع القرار:

- مخاطر كبيرة بأن تصبح ضحية لهجوم جماعي أو مستهدف إذا لم يتم القضاء على الثغرات في الوقت المناسب (وخاصة المحيط الخارجي) ؛

- التكلفة العالية للتخلص من العديد من الثغرات الأمنية ، خاصةً في حالة عدم وجود تصحيح جاهز أو مشكلة عدم حصانة تؤثر على عدد كبير من الأجهزة الموزعة (غالبًا ما يكون هذا عامل توقف ، ونتيجة لذلك تستمر المشاكل) ؛

- إذا كان الأشخاص المختلفون أو حتى الشركات التي لا تمتلك دائمًا المؤهلات اللازمة للتقييم الصحيح لنقاط الضعف المكتشفة مسؤولة عن أنواع مختلفة من المعدات ، فقد تكون عملية الإزالة تستغرق وقتًا طويلاً للغاية أو قد لا تبدأ على الإطلاق ؛

- إذا تم استخدام معدات متخصصة أو أنظمة SCADA ، فهناك احتمال كبير لعدم وجود تصحيحات ضرورية من الشركة المصنعة أو عدم القدرة على تحديث النظام من حيث المبدأ.

وبسبب كل هذا ، فإن عملية إدارة الثغرات الأمنية ، التي يتم تنفيذها بشكل عشوائي ، لا تبدو فعالة ومفهومة في نظر الشركة.

نظرًا لاحتياجات العمل وفهم تفاصيل العمل مع ثغرات أمنية المعلومات ، توصلنا في Akribia إلى خدمة منفصلة.

ماذا توصلنا؟

كنا نظن أن إدارة الثغرات بحاجة إلى أن يتم التعامل معها بشكل منهجي ، مثل أي عملية. وهذه هي بالضبط العملية ، علاوة على ذلك ، مستمرة ومتكررة ، تتكون من عدة مراحل.

اتصال العميل

نحن نحرص على توفير وتكوين ودعم جميع الأدوات اللازمة. لا يُطلب من العميل سوى تخصيص خادم افتراضي أو فعلي (ربما يكون هناك عدة إذا كانت الشبكة كبيرة وموزعة). سنقوم نحن بتثبيت كل ما هو ضروري وتكوين للعملية الصحيحة.

جرد الأصول والتنميط

باختصار ، تتمثل النقطة في تحديد جميع الأجهزة الموجودة على الشبكة ، وتقسيمها إلى مجموعات من نفس النوع (قد يختلف مستوى تفاصيل هذا الانهيار تبعًا لحجم شبكة العميل أو وجود عدد كبير من الأجهزة المحددة) ، حدد المجموعات التي يتم تقديم الخدمة من أجلها ، ومعرفة الأشخاص المسؤولين عن المجموعات المختارة.

من المهم ليس فقط تنفيذ هذا الإجراء مرة واحدة ، ولكن لتسليط الضوء على الأنماط حتى تتمكن من فهم ما يحدث على الشبكة في أي وقت ، والعثور على أجهزة جديدة ، والعثور على الأجهزة القديمة التي انتقلت ، والعثور على أنواع فرعية جديدة داخل المجموعات ، وأكثر من ذلك. هذا مهم. جرد يحدث باستمرار مع تردد معين. في ممارستنا ، توصلنا إلى استنتاج مفاده أنه بدون فهم هيكل الأصول ، فإن الإدارة الفعالة لمخاطر الضعف ليست ممكنة.

لقد عملنا على خوارزمية تحديد سمات الأصول لفترة طويلة ، في كل مرة أضفنا فيها شروطًا جديدة أو غيرنا كل شيء من البداية. لن نكشف عن كل التفاصيل الفنية ونقدم سطور من التعليمات البرمجية التي تنفذ خوارزمية لدينا ، نحن نوفر فقط سلسلة من الإجراءات العامة:

- يوفر العميل خطة شبكة IP.

- باستخدام ماسح ضوئي للشبكة ، يتم تشكيل بصمة لكل جهاز بناءً على منافذ الشبكة المفتوحة ونظام التشغيل.

- يتم دمج الملفات الشخصية حسب الجهاز والنوع (على سبيل المثال ، معدات شبكات Cisco Catalyst 2960 \ Network).

- عند ظهور جهاز جديد ، يتم البحث في ملف التعريف الأكثر مماثلة.

- إذا كانت الدقة غير كافية ، فسيتم تحديد نوع الجهاز من قبل العميل.

- يتم إجراء عمليات فحص الشبكة المتكررة بشكل دوري لتحديث البيانات والبحث عن أجهزة وأنواع جديدة.

في غياب خطة IP دقيقة للشبكة (على سبيل المثال ، عند استخدام DHCP أو "العامل البشري") ، يكون خيار التوصيف عبر الإنترنت استنادًا إلى عدة عناوين IP معروفة. بعد ذلك ، يتم تعريف الأجهزة المماثلة داخل النوع ، ويتم ترقية ملف التعريف.

يتيح لنا هذا الأسلوب تحديد نوع الجهاز بدقة تبلغ حوالي 95٪ ، ولكنه يريد دائمًا المزيد. نحن منفتحون على الأفكار والتعليقات والتعليقات الجديدة. إذا كان هناك شيء لم نأخذه في الاعتبار ، فنحن مستعدون للمناقشة في التعليقات.

مسح الجدول الزمني

عندما يكون لدينا بالفعل جميع المعلومات اللازمة حول شبكة العميل ، فنحن نضع جدولًا للمسح بحثًا عن نقاط الضعف ، مع مراعاة تكرار الشيكات المطلوبة لكل نوع من أنواع الأجهزة. يمكن أن يكون التردد أي - من يوم واحد إلى سنة واحدة. يعتمد التردد من جهة على مدى سرعة وعدد المرات التي يكون فيها العميل جاهزًا للعمل مع نقاط الضعف في جهاز أو آخر ، ومن ناحية أخرى ، فإنه يؤثر على سعر الخدمة.

على سبيل المثال ، قد تبدو الخطة كما يلي:

من المهم الإشارة إلى أننا نوصي بشدة بالتحقق من محيط الشبكة الخارجية يوميًا لتقليل مخاطر استغلال الثغرات الأمنية لمدة يوم واحد (تم نشره للتو). تنطبق نفس التوصية على موارد الويب العامة للعميل.

في الواقع ، والمسح الضوئي

قبل أسبوع من تاريخ البدء المقرر لمسح مجموعات الأجهزة ، نتصل بالشخص المسؤول عن المجموعة ، ونبلغه بتواريخ المسح ونرسل قائمة كاملة بالأجهزة التي سنقوم بفحصها. في هذه المرحلة ، يمكنك ضبط (إذا لزم الأمر) منطقة التحقق. يتم ذلك لتقليل مخاطر التعرف على الأجهزة على الشبكة بشكل غير صحيح.

بعد اكتمال الفحص ، يتم إخبار الشخص المسؤول أيضًا. أي أصحاب المصلحة محدثون دائمًا.

نحن نستخدم عدة ماسحات ضوئية مختلفة ، بما في ذلك أدوات منفصلة للبحث عن نقاط الضعف في أنظمة الويب. لذلك نحصل على مزيد من المعلومات للتحليل ويمكننا إيجاد المزيد من المشاكل المحتملة.

لتحسين التكاليف ، لا يمكننا فحص المجموعة الكاملة للأجهزة من نفس النوع ، ولكننا نقتصر على عينة تمثيلية ، على سبيل المثال ، 30-50٪ من الأجهزة المحددة عشوائيًا من المجموعة أو 30-50٪ من الأجهزة من كل مكتب موزع جغرافياً. عند العثور على ثغرات أمنية حرجة على أجهزة انتقائية ، يتم بدء البحث عن ثغرات أمنية محددة بالفعل على جميع الأجهزة في المجموعة. حتى نحصل على التغطية الأكثر شمولية في وقت أقل.

من المهم ملاحظة أن هناك ثغرات أمنية منفصلة لا يتم تحديدها بواسطة الأدوات القياسية. عندما نبدأ في فحص نوع معين من الأجهزة ، نتحقق من جميع نقاط الضعف العامة ونتأكد من أن الماسحات الضوئية الخاصة بنا يمكنها العثور عليها. إذا فهمنا أن الأدوات القياسية ليست كافية ، فإننا نبحث عن نقاط الضعف الفردية يدويًا أو نطور أدواتنا الخاصة للتحقق منها.

والأهم من ذلك ، عندما تظهر معلومات حول ثغرة أمنية خطيرة جديدة في الفضاء العام ، فلن ننتظر الفحص المجدول. سيتم إخطار جميع العملاء الذين قد يعانون من مشكلة عدم الحصانة التي تم العثور عليها فورًا بالمشكلة ، وسنقوم بإجراء فحص غير مجدول.

بشكل عام ، يوجد وصف مفصل لتقنية البحث عن الثغرات الأمنية الخاصة بنا إلى حد ما خارج نطاق هذه المقالة ، ولكن يمكنك التعرف عليها من خلال

العرض التقديمي الذي قدمناه في SOC-Forum في عام 2017.

تحليل نتائج المسح

إذا سبق لك تشغيل ماسح ضوئي للتأثر على شبكة شركة تضم أكثر من 100 مضيفًا ، فمن المحتمل أن تتذكر الإحساس الذي ينشأ عندما تنظر إلى قائمة سجلات طولها كيلومتر واحد من النوع نفسه ، والتي لا يمكن فهم محتوياتها إلا للوهلة الأولى. بدون معرفة خاصة ، من الصعب إجراء تقييم كافٍ لما يجب تركه كما هو ، وما يجب إصلاحه ، وفي أي ترتيب للعمل.

نأخذ هذه الخطوة على أنفسنا ، وننظر في النتائج ، ونختار المشاكل الحرجة حقًا التي يمكن أن تسبب أضرارًا حقيقية لعمل العميل.

نقيم هذه المعلمات مثل:

- توفر جهاز / خدمة عرضة للمهاجمين المحتملين ؛

- وجود استغلال عام ؛

- تعقيد العملية ؛

- المخاطر المحتملة لرجال الأعمال ؛

- هل هو إيجابي كاذب؟

- تعقيد القضاء ؛

- و هكذا.

بعد المعالجة ، يتم نشر الثغرات "التي تم التحقق منها والمعتمدة" من قبلنا في نظام إدارة الحوادث (سنتحدث عن ذلك بشكل منفصل) ، حيث يمكن لموظفي العميل الاطلاع عليهم أو طرح الأسئلة أو نقلهم إلى العمل أو رفضها إذا تم قبول المخاطر.

إذا لزم الأمر ، نرتب أيضًا استشارة مع الشخص المسؤول عن الأجهزة المستضعفة ونخبر بالتفصيل عما تم العثور عليه وما هي الخيارات والخيارات المتاحة لتقليل المخاطر.

بعد نقل مشكلة عدم الحصانة إلى العمل ، تنتقل الكرة إلى جانب العميل ، ونتابع مسح المجموعة التالية من الأجهزة.

لكن عملية المجموعة الأولى لا تنتهي عند هذا الحد.

التحكم في الضعف

في النظام ، لكل ثغرة منشورة ، يمكنك تعيين الحالة والموعد النهائي للإزالة. نحن نراقب تغييرات الحالة وكذلك المواعيد النهائية.

إذا تم إغلاق الثغرة الأمنية بواسطة العميل ، فسنرى ذلك ونجري فحصًا للتأكد من اختفاء الثغرة الأمنية بالفعل. لأن يتم تشغيل التحقق من مشكلة عدم حصانة واحدة فقط ، ثم لا يستغرق وقتًا طويلاً ، ويمكن الحصول على النتيجة في يوم لمئات الآلاف من المضيفين أو حتى في ثوانٍ لمجموعة صغيرة من الأجهزة.

إذا كانت الثغرة مغلقة بالفعل ، فإننا نؤكد ذلك. إذا تم الحفاظ على ثغرة أمنية على كل أو جزء من الأجهزة من المجموعة ، فسوف نعود للمراجعة.

تنتهي دورة العمل مع كل ثغرة أمنية فقط عندما نتأكد من أنها لم تعد موجودة على جميع الأجهزة التي تكون عرضة للإصابة بهجمات الفيروسات.

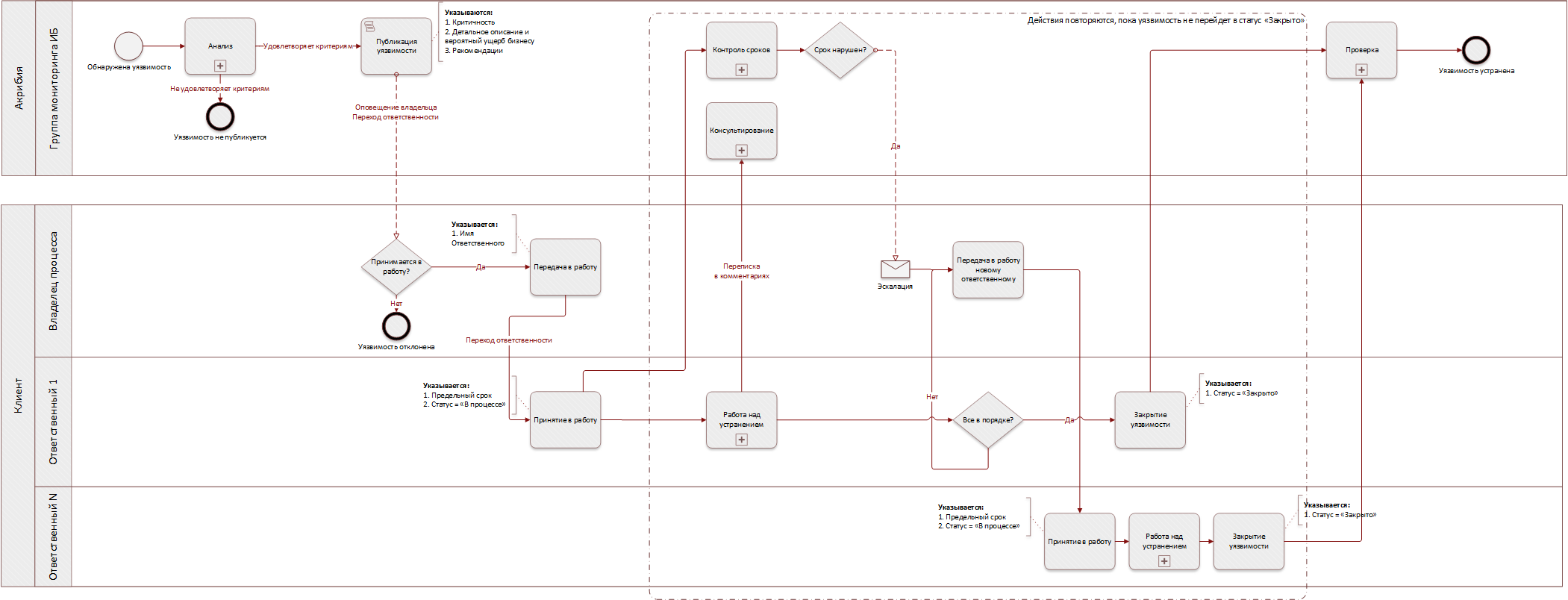

المخطط العام يبدو مثل هذا:

في عملية التحكم في إزالة الثغرات الأمنية ، يمكن التمييز بين عمليتين فرعيتين: السيطرة على المواعيد النهائية والعمل مع المسؤولين عن إغلاق الثغرات الأمنية من جانب العميل.

التحكم في توقيتأكرر ، لكل نقطة ضعف ، يجب تحديد موعد نهائي لإزالتها. يتم تعيين هذه المعلمة من قبل العميل بشكل مستقل ، أي نحن لا نملي السرعة التي ينبغي أن يعمل بها الموظفون المسؤولون ، لكننا نراقب تحقيق الأهداف. إذا تأخرت المهام ، فسيتم إخطار صاحب عملية إدارة ثغرة العميل بهذا. تنعكس المعلومات حول الثغرات الأمنية التي تم إغلاقها في الوقت المحدد أو منتهية الصلاحية في تقارير دورية بأسماء "الطلاب المتفوقين" و "الزوجي" ، إذا جاز التعبير. نعتبر أيضًا هذا المؤشر بمثابة متوسط سرعة إصلاح الثغرات الأمنية. لذلك يقوم العميل بجمع المعلومات اللازمة لجدولة ، وتحميل المسؤول ، وكذلك عن إنجازاتهم أو الإغفالات.

العمل مع المسؤولفي بعض الأحيان ، فيما يتعلق بمواطن الضعف الفردية ، هناك حاجة إلى تعيين عدة أشخاص مسؤولين ، أو نقل كل أو جزء من العمل في المهمة إلى شخص آخر ، أو ببساطة تغيير الشخص المسؤول بسبب فشل الشخص الأول ، أو في إجازة ، أو في إجازة مرضية ، وما إلى ذلك. كل هذا يسمح لنا بتنفيذ نظامنا.

توضح الصورة أدناه مخطط الخدمة في سياق ثغرة أمنية واحدة.

فعالية

هذه هي الطريقة التي بنينا بها عملية العمل ونرى في نهجنا عددًا من المزايا والفرص التي ستساعد بشكل أكثر فاعلية في التعامل مع نقاط الضعف وفي الوقت نفسه حل المشكلات المحددة في الجزء الأول من المقالة:

- نتعهد ليس فقط مهمة إطلاق الماسحات الضوئية للبحث عن نقاط الضعف في الشبكة ، ولكن أيضًا تحليل نتائج عملهم. نقوم بتصفية الفائض والنتيجة النهائية هي قائمة من الثغرات الأمنية التي يمكننا ويجب علينا التعامل معها.

- عند إعداد هذه القائمة وتقديمها إلى متخصصي العملاء المسؤولين ، نكتب دائمًا شيئين: وصف مفصل لمعنى الضعف والأثر السلبي على الأعمال التي يحملها ، والتوصيات المتعلقة بإزالة المخاطر أو تقليلها. وبالتالي ، يمكنك دائمًا فهم ما سيحدث إذا لم تفعل شيئًا ، ويمكنك تقدير وقت وتكلفة تنفيذ التدابير الموصى بها.

- إذا كانت لا تزال هناك شكوك أو حجج لصالح إزالة ثغرة أمنية معينة ، فيمكننا بالإضافة إلى ذلك اختبار إمكانية استغلال هذه الثغرة الأمنية في ظروف حقيقية أو بالقرب من الظروف الحقيقية. بعد هذا "المصغر" ، سيتبين مدى صعوبة وصعوبة قيام مهاجم محتمل بشن هجوم.

- أخيرًا ، عند اكتمال أعمال إزالة الثغرات الأمنية ، نتحقق دائمًا من ذلك. وبالتالي ، يمكن القضاء على مخاطر الأخطاء أو السهو.

والعميل ، بدوره ، يتلقى فرصًا قيمة في رأينا ويمكنه:

- التركيز على مجموعات الأجهزة المهمة حقًا ومراقبة وضعها في كثير من الأحيان ؛

- التركيز على نقاط الضعف الخطيرة التي يمكن أن تسبب أضرارا حقيقية ؛

- مراقبة العمل على كل نقطة ضعف وتتبع التغييرات في المواعيد والمواعيد النهائية ؛

- تلقي المشورة الفردية بشأن إغلاق نقاط الضعف ؛

- تحرير وقت موظفيها اللازمين لبدء ومعالجة نتائج عمليات المسح ، وكذلك لإعداد ودعم جميع الأدوات اللازمة ؛

- حسنًا ، وكمكافأة للمدير المالي - ترجمة التكاليف الرأسمالية لشراء الأدوات الخاصة بك للمسح الضوئي إلى تكاليف تشغيل لدفع تكاليف خدمات الخبراء.

المهتمة؟ في قسم

الخدمات على موقعنا ، يمكنك رؤية الأسعار ، وكذلك طلب خدمات الاختبار بشروط خاصة.