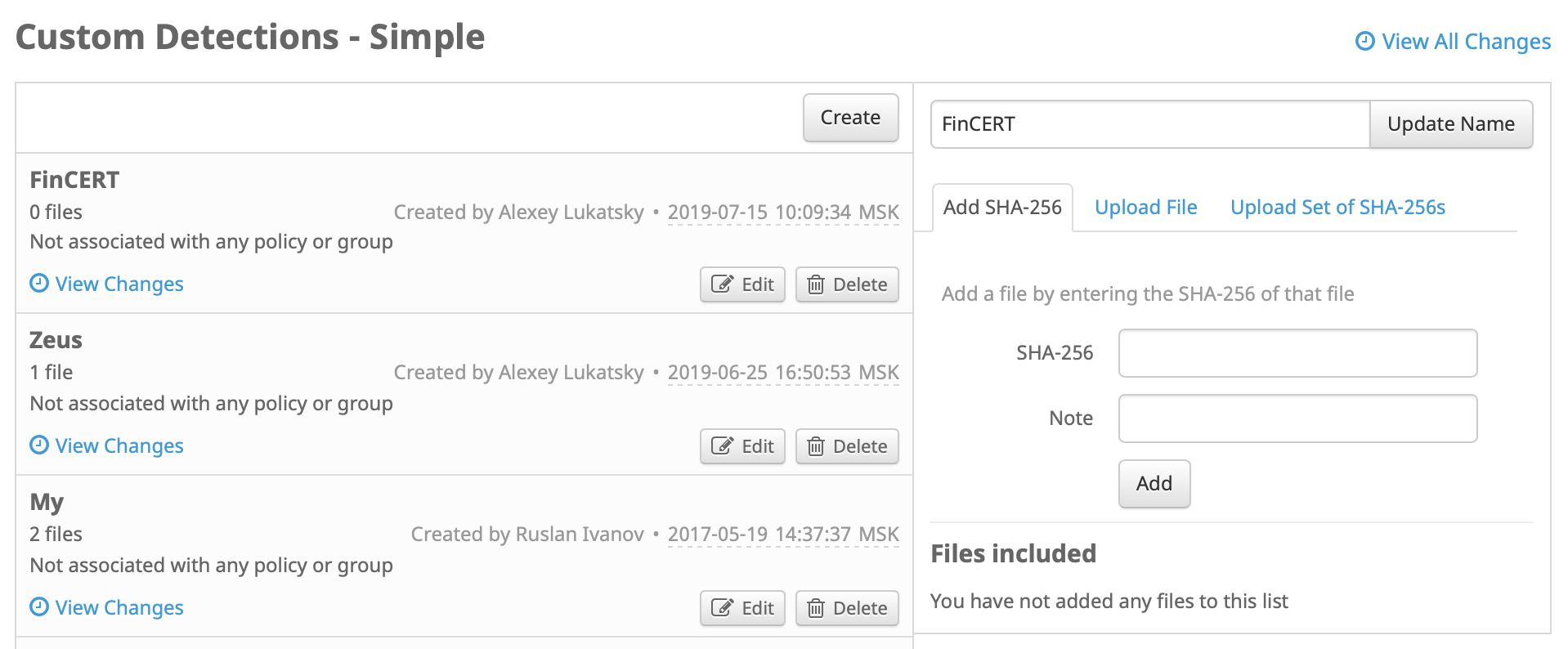

قادني منشور سابق عن برنامج البحث عن تهديدات Cisco Threat Response إلى الحصول على بعض الأسئلة حول كيفية دمج نسبة النقر إلى الظهور في خدمات الدولة SOSOPKA و FinCERT؟ لذلك قررت أن أكتب ملاحظة صغيرة وأظهر كيف يمكنك الحصول على أقصى استفادة من مؤشرات التسوية المرسلة إليك من قبل FSB والبنك المركزي. في الواقع ، لا يوجد شيء خارق ومعقّد في هذا الدمج - يستخدم المنظمون لدينا صيغًا موحدة ومقروءة لمؤشرات التسوية في جميع أنحاء العالم (أخشى أن أتخيل ما سيحدث إذا تم إرسال تجزئة للعينات الضارة وفقًا لـ GOST R 34.11-2012 ، وليس MD5 / SHA1 / SHA256) ، لكنهم لم يقدموا بعد واجهة برمجة تطبيقات لأتمتة العمل معهم. في أي حال ، ليس من الصعب استخدامها في Cisco Threat Response. من أجل عدم التقاط لقطة شاشة لهذا الإجراء ، ولكن لإظهاره في الديناميات ، قمت بتسجيل مقطع فيديو قصير يوضح استخدام مثال على الحياة الحقيقية مع الهجوم على

بروتوكول RDP الضعيف مدى سهولة تنظيم تفاعل إدارة الاتصالات العامة والأمن مع حلول أمان Cisco.

يمكن تنفيذ نفس الإجراء تمامًا مع أي مصدر آخر من عناصر Threat Intelligence - BI.ZONE و Kaspersky Lab و Group-IB و Anomali و Cisco Talos ، إلخ. إليك مقطع فيديو قصير حول كيفية القيام بذلك باستخدام US-CERT.

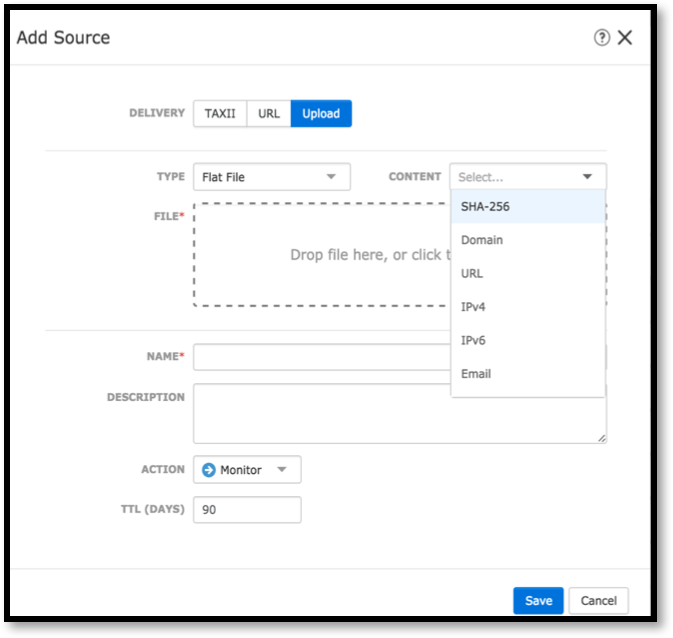

بعد إجراء تحقيق وتحديد آثار النشاط غير المصرح به على شبكتنا ، نواجه مهمة حظره سريعًا ، حيث من الضروري إدخال القواعد المناسبة في معدات الحماية التي تعمل على العقد ، عند الحدود ، في السحب. استجابة Cisco للتهديدات يمكنها القيام بذلك أيضًا.

ولكن ما مدى فائدة استخدام Cisco Threat Response للتحقيق في الحوادث؟ أليس من الأسهل استخدام نفس الحلول التي تعمل بها نسبة النقر إلى الظهور (CTR) - AMP لنقاط النهاية ، وأجهزة أمان البريد الإلكتروني ، وسيسكو فاير باور ، وما إلى ذلك ، ولكن بدون نسبة النقر إلى الظهور؟ لماذا نحتاج إلى نظام إضافي آخر؟ حاولت إجراء إجراء تحقيق في كل قرار من هذه القرارات وحصلت على أرقام مثيرة للاهتمام تتحدث عن نفسها.

بالنسبة إلى AMP for Endpoints ، يستغرق تحقيق مشابه لنسبة النقر إلى الظهور 30 ثانية على الأقل. خلال هذا الوقت ، يمكنني إنشاء السياسة التي أحتاج إليها وإدخال مؤشرات التسوية التي أحتاج إليها ، وبعد ذلك أبدأ البحث في نتائج Cisco AMP4E.

في الواقع ، سيستغرق الأمر وقتًا أكثر قليلاً ، لأنه يعتمد على عدد مؤشرات التسوية التي أحتاج إلى تعيينها في واجهة وحدة التحكم الإدارية (أو أحتاج إلى إعداد مسبق للملف مع مؤشرات أرفعها للتو إلى النظام).

في حالة Cisco Firepowe NGIPS ، يستغرق إجراء مشابه 40 ثانية على الأقل (حسب عدد مؤشرات التسوية التي أبحث عنها).

أخيرًا ، في حالة حل Cisco E-mail Security المدمج حديثًا مع CTR ، يستغرق البحث عن مؤشرات توفيقية في رسائل البريد الإلكتروني من خلال Cisco SMA (Security Management Appliance) 11 ثانية على الأقل إذا قمت يدويًا بتعيين قيم تجزئة الخبيثة أو المشبوهة الاستثمارات

و 18 ثانية على الأقل إذا أشرت إلى مصدر مؤشرات التسوية ، حيث سيتم تحميل البيانات في الوضع التلقائي.

بشكل عام ، لا يوجد الكثير لكل حل ، لكن إذا أجريت تحقيقًا شاملاً حول العديد من المنتجات والمؤشرات ذات الأنواع المختلفة في آن واحد ، فسوف أحتاج إلى 120 ثانية على الأقل. إذا شاهدت الفيديو مرة أخرى ، فسترى أنه في حالة استخدام Cisco Threat Respone ، يستغرق التحقيق 10 ثوانٍ فقط. وهذه المرة مستقلة تقريبًا عن عدد المؤشرات المطلوبة. اثني عشر مرة مكسب للوقت ونقص في إعداد مؤشرات التوفيق للتحميل إلى النظام - ما عليك سوى نسخ كل ما نحتاجه في الحافظة (أو في البرنامج المساعد لمتصفح Casebook) ولصقه في CTR. لذا ، إذا كانت لديك مهمة التحقيق في الحوادث بسرعة ، فإن Cisco Threat Respone المجانية تسمح لك بحل هذه المشكلة بشكل أكثر فعالية.

هذا مجرد مثال واحد على دمج حلول Cisco مع أنظمة الاستخبارات الحكومية للتهديدات. في الواقع ، هناك أكثر من ذلك. على سبيل المثال ، لا يمكننا أتمتة عملية التحقيق في الحوادث فقط ، ولكن أيضًا حظر هذه الأدوات التي نتلقاها تلقائيًا من خدمة الضمان الاجتماعي الحكومية أو FinCERT - يكفي استخدام واجهات برمجة التطبيقات الموجودة ، على سبيل المثال ، في Cisco AMP for Endpoints أو Cisco Firepower. صحيح ، قم بهذا (حظر تلقائيًا) بحذر.