لفترة طويلة بالفعل ، تمت مناقشة مصفوفة

MITER ATT & CK (التكتيكات العدوانية والتقنيات والمعارف المشتركة) في مواقع مختلفة ، بما في ذلك سلسلة كاملة من المقالات

هنا حول Habré نفسها. يمكننا القول أن المجتمع قد تبنى هذا النموذج ، علاوة على ذلك ، بدأ الكثيرون في استخدامه. اليوم قمنا بتجميع لك لمحة صغيرة من مختلف المشاريع التي تهدف إلى:

- تحسين الإدراك والراحة للعمل مع المصفوفة ؛

- تطابق التحليلات مع ATT & CK؛

- إجراء عمليات فحص للهجمات المختلفة الموضحة في المصفوفة.

سوف نتفق على الشاطئ: لم يتم اختبار الأدوات المساعدة التي تم مراقبتها تمامًا ، فمن الأفضل استشارة المصدر للحصول على التفاصيل.

محتوى

دخول

تم إنشاء أول نموذج ATT & CK في سبتمبر 2013 وتركز بشكل أساسي على Windows. منذ ذلك الحين ، تطورت ATT & CK بشكل كبير بفضل مساهمات مجتمع الأمن السيبراني. بالإضافة إلى ذلك ، تم إنشاء قاعدة معرفة إضافية لـ PRE-ATT & CK تصف التحضير للهجوم ، و ATT & CK للأجهزة المحمولة.

اعتبارًا من يوليو 2019 ، يتضمن Enterprise ATT & CK 314 طريقة هجوم لنظامي Windows و Linux و Mac. يتكون هيكل المصفوفة من 11 تكتيكًا: من الوصول الأولي إلى التحكم من خلال C&C و exfiltration من البيانات. تتكون كل مرحلة من مراحل دورة حياة الهجوم من العديد من التقنيات التي تم استخدامها بنجاح من قبل مجموعات مختلفة من مجرمي الإنترنت للتهديد بشبكة المؤسسة. عند اختبار الأمان ، فإن RedTeam تفعل الشيء نفسه ، وبالتالي ، فإن عدم استخدام قاعدة المعرفة هذه سيكون بمثابة إغفال كبير.

في هذه المقالة ، لن نتطرق إلى مصفوفة ATT & CK نفسها ، ويمكن الاطلاع على جميع التفاصيل على

موقع المطورين. يشار إلى استخدام قاعدة المعرفة هذه وقابليتها للتطبيق من خلال الاستخدام المتكرر من قِبل البائعين الرئيسيين وليس البائعين للغاية: جميع حلول الكشف عن التهديدات والصيد تقريبًا ترتبط بالفعل بالأحداث مع هذه المصفوفة.

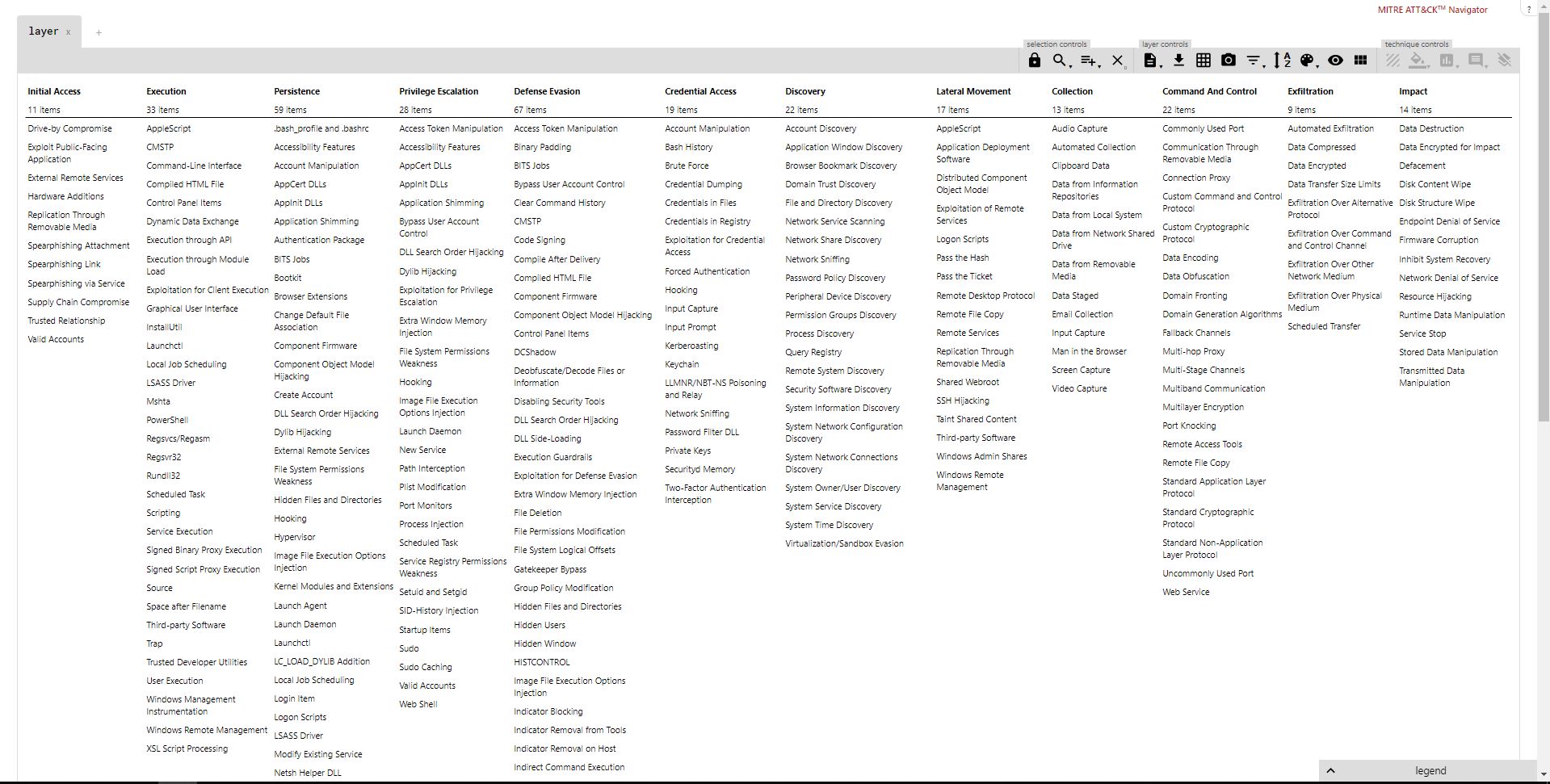

مصفوفة الملاحة ، عرض البيانات

ATT & CK Navigator

→

صفحة المشروعتطبيق ويب مفتوح المصدر يوفر التنقل والتعليقات التوضيحية الأساسية لجميع مصفوفات المنصة. على الرغم من بساطته ، فإن التطبيق يبسط العمل إلى حد كبير مع المصفوفة ، ويسمح لك بإنشاء طبقات فوق المصفوفة الرئيسية. قد تظهر طبقة معينة تقنيات تجميع معين ، أو العكس ، تصور طبقة واقية. سيساعدك Navigator في تخطيط عمل RedTeam أو BlueTeam. في الواقع ، يسمح لك التطبيق ببساطة بمعالجة الخلايا في المصفوفة: تشفير اللون ، إضافة تعليق ، تعيين قيمة عددية ، إلخ.

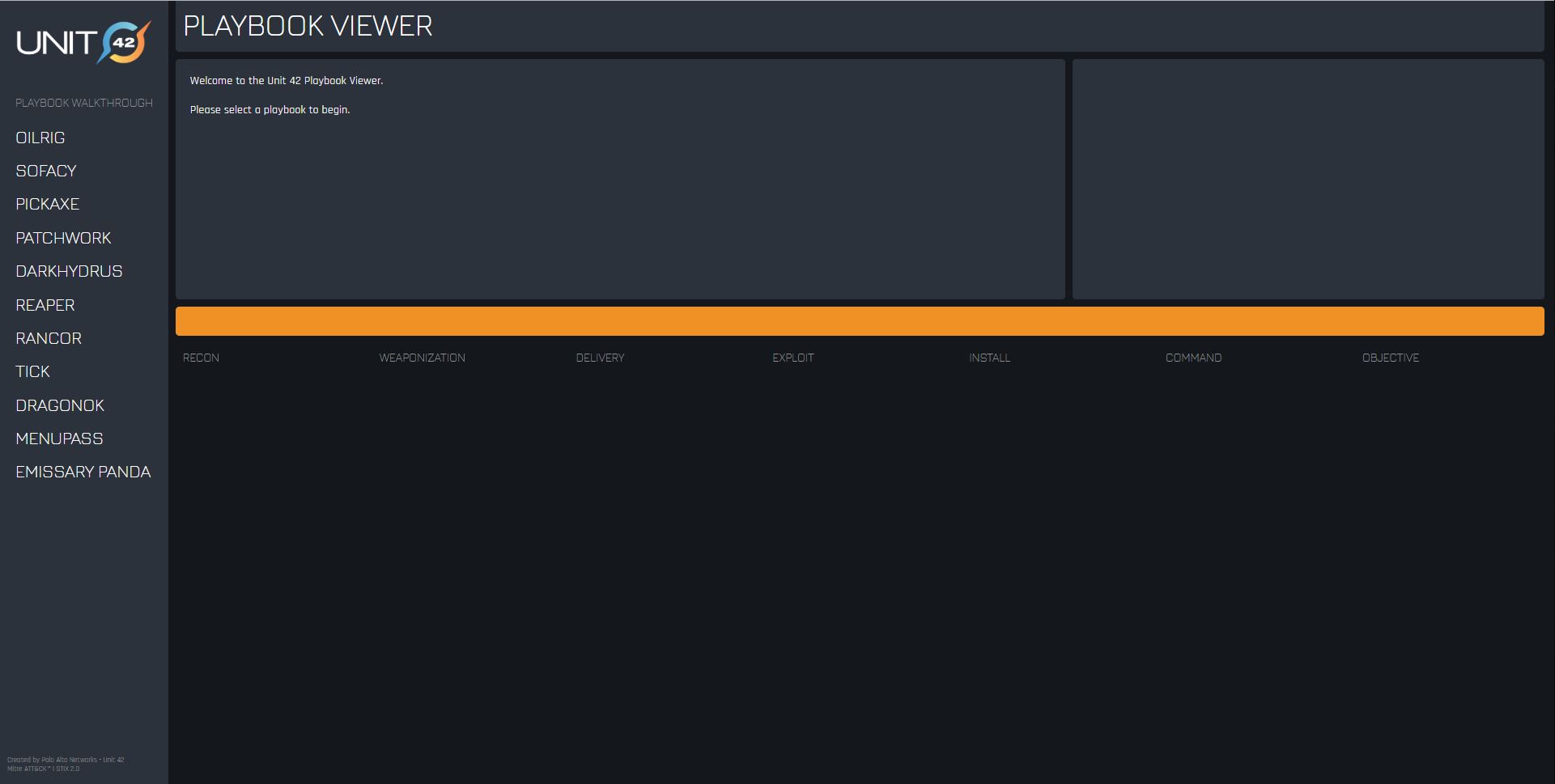

عارض كتاب اللعب

→

صفحة المشروع→

صفحة المشروع على جيثبViewer Playbook هو نظام تحليل محتوى STIX2 يحتوي على تقنيات معادية. الهدف من Playbook هو تبسيط الأدوات والأساليب والإجراءات التي يستخدمها الخصم في تنسيق منظم يمكن مشاركته مع الآخرين. توفر البنية التحتية لـ MITER ATT & CK أسماء وأوصاف وروابط لأمثلة عن كيفية استخدام المعارضين للتكتيكات أثناء العملية ، فضلاً عن الأساليب المستخدمة من قبل الخصم لتحقيقها.

ل BlueTeam

مستودع تحليلات الإنترنت (CAR) وأداة استكشاف السيارات (CARET) ، غير دقيقة

→

صفحة المشروع غير الصحيحة→

صفحة المشروع غير الصحيحة على جيثب→

صفحة مشروع سيارة→

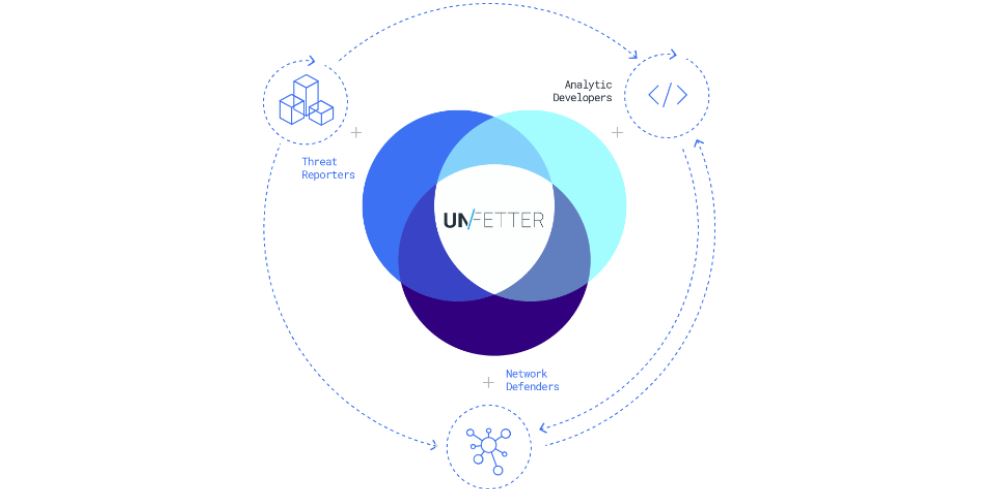

CARET صفحة المشروعقررت منظمة MITER عدم الخوض في مصفوفة ATT & CK وحدها وتطوير الفكرة بشكل أكبر: تم إنشاء سجل طرق اكتشاف سلوك الدخيل استنادًا إلى مستودع ATT & CK Cyber Analytics. للراحة ، أضفنا واجهة المستخدم الرسومية إليها - لقد تم تشغيل أداة استكشاف السيارات (CARET). لكن حتى هذا لا يبدو كافياً ، لذلك تم إنشاء مشروع "غير محدد" مع وكالة الأمن القومي الأمريكية. يوسع هذا المشروع قدرات CARET لمساعدة محترفي الأمن السيبراني على تحديد وتحليل الثغرات الأمنية. يوجد 2 مشروع في Unfetter:

- يتيح تطبيق Unfetter Discover لمحللي ومهندسي أمن الشبكات إنشاء ومشاركة بيانات الاستخبارات السيبرانية (CTI) المعقدة بين أقرانهم باستخدام بيانات ATT & CK الواردة من MITER بتنسيق STIX .

- يتيح لك Unfetter Analytic إمكانية تعيين التحليلات لطرق ATT & CK التي تحتاج إلى اكتشافها.

CASCADE

→

صفحة المشروعهذا هو مشروع بحث MITER يهدف إلى أتمتة معظم أعمال BlueTeam لتحديد مدى وشدة السلوك المشبوه على الشبكة باستخدام بيانات المضيف. يمكن للنموذج الأولي لخادم CASCADE معالجة مصادقة المستخدم ، وتحليل البيانات المخزنة في Splunk أو ElasticSearch ، وإنشاء تنبيهات. تؤدي التنبيهات إلى إجراء عملية بحث متكررة عندما تقوم عدة استعلامات لاحقة بجمع الأحداث ذات الصلة التي تتضمن عمليات الوالدين والطفل (أشجار العمليات) ، واتصالات الشبكة ، ونشاط الملف. يقوم الخادم تلقائيًا بإنشاء رسم بياني لهذه الأحداث ، يوضح العلاقة بينهما ، ويضع الرسم البياني بمعلومات من مصفوفة ATT & CK.

تغطية التهديد الذري

→

صفحة المشروعهذه أداة تقوم تلقائيًا بإنشاء تحليلات مصممة لمكافحة التهديدات استنادًا إلى ATT & CK. مع ذلك ، يمكنك إنشاء وصيانة مستودعك التحليلي الخاص ، واستيراد التحليلات من مشاريع أخرى (مثل Sigma ، و Atomic Red Team ، وكذلك الفروع الخاصة لهذه المشاريع مع تحليلاتك الخاصة) والتصدير إلى الويكي القابلة للقراءة على نظامين أساسيين:

- صفحات التقاء الأطلسي

- صفحات الويب الخاصة التي تم إنشاؤها تلقائيًا

في جوهره ، يسمح لك بإنشاء بوابة معلومات داخلية لكشف الهجمات والرد عليها.

ATT & CK Python Client

→

صفحة المشروعبرنامج Python النصي للوصول إلى محتويات مصفوفة ATT & CK بتنسيق STIX عبر خادم TAXII العام. يستخدم هذا المشروع فئات ووظائف مكتبات Python cti-python-stix2 و cti-taxii-client التي طورتها MITER. الهدف الرئيسي للمشروع هو توفير طريقة سهلة للوصول إلى بيانات ATT & CK الجديدة والتفاعل معها.

ل RedTeam

كالديرا

→

صفحة المشروعCALDERA هو نظام آلي لمحاكاة تصرفات المهاجمين ، تم تصميمه على منصة MITER ATT & CK. الغرض الأساسي منه هو اختبار حلول أمان نقطة النهاية وتقييم حالة أمان الشبكة. وفقًا لشروط Gartner ، يمكن أن يعزى هذا النظام إلى منتجات محاكاة الاختراق والهجوم (BAS). تستخدم CALDERA نموذج ATT & CK لتحديد وتكرار السلوك العدواني كما لو كان اقتحام حقيقي قد حدث. هذا سوف يتجنب العمل الروتيني وسيوفر المزيد من الوقت والموارد لحل المشاكل المعقدة.

غيّر تحديث النظام الحديث هيكله: إذا كان في وقت سابق يتألف من خادم ، وكيل وملف قابل للتنفيذ لمحاكاة خصم ، يتم استخدام بنية البرنامج المساعد الآن. أنها تربط الميزات الجديدة والسلوك إلى النظام الأساسي. يأتي CALDERA الآن مع العديد من الأنماط المعادية المصممة مسبقًا باستخدام البرنامج المساعد Stockpile ، لكن إضافة نسختك الخاصة أمر سهل بما فيه الكفاية.

الفريق الأحمر الذري

→

صفحة المشروع→

صفحة المشروع على جيثب→

الأحمر مدونة الكناري الصفحةربما يكون المشروع الأكثر شعبية المتعلق بمصفوفة ATT & CK. أنشأ Red Canary مكتبة للاختبارات البسيطة التي تم تعيينها إلى MITER ATT & CK Framework. هذه اختبارات صغيرة ، يسهل حملها للكشف عن الهجمات ، تم تصميم كل اختبار للمقارنة مع تكتيك معين. يتم تعريف الاختبارات بتنسيق منظم مع توقع استخدامها من قِبل بيئات التشغيل الآلي ، مما يمنح المدافعين وسيلة فعالة للبدء فورًا في اختبار دفاعهم ضد مجموعة واسعة من الهجمات.

ATT و CK- أدوات

→

صفحة المشروعيحتوي المستودع على ما يلي:

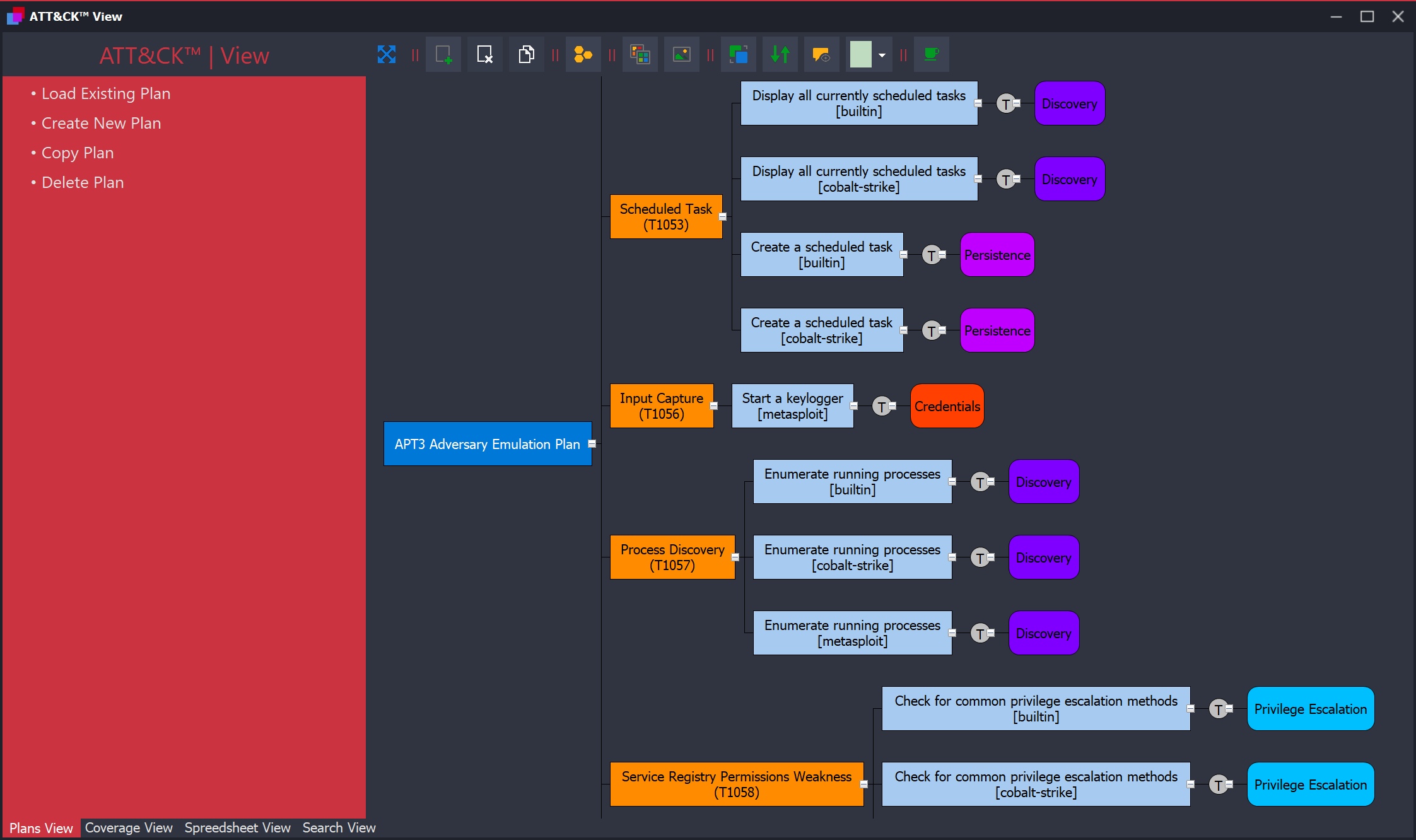

- ATT & CK View: أداة تخطيط مضاهاة العدو.

- ATT & CK Data Model: نموذج البيانات العلائقية.

تم تصميم View لمساعدة المدافعين على تطوير خطط مضاهاة معادية تستند إلى إطار عمل ATT & CK. كمثال جيد ، هناك خطة مضاهاة كاملة للعدو لـ APT3 تم تطويرها بواسطة MITER. هذا سيساعدك على البدء في المشروع بشكل أسرع.

الهدف الرئيسي من نموذج البيانات هو تبسيط دمج ATT & CK في مشاريع جديدة. تعتمد قاعدة البيانات على SQLite من أجل البساطة والتنقل ، ويمكن العثور على أمثلة على الاستعلامات على صفحة المشروع.

فريق الأرجواني ATT و CK أتمتة

→

صفحة المشروعمشروع Praetorian ، الذي ينفذ التكتيكات والتقنيات والأساليب من مصفوفة MITER ATT & CK كوحدات نمطية بعد في Metasploit Framework. تم تصميم المشروع لمحاكاة تكتيكات العدو تلقائيًا.

Red Team Automation (RTA)

→

صفحة المشروعهيئة الطرق والمواصلات عبارة عن مجموعة مكونة من 38 نصًا وملفات قابلة للتنفيذ تدعم محاولة القيام بنشاط ضار وفقًا لطرق مصفوفة ATT & CK. حاليًا ، توفر هيئة الطرق والمواصلات تغطية لـ 50 تكتيكًا. حيثما كان ذلك ممكنًا ، تحاول هيئة الطرق والمواصلات تنفيذ الأنشطة الخبيثة الموصوفة في البرامج النصية ؛ وفي حالات أخرى ، ستحاكيها.

EDR-اختبار-سيناريو

→

صفحة المشروعيحتوي هذا المستودع على برنامج نصي بسيط لاختبار حلول EDR استنادًا إلى منصات Mitre ATT & CK / LOLBAS / Invoke-CradleCrafter. من الصعب في الواقع التحقق من عدد الهجمات الخبيثة المختلفة التي تم تحديدها ومنعها بشكل صحيح بواسطة EDR. تم إنشاء هذا البرنامج النصي لهذا الغرض ، قم بتشغيله ومشاهدة الرسائل التي تأتي إلى وحدة التحكم في EDR. سيتم تشغيل معظم الاختبارات ببساطة calc.exe ، ولكن يمكن تغييرها بسهولة (على سبيل المثال ، حاول تنزيل Mimikatz وتشغيله). هذا البرنامج النصي يعمل فقط على Windows ويجب أن يعمل مع معظم حلول EDR.

المشروع الآن في مهده.

تطبيقات ل Splunk

Splunk هو نظام تخزين وتحليل للسجلات. لديه واجهة ويب والقدرة على إنشاء لوحات (لوحات المعلومات) - تطبيق Splunk الخاص به.

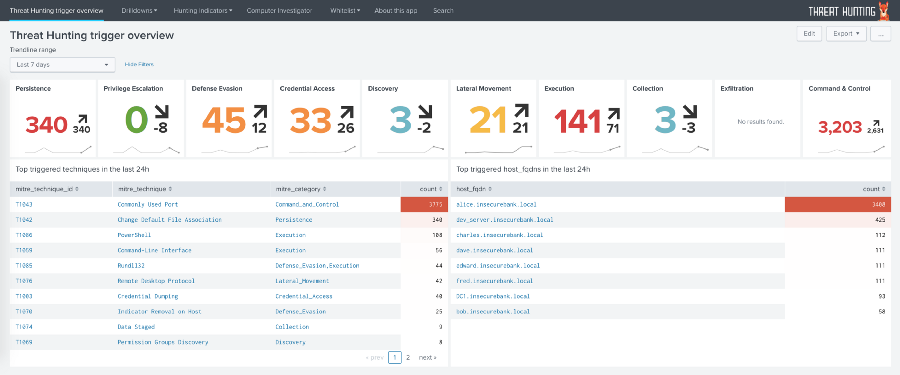

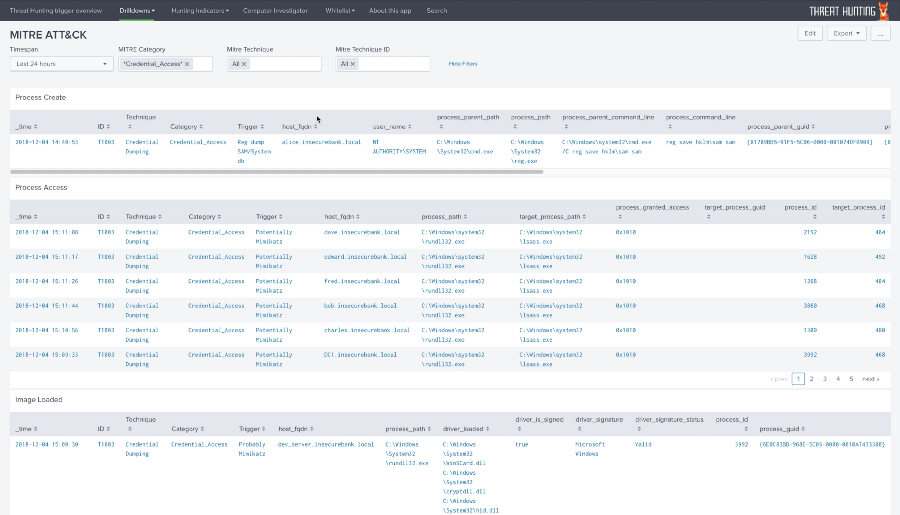

ThreatHunting

→

صفحة المشروعThreatHunting هو تطبيق Splunk المصمم لمراقبة التهديدات وفقًا لمصفوفة ATT & CK. يعتمد التطبيق على بيانات Sysmon - إنه أداة تتبع قوية على مستوى المضيف مجانية تستخدم برنامج تشغيل الجهاز وخدمة يتم تشغيلها في الخلفية ويتم تحميلها مبكرًا أثناء عملية التمهيد. تتيح لك هذه الخدمة أيضًا تكوين ما سيتم تسجيله. من خلال فتح تطبيق ThreatHunting ، سيتم نقلك إلى صفحة النظرة العامة بعدد من جميع المشغلات لكل فئة من فئات ATT و CK خلال الـ 24 ساعة الماضية ، وستشاهد أيضًا التقنيات التي تحتوي على أكبر عدد من عمليات الكشف والمضيفين الأكثر ضعفًا. يسمح لك التطبيق بتتبع الأحداث المتعلقة بـ ATT & CK ، وبناء شجرة حدث بناءً على البيانات وتجميع تقرير. لمزيد من المعلومات ، راجع

مدونة المؤلف.

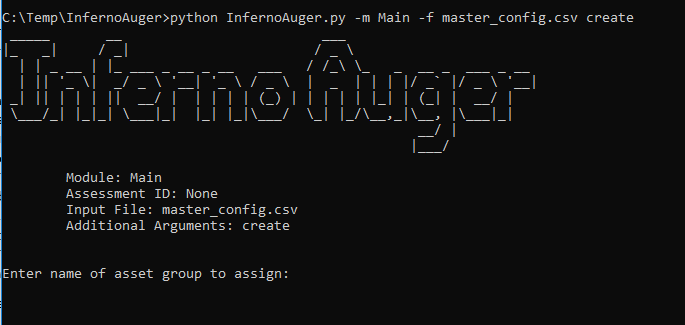

DarkFalcon ، InfernoAuger

→

مشروع DarkFalcon الصفحة→

InfernoAuger صفحة المشروعDarkFalcon هو نظام للوحة القيادة يساعدك على العمل مع ATT & CK Framework في Splunk. هناك أيضًا إصدار محدث من InfernoAuger - DarkFalcon الذي أعيد بناؤه يمكنه أتمتة العديد من المكونات في تطبيق FireDrill وإرسال التقارير إلى Splunk. يوفر FireDrill مكتبة للهجمات القابلة للتخصيص والتي تساعدك في تحديد ما إذا كان يمكن أن تتوقف أنظمة الأمان لديك أو تكتشفها. يتم وضع البرامج النصية من هذه المكتبة في مجموعات من الاختبارات المخصصة ("التقييمات") ، والتي تتفاعل معها وحدات InfernoAuger بالفعل. يوجد حاليًا خمس وحدات:

- رئيسي - وحدة نمطية يمكنها إنشاء أو تحديث مجموعة اختبار بناءً على ملف تكوين التجميع الرئيسي ؛

- الكشف - تضع الوحدة نتائج التقييم في Splunk لمزيد من الارتباط أو التحليل ؛

- الحالة - تتحقق من حالة التشغيل الحالي أو السابق لمجموعة الاختبارات وتوفر إحصاءات أساسية عن النتائج ؛

- سيناريوهات - مقتطفات قائمة بجميع MITER ATT & CK في FireDrill ويعرض معلومات عنها ؛

- تحديث - يتحقق من البرامج النصية MITER ATT & CK الجديدة منذ إطلاقها السابق ويرسل بريدًا إلكترونيًا مع الرسائل التي تم العثور عليها.

miscellanea

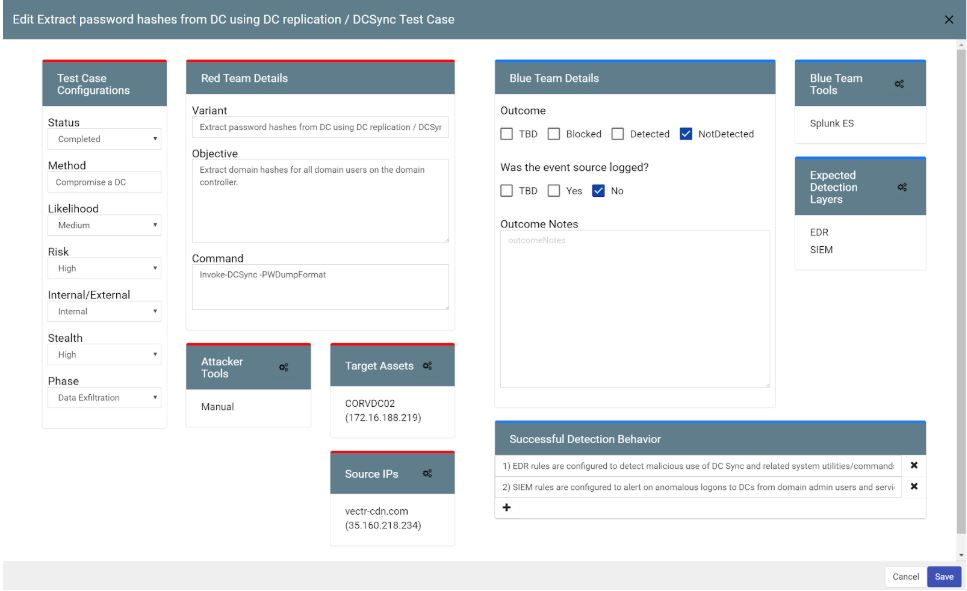

VECTR

→

صفحة المشروع على جيثب→

صفحة المشروعهذا هو لوحة القيادة المركزية التي تجعل من السهل تتبع أنشطة اختبار RedTeam و BlueTeam لقياس القدرة على اكتشاف ومنع الهجمات في سيناريوهات مختلفة ، وفقا للبيانات من مصفوفة MITER ATT & CK. يشمل الميزات التالية:

- تتبع الاختبار في الوقت الحقيقي ؛

- قياس التقدم المحرز في الاختبارات التي أجريت ؛

- مركزية أساليب RedTeam وميزات BlueTeam ؛

- إضافة البرامج النصية اختبار مخصص.

- إنشاء تقارير اختبار مفصلة.

يوثق VECTR مهام وأدوات RedTeam ، المستويين الأول والثاني من الكشف BlueTeam ، ومعايير للكشف الناجح ونتائج الاختبار. بناءً على النتائج التي تم الحصول عليها ، يتم تقديم توصيات حول المؤشرات العامة والتكوينات المحددة لصناديق الأدوات التي يمكن استخدامها لزيادة تحسين قدرات الكشف والاستجابة.

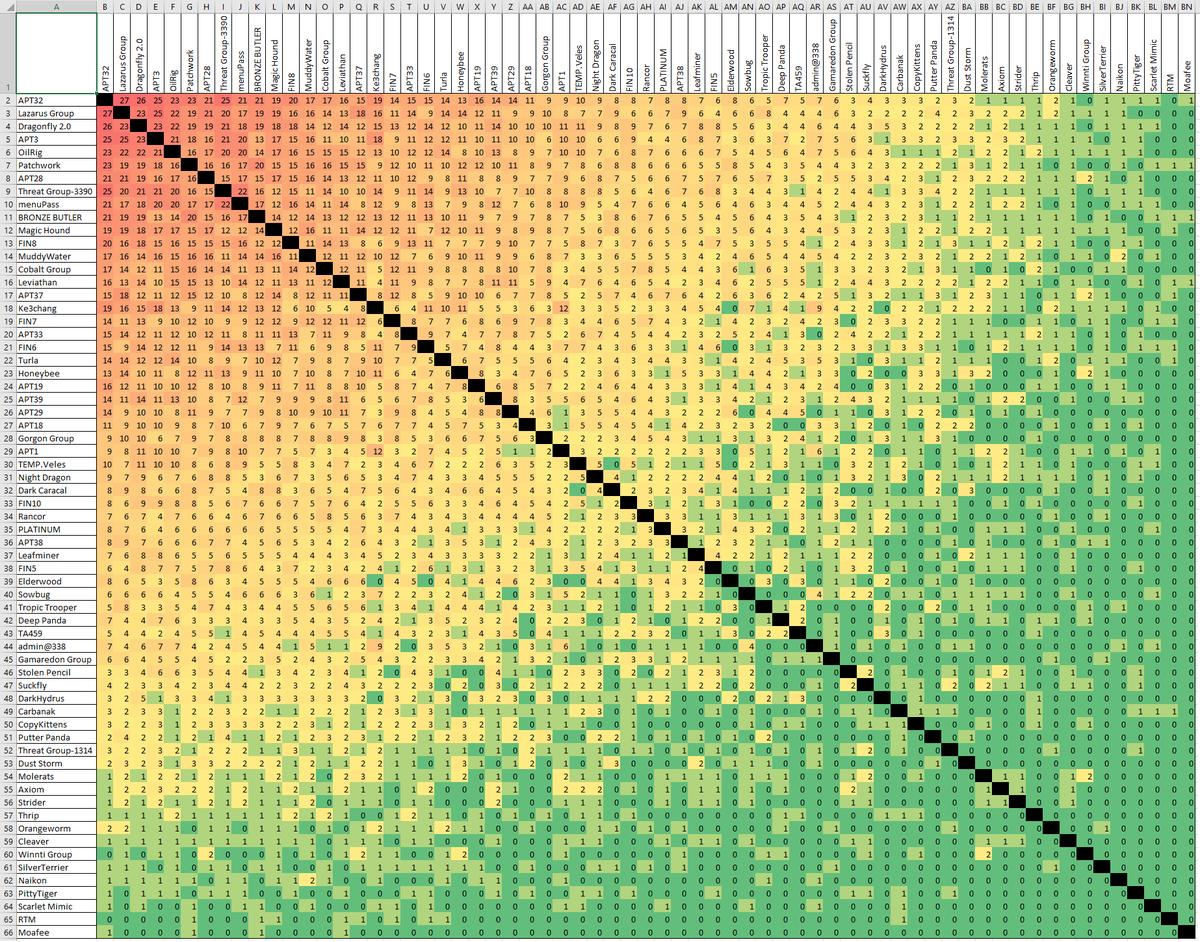

ATT-CK_Analysis

→

صفحة المشروعمستودع علمي وتحليلي يحتوي على تحليل البيانات من MITER ATT & CK. يبحث المحللون المستقلون عن إجابات لعدد من الأسئلة ، على سبيل المثال:

- هل هناك علاقات غير معروفة من قبل بين المجموعات التي تستخدم نسبة كبيرة من الأساليب؟

- هل عدد الطرق التي تستخدمها كل مجموعة مؤشر معقول لمدى تقدم قدرات هذه المجموعات؟

- إذا كان من الممكن تحديد بعض التسلسل الهرمي للاحتمالات ، إما مباشرة من مجموعة بيانات أو من مصادر خارجية ، هل هناك أدلة على أن بعض المجموعات تتجنب (ولا تستخدم فقط) أساليب معينة؟

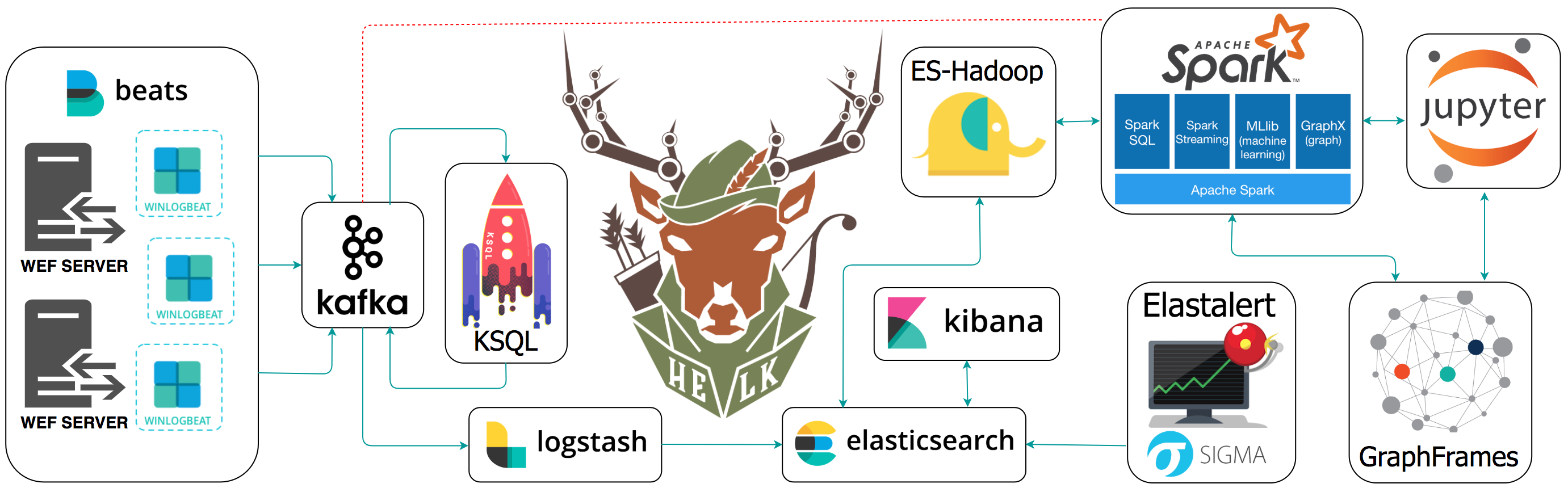

الصيد ELK (HELK)

→

صفحة المشروعمشروع جديد Hunting ELK (Elasticsearch ، Logstash ، Kibana). هذا هو نظام بيئي للعديد من المنصات مفتوحة المصدر التي تعمل جنبا إلى جنب مع الهدف الرئيسي المتمثل في توسيع قدرة الوكلاء على اكتشاف التهديدات ، وقدرات رزمة

Flex ELK . يتم توفير إمكانات البحث التحليلي من خلال تطبيق تقنيات Spark & Graphframes. هذا هو واحد من التجميعات الأولى المتاحة للجمهور والتي تسمح لك باستخدام وظائف معالجة البيانات في مكدس ELK مجانًا. بالإضافة إلى ذلك ، تم دمج Jupyter Notebook في المشروع من أجل النماذج الأولية باستخدام البيانات الضخمة و / أو التعلم الآلي. توفر هذه المجموعة محرك بحث النص الكامل مختلطة مع المرئيات ، واستعلامات العلائقية الرسومية ، والتحليلات المتقدمة. المشروع في مرحلة التطوير ، سيتم تغيير الرمز والوظائف. في المستقبل القريب ، قم بإضافة لوحات معلومات تحتوي على بيانات من ATT & CK. يمكنك قراءة المزيد عن المشروع في

مدونة المؤلف.

استنتاج

يستمر نمو عدد المشاريع التي تستخدم مصفوفة MITER ATT & CK بنشاط. تجدر الإشارة إلى أن هذه قاعدة معرفة جيدة للمحللين ، نظرة جديدة على نموذج تهديدات أمن المعلومات. ومع ذلك ، لاحظ بعض الباحثين بعض أوجه القصور في المصفوفة. على سبيل المثال ، هناك حالات لوصف غامض جدًا للتقنيات ، مما يعقد العمل معها بشكل كبير.

الشيء الرئيسي الذي يجب ألا تنساه: هذه المصفوفة مبنية على أساس الهجمات الناجحة. أي بشكل عام ، هذا مرجع تاريخي حول التقنيات والطرق المستخدمة. مما لا شك فيه ، إنها قاعدة معرفة جيدة ومريحة في العملية ، لكنها ما زالت لن تصف بالكامل جميع التقنيات الممكنة للعدو.