نحن في JSOC CERT نحقق في الحوادث. بشكل عام ، يحقق جميع الأشخاص البالغ عددهم 170 شخصًا في JSOC ، ولكن الحالات الأكثر تحديا من الناحية التكنولوجية تقع في أيدي خبراء CERT. كيف ، على سبيل المثال ، اكتشاف آثار البرامج الضارة إذا تم تنظيف المهاجم؟ كيفية العثور على "معالج" قام بحذف مستندات العمل المهمة من خادم ملفات لم يتم تكوين التسجيل بطريقة صحيحة؟ حسنًا ، بالنسبة للحلوى: كيف يمكن للمهاجم الحصول على كلمات المرور من عشرات حسابات المجال غير المرتبطة دون اختراق الشبكة؟ التفاصيل ، كما هو الحال دائما ، تحت الخفض.

أيام الأسبوع JSOC CERT

غالبًا ما يتعين علينا تقييم التسوية الفعلية لشبكة العملاء ، ولهذا نقوم بتنفيذ:

- تحليل بأثر رجعي من محركات الأقراص الصلبة وصور الذاكرة ،

- عكس البرمجيات الخبيثة الهندسة

- إذا لزم الأمر ، نشر الطوارئ لرصد ومسح المضيفين لمؤشرات التسوية وآثار القرصنة.

في وقت فراغنا ، نكتب ملخصات وتقنيات وكتيبات تشغيل مفصلة - بشكل أساسي إرشادات تساعد في توسيع نطاق التحقيقات المعقدة ، مثل يمكنك التصرف عليها بشكل شبه تلقائي.

في بعض الأحيان أثناء الاستجابة للحادث - مباشرة في منتصف إطفاء "النار" - عليك أيضًا أن تكون بمثابة "خدمة الدعم النفسي". بمجرد أن تمت دعوتنا للمساعدة في مواجهة إصابة الشبكة الفرعية لمؤسسة كبيرة. تمت صيانة الشبكة من قبل اثنين من المتعاقدين ، في هذه الحالة ،

ألقوا بذواتهم

على أنصارهم وانخرطوا في أي شيء آخر

على بعضهم البعض ، ولكن لا يبحثون عن دودة ضارة. من أجل تقليل درجة الهستيريا ، اضطررت إلى الجلوس على طاولة الجميع

لأحصل على منشفة وزجاجة بوربون وأشرح بوضوح أنه الآن ليس الوقت المناسب للبحث عن المذنب. لقد حددوا إجراء التوزيع ، وبدأوا عملية تدقيق إضافية وبدأوا في تنظيف العدوى بشكل منهجي ومعا.

أثناء التحقيق ، غالبًا ما يتعين علينا اختيار صور القرص والذاكرة للعثور على برامج ضارة نشطة هناك. لجعل العملية قابلة للتنبؤ وموضوعية ، قمنا بإضفاء الطابع الرسمي على العديد من الطرق لتحليل القرص بأثر رجعي وأتمناها ، وأخذنا طريقة

SANS الكلاسيكية بالفعل كأساس - في الإصدار الأصلي ، فهي عالية المستوى للغاية ، ولكن إذا تم استخدامها بشكل صحيح فإنها تسمح باكتشاف العدوى النشطة بدقة عالية جدًا.

من الواضح أن إجراء جميع عمليات الفحص يتطلب وقتًا ومعرفة عميقة للخبراء حول ميزات المكونات المختلفة لأنظمة التشغيل (يحتاج البرنامج المتخصص كثيرًا).

كيفية تبسيط التحقق من قرص للعدوى النشطة؟ نحن نشارك في اختراق الحياة - يمكن التحقق منه ديناميكيًا (كما في صندوق الحماية) ، من أجل هذا:

- نسخ القرص الصلب للمضيف المشبوه شيئًا فشيئًا ؛

- تحويل الصورة الناتجة الناتجة إلى تنسيق VMDK باستخدام هذه الأداة المساعدة ؛

- تشغيل صورة VMDK في Virtual Box / VMware ؛

- وتحليل مثل نظام المعيشة ، مع التركيز على حركة المرور.

ولكن سيكون هناك دائمًا حوادث لا تتم كتابة التعليمات التفصيلية فيها ولا يتم استخدام التقنيات بشكل تلقائي.الحالة 1. المحاسب ليس له علاقة به ، أو كيف بحثنا عن البرامج الضارة

طلب العميل منا فحص جهاز الكمبيوتر الخاص بالمحاسب بحثًا عن برامج ضارة: قام أحدهم بإجراء عدة أوامر دفع إلى عنوان غير معروف. ادعى المحاسب أنه لم يشارك في هذا وأن الكمبيوتر قد تصرف بشكل غريب من قبل: الماوس يتحرك حرفيًا في بعض الأحيان حول الشاشة نفسها - في الواقع ، طُلب منا التحقق من هذه المؤشرات. كان الهدف هو أن طروادة التي استهدفت 1C قامت بحيلها القذرة وتطهرت ، وبعد مرور شهر تقريبًا - خلال هذا الوقت ، وضع enikeyschik الدؤوب مجموعة من البرامج ، وفرك مساحة القرص غير المخصصة وبالتالي قلل من فرص النجاح في التحقيق.

في مثل هذه الحالات ، لا يمكن تقديم المساعدة إلا لمحلل متمرس ودقيق وقاعدة بيانات واسعة النطاق يتم تحديثها تلقائيًا. لذلك ، أثناء فحص مجلد بدء التشغيل ، تم جذب الانتباه بواسطة علامة مشبوهة تشير إلى وجود أداة مساعدة لتحديث برنامج مكافحة الفيروسات:

لسوء الحظ ، لا يمكن استعادة جثة طروادة من القرص ، ولكن حقائق إطلاق الأداة المساعدة للإدارة عن بعد من نفس المجلد "

تفاخر " في ذاكرة التخزين المؤقت

Superfetch :

عند مقارنتها بوقت الحادث ، أثبتنا أنه لم يكن المحاسب هو المسؤول عن سرقة المال ، ولكن المهاجم الخارجي.

الحالة 2. من حذف الملفات الخاصة بي؟

ترتبط معظم تحقيقاتنا واستجابات الحوادث بطريقة ما باكتشاف البرامج الضارة والهجمات المستهدفة باستخدام أدوات مساعدة متعددة الوحدات وقصص مماثلة في حالة وجود مهاجم خارجي. ومع ذلك ، في بعض الأحيان يكون هناك الكثير من الأمور الدنيوية ، ولكن لا تقل التحقيقات إثارة للاهتمام.

كان لدى العميل أكثر خوادم الملفات القديمة شيوعًا ، والتي كانت المجلدات العامة في متناول العديد من الأقسام. على الخادم ، وضع الكثير من مستندات العمل المهمة جدًا التي قام بها شخص وحذفها. لقد أدركنا ذلك متأخراً - بعد أن كانت النسخة الاحتياطية مثقلة. بدأوا في البحث عن المذنبين.

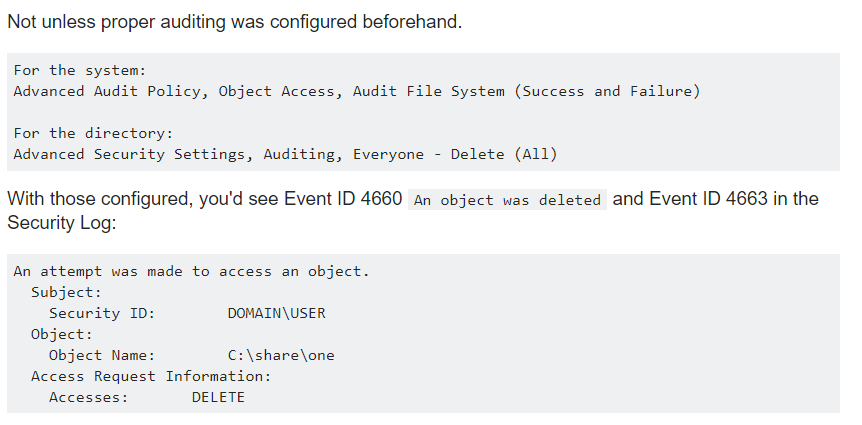

إذا حاولت غوغل من أي وقت مضى كيفية تحديد المستخدم الذي قام بحذف الملف ، فمن المحتمل أن تصادف نصائح تأتي جميعها في سجلات Windows ، وإذا قمت بتكوينها بشكل صحيح مسبقًا (بالمناسبة ، قدمنا بالفعل

بعض النصائح حول كيفية تكوين السجلات):

مصدر

مصدرلكن في الواقع ، يقوم عدد قليل من الأشخاص بإجراء عمليات تدقيق لنظام الملفات ، مبتذلة نظرًا لوجود الكثير من عمليات الملفات وسيتلاشى السجل بسرعة ، وهناك حاجة إلى خادم منفصل لتخزين السجلات ...

قررنا تقسيم المهمة إلى قسمين: أولاً ، حدد متى تم حذف الملفات ؛ ثانياً ، - كانت منظمة الصحة العالمية تتصل بالخادم في وقت الحذف. إذا كانت لديك فكرة عن ميزات NTFS ، فأنت تعلم أنه في معظم تطبيقات نظام الملفات هذا ، عندما تقوم بحذف ملف ، يتم وضع علامة على المساحة التي يشغلها مجانًا ، ولا تتغير طوابعها الزمنية. لذلك ، للوهلة الأولى ، لا يمكن ضبط وقت الحذف.

ومع ذلك ، لا يحتوي نظام الملفات على ملفات فحسب ، بل يحتوي أيضًا على مجلدات. علاوة على ذلك ، تحتوي المجلدات على سمة خاصة $ INDEX_ROOT ، والتي تصف محتويات المجلد على أنها شجرة B. بطبيعة الحال ، يؤدي حذف ملف إلى تغيير السمة $ INDEX_ROOT للمجلد ، وبالتالي تغيير الطوابع الزمنية الخاصة به ، على وجه الخصوص ، في بنية $ STD_INFO. وبالتالي ، من الممكن تحديد الوقت التقريبي لحذف عدد كبير من الملفات والمجلدات بواسطة شذوذ في

MFT (جدول الملف الرئيسي) :

بعد معرفة متى تم حذف الملفات تقريبًا ، يمكنك محاولة معرفة من كان يعمل في الشمال في تلك اللحظة لتضييق دائرة المشتبه بهم. الطرق التالية تتبادر إلى الذهن:

- من خلال سجلات الخادم نفسه - من خلال الأحداث مع EventID 4624/4625 يكون مرئيًا عند اتصال المستخدم وفصله ؛

- بواسطة سجلات وحدة تحكم المجال - EventID 4768 يسمح لك بتحديد أن مستخدم معين قد طلب الوصول إلى الخادم ؛

- بواسطة حركة المرور - سجلات netflow / جهاز التوجيه الداخلي - يمكنك معرفة من الذي قام بالاتصال بنشاط عبر الشبكة مع هذا الخادم عبر smb.

في حالتنا ، لم تعد هذه البيانات موجودة: لقد مر وقت طويل ، وتم تدوير السجلات. في هذه الحالة ، هناك طريقة أخرى غير موثوقة للغاية ، ولكن لا تزال طريقة ، أو بالأحرى مفتاح التسجيل -

Shellbags . يقوم بتخزين المعلومات ، على وجه الخصوص ، حول نوع المجلد في آخر مرة زارها المستخدم: جدول ، قائمة ، أيقونات كبيرة ، أيقونات صغيرة ، محتويات ، إلخ. ويحتوي المفتاح نفسه على طوابع زمنية ، والتي يمكن تفسيرها بثقة عالية باعتبارها وقت آخر زيارة للمجلد.

تم العثور على طريقة ، والشيء الوحيد المتبقي هو جمع السجلات من المضيفين الضروريين وتحليلها. للقيام بذلك ، تحتاج إلى:

- تحديد حسب مجموعة المجال الذين لديهم حق الوصول إلى المجلد (في حالتنا ، كان هناك حوالي 300 مستخدم) ؛

- جمع السجلات من جميع الأجهزة المضيفة التي عمل عليها هؤلاء المستخدمون (لا يمكنك القيام بذلك فقط ، فأنت بحاجة إلى أداة خاصة للعمل مع محرك الأقراص مباشرةً ، على سبيل المثال ، https://github.com/jschicht/RawCopy ) ؛

- "تغذية" جميع السجلات في تشريح الجثة واستخدام البرنامج المساعد Shellbags ؛

- الربح!

على وجه التحديد ، في هذا الحادث ، تزامن وقت حذف الملفات مع الوقت الذي قام فيه المستخدم بزيارة جذر المجلد المحذوف ، مما سمح لنا بتضييق دائرة المشتبه بهم من 300 إلى 1.

ما حدث بعد ذلك مع هذا الموظف - القصة صامتة. نحن نعرف فقط أن الفتاة اعترفت بأنها فعلت ذلك عن طريق الصدفة ، وتواصل العمل في الشركة.

الحالة 3. كلمة مرور رئيسية: "سرقة" في بضع ثوان (وحتى أسرع)

دخل المهاجم إلى شبكة عميل طلب منا المساعدة عبر VPN وتم اكتشافه على الفور. وهذا ليس مفاجئًا ، لأنه بعد الدخول مباشرة ، بدأ في فحص الشبكة الفرعية باستخدام ماسح ضوئي للضعف - تراجعت المجموعة مثل شجرة عيد الميلاد.

بعد إغلاق الحساب ، بدأ موظفو الأمن التابعون للعميل في تحليل سجلات VPN ورأوا أن المهاجم قد استخدم أكثر من 20 حساب نطاق مختلف للاختراق (معظمها قام بتسجيل الدخول بنجاح ، ولكن بالنسبة للمصادقة لم تنجح). ونشأ السؤال المنطقي: كيف اكتشف كلمات المرور من هذه الحسابات؟ تمت دعوة رجالنا من JSOC CERT للبحث عن الإجابة.

في واحدة من

المقالات السابقة ، قلنا بالفعل أنه في التحقيقات يجب تشكيل الفرضيات والتحقق منها مع انخفاض احتمالها. لقد فعلنا هذه المرة ، وبدأنا في وصف متجهات سرقة الحسابات النموذجية:

لقد فحصنا مجموعة من الإصدارات ، ولكن لم يكن هناك أي تلميح بهجوم. ليس أن التحقيق كان في طريق مسدود ، ولكن الصوت الداخلي والحس السليم أشار إلى أن هناك شيئًا ما خطأ - تحتاج إلى التراجع إلى الوراء وإلقاء نظرة على الصورة بشكل أوسع.

في الواقع ، للوهلة الأولى ، كل هذه الحسابات ليست مرتبطة بأي حال من الأحوال. أصحابها من إدارات مختلفة منفصلة جغرافيا. عادة ما يستخدمون مجموعة غير متداخلة من خدمات الشركة. حتى مستوى معرفة القراءة والكتابة في تكنولوجيا المعلومات مختلف. نعم ، خطوة واحدة إلى الوراء لم تكن كافية - هناك حاجة إلى خطوة أخرى.

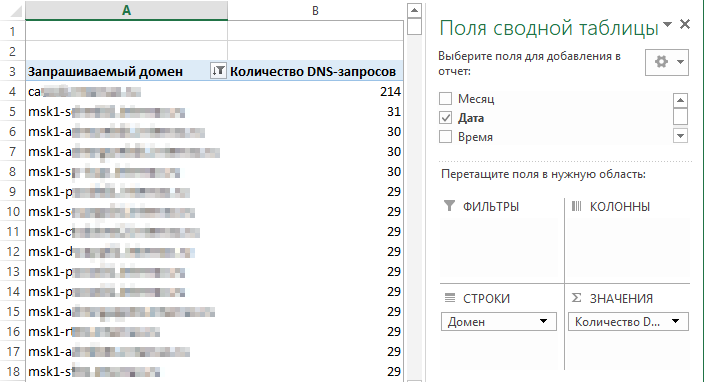

بحلول هذا الوقت ، تمكنا من جمع عدد كبير من سجلات من أنظمة مختلفة من المؤسسة وتحديد الآثار التي خلفها المهاجم. بدأوا في تحليل المكان الذي ظهر فيه (أذكر: قام بمسح الشبكة الداخلية للشركة بنشاط). لقد لاحظنا أنه على خلفية ضوضاء الشبكة الموزعة بشكل موحد من عمليات استغلال الطيران ، يوجد عدد كبير بشكل غير طبيعي من الطلبات إلى خدمة استرداد كلمة المرور. خدمة يمكن الوصول إليها من الإنترنت. هم ...

إذا كنت تراقب أحداث الأمان ، فربما تعلم أن تحليل محاولات مهاجمة خادم يمكن الوصول إليه خارجيًا ليس غالبًا بسبب ضجيج الإنترنت: من الصعب عمومًا التمييز بين الهجمات الخطيرة الحقيقية وبين العديد من محاولات النص البرمجي. لكن ليس دائما.

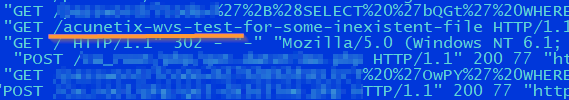

بعد قضاء بعض الوقت عبر سجلات خدمة الويب ، تمكنا من تفرد الهجمات التالية على الخدمة:

- المسح الضوئي باستخدام Acunetix

- مسح SQLmap

- عدد كبير من الطلبات إلى صفحة واحدة.

الهجوم الثالث ، للوهلة الأولى ، يشبه عمليات تسجيل دخول المستخدمين الوحشية. ولكن هذا ليس كذلك ، لأن الخدمة محمية من ذلك ، على الأقل من خلال حقيقة أن كلمات المرور مخزنة في شكل مقطع بالملح - أم لا؟ كان من الضروري التحقق بسرعة.

توضح الصورة أدناه مخططًا نموذجيًا لخدمة إعادة تعيين كلمة المرور:

من المثير للاهتمام أنه لا يتم تخزين كلمات المرور دائمًا في نموذج آمن - فهناك نقطة زمنية عندما تكون في المجال العام - مباشرة بعد فتح التطبيق وقبل تنفيذه! تبين أن هناك عددًا كبيرًا من الاستعلامات في صفحة واحدة لا تمثل قوة شريرة وليست عملية مسح ضوئيًا ، بل كانت عبارة عن استعلامات عالية التردد باستخدام حقن SQL ، وكان الغرض منها هو استخراج كلمات المرور وقت التغيير.

لذلك ، بعد نمذجة الهجوم على الخدمة ، ومقارنة المعلومات من سجلات خادم الويب ، وسجلات تغيير كلمة المرور والعديد من أجهزة الشبكة ، ما زلنا نجد نقطة تغلغل المهاجم في المؤسسة.

لذا ، أيها الزملاء ، الخوض في البيانات الخام وربما تكون القوة معك!