لم يبدأ تاريخ التشفير الكمي بتكنولوجيات الاتصال ، ولكن بمحاولة لحل مشكلة مختلفة تمامًا - لإنشاء أموال لا يمكن تزييفها.

في عام 1983 ،

اقترح ستيفن ويسنر من جامعة كولومبيا إنشاء الأوراق النقدية الكمّية من صنع الدولة والتي لا يمكن نسخها حتى لو أراد المرء القيام بذلك يحتوي على معدات الطباعة والورق المستخدم لإنتاج الأصل. إن احتمال عمل نسخة دقيقة من نسخة أصلية محمية بتكنولوجيا الكم يميل إلى الصفر.

كيف بدأ كل شيء؟

جوهر التكنولوجيا هو أنه في كل ورقة نقدية توجد مصائد مع فوتونات ، كل منها مستقطب بطريقة معينة وفقًا لقاعدتين مختلفتين. أحد الأسس المقدمة للاستقطاب "المتقاطع": أي ، يمكن استقطاب الفوتون بزاوية 0 أو 90 درجة من رأس عمودي معين ، والثاني - مائل ، أي بزوايا 45 و 135 درجة.

لنسخ ورقة نقدية ، يجب على المزور قياس استقطاب الفوتونات ، لكنه لا يعرف بأي أساس يتم استقطاب كل منها (يحتفظ البنك المركزي بهذه المعلومات ، وكذلك معلمات الاستقطاب ، سراً ، وهو يعلم فقط أي نوع من الاستقطابات يتوافق مع رقم الورقة النقدية). يمكن للمجرم اختيار القواعد بشكل عشوائي ، ثم لديه بعض فرص النجاح ، رغم أنها صغيرة جدًا. لكنها تصبح ضئيلة إذا قمت بإنشاء الفخاخ الضوئية. أي زيادة عدد الفوتونات الموجودة على كل ورقة نقدية (يقل احتمال التخمين كدالة طاقة عكسية لعدد الفوتونات). إذا تم تجهيز كل ورقة نقدية بعشرات الفخاخ ، فإن احتمال حدوث نجاح مزيف ينخفض إلى الصفر تقريبًا.

لقد كانت فكرة رائعة ، ولكن لسوء الحظ ، لم تكن مجدية تقنيًا: لم يتم إنشاء مصائد جماعية مريحة ومعقولة التكلفة للفوتونات ، مناسبة لوضعها على النقود.

ما هو التواصل الكمي ومتى ظهر نظام العمل؟

اقترح Wiesner أيضًا أنه يمكن استخدام آلية مماثلة لإنشاء قنوات اتصال سرية. بعد مرور عام على نشر مقاله ، طور العلماء جيل براسارد وتشارلز بينيت البروتوكول الأول للتواصل الكمي ، والذي أطلقوا عليه بعد الحروف الأولى من أسمائهم والعام الذي تم فيه إنشاء التكنولوجيا - BB84. يستخدم هذا البروتوكول على نطاق واسع في شبكات الاتصالات الكمومية الحديثة.

اقترح بينيت وبراسارد تشفير البيانات في الحالات الكمية للفوتونات الفردية ، على سبيل المثال ، في استقطابها. كما هو الحال في الأجسام الكمومية الأخرى ، فإن حقيقة القياس نفسها تؤثر بالضرورة على حالة الكائن ، لذلك ، إذا حاول شخص آخر "التنصت" على نقل الفوتونات - أي لقياس حالات الفوتونات التي نتبادلها ، فسوف نلاحظ ذلك لأنها ستتغير حالات الفوتونات. لذلك ، من الناحية النظرية ، من المستحيل الاتصال بقناة نقل البيانات الكمومية دون أن يلاحظها أحد من حيث المبدأ - لا تسمح القوانين الأساسية لميكانيكا الكم (في الممارسة العملية ، تحتوي هذه التكنولوجيا أيضًا على بعض نقاط الضعف ، ولكن المزيد عن ذلك أدناه).

يعمل

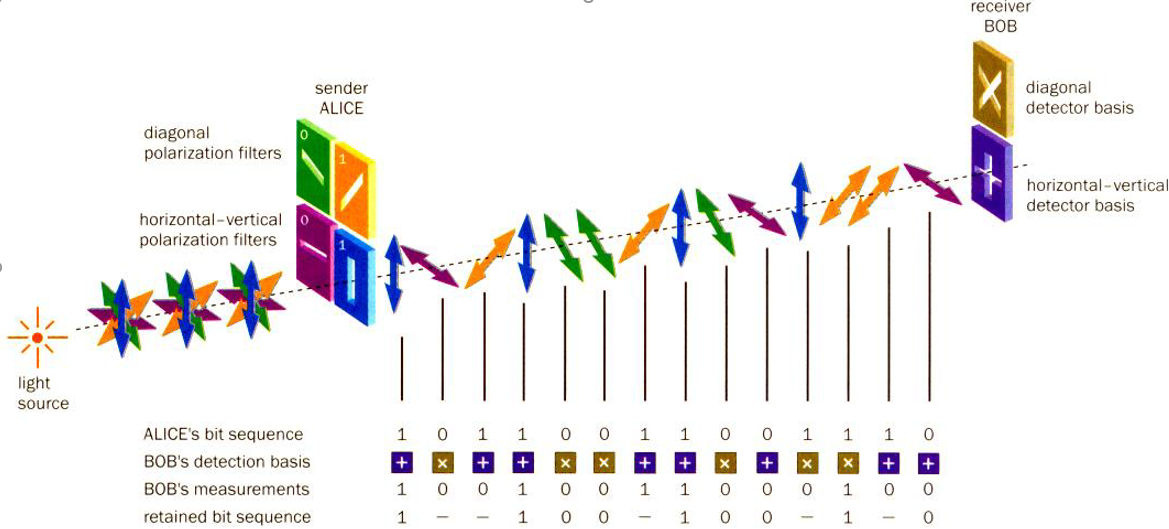

بروتوكول BB84 على النحو التالي. يرسل أحد المحاورين (يطلق عليه تقليديا أليس) الفوتونات الأخرى (بوب) المستقطبة في واحد من اثنين ، غير متعامد إلى بعضها البعض ، قواعد: مستطيلة أو قطرية. يستقبلهم بوب ويقيس الاستقطاب ويختار أساس القياس عشوائيًا ويكتب نتائج القياس وقواعده. ثم يتبادل هو وأليس المعلومات حول القواعد المستخدمة (ولكن ليس حول نتائج القياس) عبر قناة مفتوحة ، وتتم إعادة تعيين البيانات التي تم الحصول عليها باستخدام قواعد غير متطابقة. تبقى القيم المقاسة في قواعد المطابقة فقط (في تقنية توزيع المفاتيح الكمومية هذا يسمى "غربلة المفتاح").

فولفجانج تيتل ، غريغوار ريبوري ونيكولا جيسين ، تشفير الكم ، عالم الفيزياء ، المجلد 11 ، العدد 3 https://iopscience.iop.org/article/10.1088/2058—7058/11/3/30

فولفجانج تيتل ، غريغوار ريبوري ونيكولا جيسين ، تشفير الكم ، عالم الفيزياء ، المجلد 11 ، العدد 3 https://iopscience.iop.org/article/10.1088/2058—7058/11/3/30يمكن لـ "جاسوس" محتمل يتنصت على نقل البيانات على خط الاتصال هذا (يطلق عليه عادة حواء) اعتراض فوتون واحد ، وقياس الاستقطاب ومحاولة إرسال نسخة من الفوتون إلى بوب.

ولكن وفقًا لنظرية استحالة استنساخ حالة الكم التعسفي ، سيؤدي ذلك إلى زيادة عدد الأخطاء في مفتاح الكم الموزع. نتيجة لذلك ، سيفهم كل من Alice and Bob أن شخصًا غريبًا يستمع إلى قناته. لتحديد مستوى الأخطاء في المفتاح بعد إجراء التوزيع الكمومي ، قارن أليس وبوب جزءًا صغيرًا من المفتاح على القناة المفتوحة. من المعتقد أنه إذا كان مستوى الخطأ الرئيسي أقل من 11 في المائة ، فيمكن ضمان أمان خط الاتصال.

أجرى بينيت وبراسارد أول تجربة على نقل المعلومات على قناة كمومية في نهاية أكتوبر 1989. لم يكونوا محظوظين - فكرتهم لم تؤخذ على محمل الجد ، لذلك قرر العلماء إنشاء نموذج أولي للإعداد التجريبي من تلقاء أنفسهم وعلى نفقتهم الخاصة. تنفيذ مساعدة أصدقاء التثبيت. التثبيت الأول للاتصالات الكم آمنة تماما نقل البيانات على مسافة 32.5 سم.

يتذكر براسارد أن نظامهم يوفر حماية البيانات فقط من شخص سيكون أصمًا تمامًا: كان مصدر الطاقة صاخبًا للغاية ، وكان الضجيج مختلفًا اعتمادًا على استقطاب الفوتونات التي كان التثبيت يوفرها في الوقت الحالي.

على الرغم من جميع أوجه القصور ، كان التثبيت يعمل. في الواقع ، منذ هذه اللحظة بدأ تاريخ الاتصالات الكمومية والشبكات الكمومية ، التي تمتد اليوم لآلاف الكيلومترات وتذهب إلى الفضاء.

لماذا كل هذا ضروري؟

بدون تشفير ، لا يتم إرسال أي بيانات تقريبًا اليوم. تعتمد طرق التشفير الأكثر شيوعًا المستخدمة الآن على افتراض واحد: مهمة فك تشفير الرسائل معقدة للغاية لدرجة أن قوة الحوسبة لدى المهاجم ليست كافية لحلها. وبعبارة أخرى ، فإن تكلفة فك التشفير (في المال وفي الوقت المناسب) ستكون أعلى بشكل غير متناسب من قيمة المعلومات التي تم الحصول عليها على هذا النحو. هذا ينطبق على كل من التشفير المتماثل (AES ، DES ،

GOST الروسية 28147-89 ) وغير المتماثلة (على سبيل المثال ، RSA).

هل التواصل الكمي آمن جدًا؟

في الوقت الحالي ، يعد الوضع آمنًا تمامًا ، ولكن قد يتغير الموقف قريبًا بسبب ظهور جهاز كمبيوتر الكم.

الحقيقة هي أنه في أنظمة تشفير المفتاح العام ، يتم استخدام ما يسمى بالوظائف أحادية الاتجاه ، والتي من خلالها ، بحجة معروفة ، يكون العثور على قيمة الوظيفة بسيطًا للغاية ، ولكن العملية العكسية معقدة للغاية. على سبيل المثال ، يعد ضرب الأرقام الكبيرة جدًا مهمة بسيطة لجهاز الكمبيوتر ، ولكن العكس - التثبيط (التخصيص) - يتطلب عدة مرات وقت حسابي أكثر من حل المشكلة الأصلية ، ويتزايد تعقيد هذه المهمة بسرعة مع زيادة العدد.

يعتمد استخدام عدم تناسق الضرب والعوامل ، على سبيل المثال ، على خوارزمية تشفير RSA الواسعة الانتشار ، والعديد من أنظمة التشفير الأخرى ، والتي تسمى "عدم التناظر". ميزتها الرئيسية هي أنه ليس من الضروري استخدامها لنقل مفاتيح التشفير من خلال قناة آمنة خاصة (على سبيل المثال ، محرك أقراص محمول مزود بساعي موثوق به) ، كما هو الحال مع الخوارزميات المتماثلة ، حيث يتم استخدام نفس المفتاح السري للتشفير وفك التشفير.

في التقنيات غير المتماثلة ، يُستخدم مفتاحان - عامان وخاصان ، يمكن إرسال أولهما عبر الشبكات ، ويمكن استخدامه فقط لتشفير رسالة ، ويتطلب فك التشفير مفتاحًا خاصًا يخزنه المستخدم. ترتبط المفاتيح الخاصة والعامة بوظيفة غير متناظرة ، ويعتقد أنه من المستحيل عملياً استعادة مفتاح خاص من مفتاح عام باستخدام التقنيات الحديثة (قد يستغرق هذا مليارات السنين).

ولكن الآن ، في المستقبل ، قد يتغير الموقف في حالة ظهور أجهزة الكمبيوتر الكمومية. في منتصف التسعينيات ، طور عالم الرياضيات بيتر شور خوارزمية كمية حصلت على اسمه. تسمح الخوارزمية بالعوامل بنفس سرعة الضرب. الأجهزة الكمومية التي يمكن تشغيل خوارزمية Shore عليها موجودة بالفعل ، لكنها نجحت حتى الآن في معالجة فقط الرقمين 15 و 21. ومع ظهور آلات الكم الأكثر تقدماً ، ستصبح جميع أنظمة التشفير المعتمدة على عدم التناسق عديمة الفائدة.

بعض العلماء يسمون الكمبيوتر الكمومي "القنبلة الذرية للمعلومات" ، والتي ستضطر إلى إزالة معظم المعلومات والخدمات المصرفية التي اعتدنا عليها اليوم: حوالي 50 ٪ من حركة الإنترنت لهذه الخدمات مشفرة باستخدام خوارزميات المفتاح العام. علاوة على ذلك ، لا يعني عدم إنشاء كمبيوتر كمومي الآن أن البيانات التي تقوم بتبادلها الآن آمنة - ربما سيتم فك تشفيرها في المستقبل. على سبيل المثال ، تقوم وكالة الاستخبارات الأمريكية NSA الموجودة في مركز البيانات التابع لها في ولاية يوتا بتخزين عدد قليل على الأقل

من exabytes من البيانات غير المشفرة . بمجرد ظهور طرق فك تشفير جديدة ، يمكن فك تشفيرها.

لكن فيزياء الكم توفر لنا أيضًا الحماية من القدرات الحسابية لكل من أجهزة الكمبيوتر الكمومية والمستقبلية والخوارزميات الحاسوبية - التوزيع الكمومي للمفاتيح.

هل هذه مجرد نظرية أم أن هناك حالات حقيقية؟

باختصار ، لم تكن نظرية طويلة فقط. لا يزال سوق تكنولوجيا الكم صغيرًا ، أول شركة حددت هدفًا لكسب المال على تشفير الكم - ID Quantique - ظهرت بعد عشر سنوات من التجارب الأولى لمجموعة Bennett في عام 2001. أسسها مهاجرون من جامعة جنيف ، من بينهم الفيزيائي المتميز نيكولاس جيسين. ولكن أول من وضع التكنولوجيا على أساس تجاري كان American Magiq Technologies Inc. في نوفمبر 2003 ،

أعلنت عن استعدادها لتزويد عملائها المحتملين بنظام توزيع مفاتيح الكم الذي يمكن أن يعمل على مسافة 120 كم.

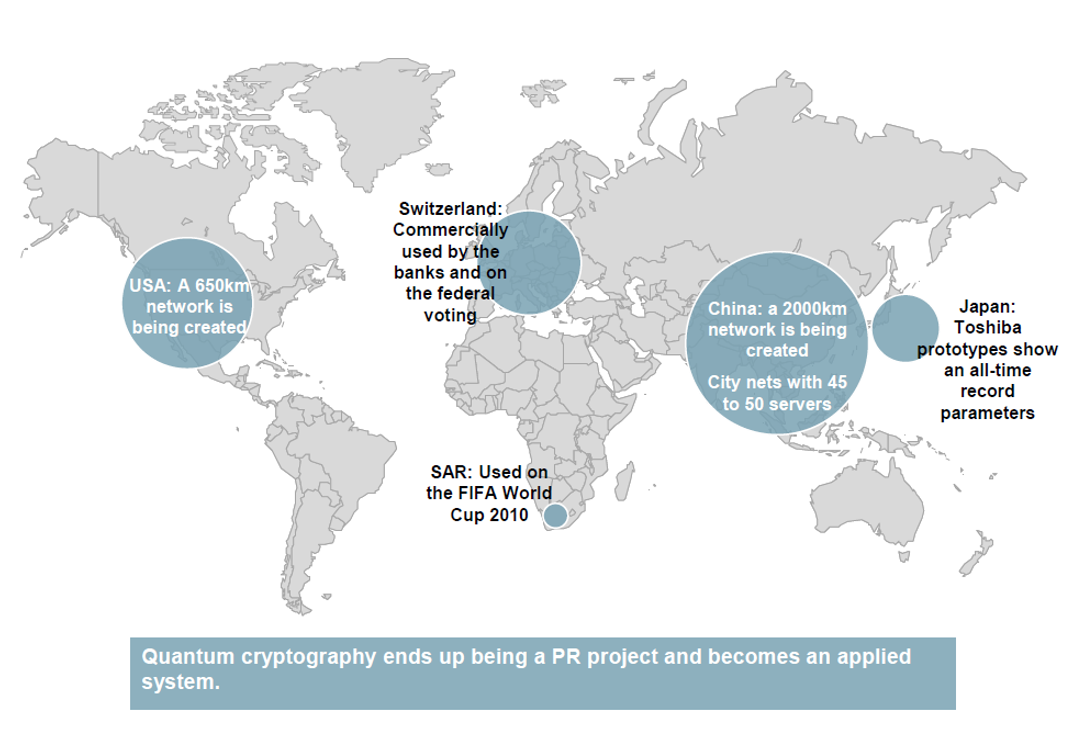

بعد بضعة أشهر من ذلك ، أطلقت ID Quantique نظامها في السوق ، وسرعان ما أصبحت واحدة من الشركات الرائدة في السوق. باستخدام تكنولوجيات الكم ،

نظمت حماية البيانات خلال الانتخابات الإقليمية في جنيف في عام 2007 ، وفي فبراير 2018

سجلت رقماً قياسياً لنطاق نقل البيانات الكمية عبر كابل الألياف البصرية - 421 كم.

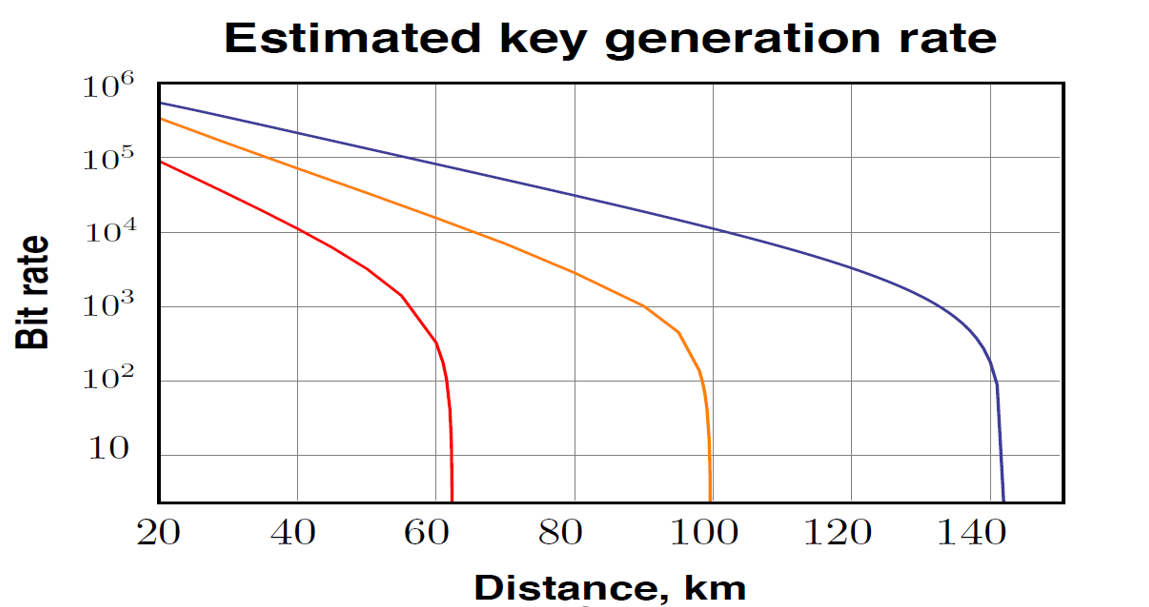

لا يزال النطاق ومعدل البيانات يمثلان المشكلة الرئيسية للاتصال الكمومي. والحقيقة هي أن البيانات المرسلة يتم تشفيرها في حالات الفوتون المفرد ؛ في هذه المرحلة ، تكون خطوط الاتصال الكمومية معرضة بشدة للتداخل والضوضاء ، وبالتالي ، في الممارسة العملية ، يتم تنفيذ مفتاح الكم في شبكات أساسية على مسافات تصل إلى 100 كم. في المسافات الطويلة ، تصبح سرعة إنشاء المفاتيح منخفضة جدًا.

فيز. القس بادئة رسالة. 121 ، 190502 (2018) تأمين توزيع مفاتيح الكم أكثر من 421 كم من الألياف الضوئية

فيز. القس بادئة رسالة. 121 ، 190502 (2018) تأمين توزيع مفاتيح الكم أكثر من 421 كم من الألياف الضوئيةفي معظم الحالات ، يتم استخدام التواصل الكمي داخل نفس المستوطنة. للمسافات الأكبر ، تم بناء الشبكات الكمومية من العديد من الأجزاء المنفصلة المتصلة بالعقد المحمية بشكل خاص.

اليوم ، تسيطر ثلاث شركات على السوق العالمية لأنظمة الاتصالات الكمومية: الصينية Qasky و QuantumCTek ، بالإضافة إلى Swiss ID Quantique. فهي توفر مجموعة كاملة من الحلول والمكونات تقريبًا: بدءًا من مصادر وكاشفات الفوتونات الفردية ومولدات الأرقام العشوائية الكمومية إلى الأجهزة المتكاملة:

- يقدم ID Quantique نوعين من الأنظمة: استنادًا إلى دائرة ثنائية الاتجاه (التوصيل والتشغيل) ومرة واحدة متماسكة (طريقة واحدة متماسكة - الأبقار). تم تصميم هذه الأجهزة للعمل في شبكات الألياف البصرية في المناطق الحضرية والسماح بنقل مفاتيح الكم على مسافات تصل إلى 70 كم.

- تنتج Qasky أنظمة للوكالات الحكومية ؛ لا توجد منتجات في السوق.

- عرض QuantumCTek في عام 2018 أجهزة للشبكات الحضرية: أنظمة توليد المفاتيح ، والمفاتيح المتوافقة ، وأجهزة الاتصال الهاتفي الآمن.

تستخدم تكنولوجيات حماية الاتصالات الكمية بنشاط من قبل البنوك الكبيرة والمؤسسات المالية والوكالات الحكومية ، وكذلك مراكز البيانات. قدّر سوق تشفير الكم العالمي في عام 2018

بنحو 343 مليون دولار ، ومن المتوقع أن يتضاعف حجمه في عام 2021

إلى 506 مليون دولار . في روسيا ، جرت المحاولات الأولى لنقل مفاتيح الكم إلى المختبر في أوائل العقد الأول من القرن العشرين في معهد فيزياء أشباه الموصلات SB RAS. في عام 2014 ، تم تقديم نموذج أولي لنظام الاتصالات الكمومية العاملة في جامعة ITMO في سان بطرسبرغ - ثم كانت مسألة نقل البيانات بين مبنيين من جامعة على مسافة كيلومتر واحد ، وهذا في الواقع ، حول تجربة مخبرية.

في عام 2016 ، أطلق مركز الكوانتوم الروسي أول خط اتصالات الكم الحضري ، استنادًا إلى استخدام الألياف الضوئية "العادية". ربطت بين مكتبين لشركة غازبرومبنك ، التي تقع على مسافة حوالي 30 كيلومترا من بعضها البعض.

في الوقت الحاضر ، تم إنشاء شبكات الكم التجريبية والتجارية ويجري إنشاؤها في موسكو وكازان وسان بطرسبرغ. يتم دعم المشاريع بشكل رئيسي من قبل البنوك الروسية الكبيرة و Rostelecom.

هل هناك أي مشاريع أكبر؟

يتم بناء العديد من شبكات الكم الكبيرة في العالم. في الولايات المتحدة الأمريكية (توزيع مفاتيح الكم ، تبادل الكم) ، في أوروبا (SECOQC و Swiss Quantum) ، في اليابان ، تشارك Toshiba في هذا المشروع ، لكن الصين تقوم بتطوير أكبر مشروع.

يبلغ طول شبكة الكم الصينية اليوم حوالي ألفي كيلومتر وتربط العاصمة والعديد من المراكز المالية والصناعية الكبرى.

بالإضافة إلى ذلك ، تعد الصين واحدة من رواد مجال الاتصالات الكمومية في الفضاء. القنوات الفضائية هي إحدى الطرق لحل مشكلة توزيع مفتاح كم على مسافات طويلة وعابرة للقارات.

في عام 2016 ،

أطلقت الصين

القمر الصناعي الصغير Mo-Tzu (على سبيل المثال QUESS - تجارب الكم في مقياس الفضاء ، "تجارب على نطاق الفضاء الكم") ، التي طورها فريق Jian-Wei Pan من جامعة العلوم والتكنولوجيا في شنغهاي. في عام 2017 ، ظهرت بيانات عن نتائج التجربة مع القمر الصناعي:

كفل الجهاز

توزيع مفاتيح الكم على مسافة تزيد عن 7600 كيلومتر بين المراصد في بكين وفيينا. يخطط العلماء الصينيون لتطوير خطوط الاتصال الكمومية العالمية ، حيث سيكون القمر الصناعي بمثابة عقدة موثوق بها.

ماذا عن التقنيات الكمومية في روسيا؟

بالإضافة إلى مركز الكوانتوم الروسي (RCC) وشركته الفرعية QRate ، تعمل مجموعات من موظفي جامعة ولاية ميشيغان مع InfoTeKS OJSC و St. Petersburg ITMO (شركة Quanttelecom) في الاتحاد الروسي لتنفيذ مشروع للاتصالات الكمومية.

قدمت جامعة موسكو الحكومية و Infotex نموذجًا قبل الإنتاج لهاتف الكم - وهو نظام الاتصالات الصوتية حيث يتم توفير تشفير البيانات الصوتية عن طريق توزيع مفتاح الكم. وفقًا للمطورين ، سيكون إجمالي الاستثمار في المشروع حوالي

700 مليون روبل ، وستكون

تكلفة مجموعة أساسية من المعدات - خادم وهاتفين - حوالي 30 مليون روبل .

كانت RCC أول شركة في العالم تقوم بتطوير سلسلة مفاتيح محمية كمياً - وهي أداة لإنشاء قاعدة بيانات موزعة يكاد يكون من المستحيل فيها مزيفة السجلات. ساعدت أساليب تشفير الكم في حماية blockchain من التهديدات التي يطرحها ظهور كمبيوتر الكم. تم

اختبار الدائرة على شبكات الألياف الحضرية.

بالإضافة إلى ذلك ، قام كل من RCC و QRate ببناء شبكة كميت وعرضت جلسة متعددة المواقع لعقد مؤتمرات الفيديو الآمنة الكم في منتدى سان بطرسبرج الاقتصادي الدولي. شارك رؤساء سبيربنك وجازبرومبانك وشركة التدقيق PwC Russia في جلسة التواصل الكمومي.

طور QRate أيضًا تثبيتًا تسلسليًا للتشفير الكمومي ، والذي يمكن دمجه في البنية التحتية للاتصالات القياسية الحالية وتكييفه للعمل مع بروتوكولات التشفير. تستخدم الأجهزة كاشفات ومصادر الفوتونات المفردة التي تم إنشاؤها في مركز RCC.

في مرحلة التصميم والإبداع ، توجد شبكة كمومية في سكولكوفو ، والمفاوضات جارية حول تطوير شبكة الكم الحالية مع سبيربنك وجازبروم بنك.

في المستقبل ، تخطط QRate أيضًا لمشروعها الفضائي الخاص: لتركيب جهاز إرسال إشارة الكم على قمر صناعي صغير من معيار Cubsat ، وتوزيع مفاتيح الكم بين محطتين أرضيتين.

هل هناك مؤتمرات حول تكنولوجيا الكم؟

نعم ، هناك ، بما في ذلك في روسيا.

ICQTكل سنتين ، يعقد المؤتمر الدولي حول تقنيات الكم ، ICQT ، في موسكو. يحضر هذا الحدث العلماء وكبار المديرين في شركات التكنولوجيا والمتخصصين في أمن المعلومات. فيما يلي بعض الأسماء الكبيرة في ICQT 2019: يوجين بولزيك ، راينر بلات ، بيتر زولر ، توماسو كالاركو ، الخرطوم نيفين ، ميخائيل لوكين ، كريستوفر مونرو. هذه المرة سيعقد المؤتمر في

الفترة من 15 إلى 19 يوليو .

18 يوليو سيكون يومًا مفتوحًا مجانًا. يمكنك الاستماع إلى مكبرات الصوت من Google و Airbus Blue Sky و D-Wave و Quantum Flagship.

يمكن لأي شخص أن يأتي ، لكن عليك التسجيل في Taipad.QEC2019 تصحيح الأخطاء الكموميةمن 29 يوليو إلى 2 أغسطس ، سيعقد مؤتمر في لندن مخصص لتصحيح الأخطاء الكمومية. ويسمى "تصحيح خطأ الكم". تحتوي المعلومات الكمومية على عدد كبير من الخصائص غير العادية ، أحدها مجرد تصحيح للأخطاء الكمومية.ينظم المؤتمر مجموعة من العلماء من معهد الفيزياء. لم يحضر المؤتمر الجمعية بأكملها ، ولكن حضرته مجموعة تتعامل مع قضايا تكنولوجيا الكم - بصريات الكم ، ومعلومات الكم ومجموعة مراقبة الكم.مؤتمر الباحثين في مرحلة مبكرة من QCALL 2019كما سيعقد مؤتمر حول تقنيات الكم في إيطاليا في الفترة من 16 إلى 19 سبتمبر من هذا العام. العلماء الشباب المتخصصون في تكنولوجيا الكم مدعوون للحضور. جوهر المؤتمر هو 15 باحثا من أوروبا. يأمل المنظمون في الجمع بين جهود عدد كبير من العلماء من جميع أنحاء العالم لحل أهم قضايا علوم الكم الحديثة.