منذ عام 2016 ، كنا نتعقبهم ، ونجمع الإحصاءات وهذا ما حدث في النهاية. لا نعطي تنبؤات ، ولكن نذكر فقط مدى تزايد المخاطر في هذه البيئة.

أعد محللوننا دراسة استقصائية تقدم تهديدات مشتركة للأجهزة الذكية وإنترنت الأشياء بشكل عام. يتم تسجيل عدد كبير من الأجهزة ، مثل أجهزة التلفاز الذكية وكاميرات الدوائر التلفزيونية المغلقة والساعات والألعاب الذكية والثلاجات والسيارات وأجهزة تتبع اللياقة البدنية وأجهزة تسجيل الفيديو الرقمية يوميًا على شبكة الويب العالمية. معظمهم محميون بشكل سيء من الهجمات ، وحتى ضعفاء تمامًا.

مقدمة

لا تشمل شبكة الويب العالمية الآن أجهزة الكمبيوتر والهواتف الذكية والأجهزة اللوحية وأجهزة التوجيه فحسب ، بل تشمل أيضًا أجهزة التلفاز الذكية وكاميرات مراقبة الفيديو والساعات الذكية والثلاجات والسيارات وأجهزة تتبع اللياقة البدنية ومسجلات الفيديو وحتى لعب الأطفال. يتجاوز عدد أجهزة إنترنت الأشياء بالفعل عدة مليارات ، ويتزايد عددها كل عام.

كثير منهم ضعيف أو غير محمي تمامًا من الهجمات. على سبيل المثال ، للاتصال بهم ، يمكن استخدام أزواج كلمة المرور البسيطة أو المعروفة ، والتي يتم تثبيتها افتراضيًا على مئات الآلاف من الطرز. لا يفكر أصحابها في تغيير الإعدادات التي تم تعيينها في المصنع ، أو لا يمكنهم القيام بذلك بسبب قيود الشركات المصنعة نفسها. من السهل نسبيًا الوصول إلى هذه الأجهزة باستخدام مجموعات القاموس (ما يسمى بالقوة الغاشمة - طريقة القوة الغاشمة). بالإضافة إلى ذلك ، يمكنهم استغلال ثغرات أنظمة التشغيل المثبتة عليهم.

منذ عام 2016 ، كانت دكتور ويب تراقب عن كثب الأخطار التي تهدد قطاع إنترنت الأشياء. لهذا ، قام خبراؤنا بنشر شبكة من الطعوم المتخصصة - خانيبوتس (من كلمة honeypot - قدر من العسل). هذه الفخاخ تقلد أنواعًا مختلفة من الأجهزة الإلكترونية "الذكية" وتسجل محاولات لإصابةها. تغطي Hanipots العديد من الأنظمة الأساسية للأجهزة في وقت واحد ، بما في ذلك ARM و MIPS و MIPSEL و PowerPC و Intel x86_64. إنها تسمح لك بتتبع متجهات الهجوم ، واكتشاف عينات البرامج الضارة الجديدة والبحث عنها ، وتحسين آليات الكشف الخاصة بها والتعامل معها بشكل أكثر فعالية.

توفر هذه المقالة معلومات حول الهجمات التي تم اكتشافها على الأجهزة الذكية ، فضلاً عن التهديدات الأكثر شيوعًا لإنترنت الأشياء.

إحصائيات

في بداية الملاحظة ، سجل محللو الفيروسات نشاطًا منخفضًا نسبيًا من البرامج الضارة التي تستهدف أجهزة إنترنت الأشياء. في الأشهر الأربعة من عام 2016 ، اكتشف أخصائيو دكتور ويب 7299090 هجومًا ، ولكن في غضون عام واحد فقط - 32 مرة أكثر ، 23،741،581. في 12 شهرًا أخرى ، كان هناك بالفعل 99،199،434. أما بالنسبة للعام الحالي ، فقط لأول مرة ستة أشهر ، تم تنفيذ 73 513 303 هجومًا - تقريبًا بقدر ما حدث في عام 2018.

تظهر ديناميكيات اكتشاف الهجمات الهجومية في الرسم البياني:

في أقل من ثلاث سنوات ، ارتفع عدد محاولات اختراق وإصابة أجهزة إنترنت الأشياء بنسبة 13،497٪.

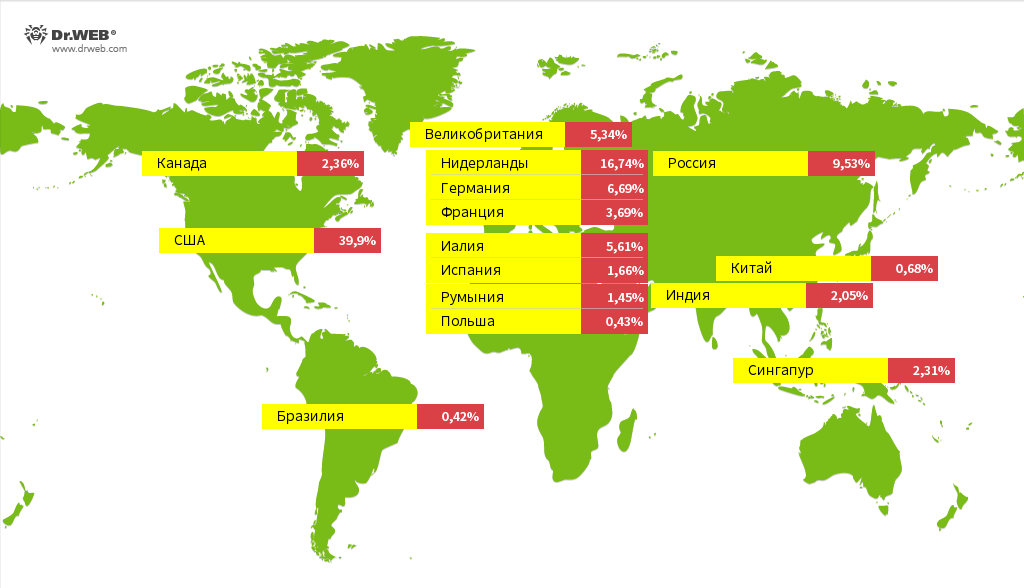

تم تنفيذ الهجمات على الأجهزة الذكية من عناوين IP الموجودة في أكثر من 50 دولة. في معظم الأحيان كانت هذه الولايات المتحدة الأمريكية وهولندا وروسيا وألمانيا وإيطاليا والمملكة المتحدة وفرنسا وكندا وسنغافورة والهند وإسبانيا ورومانيا والصين وبولندا والبرازيل.

يظهر التوزيع الجغرافي لمصادر الهجوم ونسبتها المئوية في الرسم البياني التالي:

بعد اختراق الأجهزة بنجاح ، يمكن للمهاجمين تحميل واحد أو أكثر من أحصنة طروادة عليها. في المجموع ، كان عدد الملفات الخبيثة الفريدة التي اكتشفتها مصائدنا خلال فترة المراقبة 131،412. يتم عرض ديناميكيات اكتشافها أدناه.

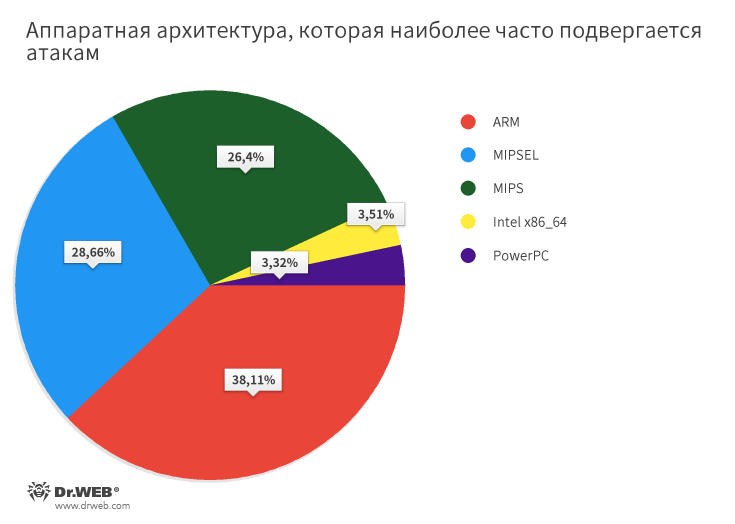

تعمل الأجهزة الذكية على بنيات المعالج المختلفة ، والعديد من البرامج الضارة لها إصدارات للعديد من الأنظمة الأساسية للأجهزة في وقت واحد. من بين الأجهزة التي تشبه برامج الهانبوت لدينا ، فإن أكثر الأجهزة التي تمت مهاجمتها هي تلك التي تستخدم معالجات ARM و MIPSEL و MIPS. وينظر إلى هذا بوضوح في الرسم البياني:

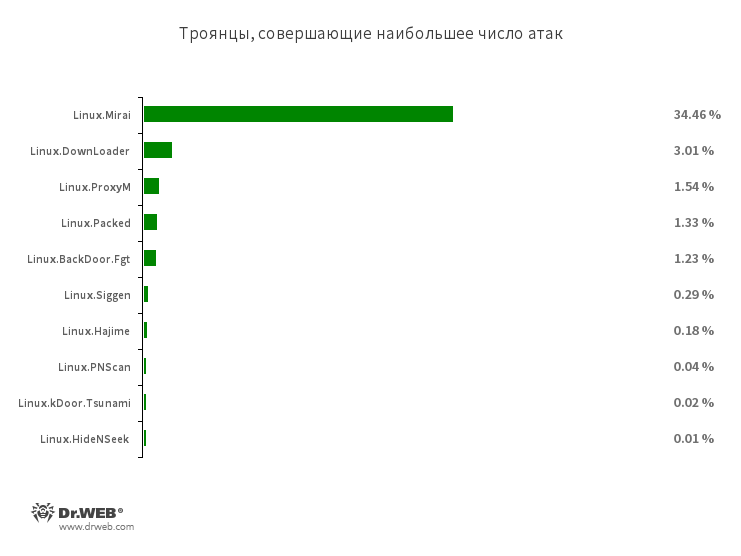

وفقًا للإحصاءات التي تلقتها المجموعات ، فإن أكثر البرامج الضارة نشاطًا هي ممثلين عن عائلة Linux.Mirai ، والتي تمثل أكثر من 34٪ من الهجمات. ويليهم محملو تحميل Linux.DownLoader (3٪ من الهجمات) و Linux.ProxyM Trojans (1.5٪ من الهجمات). تتضمن المراكز العشرة الأولى أيضًا تطبيقات خبيثة مثل Linux.Hajime و Linux.BackDoor.Fgt و Linux.PNScan و Linux.BackDoor.Tsunami و Linux.HideNSeek. يتم عرض النسبة المئوية لأكثر أحصنة طروادة نشاطًا في الرسم التوضيحي التالي:

يمكن تقسيم البرامج الضارة التي تهاجم الأجهزة الذكية إلى عدة فئات أساسية وفقًا لوظائفها الرئيسية:

- أحصنة طروادة لهجمات DDoS (على سبيل المثال: Linux.Mirai) ؛

- أحصنة طروادة التي تقوم بتوزيع وتنزيل وتثبيت التطبيقات الضارة الأخرى والمكونات الإضافية (على سبيل المثال: Linux.DownLoader، Linux.MulDrop)؛

- أحصنة طروادة التي تسمح لك بالتحكم عن بُعد في الأجهزة المصابة (على سبيل المثال: Linux.BackDoor) ؛

- أحصنة طروادة التي تحول الأجهزة إلى خوادم بروكسي (على سبيل المثال: Linux.ProxyM و Linux.Ellipsis.1 و Linux.LuaBot) ؛

- cryptocurrency mining Trojans (على سبيل المثال: Linux.BtcMine) ؛

- الآخرين.

ومع ذلك ، فإن معظم البرامج الخبيثة الحديثة هي تهديدات متعددة الوظائف ، حيث يمكن للعديد منها الجمع بين العديد من الوظائف في وقت واحد.

اتجاهات التهديد للأجهزة الذكية

- نظرًا لتوفر أكواد مصدر أحصنة طروادة ، مثل Linux.Mirai و Linux.BackDoor.Fgt و Linux.BackDoor.Tsunami وغيرها ، يتزايد عدد البرامج الضارة الجديدة.

- ظهور عدد متزايد من التطبيقات الضارة المكتوبة بلغات البرمجة "غير القياسية" ، مثل Go و Rust.

- تتوفر معلومات حول العديد من الثغرات الأمنية للمهاجمين ، والتي يساعد استغلالها على إصابة الأجهزة الذكية.

- لا تزال شعبية عمال المناجم الذين يقومون بالتنقيب عن العملات المشفرة (بشكل رئيسي Monero) على أجهزة إنترنت الأشياء.

فيما يلي معلومات حول أحصنة طروادة الأكثر شيوعًا وجديرًا بالاهتمام لإنترنت الأشياء.

المزيد عن تهديدات إنترنت الأشياء

Linux.MiraiLinux.Mirai هو أحد أكثر أحصنة طروادة نشاطًا التي تهاجم أجهزة إنترنت الأشياء . ظهر الإصدار الأول من هذا التطبيق الضار في مايو 2016. في وقت لاحق ، تم نشر أكواد المصدر الخاصة به في المجال العام ، لذا سرعان ما حصل على عدد كبير من التعديلات التي تم إنشاؤها بواسطة العديد من كتاب الفيروسات. الآن Linux.Mirai هو Trojan for Linux الأكثر شيوعًا ، والذي يعمل على مجموعة متنوعة من بنيات المعالج ، مثل x86 و ARM و MIPS و SPARC و SH-4 و M68K ، إلخ.

بعد إصابة الجهاز المستهدف ، يتصل Linux.Mirai بخادم الإدارة وينتظر أوامر أخرى منه. وتتمثل المهمة الرئيسية لهذا طروادة في شن هجمات DDoS.

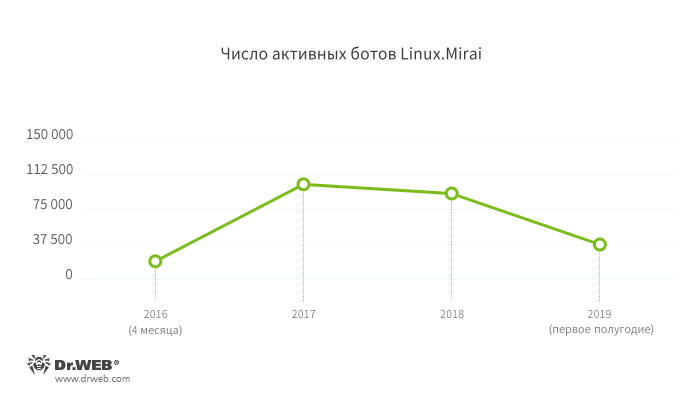

يوضح الرسم البياني التالي ديناميكيات الكشف عن النسخ النشطة من هذا التطبيق الضار بواسطة chanipotas:

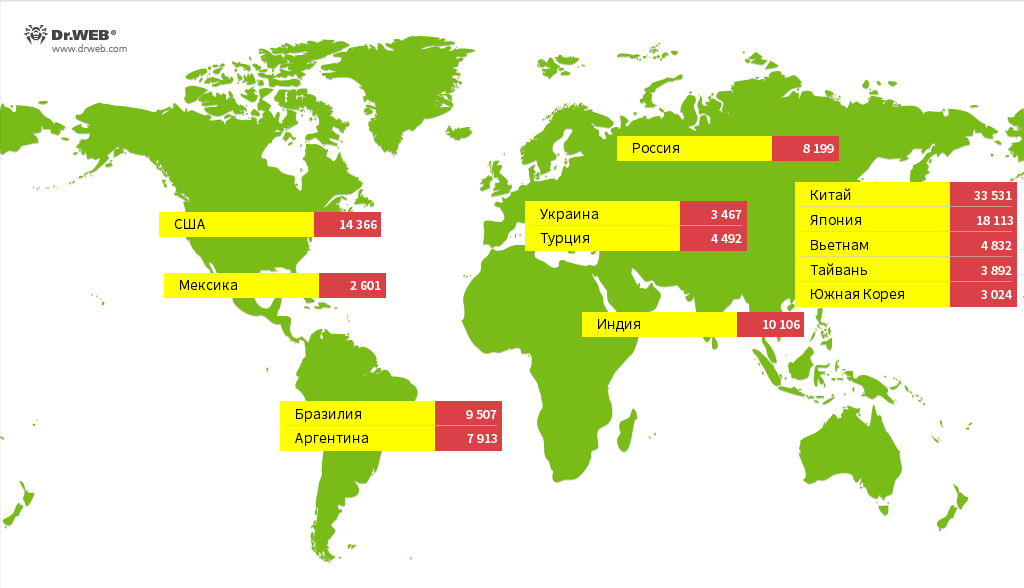

تعد تعديلات Linux.Mirai المختلفة أكثر نشاطًا في الصين واليابان والولايات المتحدة الأمريكية والهند والبرازيل. في ما يلي البلدان التي تم خلالها تسجيل أقصى عدد من روبوتات هذه العائلة أثناء فترة المراقبة.

Linux.Hajime

Linux.Hajimeبرنامج خبيث خطير آخر يصيب الأجهزة الذكية هو Linux.Hajime . هذه طروادة معروفة لمحللي الفيروسات منذ نهاية عام 2016. تعمل على بنيات ARM و MIPS و MIPSEL وتنفذ وظيفة دودة الشبكة ، منتشرة باستخدام بروتوكول Telnet. يتم تضمين الأجهزة المصابة في الروبوتات P2P اللامركزية وتستخدم لمزيد من إصابة الكائنات المتاحة على شبكة الإنترنت. يمنع البرنامج الضار الوصول إلى البرامج الضارة الأخرى إلى الأجهزة التي تمت مهاجمتها بنجاح عن طريق حظر المنافذ 23 و 7547 و 5555 و 5358 عليها.

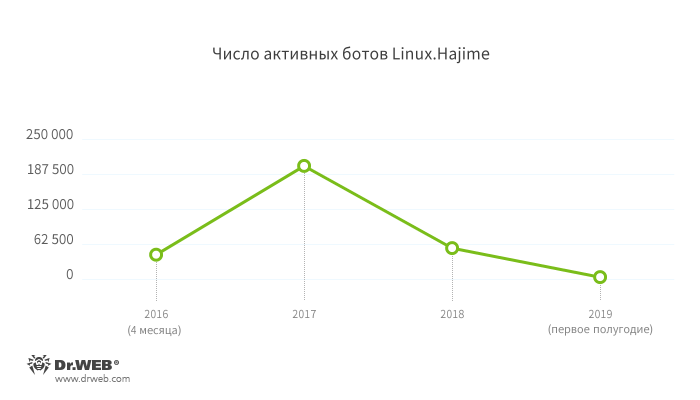

حدث ذروة نشاط Linux.Hajime في نهاية عام 2016 - بداية عام 2017 ، عندما تجاوز الحد الأقصى لعدد النسخ النشطة في الوقت نفسه من أحصنة طروادة من هذه العائلة 43000. وبعد ذلك ، انخفض نشاط البرامج الضارة واستمر في الانخفاض تدريجياً. حاليًا ، لا يتجاوز عدد روبوتات Linux.Hajime النشطة عدة مئات.

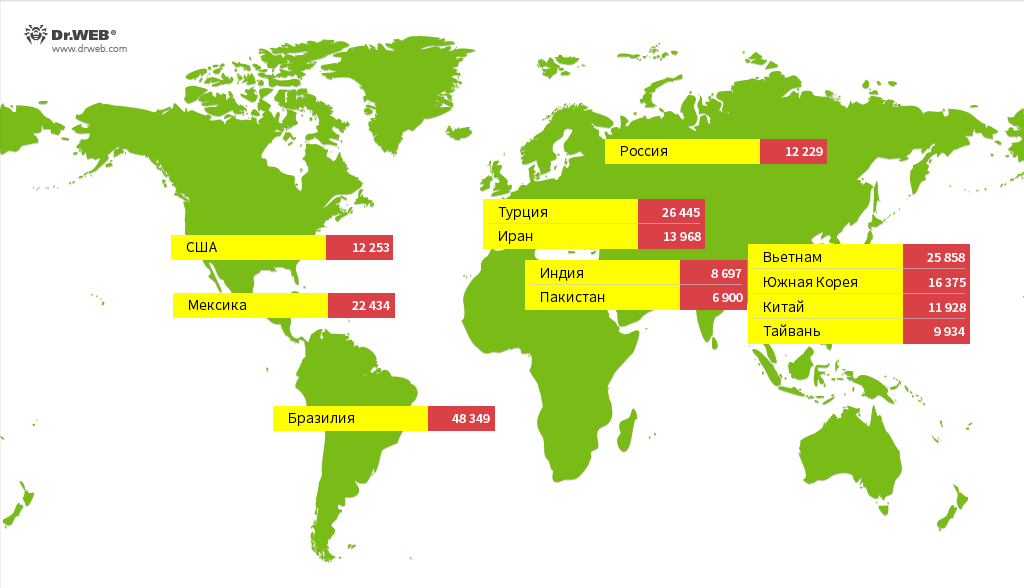

هذه أحصنة طروادة هي الأكثر انتشارا في البرازيل وتركيا وفيتنام والمكسيك وكوريا الجنوبية. تُظهر الخريطة البلدان التي بها أكبر عدد ممكن من Linux.Hajime أحصنة طروادة التي تم تسجيلها خلال فترة المراقبة بأكملها.

Linux.BackDoor.Fgt

أهم خمسة أحصنة طروادة المصممة لإصابة أجهزة Internet of Things بما في ذلك Linux.BackDoor.Fgt ، التي تم توزيعها منذ خريف عام 2015. تعمل الإصدارات المختلفة من هذا التطبيق الضار على MIPS و SPARC وغيرها من البنى وتعمل في بيئة نظام التشغيل Linux. شفرة المصدر Linux.BackDoor.Fgt متاحة للجمهور ، وهذا هو السبب في أنها تحظى بشعبية كبيرة بين كتاب الفيروسات.

يتم توزيع هذه الخلفية باستخدام بروتوكولات Telnet و SSH ، مع تسجيل الدخول وكلمات المرور للوصول إلى الكائنات التي تمت مهاجمتها. الغرض الرئيسي من هذه أحصنة طروادة هو إجراء هجمات DDoS والتحكم عن بعد من الأجهزة المصابة.

Linux.ProxyM

يعد Linux.ProxyM Trojan أحد البرامج الضارة التي يستخدمها مجرمو الإنترنت لتأمين عدم الكشف عن هويتهم على الإنترنت. تقوم بإطلاق خادم وكيل SOCKS على أجهزة Linux المصابة التي يمر عبرها مجرمو الإنترنت من حركة مرور الشبكة. اكتشف أخصائيو Doctor Web الإصدارات الأولى من Linux.ProxyM في فبراير 2017 ، ولا تزال طروادة نشطة.

Linux.Ellipsis.1

Linux.Ellipsis.1 هو Trojan آخر مصمم لتحويل أجهزة Linux IoT وأجهزة الكمبيوتر إلى خوادم بروكسي. تم القبض عليه من قبل دكتور ويب المحللين في عام 2015. بعد البدء ، يحذف ملفات السجل ويمنع إعادة إنشائها ، ويحذف بعض الأدوات المساعدة للنظام ، ويحظر أيضًا على الجهاز الاتصال بعناوين IP محددة. إذا اكتشفت طروادة حركة المرور المشبوهة من أحد العناوين ، فإنها أيضًا تدرج عنوان IP هذا في القائمة السوداء. بالإضافة إلى ذلك ، في أمر خادم إدارة Linux.Ellipsis.1 ، تتوقف التطبيقات التي تتصل بالعناوين الممنوعة عن العمل.

Linux.LuaBot

اكتشف Doctor Web الإصدارات الأولى من عائلة Linux.LuaBot من أحصنة طروادة في عام 2016. تتم كتابة هذه التطبيقات الضارة بلغة البرمجة النصية Lua وأجهزة الدعم مع بنية Intel x86_64) و MIPS و MIPSEL و Power PC و ARM و SPARC و SH4 و M68k. وهي تتألف من عدة عشرات وحدات البرامج النصية ، كل منها يؤدي مهمة محددة. أحصنة طروادة قادرة على تلقي التحديثات من هذه الوحدات من خادم الإدارة ، وكذلك تنزيل تحديثات جديدة. Linux.LuaBot - تطبيقات البرامج الضارة الغنية. اعتمادًا على تعديل التطبيقات الضارة ومجموعة من البرامج النصية ، يمكن للمهاجمين استخدامها للتحكم عن بُعد في الأجهزة المصابة ، بالإضافة إلى إنشاء خوادم بروكسي لإخفاء الهوية على الويب.

Linux.BtcMine.174

بالنسبة للمهاجمين ، يعد التعدين (التعدين) للعملات المشفرة أحد الأسباب الرئيسية لإصابة أجهزة إنترنت الأشياء. أحصنة طروادة من عائلة Linux.BtcMine ، بالإضافة إلى التطبيقات الضارة الأخرى ، تساعدهم في ذلك. تم العثور على واحد منهم - Linux.BtcMine.174 - بواسطة دكتور ويب المتخصصين في نهاية عام 2018. الغرض منه هو التعدين Monero (XMR). Linux.BtcMine.174 هو برنامج نصي مكتوب بلغة sh sh. إذا لم يتم تشغيله كجذر ، فإن طروادة تحاول زيادة امتيازاتها مع العديد من عمليات الاستغلال.

يبحث Linux.BtcMine.174 عن عمليات برامج مكافحة الفيروسات ويحاول إنهاءها ، وكذلك حذف ملفات هذه البرامج من الجهاز. بعد ذلك يقوم بتنزيل وتشغيل العديد من المكونات الإضافية ، بما في ذلك وحدة الباب الخلفي والجذر ، وبعد ذلك يقوم بإطلاق برنامج التعدين في النظام.

يسجل طروادة في التحميل التلقائي ، لذلك لا يخاف من إعادة تشغيل جهاز مصاب. بالإضافة إلى ذلك ، فإنه يتحقق بشكل دوري ما إذا كانت عملية التعدين نشطة. إذا لزم الأمر ، فإنه يبدأ مرة أخرى ، وضمان استمرارية التعدين cryptocurrency.

Linux.MulDrop.14

تستخدم عائلة Linux.MulDrop وأحصنة طروادة لتوزيع وتثبيت التطبيقات الضارة الأخرى. إنهم يعملون على العديد من بنيات الأجهزة وأنواع الأجهزة ، ومع ذلك ، في عام 2017 اكتشف محللو فيروسات Doctor Web Linux.MulDrop.14 Trojan ، الذي استهدف أجهزة الكمبيوتر Raspberry Pi. هذا القطارة عبارة عن برنامج نصي في نصه يتم تخزين برنامج مشفر فيه - عامل منجم cryptocurrency. بعد الإطلاق ، يقوم طروادة بتفريغ وتشغيل عامل المناجم ، وبعد ذلك يحاول إصابة الأجهزة الأخرى المتوفرة في بيئة الشبكة. لمنع "المنافسين" من الوصول إلى موارد الجهاز المصاب ، يقوم Linux.MulDrop.14 بحظر منفذ الشبكة 22.

Linux.HideNSeek

تصيب البرامج الضارة Linux.HideNSeek الأجهزة الذكية وأجهزة الكمبيوتر والخوادم التي تعمل بنظام Linux ، وتجمعها في الروبوتات اللامركزية. للتوزيع ، يقوم هذا طروادة بإنشاء عناوين IP ويحاول الاتصال بها باستخدام قاموس من أسماء المستخدمين وكلمات المرور ، بالإضافة إلى قائمة مجموعات بيانات المصادقة المعروفة. بالإضافة إلى ذلك ، فهي قادرة على استغلال نقاط الضعف في المعدات المختلفة. يمكن استخدام Linux.HideNSeek للتحكم عن بُعد في الأجهزة المصابة - تنفيذ الأوامر من مجرمي الإنترنت ، نسخ الملفات ، إلخ.

Linux.BrickBot

على عكس معظم البرامج الضارة الأخرى ، فإن Linux.BrickBot Trojans ليست مصممة للاستفادة من أي ميزة. هذه مخربات تم تصميمها لتعطيل أجهزة الكمبيوتر والأجهزة الذكية ، وهي معروفة منذ عام 2017.

يحاول Linux.BrickBot Trojans إصابة الأجهزة من خلال بروتوكول Telnet عن طريق اختيار أسماء المستخدمين وكلمات المرور الخاصة بهم. ثم يحاولون محو البيانات من وحدات الذاكرة للقراءة فقط ، وإعادة ضبط إعدادات الشبكة ، وحظر جميع الاتصالات ، وإعادة تشغيل الكمبيوتر. نتيجة لذلك ، لاستعادة الكائنات التالفة ، ستحتاج إلى وميض أو حتى استبدال المكونات. أحصنة طروادة هذه نادرة ، لكنها خطيرة للغاية.

في نهاية يونيو 2019 ، انتشر نظام Linux.BrickBot.37 ، المعروف باسم Silex. كان يتصرف بشكل مشابه لممثلين آخرين من عائلة Linux.BirckBot - حيث قام بمسح البيانات من محركات الأقراص ، وحذف إعدادات الشبكة وإعادة التشغيل ، وبعد ذلك لم يعد بإمكانهم تشغيلها وعملها بشكل صحيح. سجلت الفخاخ لدينا أكثر من 2600 هجمات من هذا طروادة.

استنتاج

الملايين من الأجهزة عالية التقنية ، والتي تستخدم بشكل متزايد في الحياة اليومية ، هي في الواقع أجهزة كمبيوتر صغيرة مع عيوبها الكامنة. فهي عرضة لهجمات ونقاط ضعف مماثلة ، بينما بسبب خصوصيات وقيود التصميم ، فإن حمايتها قد تكون أكثر صعوبة أو حتى مستحيلة. بالإضافة إلى ذلك ، لا يدرك العديد من المستخدمين تمامًا المخاطر المحتملة ولا يزالون ينظرون إلى الأجهزة "الذكية" على أنها "ألعاب" آمنة ومريحة.

يتطور سوق إنترنت الأشياء بشكل نشط ، وفي العديد من النواحي يكرر الموقف مع بداية التوزيع الشامل لأجهزة الكمبيوتر الشخصية ، عندما تتحسن آليات مكافحة التهديدات التي تطرأ عليها. في حين أن الشركات المصنعة للمعدات ومالكي الأجهزة الذكية تتكيف مع الحقائق الجديدة ، فإن المهاجمين لديهم فرص هائلة للهجمات. لذلك ، في المستقبل القريب ، يجب أن نتوقع ظهور برامج ضارة جديدة لإنترنت الأشياء.

يواصل Doctor Web مراقبة الموقف من خلال انتشار أحصنة طروادة والتهديدات الأخرى للأجهزة الذكية وسيبلغ مستخدمينا بجميع الأحداث المهمة في هذا المجال. تقوم منتجات Dr.Web المضادة للفيروسات باكتشاف وإزالة البرامج الضارة المحددة في المراجعة بنجاح. على سبيل المثال ، تقوم بنجاح

بميزة المسح عن بُعد التي قمنا بها من أجل إنترنت الأشياء.