اخترع مجرمو الإنترنت العديد من الخيارات للهجمات الإلكترونية ، والتي تختلف في تعقيد التنفيذ التقني والفعالية. من بينها ، يتم احتلال مكان خاص بهجوم ، وهو ما يثير الدهشة في بساطته وفعاليته التقنية - Business Email Compromise (BEC) ، أو أي هجوم باستخدام المراسلات التجارية للخطر. أنها لا تتطلب معرفة تقنية عميقة ، لديها أعلى كفاءة ، يكاد يكون من المستحيل الدفاع ضدها بالوسائل التقليدية. وفقًا لمكتب التحقيقات الفيدرالي ، فإن

الأضرار الناجمة عن هذه الهجمات في عام 2018 بلغت أكثر من 1.2 مليار دولار أمريكي .

الأب بوب ستاك من أبرشية سانت أمبروز في برونزويك ، جهاز الكمبيوتر. أوهايو ، فوجئت بشكل غير سارة عندما اتصل به المقاول ماروس براذرز للإنشاءات وأجرى إصلاحات وترميم لمبنى الكنيسة وسأل لماذا لم يتم استلام الدفعة التعاقدية لمدة شهرين. وبما أن الأب بوب كان يعلم أن الأموال يتم تحويلها ، فقد حدد تفاصيل المستلم ووجد أن المدفوعات لم تذهب إلى المقاول ، ولكن إلى المحتالين غير المعروفين. قبل شهرين ، أرسلوا خطابًا حول تغيير التفاصيل نيابة عن Marous Brothers Construction. قام موظفو Ward بتعديل رقم حساب المستلم وإرسال الدفعة للعمل خلال شهرين.

بلغت قيمة الأضرار 1.75 مليون دولار أمريكي .

تحول الأب بوب ستاك إلى مكتب التحقيقات الفيدرالي. خلال التحقيق ، تبين أن المتسللين المجهولين ، قبل الهجوم بفترة وجيزة ، التقطوا كلمات المرور لصناديق البريد الخاصة بموظفي الجناح ، ودرسوا مراسلاتهم مع المقاولين ، ثم قاموا بتأليف خطاب مقنع من أكبرهم ، Marous Brothers Construction. تم نسخ التصميم وعنوان المرسل وجميع السمات الأخرى من المراسلات القديمة ، لذلك لم يكن هناك شك في مصداقيتها. ونتيجة لذلك ، تدفقت الأموال في اتجاه غير معروف ، وتم إرسالها من قبل موظفين غير متشككين.

وصول والد بوب وأصبح هو نفسه ضحية لهجوم BEC.

كيف يعمل الهجوم BEC

BEC هي عملية احتيال تركز بشكل أساسي على الشركات التي تعمل مع موردين أجانب ، وكذلك الشركات التي تجري عمليات دفع غير نقدية بشكل منتظم.

يبدأ الهجوم بجمع المعلومات عن الشركة: معلومات عن المديرين والمحاسبين الذين يقومون بالدفع وعناوين بريد الموظفين الإلكترونية والبيانات المتعلقة بالمقاولين. باستخدام الخداع أو البرامج الضارة ، يقوم المجرمون بتسوية حسابات البريد الإلكتروني للمديرين والممولين والمحاسبين ودراسة المراسلات مع النظراء. مهمتهم هي معرفة كيفية حدوث المعاملات المالية ، من يطلب التحويل ، من يؤكد ذلك ومن يقوم به مباشرة.

عندما يتم جمع المعلومات اللازمة ، يتصرف المحتالون وفقًا لأحد المخططات التالية.

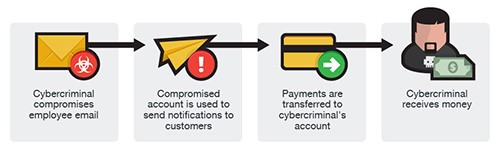

فواتير وهمية

بعد التأكد من تفاصيل علاقة الشركة بالموردين ، يرسل المحتالون خطابًا باسم واحد منهم حول تغيير التفاصيل. المحاسبين تصحيح المعلومات في الوثائق المالية وإرسال الأموال إلى المجرمين. ضحية هذا المخطط كانت أبرشية القديس أمبروز.

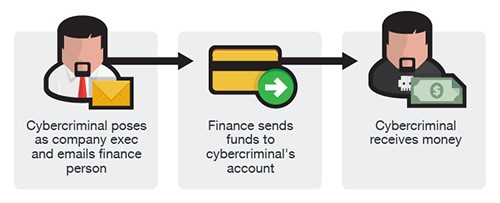

أمر تنفيذي زائف

باستخدام صندوق بريد محفوف بالمخاطر ، يرسل المحتالون خطابًا إلى الإدارة المالية نيابة عن المدير التنفيذي أو مدير آخر مفوض لإجراء العمليات النقدية. تحتوي الرسالة على طلب لتحويل الأموال على وجه السرعة إلى الحساب المحدد تحت أي عذر مقنع.

خطابات من المحاسب الخاطئ

يقوم المحتالون بإرسال رسائل إلى الأطراف المقابلة في الشركة حول تغيير التفاصيل من بريد إلكتروني خطر إلى موظف وحدة مالية. عند تلقي الرسالة ، يجري الأطراف المقابلة تصحيحات وتبدأ في تحويل الأموال إلى المحتالين.

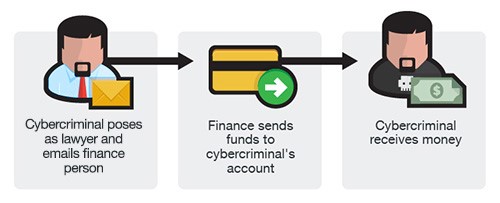

محام كاذبة

يتصل مجرمو الإنترنت بالدائرة المالية أو المدير التنفيذي عن طريق البريد الإلكتروني أو الهاتف ويقدم نفسه كموظف في مكتب محاماة يتعامل مع المسائل السرية والعاجلة. بعد الإبلاغ عن أي تهديد وهمي مقنع ، يعرض المحتال تحويل الأموال إليه سراً لحل المشكلة بشكل عاجل. كقاعدة عامة ، يتم الكشف عن "تهديد" في نهاية أسبوع العمل قبل عدة دقائق من نهاية يوم العمل أو عشية الإجازات ، عندما يستعد الموظفون للراحة ولا يميلون إلى تقييم الموقف بشكل بالغ الأهمية.

أسباب فعالية هجمات BEC

- الهندسة الاجتماعية . يتم إرسال الرسائل في نهاية يوم العمل أو عشية الإجازات ، عندما يهرع الموظفون إلى منازلهم. يتم إعداد نصوص الرسائل مع مراعاة خصوصيات العلاقة بين المرسل والمستلم.

- مظهر شرعي . يستخدم المحتالون المعلومات التي تم جمعها لتطوير خطاب فريد من نوعه ، والذي لا يمكن تمييزه من حيث الأسلوب والتصميم عن طريق المراسلات مع الأطراف المقابلة المألوفة للموظفين. على سبيل المثال ، قد يتلقى المحاسب تعليمات من المدير التنفيذي لتحويل الأموال التي تشبه أوامر مماثلة تمامًا.

- بخلاف عمليات الاحتيال الخداعية ، يتم إرسال رسائل البريد الإلكتروني التي تستخدمها BEC في نسخة واحدة من صناديق البريد الشرعية ولا تنتهي في البريد العشوائي .

- لا يوجد محتوى ضار . لا تحتوي رسائل البريد الإلكتروني الاحتيالية لـ BEC على روابط ومرفقات ، لذلك يتم تمريرها بسهولة بواسطة برامج مكافحة الفيروسات وغيرها من الحلول الوقائية.

- لا اختراق في النظام . يقوم الموظفون بتحويل الأموال بمحض إرادتهم لأنهم متأكدون من أنهم يقومون بكل شيء بشكل صحيح. لا يتعين على المحتالين دراسة أنظمة الدفع والوصول إليها. حتى إذا طرح البنك سؤالًا يتعلق بالتفاصيل الجديدة ، فسيقدم الضحايا التفسيرات اللازمة وحتى يبذلوا جهودًا لتسديد المبلغ بأسرع وقت ممكن ، وإذا لزم الأمر - بسرية تامة.

- الإلحاح ومكبرات الصوت الأخرى . إن الحاجة إلى إيجاد حل عاجل لمشكلة ما تحت تهديد عواقب وخيمة لا مفر منها تؤدي إلى تعطيل التفكير النقدي لدى الموظفين ، وهم يقومون بأفعال يدفعهم مجرمو الإنترنت إليها.

القتال BEC الهجمات

لم تطالب أبرشية سانت أمبروز بتعويضات من موظفيها ، ولكن ليست جميع الشركات التي أصبحت ضحية لشركة BEC متساهلة للغاية. على سبيل المثال ،

رفعت شركة إعلامية من اسكتلندا

دعوى قضائية بمبلغ 108،000 جنيه إسترليني لموظفها السابق الذي أجرى تحويلات مالية إلى المحتالين في BEC لتجاهل تحذير من البنك بشأن الطبيعة الاحتيالية للنقل.

ومع ذلك ، بالكاد يمكن اعتبار تخويف الأفراد على محمل الجد كإجراء فعال للحماية من هجمات BEC. مزيج فعال حقا من التدابير التنظيمية والتقنية.

الأنشطة التنظيمية

- لتدريب الموظفين على التحقق بعناية من كل خطاب إذا كان يتعلق بالتحويلات المالية أو أوامر مهمة أخرى من الإدارة العليا. إيلاء اهتمام خاص للرسائل العاجلة والسرية.

- تدريب الموظفين على التعرف على هجمات BEC . يجب على إدارات أمن المعلومات أن تعلم كل موظف مبادئ تحديد الخطابات المشكوك فيها.

- من الضروري التحقق من جميع الخطابات والطلبات ذات الطبيعة المالية . إذا أرسل المورد إشعارًا بشأن تغيير التفاصيل ، فاتصل به مرة أخرى وتأكد من أن المستند حقيقي ، واستخدم رقم الهاتف من الموقع الرسمي للشركة أو من العقد ، وليس من الخطاب الذي تم استلامه.

الأنشطة الفنية

نظرًا لأن خطابات BEC لا تحتوي على روابط ، ومرفقات ، وكقاعدة عامة ، لا توجد بها علامات نموذجية للأحرف الضارة ، فإن الحلول الوقائية التقليدية لا يمكنها التعامل مع اكتشافها. يمكن أن تساعد الحماية الشاملة للبريد الإلكتروني باستخدام الذكاء الاصطناعي والتعلم الآلي هنا.

في Trend Micro ، نستخدم أداة AI تسمى نظام الخبير. إنها تحاكي عملية اتخاذ القرارات الخاصة بأخصائي الأمن. للقيام بذلك ، يقوم النظام بتقييم الموفر الذي تم إرسال الرسالة منه ، ويقارن عنوان البريد الإلكتروني للمرسل بعنوان المؤسسة الفعلي. إذا جاءت الرسالة من رئيس المنظمة ، يتم التحقق من وجود مثل هذا الرأس في قائمة الموظفين ، وكذلك توفره عن طريق معلومات الاتصال.

في المرحلة التالية ، يُجري نظام الخبراء تحليلًا لمحتويات محتويات البريد الإلكتروني ، ويكشف عن نوايا المرسل فيما يتعلق بالعوامل المحددة لرسائل BEC - الضرورة والأهمية والمتطلبات لتنفيذ الإجراءات المالية. تنتقل نتائج التحليل إلى نظام التعلم الآلي.

تحديد مؤلف الرسالة بين المديرين التنفيذيين إنرون

تحديد مؤلف الرسالة بين المديرين التنفيذيين إنرونإذا لم يتم العثور على شيء مشبوه في الرسالة ، فإن نظام تحليل نمط النص - نمط كتابة الحمض النووي ("نمط كتابة الحمض النووي") يلعب دوره. يستخدم تطوير Trend Micro هذا نظامًا للتعلم الآلي لمقارنة رسالة القائد أو الطرف المقابل برسائله السابقة. يستخدم DNA نمط الكتابة أكثر من 7000 من خصائص الرسالة لتحديد نمط مرسل فريد. يتضمن ذلك استخدام الأحرف الكبيرة في الكلمات وعلامات الترقيم وطول الجمل والكلمات والعبارات المفضلة وغير ذلك الكثير.

لإنشاء نموذج للأسلوب ، يحتاج الذكاء الاصطناعي إلى تحليل من 300 إلى 500 حرفًا تم إرسالها مسبقًا. نقطة مهمة: لحماية السرية ، تقوم منظمة العفو الدولية باسترداد البيانات الوصفية فقط التي تميز أسلوب المرسل ، ولكن ليس النص نفسه.

ما هي النتيجة

تختلف حلول المراسلات التجارية عن الهجمات العادية من خلال الحد الأدنى من الفعالية التكنولوجية. يعتمد نجاح هجمات BEC بشكل مباشر على جودة المعلومات التي يتم جمعها وعمل المهندسين الاجتماعيين. في الواقع ، هذه الهجمات هي أقرب إلى الاحتيال "غير المتصل" المعتاد ، مما يجعل من الصعب مواجهتها باستخدام الحلول التقنية التقليدية.

إن استخدام أنظمة الدفاع القائمة على التعلم الآلي والذكاء الاصطناعي إلى جانب تدريب الموظفين وغيرها من التدابير التنظيمية يمكن بنجاح اكتشاف ومنع هجمات BEC.