الأمن. الكلمة تعني أمن شخص أو منظمة من شيء / شخص ما. في عصر

الأمن السيبراني ، نفكر بشكل متزايد ليس في كيفية حماية أنفسنا جسديًا ، ولكن في كيفية حماية أنفسنا من التهديدات الخارجية (

التهديدات الإلكترونية ).

سنتحدث اليوم عن كيفية اختراق شبكة شركة حديثة ، محمية على المحيط بوسائل مختلفة ، حتى جيدة للغاية ، لأمن الشبكات ، والأهم من ذلك ، سنتحدث عن كيفية التعامل مع هذا.

لنلقِ نظرة على شبكة حديثة تستخدم أحدث التقنيات في مجال الأمن.

لديك محيط محمي ، وهناك العديد من جدران الحماية وجدران الحماية من الجيل التالي والعديد من أدوات حماية المحيط الأخرى.

ما هي الخيارات المتاحة لاختراق شبكة شركتك وفي أي الحالات لن يساعدك جدار حماية الجيل التالي؟فكر للحظة. حاول أن تجيب على هذا السؤال ، ولكن أود أن أقدم بعض الأمثلة التي يمكن أن توضح أنه مهما كانت قوتها باردة ومعلن عنها على نطاق واسع ، والتي تقع في أفضل المربعات والدوائر ومنحنيات Gartner و Forest وما إلى ذلك ، فإن المنتجات التي لم تستخدمها ، على أي حال هناك احتمال أن يهاجم المهاجمون شبكة شركتك أو إداراتك ، وبالتالي عليك أن تبدو أوسع قليلاً من الدفاع المحيط.

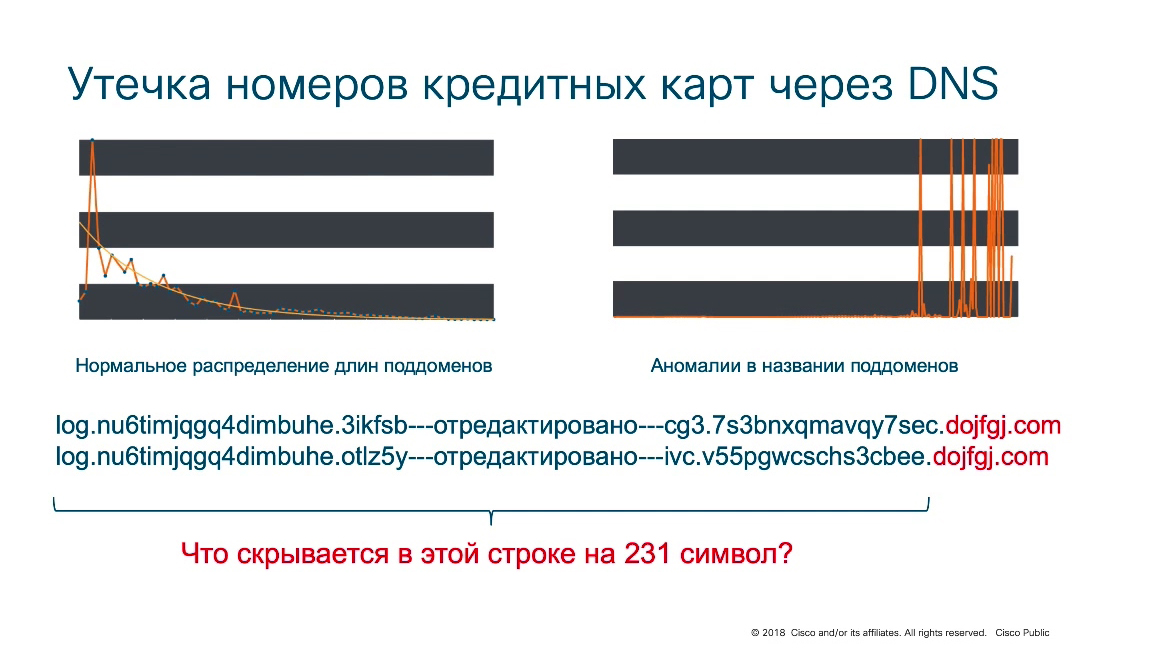

لذلك ، أحد الأمثلة التي صادفتها Cisco هو

استخدام بروتوكول DNS لسرقة المعلومات .

عادة ، يستخدم مجرمو الإنترنت بروتوكول DNS إما لتحميل بعض الوحدات الجديدة أو استخدام DNS كتفاعل بين الوحدات النمطية المثبتة بالفعل داخل شبكة شركة / إدارات على أجهزة الكمبيوتر المصابة مع بعض "خوادم الأوامر". في هذه الحالة ، تم استخدام بروتوكول DNS لتسرب المعلومات في اسم المجال. وفقًا للإحصاءات ، لا تحتوي أسماء النطاقات من المستوى الثالث على أكثر من 25 إلى 30 حرفًا ، ومع ذلك ، فإننا نرى أنه على الرسم البياني الصحيح ، يتراوح طول نطاقاتنا بين 200 و 230 حرفًا.

لا يمكن لأي شخص الخروج بهذا النوع من المجال. إنه غير قادر على تذكره أيضًا. في شكله النقي ، إنه نوع من

"الشذوذ" يمكن أن يخبرنا أن كلا المجالين يستخدمان لأغراض تسويقية ، ولكن عادة لا تستخدم هذه المجالات الطويلة لأغراض تسويقية ، أو أنها تصرفات المهاجمين. وفي هذه الحالة ، تم استخدام أحد خوادم DNS التي تخدم هذا النطاق الضار للتأكد من أن أسماء النطاقات التي تحتوي على سلاسل نصية طويلة بما يكفي (

231 حرفًا) قد تم فك تشفيرها وتم الكشف عن أرقام بطاقات الائتمان المسروقة فيها. كما نفهم ، نظرًا لأن DNS هو المعيار الفعلي لشبكات الإنترنت الحديثة أو الشركات أو الإدارات ،

لا يمكننا حظر DNS وحتى فحص DNS على جدار الحماية لا يساعدنا دائمًا ، لأنه في هذه الحالة ، استخدم المهاجمون معيارًا غير قياسي نهج للتحايل على محيط الحماية.

مثال آخر

مثال آخرهذا توضيح من نظام مراقبة شبكة سيسكو اللاسلكية. تشاهد على خريطة المبنى موقع نقاط الوصول المثبتة قانونيًا (

الدوائر الخضراء ) ، ولكن ، لاحظ هنا أن هناك نقاط وصول لاسلكية غير مصرح بها (

دوائر حمراء ) ، بالإضافة إلى عملاء أجانب لاسلكيين غير مصرح لهم يحاولون الاتصال بشبكة اتصال لاسلكية للشركات (

مستطيلات رمادية ). من الواضح أن طريقة الاتصال هذه تتجاوز أيضًا المحيط ، كما أنها لا تمر عبر جدران الحماية الخاصة بالشركات ، وإذا لم تكن نقاط الوصول محمية ، يمكن للمهاجمين اختراق شبكة الشركة التي تتجاوز المحيط ، متجاوزة جدران الحماية NG التي تقف على هذا المحيط نفسه . بالإضافة إلى ذلك ، إذا تمكن المهاجم من إنشاء نقطة وصول مزيفة ، فإن العميل المتصل بنقطة الوصول قد لا يعرف عنها ، بينما يمكن للمهاجم اعتراض البيانات التي يتم إرسالها من العميل. يمكن أن يكون هاتفًا ذكيًا ، ويمكن أن يكون جهازًا لوحيًا أو كمبيوترًا محمولًا أو حتى كمبيوترًا ثابتًا متصل بنقطة وصول غير مصرح بها أو غريبة أو مزيفة ، وفي هذه الحالة ، للأسف ، لم تساعدنا جدران الحماية أيضًا.

مثال آخربعد هذا الحادث ، غيرت Cisco بشكل كبير بنية أمان معدات الشبكات. تمت إضافة مكونات الأجهزة والبرامج التي تتيح لك تتبع الإشارات المرجعية في الجهاز ، وكذلك منع ظهور هذه الإشارات المرجعية ، ولكن في بداية 2000s كانت هناك مثل هذه الأمثلة.

كان هناك العديد منهم تمكنا من إصلاحه ، وفي هذه الحالة ، نواجه موقفًا حيث يتلقى العميل ، كجزء من عملية تسليم معينة ، معدات مزودة برمز خبيث مثبت مسبقًا. نظرًا لأنه يثق في البداية في مورده ، لا يفكر في الحاجة إلى التحقق من معدات الشبكة. يمكن إجراء التحقق من خلال برنامج يمكن للعميل تنزيله من الموقع الرسمي. يعد ذلك ضروريًا للتأكد من أن الجهاز لا يحتوي على أي إشارات مرجعية ، ولا يسرق المعلومات التي يتم إرسالها عبر جهاز الشبكة. كانت هناك أيضًا العديد من الحالات التي أجبر فيها المسؤولون ، دون عقد دعم فني للمعدات التي اشتروها ، على تنزيل برامج ثابتة جديدة من مواقع الطرف الثالث. أدى هذا أيضًا إلى حقيقة أن هذه البرامج الثابتة تحتوي على تعليمات برمجية ضارة "عكست" كل حركة المرور وأرسلتها إلى مهاجم. وهذا هو ، في هذه الحالة ، نحن نفهم أيضًا أن أدوات أمان المحيط الكلاسيكية لا يمكنها فعل أي شيء حيال ذلك ، لأن الإشارات المرجعية موجودة على المعدات

التي تواجه جدران الحماية.

يمكنك تذكر

مثال أحدث عندما اكتشفت Cisco (قسمها من Cisco Talos) تهديدًا يسمى VPN-Filter ، عندما أصاب المهاجمون أجهزة شبكة مختلفة من مختلف الشركات المصنعة (D-Link ، Asus ، إلخ) وتثبيت الكود الضار المقابل عليها ، والذي أيضًا سرقة حركة المرور وإعادة توجيهها إلى المهاجمين. وهذا يعني أن التقليل من شأن هذه المشكلة يؤدي إلى حقيقة أن المستوى الأدنى للبنية التحتية للشبكة لدينا لا يزال غير محمي تمامًا ، وبالطبع ، لا تساعد جدران الحماية هنا ، نظرًا لأن أجهزة الشبكة موجودة

قبل جدران الحماية ، يمكنها نقل كل حركة المرور ، خاصة إذا لم يتم تشفيرها ، للمتسللين.

مثال آخر

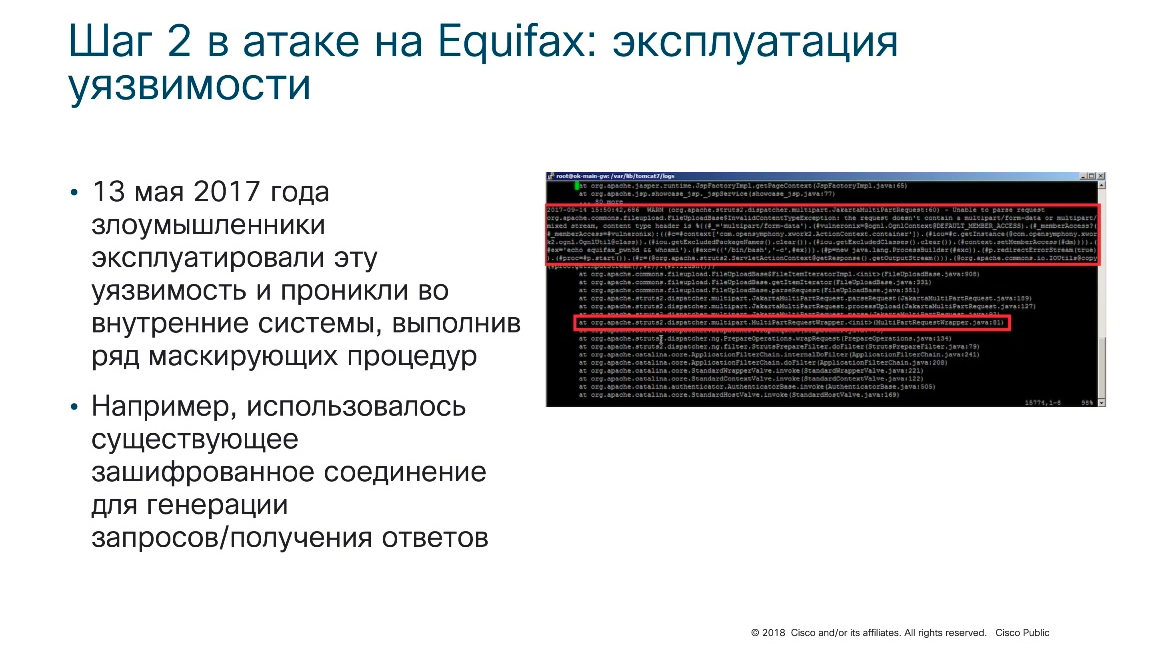

مثال آخرقبل عامين (في 2017) ، وجد المهاجمون ثغرة أمنية على بوابة الويب الخاصة بأحد أكبر مكاتب الائتمان Equifax. تسمح مشكلة عدم الحصانة هذه بالوصول إلى مدخل الويب وتنفيذ بعض الأوامر عليه. بعد تحديد الثغرة الأمنية ، أطلق المهاجمون استغلالًا وحصلوا على حق الوصول إلى النظام باستخدام الحقوق الإدارية. لا توجد بيانات سرقت في ذلك الوقت. بمعنى أن المهاجمين قاموا فقط باختبار إمكانية العمل على بوابة الويب باستخدام الحقوق الإدارية. ولكن بعد حوالي شهرين ، تم استغلال الثغرة التي لم يتم حلها لسبب ما.

دخل المهاجمون في الأنظمة الداخلية لمكتب الائتمان وقاموا بتمويه أنشطتهم من أمان الشبكة. أولاً ، نظرًا لعلاقة الثقة بين بوابة الويب والخوادم الداخلية ، بما في ذلك خوادم قواعد البيانات ، لم يتحكم نظام الأمن في بيانات الاتصال بأي شكل من الأشكال وسمح للمهاجم بدخول شبكة الشركة. بالإضافة إلى ذلك ، استخدم المهاجمون اتصالًا مشفرًا ، وبقي بدون تحكم فيما يتعلق بأمان الشبكة. لعدة أشهر ، تمكن المهاجمون من سرقة المعلومات ، مما أدى إلى تأثر

أكثر من 140 مليون مواطن من الولايات المتحدة الأمريكية وبريطانيا العظمى وبعض الدول الأخرى التي سُرقت بياناتها نتيجة لهذا الهجوم ، على الرغم من توفر الحماية المحيطة ، والتي للأسف ، في هذه الحالة ساعد.

مثال آخر

مثال آخرمثال آخر حدث في 2018 العام الماضي ، عندما في فترة أسبوعين بين 21 أغسطس و 5 سبتمبر ، اخترقت مجموعة من المتطفلين تدعى Magic Art خوادم الخطوط الجوية البريطانية وسرقت

380،000 بيانات

العملاء ، بما في ذلك البيانات الشخصية ومعلومات بطاقة الائتمان. وفقًا للخطوط الجوية البريطانية ، عانى حوالي

نصف مليون عميل خلال أسبوعين .

الشيء الأكثر إثارة للاهتمام هو أن المهاجمين لم يحاولوا حتى اختراق شبكة الشركات! لقد اخترقوا موقع شركة الطيران ، واستبدلوا البرنامج النصي الذي جمع بيانات العميل ، وأرسلوا هذه البيانات إلى مورد ضار كان يسيطر عليه مجرمو الإنترنت. أيضًا ، في إصدار واحد من هذا الحادث ، يُعتقد أن المهاجمين لم يخترقوا الموقع الرئيسي لشركة الخطوط الجوية البريطانية ، ولكن نسخته المخبأة (CDN ، التي يستخدمها مقدمو الاتصالات لتخزين الموارد الشائعة). وبالتالي ، لم يساعد الدفاع المحيطي في الدفاع ضد هذا الهجوم.

هجوم آخر

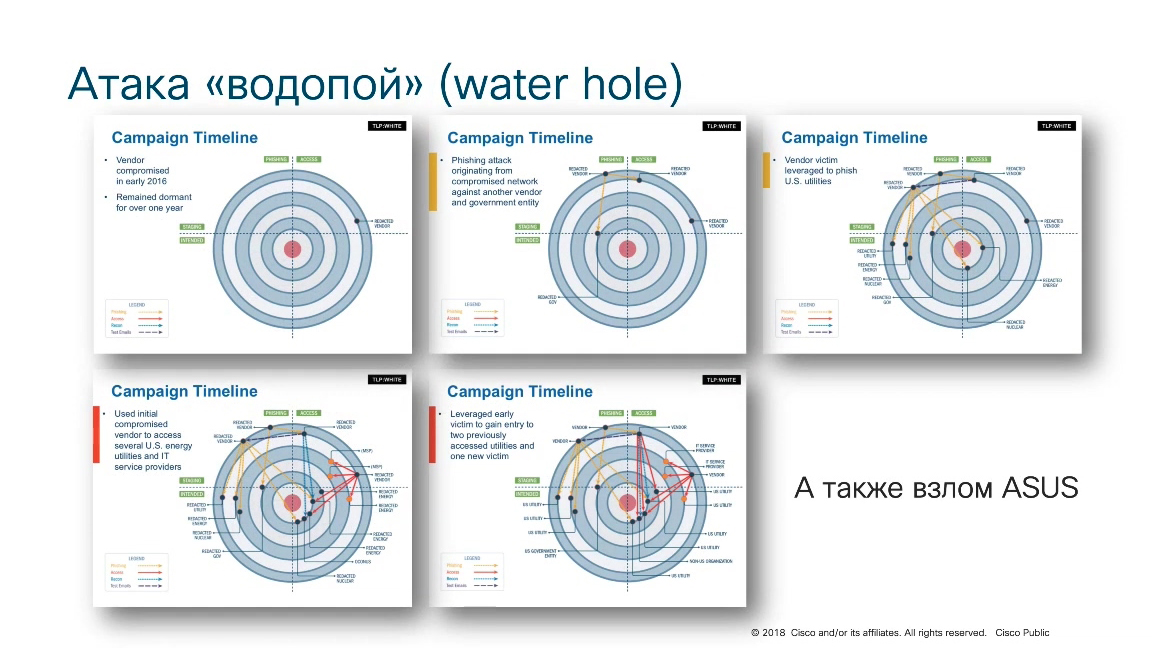

هجوم آخر ، والذي كان يسمى "ثقب المياه" ، الذي سجلته منذ فترة من قبل وكالات إنفاذ القانون الأمريكية. تم تسجيل الهجمات على عدد من شركات الطاقة في الولايات المتحدة الأمريكية ، وتم تحديد مخطط غير تقليدي للغاية كجزء من التحقيق ، والذي أصبح مع ذلك مشهورًا منذ ذلك الحين.

لماذا يطلق عليه مكان الري؟

إذا استذكرنا حياة الحيوانات (خاصة حيوانات إفريقيا) ، فعند الجفاف ، تأتي العديد من الحيوانات إلى أماكن سقي نادرة لم تجف خلال الجفاف ، والطبيعة تجعل الحيوانات لا تهاجم بعضها البعض أثناء ثقب الري ، لكن الشيء هو في الطريق إلى مكان الري ، تنتظر الحيوانات المفترسة في كثير من الأحيان الحيوانات وتناولها من أجل إطعام أنفسهم وفخرهم. لذلك ، استخدم المهاجمون نفس الاستراتيجية تمامًا.

بدلاً من كسر الشركات المتضررة التي تركز عليها جهودها ، وقد يكون هناك العديد من هذه الشركات (الوحدات أو العشرات أو حتى المئات) ، في بعض الأحيان يكون هناك ما يكفي لاختراق شركة مصنّعة واحدة للبرامج ، يبدأ المستخدم من خلالها في تنزيل تحديثات البرامج. البرنامج (البرامج الثابتة الجديدة أو التصحيحات أو التحديثات أو إصدارات البرامج الجديدة). إذا تم اختراق الشركة المُصنّعة ، فبالإضافة إلى هذه التحديثات التي تم تنزيلها من موقعه على الويب ، فمن الممكن وضع تعليمات برمجية ضارة على شبكة الشركة الضحية ، مما يجعل من السهل على المتسللين تطوير رأس جسر داخل شبكة الضحية التي تم اختراقها بالفعل. هذا هو ، بطريقة ملتوية ، لكن المتسللين حققوا هدفهم. تم تسجيل هذا النوع من الهجوم في عام 2016 في الولايات المتحدة الأمريكية. بعد ذلك ، كانت هناك عدة سيناريوهات مماثلة. في الآونة الأخيرة فقط (في نهاية عام 2018) ، تم تسجيل هجوم على شركة آسوس ، والذي وزع تحديثات ضارة من موقعها على شبكة الإنترنت. تم تنفيذ الشيء نفسه في Avast ، الذي قام بتوزيع برنامج مصاب لإلغاء تجزئة وتحسين نظام تشغيل Windows يسمى CCleaner. تم اكتشاف هذه الحملة الضارة وكشفها بواسطة Cisco Talos في عام 2017.

هذه كلها أمثلة عندما لا يكون الأمر ضروريًا دائمًا للقضاء على الشركة الضحية نفسها. من الممكن اختراق المؤسسات التي تخدمها ، وبسبب بعض علاقات الثقة بين الشركة الضحية والشركة التي تم الاستيلاء عليها ، تخضع جميع الاتصالات بينها إلى سيطرة أقل ، ويستخدم المهاجمون هذا بنشاط.

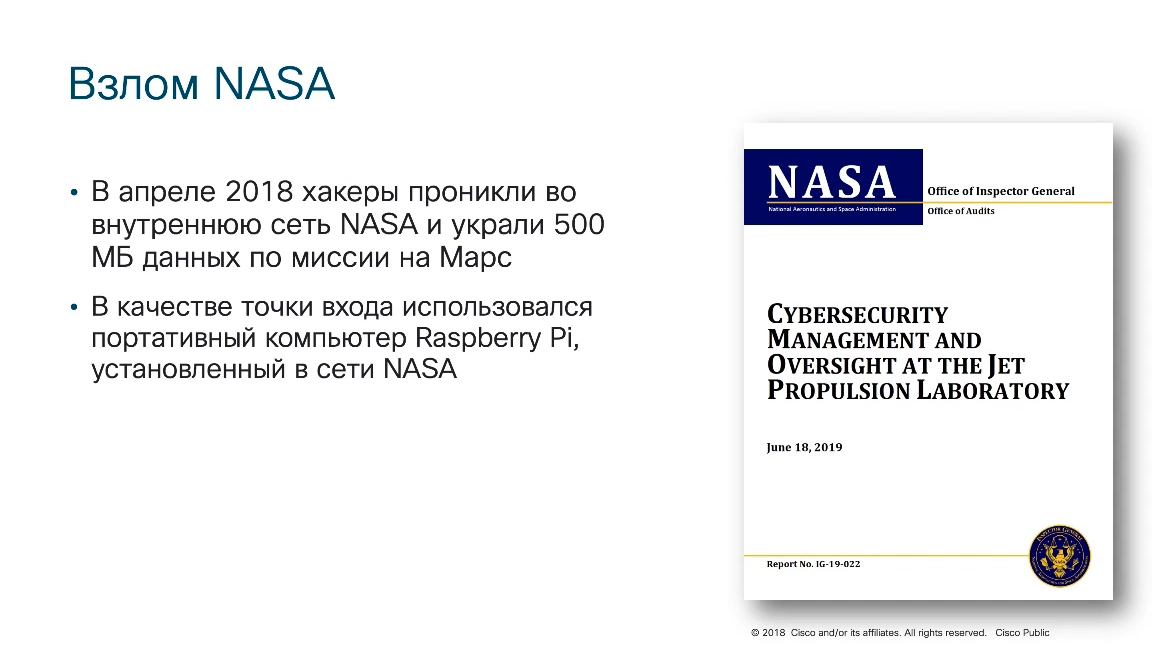

أخيرًا ، آخر واحد من أحدث الأمثلة.

أخيرًا ، آخر واحد من أحدث الأمثلة.في 18 يونيو 2019 ، سجلت وكالة الطيران والفضاء التابعة لناسا وأعلنت أن المتسللين قد دخلوا بالفعل الشبكة الداخلية لإحدى وحداتها (أحد مختبراتها) في أبريل 2018. أي أنهم ظلوا لفترة طويلة دون أن يلاحظهم أحد وكانوا قادرين على سرقة أكثر من 500 ميغابايت من البيانات حول المهمة إلى المريخ. كان الشيء الأكثر إثارة للاهتمام الذي حدث هو إدخال جهاز الكمبيوتر المحمول Raspberry Pi ، والذي تم تثبيته على شبكة ناسا والذي سرق المعلومات ونقلها إلى الخارج.

توضح هذه الأمثلة جيدًا أن وجود أنظمة دفاع محيط قوية جدًا ومصممة جيدًا ومصمم جيدًا لا يضمن عدم اختراق المتسللين.

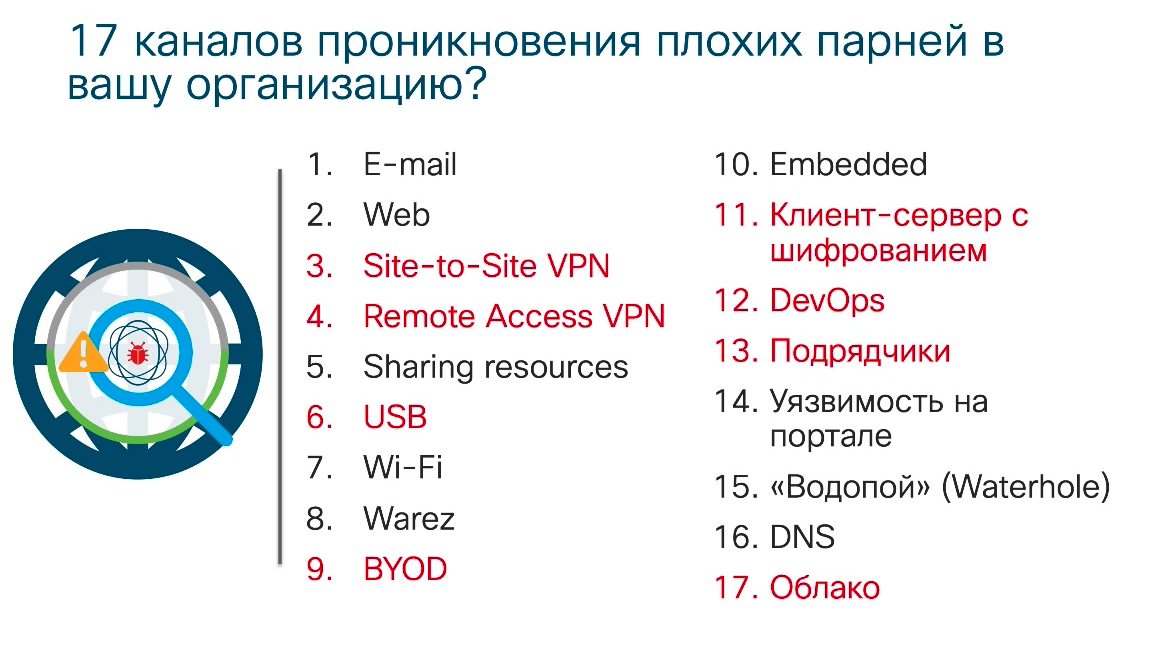

هذا يرجع إلى حقيقة أن لديهم

17 قناة تغلغل في منظمتنا ، وقد شاهدنا بعضها بالفعل.

هناك بعض القنوات التي تتجاوز نطاق المراجعة (على سبيل المثال ، اتصال VPN عادي ، أو VPN موقع إلى آخر مع مواقع بعيدة ، أو Remote Access VPN مع مستخدمين عن بُعد) ، ولكن إذا كان هناك اتصال آمن فوقه ، بالإضافة إلى حركة مرور قانونية تمامًا ، يمكن اختراق الشبكة الداخلية للشركة والتسلل إليها. تعد محركات أقراص USB المحمولة التي يتم طرحها في ساحة انتظار السيارات أمام مدخل المؤسسة أداة مفضلة يستخدمها المجرمون الإلكترونيون لتجاوز وسائل حماية محيط الشركة أو أمن معلومات الإدارات ، لأن محرك أقراص فلاش USB ، عن طريق توصيله بجهاز كمبيوتر ، يتجاوز كل الوسائل المحيطة الحماية. يمكن للمرء أن يأمل فقط أن يتم تثبيت شيء أكثر حداثة على الكمبيوتر من برنامج مكافحة الفيروسات الذي عفا عليه الزمن في الأيديولوجية ، والتي لا ترى أي هجمات مستهدفة تهدف إلى تنظيم.

مثال آخر واجهته شركة Cisco منذ عامين.

الرئيس التنفيذي لشركة طاقة روسية كبيرة "مصابة" على كمبيوتره المحمول بالمنزل برمز خبيث WannaCry. حدث هذا ليلة الجمعة ، تمامًا كما بدأت WannaCry في الانتشار حول العالم. في صباح يوم السبت ، أحضر المخرج جهاز كمبيوتر محمول مصاب إلى العمل. حسنا ، في أي مكان آخر لتحقيق ذلك؟ لا يوجد متخصصون في تكنولوجيا المعلومات في المنزل ، لكنهم يعملون.

في حين أن هؤلاء المتخصصين ، الذين تم استدعاؤهم على وجه السرعة من قبل الرئيس التنفيذي ، كانوا يقودون إلى العمل ، تمكنت الشفرة الخبيثة من الانتشار عبر شبكة الشركة ، لأن الرئيس التنفيذي قام بتوصيل هذا الكمبيوتر المحمول بشبكة الشركة. قام بالاتصال تلقائيًا ، وبعدها عانت شبكة الشركات المعزولة من العالم الخارجي من WannaCry.

من الواضح أن Cisco يمكن أن يكون لها العديد من الأمثلة على ذلك عندما يقوم موظف أو مدير أو مدير متوسط أو مسؤول رفيع المستوى بجلب جهاز منزلي للعمل ، وهو ما يمكن أن يكون مصابًا لسبب ما. قد لا يكون مجرد موظف. قد يكون المراجع. قد يكون هذا مقاولًا يجلب هذا النوع من الأجهزة كجزء من صيانة روتينية معينة على الموقع المحمي. على سبيل المثال ، في عام 2003 ، بسبب المقاول الذي قام بتوصيل الكمبيوتر المحمول الخاص به بالشبكة الداخلية في محطة ديفيس - بيس للطاقة النووية في الولايات المتحدة الأمريكية ، تسببت دودة كونفيكر في إصابة محطة الطاقة النووية ، مما أدى إلى إغلاق المفاعل وانقطاع التيار الكهربائي عن الساحل الشرقي للولايات المتحدة بالكامل .

مثال آخر عندما لا تعمل طرق حماية المحيط هي المطورين الذين يشاركون في DevOps ، والذين لديهم ، كقاعدة عامة ، "قواعد اللعبة" الخاصة بهم ، والذين يرغبون في العمل ليس على أجهزة الكمبيوتر التي تصدرها الشركة ، ولكن على أجهزة الكمبيوتر المحمولة الخاصة بهم مع برامجهم ، حيث لا يمكن دائمًا وضع بعض وسائل الحماية ، وهذا نوع من "نقطة الدخول" في شبكة الشركة ، أو إدخال الإشارات المرجعية في البرنامج الذي تم تطويره في المؤسسة.

أخيرًا ، يجب ألا ننسى السحب.

إذا كانت مؤسستك تستخدم السحب على نطاق واسع ، فلن تساعد أي حماية محيط للشركة. من الضروري توسيع نظام الأمن إلى ما وراء المحيط ومراقبة البنية التحتية الداخلية.

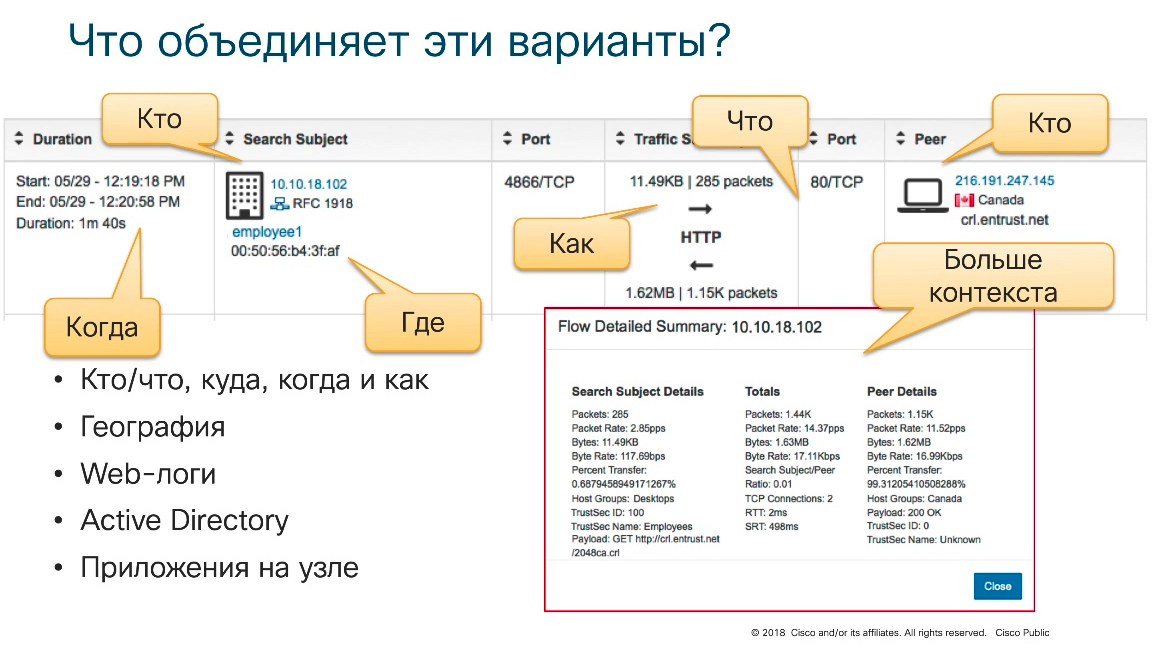

سيساعد بروتوكول NetFlow ، الذي تم تطويره في الأصل من أجل استكشاف الأخطاء وإصلاحها ، لتحليل إحصائيات حركة مرور الشبكة ، في هذا ، ولكن نظرًا لقدراته ، خاصة بسبب الميزات المتقدمة الموجودة في الإصدار التاسع من بروتوكول NetFlow ، أو في الإصدار الموحد من IPFIX ، من الممكن الإجابة على الأسئلة من يهتم بالمهندسين من وجهة نظر أمن المعلومات (من؟ ، ماذا؟ ، متى؟ ، كيف ؟، في أي حجم؟ قام ببعض التفاعلات). بعد ذلك ، بعد فرض خوارزميات مناسبة لصنع القرار على ذلك ، يصبح من الممكن استخلاص استنتاجات حول وجود تهديد معين ، واحد أو آخر من الحالات الشاذة ، والتي قد تكون مثيرة للاهتمام في سياق أمن المعلومات.

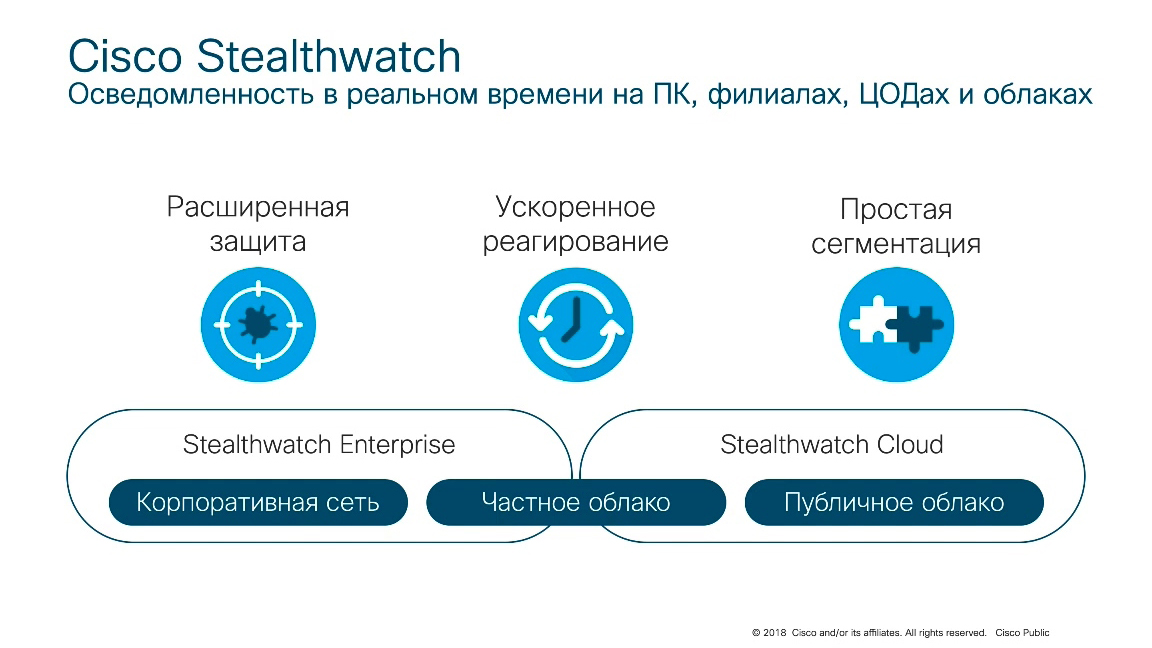

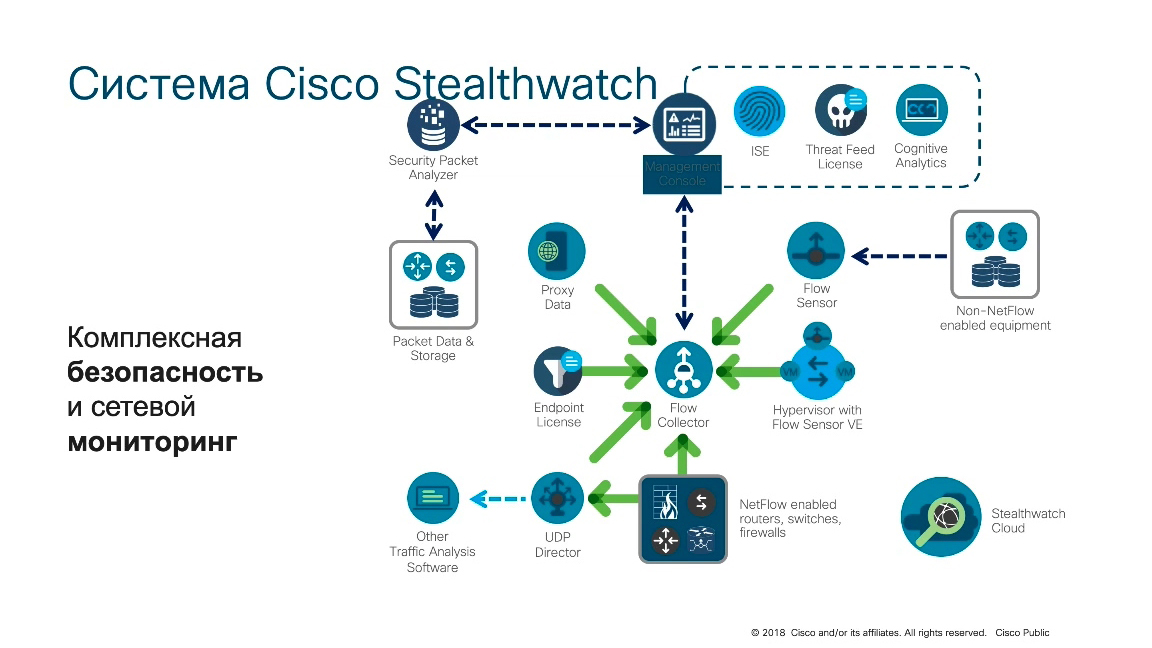

مثال على حل يستخدم هذا التصميم المعين لأغراض أمن المعلومات هو

حل Cisco Stealthwatch .

هذا هو الحل الذي يحلل بروتوكولات التدفق (وليس فقط NetFlow). يمكن أن يكون sFlow و Jflow و IPFIX و NetStream - لا يهم.

أي أن هذا الحل لن يعمل فقط على البنية التحتية لشركة Cisco ، ولكن أيضًا على البنية التحتية للموردين الآخرين (بما في ذلك حتى الشركات المصنعة الروسية التي تدعم البروتوكول مع Flow) أو عندما يكون من الممكن نقل حركة المرور عبر PAN أو Airspan إلى حل Cisco Stealthwatch ، وعلى حساب تحليل البنية التحتية الحالية ، فمن الممكن تحديد بعض الحالات الشاذة ، تهديدات معينة في شبكة الشركة أو الإدارات.أحد الاختلافات الرئيسية بين هذا النهج وحماية المحيط هو أن المسؤول لا يحتاج إلى تثبيت أجهزة استشعار منفصلة ، وفصل الصنابير في نقاط التحكم في الشبكة عند نقاط التحكم. تقوم Cisco بتحويل البنية التحتية الحالية للشبكة إلى هذا النوع من نظام المراقبة الموزع. يتألف حل Cealth watch Cisco من الحد الأدنى ، وهو مكونان - Flow Collector ، الذي يجمع البيانات من الأجهزة التي تدعم بروتوكولات Flow ووحدة التحكم في الإدارة المسؤولة عن الإدارة والتصور وإنشاء التقارير وما إلى ذلك. في الحالات التي لا يدعم فيها الجهاز ، لسبب ما ، التدفق ، أو يؤدي دعم تمكين التدفق إلى تحميل كبير للمعالج ، يمكن استخدام ما يسمى "مجسات التدفق". هذا هو أحد الأجهزة أو الحل الافتراضي الذي يمرر حركة مرور الشبكة عبر نفسه ، ويقوم بنقلها إلى NetFlow ونقلها إلى Flow Collector. وبالتالي ، يمكن توصيل بعض المعدات بمستشعر Flow بدلاً من توصيل منفذ الامتداد الذي لا يدعم في البداية بروتوكول التدفق ويوفر رؤية كاملة وأكبر للشبكة الداخلية ، وليس فقط محيطه.بالإضافة إلى مجسات التدفق ، هناك أيضًا مكون مثل UDP Direcrot ، والذي يسمح لك بمعالجة البيانات بكفاءة من المواقع البعيدة. عندما تكون هناك قناة إنترنت ضعيفة بين الموقع البعيد والمقر الرئيسي ، ولكن يجب إرسال بيانات NetFlow ، تعمل UDP Direcrot على تحسين نقل مثل هذه الحركة.بالإضافة إلى ذلك ، قامت Cisco بتطوير بروتوكول خاص nvzFlow ، والذي يسمح لك بدمج مكون الشبكة مع المضيف ، ومن خلال وحدة Network Visibility ، الوحدة النمطية المضمنة في AnyConnect (هذا هو عميل أمان البرنامج الذي يتم تثبيته على Windows و Linux و Mac OS و iOS و Android وما إلى ذلك. ). بفضل هذا ، أصبح من الممكن ترجمة سلوك العقدة وسلوك تطبيق المستخدم إلى بروتوكول مشابه لـ NetFlow ، وربط الأحداث التي تحدث على العقد مع الأحداث التي تحدث على مستوى الشبكة تلقائيًا ، وبالتالي تحسين حالة مراقبة أمن المعلومات في شبكة شركة أو إدارات.هناك عنصر آخر يمكنه إرسال البيانات إلى Flow Collector هو خادم وكيل ، وبالتالي يمكنك ربط بيانات طبقة الشبكة التي يتم الحصول عليها بعد تحليل NetFlow أو بروتوكولات Flow الأخرى وطبقة التطبيق التي نتلقاها من خوادم بروكسي مختلفة ، مما يجعل من الممكن سجل عمل المشفرات ، والتفاعل مع خوادم الأوامر ، وتشغيل الشبكة من خلال شبكة Tor ، وهلم جرا.من أجل جمع أدلة على نشاط غير قانوني ، من أجل تخزينه أو إجراء تحقيق أو نقله إلى تطبيق القانون ، تتكامل حلول Cisco Stealthwatch مع مكون Cisco Security Packet Analyzer ، الذي يخزن فقط جميع المعلومات اللازمة لمزيد من التحقيق والتفاعل مع وكالات إنفاذ القانون.الشيء الأكثر إثارة للاهتمام هو أن هذا الحل لا يعمل فقط داخل شبكة الشركات / الإدارات ، ليس فقط داخل مركز البيانات ، ليس فقط داخل الموقع الصناعي (على سبيل المثال ، في أنظمة التحكم التلقائي في العمليات) ، ولكنه يمكن أن يعمل أيضًا على منصات سحابة متنوعة ، وبالتالي يتيح لك حل واحد رؤية مناطق مختلفة شبكة الشركات أو الإدارات. شاهد الحالات الشاذة فيها ، وشاهد التهديد والإشارة وفقًا لذلك ، وإذا لزم الأمر ، قم بحظر هذه التهديدات ، واعتمد ليس فقط على ما يمر عبر محيط الشركة. إذا لاحظت نوعًا من محركات الأقراص المحمولة ، شبكة Wi-Fi غير محمية ، وأسقطت Raspberry Pi في شبكة الشركة ، وهكذا ، لن يظهر المحيط بهذا. سيشهد هذا ساعة Stealth التي تراقب بشكل صحيح كل ما يمر عبر البنية التحتية للشبكة.بغض النظر عن مدى تستره كمهاجم ، فسوف يتابع دائمًا المفاتيح والموجهات الموجودة على شبكة الشركة أو الإدارات. لا يمكنه تجاوزها من حيث المبدأ ، وفي هذه الحالة ، تعمل Stealthwatch ، التي ترى كل حركة مرور الشبكة ، وبسبب فرض عدد كبير من الخوارزميات المختلفة ، يمكنها اكتشاف العديد من الحالات الشاذة أو التهديدات.يبدو على النحو التالي.

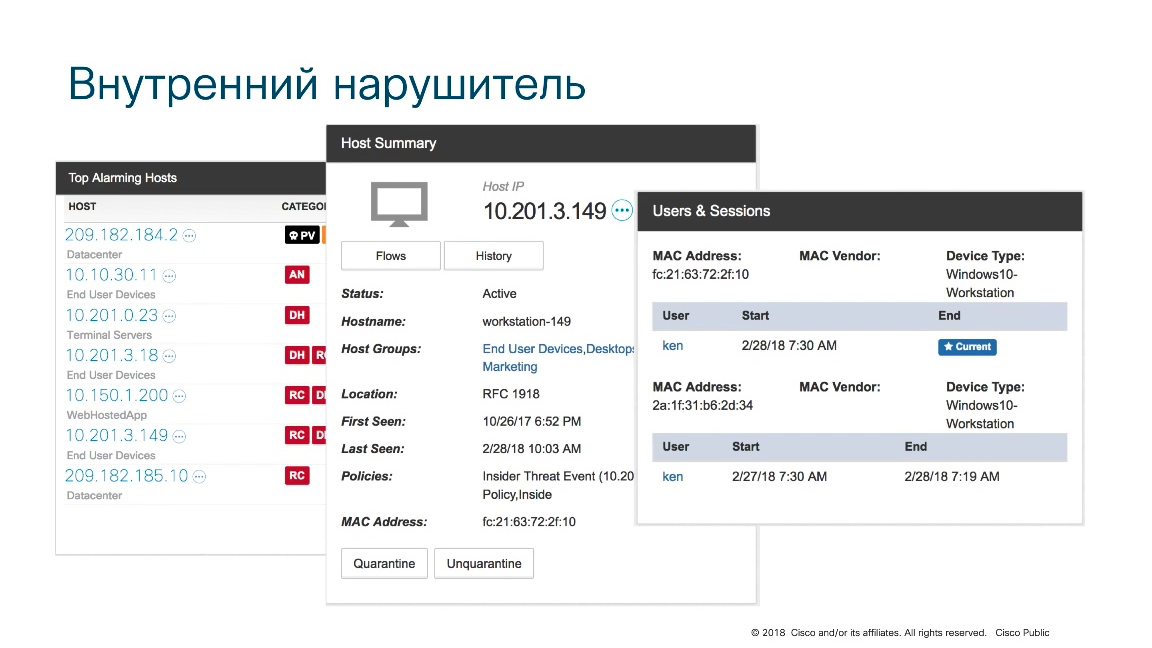

يتألف حل Cealth watch Cisco من الحد الأدنى ، وهو مكونان - Flow Collector ، الذي يجمع البيانات من الأجهزة التي تدعم بروتوكولات Flow ووحدة التحكم في الإدارة المسؤولة عن الإدارة والتصور وإنشاء التقارير وما إلى ذلك. في الحالات التي لا يدعم فيها الجهاز ، لسبب ما ، التدفق ، أو يؤدي دعم تمكين التدفق إلى تحميل كبير للمعالج ، يمكن استخدام ما يسمى "مجسات التدفق". هذا هو أحد الأجهزة أو الحل الافتراضي الذي يمرر حركة مرور الشبكة عبر نفسه ، ويقوم بنقلها إلى NetFlow ونقلها إلى Flow Collector. وبالتالي ، يمكن توصيل بعض المعدات بمستشعر Flow بدلاً من توصيل منفذ الامتداد الذي لا يدعم في البداية بروتوكول التدفق ويوفر رؤية كاملة وأكبر للشبكة الداخلية ، وليس فقط محيطه.بالإضافة إلى مجسات التدفق ، هناك أيضًا مكون مثل UDP Direcrot ، والذي يسمح لك بمعالجة البيانات بكفاءة من المواقع البعيدة. عندما تكون هناك قناة إنترنت ضعيفة بين الموقع البعيد والمقر الرئيسي ، ولكن يجب إرسال بيانات NetFlow ، تعمل UDP Direcrot على تحسين نقل مثل هذه الحركة.بالإضافة إلى ذلك ، قامت Cisco بتطوير بروتوكول خاص nvzFlow ، والذي يسمح لك بدمج مكون الشبكة مع المضيف ، ومن خلال وحدة Network Visibility ، الوحدة النمطية المضمنة في AnyConnect (هذا هو عميل أمان البرنامج الذي يتم تثبيته على Windows و Linux و Mac OS و iOS و Android وما إلى ذلك. ). بفضل هذا ، أصبح من الممكن ترجمة سلوك العقدة وسلوك تطبيق المستخدم إلى بروتوكول مشابه لـ NetFlow ، وربط الأحداث التي تحدث على العقد مع الأحداث التي تحدث على مستوى الشبكة تلقائيًا ، وبالتالي تحسين حالة مراقبة أمن المعلومات في شبكة شركة أو إدارات.هناك عنصر آخر يمكنه إرسال البيانات إلى Flow Collector هو خادم وكيل ، وبالتالي يمكنك ربط بيانات طبقة الشبكة التي يتم الحصول عليها بعد تحليل NetFlow أو بروتوكولات Flow الأخرى وطبقة التطبيق التي نتلقاها من خوادم بروكسي مختلفة ، مما يجعل من الممكن سجل عمل المشفرات ، والتفاعل مع خوادم الأوامر ، وتشغيل الشبكة من خلال شبكة Tor ، وهلم جرا.من أجل جمع أدلة على نشاط غير قانوني ، من أجل تخزينه أو إجراء تحقيق أو نقله إلى تطبيق القانون ، تتكامل حلول Cisco Stealthwatch مع مكون Cisco Security Packet Analyzer ، الذي يخزن فقط جميع المعلومات اللازمة لمزيد من التحقيق والتفاعل مع وكالات إنفاذ القانون.الشيء الأكثر إثارة للاهتمام هو أن هذا الحل لا يعمل فقط داخل شبكة الشركات / الإدارات ، ليس فقط داخل مركز البيانات ، ليس فقط داخل الموقع الصناعي (على سبيل المثال ، في أنظمة التحكم التلقائي في العمليات) ، ولكنه يمكن أن يعمل أيضًا على منصات سحابة متنوعة ، وبالتالي يتيح لك حل واحد رؤية مناطق مختلفة شبكة الشركات أو الإدارات. شاهد الحالات الشاذة فيها ، وشاهد التهديد والإشارة وفقًا لذلك ، وإذا لزم الأمر ، قم بحظر هذه التهديدات ، واعتمد ليس فقط على ما يمر عبر محيط الشركة. إذا لاحظت نوعًا من محركات الأقراص المحمولة ، شبكة Wi-Fi غير محمية ، وأسقطت Raspberry Pi في شبكة الشركة ، وهكذا ، لن يظهر المحيط بهذا. سيشهد هذا ساعة Stealth التي تراقب بشكل صحيح كل ما يمر عبر البنية التحتية للشبكة.بغض النظر عن مدى تستره كمهاجم ، فسوف يتابع دائمًا المفاتيح والموجهات الموجودة على شبكة الشركة أو الإدارات. لا يمكنه تجاوزها من حيث المبدأ ، وفي هذه الحالة ، تعمل Stealthwatch ، التي ترى كل حركة مرور الشبكة ، وبسبب فرض عدد كبير من الخوارزميات المختلفة ، يمكنها اكتشاف العديد من الحالات الشاذة أو التهديدات.يبدو على النحو التالي. تُظهر الصورة العقد العليا التي تم إصلاحها لفترة زمنية معينة. واحدة من هذه العقد لديه عنوان 10.201.3.149. هذه محطة عمل. إنه في مجموعة جهاز المستخدم. يمكن أن نرى متى وما النشاط الذي حدث على هذه العقدة. يمكنك معرفة السياسات التي يتم تطبيقها على هذه العقدة. يمكن رؤية نوع المستخدم الذي يعمل على هذه العقدة ، على سبيل المثال بسبب التكامل مع الدليل النشط. وبالتالي ، نحن نعرف مستخدمًا معينًا ، وموظفًا محددًا في المؤسسة ، يعمل في لحظة معينة على هذا المضيف وهذا يسمح بإجراء تحقيق أسرع في الحوادث.ولكن هذا أبعد ما يكون عن كل ما يمكن رؤيته.

تُظهر الصورة العقد العليا التي تم إصلاحها لفترة زمنية معينة. واحدة من هذه العقد لديه عنوان 10.201.3.149. هذه محطة عمل. إنه في مجموعة جهاز المستخدم. يمكن أن نرى متى وما النشاط الذي حدث على هذه العقدة. يمكنك معرفة السياسات التي يتم تطبيقها على هذه العقدة. يمكن رؤية نوع المستخدم الذي يعمل على هذه العقدة ، على سبيل المثال بسبب التكامل مع الدليل النشط. وبالتالي ، نحن نعرف مستخدمًا معينًا ، وموظفًا محددًا في المؤسسة ، يعمل في لحظة معينة على هذا المضيف وهذا يسمح بإجراء تحقيق أسرع في الحوادث.ولكن هذا أبعد ما يكون عن كل ما يمكن رؤيته. لنفترض أننا رأينا أحداثًا ذات مستوى عالٍ من الشك ، وهو ما يسمى مؤشر الاهتمام ، ونريد الحصول على معلومات أكثر تفصيلًا حول ما هو مخفي وراء هذا الحدث. نريد الحصول على جميع الاتصالات المرتبطة المرتبطة بهذا التهديد تسرب المعلومات.

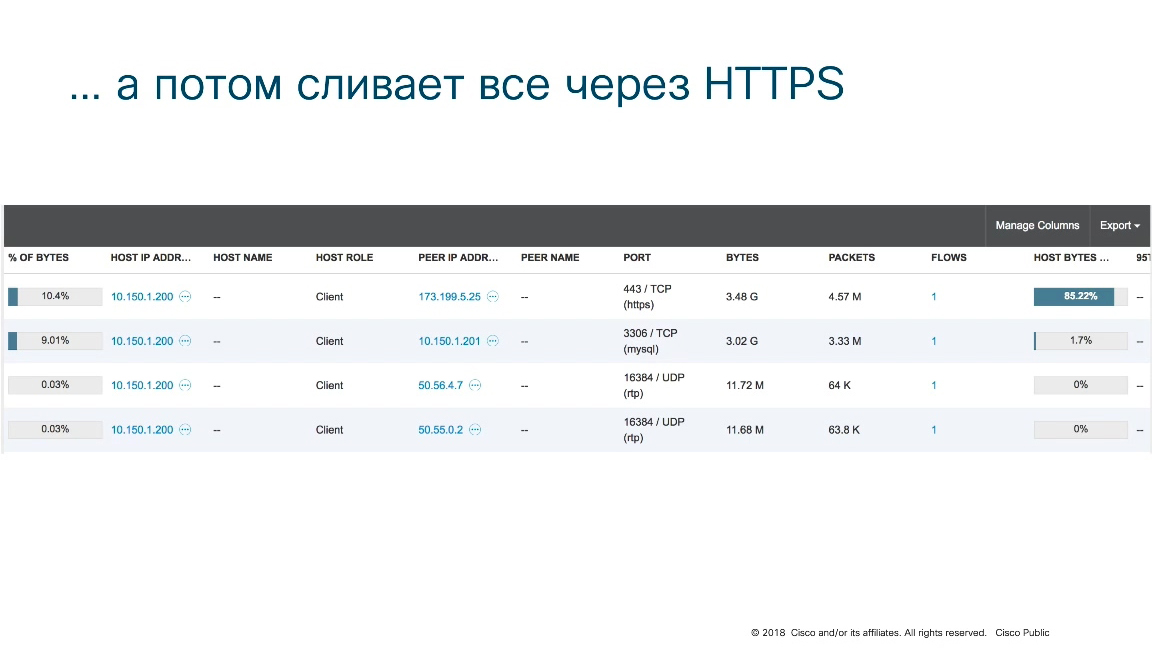

لنفترض أننا رأينا أحداثًا ذات مستوى عالٍ من الشك ، وهو ما يسمى مؤشر الاهتمام ، ونريد الحصول على معلومات أكثر تفصيلًا حول ما هو مخفي وراء هذا الحدث. نريد الحصول على جميع الاتصالات المرتبطة المرتبطة بهذا التهديد تسرب المعلومات. بعد القيام بذلك ، تم اكتشاف أن الدخيل يستخدم بروتوكول SSH لالتقاط البيانات من شبكة الشركة الداخلية. يرجى ملاحظة أنه بينما تم إرسال حوالي غيغابايت واحد فقط من البيانات من موقع المهاجم ، تم استلام أكثر من 160 جيجابايت من البيانات. من الممكن أن نتحدث عن مهاجم يحاول التقاط البيانات التي يديرها "للتواصل" وتنزيلها على جهاز الكمبيوتر الخاص به.

بعد القيام بذلك ، تم اكتشاف أن الدخيل يستخدم بروتوكول SSH لالتقاط البيانات من شبكة الشركة الداخلية. يرجى ملاحظة أنه بينما تم إرسال حوالي غيغابايت واحد فقط من البيانات من موقع المهاجم ، تم استلام أكثر من 160 جيجابايت من البيانات. من الممكن أن نتحدث عن مهاجم يحاول التقاط البيانات التي يديرها "للتواصل" وتنزيلها على جهاز الكمبيوتر الخاص به. من اجل ماذا؟

هنا Stealthwatch يساعد أيضا.في هذه الحالة ، يمكن ملاحظة أن المتسلل "يدمج" البيانات من خلال اتصال HTTPS في مكان ما إلى مضيف خارجي. ربما يكون هذا بالفعل مهاجمًا ، كما لو كان يتذكر قصة سنودن ، في البداية قام بنسخ جميع البيانات التي يمكنه الوصول إليها لنفسه ، ثم يحاول نقلها خارج الشركة. في حالة سنودن ، فعل هذا على وسائل الإعلام الخارجية ، فأخذه خارج نقطة التفتيش. في حالة هذه الحالة ، يحاول المهاجم "دمج" البيانات عبر HTTPS إلى بعض خادم الأوامر ، أو إلى السحابة ، أو في مكان آخر.

هنا Stealthwatch يساعد أيضا.في هذه الحالة ، يمكن ملاحظة أن المتسلل "يدمج" البيانات من خلال اتصال HTTPS في مكان ما إلى مضيف خارجي. ربما يكون هذا بالفعل مهاجمًا ، كما لو كان يتذكر قصة سنودن ، في البداية قام بنسخ جميع البيانات التي يمكنه الوصول إليها لنفسه ، ثم يحاول نقلها خارج الشركة. في حالة سنودن ، فعل هذا على وسائل الإعلام الخارجية ، فأخذه خارج نقطة التفتيش. في حالة هذه الحالة ، يحاول المهاجم "دمج" البيانات عبر HTTPS إلى بعض خادم الأوامر ، أو إلى السحابة ، أو في مكان آخر. مثال آخر على كيفية مساعدة Cisco Stealthwatch. على سبيل المثال ، انتشار الديدان أو الكود الضار داخل شبكة الشركة.عادة ، من أجل إصلاح هذا ، تحتاج إلى وجود وكيل / وكلاء على المضيف. قد يكون هناك برنامج مكافحة الفيروسات. يمكن أن يكون قرارًا جمعيًا و EDR (اكتشاف نقطة النهاية والاستجابة لها). قد يكون هناك شيء آخر ، من خلال تحليل النشاط على العقدة ، يكتشف تصرفات الكود الضار. ولكن ما الذي يجب علينا فعله إذا لم نتمكن من تثبيت الوكلاء على العقد (على سبيل المثال ، هؤلاء "الوكلاء" يستهلكون أيضًا طاقة المعالج ، أو يزيدون الحمل ، أو "يأكلون" ذاكرة الوصول العشوائي)؟ يتباطأ الكمبيوتر وبالتالي لا يريد وضع أي عوامل واقية عليه (على سبيل المثال ، في مركز البيانات). أو هذا جزء لا يمكنك وضع أي عوامل حماية عليه على الإطلاق. يمكن أن يكون قطاعًا صناعيًا (APCS) ، يمكن أن يكون قطاعًا به أنظمة تشغيل لم يتم تطوير عوامل الحماية لها. يمكن أن يكون هناك العديد من الأسباب. وبعبارة أخرىفي غياب الحماية المضيفة ، يظل المهندسون أعمى. لديهم مصدر البيانات الوحيد لاكتشاف النشاط الضار - وهذا هو حركة مرور الشبكة وتساعد Stealthwatch مرة أخرى ، والتي سجلت في هذه الحالة تصرفات الكود الضار. أحداث مسح العقدة مرئية ، وفي تفاصيل هذا الحدث ، يمكنك أن ترى أن هذا النشاط متأصل في انتشار الديدان عبر الشبكة.هذا يمكن تصوره.

مثال آخر على كيفية مساعدة Cisco Stealthwatch. على سبيل المثال ، انتشار الديدان أو الكود الضار داخل شبكة الشركة.عادة ، من أجل إصلاح هذا ، تحتاج إلى وجود وكيل / وكلاء على المضيف. قد يكون هناك برنامج مكافحة الفيروسات. يمكن أن يكون قرارًا جمعيًا و EDR (اكتشاف نقطة النهاية والاستجابة لها). قد يكون هناك شيء آخر ، من خلال تحليل النشاط على العقدة ، يكتشف تصرفات الكود الضار. ولكن ما الذي يجب علينا فعله إذا لم نتمكن من تثبيت الوكلاء على العقد (على سبيل المثال ، هؤلاء "الوكلاء" يستهلكون أيضًا طاقة المعالج ، أو يزيدون الحمل ، أو "يأكلون" ذاكرة الوصول العشوائي)؟ يتباطأ الكمبيوتر وبالتالي لا يريد وضع أي عوامل واقية عليه (على سبيل المثال ، في مركز البيانات). أو هذا جزء لا يمكنك وضع أي عوامل حماية عليه على الإطلاق. يمكن أن يكون قطاعًا صناعيًا (APCS) ، يمكن أن يكون قطاعًا به أنظمة تشغيل لم يتم تطوير عوامل الحماية لها. يمكن أن يكون هناك العديد من الأسباب. وبعبارة أخرىفي غياب الحماية المضيفة ، يظل المهندسون أعمى. لديهم مصدر البيانات الوحيد لاكتشاف النشاط الضار - وهذا هو حركة مرور الشبكة وتساعد Stealthwatch مرة أخرى ، والتي سجلت في هذه الحالة تصرفات الكود الضار. أحداث مسح العقدة مرئية ، وفي تفاصيل هذا الحدث ، يمكنك أن ترى أن هذا النشاط متأصل في انتشار الديدان عبر الشبكة.هذا يمكن تصوره. vizit في هذا النموذج.يحدث التصور ويمكننا أن نفهم أين كانت نقطة البداية ، من الذي جاء تحت التوزيع وتوطين المشكلة بسرعة ، ومنعها من التطور على شبكتنا ، ومنع المهاجم من توسيع "جسر العبور" في شبكة الشركة أو الإدارات لدينا. وماذا تفعل في الحالات التي يبدأ فيها المهاجمون في استخدام التشفير بنشاط ، كما هو الحال مع Equifax على سبيل المثال؟

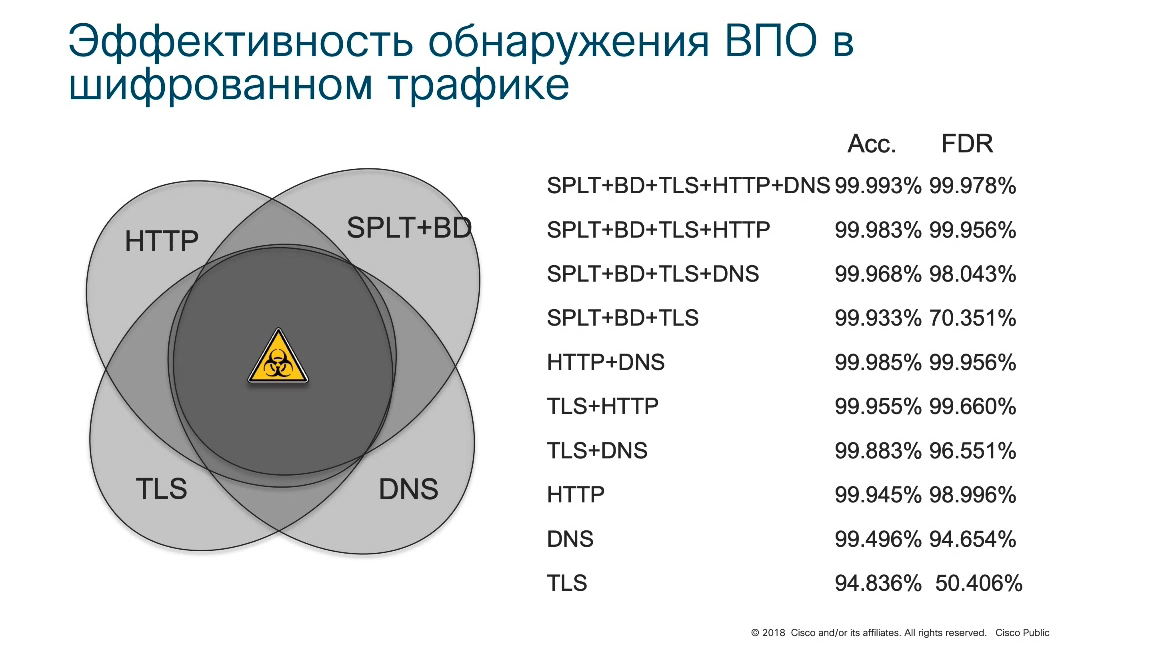

vizit في هذا النموذج.يحدث التصور ويمكننا أن نفهم أين كانت نقطة البداية ، من الذي جاء تحت التوزيع وتوطين المشكلة بسرعة ، ومنعها من التطور على شبكتنا ، ومنع المهاجم من توسيع "جسر العبور" في شبكة الشركة أو الإدارات لدينا. وماذا تفعل في الحالات التي يبدأ فيها المهاجمون في استخدام التشفير بنشاط ، كما هو الحال مع Equifax على سبيل المثال؟ لسوء الحظ ، وفقًا لإحصاءات Cisco ، زاد مجرمو الإنترنت خلال العام الماضي 3 مرات من عدد البرامج الضارة التي يستخدمونها في أنشطتهم ، أو بدلاً من ذلك ، لإخفائها - تشفير. من المعروف من الناحية النظرية أنه لا يمكن اختراق خوارزمية التشفير الصحيحة. لفهم ما هو مخفي داخل حركة المرور المشفرة ، يجب عليك إما فك تشفيره بمعرفة المفتاح ، أو محاولة فك تشفيره باستخدام الحيل المختلفة ، أو عن طريق اختراقه في الجبهة ، أو استخدام بعض الثغرات الأمنية في بروتوكولات التشفير.في الواقع ، اتضح أنه في الممارسة العملية هناك طرق أخرى لتحليل حركة المرور المشفرة دون فك تشفيرها. وتسمى هذه الطريقة ببساطة "التعلم الآلي". اتضح أنه إذا تم تطبيق كمية كبيرة جدًا من حركة المرور المختلفة التي يستخدمها مجرمو الإنترنت على مدخلات من مصنف خاص وتم تدريبهم على تصنيف هذا النوع من الإجراءات الخبيثة ، حتى داخل حركة المرور المشفرة التي لا يمكننا فك تشفيرها أو فك تشفيرها ، يمكن للنظام اكتشافه بدرجة عالية جدًا من الاحتمالات شفرة خبيثة داخل حركة المرور المشفرة.

لسوء الحظ ، وفقًا لإحصاءات Cisco ، زاد مجرمو الإنترنت خلال العام الماضي 3 مرات من عدد البرامج الضارة التي يستخدمونها في أنشطتهم ، أو بدلاً من ذلك ، لإخفائها - تشفير. من المعروف من الناحية النظرية أنه لا يمكن اختراق خوارزمية التشفير الصحيحة. لفهم ما هو مخفي داخل حركة المرور المشفرة ، يجب عليك إما فك تشفيره بمعرفة المفتاح ، أو محاولة فك تشفيره باستخدام الحيل المختلفة ، أو عن طريق اختراقه في الجبهة ، أو استخدام بعض الثغرات الأمنية في بروتوكولات التشفير.في الواقع ، اتضح أنه في الممارسة العملية هناك طرق أخرى لتحليل حركة المرور المشفرة دون فك تشفيرها. وتسمى هذه الطريقة ببساطة "التعلم الآلي". اتضح أنه إذا تم تطبيق كمية كبيرة جدًا من حركة المرور المختلفة التي يستخدمها مجرمو الإنترنت على مدخلات من مصنف خاص وتم تدريبهم على تصنيف هذا النوع من الإجراءات الخبيثة ، حتى داخل حركة المرور المشفرة التي لا يمكننا فك تشفيرها أو فك تشفيرها ، يمكن للنظام اكتشافه بدرجة عالية جدًا من الاحتمالات شفرة خبيثة داخل حركة المرور المشفرة. يرجى ملاحظة دقة الكشف هو 99.99 ٪. ايجابيات كاذبة هي المئات من المئة. أي بناءً على تحليل القياس عن بُعد الذي تتلقاه Cisco من معدات الشبكة ، حتى بدون أي تحويلات تشفير ، يمكن القول أن النشاط الضار مخفي داخل هذا أو حركة المرور المشفرة وهذا يتيح مراقبة أكثر فعالية للبنية التحتية الداخلية.اليوم ، العديد من الشركات ، العديد من تطبيقات الخدمة تنتقل إلى بروتوكول TLS 1.3.والتي لا يمكن فك تشفيرها في البداية. وهذا هو ، تم تصميمه خصيصا بحيث يكون من المستحيل جعل حتى الرجل القانوني في الشرق. يتم ذلك لضمان خصوصية بيانات المستخدم. لسوء الحظ ، لا تتعارض خصوصية المستخدم هذه مع يديه ، لكن ضد خدمات أمان الشركات ، التي ما زالت (قبل TLS 1.3) لا تزال قادرة على فك تشفير حركة المرور على المحيط باستخدام مختلف SCAffolders ، ولكن الآن ، للأسف ، قم بذلك بالفعل من المستحيل. لكن التكنولوجيا المضمنة في Cisco Stealthwatch والتي تسمى تحليلات حركة المرور المشفرة تسمح دون فك تشفير حركة المرورفهم ما في الداخل. بالطبع ، لن يفهم أحد ما هو مكتوب هناك. هذا غير ممكن التشفير يعمل هنا. لكن يمكنك فهم نوع حركة المرور هذه ، وإذا كانت ضارة ، فاتخاذ القرارات المناسبة.

يرجى ملاحظة دقة الكشف هو 99.99 ٪. ايجابيات كاذبة هي المئات من المئة. أي بناءً على تحليل القياس عن بُعد الذي تتلقاه Cisco من معدات الشبكة ، حتى بدون أي تحويلات تشفير ، يمكن القول أن النشاط الضار مخفي داخل هذا أو حركة المرور المشفرة وهذا يتيح مراقبة أكثر فعالية للبنية التحتية الداخلية.اليوم ، العديد من الشركات ، العديد من تطبيقات الخدمة تنتقل إلى بروتوكول TLS 1.3.والتي لا يمكن فك تشفيرها في البداية. وهذا هو ، تم تصميمه خصيصا بحيث يكون من المستحيل جعل حتى الرجل القانوني في الشرق. يتم ذلك لضمان خصوصية بيانات المستخدم. لسوء الحظ ، لا تتعارض خصوصية المستخدم هذه مع يديه ، لكن ضد خدمات أمان الشركات ، التي ما زالت (قبل TLS 1.3) لا تزال قادرة على فك تشفير حركة المرور على المحيط باستخدام مختلف SCAffolders ، ولكن الآن ، للأسف ، قم بذلك بالفعل من المستحيل. لكن التكنولوجيا المضمنة في Cisco Stealthwatch والتي تسمى تحليلات حركة المرور المشفرة تسمح دون فك تشفير حركة المرورفهم ما في الداخل. بالطبع ، لن يفهم أحد ما هو مكتوب هناك. هذا غير ممكن التشفير يعمل هنا. لكن يمكنك فهم نوع حركة المرور هذه ، وإذا كانت ضارة ، فاتخاذ القرارات المناسبة. إليك ما تبدو عليه تقنية تحليلات المرور المشفرة.يمكن ملاحظة أن المعلومات يتم تسريبها (نقش "Exfiltration" - تسرب البيانات) من عقدة محددة ، يعمل عليها مستخدم باسم Roland Torsiello وعلامة "Encrypted" مرئية. وهذا يعني أن حركة المرور مشفرة. أي أنه على الرغم من وجود التشفير ، لا يزال من الممكن تسجيل حقيقة تسرب المعلومات ، أي تلف مورد الشركة.

إليك ما تبدو عليه تقنية تحليلات المرور المشفرة.يمكن ملاحظة أن المعلومات يتم تسريبها (نقش "Exfiltration" - تسرب البيانات) من عقدة محددة ، يعمل عليها مستخدم باسم Roland Torsiello وعلامة "Encrypted" مرئية. وهذا يعني أن حركة المرور مشفرة. أي أنه على الرغم من وجود التشفير ، لا يزال من الممكن تسجيل حقيقة تسرب المعلومات ، أي تلف مورد الشركة. أريد أن أشير إلى أن حل Cisco Stealthwatch يحتوي على عدد من الميزات المهمة للغاية. فوائد مهمة.

أريد أن أشير إلى أن حل Cisco Stealthwatch يحتوي على عدد من الميزات المهمة للغاية. فوائد مهمة.- -, , .

- -, . Cisco , , Cisco .

- . , , . Flow .

- والأكثر إثارة للاهتمام. على الرغم من حقيقة أن حل Cisco Stealthwatch تم تطويره وعرضه بواسطة Cisco ، والذي يجب حمايته في قلب الشبكة ، فقد لا تكون هناك البنية الأساسية لشركة Cisco فحسب ، ولكن أيضًا هياكل مختلف الشركات المصنعة الأخرى. في هذه الحالة ، Cisco Vendor Agnostic (نظام أمان الشركة المصنعة). لا يهم "الأكاذيب" في الأساس. يمكن أن تكون Cisco ، أو Huawei ، أو Juniper ، أو 3com ، أو Hewlett ، أو قد تكون شركات تصنيع روسية مثل Polygon ، و Rusteletech ، و Zelax ، و Natex ، إلخ. يمكن تحويل أي بنية تحتية للشبكة تدعم بروتوكولات Flow أو SPAN / RSPAN إلى نظام الكشف عن الهجوم الموزع.

بعد تسجيل بعض الأنشطة الخبيثة ، يطرح السؤال التالي: "كيف يتم حظره؟".

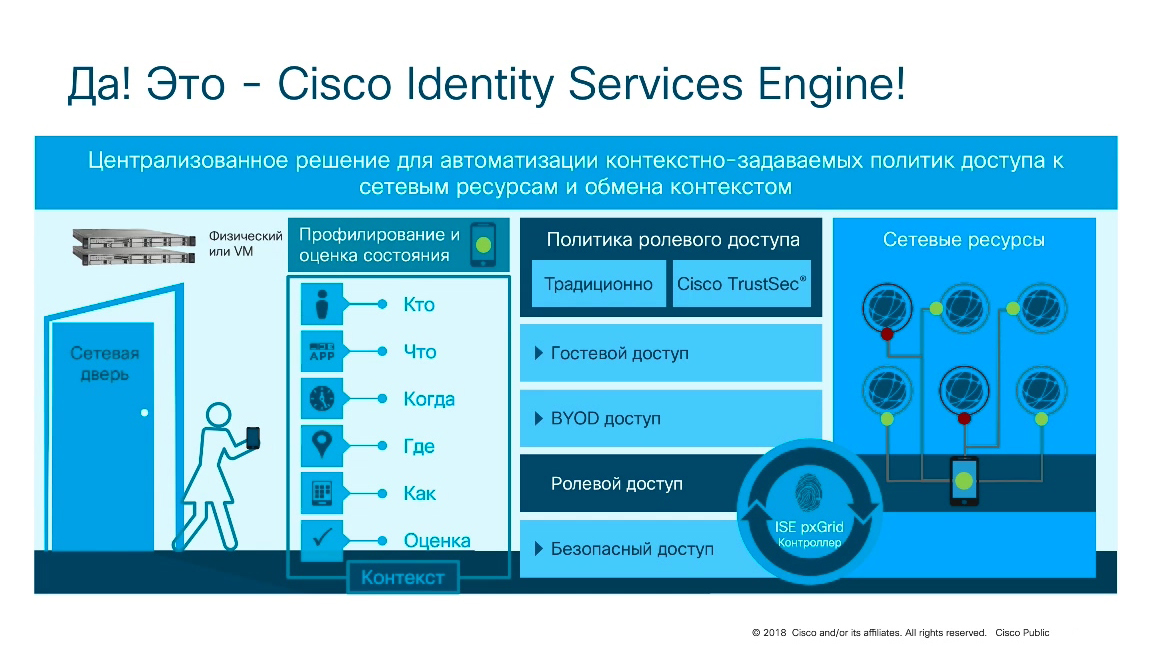

في هذه الحالة ، يعد حل

Cisco ISE (محرك خدمات الهوية) مناسبًا للغاية ، والذي يحول البنية التحتية للشبكة التي تحولت بالفعل إلى نظام الكشف عن الهجمات الموزعة ؛ وتحولها Cisco ISE إلى

جدار حماية موزع . يحدث هذا عندما يتم استخدام كل مفتاح ، كل جهاز توجيه ، كل نقطة وصول كنقطة قرار - "بدء التشغيل أو عدم بدء التشغيل؟" ، "بدء تشغيل المستخدم؟" ، "بدء تشغيل الجهاز؟" ، "بدء تشغيل التطبيق؟" إلى المورد المطلوب. تقوم Cisco ISE بتحويل البنية التحتية الحالية (وليس فقط أصل Cisco ، بل يمكن القيام بذلك على موردين آخرين) إلى جدار حماية موزع. إذا كانت جدران الحماية NG (على سبيل المثال ، Cisco FirePower) و NGIPS (على سبيل المثال ، Cisco Firepower IPS) تستخدم عادة في المحيط ، فيمكنك استخدام حزم Cisco Stealthwatch و Cisco ISE في الشبكة الداخلية.

تتيح لكما معًا مراقبة ومراقبة الوصول إلى البنية التحتية الداخلية ، مما يقلل بدرجة كبيرة من منطقة الهجوم ، والأهم من ذلك ، أنه يمكن دمجهما مع أدوات الدفاع المحيط وأن لديهم سياسة أمان واحدة شاملة. في حالة عدم وجود حل Cisco في المحيط ، على أي حال ، بسبب Cisco ISE ، يمكنك إنشاء سياسة أمان واحدة شاملة ، وبالتالي زيادة أمان موارد الشركة / الإدارات من تصرفات المتسللين الذين تعلموا كيفية تجاوز نظام حماية المحيط بطرق مختلفة.

عرض الفيديو:

عرض الصوت:

لجميع المعلومات المقدمة ، شكرا جزيلا لسيسكو و

أليكسي لوكاتسكي