التحقيق في الحالات التي تنطوي على التصيد الاحتيالي ، والروبوتات ، والمعاملات الاحتيالية ومجموعات الهاكرز الإجرامية ، يستخدم خبراء Group-IB تحليل الرسوم البيانية لسنوات عديدة لتحديد جميع أنواع الاتصالات. تحتوي الحالات المختلفة على مصفوفات البيانات الخاصة بها ، وخوارزميات تعريف الاتصال الخاصة بها ، والواجهات المصممة لمهام محددة. كل هذه الأدوات كانت بمثابة تطوير داخلي لـ Group-IB وكانت متاحة فقط لموظفينا.

كان تحليل الرسم البياني للبنية التحتية للشبكة (

رسم بياني للشبكة ) هو أول أداة داخلية أنشأناها في جميع المنتجات العامة للشركة. قبل إنشاء الرسم البياني لشبكتنا ، قمنا بتحليل العديد من التطورات المماثلة في السوق ولم نجد منتجًا واحدًا يلبي احتياجاتنا الخاصة. في هذه المقالة سوف نتحدث عن كيف أنشأنا الرسم البياني للشبكة ، وكيفية استخدامه وما الصعوبات التي واجهناها.

ديمتري فولكوف ، CTO Group-IB ورئيس الاستخبارات الإلكترونية

ما الذي يمكن أن يفعله الرسم البياني لشبكة Group-IB؟

تحقيق

منذ تأسيس Group-IB في عام 2003 حتى الآن ، كان تحديد هوية عميد الإنترنت ومساءلة مجرمي الإنترنت يمثلون الأولوية الرئيسية في عملنا. لا يمكن إجراء تحقيق في الهجوم السيبراني دون تحليل البنية التحتية لشبكة المهاجم. في بداية رحلتنا ، كان "العمل اليدوي" مضنيًا إلى حد بعيد لإيجاد علاقات يمكن أن تساعد في تحديد المجرمين: معلومات حول أسماء النطاقات وعناوين IP والبصمات الرقمية للخوادم ، إلخ.

يحاول معظم المهاجمين التصرف بشكل مجهول قدر الإمكان على الشبكة. ومع ذلك ، مثل كل الناس ، يرتكبون أخطاء. تتمثل المهمة الرئيسية لهذا التحليل في العثور على المشاريع التاريخية "البيضاء" أو "الرمادية" للمهاجمين التي تتقاطع مع البنية التحتية الضارة المستخدمة في الحادث الفعلي الذي نحقق فيه. إذا كان من الممكن اكتشاف "مشاريع بيضاء" ، يصبح العثور على المهاجم ، كقاعدة عامة ، مهمة تافهة. في حالة "grays" ، يتطلب الأمر مزيدًا من الوقت والجهد للبحث ، حيث يحاول أصحابها إخفاء بيانات التسجيل أو إخفاءها ، ولكن تظل الفرص عالية جدًا. كقاعدة عامة ، في بداية نشاطهم الإجرامي ، يولي المهاجمون اهتمامًا أقل لأمنهم ويرتكبون المزيد من الأخطاء ، لذلك كلما كان بوسعنا التعمق في التاريخ ، زادت فرص إجراء تحقيق ناجح. هذا هو السبب في أن الرسم البياني لشبكة ذات تاريخ جيد يمثل عنصرًا مهمًا للغاية في هذا التحقيق. ببساطة ، كلما كانت البيانات التاريخية التي تمتلكها الشركة أكثر عمقًا ، كلما كان الرسم البياني أفضل. لنفترض أن قصة 5 سنوات يمكن أن تساعد في حل ، مشروط ، 1-2 من 10 جرائم ، وقصة من 15 سنة يعطي فرصة لحل كل عشر سنوات.

اكتشاف الخداع والاحتيال

في كل مرة نتلقى فيها ارتباطًا مشبوهًا بالموارد المخادعة أو المخادعة أو المقرصنة ، نقوم تلقائيًا بإنشاء رسم بياني لموارد الشبكة ذات الصلة والتحقق من جميع الأجهزة المضيفة التي تم العثور عليها بحثًا عن محتوى مشابه. يتيح لك هذا العثور على مواقع الخداع القديمة التي كانت نشطة ولكن غير معروفة ، ومواقع جديدة تم إعدادها لهجمات في المستقبل ، ولكن لم يتم استخدامها بعد. مثال أولي شائع بما فيه الكفاية: لقد وجدنا موقع تصيد على خادم يحتوي على 5 مواقع فقط. من خلال التحقق من كل واحد منهم ، نجد محتوى التصيد على مواقع أخرى أيضًا ، مما يعني أنه يمكننا حظر 5 بدلاً من 1.

البحث الخلفي

هذه العملية ضرورية لتحديد موقع الخادم الضار بالفعل.

يتم إخفاء 99٪ من محلات البطاقات ومنتديات القرصنة والكثير من موارد الخداع والخوادم الضارة الأخرى بواسطة خوادم بروكسي خاصة بها وبواسطة وكيل للخدمات الشرعية ، على سبيل المثال ، Cloudflare. يعد التعرف على الخلفية الحقيقية مهمًا للغاية بالنسبة إلى التحقيقات: يصبح معروفًا مزود الاستضافة الذي يمكنك من خلاله إزالة الخادم ، يصبح من الممكن بناء اتصالات مع مشاريع ضارة أخرى.

على سبيل المثال ، لديك موقع للتصيد الاحتيالي لجمع بيانات البطاقة المصرفية التي تحل إلى عنوان IP 11/11/11/11 ، وعنوان متجر البطاقات الذي يحل إلى عنوان IP 22.22.22.22. أثناء التحليل ، قد يتضح أن لكل من موقع التصيد الاحتيالي ومتجر البطاقات عنوان IP للواجهة الخلفية الخلفية ، على سبيل المثال ، 33.33.33.33. تتيح لك هذه المعرفة بناء رابط بين هجمات التصيد الاحتيالي ومتجر البطاقات ، والتي ربما يبيعون فيها بيانات البطاقة المصرفية.

علاقة الحدث

عندما يكون لديك اثنين من المشغلات المختلفة (على سبيل المثال ، على IDS) مع برامج ضارة مختلفة وخوادم مختلفة للتحكم في الهجوم ، فسوف تعتبرهم حدثين مستقلين. ولكن إذا كان هناك صلة جيدة بين البنى التحتية الخبيثة ، يصبح من الواضح أن هذه ليست هجمات مختلفة ، بل هي مراحل هجوم واحد متعدد المراحل أكثر تعقيدًا. وإذا كان أحد الأحداث منسوبًا بالفعل إلى أي مجموعة من المهاجمين ، فيمكن أيضًا أن يعزى الثاني إلى نفس المجموعة. بالطبع ، عملية الإسناد أكثر تعقيدًا ، لذا تعامل مع الكتابة كمثال بسيط.

مؤشرات التخصيب

لن نولي الكثير من الاهتمام لهذا ، لأن هذا هو السيناريو الأكثر شيوعًا لاستخدام الرسوم البيانية في الأمن السيبراني: أنت تعطي مؤشرًا واحدًا للإدخال ، وستحصل على مجموعة من المؤشرات ذات الصلة في المخرجات.

كشف النمط

تحديد نمط ضروري للصيد الفعال. لا تسمح الرسوم البيانية بالعثور على العناصر ذات الصلة فحسب ، بل تتيح أيضًا الكشف عن الخصائص الشائعة المتأصلة في مجموعة معينة من المتسللين. تتيح لك معرفة هذه الميزات الفريدة التعرف على البنية الأساسية للمهاجمين حتى في مرحلة الإعداد وبدون أدلة تؤكد الهجوم ، مثل رسائل البريد الإلكتروني الخداعية أو البرامج الضارة.

لماذا أنشأنا الرسم البياني لشبكتنا؟

وأكرر أننا نظرنا في حلول من موردين مختلفين قبل أن نصل إلى استنتاج مفاده أننا نحتاج إلى تطوير أداة خاصة بنا يمكنها القيام بما لا يوجد في أي منتج حالي. استغرق الأمر عدة سنوات لإنشائه ، وقمنا خلالها بتغييره بالكامل أكثر من مرة. ولكن ، على الرغم من فترة التطوير الطويلة ، لم نتمكن من العثور على مثيل واحد يلبي متطلباتنا. باستخدام منتجنا ، تمكنا من حل جميع المشكلات التي وجدناها في الرسوم البيانية الحالية للشبكة. أدناه نعتبر هذه المشاكل بالتفصيل:

كيف يعمل الرسم البياني لدينا

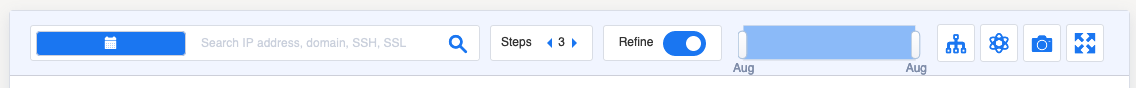

لبدء استخدام الرسم البياني للشبكة ، تحتاج إلى إدخال المجال أو عنوان IP أو البريد الإلكتروني أو بصمة شهادة SSL في مربع البحث. هناك ثلاثة شروط يمكن للمحلل التحكم فيها: الوقت وعمق الخطوة والتنظيف.

وقت

الوقت - التاريخ أو الفاصل الزمني عند استخدام عنصر البحث لأغراض ضارة. إذا لم تحدد هذه المعلمة ، فسيحدد النظام الفاصل الأخير لملكية هذا المورد. على سبيل المثال ، في 11 تموز (يوليو) ، نشر Eset

تقريراً عن كيفية استخدام Buhtrap لاستغلال لمدة 0 يوم للتجسس الإلكتروني. في نهاية التقرير ، هناك 6 مؤشرات. تمت إعادة تسجيل أحدهم ، وهو القياس الآمن عن بُعد [.] Net ، في 16 يوليو. لذلك ، إذا قمت بإنشاء رسم بياني بعد 16 يوليو ، فستتلقى نتائج غير ذات صلة. ولكن إذا أشرت إلى استخدام هذا النطاق قبل هذا التاريخ ، فسيتم وضع 126 نطاقًا جديدًا و 69 عنوان IP غير مدرج في تقرير Eset على الرسم البياني:

- ukrfreshnews [.] كوم

- أحادي البحث [.] كوم

- فيستي العالم [.] معلومات

- runewsmeta [.] كوم

- foxnewsmeta [.] بيز

- معلومات sobesednik-meta [.]

- ريان تعميم الوصول إلى الخدمات [.] صافي

- وغيرها

بالإضافة إلى مؤشرات الشبكة ، نجد على الفور روابط لملفات ضارة لها روابط لهذه البنية التحتية وعلامات تخبرنا أنه تم استخدام Meterpreter، AZORult.

الشيء العظيم هو أن تحصل على هذه النتيجة في ثانية واحدة ولم تعد بحاجة إلى قضاء أيام في تحليل البيانات. بالطبع ، يقلل هذا النهج أحيانًا من وقت إجراء التحقيقات عدة مرات ، وهو أمر بالغ الأهمية في كثير من الأحيان.

عدد الخطوات أو عمق العودية الذي سيتم به بناء الرسم البياني

بشكل افتراضي ، يكون العمق هو 3. وهذا يعني أنه من العنصر الذي تبحث عنه ، سيتم العثور على جميع العناصر ذات الصلة المباشرة ، ومن كل عنصر جديد سيتم بناء اتصالات جديدة لعناصر أخرى ، ومن العناصر الجديدة من الخطوة الأخيرة ستكون هناك عناصر جديدة.

خذ مثالاً لا يتعلق بـ APT واستغلالات 0 يوم. في الآونة الأخيرة على Habré وصف قضية مثيرة للاهتمام مع الاحتيال المرتبطة cryptocurrency. يذكر التقرير المجال - themcx [.] Co ، الذي يستخدمه المحتالون لاستضافة موقع من المفترض مبادل Miner Coin Exchange والبحث عن الهاتف [.] Xyz ، لجذب حركة المرور.

من الوصف ، من الواضح أن المخطط يتطلب بنية تحتية كبيرة بما يكفي لجذب حركة المرور إلى موارد احتيالية. قررنا أن ننظر إلى هذه البنية التحتية من خلال بناء رسم بياني في 4 خطوات. كان الإخراج رسمًا بيانيًا يحتوي على 230 نطاقًا و 39 عنوان IP. بعد ذلك ، نقوم بتقسيم المجالات إلى فئتين: تلك التي تشبه الخدمات للعمل مع العملات المشفرة وتلك المصممة لجذب حركة المرور من خلال خدمات التحقق من الهاتف:

تنظيف

افتراضيًا ، يتم تمكين خيار "مسح الرسم البياني" وسيتم حذف جميع العناصر غير ذات الصلة من الرسم البياني. بالمناسبة ، تم استخدامه في جميع الأمثلة السابقة. أتوقع سؤالاً طبيعياً: كيف أتأكد من عدم اختفاء شيء مهم؟

إجابتي هي: بالنسبة للمحللين الذين يرغبون في إنشاء الرسوم البيانية باليد ، يمكنك إيقاف تشغيل التنظيف الآلي وتحديد عدد الخطوات = 1. بعد ذلك ، سيكون المحلل قادرًا على إنهاء الرسم البياني من العناصر التي يحتاجها وإزالة العناصر غير ذات الصلة بالمهمة من الرسم البياني.بالفعل في الرسم البياني للتحليلات ، أصبح تاريخ التغييرات في whois و DNS وكذلك المنافذ المفتوحة والخدمات التي تعمل عليها متاحة.التصيد المالي

لقد حققنا في تصرفات مجموعة APT ، والتي نفذت لعدة سنوات هجمات تصيّد ضد عملاء مختلف البنوك في مناطق مختلفة. من السمات المميزة لهذه المجموعة تسجيل النطاقات المشابهة جدًا لأسماء البنوك الحقيقية ، وكان لمعظم مواقع التصيد الاحتيالي نفس التصميم ، وكانت الاختلافات موجودة فقط في أسماء البنوك وشعاراتها.في هذه الحالة ، ساعدنا تحليل الرسوم البيانية الآلي كثيرًا. أخذ أحد نطاقاتهم - lloydsbnk-uk [.] Com ، في بضع ثوانٍ ، أنشأنا رسمًا بيانيًا بعمق 3 خطوات ، حدد أكثر من 250 نطاقًا ضارًا تم استخدامها من قبل هذه المجموعة منذ عام 2015 وما زال يتم استخدامها. تم بالفعل شراء بعض هذه المجالات من قبل البنوك ، لكن السجلات التاريخية تظهر أنها كانت مسجلة مسبقًا لدى المهاجمين.للتوضيح ، يوضح الشكل رسمًا بيانيًا بعمق خطوتين.تجدر الإشارة إلى أنه في عام 2019 ، قام المهاجمون بالفعل بتغيير تكتيكاتهم إلى حد ما وبدأوا في تسجيل ليس فقط نطاقات البنوك لاستضافتها للخداع عبر الويب ، ولكن أيضًا نطاقات الشركات الاستشارية المختلفة لإرسال رسائل البريد الإلكتروني المخادعة. على سبيل المثال ، المجالات swift-department.com ، saudconsultancy.com ، vbgrigoryanpartners.com.عصابة الكوبالت

في ديسمبر 2018 ، أجرت مجموعة القراصنة الكوبالت المتخصصة في الهجمات المستهدفة على البنوك رسالة إخبارية نيابة عن بنك كازاخستان الوطني.تضمنت الرسائل روابط إلى hXXps: //nationalbank.bz/Doc/Prikaz.doc. يحتوي المستند القابل للتنزيل على ماكرو بدأ بوويرشيل ، والذي سيحاول تنزيل الملف وتنفيذه من hXXp: //wateroilclub.com/file/dwm.exe في٪ Temp٪ \ einmrmdmy.exe. الملف٪ Temp٪ \ einmrmdmy.exe الملقب dwm.exe هو Stob CobInt تكوينه للتفاعل مع خادم hXXp: //admvmsopp.com/rilruietguadvtoefmuy.تخيل أنك لا تتاح لك الفرصة لتلقي رسائل البريد الإلكتروني الخداعية هذه وإجراء تحليل كامل للملفات الضارة. يعرض الرسم البياني على النطاق الضار على النطاق الوطني [.] Bz على الفور روابط مع مجالات ضارة أخرى ، ويعزوها إلى المجموعة ويعرض الملفات التي تم استخدامها في الهجوم.IP- 46.173.219[.]152 . 40 , , bl0ckchain[.]ug

paypal.co.uk.qlg6[.]pw

cryptoelips[.]com

, , , , .

nationalbank[.]bz, , 500 Cobalt, . , :

استنتاج

بعد عدة سنوات من الصقل والاختبار في التحقيقات الحقيقية والبحث في التهديدات والبحث عن المهاجمين ، تمكنا ليس فقط من إنشاء أداة فريدة من نوعها ، ولكن أيضًا لتغيير موقف الخبراء داخل الشركة تجاهها. في البداية ، يريد الخبراء الفنيون التحكم الكامل في عملية إنشاء الرسم البياني. كان من الصعب للغاية إقناعهم بأن إنشاء الرسم البياني التلقائي يمكن أن يفعل هذا بشكل أفضل من شخص لديه سنوات عديدة من الخبرة. تم تحديد كل شيء من خلال الوقت وبواسطة العديد من الفحوصات "اليدوية" لنتائج ما أظهره الرسم البياني. الآن لا يثق خبراؤنا في النظام فحسب ، بل يستخدمون النتائج التي تلقاها في العمل اليومي. تعمل هذه التقنية داخل كل من أنظمتنا وتتيح لك التعرف بشكل أفضل على التهديدات من أي نوع.تم تضمين واجهة لتحليل الرسم البياني اليدوي في جميع منتجات Group-IB وتوسع بشكل كبير من إمكانيات البحث عن جرائم الإنترنت. وهذا ما تؤكده ردود الفعل من عملائنا. ونحن ، بدورنا ، نواصل إثراء الرسم البياني بالبيانات والعمل على خوارزميات جديدة باستخدام الذكاء الاصطناعي لأدق الرسم البياني للشبكة.