قبل أيام قليلة ،

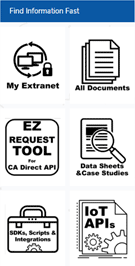

أطلقت GlobalSign بوابة مطوري إنترنت الأشياء . هنا يمكنك التسجيل مجانًا (فقط في عناوين الشركات) ، واختيار API للتكامل ، والحصول على شهادات X.509 مجانًا واختبار نظام مصادقة إنترنت الأشياء الخاص بك. حتى الآن ، لا يزال GlobalSign هو المرجع الوحيد الذي يصدر الشهادات لأجهزة IoT ذات معرّف الجهاز القائم على بنية أساسية للمفتاح العام (PKI).

تعد البوابة الجديدة لفترة وجيزة صياغة جوهرية ، وهي لغة مركزية حيث يتم توفير الوصول التجريبي إلى جميع الأدوات اللازمة للتكامل الناجح لهوية الجهاز. فيما يلي أدلة الدمج وأدوات الاختبار ومواصفات المنتج وأمثلة الكود وواجهة برمجة تطبيقات RESTful وما إلى ذلك.

من يحتاج هذا؟

البوابة مثالية لاختبار أنظمة تحديد الهوية خلال مرحلة التطوير. هنا يمكنك التحقق من أن كل شيء في الممارسة العملية سيعمل بشكل موثوق وآمن. ولتقدير كم سيكلف الوصول إلى واجهة برمجة التطبيقات وإدارة الشهادات التلقائية في نظام تجاري حقيقي.

API في وسط كل شيء

الأجهزة المتصلة بالإنترنت تولد كمية هائلة من البيانات. على سبيل المثال ، إليك مثال صارخ - سيارة بدون طيار. وفقًا لشركة Intel ، فإن كل جهاز من هذا القبيل سيولد حوالي

4-4.5 تيرابايت من المعلومات يوميًا من أجهزة الاستشعار والكاميرات ، إلخ.

بالطبع ، هذا هو نوع من "قمة الهرم" من حيث تعقيد الأجهزة. لكن المليارات من الأدوات البسيطة في المنزل الذكي ، في إنترنت الأشياء الصناعية ، في المستشعرات الطبية بسبب الحجم الهائل والأعداد ستولد حركة مرور أقل.

من الواضح ، أنه من الصعب نقل جميع المعلومات على الإطلاق إلى خادم بعيد للمعالجة. على سبيل المثال ، في حالة الطوارئ ، تحتاج إلى نقل كمية صغيرة من البيانات الهامة على وجه السرعة إلى المركز. هذا هو المكان الذي يتم فيه تطبيق واجهات برمجة التطبيقات. لذلك ،

في أحد تطبيقات RESTful API ، يتم إرسال هذه المجموعة من المعلومات حول الحادث بتنسيق JSON أو YAML:

{ "CarModel": "Toyota Yaris II 2014", "carNumberPlates": "D65261", "accidentTime": "1985-04-12T23:20:50.52Z", "owner": "Wojtek Konowal", "location": "[47.4925, 19.0513]", "averageSpeed": 110, "passangers": 1, "status": "Service is pending", "injury": "Critical" }

وبالتالي ، من المرغوب فيه دمج شبكات أجهزة إنترنت الأشياء مع واجهة برمجة تطبيقات RESTful القياسية.

يبدأ الأمن مع الهوية

بينما تمتد شبكات إنترنت الأشياء إلى عشرات المليارات من الأجهزة ، فإن جزءًا كبيرًا من وظائفها يعتمد على تحديد موثوق لبعضها البعض (M2M) ، أمام الخوادم وأجهزة التوجيه في شبكتها ، وكذلك أمام أنظمة الإدارة المستندة إلى مجموعة النظراء. هذا يشكل قناة مصادقة الأمان نهاية إلى نهاية.

بفضل المصادقة ، يحتوي كل جهاز على معرف فريد ويمكنه تأكيد صحته. هذا مهم لمعالجة البيانات وتخصيص الموارد لهذا الجهاز بعد التفويض.

في كثير من الحالات ، يجب إجراء المصادقة بشكل مجهول. لذلك ، يمكن للجهاز أن يثبت بشكل مشفر أنه ينتمي إلى مجموعة معينة ، ولكن في نفس الوقت يحتفظ بسر معرفه الفريد. في الظروف الحديثة ، عندما يحاول جميع مقدمي الخدمات جمع أقصى قدر من المعلومات الشخصية عن كل مستخدم ، ثم تداوله ، فإن ذلك مهم جدًا أيضًا. غالبًا ما تكون إخفاء الهوية مطلبًا تنظيميًا ، وفقًا لإجمالي الناتج المحلي.

موضوع منفصل هو أن إخفاء الهوية الفعلية هو أكثر تعقيدًا من إخفاء معرف الهوية. على سبيل المثال ، يشاع الآن أن مقاولي Apple و Amazon و Google يستمعون إلى التسجيلات الصوتية لمحادثات المستخدم التي يتم جمعها بواسطة المساعدين الرقميين الشخصيين Siri و Alexa و Google Assistant على التوالي.

يستمع هؤلاء المقاولون

إلى التسجيلات الصوتية للأفعال الجنسية ، والمعارك ، وشراء الأدوية ، وما إلى ذلك - ويمكنهم بسهولة تحديد أسماء وعناوين الأشخاص الذين يصدرون أصوات في الملفات. على الرغم من الكشف عن الهوية الرسمية للسجلات.

علاوة على ذلك ، فقد أثبت العلماء مؤخرًا أن هناك العديد من الطرق لربط أي بيانات مجهولة بأشخاص حقيقيين. على سبيل المثال ، سيتم الكشف عن البيانات ذات 15 سمة ديموغرافية بنسبة 99.98٪ من سكان ماساتشوستس. " وفقا للدراسة ، في أي مجموعات بيانات معقدة

يكاد يكون من المستحيل تحديد هوية البيانات بنجاح .

ربما في المستقبل ، للحفاظ على عدم الكشف عن هويته الحقيقية ، سيكون من الضروري استخدام أساليب مماثلة لتلك المستخدمة من قبل فريق آلان تورينج ، الذي قام بفك تشفير أصفار Enigma ، لكنه لم يستطع التخلي عن هذه الحقيقة ، وإلا فإن العدو كان سيغير الشفرات. حاول تورينج إخفاء الشذوذ الإحصائي - وأصدر التشفير فقط في حالات نادرة. في معظم الحالات ، راقب مصورو التشفير باللغة الإنجليزية بصمت النازيين وهم يدمرون الجنود والمدنيين - قوانين الرياضيات لم تسمح لهم بمنع عمليات القتل هذه. عملت التكتيكات. لم يلاحظ النازيون أن الحلفاء غالبًا ما "خمّنوا" المعلومات السرية.

في حالة إخفاء الهوية الحقيقية لإنترنت الأشياء ، يمكن أن يعني ذلك اختيار البيانات العشوائية وإضافة معرفات عشوائية ومعلومات أجنبية عشوائية ، حتى لا يتمكن شخص خارجي من معرفة المالك الحقيقي لحركة المرور التي يتم اعتراضها. لكن هذه المشاكل يجب معالجتها في المستقبل. اليوم ، الشيء الرئيسي هو توفير الحماية الأساسية على الأقل لشبكات إنترنت الأشياء.

في سياق إنترنت الأشياء ، فإن تحديد الهوية والتوثيق والترخيص يحمي الجهاز من الوصول غير المصرح به ويحمي البيانات من الخداع (كما هو الحال مع عدادات الكهرباء ، حيث سيحاول السكان استبدال حركة المرور). هذه مهام بسيطة نسبيًا يمكن للتكنولوجيا الحديثة التعامل معها.