لا توجد أنظمة تشغيل بدون نقاط ضعف - والسؤال الوحيد هو مدى فعالية المطورين في تحديدها وإغلاقها. نظام التشغيل Astra Linux Special Edition الخاص بنا ليس استثناءً: فنحن نتحقق باستمرار من الكود ونختبره بحثًا عن الأخطاء وانتهاكات المنطق والأخطاء الأخرى ونصلحها بسرعة. خلاف ذلك ، لن يكون لدى FSTEC في روسيا شهادة Astra Linux المعتمدة لمعالجة البيانات التي تشكل أسرار الدولة. لكننا سنتحدث عن الشهادة بمزيد من التفصيل في منشور آخر. سنتحدث في هذا الأمر عن كيفية تنظيم ثغرات Astra Linux وكيفية تفاعل تهديدات أمن المعلومات مع بنك البيانات المحلي.

الصورة: ليونارد فويغر / رويترز

الصورة: ليونارد فويغر / رويترزالنهج الأول ، المعمارية

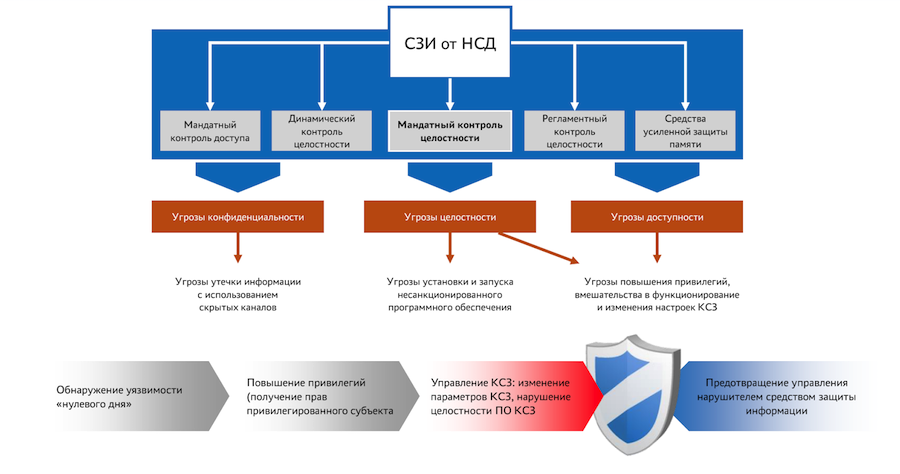

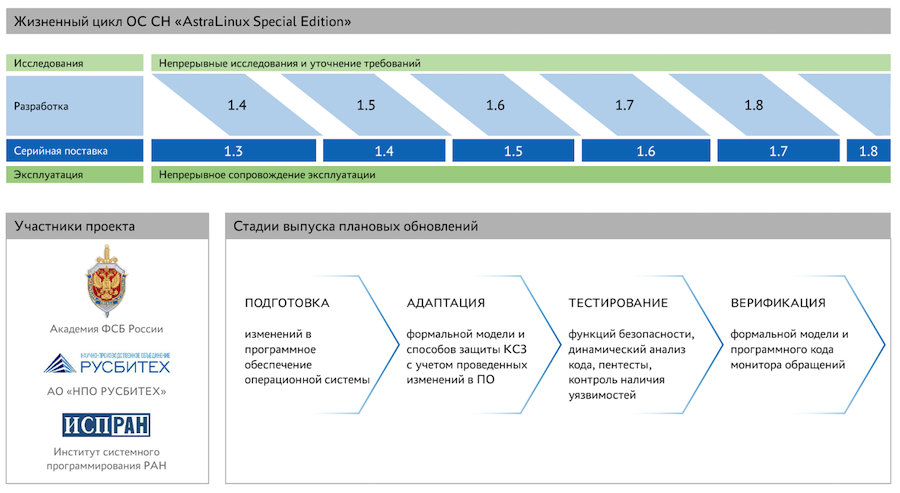

لتحسين أمان نظام التشغيل ، نستخدم طريقتين. الأولى ،

المعمارية ، هي أننا نقوم بتطوير وتنفيذ أدوات حماية المعلومات المختلفة في مرحلة التصميم. هذه الأدوات تشكل مجموعة

من معدات الحماية (KSZ) ، والتي تنفذ وظائف الأمن. بمساعدة KSZ ، نحاول التأكد من أن النظام يقلل بالفعل من خطر التهديدات المحتملة بشكل افتراضي.

Astra LInux Special Edition Security Suite Architecture

Astra LInux Special Edition Security Suite Architectureيتمثل أحد العناصر الرئيسية في KSZ

في شاشة مراقبة المكالمات ، المصممة لمنع الوصول غير المصرح به وتعديل المكونات المحمية للنظام. توفر الشاشة مراقبة وصول تقديرية وقائمة على الدور وإلزامية ، وكذلك مراقبة النزاهة الإلزامية.

ما هو

رصد السلامة الإلزامية ؟ دعونا توضيح مع مثال. أحد المكونات الرئيسية لنظام التشغيل هو النواة. وفقًا لذلك ، نحن ملزمون بتوفير وقت التشغيل الأكثر أمانًا في نظام التشغيل نفسه من أجل تقليل عدد الطرق الممكنة لمهاجمة النواة.

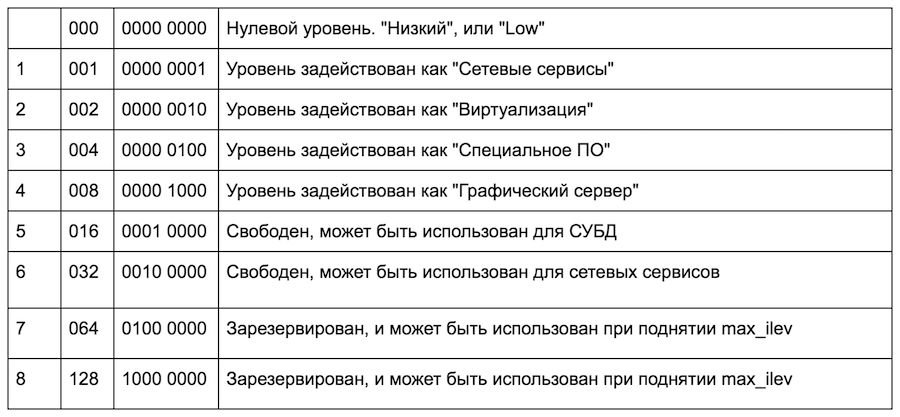

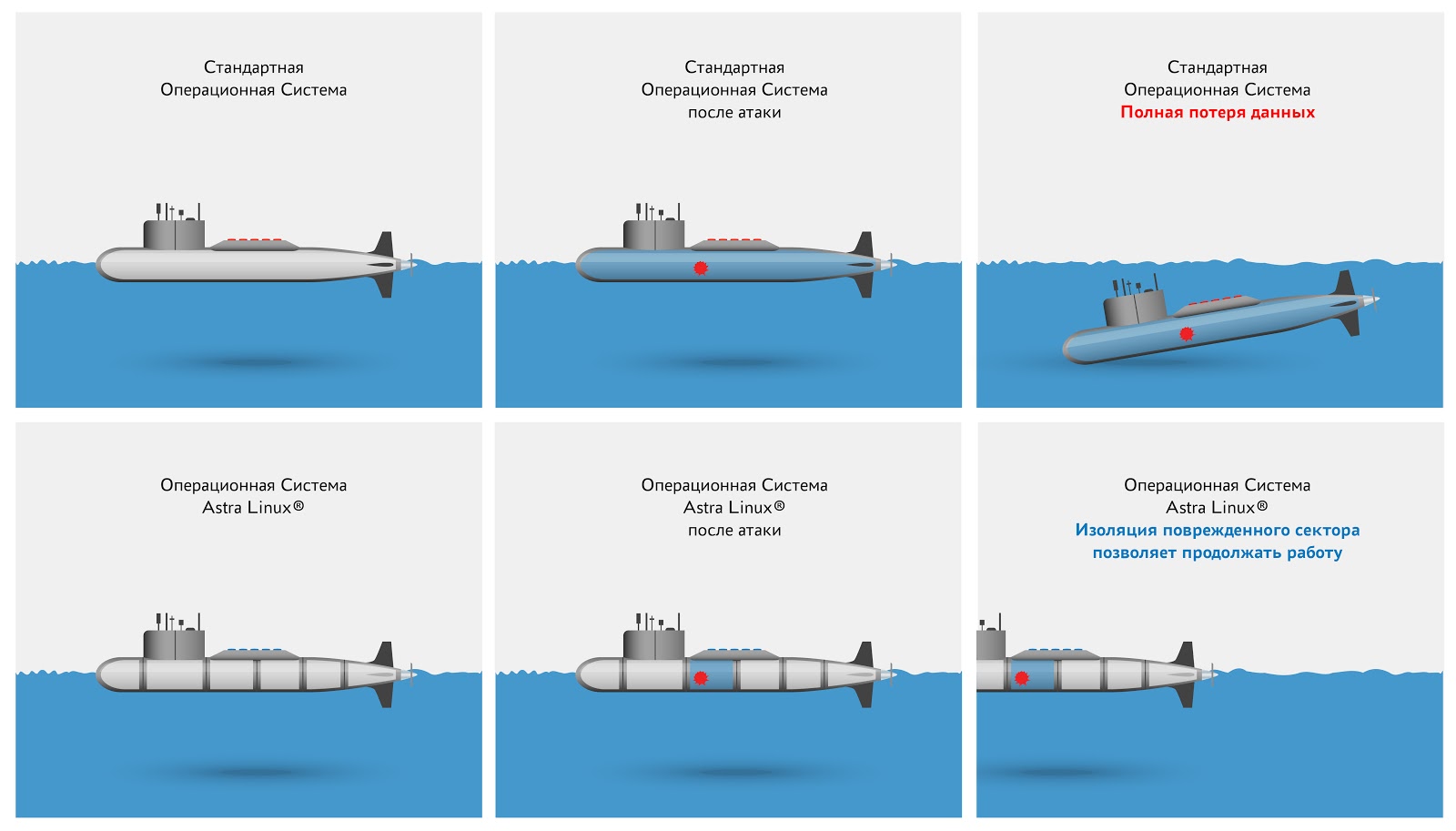

للقيام بذلك ، نقوم بتنفيذ مراقبة النزاهة الإلزامية في نظام التشغيل ، بسبب قيامنا بتقسيم نظام التشغيل إلى عدة أنظمة فرعية بحيث لا يؤثر كسر نظام فرعي واحد على أداء الأنظمة الأخرى. إذا تم اختراق مستخدم نظام التشغيل (مستوى التكامل 0) أو نظام فرعي للشبكة (مستوى التكامل 1) ، أو نظام المحاكاة الافتراضية (مستوى التكامل 2) ، أو واجهة رسومية (مستوى التكامل 8) ، أو مكون آخر ، فلن يترتب على ذلك تشويه سمعة KSZ (مستوى التكامل) بأكمله 63).

تجدر الإشارة إلى أن هذه المستويات ليست هرمية ، أي أنها غير موجودة واحدة فوق الأخرى ومعزولة تمامًا عن بعضها البعض من حيث إمكانية حقوق الكتابة. تحدد شاشة الوصول ملحق كائن بمستوى واحد أو آخر من التكامل بواسطة قناع الصورة.

بحيث لا يُنظر إلى مستويات التكامل على أنها هرمية - أي ، على سبيل المثال ، "المستوى 8 له حقوق أكثر من المستوى 2" ، وهذا خطأ - كل مستوى من المستويات يحصل على اسمه. لذلك ، على سبيل المثال ، يسمى المستوى الثامن من التكامل "خادم الرسومات" ، والحد الأقصى لمستوى سلامة المسؤول في النظام هو "مرتفع" ، ومستوى الصفر للتكامل (المستخدم) هو "منخفض".

مراقبة المكالمة ، التي تم وصفها في مقالتنا السابقة ، تتحكم وتزيل إمكانية التأثير على كل العمليات الأخرى مع ملصقات ذات مستويات مختلفة من النزاهة.

وبالتالي ، يتلقى نظام التشغيل مجموعة من القواعد حول كيفية عزل عمليات النظام عن بعضها البعض ، والآن يدرك أي العمليات ، حتى تلك التي أطلقها مستخدم لديه امتيازات عالية ، ليس لها الحق في الكتابة إلى عمليات أو ملفات أخرى.

لذلك ، إذا كان المهاجم يتحكم في عملية في النظام ويزيد من سلطته إلى مستخدم متميز (على سبيل المثال ، الجذر) نتيجة لاستغلال الثغرة الأمنية (بما في ذلك يوم الصفر) ، فستظل علامة تكامله كما هي ، وبالتالي لن يتلقى القدرة على التأثير في عمليات النظام أو تغيير الإعدادات أو إخفاء وجودك في النظام.

مبدأ تشغيل مستويات السلامة المعزولة

مبدأ تشغيل مستويات السلامة المعزولةوبالتالي ، لا يصبح نظام التشغيل بأكمله هدفًا مهمًا للمهاجمين ، ولكن فقط النواة المقواة وشاشة الوصول الأكثر ضغطًا ، مما يقلل بالفعل من سطح الهجوم.

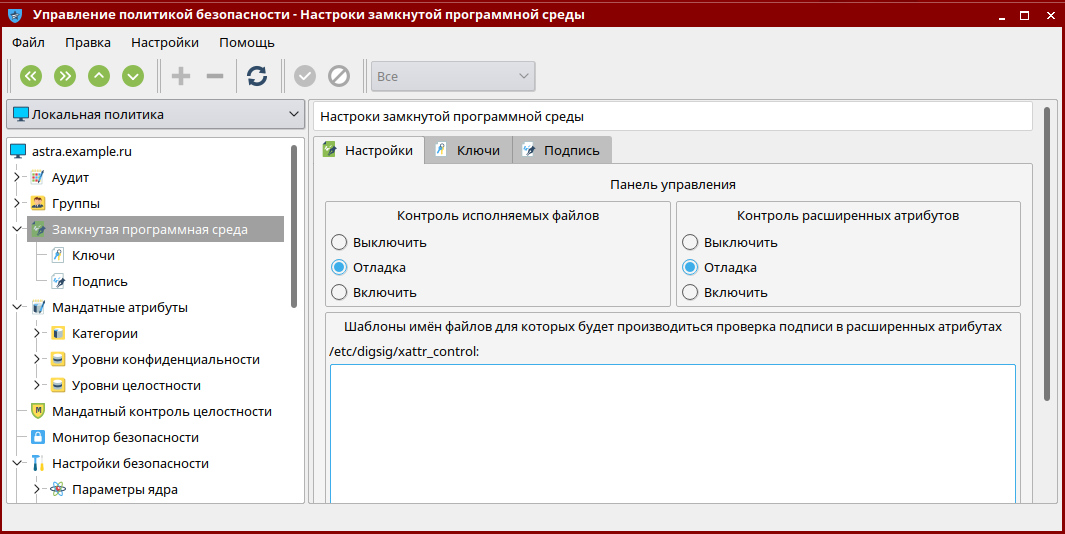

بالإضافة إلى إلزامية ، هناك أيضا مراقبة السلامة الحيوية والتنظيمية. يتم استخدامها لاستبعاد بدء تشغيل واستخدام برامج غير موثوق بها أو تابعة لجهة خارجية ، بالإضافة إلى فحوص دورية لسلامة النظام.

التحكم الديناميكي بحساب والتحقق من التوقيع الرقمي الإلكتروني للملفات القابلة للتنفيذ في وقت إطلاقها. إذا لم يكن هناك EDS أو إذا كان غير صحيح ، فسيتم رفض تشغيل البرامج. هذا إلى حد ما هو تطبيق لمفهوم القوائم البيضاء ، ولكن من خلال استخدام تسلسل هرمي للمفاتيح الصادرة لمطوري البرمجيات.

العمل مع سيطرة ديناميكية النزاهة

العمل مع سيطرة ديناميكية النزاهةيتحقق

التحكم الروتيني من سلامة وقابلية الملفات الرئيسية لنظام ما عن طريق مقارنة الاختبارات الخاصة بها بالقيم المرجعية. يمكن أن يكون إما ملفات التكوين ، أو أي ملفات أخرى.

وبالتالي ، يستخدم نظام التشغيل حماية الطبقات ضد الثغرات الأمنية في التطبيقات واستبدالها ، وبالتالي تقليل الضرر الناجم عن تهديدات الأمان ، بما في ذلك تلك التي تستخدم الثغرات الأمنية في يوم الصفر.

الثاني ، نهج العملية

جنبا إلى جنب مع الهندسة المعمارية ، نستخدم في وقت واحد نهج

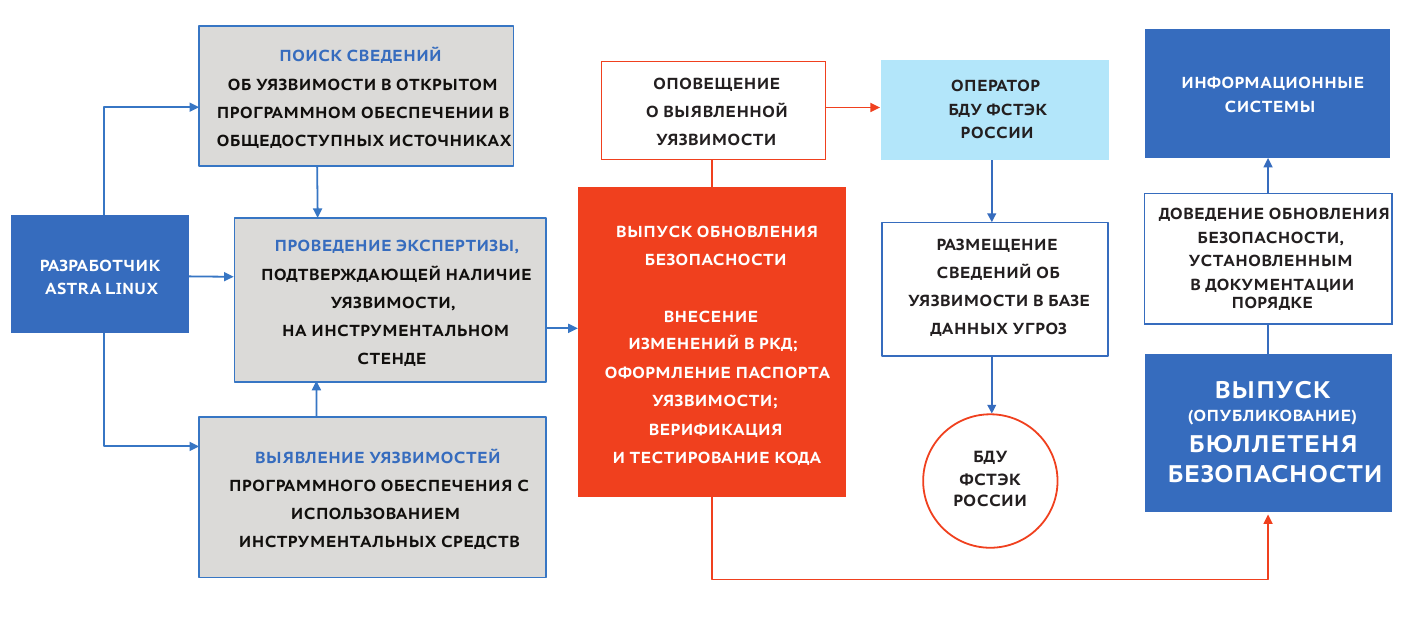

العملية : نحن باستمرار تحديد وجمع المعلومات حول نقاط الضعف ، ونحن نعمل من خلال هذه المعلومات ونقل النتائج إلى بنك بيانات الضعف روسيا FSTEC. لذلك نحن نعد ونصدر تحديثات نظام التشغيل المجدولة والتشغيلية. نحن نبحث عن نقاط الضعف في كل من المصادر المفتوحة والمستقلة - وخاصة في الأجزاء من البرنامج التي نقوم بتطوير أنفسنا بالكامل. نحصل على الكثير من المعلومات من الشركاء المشاركين في أبحاث مماثلة - اختبار ودراسة أمان أنظمة التشغيل.

إدارة الثغرات الأمنية

إدارة الثغرات الأمنيةيتم إجراء الدراسات الأمنية بشكل أساسي فيما يتعلق بالمكونات التي تشكل جزءًا من Astra Linux Special Edition (Smolensk). في الوقت نفسه ، يتم إغلاق الثغرات الأمنية أيضًا في Astra Linux Common Edition ، كجزء من تحديثات الأمان وكجزء من التحديث المجدول لمكونات النظام.

بمجرد تلقينا معلومات حول مشكلة عدم الحصانة ، نتحقق من مدى ملاءمتها لمستخدمينا.

إذا كانت مشكلة عدم الحصانة غير حرجة ، فسنقوم بوصفها في العدد التالي من نشرة الأمن على الموقع الرسمي. يتم إرسال إعلامات حول مسألة بطاقات الاقتراع إلى المستخدم عن طريق البريد الإلكتروني ، ويشار إلى عنوانها بالضرورة في اتفاقية الترخيص.

بالنسبة إلى الثغرات الحرجة ، يتم إصدار إرشادات على مدار عدة أيام : كيف يمكنك إصلاحها بنفسك دون انتظار تحديث أمني تراكمي. في

قائمة نشرات الأمان ، يتم تمييزها بالحروف MD (الاتجاه المنهجي).

تعتبر الثغرة مثالًا جيدًا هنا ، حيث تم

نشر معلومات حوله هنا على Habré. بالمناسبة ، لم يتصل مؤلف هذا المقال بنا مقدمًا ولم يخطر مبدئيًا بأنه قد حدد هذه الثغرة وكان يعد المواد. وكتوضيح ، قررنا ذكر توقيت العمل على مشكلة عدم الحصانة من لحظة نشر النص على المورد.

لذلك ، في الليل ، في الساعة 4 من صباح يوم 9 يوليو 2019 ، تم نشر المقال نفسه ، أنه عند معالجة حجم شاشة الجهاز الظاهري ، يمكنك رؤية النوافذ تحت قفل الشاشة.

تجدر الإشارة إلى أنه من أجل استغلال مشكلة عدم الحصانة التي تظهر على الفيديو ، يلزمك تنفيذ عدد من الخطوات الإضافية: يجب عليك أولاً تثبيت حزم إضافية على الجهاز الظاهري Astra Linux ، ثم على جهاز الضيف المسؤول عن تغيير دقة الجهاز الظاهري أثناء التنقل ، ولكن ليس هي جزء من نظام تشغيل معتمد.

في 10 يوليو 2019 ، تم

نشر معلومات الضعف في FSTEC BDU. تم تعريف شدة مشكلة عدم الحصانة على أنها متوسطة (كانت النتيجة الأساسية لمقياس CVSS 2.0 4.9 ، بالنسبة لمقياس CVSS 3.0 - 4).

في 12 يوليو ، نشرنا نشرة الأمن رقم

20190712SE16MD لإصدار Astra Linux Special Edition 1.6

ونشرة الأمن رقم

20190712SE15MD لإصدار Astra Linux Special Edition 1.5. تم تلقي تحديث أمني مشابه بواسطة Astra Linux Common Edition.

وبالتالي ، فقد مر أقل من 4 أيام منذ نشر معلومات حول الضعف المتوسط المستوى لإصدار التصحيح لجميع إصدارات Astra Linux (حيث تكون المحاكاة الافتراضية ممكنة).

تحديثات حية لنظام أسترا لينكس

تحديثات حية لنظام أسترا لينكسمرة واحدة على الأقل كل ثلاثة أشهر ، نصدر تحديثات أمنية - تحديثات

تشغيلية تزيل الثغرات الأمنية غير المعروفة سابقًا ، بما في ذلك برامج التطبيقات والمكتبات ووظائف نظام التشغيل التي لا تنفذ متطلبات الأمان. إذا لم يتم استبعاد تهديدات الأمان التي تم تنفيذها باستخدام مشكلة عدم الحصانة من خلال اتخاذ تدابير تعويضية ، فإن العمل جارٍ لإنهاء نظام التشغيل. بعد الانتهاء من تطوير التحديث الأمني واختباره ، يقوم موقع الويب أيضًا بنشر الرسالة الإخبارية والتحديث نفسه. في الأشهر الستة الأولى من عام 2019 ، تم إصدار تحديثين تراكميين لإصدار Astra Linux Special Edition 1.6 ، الذي يغطي مئات نقاط الضعف المختلفة. الآن يتم إعداد الثالث للنشر.

أخيرًا ، نتفاعل بنشاط مع مجتمع المطورين:

- نعلم في bugtrackers المشروع عن الأخطاء المكتشفة ذاتيا ؛

- نقوم بنقل تصحيحات أوجه القصور الجاهزة للمشاريع ، مغلقة من قبلنا ؛

- نحن نناشد المجتمع للمساعدة في القضاء على أوجه القصور - معرفة منطق البرنامج يتيح لك الحصول على ترتيب أسرع من التصحيح من الهندسة العكسية نفذت من تلقاء نفسها ؛

- نحن نستخدم ونضمّن في تحديثاتنا جميع الإصلاحات الصادرة عن المجتمع. نحن نفهم أنه بالتالي تحسين جودة المنتج. في الوقت نفسه ، نطبق طرق التحكم وبناء الثقة ، والتي تم وصفها في المقالة السابقة .

الانفتاح مهم

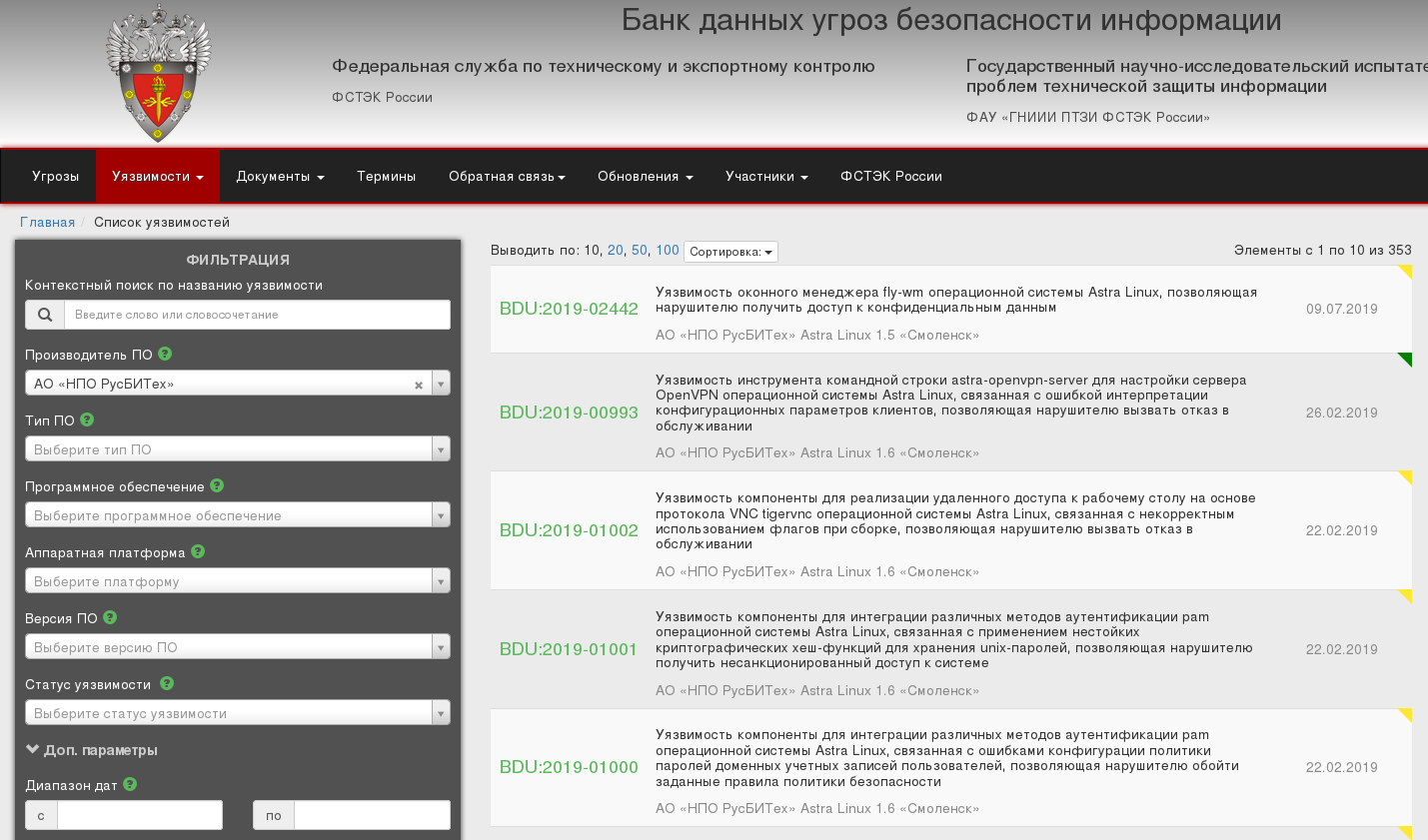

نظرًا لأن نظام التشغيل معتمد من قبل FSTEC في روسيا ، فنحن أولاً نضيف معلومات حول الثغرات الموجودة في بنك بيانات تهديد أمان معلومات FSTEC (DBU) للنشر الرسمي: إذا ذهبت إلى

DBU ، ستجد معلومات حول أكثر من 350 نقطة ضعف ثابتة في إصدارات مختلفة من Astra Linux وكذلك معلومات مفصلة عنها.

وبالتالي ، نحن نضمن الانفتاح في العمل. بفضل هذا ، يمكن للمستخدمين - بما في ذلك الجهة التنظيمية - أن يكونوا واثقين إلى حد ما من أن السلامة تحت السيطرة بالفعل. لا يكفي الحصول على تحديث ، بل يجب أن تفهم نقاط الضعف المحددة التي أغلقتها.

حتى الآن ، هناك ما يبرر تمامًا نهجنا المعماري والعملي في الحفاظ على أمان نظام التشغيل - نجحنا في الحفاظ على مستوى عالٍ من الأمان لأنظمة المعلومات باستخدام نظام Astra Linux Special Edition OS. والوصول المفتوح إلى المعلومات حول نقاط الضعف من خلال لوحة التحكم FSTEC يزيد من مستوى الثقة في منتجاتنا.

سنكون سعداء للإجابة على الأسئلة المتعلقة بأمان نظامنا في التعليقات. أيضًا ، إذا كنت مهتمًا بتعلم شيء جديد عن النظام ، فاترك رغباتك - سنأخذها في الاعتبار عند مواصلة العمل مع المدونة.