لا يخفى على أحد أن الأدوات المساعدة الشائعة ، والتي بدونها حماية البيانات في الشبكات المفتوحة ، هي تقنية الشهادات الرقمية. ومع ذلك ، ليس سراً أن العيب الرئيسي لهذه التقنية هو الثقة غير المشروطة في المراكز التي تصدر الشهادات الرقمية. اقترح Andrey Chmora ، مدير التكنولوجيا والابتكار في ENCRY ، طريقة جديدة لتنظيم البنية التحتية

للمفاتيح العمومية (

PKI ) ، والتي ستساعد في القضاء على أوجه القصور الحالية والتي تستخدم تكنولوجيا التسجيل الموزعة (blockchain). لكن أول الأشياء أولا.

إذا كنت على دراية بمبادئ التشغيل للبنية التحتية الحالية للمفاتيح العامة ومعرفة أوجه القصور الرئيسية ، فيمكنك على الفور النزول إلى وصف ما نقترح تغييره.ما هي التوقيعات الرقمية والشهادات؟يتضمن التفاعل على الإنترنت دائمًا نقل البيانات. نحن جميعًا مهتمون بضمان نقل البيانات بطريقة آمنة. ولكن ما هو الأمن؟ أكثر خدمات الأمن المطلوبة هي السرية والنزاهة والأصالة. لهذا الغرض ، يتم استخدام طرق التشفير غير المتماثل ، أو التشفير باستخدام مفتاح عمومي ، حاليًا.

بادئ ذي بدء ، من أجل استخدام هذه الأساليب ، يجب أن يكون لدى موضوعات التفاعل مفتاحان زوجان فرديان - عامان وسريان. مع مساعدتهم ، يتم توفير خدمات الأمن التي ذكرناها أعلاه.

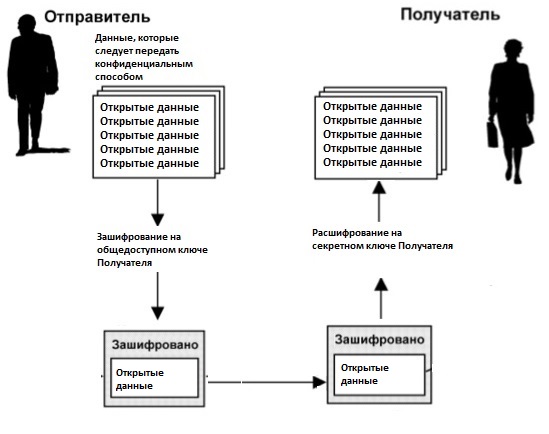

كيف يتم تحقيق سرية نقل المعلومات؟ قبل إرسال البيانات ، يقوم المشفر المرسل بتشفير (يحول بشكل مشفر) البيانات المفتوحة باستخدام المفتاح العام للمستلم ، ويقوم بفك تشفير النص المشفر المستلم باستخدام زوج من المفاتيح السرية.

كيف يتم تحقيق سلامة وصحة المعلومات المرسلة؟ لحل هذه المشكلة ، تم إنشاء آلية أخرى. البيانات المفتوحة ليست مشفرة ، ولكن نتيجة لتطبيق وظيفة تجزئة التشفير - صورة "مضغوطة" لتسلسل بيانات الإدخال - يتم تشفيرها. وتسمى نتيجة هذا التجزئة "الخلاصة" ، ويتم تشفيرها على المفتاح السري للمشترك المرسل ("الشاهد"). ينتج عن تشفير الخلاصة توقيع رقمي. يتم إرساله مع النص العادي إلى المستلم المشترك ("المراجع"). يقوم بفك تشفير التوقيع الرقمي على المفتاح العمومي للشاهد ومقارنته بنتيجة تطبيق وظيفة تجزئة التشفير ، والتي يقوم المدقق بحسابها بشكل مستقل بناءً على البيانات المفتوحة المستلمة. إذا كانت متطابقة ، فهذا يشير إلى أن البيانات قد تم إرسالها في شكل أصيل ومتكامل على وجه التحديد من قبل المشترك المرسل ، ولم يتم تعديلها من قبل المهاجم.

تستخدم معظم الموارد التي تستخدم البيانات الشخصية ومعلومات الدفع (البنوك وشركات التأمين والناقلات الجوية وأنظمة الدفع بالإضافة إلى البوابات الحكومية مثل الخدمة الضريبية) طرق تشفير غير متماثلة.

ما علاقة الشهادة الرقمية بها؟ كل شيء بسيط. في العملية الأولى والثانية ، يتم تضمين المفاتيح العامة ، ولأنها تلعب دورًا مركزيًا ، فمن المهم للغاية التأكد من أن المفاتيح تنتمي حقًا إلى المرسل (الشاهد ، في حالة التحقق من التوقيع) أو المستلم ، وليس استبدالها بمفاتيح المهاجمين. لهذا ، هناك شهادات رقمية يمكن أن تضمن صحة وسلامة المفتاح العمومي.

ملاحظة: يتم التحقق من صحة وسلامة المفتاح العمومي بنفس الطريقة تمامًا مثل صحة وسلامة البيانات المفتوحة ، أي باستخدام توقيع رقمي إلكتروني (EDS). من أين تأتي الشهادات الرقمية؟يقع إصدار الشهادات الرقمية وصيانتها على عاتق سلطات التصديق الموثوقة أو سلطات التصديق (CA). يطلب مقدم الطلب إصدار شهادة في كاليفورنيا ، ويمرر بطاقة الهوية في مركز التسجيل (CR) ويستلم شهادة في كاليفورنيا. يضمن المرجع المصدق (CA) أن المفتاح العمومي من الشهادة ينتمي إلى نفس الكيان الذي تم إصداره من أجله.

إذا لم تقم بتأكيد صحة المفتاح العمومي ، فيمكن للمهاجم أثناء نقل / تخزين هذا المفتاح استبداله بمفتاحه الخاص. في حالة حدوث الاستبدال ، سيتمكن المهاجم من فك تشفير كل ما ينقله المشترك المرسل إلى المشترك المستقبِل ، أو تغيير البيانات المفتوحة وفقًا لتقديره.

يتم استخدام الشهادات الرقمية أينما كان هناك تشفير غير متماثل. واحدة من الشهادات الرقمية الأكثر شيوعًا هي شهادات SSL للوضع الآمن للتفاعل عبر بروتوكول HTTPS. تعمل مئات الشركات المسجلة في مختلف الولايات القضائية في إصدار شهادات طبقة المقابس الآمنة. تقع الحصة الرئيسية في خمسة إلى عشرة مراكز موثوقة كبيرة: IdenTrust و Comodo و GoDaddy و GlobalSign و DigiCert و CERTUM و Actalis و Secom و Trustwave.

CA و CR هي مكونات PKI ، والتي تشمل أيضًا:

- الدليل المفتوح - قاعدة بيانات متاحة للجمهور توفر تخزيناً موثوقاً للشهادات الرقمية.

- قائمة إبطال الشهادات هي قاعدة بيانات متاحة للجمهور توفر تخزينًا موثوقًا للشهادات الرقمية للمفاتيح العامة الملغاة (على سبيل المثال ، بسبب تسوية مفتاح سري خاص). يمكن للجهات الفاعلة في البنية التحتية الوصول إلى قاعدة البيانات هذه من تلقاء نفسها ، أو يمكنهم استخدام بروتوكول حالة الشهادات عبر الإنترنت (OCSP) المتخصص ، الذي يبسط عملية التحقق.

- مستخدمو الشهادة - الكيانات التي تخدم PKI والتي أبرمت اتفاقية مستخدم مع المرجع المصدق والتحقق من التوقيع الرقمي و / أو تشفير البيانات استنادًا إلى مفتاح عمومي من الشهادة.

- المشتركون عبارة عن كيانات مخدومة من قبل PKI والتي تحمل مفتاحًا خاصًا وزوجًا للمفتاح العام من الشهادة ، وقد أبرمت اتفاقًا مشتركًا مع CA. يمكن للمشترك أن يكون مستخدمًا للشهادة في نفس الوقت.

وبالتالي ، فإن الكيانات الموثوق بها للبنية التحتية للمفتاح العام ، والتي تشمل المرجع المصدق (CA) ، السجل التجاري (CR) ، والأدلة المفتوحة ، مسؤولة عن:

1. التحقق من هوية مقدم الطلب.

2. تحديد ملامح شهادة المفتاح العمومي.

3. إصدار شهادة مفتاح عمومي لمقدم الطلب ، والذي يتم التحقق من هويته بشكل حقيقي.

4. تغيير حالة شهادة المفتاح العمومي.

5. تقديم معلومات عن الوضع الحالي لشهادة المفتاح العمومي.

عيوب PKI ، ما هي؟العيب الأساسي في PKI هو وجود كيانات موثوق بها.

يجب أن يثق المستخدمون بالتأكيد في CA و MD . ولكن ، كما تبين الممارسة ، فإن الثقة غير المشروطة محفوفة بعواقب وخيمة.

على مدى السنوات العشر الماضية ، وقعت العديد من الفضائح الرئيسية المتعلقة بضعف البنية التحتية في هذا المجال.

- في عام 2010 ، بدأت البرامج الضارة Stuxnet في الانتشار على الشبكة ، والتي تم توقيعها باستخدام شهادات رقمية مسروقة من RealTek و JMicron.

- في عام 2017 ، اتهمت Google سيمانتيك بإصدار عدد كبير من الشهادات المزيفة.

في ذلك الوقت ، كانت سيمانتك واحدة من أكبر المراجع المصدقة من حيث الإنتاج. في متصفح Google Chrome 70 ، توقف دعم الشهادات الصادرة عن هذه الشركة والشركات التابعة لها GeoTrust و Thawte حتى 1 ديسمبر 2017.تم اختراق شهادات الاعتماد (CA) ، كنتيجة لذلك ، عانى كل شخص - كلاً من المرجعيات نفسها وكذلك المستخدمين والمشتركين. تم تقويض الثقة في البنية التحتية. بالإضافة إلى ذلك ، يمكن حظر الشهادات الرقمية في النزاعات السياسية ، مما سيؤثر أيضًا على عمل العديد من الموارد. كان هذا بالضبط ما كان يخشاه قبل عدة سنوات في إدارة الرئيس الروسي ، حيث ناقشوا في عام 2016 إمكانية إنشاء مركز شهادات رسمي من شأنه أن يصدر شهادات SSL لمواقع الويب في Runet. الوضع الحالي هو أن بوابات الدولة في روسيا

تستخدم الشهادات الرقمية الصادرة عن الشركات الأمريكية كومودو أو تاوت ("ابنة" سيمانتيك).

هناك مشكلة أخرى - مشكلة

المصادقة الأساسية (المصادقة) للمستخدمين . كيف يمكن تحديد هوية المستخدم الذي تقدم بطلب إلى كاليفورنيا بطلب شهادة رقمية دون اتصال شخصي مباشر؟ الآن يتم تحديد هذا الوضع الظرفي اعتمادًا على قدرات البنية التحتية. يتم أخذ شيء من السجلات المفتوحة (على سبيل المثال ، معلومات حول الكيانات القانونية التي تطلب الشهادات) ، في الحالات التي يكون فيها المتقدمون أشخاصًا طبيعيين ، يمكن استخدام المكاتب البنكية أو مكاتب البريد حيث يتم تأكيد هويتهم من خلال وثائق الهوية ، مثل جواز السفر.

تنتمي مشكلة تزوير أوراق الاعتماد لغرض انتحال الهوية إلى فئة الشهادات الأساسية. لاحظ أنه لا يوجد حل كامل لهذه المشكلة بسبب أسباب نظرية المعلومات: بدون وجود معلومات موثوقة مسبقة ، من المستحيل تأكيد أو إنكار صحة موضوع معين. كقاعدة عامة ، للتحقق ، من الضروري تقديم مجموعة من المستندات التي تثبت هوية مقدم الطلب. هناك العديد من طرق التحقق المختلفة ، ولكن لا توفر أي منها ضمانًا كاملاً لصحة المستندات. وفقًا لذلك ، لا يمكن ضمان صحة هوية مقدم الطلب.

كيف يمكن القضاء على هذه العيوب؟إذا أمكن تفسير مشاكل PKI في وضعها الحالي عن طريق المركزية ، فمن المنطقي أن نفترض أن اللامركزية ستساعد على القضاء جزئيًا على أوجه القصور المشار إليها.

لا تعني اللامركزية وجود جهات فاعلة موثوق بها - إذا قمت بإنشاء بنية تحتية غير مركزية للمفاتيح العامة (البنية التحتية للمفاتيح العامة اللامركزية ، DPKI ) ، فأنت لا تحتاج إلى CA أو مكتب مركزي . نحن نتخلى عن مفهوم الشهادة الرقمية ونستخدم السجل الموزع لتخزين المعلومات حول المفاتيح العامة. في حالتنا ، نسمي السجل قاعدة بيانات خطية تتكون من سجلات منفصلة (كتل) متصلة بواسطة تقنية blockchain. بدلاً من الشهادة الرقمية ، نقدم مفهوم "الإخطار".

كيف ستبدو عملية تلقي الإعلامات وفحصها وإلغائها في DPKI المقترحة:

1. يرسل كل متقدم طلبًا لإخطار من تلقاء نفسه من خلال ملء نموذج أثناء التسجيل ، وبعد ذلك يشكل معاملة مخزنة في تجمع متخصص.

2. يتم تخزين المعلومات حول المفتاح العمومي إلى جانب تفاصيل المالك والبيانات الوصفية الأخرى في سجل موزع ، وليس في شهادة رقمية ، تكون CA مسؤولة عن إصدارها في PKI مركزي.

3. يتم التحقق من هوية مقدم الطلب بعد الحقيقة من خلال الجهود المشتركة لمجتمع مستخدمي DPKI ، وليس السجل التجاري.

4. يمكن فقط لمالك هذا الإخطار تغيير حالة المفتاح العمومي.

5. يمكن لأي شخص الوصول إلى السجل الموزع والتحقق من الحالة الحالية للمفتاح العمومي.

ملاحظة: للوهلة الأولى ، قد يبدو التحقق من هوية المجتمع غير موثوق به للغاية. ولكن يجب أن نتذكر أنه في الوقت الحالي ، سيترك جميع مستخدمي الخدمات الرقمية بصمة رقمية بالتأكيد ، وستستمر هذه العملية في اكتساب القوة. السجلات الإلكترونية المفتوحة للكيانات القانونية والخرائط ورقمنة صور التضاريس والشبكات الاجتماعية كلها أدوات متاحة للجمهور. يتم استخدامها بالفعل بنجاح في التحقيقات من قبل كل من الصحفيين ووكالات إنفاذ القانون. على سبيل المثال ، يكفي أن نتذكر تحقيقات Bellingcat أو فريق التحقيق المشترك JIT ، الذي يدرس ظروف تحطم طائرة بوينغ الماليزية.

لذلك ، كيف ستعمل البنية التحتية للمفتاح العام اللامركزية في الممارسة؟ دعونا نتحدث عن وصف التكنولوجيا نفسها ، والتي حصلنا على

براءة اختراعها في عام 2018 ونفكر بحق في معرفتنا.

تخيل أن هناك بعض المالك الذي يمتلك الكثير من المفاتيح العامة ، حيث يكون كل مفتاح معاملة معينة يتم تخزينها في السجل. كيف في غياب المرجع المصدق لفهم أن جميع المفاتيح تنتمي إلى هذا المالك معين؟ لحل هذه المشكلة ، يتم إنشاء معاملة صفرية ، والتي تحتوي على معلومات حول المالك ومحفظة له (والتي يتم خصم عمولة من وضع المعاملة في السجل). المعاملة الصفرية هي نوع من "الربط" الذي سيتم إرفاق المعاملات التالية مع البيانات المتعلقة بالمفاتيح العامة. تحتوي كل معاملة من هذه المعاملات على بنية بيانات متخصصة ، أو بطريقة أخرى - إشعار.

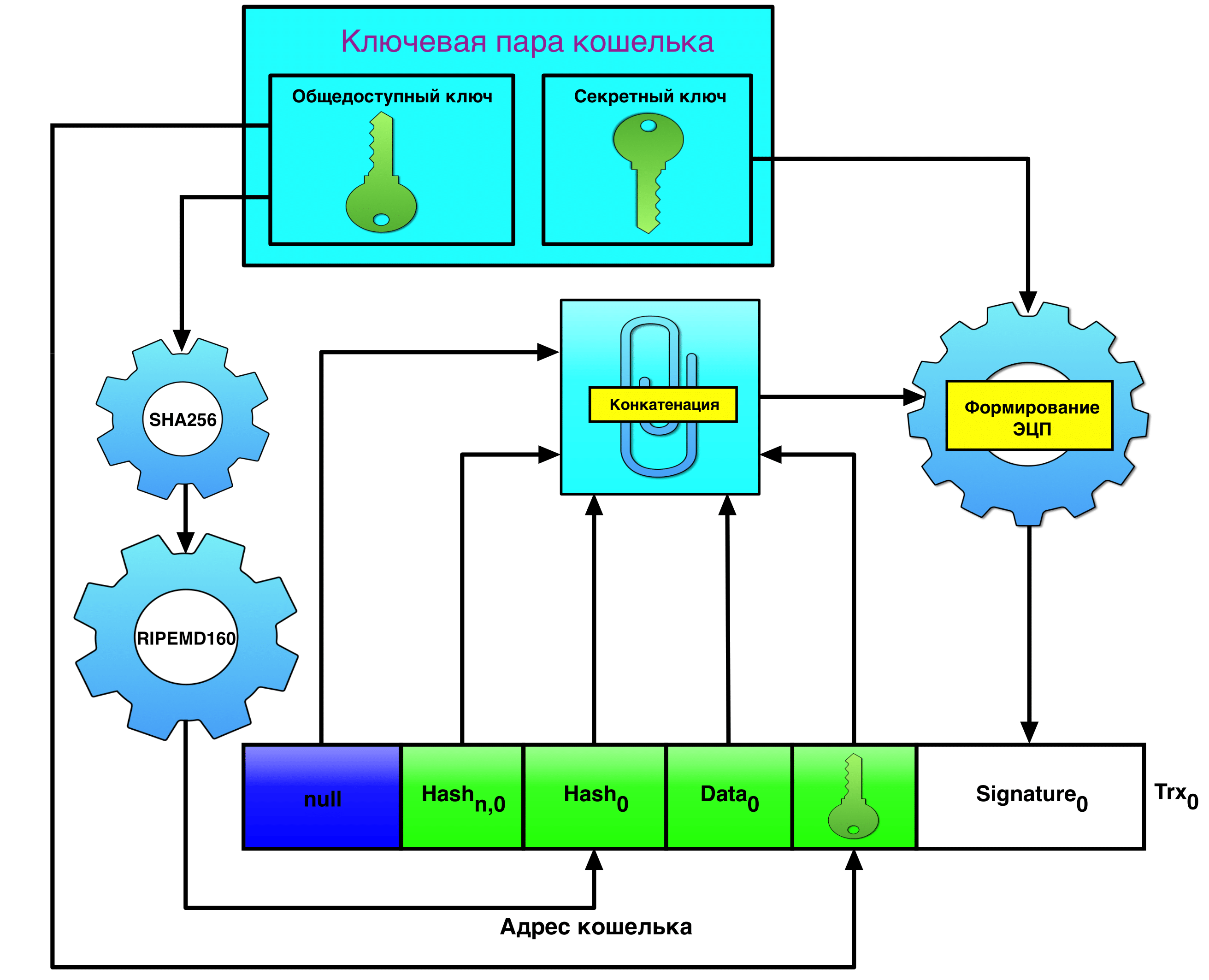

الإخطار عبارة عن مجموعة بيانات منظمة تتكون من مجالات وظيفية بما في ذلك معلومات حول المفتاح العمومي للمالك ، ويضمن استمراره عن طريق وضعه في أحد الإدخالات ذات الصلة في السجل الموزع.السؤال المنطقي التالي هو كيف يتم تشكيل معاملة صفرية؟ المعاملة الصفرية - مثل المعاملات اللاحقة - هي مجموعة من ستة حقول بيانات. أثناء تكوين معاملة صفرية ، يتم إشراك زوج رئيسي من المحفظة (مفاتيح سرية عمومية وزوجية). يظهر هذا الزوج الرئيسي في الوقت الذي يسجل فيه المستخدم محفظته ، والتي سيتم منها خصم عمولة نشر معاملة صفرية في السجل - وبعد ذلك - عمليات الإخطارات.

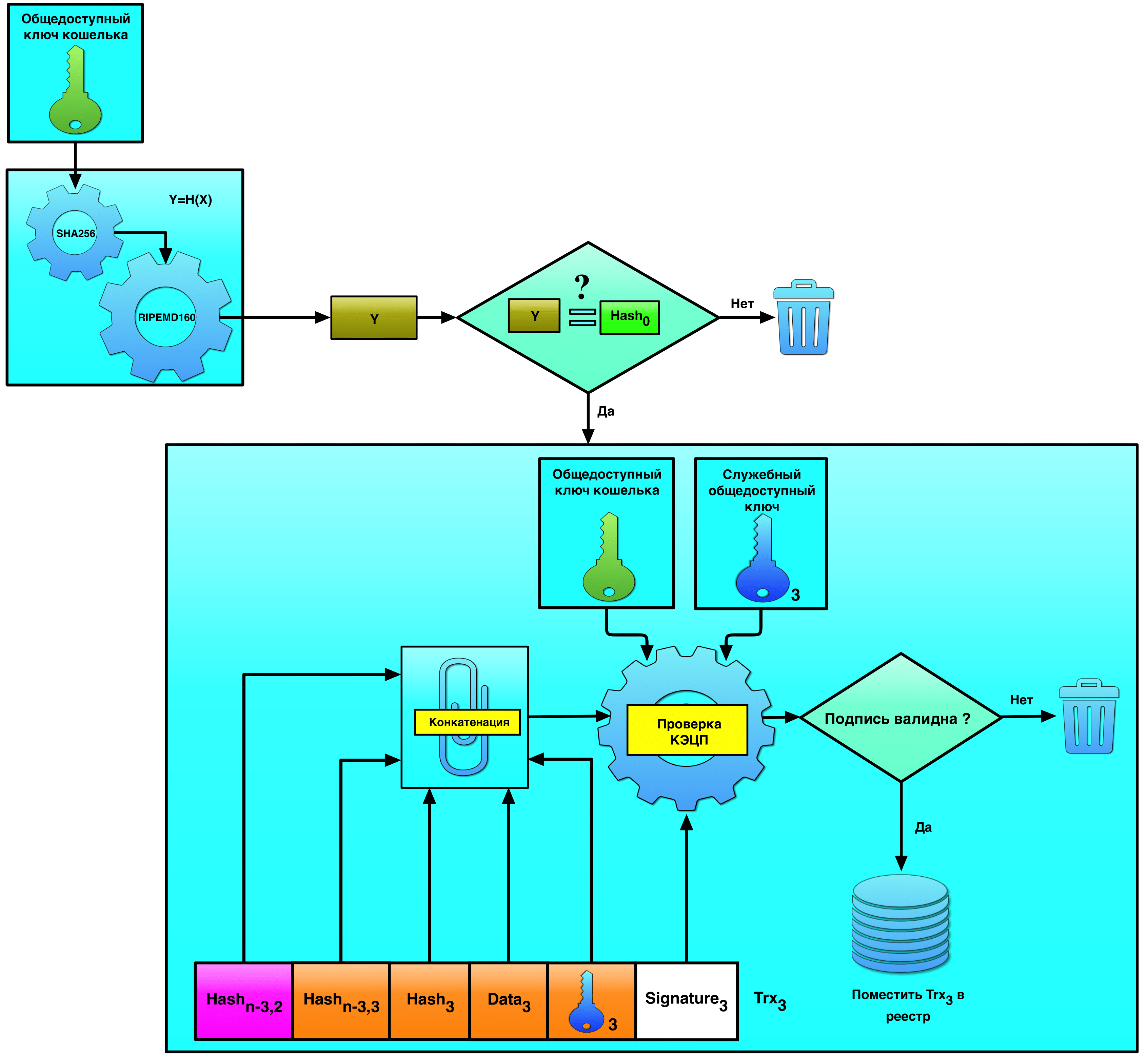

كما هو موضح في الشكل ، يتم إنشاء ملخص مفتاح الحافظة العامة من خلال تطبيق وظائف التجزئة SHA256 و RIPEMD160 على التوالي. هنا يكون RIPEMD160 مسؤولاً عن العرض التقديمي المدمج للبيانات التي لا تتجاوز سعة البت فيها 160 بت. هذا مهم - لأن السجل ليس قاعدة بيانات رخيصة. يتم إدخال المفتاح العمومي نفسه في الحقل الخامس. يحتوي الحقل الأول على بيانات تنشئ اتصالًا بالمعاملة السابقة. بالنسبة لمعاملة صفرية ، لا يحتوي هذا الحقل على أي شيء يميزه عن المعاملات اللاحقة. الحقل الثاني هو البيانات للتحقق من اتصال المعاملات. للإيجاز ، سوف نسمي بيانات الحقلين الأول والثاني "حزمة" و "تحقق" ، على التوالي. يتم إنشاء محتوى هذه الحقول من خلال طريقة التجزئة التكرارية كما هو موضح في مثال ربط المعاملات الثانية والثالثة في الشكل أدناه.

يتم اعتماد البيانات من الحقول الخمسة الأولى بتوقيع رقمي إلكتروني ، يتم إنشاؤه باستخدام المفتاح السري للمحفظة.

كل شيء ، يتم إرسال المعاملة صفر إلى التجمع وبعد إدخال التحقق بنجاح (كما هو موضح في الشكل أدناه) في التسجيل.

يمكنك الآن "ربط" المعاملات التالية بها. النظر في كيفية تشكيل المعاملات غير الصفر يحدث.

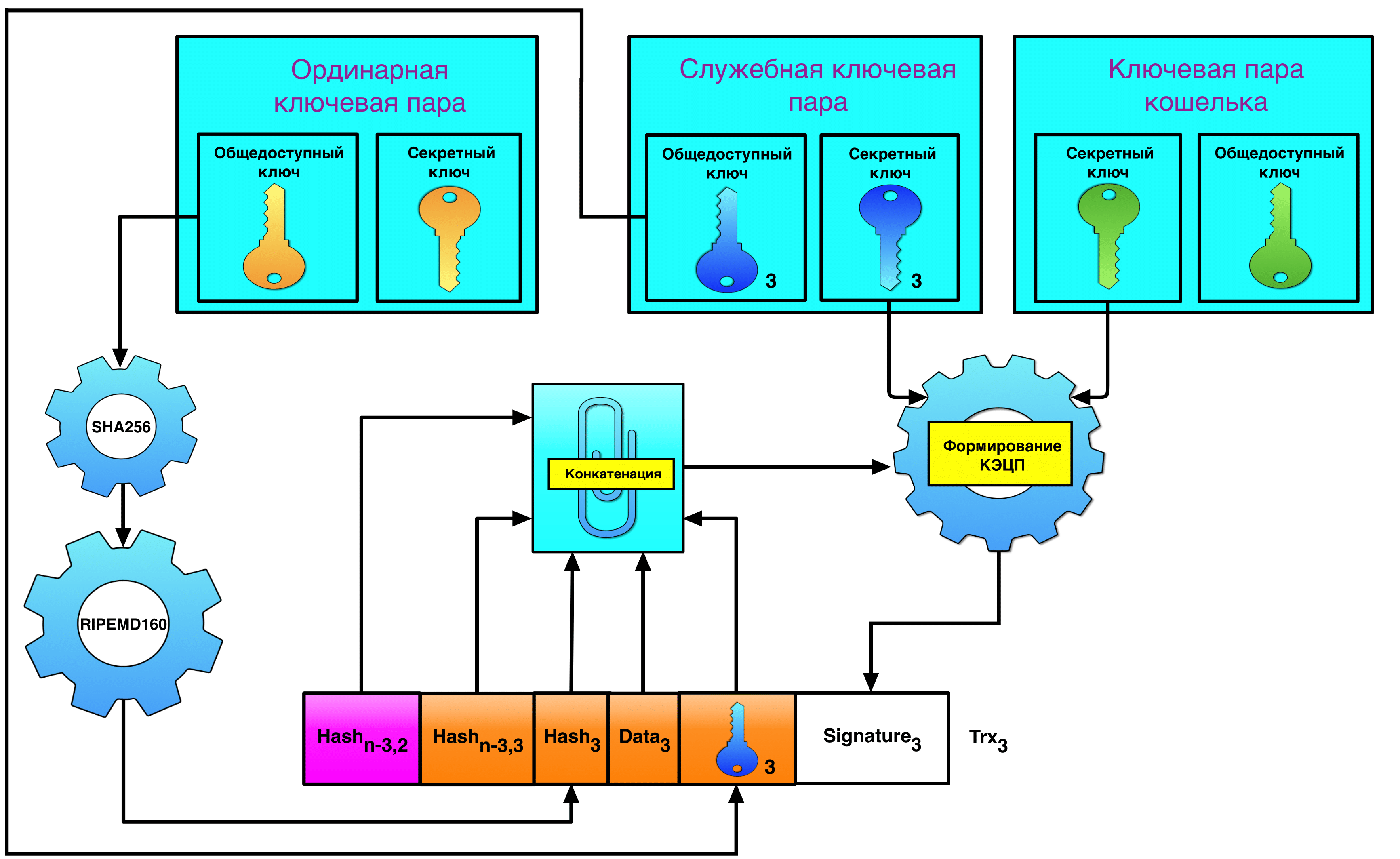

أول ما صدمك ربما كان وفرة أزواج المفاتيح. بالإضافة إلى زوج المفاتيح المألوف بالفعل في المحفظة ، يتم استخدام أزواج المفاتيح العادية والرسمية.

المفتاح العام العادي هو الذي بدأ فيه كل شيء. يشارك هذا المفتاح في العديد من الإجراءات والعمليات الجارية في العالم المحيط (المعاملات المصرفية وغيرها من المعاملات ، وتدفق المستندات ، وما إلى ذلك). على سبيل المثال ، يمكن استخدام مفتاح سري من زوج عادي لإنشاء توقيعات رقمية لمختلف المستندات - أوامر الدفع ، وما إلى ذلك ، ومتاحة للجمهور - للتحقق من هذا التوقيع الرقمي مع التنفيذ اللاحق لهذه الأوامر ، مع مراعاة صلاحيتها.

يتم إصدار زوج أعمال لكيان DPKI مسجل. اسم هذا الزوج يتوافق مع الغرض منه. لاحظ أنه عند إنشاء / التحقق من معاملة صفرية ، لا يتم استخدام مفاتيح الخدمة.

دعنا نوضح الغرض من المفاتيح مرة أخرى:

- يتم استخدام مفاتيح المحفظة لإنشاء / التحقق من كل معاملة صفرية وأي معاملة أخرى غير صفرية. لا يعرف المفتاح السري للمحفظة إلا لمالك المحفظة ، والذي في نفس الوقت هو مالك العديد من المفاتيح العامة العادية.

- يشبه المفتاح العمومي المفرد الغرض من المفتاح العمومي الذي يتم إصدار شهادة من أجله في PKI مركزي.

- زوج مفتاح الخدمة مملوك من قبل DPKI. يتم إصدار المفتاح السري للكيانات المسجلة ويستخدم في تكوين المعاملات الرقمية الإلكترونية (باستثناء الصفر). يستخدم Public للتحقق من التوقيع الرقمي للمعاملة قبل وضعها في السجل.

وبالتالي ، هناك مجموعتان من المفاتيح. الأول يتضمن مفاتيح الخدمة ومفاتيح المحفظة - فهي منطقية فقط في سياق DPKI. تتضمن المجموعة الثانية مفاتيح عادية - يمكن أن يتنوع نطاقها ويرجع ذلك إلى التطبيقات التي يتم استخدامها فيها. في نفس الوقت ، تضمن DPKI سلامة وصحة المفاتيح العامة العادية.

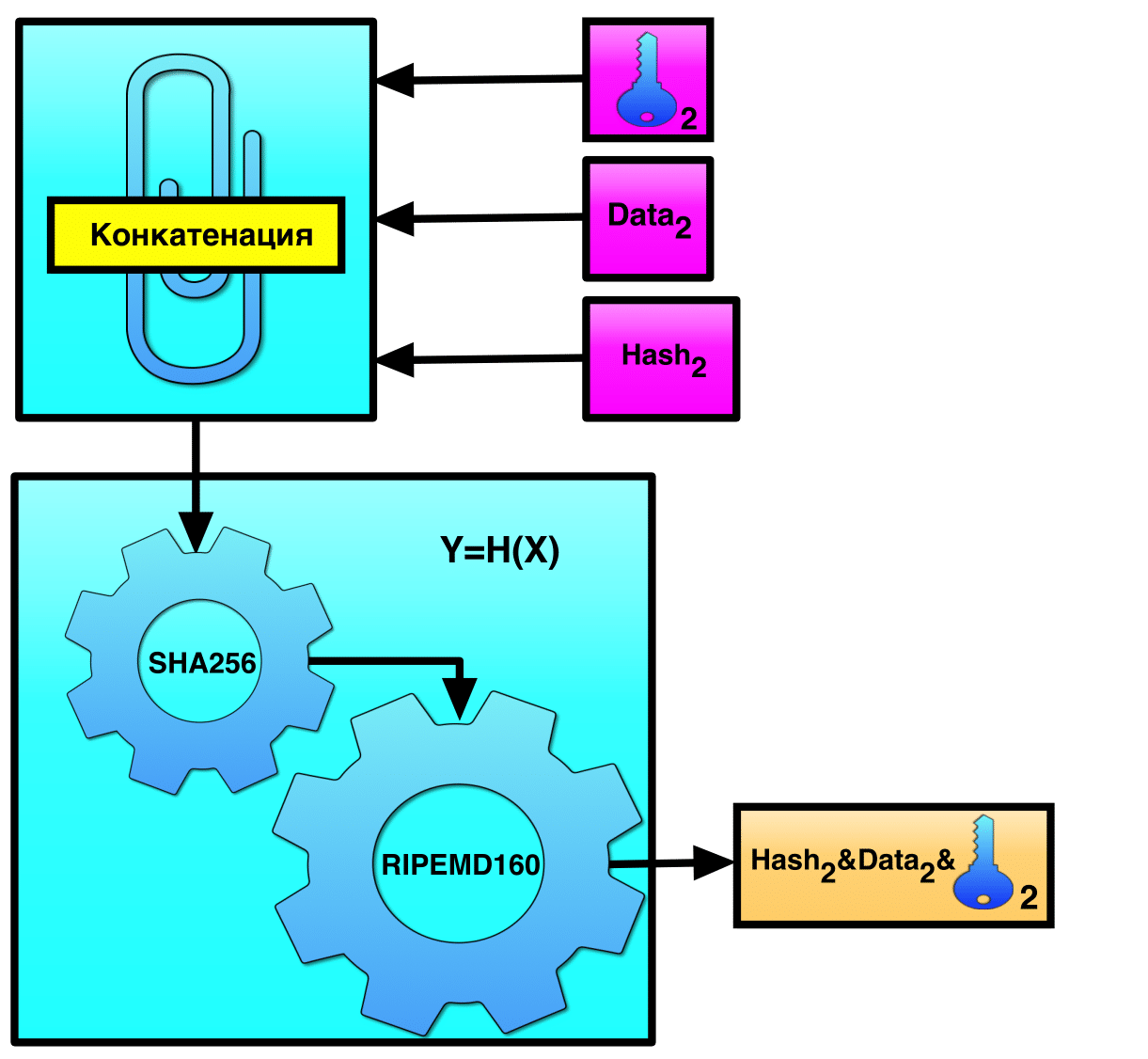

ملاحظة: قد يكون زوج مفاتيح الخدمة معروفًا للعديد من كيانات DPKI. على سبيل المثال ، قد يكون هو نفسه بالنسبة للجميع. لهذا السبب ، عند إنشاء توقيع كل معاملة غير صفرية ، يتم استخدام مفتاحين سريين ، أحدهما هو مفتاح المحفظة - وهو معروف فقط لمالك المحفظة ، وهو أيضًا مالك العديد من المفاتيح العامة العادية. جميع المفاتيح لها معنى خاص بها. على سبيل المثال ، يمكنك دائمًا إثبات أن المعاملة قد تم إدخالها في السجل بواسطة كيان DPKI مسجل ، حيث تم إنشاء التوقيع بما في ذلك على مفتاح الخدمة السرية. ولا يمكن أن يكون هناك أي سوء استخدام ، مثل هجوم DOS ، لأن المالك يدفع مقابل كل معاملة.يتم إنشاء جميع المعاملات التي تتبع الصفر بطريقة مماثلة: يتم تشغيل مفتاح عمومي (ولكن ليس محفظة ، كما في حالة معاملة صفرية ، ولكن من زوج مفاتيح عادي) من خلال وظيفتين تجزئة SHA256 و RIPEMD160. لذلك يتم تشكيل بيانات الحقل الثالث. يتم إدخال المعلومات المصاحبة في الحقل الرابع (على سبيل المثال ، معلومات حول الحالة الحالية وفترات الصلاحية وختم الوقت ومعرفات خوارزميات التشفير المستخدمة ، وما إلى ذلك). في الحقل الخامس ، المفتاح العمومي من زوج مفتاح الخدمة. بمساعدتها ، سيتم فحص EDS ، لذلك يتم نسخها. نبرر الحاجة لمثل هذا النهج.

تذكر أنه يتم إدخال معاملة في التجمع وتخزينها هناك حتى تتم معالجتها. يرتبط التخزين في المجموعة بمخاطر معينة - يمكن تزوير هذه المعاملات. يقوم المالك بتصديق بيانات معاملة التوقيع الرقمي. يشار إلى المفتاح العمومي للتحقق من هذا التوقيع الرقمي في أحد حقول المعاملات في نموذج صريح ويتم إدخاله لاحقًا في السجل. , , . , . , , , . . , .

. :

1. .

2. , .

3. .

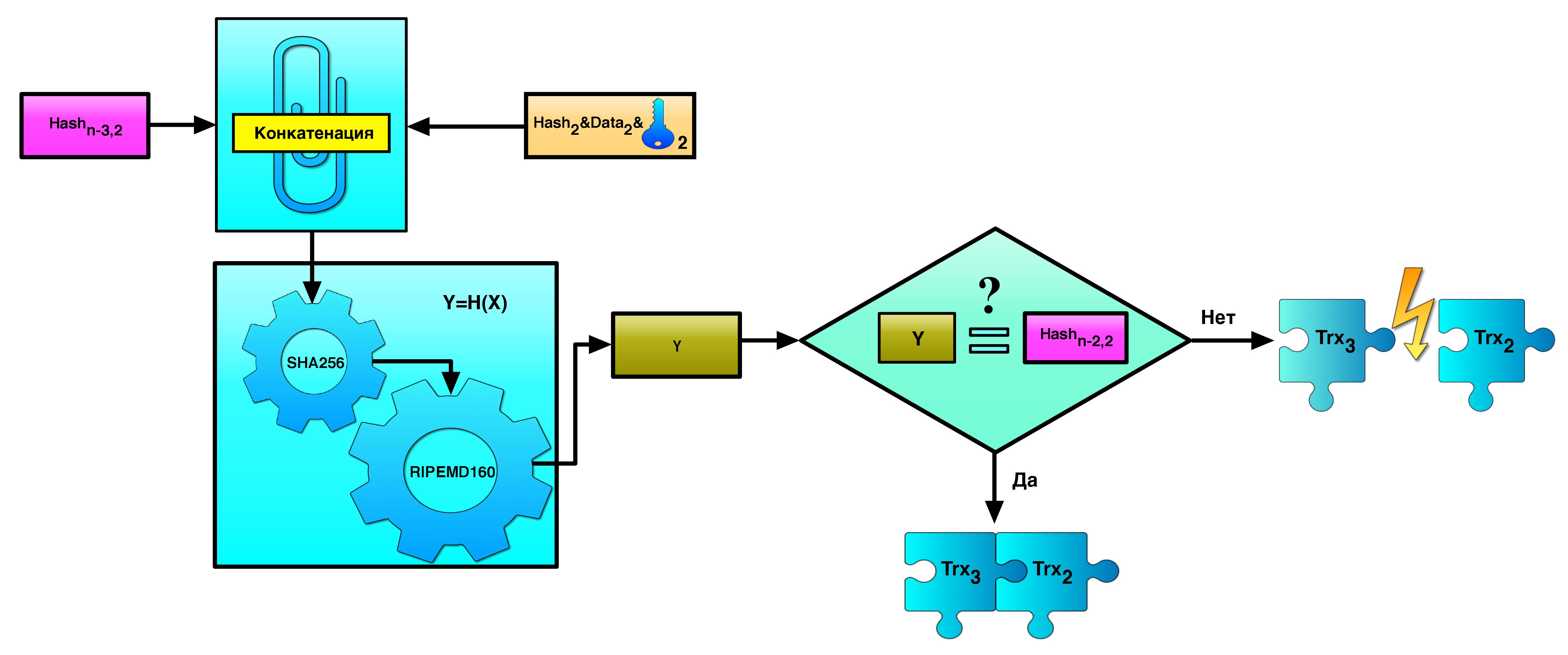

, 1 2 , . 3, , , . .

, — . , . , . , .

. . ( ). , / . , . .

— - , , — . — , . “” .

, , : . : — , — , , , ( ). , .

: “” ? — . - , .

, , №3 №2. - , №2. №3 - , №2. - SHA256 RIPEMD160. №2, . .

. :

, , , , .

, , , , DPKI :

1. ().

2. ().

3. ().

// -. , , , (, .) . DPKI , , , .

, DPKI , .

—

?— . — . : , , , .

ENCRY , , , , :

, :

- DPKI . — - . .

- .

- .

- , : .

- .

- ENCRY , .

- , .

, , .

, . : , DPKI , . . . - Bellingcat.

: DPKI — , , PKI.

, ,

, ENCRY.