مرحبا الزملاء! بعد تحديد الحد الأدنى لمتطلبات نشر StealthWatch في

الجزء الأخير ، يمكننا البدء في نشر المنتج.

1. طرق لنشر StealthWatch

هناك عدة طرق "لمس" StealthWatch:

- dcloud - خدمة المعمل السحابي ؛

- Cloud Based: Stealthwatch Cloud Free Trial - هنا سوف يتدفق Netflow من جهازك إلى السحابة وسيتم تحليل برنامج StealthWatch هناك ؛

- POV داخل المباني ( طلب GVE ) - بالطريقة التي ذهبت بها ، سيقومون بإسقاط 4 ملفات OVF من الأجهزة الافتراضية مع تراخيص مضمنة لمدة 90 يومًا يمكن نشرها على خادم مخصص على شبكة الشركة.

على الرغم من وفرة الأجهزة الافتراضية التي تم تنزيلها ، إلا أنه لا يكفي سوى جهازين كحد أدنى: StealthWatch Management Console و FlowCollector. ومع ذلك ، إذا لم يكن هناك جهاز شبكة يمكنه تصدير Netflow إلى FlowCollector ، فيجب عليك أيضًا نشر FlowSensor ، لأن هذا الأخير يسمح لك بتجميع Netflow باستخدام تقنيات SPAN / RSPAN.

كما قلت سابقًا ، يمكن لشبكتك الحقيقية أن تعمل كحامل مختبري ، نظرًا لأن StealthWatch لا تحتاج إلا إلى نسخة ، أو بشكل أكثر دقة ، ضغط على نسخة من حركة المرور. يوضح الشكل أدناه شبكتي ، حيث أقوم بتكوين Netflow Exporter على "بوابة الأمان" ، وبالتالي ، سأرسل Netflow إلى المجمع.

للوصول إلى أجهزة VM في المستقبل ، على جدار الحماية الخاص بك ، إن وجد ، يجب تمكين المنافذ التالية:

TCP 22 l TCP 25 l TCP 389 l TCP 443 l TCP 2393 l TCP 5222 l UDP 53 l UDP 123 l UDP 161 l UDP 162 l UDP 389 l UDP 514 l UDP 2055 l UDP 6343بعضها خدمات معروفة ، وبعضها مخصص لخدمات سيسكو.

في حالتي ، قمت للتو بنشر StelathWatch على نفس الشبكة مثل Check Point ، ولم يكن من الضروري تكوين أي قواعد إذن.

2. تثبيت FlowCollector باستخدام VMware vSphere كمثال

2.1. انقر فوق استعراض وحدد OVF file1. بعد التحقق من توفر الموارد ، انتقل إلى القائمة عرض ، قائمة الجرد → الشبكات (Ctrl + Shift + N).

2.2. في علامة التبويب "شبكة" ، حدد مجموعة منفذ جديد موزع في إعدادات التبديل الظاهري.

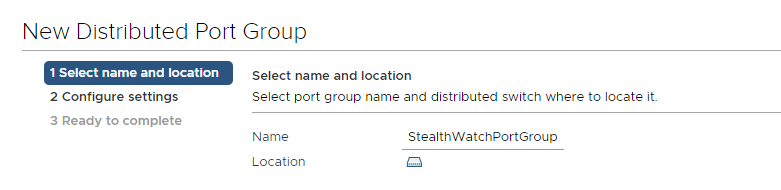

2.3. قمنا بتعيين الاسم ، فليكن StealthWatchPortGroup ، ويمكن إجراء بقية الإعدادات كما في لقطة الشاشة وانقر فوق التالي.

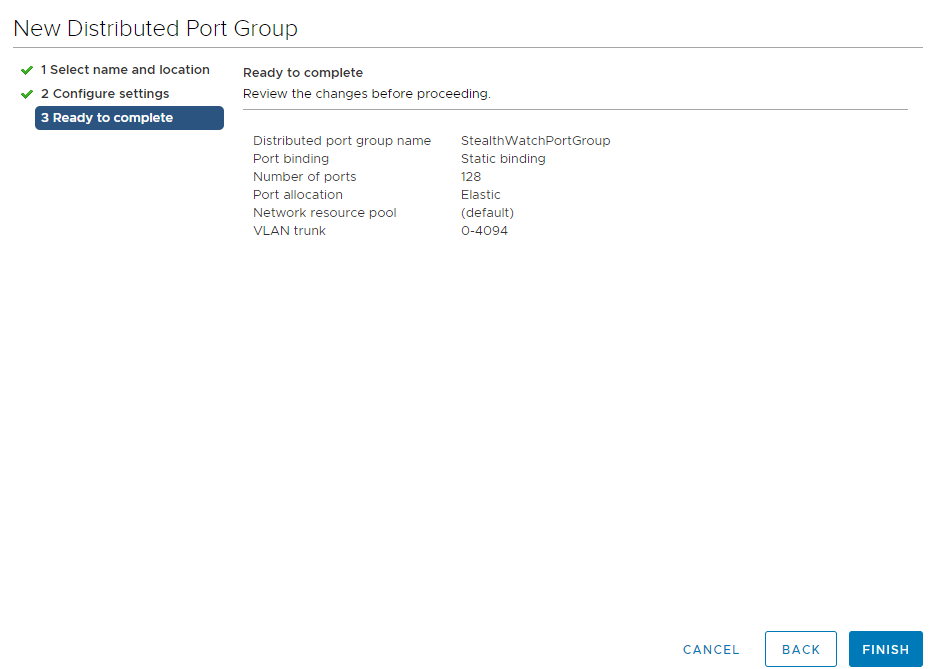

2.4. نكمل إنشاء مجموعة Port باستخدام زر "إنهاء".

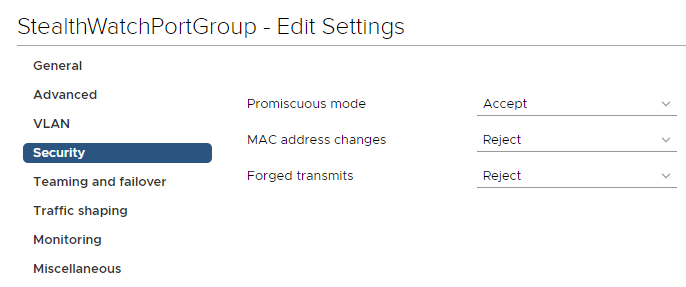

2.5. في مجموعة Port التي تم إنشاؤها ، قم بتحرير الإعدادات عن طريق النقر بزر الماوس الأيمن على مجموعة المنافذ ، حدد تحرير الإعدادات. في علامة التبويب "أمان" ، تأكد من تشغيل "وضع غير مسموع" ، الوضع المختلط → قبول → موافق.

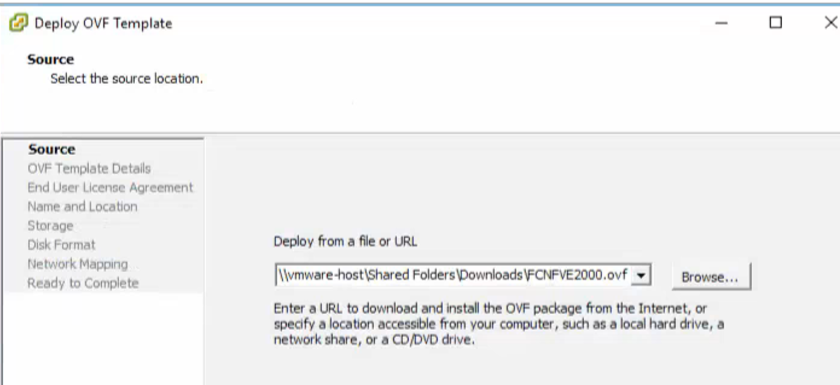

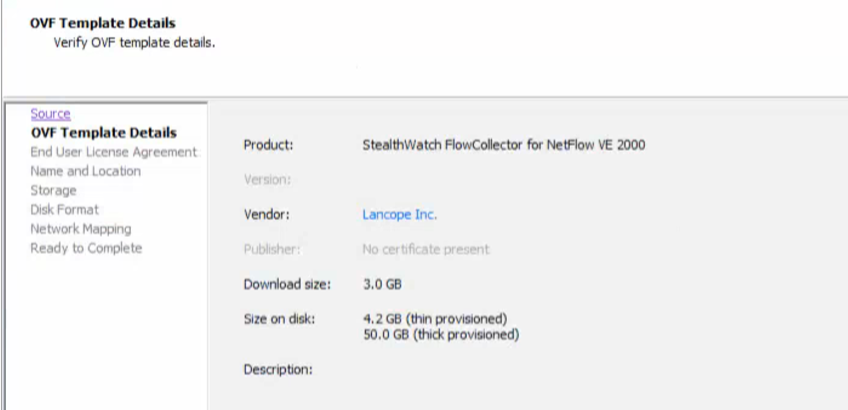

2.6. على سبيل المثال ، نحن نستورد OVF FlowCollector ، الذي تم إرسال رابط التنزيل الخاص به بواسطة مهندس Cisco بعد طلب GVE. انقر بزر الماوس الأيمن فوق المضيف الذي تخطط لنشر VM عليه ، حدد Deploy OVF Template. فيما يتعلق بالمساحة المخصصة ، ستبدأ بـ 50 جيجا بايت ، ولكن يوصى بتخصيص 200 غيغابايت لظروف القتال.

2.7. حدد المجلد الذي يوجد به ملف OVF.

2.8. انقر فوق "التالي".

2.9. نشير إلى الاسم والخادم الذي ننشره فيه.

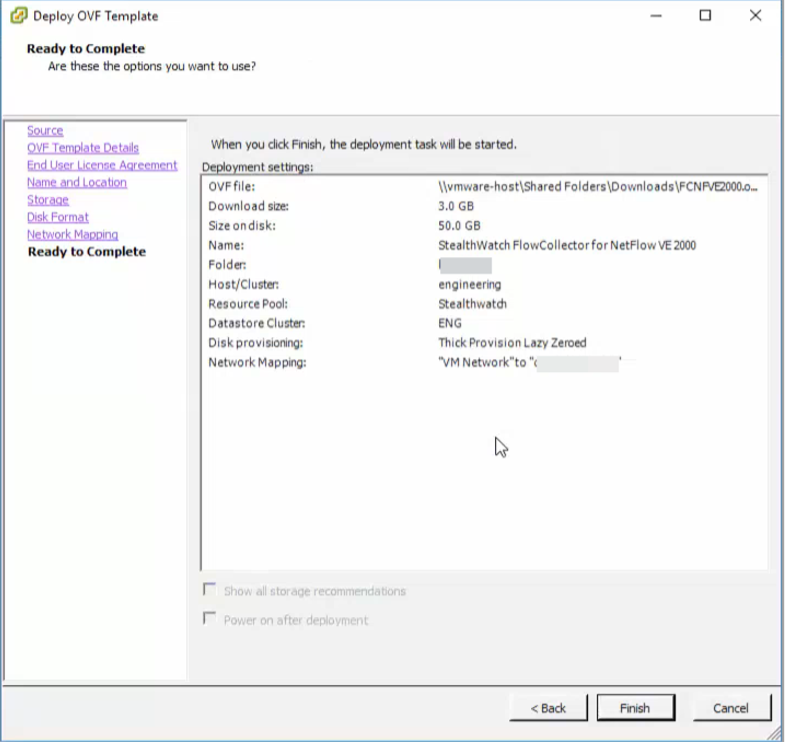

2.10. نتيجة لذلك ، حصلنا على الصورة التالية وانقر فوق "إنهاء".

2.11. نتبع نفس الخطوات لنشر StealthWatch Management Console.

2.12. أنت الآن بحاجة إلى تحديد الشبكات اللازمة في الواجهات بحيث يرى FlowCollector SMC والأجهزة التي سيتم تصدير Netflow منها.

3. تهيئة وحدة التحكم بالإدارة StealthWatch

3.1. بالانتقال إلى وحدة التحكم الخاصة بجهاز SMCVE المثبت ، سترى مكانًا لإدخال اسم المستخدم وكلمة المرور ، بشكل افتراضي

مسؤول النظام / lan1cope .

3.2. نذهب إلى نقطة الإدارة ونضع عنوان IP ومعلمات الشبكة الأخرى ، ثم نؤكد تغييرها. سيتم إعادة تشغيل الجهاز.

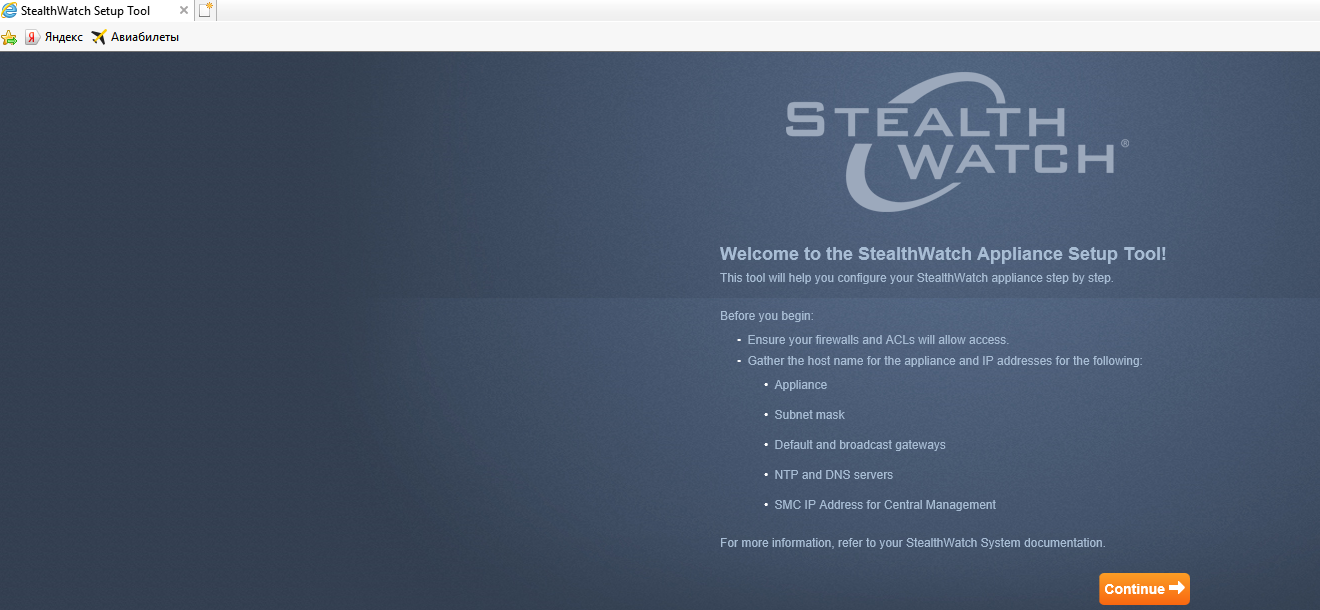

3.3. انتقل إلى واجهة الويب (عبر https إلى العنوان الذي حددته SMC) وتهيئة وحدة التحكم ، اسم المستخدم / كلمة المرور الافتراضية هي

admin / lan411cope .

ملاحظة: يحدث أن Google Chrome لا يفتح ، وسيقوم مستكشف دائمًا بالمساعدة.

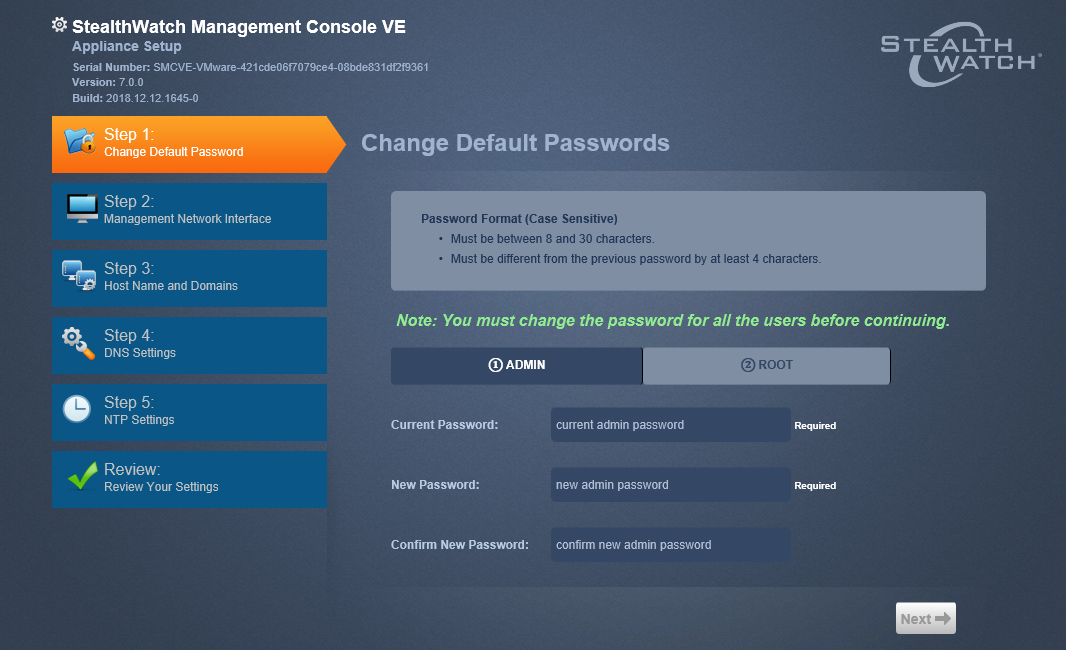

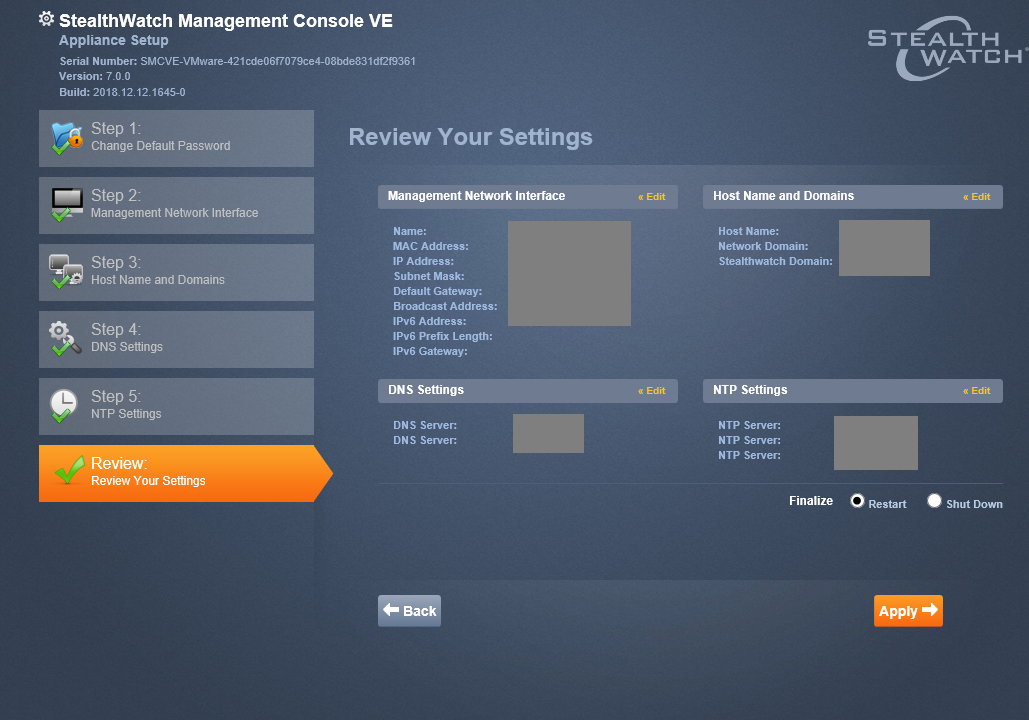

3.4. تأكد من تغيير كلمات المرور وتعيين DNS وخوادم NTP والمجال والمزيد. الإعدادات بديهية.

3.5. بعد النقر على زر "تطبيق" ، سيتم إعادة تشغيل الجهاز مرة أخرى. بعد 5-7 دقائق ، يمكنك الاتصال مرة أخرى بهذا العنوان ؛ ستتم إدارة StealthWatch من خلال واجهة ويب.

4. ضبط FlowCollector

4.1. مع جامع كل نفس. أولاً ، في CLI ، حدد عنوان IP ، والقناع ، والمجال ، ثم إعادة تمهيد FC. بعد ذلك ، يمكنك الاتصال بواجهة الويب على العنوان المحدد وتنفيذ نفس الإعداد الأساسي. نظرًا لحقيقة أن الإعدادات متشابهة ، يتم حذف لقطات تفصيلية.

بيانات اعتماد تسجيل الدخول

هي نفسها .

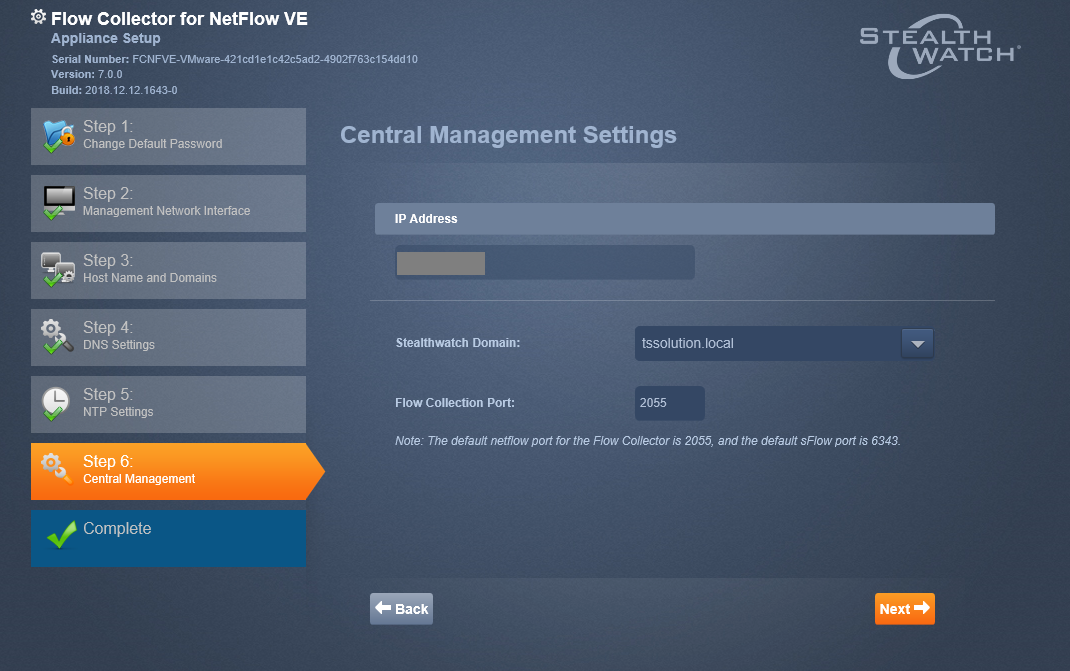

4.2. بالنسبة للعنصر قبل الأخير ، يجب عليك تحديد عنوان IP الخاص بـ SMC ، وفي هذه الحالة سترى وحدة التحكم الجهاز ، وعليك إدخال بيانات الاعتماد هذه لتأكيد هذا الإعداد.

4.3. لقد حددنا مجال StealthWatch ، تم تعيينه مسبقًا ، وكان المنفذ

2055 Netflow طبيعيًا ، إذا كنت تعمل مع sFlow ، المنفذ

6343 .

5. تكوين مصدر Netflow

5.1. لتكوين مصدر Netflow ، أوصي بشدة بالإشارة إلى هذا

المورد ، فيما يلي الأدلة الرئيسية لتكوين مصدر Netflow للعديد من الأجهزة: Cisco و Check Point و Fortinet.

5.2. في حالتنا ، أكرر ، نصدر Netflow من بوابة Check Point. تم تكوين Netflow source في علامة تبويب ذات اسم مشابه في واجهة الويب (Gaia Portal). للقيام بذلك ، انقر فوق "إضافة" ، وحدد إصدار Netflow والمنفذ المطلوب.

6. تحليل عمل StealthWatch

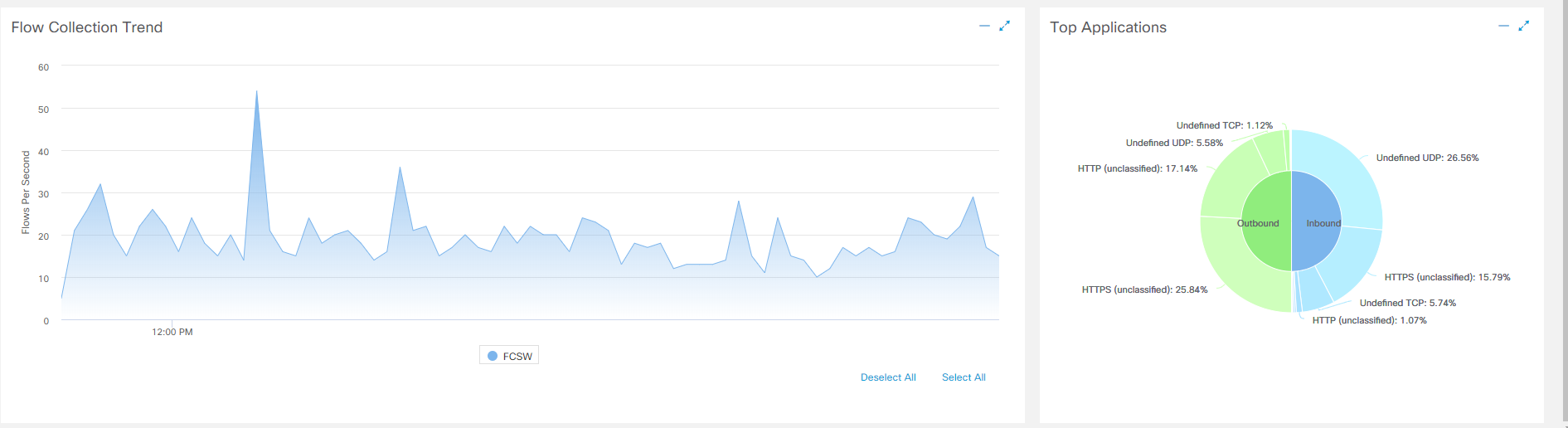

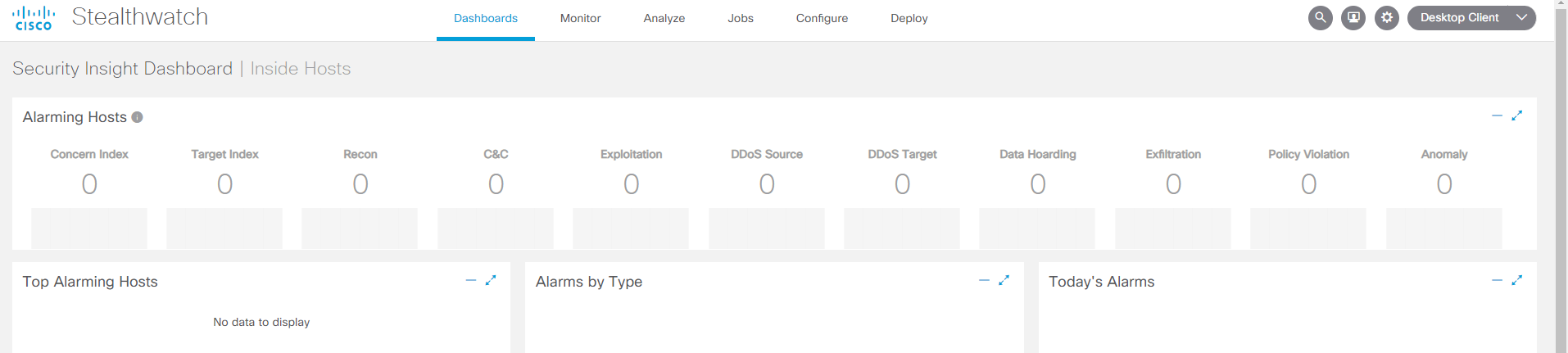

6.1. بالانتقال إلى واجهة الويب SMC ، في الصفحة الأولى من Dashboards> Network Security ، يمكنك رؤية أن حركة المرور قد ولت!

6.2. بعض الإعدادات ، على سبيل المثال ، تقسيم المضيفين إلى مجموعات ، ومراقبة الواجهات الفردية ، وعبء العمل ، وإدارة أدوات التجميع ، والمزيد ، لا يمكن العثور عليها إلا في تطبيق StealthWatch Java. بالطبع ، تقوم Cisco بنقل جميع الوظائف ببطء إلى إصدار المستعرض وقريباً سنرفض عميل سطح المكتب هذا.

لتثبيت التطبيق ، يجب أولاً تثبيت

JRE (لقد قمت بتثبيت الإصدار 8 ، على الرغم من أنه يقال إنه مدعوم حتى 10) من موقع Oracle الرسمي.

في الزاوية العلوية اليمنى من واجهة الويب لوحدة التحكم في الإدارة ، للتنزيل ، انقر فوق الزر "عميل سطح المكتب".

يمكنك حفظ العميل وتثبيته بالقوة ، على الأرجح أن java ستقسم عليه ، قد تحتاج إلى إضافة المضيف إلى استثناءات java.

ونتيجة لذلك ، يتم فتح عميل مفهومة إلى حد ما بحيث يكون من السهل رؤية تحميل المصدرين والواجهات والهجمات وتدفقاتهم.

7. StealthWatch الإدارة المركزية

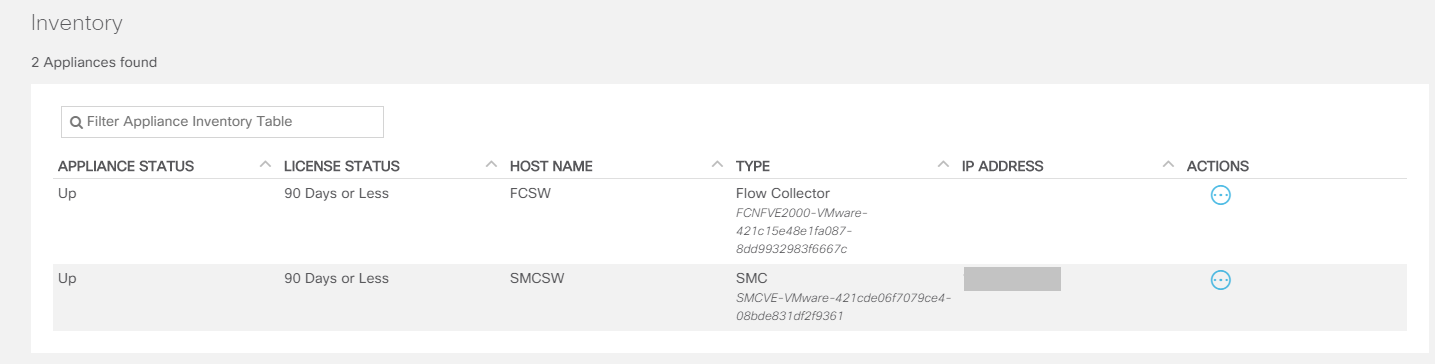

7.1. تحتوي علامة التبويب الإدارة المركزية على جميع الأجهزة التي تعد جزءًا من StealthWatch المنشورة ، مثل: FlowCollector و FlowSensor و UDP-Director و Endpoint Concetrator. هناك يمكنك إدارة إعدادات الشبكة وخدمات الجهاز والتراخيص وإيقاف تشغيل الجهاز يدويًا.

يمكنك الذهاب إليها من خلال النقر على "الترس" في الزاوية اليمنى العليا واختيار الإدارة المركزية.

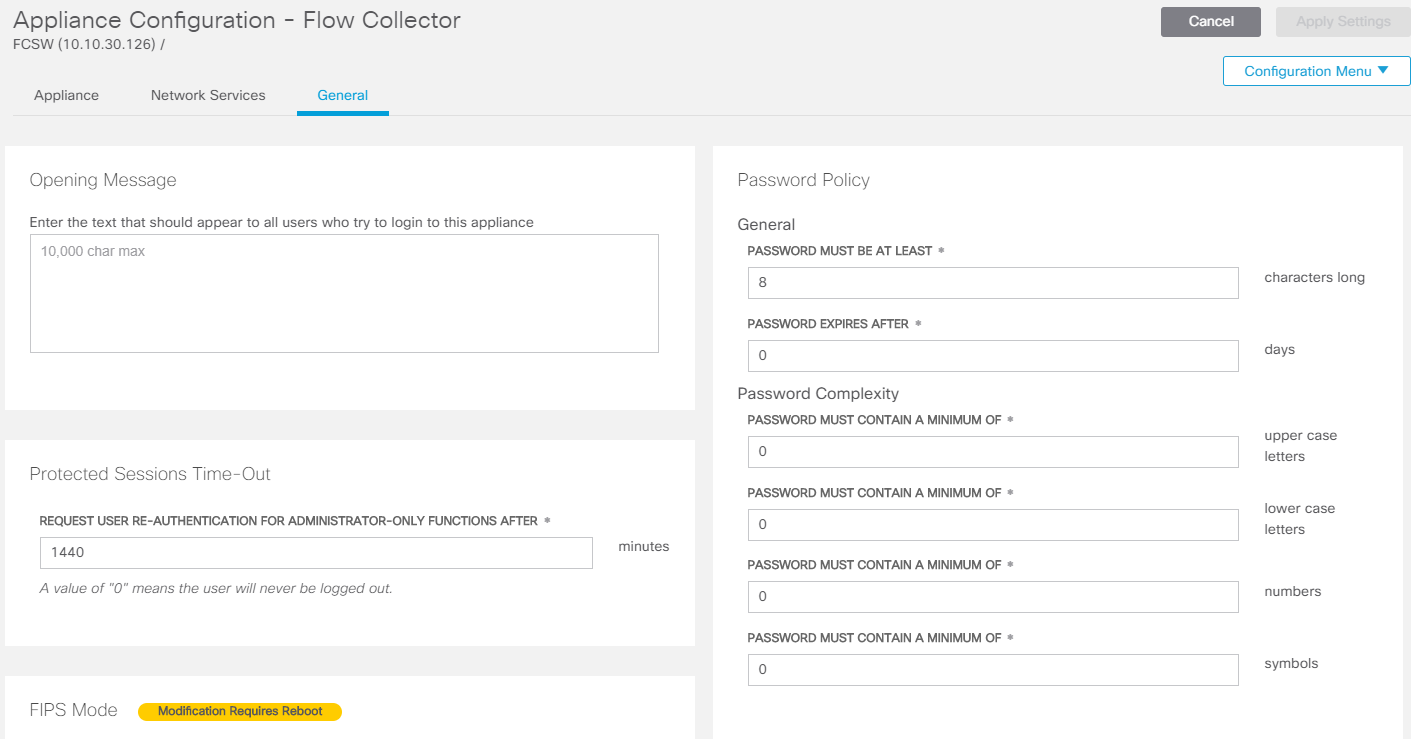

7.2. بالانتقال إلى "تحرير تكوين الأجهزة" في FlowCollector ، ستشاهد SSH و NTP وإعدادات الشبكة الأخرى ذات الصلة بالتطبيق نفسه. للمتابعة ، حدد إجراءات → تحرير تكوين الجهاز من الجهاز المطلوب.

7.3. يمكن أيضًا العثور على إدارة الترخيص في علامة التبويب الإدارة المركزية> إدارة التراخيص. يتم منح التراخيص التجريبية في حالة طلب GVE لمدة

90 يومًا .

المنتج جاهز للذهاب! في الجزء التالي ، سنبحث في كيفية اكتشاف StealthWatch الهجمات وإنشاء التقارير.