مرحبا يا هبر! اسمي بوريس ، وأنا مسؤول عن أمن المعلومات للعملاء والخدمات الداخلية في Linxdatacenter. اليوم سوف نتحدث عن كيفية حماية بريد الشركة في Office 365 من تسرب البيانات وفقدانها. كابوس مهندس تكنولوجيا المعلومات هو حشد من الزملاء مع صرخات مذعورة حول المستندات غير المفتوحة والبريد المفقود. وعندما تتم مزامنة جميع البيانات في سحابة عامة ، فإن فعلًا فرديًا لمستخدم غير مألوف يفصل بين الكابوس والواقع. هناك عدة طرق للتأمين ضد هذه الكارثة ، ولكن ليس الجميع في حالة جيدة. لعدة أسابيع ، بحثنا باستمرار عن حل لراحة البال في قسم تكنولوجيا المعلومات واختبرناه. أريد أن أتحدث اليوم عن نتائج الاختبار والمنتج الذي اخترناه للاستخدام في المنتج.

ما هي المخاطر؟

يلعب العامل البشري دورًا رئيسيًا في حماية المعلومات. في أكثر من 90 ٪ من الحالات ، والسبب الرئيسي للحوادث هو الشخص وأفعاله ، والتي تؤدي إلى انتهاك لأمن المعلومات. الأكثر خطورة والأكثر استخدامًا في تطبيقات الموظفين هي تطبيقات البريد الإلكتروني ومشاركة الملفات. لشركتنا ، هذه الخدمات هي Office 365 E-mail و OneDrive. يمكن الوصول إلى كلا التطبيقين خارج المكتب ، دون استخدام اتصال VPN والمصادقة الثنائية.

بادئ ذي بدء ، دعونا نتناول أكثر أنواع الهجمات شيوعًا التي تحدث عند استخدام هذه التطبيقات ، ونتائجها.

الهجمات النموذجية في Office 365 Email

الهجمات النموذجية في Office 365 OneDrive

والآن بعد أن فكرت أيضًا في المخاطر المرتبطة باستخدام تطبيقات البريد الإلكتروني التي تبدو بريئة ، دعنا ننتقل إلى حلول لحمايتها.

ما الحلول التي تم النظر فيها؟

لحماية خدمات Office 365 السحابية ، قمنا بمراجعة الحلول التالية: Microsoft ATP و Check Point CloudGuard SaaS. لماذا بالضبط هذه المنتجات؟ الحقيقة هي أن CloudGuard SaaS لفترة الاختبار ، وحتى الآن ، هو حل SaaS فريد من نوعه يتفاعل مع خدمات Office 365 على مستوى واجهة برمجة التطبيقات. Microsoft ATP ، بدوره ، هو منتج مضمن. لدى البائعين الباقين حلول مضمنة في عمل خدمة البريد عن طريق إعادة توجيه حركة المرور إلى خادم فعلي أو افتراضي يعالج الرسالة ويعيدها إلى المستخدم النهائي. للقيام بذلك ، تحتاج إلى تكوين موصلات Office 365 وتغيير سجلات MX في DNS ، مما قد يؤدي إلى توقف خدمات البريد الإلكتروني. عمل خدمة البريد أمر بالغ الأهمية بالنسبة إلينا ، لذلك لم نفكر في مثل هذه الحلول.

قبل الاختبار النشط والتقارير والاستعراضات المتعلقة بالمنتجات المدرجة في مختلف المصادر المتخصصة ، تمت دراسة استقصائية للزملاء.

مايكروسوفت اعبي التنس المحترفين

يوفر Microsoft Office 365 Advanced Threat Protection ثلاثة مستويات اشتراك مدفوعة (E1 و E3 و E5) للشركات التي تضم 300 مستخدم أو أكثر. يتضمن كل مستوى مسح المرفقات وصندوق الحماية (المرفقات الآمنة) ، وتصفية سمعة عناوين URL (الروابط الآمنة) ، والحماية الأساسية ضد الخداع ، وكذلك مكافحة الاحتيال.

تبدو رائعة ... ومع ذلك ، فإن MS Office 365 ATP لديه عدد من نقاط الضعف المهمة. أولاً ، تسمح الخدمة للمتسللين بالبحث عن سجلات MX لتحديد ما إذا كان مستخدمو Office 365 يستخدمونها ، وبعد ذلك ، يستهدف المهاجمون هجومًا باستخدام تسجيل دخول مزيف أو مشاركة ملف Office 365 عبر OneDrive. بالإضافة إلى ذلك ، يمكن لأي متسلل تنشيط صندوق بريد بحماية Microsoft ATP ، ثم التحقق باستمرار من هجماته على النظام باستخدام طريقة التجربة والخطأ حتى يجد استراتيجية ناجحة. يمكن للمهاجمين مقابل أقل من 10 دولارات فتح مئات الحسابات لاختبار أساليبهم وما زالوا يحققون أرباحًا قوية إذا نجحت هجماتهم على المدى الطويل. منذ وقت ليس ببعيد ، اكتشف الباحثون ثغرة أمنية لمدة 0 يومًا تسمى BaseStriker. على الرغم من أن نكون صادقين ، فإن المنشورات المتعلقة بالتحايل على حماية Microsoft تظهر بانتظام.

ذكرت

أفانان أن BaseStriker يستخدم من قبل المتسللين للقيام بهجمات تصيد أكثر فعالية. تتيح لك هذه الطريقة إرسال عدد كبير من روابط الويب عبر خوادم MSFT دون المسح الضوئي. قد يشير هذا الرابط المستخدم إلى موقع تصيد أو إلى ملف يقوم بتنزيل البرامج الضارة. يمكن لـ BaseStriker التسلل إلى Office 365 ، معتمداً بشكل أساسي على ATP عن طريق تقسيم وإخفاء ارتباط ضار باستخدام علامة URL. يتم تضمين رابط ضار في البريد الإلكتروني ، ولكن بدلاً من أن يكون جزءًا من الرابط الأصلي ، تتم مشاركته. يظهر هذا بالتفصيل في مثال Avanan.

استخدام البرنامج الخاص بك في بيئة المستخدم (داخل المستعرض) ، والذي ، كما اتضح فيما بعد ، لا يتفاعل على الإطلاق مع البرامج الضارة والبرامج النصية ، مما يسمح بتنفيذ التعليمات البرمجية الضارة على موقع تصيّد. في وضع منع ، يستغرق مضاهاة حوالي 30 دقيقة أو أكثر. الزملاء الذين اختبروا هذا الحل أيضًا لا ينصحون باستخدامه في الممارسة العملية.

يتوفر أيضًا عرض توضيحي واضح لـ ATP (إثبات الفكرة) وأوجه القصور فيه على موقع TrustedSec (

الرابط ).

تحقق نقطة سحابة الحرس ادارة العلاقات مع

دعنا ننتقل إلى الحل من Check Point. في اختبارنا ، استخدمنا حل CloudGuard SaaS.

يتصل CloudGuard SaaS بـ Office 365 من خلال حساب مسؤول ومنح حقوق الوصول إلى البريد والملفات.

مستويات المسح الضوئي:- الرسائل الواردة والصادرة والمرفقات والروابط في الرسائل.

- الملفات على تخزين الملفات.

يتكون الحل من عدة وحدات تعمل على مستويات مختلفة:- يتم فحص المرفقات والملفات بواسطة وحدة مكافحة الفيروسات باستخدام تقنية Check Point SandBlast.

- تعمل وحدة مكافحة الخداع على مرسلين غير معروفين ومن المحتمل أن يكونوا خطرين. تدعي Check Point أنها تستخدم أكثر من 300 معلمة لتحديد التصيد الاحتيالي.

- تستجيب وحدة DLP للوثائق والرسائل والمرفقات التي تحتوي على معلومات مالية أو تنظيمية مهمة. وظيفة مفيدة للغاية ، خاصةً ضد أخطاء التخريب أو الموظفين المحتملة ، وكذلك التحكم في تدفق المعلومات.

- تسمح لك وحدة Shadow IT بتعريف استخدام خدمات الجهات الخارجية بالإضافة إلى Office 365. يشير Shadow IT إلى أجهزة تكنولوجيا المعلومات والبرامج والخدمات الموجودة في المؤسسة ولكن لا يتم تقديمها بواسطة قسم تكنولوجيا المعلومات. إنهم غير مدرجين في الميزانية العمومية لقسم تكنولوجيا المعلومات ، وحالتهم وأعمالهم ليست خاضعة للرقابة ، علاوة على ذلك ، قد لا يعرف قسم تكنولوجيا المعلومات أي شيء عنها. وتشمل هذه الأمازون AWS ، GPC ، amoCRM ، وغيرها من الخدمات.

- تسمح لك وحدة الكشف عن الحالات الشاذة بتحديد الحالات الشاذة عند قيام المستخدمين بتسجيل الدخول إلى Office 365.

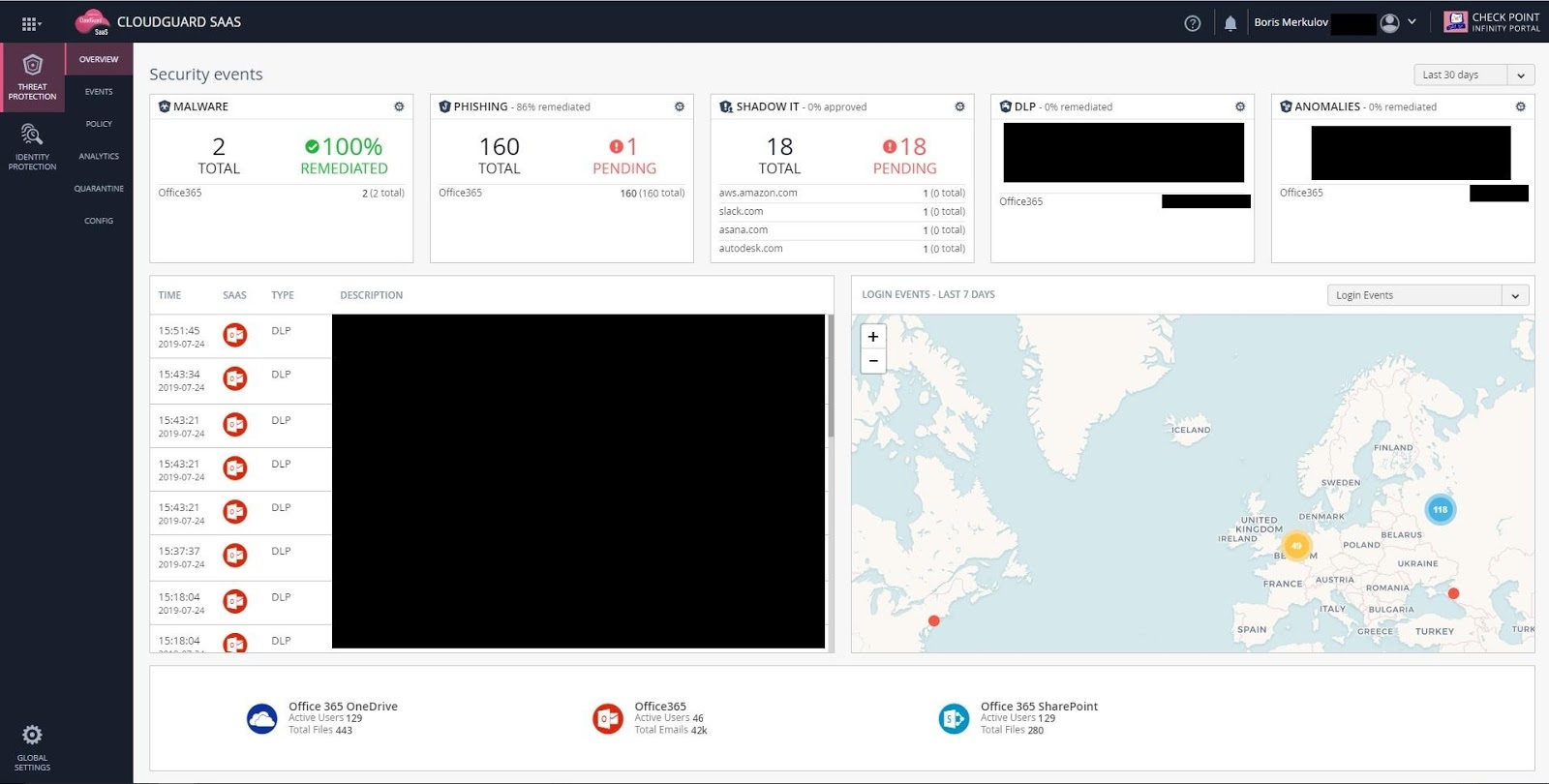

في لوحة تحكم Cloud Guard SaaS ، يتم عرض إحصائيات لكل وحدة.

في لوحة تحكم Cloud Guard SaaS ، يتم عرض إحصائيات لكل وحدة.يتم تدريب جميع الوحدات والسماح للمسؤول بالإشارة إلى الإيجابيات الخاطئة.

للاختبار ، تم توصيل CloudGuard SaaS بـ Office 365 Email و Office 365 OneDrive في وضع المراقبة.

دعنا ننتقل إلى الممارسة

دعنا نحلل بيانات الخدمة خلال الشهرين الماضيين من تاريخ التنفيذ.

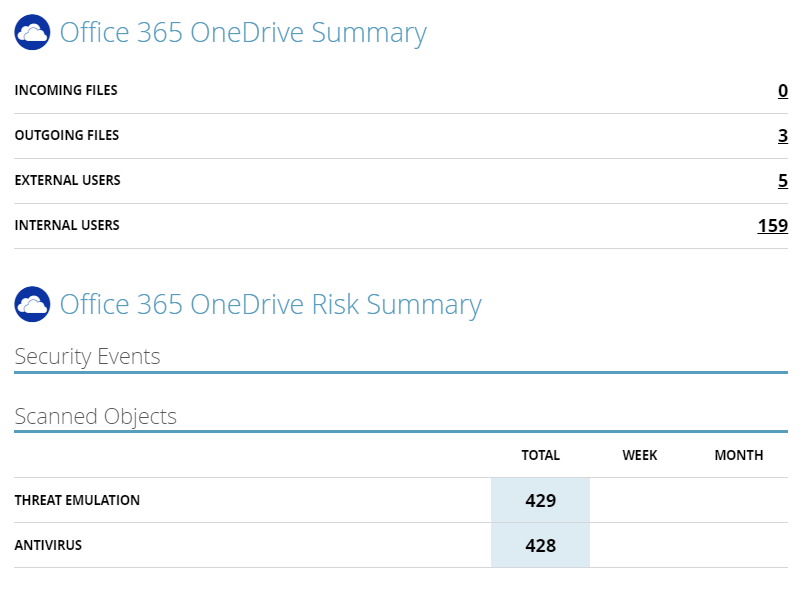

يقوم CloudGuard بمسح مرفقات البريد الإلكتروني لمنع التهديدات وتشغيلها من خلال صندوق الحماية.

يقوم CloudGuard بمسح مرفقات البريد الإلكتروني لمنع التهديدات وتشغيلها من خلال صندوق الحماية.توضح لقطة الشاشة أعلاه المعلومات التالية:

- عدد المستخدمين الخارجيين (نعني عناوين ليست مع مجالنا) ؛

- عدد المستخدمين الداخليين المحميين (الموجودين في النظام) ؛

- عدد رسائل البريد الإلكتروني الواردة مع المرفقات ؛

- عدد رسائل البريد الإلكتروني الصادرة مع المرفقات.

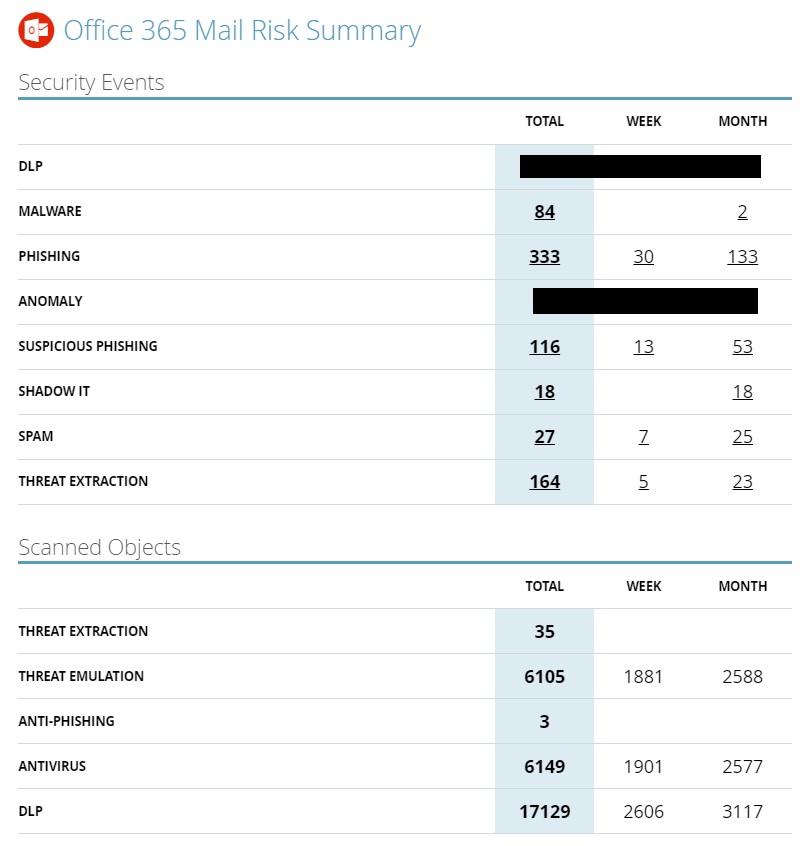

تقرير مسح Office 365

ملخص التهديدات المحددة والأشياء الممسوحة ضوئيًا.

ملخص التهديدات المحددة والأشياء الممسوحة ضوئيًا.توفر لقطة الشاشة أعلاه معلومات حول التهديدات التي تم منعها (أحداث الأمان) والكائنات الممسوحة ضوئيًا (الكائنات الممسوحة ضوئيًا):

- تسرب المعلومات السرية (منع تسرب البيانات) ؛

- محاولات دخول البرامج الضارة (البرامج الضارة) ؛

- التصيد.

- نشاط غير طبيعي - الأمر مختلف.

- يشتبه التصيد

- الظل تكنولوجيا المعلومات ؛

- SPAM.

- استخراج التهديد (تحويل الملفات إلى نموذج آمن).

تقرير مسح OneDrive

في الواقع ، فإن التقرير هو كمية أكبر بكثير من المعلومات. على سبيل المثال ، في وحدة DLP ، يمكنك رؤية القناع الذي يتم تشغيله ، والعثور على خطاب تسبب في تسرب معلومات محتمل. للأسف ، لا يمكنني مشاركة مثل هذه الشاشة.

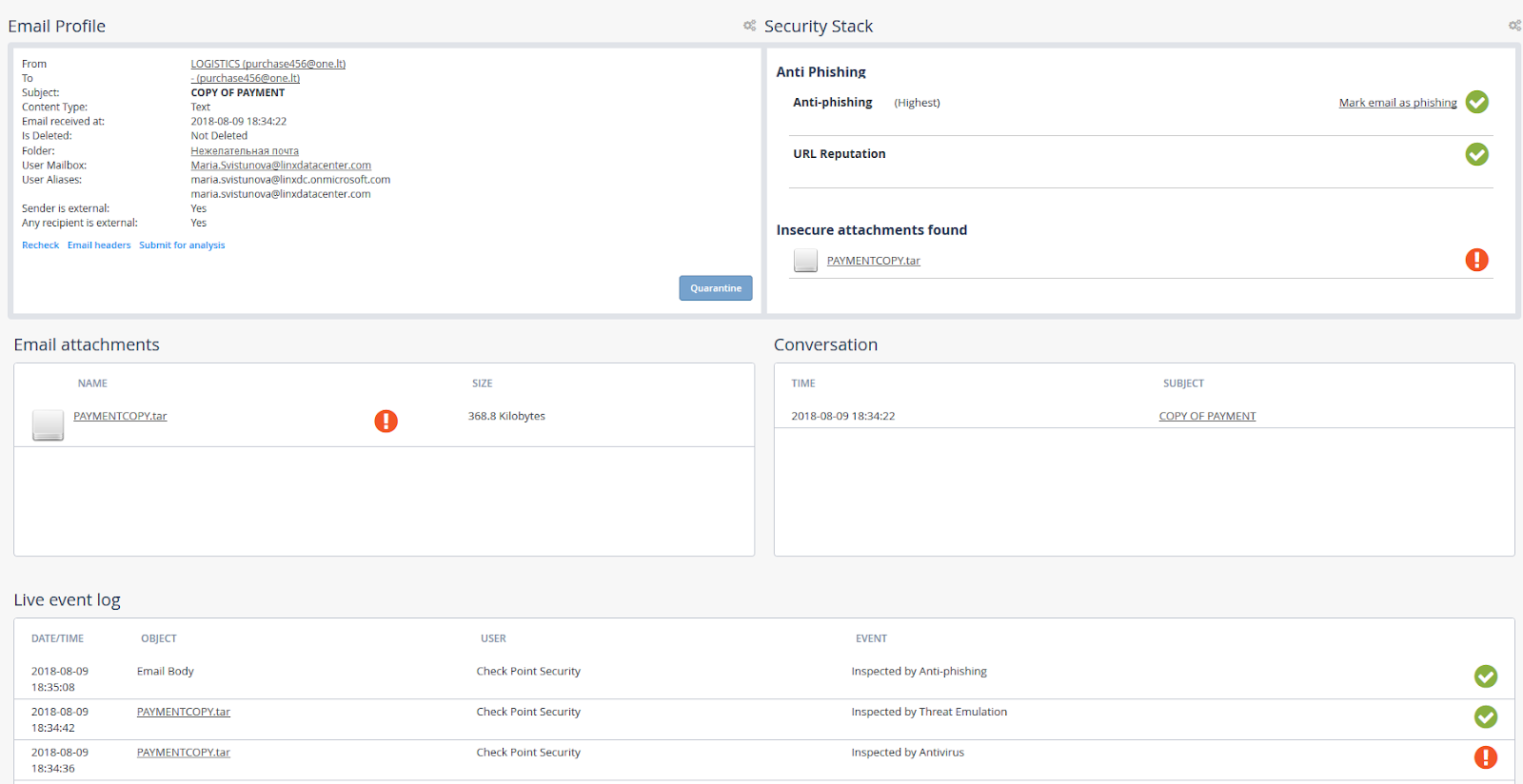

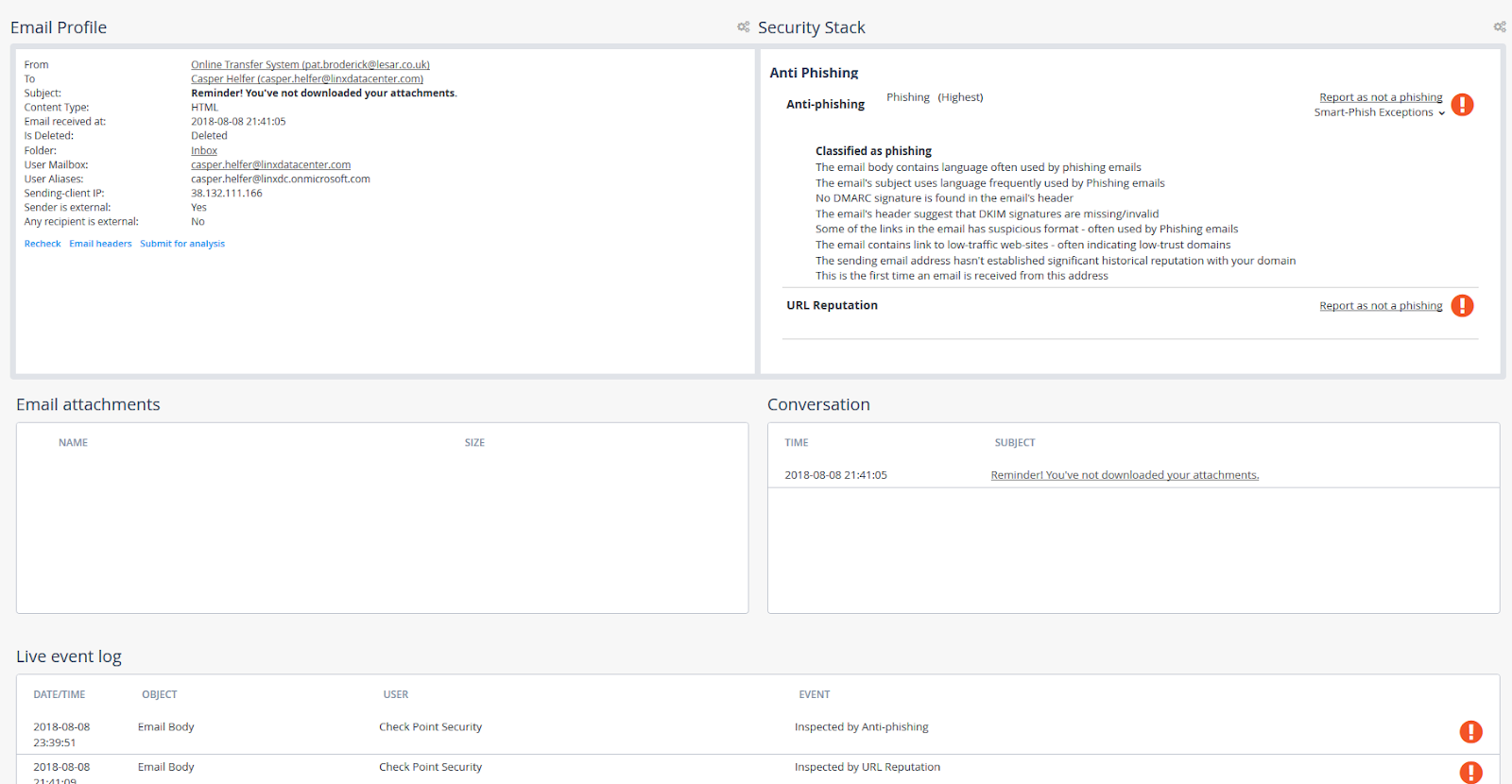

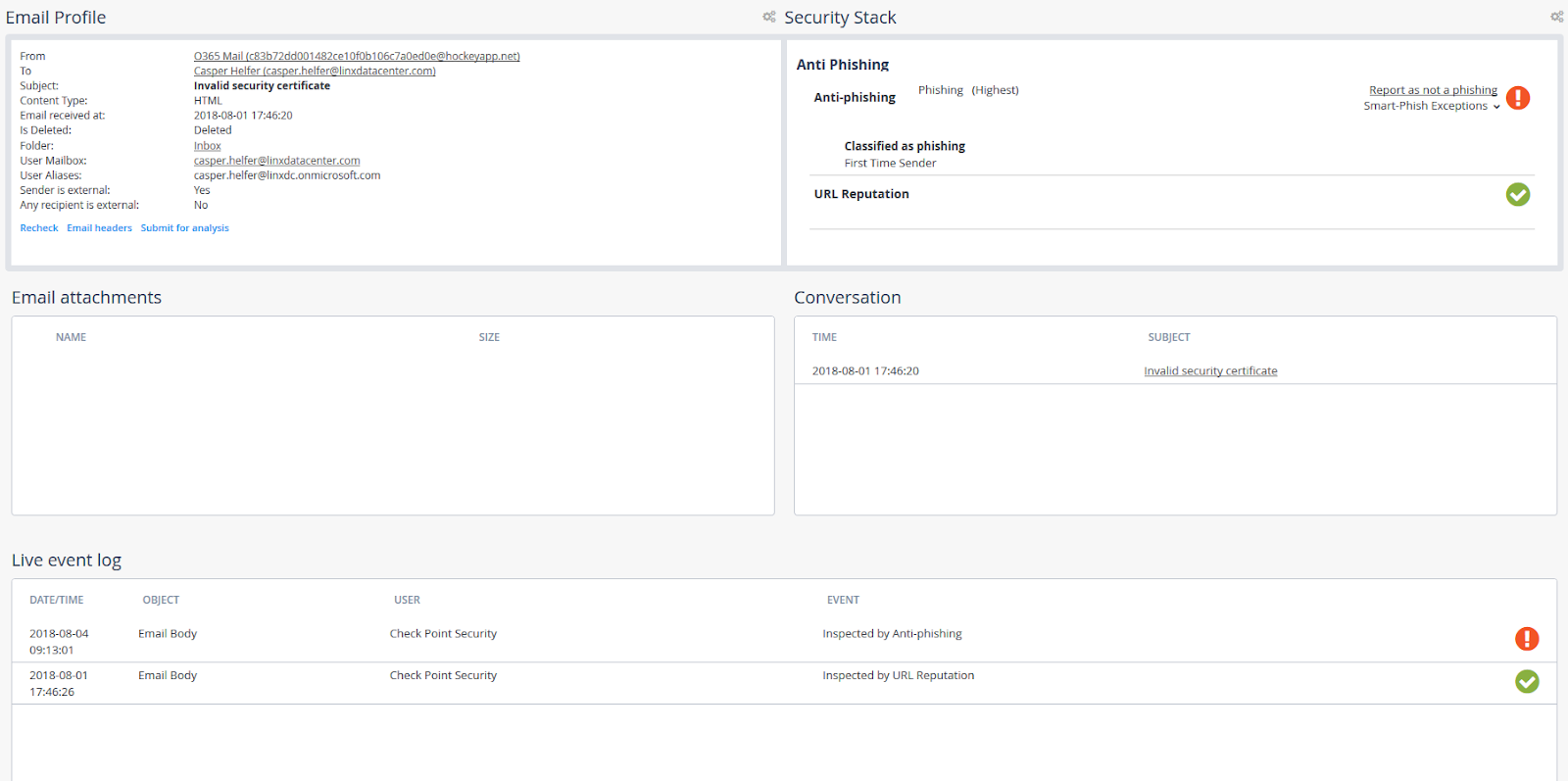

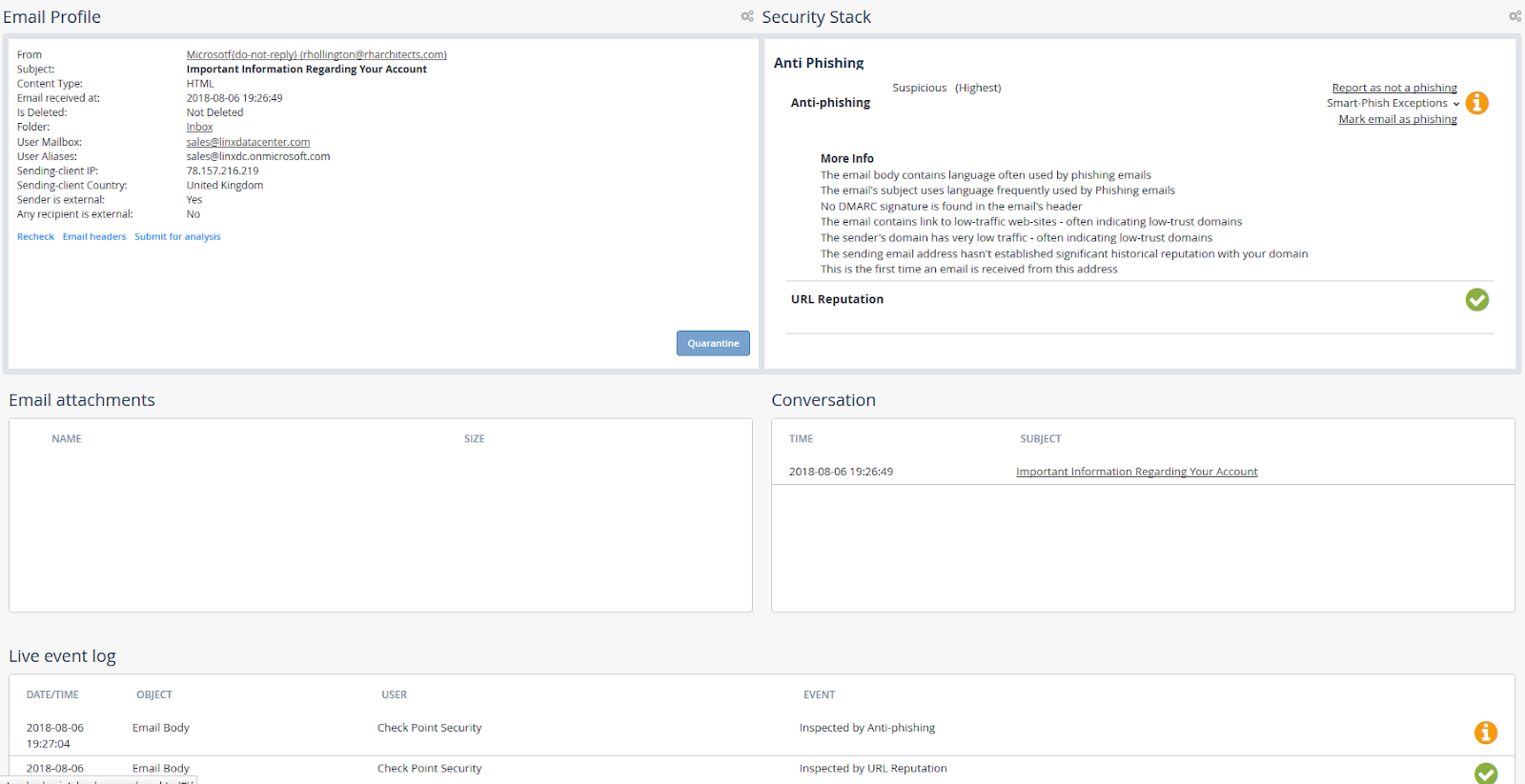

أمثلة على عرض رسائل البريد الإلكتروني الضارة على بوابة CloudGuard

- بريد إلكتروني يحتوي على مرفق ضار تم اكتشافه:

- البريد الإلكتروني للتصيد الاحتيالي الذي فقدته عوامل تصفية Microsoft المضمنة:

- تعتبر سمعة عنوان URL (إحدى معلمات تقييم رسائل البريد الإلكتروني للخداع) جيدة ، ولكن الرابط في البريد الإلكتروني هو التصيّد:

- مثال على رسالة يشتبه في قيامها بخداع ، كما لم ترها عوامل تصفية Microsoft:

و ... الاستنتاجات

الآن دعونا نتحدث عن إيجابيات وسلبيات CloudGuard SaaS.

الايجابيات:

- واجهة جميلة وبسيطة.

- تكامل سريع وسريع للغاية في Office 365: يتطلب حساب المسؤول و5-10 دقائق.

- المشاورات والدعم المباشر للبائع.

- إمكانية اختبار مجاني لمدة 30 يوما.

- القدرة على استخدام مجموعات Office 365 الأصلية لإنشاء قائمة بالعناوين المحمية وإدارة الترخيص المرنة.

- يمكن حماية كل مستخدم متصل بـ Check Point CloudGuard SaaS بواسطة أي وحدة نمطية بسعر ثابت وعلى أي خدمة CloudGuard SaaS متاحة (بريد Office 365 و OneDrive و SharePoint و Google Drive و Dropbox وما إلى ذلك).

- تقارير مفصلة لكل حدث.

- منذ وقت ليس ببعيد كان هناك مكافحة البريد التطفلي!

بالإضافة إلى ذلك ، في الإصدارات المستقبلية ، يعد البائع بتنفيذ العديد من التحسينات المهمة:

- وحدة حماية الهوية لـ Azure AD ، والتي سوف تسمح لك بربط المصادقة الثنائية لكل من الخدمات المتاحة ؛

- الحماية ضد الرسائل النصية القصيرة.

سلبيات:

- تحقق Check Point الوصول الكامل إلى خدماتنا. العلاقات مبنية على الثقة المتبادلة.

- ليس أسرع استجابة دعم فني للقضايا الناشئة.

- عدم وجود قائمة بيضاء لعناوين البريد الخارجية.

- عدم القدرة على تنزيل التقارير من قسم التحليلات غير متاح بشكل كبير.

- عدم وجود دور للقراءة فقط لمستخدم المدخل (يتوفر المشرف فقط).

بشكل عام ، نحن راضون عن نتائج الاختبار واخترنا منتج Check Point. CloudGuard SaaS متصل حاليًا بـ Office 365 Email و Office 365 OneDrive في وضع منع.

أود أن أشير إلى أن مهندسي Linxdatacenter اعتبروا أيضًا Cisco Email Security و Fortimail خيارًا آخر لحماية خادم البريد من هجمات الخداع والبريد المزعج ، لكن تنفيذ CES يتطلب تغيير سجل نطاق MX ، وربط الموصلات في Exchange ، ويمكن أن يؤدي إلى تعطل صغير. وهو ، للأسف ، أمر بالغ الأهمية. ربما في المستقبل القريب ، سنعود إلى اختبار حلول CES و Fortimail المحدثة.