نشارك تجربتنا في إنشاء شبكة Wi-Fi مغلقة في المترو باستخدام تقنية Hotspot 2.0 والإحصائيات الأولى وتوصيات الأمان. وكذلك ندعو لفتح اختبار شبكة جديدة.

من منتصف فبراير على الأخضر ، ومن نهاية شهر أبريل ، تم إطلاق شبكة Wi-Fi مغلقة جديدة ،

MT ، على جميع خطوط مترو موسكو. عملت الشبكة في وضع الاختبار. طوال هذه الفترة ، أجرينا اختبارات داخلية من قبل الموظفين ، ولاحظنا أيضًا ثبات نقاط الوصول ووحدات التحكم ، والتأثير المحتمل على الخدمة في SSID MT_FREE المفتوح.

لم يتم إطلاق هذه الشبكة دون أن يلاحظها أحد بين مستخدمينا. من خلال قنوات مختلفة ، تلقينا العديد من الأسئلة حول كيفية الحصول على بيانات الاعتماد. لكن الكثيرين لم يتخلوا عن محاولات الاتصال من خلال الحسابات المخترعة. في الوقت الذي كان SSID فيه متاحًا ، تم تسجيل 14،488 طلب ترخيص فريدًا. علاوة على ذلك ، قام بعض المشتركين بكتابة رسائل إلينا باستخدام النموذج لإدخال اسم المستخدم. إحدى هذه الرسائل ، عبارة "مثل إذا كنت تقرأ السجلات!" ، كان ممتعًا بشكل خاص للقراءة. مثل المتبادلة!

دعنا نلقي نظرة مختصرة على المتطلبات الأساسية لبدء شبكة مغلقة ، والإمكانيات والقيود ، والجانب التقني لتطبيق Hotspot 2.0.

لماذا نحتاج إلى شبكة MT مغلقة؟

تمت مناقشتنا مرارًا وتكرارًا حول بدء تشغيل شبكة مغلقة باستخدام بيانات الاعتماد التي تحدد بشكل فريد جهاز أو مستخدم. إطلاق السائقين هي في المقام الأول القضايا الأمنية. من الضروري استبعاد إمكانية الاتصال بنقاط الخداع بواسطة SSID الخاص بنا والقيام بشفافية حتى لا يطلب المستخدم أي إجراءات إضافية. على الرغم من أن كل حركة مرور الإنترنت الحساسة تقريبًا مشفرة باستخدام TLS ، فإن المشتركين يعتبرون شبكات Wi-Fi دون تشفير أقل موثوقية.

سبب آخر لبدء تشغيل شبكة بترخيص اعتماد هو الاتجاه نحو اختيار عشوائي لعناوين MAC للأجهزة عند الاتصال بشبكات Wi-Fi. يظهر هذا الاتجاه بشكل متزايد على أجهزة Android. علاوة على ذلك ، إذا كانت عناوين MAC المتغيرة سابقًا هي سمة من سمات الهواتف الذكية الرخيصة الثمن (الصينية أساسًا) وكانت تستخدم من قبل الشركات المصنعة لمجرد عدم وجود تجمعات مخصصة لعناوين MAC ، فقد أعلنت Google مؤخرًا عن طرح هذه التكنولوجيا في نظام التشغيل Android لمنع تتبع المشتركين. هذا يخلق عقبات أمام الاستخدام الكامل لشبكة Wi-Fi العامة في روسيا ، حيث أنه عند كل مدخل ستكون هناك حاجة إلى إعادة تحديد هوية الجهاز (وفقًا للمراسيم الحكومية 758 و 801). وبالتالي ، فإن عنوان MAC يتوقف تدريجياً عن أن يكون وسيلة مقبولة لتحديد جهاز على الشبكة.

ميزات نقطة ساخنة في لمحة

بحثًا عن حل لهذه المشكلات ، وجهنا انتباهنا إلى تقنية Hotspot 2.0 ، التي يتم تطويرها بما في ذلك تحالف Wi-Fi و Wireless Broadband Alliance. في المراجعة الأولى ، يجب أن تغلق التقنية جميع الاحتياجات الناشئة - اتصال آمن بمعرف SSID موثوق به واتصال مشفر. فيما يلي مقارنة بين النموذج الجديد لتنظيم شبكات Wi-Fi لشبكة الجوال والحالة الحالية.

مقارنة الأساليب المتبعة في تنظيم شبكات Wi-Fi - قبل وبعد إدخال تقنية Hotspot 2.0.

مقارنة الأساليب المتبعة في تنظيم شبكات Wi-Fi - قبل وبعد إدخال تقنية Hotspot 2.0.يتضمن مكدس Hotspot 2.0 ثلاث تقنيات أساسية:

- القدرة على اتخاذ قرار بشأن الاتصال بالشبكة وإجراء الاتصال عن طريق الجهاز نفسه دون إجراء المستخدم (802.11u) ، بغض النظر عن SSID ؛

- الاستخدام الآمن والخاص للشبكة - تشفير حركة المرور على الجزء الراديوي (802.11i ، أو في مصطلحات تحالف Wi-Fi المعروف لجميع WPA2) ؛

- مجموعة من أساليب المصادقة والترخيص لبيانات الاعتماد وإدارة بيانات الاعتماد (EAP ، التوفير).

كانت التكنولوجيا حديثة العهد ، فقد تم إطلاق الإصدار الأول في نهاية عام 2012 ، لكنها تتطور بشكل نشط للغاية. في نهاية شهر فبراير من هذا العام ، تم الإعلان عن

الإصدار الثالث . تجدر الإشارة إلى أن النظام الإيكولوجي لـ Hotspot 2.0 لا يطور تحالف Wi-Fi فقط.

من غير المحتمل أن أكون مخطئًا إذا افترضت أن العديد من القراء يربطون تقنية Hotspot 2.0 مع إلغاء التحميل (إلغاء تحميل حركة المرور) من شبكة Wi-Fi إلى شبكة جوال.

في الواقع ، حدث أكبر عدد من تطبيقات Hotspot 2.0 بين مشغلي شبكات الهاتف النقال ، وتعد AT&T رائدة هنا. يوجد تفسير لذلك - من الشروط الأساسية لتشغيل الاتصالات المتنقلة وجود بطاقة SIM فعلية أو افتراضية في الجهاز. إلى جانب ملفات تعريف المشغل وإمكانية تحديثها "عبر الأثير" ، توفر هذه الحالة توفيرًا شفافًا للعميل (في سياق Hotspot 2.0 ، ونقل بيانات الاعتماد ، والتحقق من صحتها وتطبيقها في نظام التشغيل).

في الوقت نفسه ، تصبح تجربة العميل في شبكة Wi-Fi لشركة الجوال قابلة للمقارنة (وفي ظروف معينة ، أفضل) من تجربة شبكة المحمول. تنطبق الحالة أيضًا على مشغلي MVNO ، لكن كل هذا يتوقف على مخطط العمل مع المشغل المضيف. بالنسبة للمشغلين الآخرين ، مثلنا ، يتمثل التحدي الرئيسي في مسألة توفير الأجهزة وكل ما يتعلق بها. دعنا نحاول معرفة ذلك.

كل شيء عن وثائق التفويض

بيانات الاعتماد هي كيان يحدد هوية المستخدم بشكل فريد. يجب حماية هذه البيانات بشكل آمن حتى لا يتمكن المهاجم من اعتراضها وإعادة استخدامها. إن وجود بيانات الاعتماد يحل مشكلة مصادقة MAC ، عندما تتمكن من "الاستماع" إلى الراديو باستخدام متشمم ، واكتشف واستبدل عنوان MAC من جهاز شخص آخر.

أكثر أنواع أوراق الاعتماد والمصادقة شيوعًا هي:

- طرق بطاقة SIM و EAP-SIM و EAP-AKA

- زوج تسجيل الدخول وكلمة المرور ، EAP-PEAP ، EAP-TTLS

إن مشغلي Cellular و MVNO مع بطاقات SIM الخاصة بهم في وضع متميز - بيانات الاعتماد المناسبة لشبكة Wi-Fi موجودة بالفعل في الهاتف ، وهي محمية بشكل موثوق ولا يلزم اتخاذ أي إجراءات إضافية من العميل. ماذا يجب أن يفعل الآخرون؟

التكوين اليدوي هو عملية معقدة ، تعتمد اعتمادا كبيرا على نظام التشغيل معين. للمشتركين ، وهذا غير مريح للغاية. يمكن أن يكون نقل بيانات الاعتماد عبر شبكة مع الإعداد التلقائي للجهاز حلاً جيدًا. ستسمى هذه العملية التزويد ، وهنا يكمن القيد الرئيسي للتكنولوجيا في المرحلة الحالية من التطوير.

Hotspot 2.0 Evolution

في الوقت الحالي ، تم إصدار ثلاثة إصدارات من النقاط الساخنة مع تسميات غير مسبوقة 1 ، 2 ، 3. وما زالت التكنولوجيا تسمى 2.0. في الواقع ، Hotspot 2.0 عبارة عن مجموعة من المعايير التي تحدد طريقة جديدة لتنظيم شبكات Wi-Fi لشركات الجوال ، عندما تكون تجربة استخدام هذه الشبكات مماثلة لاستخدام شبكة للهاتف المحمول. وضمن إطار الإصدارات (1 ، 2 ، 3) ، يتم تشكيل المعايير نفسها ، والتي تكون الأجهزة معتمدة.

لذلك ، فإن "الخدعة" الرئيسية للإصدار الأول وقاعدة التكنولوجيا بدوام جزئي هي معيار IEEE 802.11u. يلزم دعم 802.11u على جانب البنية الأساسية لشبكة Wi-Fi (نقاط الوصول ووحدات التحكم) ، وعلى جانب الأجهزة العميلة. في الوضع مع الجهاز ، لا توجد مشاكل خاصة: المزيد والمزيد من البائعين يدعمون المعيار ، لأن على أكثر أو أقل رقائق الحديثة ، وتنفيذ بروتوكول البرنامج. لكننا سنبحث في الموقف مع الأجهزة العميلة في وقت لاحق قليلاً.

الإصدار الثاني يوحد عملية التزويد والبنية التحتية الجديدة المحددة - خادم الاشتراك عبر الإنترنت (OSU). هذا هو الخادم الذي يؤدي تشكيل ونقل إعدادات الشبكة إلى الأجهزة العميلة.

يقوم الإصدار 3 المنشور مؤخرًا

بتطوير أدوات التزويد . في مسح ضوئي ، لم ألاحظ "الميزات القاتلة" الجديدة ، ولا توجد أي أجهزة أو بنية تحتية في متناول اليد تشعر بها في الممارسة العملية. إذا رأينا اهتمام القراء ، فيمكننا أن نحاول أن نفحص بمزيد من التفصيل وظائف واختلافات كل إصدار في مقال آخر.

Provizhening

نحن نبحث في مسألة تغلغل مكدس تقنية Hotspot على الأجهزة العميلة. للقيام بذلك ، سوف نستخدم

الأداة من Wi-Fi Alliance ، حيث يتم عرض نتائج التصديق على الأجهزة. الشهادة هي عملية تطوعية ، وبالتالي فإن النتائج ليست لجميع الأجهزة. على سبيل المثال ، لم تحصل سوى أجهزة قليلة من Apple على شهادة - iPhone 3 و iPhone 4 و iPad. ومع ذلك ، فإن جميع أجهزة iOS الحالية تدعم كل حزمة Hotspot 2.0 الضرورية ، والأهم من ذلك أنها تفعل ذلك بنفس الطريقة تقريبًا من الإصدار إلى الإصدار.

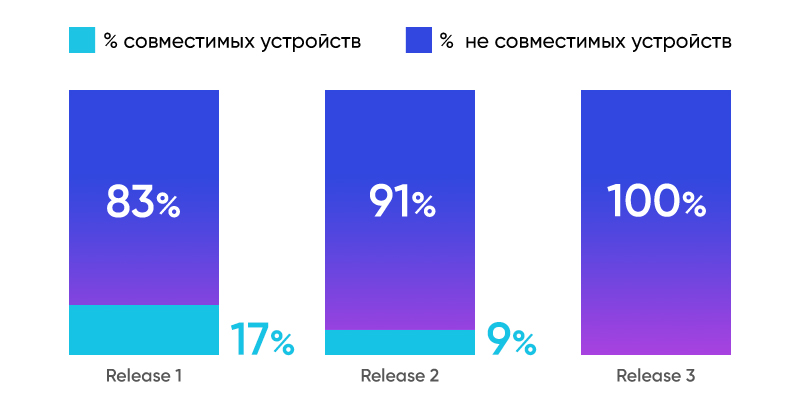

وبالتالي ، فإننا ننظر إلى نتائج الشهادة ، باستثناء أجهزة iOS ، للفترة من عام 2012 (نشر الإصدار الأول). نحن تصور الإحصاءات التي تم الحصول عليها في شكل رسم تخطيطي أدناه. الخلاصة - يدعم كل جهاز خامس بخلاف نظام التشغيل iOS الإصدار الأول (802.11u) ، كل العاشرة - بواجهة توفير موحدة. هذا الموقف يعقد التطبيق الشامل.

تغلغل Hotspot 2.0 على الأجهزة العميلة (باستثناء iOS)

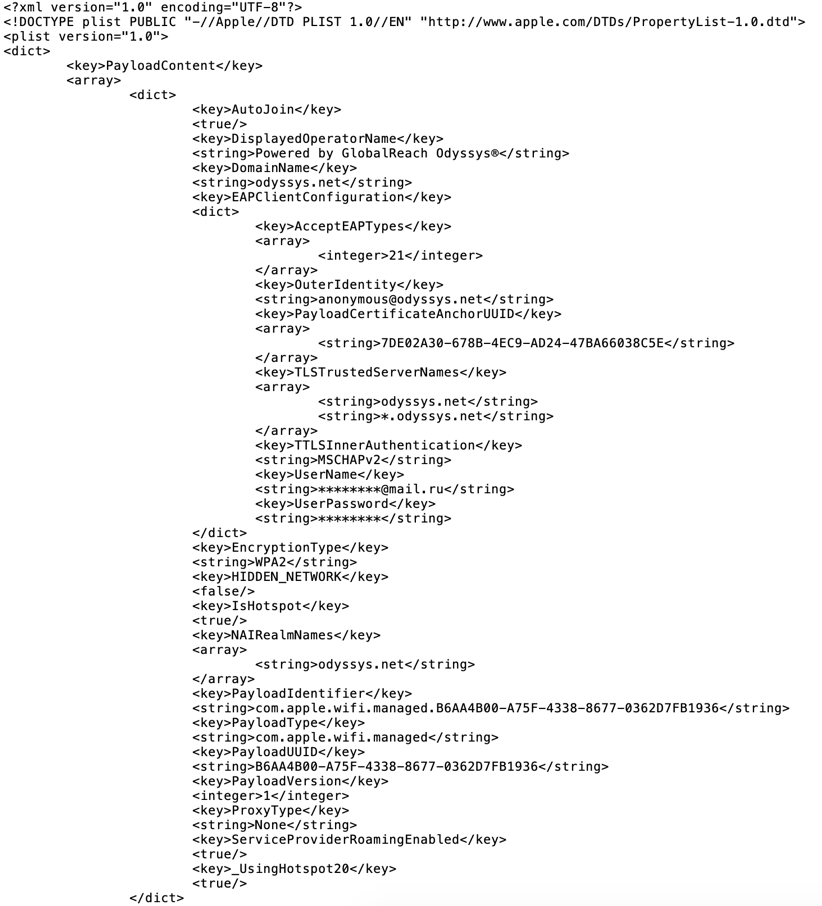

تغلغل Hotspot 2.0 على الأجهزة العميلة (باستثناء iOS)من وجهة نظر تقنية ، تتمثل نتيجة التوفير في وجود بيانات اعتماد صالحة وإعدادات أخرى ضرورية لشبكة SSID أو Wi-Fi معينة على الجهاز. قام الإصدار الثاني بتوحيد بنية تمثيل إعدادات الشبكة في شكل مستندات XML وآليات نقلها إلى الأجهزة. تسمى مجموعة من إعدادات الشبكة التي تحتوي ، على وجه الخصوص ، بيانات الاعتماد ، بملف تعريف الشبكة. في البداية ، اقترحت شركة Apple حلاً مماثلاً ، ولكن في النهاية تم تطويرها مع تغييرات كبيرة. لقطة الشاشة أدناه هي مثال لملف تعريف iOS. علاوة على ذلك ، يمكن لأي مستخدم لنظام Mac OS ممارسة إنشاء ملفات تعريف باستخدام أداة Apple Configurator واتباع الوثائق الرسمية.

مثال لملف تعريف iOS

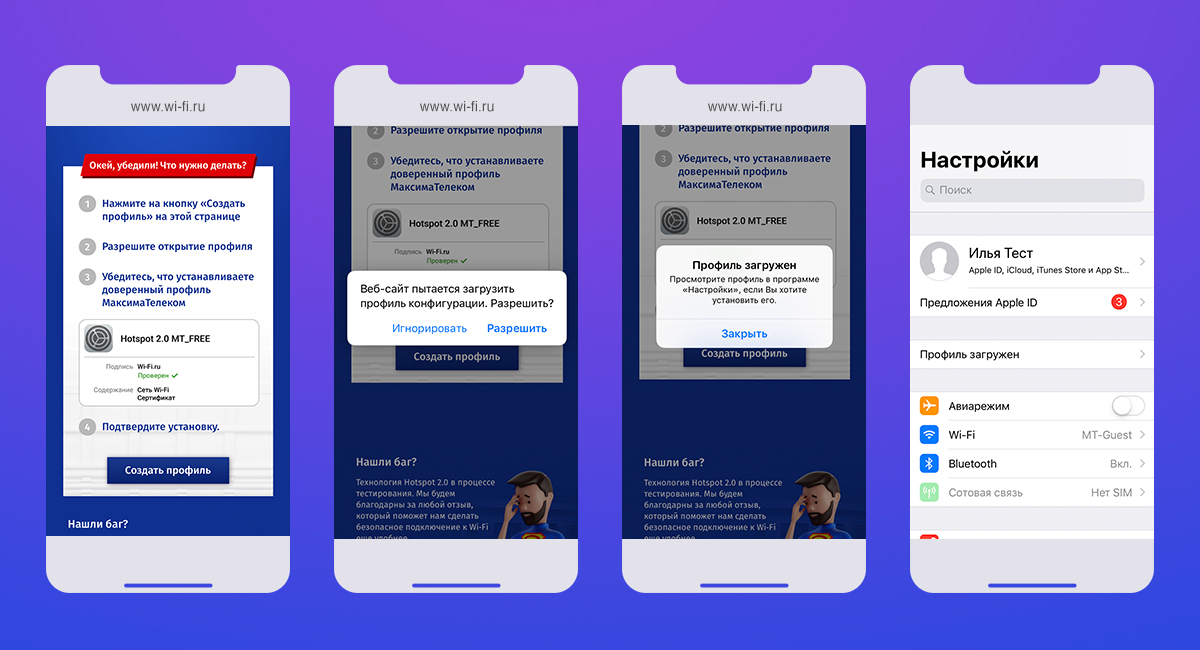

مثال لملف تعريف iOSكيف تبدو عملية التزويد للمستخدم؟ هناك العديد من حلول OSU التجارية في السوق - GlobalReach Odyssys و Ruckus CloudPath و Aruba ClearPass - حتى نتمكن من رؤية العملية باستخدام أحدها كمثال. يوفر

الرابط لقطات للحل من GlobalReach Odyssys. يجب فتح الرابط فقط في متصفح Safari ، وإلا فلن يتعرف نظام التشغيل الذكي على ملف التعريف (يحتوي على ملحق mobileconfig) ولن يعرض تثبيته.

يظهر هنا إعداد الملف الشخصي مع أقصى عدد من الخطوات من جانب المستخدم ، على سبيل المثال ، عندما يكون هناك أيضًا Apple Watch (بالإضافة إلى الهاتف الذكي) (نعم ، يمكنك وضع ملف تعريف على الساعة وسيتم الاتصال بشبكة Wi-Fi). لا يمكن توفير أجهزة iOS عبر الويب إلا من خلال متصفح Safari ، وهذا أحد متطلبات نظام التشغيل. يمكن تنفيذ توفير أجهزة Android ، وفقًا للنسخة ، من خلال المتصفح واستخدام التطبيق.

بشكل عام ، خوارزمية إعداد الشبكة هي نفسها لجميع الأجهزة:

- يتصل المستخدم بشبكة Wi-Fi مفتوحة (سيناريو للاتصال بشبكة مغلقة خاصة حيث سيكون متاحًا فقط OSU) أو يستخدم الإنترنت عبر الهاتف المحمول لفتح صفحة OSU ؛

- في الخطوة التالية ، نحدد هوية المستخدم (التأكيد عبر الرسائل القصيرة ، إدخال بيانات الاعتماد من حسابك الشخصي ، التعريف من خلال التطبيق) ؛

- على الجانب الخلفي ، نقوم بإنشاء بيانات اعتماد وحفظ ونقل للمستخدم.

- يتم تخزين بيانات الاعتماد وإعدادات الشبكة على جهاز المستخدم ؛

- الجهاز جاهز للعمل على شبكة Hotspot 2.0 ، لا توجد إجراءات إضافية مطلوبة من الجهاز ، ما عليك سوى أن تكون في منطقة التغطية لهذه الشبكة.

من وجهة نظرنا ، وأعتقد أن الجمهور سيوافق على ذلك ، فإن توفير الويب يتطلب الكثير من الإجراءات من المستخدم ، والعملية نفسها ليست شفافة. لا أحد لديه سؤال ، ما كلمة المرور التي يجب إدخالها في النموذج؟

باستخدام التطبيق يقلل من الحاجة إلى العمل إلى الحد الأدنى ، إلى واحد أو اثنين. لكن ، لسوء الحظ ، تتحرك التكنولوجيا بنشاط فقط نحو تطوير وتوحيد توفير الويب ، بروتوكول إدارة الأجهزة المحمولة (OAM DM) ، في حين أن إمكانية استخدام التطبيق لا تنعكس في المعيار. ومع ذلك ، فإن الشركات المصنعة لأنظمة تشغيل الأجهزة المحمولة تقدم وظيفة إعدادات البرامج لإعدادات شبكة Hotspot 2.0 ، لكن تطبيقات البائعين المختلفين تختلف اختلافًا كبيرًا ، ولا توجد عالمية.

حاصل الجمع

تلخيص كل ما سبق ، نلخص النتائج الموجزة للمراجعة والحالة الحالية للتكنولوجيا:

- يمكن حل مشكلة عشوائية عناوين MAC ؛

- يمكن أن يستبعد إمكانية الاتصال بـ SSID وهمية للمجرمين الإلكترونيين لمستخدمينا ؛

- يتطلب توفير بيانات الاعتماد ؛

- انخفاض تغلغل جزء من مكدس التكنولوجيا (802.11u ، توفير) على أجهزة Android ؛

- يتم توحيد الأحكام التي تستخدم بروتوكول OMA DM ، ويقتصر نطاقه على شبكات الشركات ؛

- على الرغم من التقييس ، يعتمد التنفيذ والوظائف المدعومة على البائع (لا سيما بالنسبة لنظام Android).

نظرًا للمزايا المهمة للتكنولوجيا ، بالإضافة إلى الوضع الحالي لتطويرها ، قررنا تقديم Hotspot 2.0 على شبكتنا.

تطبيق Hotspot 2.0 على شبكة واسعة النطاق

أثناء عملية الإطلاق ، كان من الضروري حل العديد من المشكلات الرئيسية.

1. التغييرات في معدات الشبكات اللاسلكيةتعتمد أكبر شبكاتنا في مترو موسكو وسان بطرسبرغ على معدات سيسكو التي تدعم تقنية Hotspot 2.0. ربما كانت مهمة إعداد جميع وحدات التحكم في المخزون المتداول هي الأكثر ضخامة. تم تطبيق تهيئة وحدة التحكم المرجعية التي تم تطويرها واختبارها باستخدام أداة التكوين التلقائي (التي كتبنا عنها في

مقالة منفصلة) على جميع التراكيب. امتد التطبيق على عدة مراحل. أولاً ، على الفرع الأخضر لمترو موسكو ، لتقييم التأثيرات المحلية والتأثير ، ثم على الشبكة بالكامل. الآن يتم نشر SSID MT الثاني على كامل المتداول من مترو موسكو.

2. تحسين جانب البنية التحتية الداخلية ، وخاصة على خادم RADIUS

نظرًا لأن لدينا خادم RADIUS تم تطويره بالكامل ، فقد اضطررنا إلى تطبيق دعم EAP وطريقة المصادقة الداخلية.

3. اختيار نوع بيانات الاعتماد والمصادقة

لا ينبغي أن يوفر الاختيار مصادقة وترخيصًا موثوقًا وشفافًا للمشترك في الشبكة فحسب ، بل يجب أن يحافظ أيضًا على كفاءة نماذج تسييل أموالنا الحالية والمستقبلية. اسمحوا لي أن أذكرك بأن تحقيق الدخل (من خلال الإعلانات والخدمات الإضافية) يسمح لنا بتوفير الوصول إلى الشبكة مجانًا.

يتم اختيار نوع بيانات الاعتماد بين زوج اسم المستخدم / كلمة المرور وشهادة X.509. للوهلة الأولى ، يبدو استخدام الشهادة أكثر موثوقية وحديثة واعدة. على سبيل المثال ، يمكنك تنظيم استخدام نفس الشهادة للمصادقة في التطبيقات (حتى في حسابنا الشخصي) ، علاوة على ذلك بشفافية. ومع ذلك ، فإن مسألة إدارة شهادات المستخدم على شبكة عامة كبيرة (بدلاً من وجود شبكة شركة محدودة عندما يكون هناك وصول فعلي إلى الأجهزة) تبدو غير تافهة ، لا سيما بالنظر إلى الاختلافات في تطبيقات الشركات المصنعة.

لذلك ، نختار زوج اسم المستخدم / كلمة المرور. هذه الطريقة هي TTLS ، حيث تستخدم على نطاق واسع للتجوال الدولي لشبكة Wi-Fi. لمصادقة الخادم واستبعاد إمكانية الاتصال بمعرفات SSID المزيفة (هناك فروق دقيقة ، سننظر فيها في القسم الخاص بالأمان) سنصدر مفتاحًا وشهادة ، سيتم وضع الجزء الخاص به على خادم AAA ، وسيتم إدراج الجزء المفتوح في ملف التعريف. وبالتالي ، في مرحلة الاتصال ، ستحدث مصادقة خادم التخويل.

4. العناية الإلهيةأصعب سؤال ، وهو غير مغلق تمامًا. نحتاج إلى التأكد من نقل بيانات الاعتماد إلى أجهزة المستخدم مع الحد الأدنى من الإجراءات من جانب المالك ، ومن الأفضل أن يكون شفافًا له بشكل عام. من الضروري ضمان نفس التدفق لمالكي iOS و Android ، حيث لا يمكن أن تختلف إعدادات بيانات الاعتماد اختلافًا كبيرًا ليس فقط مع إصدار إصدار نظام التشغيل ، ولكن أيضًا لأجهزة الشركات المصنعة المختلفة. لسوء الحظ ، لا يوجد حل عالمي حتى الآن. كانت لدينا أفكار لنقل وظيفة توفير وإدارة اتصال Wi-Fi إلى أحد تطبيقات الهاتف المحمول كحل عالمي ، لكن واجهنا قيودًا على كلا النظامين.

في الوقت الحالي نواصل البحث ، وربما في الإصدار النهائي ، ستكون هناك تغييرات في إجراء التوفير أو جزء من الوظيفة. ما زلنا نعتبر فكرة استخدام التطبيق الأكثر واعدة وسهلة الاستخدام ومواصلة تطوير هذه الفكرة.

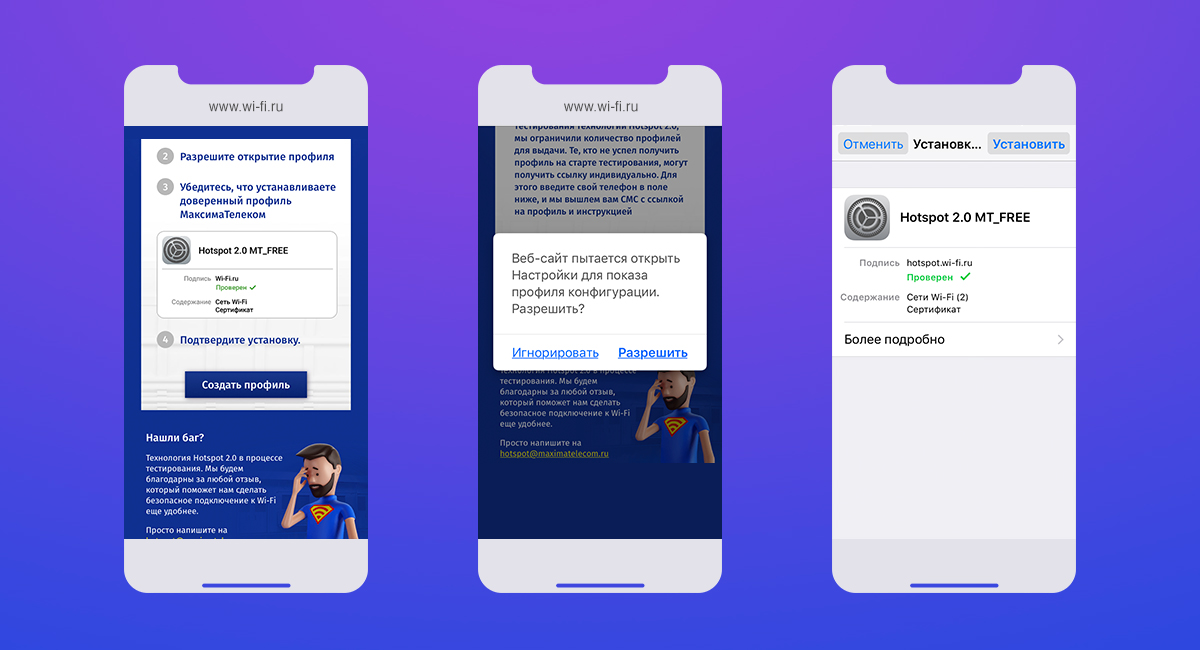

لكن عليك أن تبدأ في مكان ما ، وبما أن عملية التزويد موحدة على جميع أجهزة iOS ، فقد بدأنا في تطبيق Hotspot 2.0 باستخدام أدوات Apple. قمنا بتطوير خدمة الويب على شبكة الإنترنت. ندعو الجميع للمشاركة في الاختبار المفتوح للشبكة الجديدة ، تعليمات مفصلة في نهاية المقال.

عن الأمن

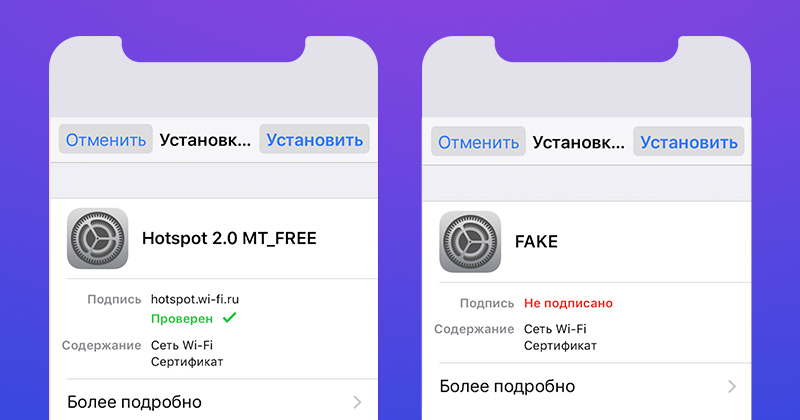

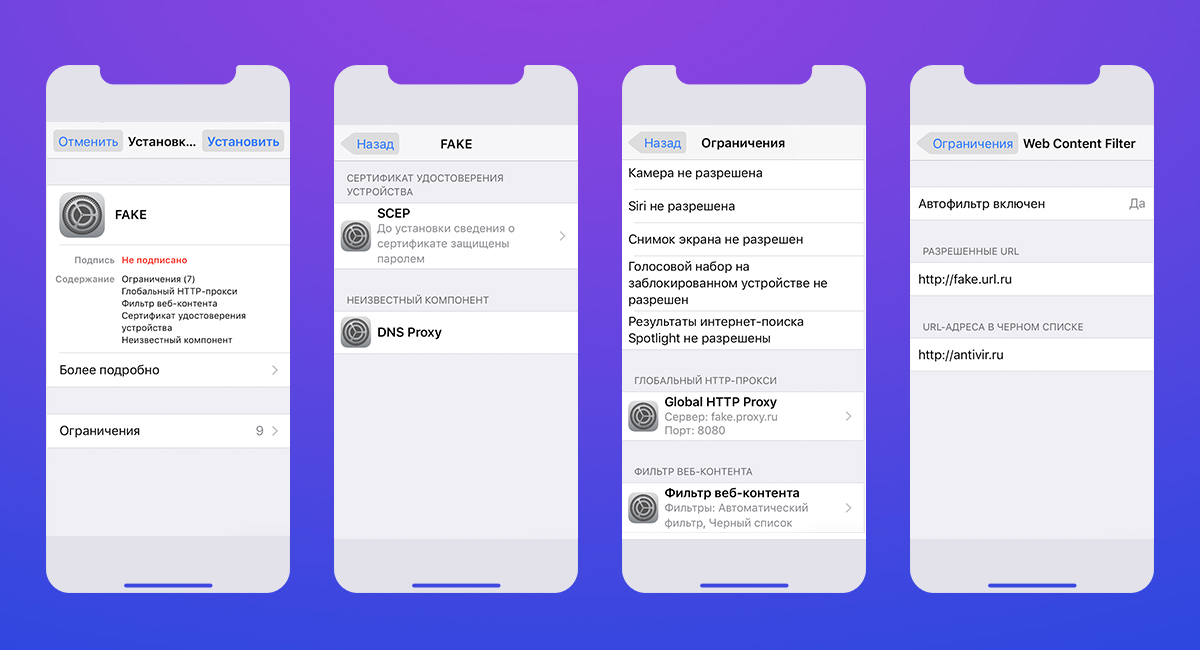

لا يعد توفير شبكات Wi-Fi وبيانات الاعتماد باستخدام ملفات تعريف iOS سوى جزءًا صغيرًا من وظائف إدارة الأجهزة المحمولة (MDM). في أيدي المهاجمين ، يمكن أن تؤدي الوظيفة إلى عواقب سلبية على المستخدمين ، حتى الحظر الكامل للجهاز أو إدارته من قبل أطراف ثالثة.

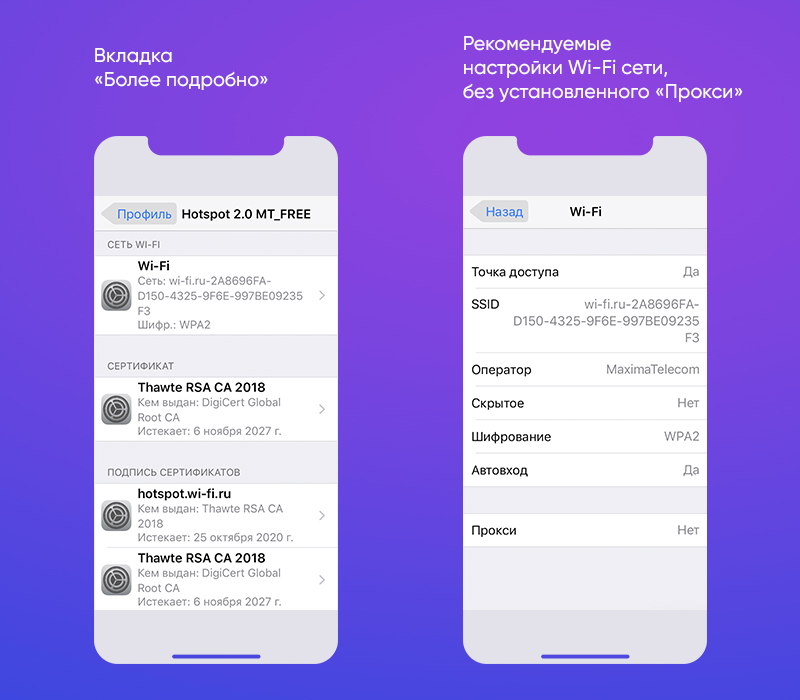

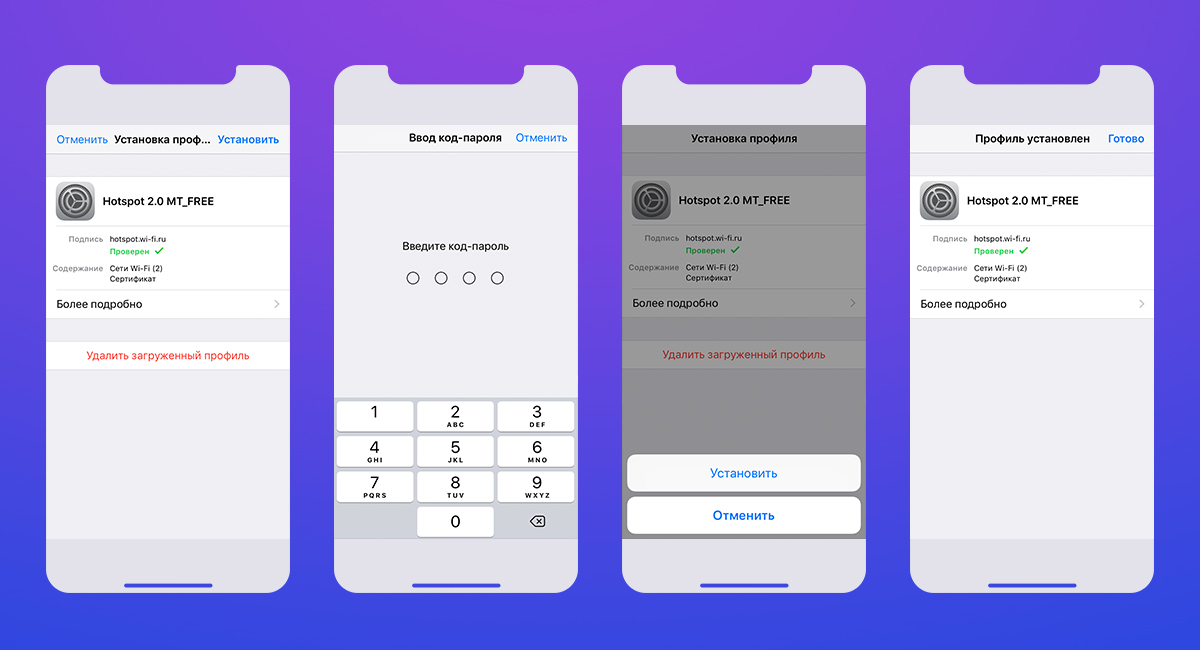

على وجه الخصوص ، يمكن إضافة قيود على تثبيت / إزالة التطبيقات من خلال الملف الشخصي ، يمكن للمهاجم التحكم في تثبيت التطبيقات ، ويمكن توجيه حركة المستخدم من خلال وكيله ، وما إلى ذلك. لذلك ، تتطلب عملية تثبيت ملف تعريف زيادة انتباه المستخدم - تحتاج إلى التأكد من أن ملف التعريف تم إصداره بواسطة شركة موثوق بها.الآن الطريقة الوحيدة الشفافة لتوفير أجهزة iOS للعمل في شبكات Hotspot 2.0 هي تعيين ملفات التعريف. نود تقديم بعض التوصيات حول تثبيت ملفات التعريف التي ستكون مفيدة ليس فقط في سياق إعدادات Wi-Fi:- . . – Verified. . hotspot.wi-fi.ru. wi-fi.ru. .

- , . Wi-Fi- Intermediate- RADIUS-. « » Wi-Fi- . , Wi-Fi «».

- Android- — Wi-Fi- , , SSID. iOS, Android , — / . .

في الوقت الحالي ، لم يصل Hotspot 2.0 بعد إلى مرحلة النضج وهو في مرحلة التطوير والتكوين ، لكننا نريد أن نكون شركة ستتخذ الخطوة الأولى في الترويج لهذه التكنولوجيا الجديدة وتطبيقها في روسيا. بالنسبة لنا ، كمشغل لخدمة مدينة مشهورة ، هذه طريقة لزيادة أمان شبكة Wi-Fi العامة. في الواقع ، من خلال نشر Hotspot 2.0 على شبكة MT_FREE في مترو موسكو ، نقوم بإنشاء أكبر شبكة Wi-Fi عامة في أوروبا من خلال اتصال مشفر على مستوى الراديو.نحن نطلق اختبارًا مفتوحًا لتقنية Hotspot 2.0 على شبكة المترو لمستخدمي iOS. للقيام بذلك ، تحتاج إلى مراجعة إجراءات التقديم من خلال النقر على الرابط wi-fi.ru/hotspotووضع الملف الشخصي. بعد ذلك ، سيحدث الاتصال بشبكة Wi-Fi والوصول إلى بيئة آمنة تلقائيًا بمجرد ظهور جهازك في منطقة التغطية MT_FREE (ونتيجة لذلك ، MT).سنقوم بالإبلاغ عن نتائج الاختبار المفتوح في نص منفصل. لذلك ، طلب كبير: للمشاركة بنشاط في اختبار وإرسال ردود الفعل على عمل الشبكة الجديدة إلى hotspot@maximatelecom.ru.

في الوقت الحالي ، لم يصل Hotspot 2.0 بعد إلى مرحلة النضج وهو في مرحلة التطوير والتكوين ، لكننا نريد أن نكون شركة ستتخذ الخطوة الأولى في الترويج لهذه التكنولوجيا الجديدة وتطبيقها في روسيا. بالنسبة لنا ، كمشغل لخدمة مدينة مشهورة ، هذه طريقة لزيادة أمان شبكة Wi-Fi العامة. في الواقع ، من خلال نشر Hotspot 2.0 على شبكة MT_FREE في مترو موسكو ، نقوم بإنشاء أكبر شبكة Wi-Fi عامة في أوروبا من خلال اتصال مشفر على مستوى الراديو.نحن نطلق اختبارًا مفتوحًا لتقنية Hotspot 2.0 على شبكة المترو لمستخدمي iOS. للقيام بذلك ، تحتاج إلى مراجعة إجراءات التقديم من خلال النقر على الرابط wi-fi.ru/hotspotووضع الملف الشخصي. بعد ذلك ، سيحدث الاتصال بشبكة Wi-Fi والوصول إلى بيئة آمنة تلقائيًا بمجرد ظهور جهازك في منطقة التغطية MT_FREE (ونتيجة لذلك ، MT).سنقوم بالإبلاغ عن نتائج الاختبار المفتوح في نص منفصل. لذلك ، طلب كبير: للمشاركة بنشاط في اختبار وإرسال ردود الفعل على عمل الشبكة الجديدة إلى hotspot@maximatelecom.ru.تعليمات التثبيت الشخصي

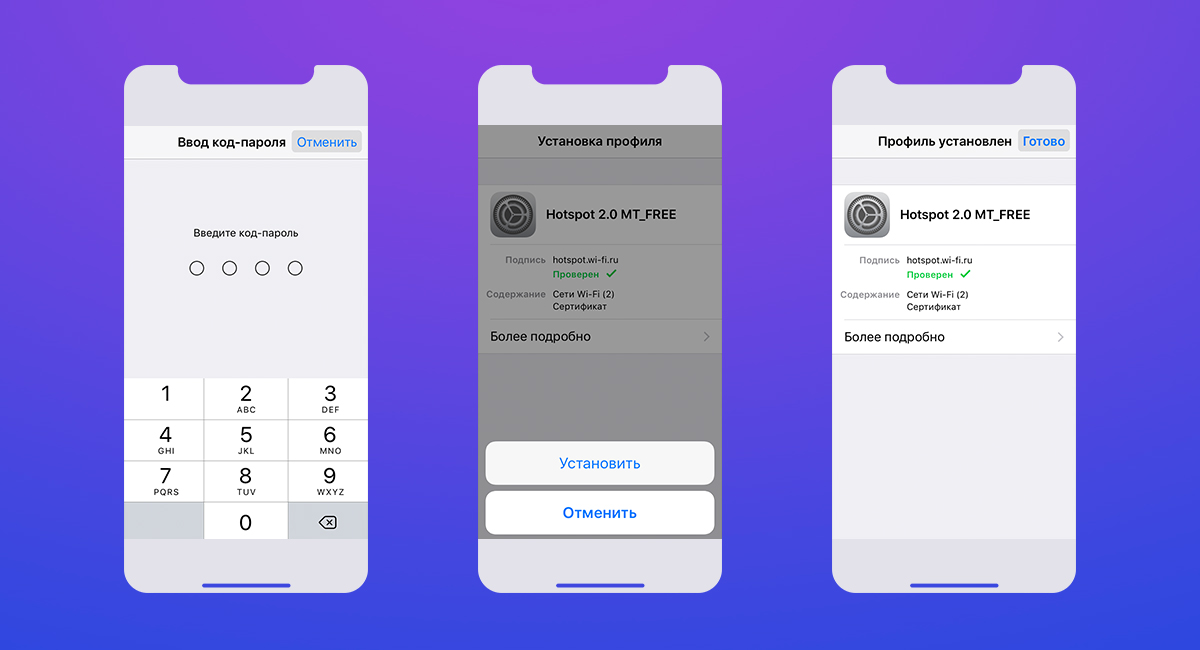

يجب فتح الرابط مع خدمة إنشاء الملف الشخصي wi-fi.ru/hotspot فقط من أجهزة iOS وفي متصفح Safari. هذا هو قيود نظام التشغيل. نحن نستخدم سيناريو التوفير هذا فقط أثناء اختبار الشبكة المفتوحة. في المستقبل القريب ، نخطط لإصدار خيار مستهدف بالفعل باستخدام التطبيق.تختلف إعدادات ملفات تعريف التدفق لـ iOS حتى الإصدار 11 شاملة وتبدأ من 12. يوجد أدناه تدفق للإصدارات حتى 11 بما في ذلك:

الاختلافات في تدفق تثبيت ملف تعريف لنظام iOS من الإصدار 12:

الاختلافات في تدفق تثبيت ملف تعريف لنظام iOS من الإصدار 12:

تعليمات إزالة الملف الشخصي

يتم إنشاء ملف تعريف مع فترة صلاحية حتى 30 نوفمبر 2019. بعد هذه الفترة ، يتم حذف ملف التعريف تلقائيًا دون أي إجراء من قبل المستخدم. إذا أصبح من الضروري حذف ملف تعريف في وقت سابق ، فيمكن القيام بذلك يدويًا.