هذا ملخص باللغة الإنجليزية لمقالين بارزين تمامًا كتبها

فيتالي مالكين من "Informzashita" الذي أصبح فريقه ، True0xA3 ، الفائزين في مسابقة القبعة السوداء المرموقة The Standoff خلال

Positive Hack Days 9 في مايو 2019.

نشرت Vitaliy ثلاثة مقالات مفصلة عن Habr ، تم تخصيص اثنتين منها لوصف الاستراتيجيات التي استخدمها فريق True0xA3 قبل وأثناء المنافسة لتأمين هذا الفريق لقب الفائزين. شعرت أن الشيء الوحيد الذي كان يفتقر إلى هاتين المادتين هو ملخص باللغة الإنجليزية حتى يتمكن جمهور أوسع من القراء من الاستمتاع بها. في ما يلي ملخص

لمقالين كتبهما فيتالي مالكين ، إلى جانب صور نشرها فيتالي لتوضيح نقاطه. لقد فتحتني Vitaliy للقيام بالترجمة ونشرها.

الجزء الأول. الاستعداد للمعركة

المقال الأصلي هناأولا الأهداف الأولية

كان الفريق مؤلفًا من 16 من المبتدئين الحقيقيين و 4 من المتدربين ، مسلحين بـ 6 خوادم ومحطة CUDA الخاصة بنا ، بالإضافة إلى الاستعداد للمضي قدمًا.

بدأت الاستعدادات النشطة قبل 8 أيام من بداية المواجهة. كانت هذه محاولتنا الثالثة للفوز في "المواجهة" ، لذلك كان بعضنا من ذوي الخبرة الكافية لمعرفة ما يجب القيام به. من البداية ، ناقشنا الأولويات التالية للفريق:

- التنسيق السلس بين أعضاء الفريق

- مجموعة من الفواكه المعلقة منخفضة

- استغلال الثغرات غير النمطية بالنسبة لنا مثل أنظمة التحكم في العمليات الآلية (APCS) وأنظمة التحكم الموزعة (DCS) و IoT و GSM

- الحصول على البنية التحتية الخاصة بنا والمعدات إعداد في وقت مبكر

- تطوير بعض الإستراتيجية للإصرار والتصلب

التنسيق:

هذا هو ضعف جميع newbies في مأزق: لا يتم توزيع المهام على نحو فعال. العديد من الناس يعملون على نفس المهمة ؛ ليس من الواضح المهام التي اكتملت بالفعل ؛ لا يتم إرسال نتائج المهمة إلى الأعضاء المناسبين في الفريق ، إلخ. كلما كان الفريق أكبر ، كلما كان التنسيق أقل فعالية بين أعضاء الفريق. الأهم من ذلك ، يجب أن يكون هناك شخص واحد على الأقل يفهم الصورة الكاملة من وجهة نظر البنية التحتية ، ويمكنه تجميع نقاط الضعف المتعددة في متجه هجوم واحد مركّز.

هذا العام استخدمنا منصة التعاون Discord. يشبه IRC-chat ولكن مع ميزات إضافية مثل تحميل الملفات والمكالمات الصوتية. لكل هدف في خريطة المواجهة ، أنشأنا قناة منفصلة يتم فيها جمع جميع البيانات. وبهذه الطريقة ، يمكن بسهولة لأي عضو جديد في الفريق تم تعيينه لمهمة أن يرى كل قطعة من المعلومات التي تم جمعها بالفعل لهذه المهمة ، ونتائج عمليات النشر ، إلخ. جميع قنوات المعلومات لديها رسالة واحدة في الدقيقة لمنع الفيضانات. كل كائن في Standoff لديه مساحة دردشة خاصة به.

تم منح كل عضو في الفريق نطاق عمل محدد بوضوح. لتحسين التنسيق ، تم تعيين شخص واحد لاتخاذ القرارات النهائية بشأن جميع المهام. منعنا هذا من الدخول في مناقشات وخلافات طويلة خلال المسابقة.

جمع الفواكه المنخفضة شنقا

أعتقد أن العامل الأكثر أهمية في اللعبة هو القدرة على إدارة مشاريع متعددة وتحديد أولويات الأهداف بشكل صحيح. في لعبة العام الماضي ، تمكنا من تولي مكتب والبقاء هناك لمجرد أننا استخدمنا نقاط الضعف المعروفة. قررنا هذا العام تقديم قائمة بمثل هذه الثغرات في وقت مبكر وتنظيم معرفتنا:

ms17-010. ms08-67. SMBCRY. LibSSH RCE HP DATA Protectoer ؛ HP iLo ؛ IPMI. تثبيت سيسكو الذكي جافا RMI JDWP. جبوس. drupalgeddon2. يبلوغيتش. هارتبليد. shellshock. IBM ويب سفير IIS-WEBDAV. rservices. فنك. بروتوكول نقل الملفات حالا. NFS. فلان-فارغة؛ هرثم أنشأنا 2 خدمات ، ومدقق ، ومخترق ، والتي أتمتة الاختبار لثغرات أمنية ، ونشر مآثر الاستخدامات المتاحة للعموم. استخدمت الخدمات نتائج nmap لتسريع عملنا.

استغلال غير نموذجية بالنسبة لنا الضعف

لم يكن لدينا خبرة كبيرة في تحليل نقاط الضعف في أنظمة التحكم الآلي في العمليات (APCS). قبل حوالي 8 أيام من المواجهة ، بدأنا في البحث في الموضوع. كان الوضع مع إنترنت الأشياء و GSM أسوأ. لم نواجه أي تجربة مع هذه الأنظمة خارج المواجهات السابقة.

لذلك في مرحلة الإعداد ، اخترنا شخصين لدراسة أنظمة التحكم الآلي في العمليات (APCS) واثنين آخرين لدراسة GSM و IoT. أنشأ الفريق الأول في غضون أسبوع قائمة من الأساليب المعتادة لنزع أنظمة SCADA ودرس في تفاصيل مقاطع الفيديو الخاصة بالبنية التحتية للعام السابق داخل المواجهة. قاموا أيضًا بتنزيل حوالي 200 جيجابايت من مختلف HMI وبرامج التشغيل والبرامج الأخرى المتعلقة بوحدات التحكم. أعد فريق IoT بعض الأجهزة وقراءة جميع المقالات المتوفرة على GSM. كنا نأمل أن يكون ذلك كافياً (تنبيه المفسد: لم يكن!)

الحصول على البنية التحتية والمعدات الخاصة بنا

نظرًا لأن لدينا فريقًا كبيرًا للغاية ، فقد قررنا أننا سنحتاج إلى معدات إضافية. هذا ما أخذناه معنا:

- CUDA خادم

- كمبيوتر محمول النسخ الاحتياطي

- واي فاي جهاز التوجيه

- تحول

- مجموعة متنوعة من الكابلات الشبكة

- واي فاي ألفا

- البط المطاطي

في العام الماضي ، أدركنا أهمية استخدام خوادم CUDA أثناء اختراق بضع مصافحات. من المهم الإشارة إلى أنه خلال هذا العام ، وكذلك في السنوات السابقة ، كان جميع لاعبي الفريق الأحمر وراء NAT ، لذلك لم نتمكن من استخدام الاتصالات العكسية من DMZ. ومع ذلك ، افترضنا أن جميع المضيفين بخلاف أنظمة التحكم الآلي في العمليات (APCS) سيكون لديهم اتصال بالإنترنت. مع وضع ذلك في الاعتبار ، قررنا أن ننشر 3 مستمعين للخوادم المتاحة من الإنترنت. لتسهيل عملية التمحور ، استخدمنا خادم OpenVPN الخاص بنا مع تشغيل العميل إلى العميل. لسوء الحظ ، لم يكن إنشاء القنوات تلقائيًا ممكنًا ، لذلك تم تكريس أحد أعضاء الفريق لمدة 12 ساعة من أصل 28 فقط لإدارة القنوات.

تطوير بعض الإستراتيجية للإصرار والتصلب

علمتنا تجربتنا السابقة مع المواجهة بالفعل أنه لم يكن كافياً لتولي قسم. كان من المهم بنفس القدر منع الفرق الأخرى من الحصول على موطئ قدم. لذلك أمضينا وقتًا كبيرًا في أداة الإدارة عن بُعد (RAT (أداة الإدارة عن بُعد)) مع توقيعات وبرامج نصية جديدة لتقوية أنظمة Windows. استخدمنا RAT قياسي لكننا غيرنا طريقة التعتيم بشكل طفيف. قدمت القواعد صعوبة أكبر. بشكل عام ، قمنا بتطوير قائمة البرامج النصية التالية:

- إغلاق منافذ SMB (كتلة رسالة الخادم) و RPC (استدعاء الإجراء البعيد)

- نقل RDP (بروتوكول سطح المكتب البعيد) إلى منافذ غير قياسية

- إيقاف تشغيل التشفير القابل للعكس ، وحسابات الضيف ، والمشاكل النموذجية الأخرى لخط الأساس الأمني

بالنسبة لأنظمة Linux ، قمنا بتطوير برنامج نصي أولي خاص أغلق جميع المنافذ ، ونقل SSH إلى منفذ غير قياسي ، وقمنا بإنشاء مفاتيح عمومية للوصول للفريق إلى SSH

II. مؤتمر

في 17 مايو ، قبل 5 أيام من المواجهة ، قدم المنظمون إحاطة للفرق الحمراء. لقد قدموا الكثير من المعلومات التي أثرت على استعدادنا. لقد نشروا خريطة الشبكة ، مما سمح لنا بتقسيم الشبكة إلى مناطق وتعيين مسؤوليات كل منطقة لأحد أعضاء الفريق. كانت أهم المعلومات التي قدمها المنظمون أن APCS لن يكون متاحًا إلا من جزء واحد من الشبكة ، وأن هذا الجزء غير محمي. علاوة على ذلك ، سيتم الكشف عن أن أعلى النقاط سيتم منحها لـ APCS والمكاتب الآمنة. قالوا أيضًا إنهم سيكافئون قدرة الفرق الحمراء على ضرب بعضهم البعض خارج الشبكة.

لقد فسرنا ذلك على النحو التالي: "من يلتقط مجموعة bigbrogroup سيفوز على الأرجح باللعبة." وذلك لأن تجربتنا السابقة قد علمتنا أنه بغض النظر عن كيفية معاقبة المنظمين لفقدان الخدمة ، فإن الفرق الزرقاء ستقتل الخوادم الضعيفة إذا لم يتمكنوا من تصحيحها بسرعة كافية. وذلك لأن شركاتهم تشعر بالقلق إزاء الدعاية من نظام اختراق بالكامل أكثر من بعض النقاط المفقودة في اللعبة. كان تخميننا صحيحًا ، كما سنرى قريبًا.

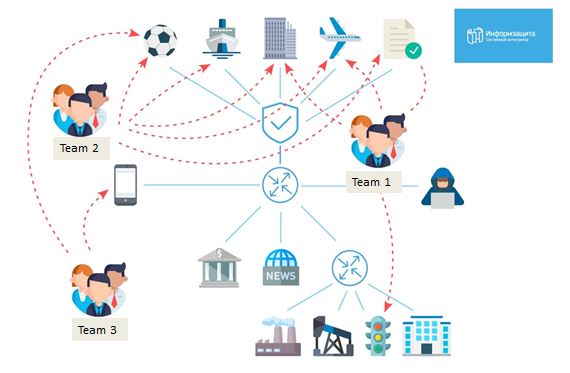

لذلك ، قررنا تقسيم الفريق إلى 4 أجزاء:

اولا Bigbrogroup . قررنا إعطاء أولوية لهذه المهمة قبل كل المهام الأخرى ، لذلك قمنا بوضع أكثر المحترفين خبرة في هذه المجموعة. كان هذا الفريق المصغر قويًا بخمسة أشخاص ، وكان هدفه الرئيسي هو السيطرة على المجال ومنع وصول الفرق الأخرى إلى APCS.

II. الشبكات اللاسلكية . كان هذا الفريق مسؤولاً عن مشاهدة Wifi ، وتتبع WAPs جديدة ، والتقاط المصافحة وتوثيقها. كانوا أيضًا مسؤولين عن نظام الأفضليات المعمم ، لكن هدفهم الرئيسي كان منع الفرق الأخرى من الاستيلاء على خدمة الواي فاي

III. شبكات غير محمية . قضى هذا الفريق الساعات الأربع الأولى في اختبار جميع الشبكات غير المحمية وتحليل نقاط الضعف. لقد أدركنا أنه في الساعات الأربع الأولى لم يحدث أي اهتمام في الأجزاء المحمية ، على الأقل لا شيء لم تتمكن الفرق الزرقاء من إيقافه ، لذلك قررنا قضاء الساعات القليلة الأولى في غلاف الشبكات غير المحمية ، حيث يمكن تغيير الأشياء. وكما اتضح فيما بعد ، فقد كان مقاربة جيدة.

IV. مجموعة الماسحات الضوئية . أخبرتنا الفرق الزرقاء مقدمًا أن طوبولوجيا الشبكة ستتغير باستمرار ، لذلك كرسنا شخصين لمسح الشبكة واكتشاف التغييرات. تبين أن أتمتة هذه العملية أمر صعب نظرًا لأن لدينا شبكات متعددة ذات إعدادات متعددة. على سبيل المثال ، في الساعة الأولى ، عمل nmap الخاص بنا في وضع T3 ، ولكن بحلول الظهر بالكاد كان يعمل في وضع T1.

كان هناك ناقل مهم آخر هو قائمة البرامج والتقنيات التي قدمها المنظمون أثناء الإحاطة. أنشأنا مجموعة كفاءات لكل من التقنيات التي يمكنها تقييم نقاط الضعف النموذجية بسرعة. بالنسبة لبعض الخدمات ، وجدنا ثغرات أمنية معروفة ولكن لم نتمكن من العثور على أي مآثر منشورة. كان هذا ، على سبيل المثال ، حالة مع RISIS بعد الاستغلال RCE. كنا متأكدين تمامًا من أن مشكلة عدم الحصانة هذه ستكون موجودة في البنية الأساسية الاحتياطية ، لذلك قررنا كتابة استغلالنا ليوم واحد. بالطبع ، لم نتمكن من كتابة الاستغلال بأكمله ، لكن عمومًا جمعنا 5 مآثر غير منشورة كنا على استعداد لنشرها.

لسوء الحظ ، لم نتمكن من التحقيق في جميع التقنيات ، ولكن تبين أنها ليست بهذه الأهمية. نظرًا لأننا فحصنا الأولوية القصوى ، فقد اتضح أنها كافية. قمنا أيضًا بإعداد قائمة وحدات التحكم لـ APCS ، والتي بحثناها أيضًا بالتفصيل.

خلال مرحلة الإعداد ، جمعنا العديد من الأدوات للاتصال الخفي بشبكة APCS. على سبيل المثال ، قمنا بإعداد نسخة رخيصة من الأناناس باستخدام التوت. سيتم توصيله بشبكة Ethernet لشبكة الإنتاج وعبر GSM إلى خدمة التحكم. يمكننا بعد ذلك تكوين اتصال Ethernet ثم بثه عبر وحدة wifi مدمجة. لسوء الحظ ، أوضح المنظمون خلال اللعبة أنه سيتم حظر الاتصال المادي بـ APCS ، وبالتالي انتهى بنا الأمر إلى عدم التمكن من استخدام الوحدة.

لقد وجدنا الكثير من المعلومات حول عمل البنك والحسابات الخارجية والاحتيال. ومع ذلك ، اكتشفنا أيضًا أن البنك لم يكن لديه الكثير من المال ، لذلك قررنا عدم قضاء بعض الوقت في التحضير لهذا الكائن ، ولعبه فقط عن طريق الأذن أثناء اللعبة.

باختصار ، لقد قمنا بالكثير من العمل خلال مرحلة الإعداد. أود أن أشير إلى أنه بالإضافة إلى الفائدة الواضحة لكوننا الفائزين في مسابقة المواجهة ، فقد جنينا فوائد أقل وضوحًا ولكن ليس أقل أهمية ، مثل

- لقد أخذنا استراحة من تفاصيل العمل اليومية وحاولنا القيام بشيء طالما كنا نأمل القيام به

- كانت هذه أول تجربة لنا حيث كان فريق pentesting بأكمله يعمل على مهمة واحدة ، لذلك كان تأثير بناء الفريق ملحوظًا جدًا

- الكثير من المعلومات التي جمعناها أثناء التحضير للعبة التي يمكننا استخدامها في مشاريعنا الخاصة بالبحث عن الواقع ، لقد رفعنا مستوى كفاءتنا وخلقنا أدوات جديدة جاهزة للاستخدام

إذا نظرنا إلى الوراء ، أدركت أن انتصارنا في المواجهة ربما تم تأمينه قبل وقت طويل من بدء اللعبة ، خلال مرحلة الإعداد. الآن ، سيتم وصف ما حدث بالفعل خلال المواجهة في الجزء الثاني من هذه السلسلة

الجزء الثاني. الفوز في المواجهة. تقاسم lifhacks

المقال الأصلي هنامن فيتالي مالكين ، رئيس الفريق الأحمر لشركة InformZachita وقائد فريق True0xA3. فاز True0xA3 واحدة من أعرق مسابقات القبعة البيضاء في روسيا - المواجهة في PHDays 2019.

يوم واحد

9:45 MSKبدأ اليوم من خلال تلقي نتائج MassScan. بدأنا بإدراج جميع الأجهزة المضيفة مع فتح 445 منفذًا ، وفي تمام الساعة 10 صباحًا ، قمنا بنشر المدقق الخاص بـ metasploit MS17-010. وفقًا لخطتنا ، كان هدفنا الرئيسي هو الاستيلاء على وحدة تحكم المجال في مجال bigbrogroup ، لذلك تم تكريس شخصين من فريقنا لهذا الغرض. أدناه سترى التعيينات الأولية لكل مجموعة.

كما ترون ، حاولنا اختراق كل مكتب في اللعبة ، وحقيقة أن لدينا 20 شخصًا كانت تحدث فرقًا كبيرًا.

10:15يجد أحد أعضاء الفريق من Team1 مضيفًا في المجال bigbrogroup.phd وهو عرضة لـ MS17-010. نشرنا استغلال في عجلة كبيرة. منذ عامين ، كان لدينا موقف حيث تمكنا من الحصول على قذيفة مهمة (تصيد احتيالي يحمل رمز التنفيذ عن بُعد) إلى هدف مهم ولكن تم طردنا منها في غضون 10 ثوانٍ. هذا العام كنا أكثر استعدادا. نحن نسيطر على المضيف ونغلق منفذ SMB ونغير RDP إلى المنفذ 50002. نحن نولي اهتمامًا كبيرًا لعملية الثبات على المجال ، وبالتالي فإننا ننشئ بعض حسابات المشرف المحلية وننشر أدوات الإدارة عن بُعد (RAT) الخاصة بنا . بعد ذلك فقط انتقلنا إلى المهمة التالية

10:25نواصل استعراض نتائج المعلومات التي جمعناها من المضيف. إلى جانب الوصول إلى الشبكة الداخلية والاتصال بوحدة تحكم المجال ، نجد أيضًا الرمز المميز لمسؤول المجال. قبل أن نشعر بالإثارة حيال ذلك ، نتحقق مما إذا كان الرمز لا يزال صالحًا أم لا. ثم نفرح. انخفض المجال الأول. إجمالي الوقت المستغرق هو 27 دقيقة و 52 ثانية

بعد نصف ساعة من وقت البدء ، نقوم بزيارة بوابة اللاعب لفهم قواعد قلب الأعلام وتلقي النقاط. نرى القائمة القياسية: تسجيلات مشرف المجال ، المشرفين المحليين ، مدراء التبادل ، وعدد قليل من المشرفين الآخرين. من المجال ، نقوم بتنزيل ntds.dit بينما نجهز في الوقت نفسه محطة CUDA الخاصة بنا. نكتشف بعد ذلك أن التشفير القابل للعكس موجود في المجال ، لذا يمكننا الآن الحصول على جميع كلمات المرور التي نحتاجها. لفهم كلمات المرور التي نحتاجها ، نقوم بتشكيل فريق من شخصين يبدآن في تحليل بنية AD ومجموعاتها. بعد 5 دقائق يتحولون إلى النتائج. ندير أعلامنا وننتظر. لقد حان الوقت للحصول على دمنا الأول ، على الأقل لتعزيز الروح المعنوية للفريق إذا لم يكن هناك شيء آخر. لكن لا شيء. استغرقنا ساعة من محاولة فهم أن المدقق يعمل مثل هذا:

- هو الآلي

- لديها تنسيق غير مرنة للغاية

- إذا حولت أعلامك إلى الشيك ولم تتلق ردًا في بضع ثوانٍ ، فلن يتطابق تنسيقك مع تنسيق المدقق

أخيرًا ، نكتشف التنسيق الصحيح وحوالي الساعة 11 صباحًا نحصل على أول دم. يا للعجب!

11:15يتم تقسيم الفريق 1 إلى قسمين. يواصل Subteam 1 تقوية المجال: فهم يحصلون على krbtgt ، ويصلبون الأساس ، ويغيرون كلمات المرور إلى خدمات الدليل. أخبرنا منظمو المواجهة أثناء الإحاطة أن الأولين على المجال يلعبون كما يريدون. لذلك نقوم بتغيير كلمات مرور المشرف بحيث حتى إذا حضر شخص ما وتمكن من طردنا ، فلن يتمكنوا من الحصول على معلومات تسجيل الدخول لتحويل أعلامهم للحصول على نقاط.

يستمر الفريق 2 في فحص بنية المجال والبحث عن علامة أخرى. على سطح مكتب المدير المالي ، وجدوا تقريرًا ماليًا. لسوء الحظ ، هو مضغوط ومحمية بكلمة مرور. لذلك ، نحن نشغل محطة CUDA. نحول الرمز البريدي إلى تجزئة ونرسله إلى التجزئة.

يستمر Team 2 في العثور على خدمات مثيرة للاهتمام باستخدام RCE (تنفيذ التعليمات البرمجية عن بُعد) ويبدأ في البحث عنها. واحد منهم هو خدمة مراقبة للمجال cf-media المبني على قاعدة Nagios. واحد آخر هو مدير الجدول الزمني لشركة شحن مبنية على بعض التقنيات الغريبة التي لم نرها من قبل. هناك أيضًا بعض الخدمات المثيرة للاهتمام مثل محولات DOC-to-DPF.

بدأت المجموعة الفرعية الثانية من الفريق 1 بحلول ذلك الوقت العمل بالفعل على البنك ووجدت قاعدة بيانات مثيرة للاهتمام في MongoDB ، والتي تتضمن ، من بين أشياء أخرى كثيرة ، اسم فريقنا والفرق الأخرى ، وأرصدةها. نحن نغير رصيد فريقنا إلى 50 مليون وننتقل.

2 بعد الظهرلقد تركنا الحظ. بادئ ذي بدء ، أصبحت الخدمات التي لدينا RCE في القطاعات المحمية غير متوفرة. الفريق الأزرق ببساطة أطفئهم. بالطبع ، نشتكي إلى المنظمين بشأن انتهاكات القواعد ، ولكن دون أي تأثير. في المواجهة ، لا توجد عمليات تجارية لحماية! ثانياً ، لا يمكننا العثور على قائمة العملاء. نحن نشك في أنه مخفي في مكان ما في أعماق 1C ، ولكن ليس لدينا قواعد بيانات ، لا ملفات التكوين. طريق مسدود.

نحن نحاول إعداد قناة VPN بين خوادمنا عن بعد وأنظمة التحكم في العمليات الآلية (APCS). لسبب غريب ، نحن لا نفعل ذلك على وحدة تحكم المجال من bigbrogroup ، والاتصال بين واجهات كسر. الآن وحدة تحكم المجال غير قابلة للوصول. الجزء من الفريق المسؤول عن الوصول إلى المجال يعاني تقريبا من نوبة قلبية. يزداد التوتر بين أعضاء الفريق ، ويبدأ وضع الإصبعيات.

ثم ندرك أن وحدة تحكم المجال يمكن الوصول إليها ، ولكن اتصال VPN غير مستقر. نحن نتراجع بعناية في خطواتنا ، عبر RDP نقوم بإيقاف تشغيل VPN ، وفويلا ، يمكن الوصول إلى وحدة تحكم المجال مرة أخرى. فريق الزفير الجماعي. في النهاية ، أنشأنا VPN من خادم آخر. وحدة تحكم المجال يتم babied ودلل. جميع الفرق المتنافسة لا تزال لديها 0 نقطة ، وهذا أمر مطمئن.

16:50المنظمون ينشرون أخيرًا عامل منجم. باستخدام psexec قمنا بإعداده على جميع نقاط النهاية التي نتحكم فيها. هذا يجلب قليلا من تدفق الدخل الثابت.

لا يزال الفريق 2 يعمل على مشكلة عدم حصانة Nagios. لديهم نسخة مع الضعف

<= 5.5.6 CVE-2018-15710 CVE-2018-15708. يتوفر استغلال عام ، لكنه يحتاج إلى اتصال عكسي لتنزيل shell web. بما أننا وراء NAT ، يتعين علينا إعادة كتابة الاستغلال وتقسيمه إلى جزأين. يفرض الجزء الأول على Nagios الاتصال بخادمنا البعيد عن طريق الإنترنت ، والجزء الثاني ، الموجود على الخادم نفسه ، يمنح Nagios شبكة الويب. هذا يتيح لنا الوصول عبر وكيل إلى مجال وسائط cf. لكن الاتصال غير مستقر وصعب الاستخدام ، لذلك نقرر بيع استغلال Bucks Bucks ، بينما نحاول في نفس الوقت رفع وصولنا إلى الجذر.

18:07هنا تأتي "المفاجآت" الموعودة من المنظمين. يعلنون أن BigBroGroup فقط اشترى CF- وسائل الإعلام. نحن لسنا متفاجئين بشكل رهيب. أثناء بحثنا في مجال bigbrogroup ، لاحظنا علاقات الثقة بين مجالات bigbrogroup و cf-media.

في الوقت الذي تم فيه الإعلان عن الاستيلاء على CF-media ، لم نتمكن من الاتصال بشبكتهم. ولكن بعد الإعلان ، ظهر الوصول. هذا أنقذنا من الدوران في عجلاتنا التي تحاول التمركز من Nagios. تعمل بيانات الاعتماد من Bigbrogroup على مجال cf-media ، لكن المستخدمين ليس لديهم امتيازات. لم يتم العثور على نقاط ضعف يمكن استغلالها بسهولة ، لكننا متفائلون جدًا بأن شيئًا ما سيظهر.

18:30فجأة بدأنا من نطاق bigbrogroup. من من؟ كيف؟ يبدو أن فريق TSARKA هو الجاني! إنهم يغيرون كلمة مرور المسؤول ، ولكن لدينا 4 حسابات إدارية أخرى في الاحتياطيات. نغير كلمة مرور مسؤول المجال مرة أخرى ، ونعيد ضبط كل كلمات المرور. ولكن بعد دقائق تم طردنا مرة أخرى! في ذلك الوقت بالضبط ، نجد متجهًا إلى مجال وسائط cf. على أحد الخوادم الخاصة بهم ، يتطابق اسم المستخدم وكلمة المرور مع الخوادم التي وجدناها مسبقًا في مجال bigbrogroup. أوه ، إعادة استخدام كلمة المرور! ماذا سنفعل بدونك؟ الآن نحن بحاجة فقط التجزئة. نحن نستخدم hashkiller واحصل على كلمة المرور P @ ssw0rd. المضي قدما.

19:00الصراع على السيطرة على bidbrogroup أصبح مشكلة خطيرة. غيرت TSARKA كلمة المرور إلى krbtgt مرتين ، ففقدنا جميع حسابات المشرف ... ماذا بعد؟ طريق مسدود؟

19:30أخيرًا ، نحصل على امتيازات مسؤول المجال على cf-media ونبدأ في تشغيل أعلامنا. على الرغم من أن هذا من المفترض أن يكون مجالًا آمنًا ، فإننا نرى تشفيرًا قابلاً للعكس. إذاً ، لدينا الآن معلومات تسجيل الدخول وكلمات المرور ، ونتابع نفس الخطوات المتبعة مع bigbrogroup. نحن ننشئ مدراء إضافيين ، ونقوي موطئ قدمنا ، ونصلب خط الأساس ، ونغير كلمات المرور ، وننشئ اتصال VPN. نجد التقرير المالي الثاني ، وكذلك الرمز البريدي المحمية. نتحقق من الفريق المسؤول عن التقرير الأول. لقد تمكنوا من تهدئة ذلك ، لكن المنظمين لن يقبلوه. اتضح ، كان من الضروري أن تحول في 7zip المحمية! لذلك ، لم يكن لدينا حتى لتهدئة ذلك! 3 ساعات من العمل من أجل لا شيء.

ننتقل في كلا التقريرين كملفات 7zip محمية. يبلغ إجمالي رصيدنا حتى الآن مليون نقطة ، ولـ TSARKA 125000 نقطة ، وبدأوا في تحويل أعلامهم من نطاق bigbrogroup. نحن ندرك أنه يتعين علينا منعهم من قلب أعلامهم ، لكن كيف؟

19:30نجد حلا! لا يزال لدينا أوراق اعتماد المسؤولين المحليين. نقوم بتسجيل الدخول واستلام التذكرة وإيقاف تشغيل وحدة التحكم بالمجال. وحدة التحكم تغلق. نقوم بإغلاق جميع منافذ الخادم باستثناء RDP وتغيير كلمات مرور جميع المشرفين المحليين. الآن نحن في فضاءنا الصغير وهم في ملكهم. إذا كان اتصال VPN فقط سيبقى مستقراً! فريق الزفير الجماعي.

في غضون ذلك ، أنشأنا عمال المناجم في جميع نقاط النهاية في مجال وسائط cf. TSARKA أمامنا في الحجم الكلي ، لكننا لسنا متخلفين ، ولدينا المزيد من القدرة الحصانية.

ليلة

هنا يمكنك رؤية التغييرات التي أجريناها في الفريق خلال الليل.

بعض أعضاء الفريق يجب أن يغادروا ليلا. بحلول منتصف الليل ، وصلنا إلى 9 أشخاص. الإنتاجية تنخفض إلى ما يقرب من الصفر. كل ساعة ننتهي لنرش وجوهنا بالماء ونذهب للخارج للحصول على بعض الهواء ، لمجرد التخلص من النعاس.

الآن ، أخيرًا ، نصل إلى أنظمة التحكم الآلي في العمليات (APCS)

02.00كانت الساعات القليلة الماضية مثبطة للغاية. لقد وجدنا عدة ناقلات ، لكنها مغلقة بالفعل. لا يمكننا معرفة ما إذا كان قد تم إغلاقها للبدء أو ما إذا كانت TSARKA موجودة بالفعل هنا. دراسة ببطء APCS ، ونحن والعثور على وحدة تحكم NetBus عرضة للخطر. نحن نستخدم وحدة metasploit التي لا نفهمها تمامًا كيف تعمل. فجأة ، تنفجر الأنوار في المدينة. يعلن المنظمون أنهم سيعتمدون على ذلك إذا استطعنا إعادة تشغيل الضوء. في تلك اللحظة ، تنخفض خدمة VPN الخاصة بنا. تم الاستيلاء على خادم إدارة VPN من قبل TSARKA! يبدو أننا كنا نناقش APCS بصوت عالٍ للغاية وتمكنا من تولي المسؤولية.

03.30حتى الأكثر تفانيًا منا بدأوا في الإيماءة. فقط 7 ما زالوا يعملون. فجأة ، من دون أي تفسير ، تعود VPN مرة أخرى. نكرر الحيلة بسرعة باستخدام أضواء المدينة ، ونرى أن ميزاننا يرتفع بمقدار 200000 نقطة !!!

لا يزال جزء من الفريق يبحث عن متجهات إضافية ، بينما يعمل جزء آخر على APCS. هناك نجد اثنين من نقاط الضعف الإضافية. واحد منهم نحن قادرون على استغلال. ولكن يمكن أن تكون نتيجة الاستغلال إعادة كتابة البرامج الثابتة لجهاز التحكم الدقيق. نناقش هذا الأمر مع المنظمين ونقرر أننا سننتظر بقية فريقنا للانضمام إلينا في الصباح ثم نقرر بشكل جماعي ما يجب القيام به.

05:30تعمل VPN الخاصة بنا حوالي 10 دقائق كل ساعة ، ثم تنقطع الاتصال مرة أخرى. في غضون ذلك الوقت ، نحاول العمل. لكن الإنتاجية قريبة من الصفر. في نهاية المطاف ، نقرر أن نأخذ ساعة واحدة لكل غفوة. المفسد في حالة تأهب - فكرة سيئة!

لا يزال 5 أشخاص يعملون على APCS.

MORNING

في الصباح ، أدركنا فجأة أننا متقدمون على الفرق الأخرى بحوالي مليون نقطة. تمكنت TSARKA من تحويل علامتين من APCS ، بالإضافة إلى عدة أعلام من موفر الاتصالات ومجموعة bigbrogroup. أيضا ، لديهم عمال مناجم ، ويجب أن يكون لديهم بعض التشفير الذي لم يتم تشغيله بعد. قدرنا أن لديهم ما لا يقل عن 200-300 ألف نقطة أخرى في التشفير. هذا مخيف. لدينا شعور بأنه قد يكون لديهم عدد قليل من الأعلام التي يحجمونها بشكل استراتيجي حتى الساعات الأخيرة. لكن فريقنا يعود عبر الإنترنت. الاختيار الصوتي الصباحي على الساحة الرئيسية مزعج بعض الشيء ولكنه يطارد النوم بعيدًا.

ما زلنا نعمل على محاولة اقتحام APCS ، لكن الأمل يضعف. الفرق في النقاط بين الفريق الأول والثاني وبقية الفرق عملاق. إننا نشعر بالقلق من أن المنظمين قد يقررون إلقاء بعض "المفاجآت" القليلة في تغيير الأمور.

بعد الانضمام إلى مؤتمر صحفي مشترك مع TSARKA على الساحة الرئيسية ، قررنا تغيير استراتيجيتنا من "الحصول على مزيد من الأعلام" إلى "منع TSARKA من تشغيل المزيد من الأعلام".

على أحد خوادمنا ، نقوم بإطلاق Cain & Abel وإعادة توجيه كل حركة المرور إلى خادمنا. نجد بعض الشبكات الافتراضية الخاصة من كازاخستان ونقتلهم. بعد ذلك نقرر قتل كل حركة المرور في كل مكان ، لذلك نقوم بإنشاء جدار حماية محلي على قناة VPN لإسقاط كل حركة المرور داخل شبكة APCS. هذه هي الطريقة التي تحمي APCS! يشكو المنظمون الآن من أنهم فقدوا الاتصال بـ APCS. نفتح الوصول إلى عناوين IP الخاصة بهم (هذه ليست الطريقة التي تحمي APCS).

00:47كنا محقين في القلق بشأن المنظمين الذين يحاولون تغيير الأمور. من أي مكان ، يوجد تفريغ بيانات يحتوي على 4 عمليات تسجيل دخول لكل مجال. نحن حشد الفريق بأكمله.

الأهداف:

فريق 1 : تولي على الفور جميع القطاعات المحمية.

الفريق 2 : استخدم Outlook Web Access لتغيير جميع كلمات المرور إلى عمليات تسجيل الدخول.

تقوم بعض الفرق الزرقاء ، التي تستشعر الكثير من النشاط ، بإيقاف تشغيل VPN. البعض الآخر أكثر صعوبة وتغيير لغة النظام إلى الصينية. من الناحية الفنية ، الخدمة لا تزال! لكن بالطبع ، في الممارسة العملية ، لا يمكن استخدامه (المنظمون ، انتبهوا!). عبر VPN ، نحن قادرون على الاتصال بـ 3 شبكات. في واحد منهم ، ندوم دقيقة واحدة فقط قبل أن يتم طردهم.

00:52

00:52نحن تحديد موقع خادم behealthy مع MS17-010 مشكلة عدم الحصانة (من المفترض أن تكون شريحة محمية؟). نستغلها بسرعة ، ولا نواجه أي مقاومة. نحصل على التجزئة من مشرف المجال وعبر Pth نصل إلى وحدة تحكم المجال. وتخمين ماذا نجد هناك؟ تشفير عكسي!

كل من كان يحمي هذا القطاع لم يقم بواجبه. نقوم بجمع جميع الأعلام ، باستثناء الجزء المتعلق 1C. هناك فرصة جيدة لأن نحصل عليه إذا أمضينا 30-40 دقيقة أخرى هناك ، لكننا قررنا ببساطة إيقاف تشغيل وحدة التحكم بالمجال الصحي. من يحتاج المنافسة؟

13:20ننتقل في أعلامنا. لدينا الآن 2،900،000 نقطة ، بالإضافة إلى بعض مكافآت الأخطاء البارزة. TSARKA لديها ما يزيد قليلا عن 1 مليون دولار. أنها تحول في cryptocurrency الخاصة بهم والحصول على 200000 أخرى. نحن الآن على يقين من أنهم لن يتمكنوا من اللحاق بالركب ، سيكون ذلك شبه مستحيل.

13:55الناس يخرجون ويهنئوننا. ما زلنا قلقين بشأن بعض المفاجآت من المنظمين ، لكن يبدو أننا قد تم الإعلان عننا بالفعل كفائزين!

هذا هو تاريخ 28 ساعة من True0xA3. بالطبع ، لقد تركت الكثير. على سبيل المثال ، المؤتمرات الصحفية على الساحة ، والتعذيب الذي تعرض له Wifi و GSM ، والتفاعل مع المراسلين ... ولكني آمل أن ألتقط اللحظات الأكثر إثارة للاهتمام.

كانت هذه واحدة من أكثر التجارب ارتياداً لفريقنا ، وآمل أن أتمكن من إعطائك شعورًا على الأقل بشعور ما يبدو عليه مناخ المواجهة ، وإغرائك لمحاولة المشاركة ، أيضًا !

بعد ذلك ، سوف أنشر الجزء الأخير من هذه السلسلة ، حيث سأقوم بتحليل أخطائنا وطرق علاجها في المستقبل. لأن التعلم عن أخطاء شخص آخر هو أفضل نوع من التعلم ، أليس كذلك؟